-

![Wirusy i ataki sieciowe X-XII 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe X-XII 2005]()

Wirusy i ataki sieciowe X-XII 2005

... wydarzenie w świecie wirusów. Poza szkodliwymi funkcjami robaka, jego autor wykorzystuje go do rozsyłania skrajnie prawicowej propagandy. Sober jest więc przykładem wirusów politycznych, ... bardzo niebezpieczny trend, który nasila się z każdym miesiącem. Można go określić jako osobny rodzaj cyberprzestępczości. Inne przestępstwa cybernetyczne nie są ...

-

![Wikipedia i komedia pomyłek [© stoupa - Fotolia.com] Wikipedia i komedia pomyłek]()

Wikipedia i komedia pomyłek

... każdego dnia zmieniał to samo zdanie we wpisie dotyczącym Blaira, aby oskarżyć go o próbę zniszczenia neutralności służb cywilnych. Organizatorzy Wilkipedii rozpoczęli śledztwo, aby zobaczyć, czy ... ”. Wicepremier John Prescott ma własnego antagonistę, który regularnie obraża go takimi epitetami jak: „gruby bałwan”. Podpis pod zdjęciem Prescotta ...

-

![Podstawowe techniki negocjacji Podstawowe techniki negocjacji]()

Podstawowe techniki negocjacji

... że dysponuje co prawda odpowiednim domem, jednak właściciel tego domu nie chce go sprzedać, tylko zamienić na czteropokojowe mieszkanie w centrum Sopotu. Znajomy nie mógł zaoferować ... możliwe i, ku zdziwieniu zarówno pośrednika, jak i znajomego, właściciel domu zgodził się mu go sprzedać - mimo że ten nie dysponował odpowiednim mieszkaniem na zamianę ...

-

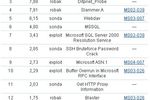

![Ataki internetowe 2005 Ataki internetowe 2005]()

Ataki internetowe 2005

... Server Resolution Service jest znany głównie za sparawą robaka Slammer, który wykorzystał go do rozprzestrzeniania się. W 2005 roku pojawiło się kilka innych złośliwych ... 15118, można tłumaczyć tym, że robak Dipnet.e oraz jego modyfikacje wykorzystywały go do identyfikowania zainfekowanych już komputerów. Ponieważ Dipnet otwiera na tym porcie ...

-

![Tydzień 14/2006 (03-09.04.2006) [© RVNW - Fotolia.com] Tydzień 14/2006 (03-09.04.2006)]()

Tydzień 14/2006 (03-09.04.2006)

... , który ryzykując własnym życiem przedstawił krytyczną ocenę współczesności i zaproponował koncepcję zmian. Oglądnąłem go z przyjemnością także dlatego, że jedną z ważnych ról odegrał tam P. Ustinov ... ). Liczę na dalsze prace nad tym projektem, na uproszczenie go i uwolnienie decyzji w tym zakresie od tego gorsetu administracyjnego. 3. Do ostatniej ...

-

![Tydzień 24/2006 (12-18.06.2006) [© RVNW - Fotolia.com] Tydzień 24/2006 (12-18.06.2006)]()

Tydzień 24/2006 (12-18.06.2006)

... kw. na poziomie 5,2% PKB), chociaż nie jest to nadzwyczajny wynik, jeśli oceniać go pośród pozostałych krajów naszego regionu, które wstąpiły do Unii. W tym gronie w IV kw. zajęliśmy ... wiele wskazuje na to, że przy obecnej polityce rządu szybko nie zmniejszymy go poniżej 3% w sposób stabilny. Według Eurostatu w 1996 roku na Polaka przypadało tylko ...

-

![Ewolucja złośliwego oprogramowania IV-VI 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania IV-VI 2006]()

Ewolucja złośliwego oprogramowania IV-VI 2006

... się pierwszy wirus szyfrujący, Gpcode.ac, który wykorzystywał zaawansowany algorytm szyfrowania. Autor wykorzystał algorytm RSA w celu stworzenia 56-bitowego klucza. Złamanie go nie stanowiło żadnego problemu dla firm antywirusowych. To oznacza, że procedury deszyfrowania zostały dostarczone użytkownikom, których dane zostały zaszyfrowane. Wydaje ...

-

![Tydzień 34/2006 (21-27.08.2006) [© RVNW - Fotolia.com] Tydzień 34/2006 (21-27.08.2006)]()

Tydzień 34/2006 (21-27.08.2006)

... modyfikacją i lepszym dopasowaniem ich do nieustannie zmieniającego się świata... Skuteczne działanie w biznesie jest zawsze pojęciem złożonym, a nierzadko niejednoznacznym. Nie można go sprowadzić tylko do skutecznego zrealizowania określonego zadania, czy też do odniesienia sukcesu na konkretnym etapie rywalizacji rynkowej. Używamy tego pojęcia ...

-

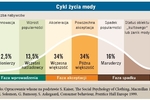

![Jak stworzyć modny produkt Jak stworzyć modny produkt]()

Jak stworzyć modny produkt

... wykorzystującym konwencję znanych dowcipów hasłem „Casio Edifice tylko mierzy czas, kontroluje go Czak Noris!”, czy też reklamę kursów korespondencyjnych ESKK, gdzie nie ... usług wyspecjalizowanych agencji, aby nie czekać, aż nabywcy zaczną mówić o produkcie i go kupować. Działania stymulujące komunikację nieformalną wokół produktu, usługi, idei czy ...

-

![Tydzień 39/2006 (25.09-01.10.2006) [© RVNW - Fotolia.com] Tydzień 39/2006 (25.09-01.10.2006)]()

Tydzień 39/2006 (25.09-01.10.2006)

... Działalność każdego menedżera jest nierozerwalnie związana z jego środowiskiem zawodowym. Tworzą go tak dotychczasowi jak i potencjalni partnerzy, czy nawet sojusznicy w interesach, ... . Jedni są zainteresowani utrwaleniem stanu aktualnego, inni chcą go zmodyfikować, lub nawet całkowicie zmienić. Staraj się zawsze posiadać jak największe rozeznanie ...

-

![Tydzień 40/2006 (02-08.10.2006) [© RVNW - Fotolia.com] Tydzień 40/2006 (02-08.10.2006)]()

Tydzień 40/2006 (02-08.10.2006)

... BIZNESIE W biznesie tylko głupcy nie znają pojęcia strachu. Każdy człowiek świadomy i z wyobraźnią odczuwa go. Paradoks jednak polega na tym, że ta sama świadomość i ... , która ten strach wywołuje, jest jedynym realnym lekarstwem umożliwiającym pokonanie go... Będąc menedżerem często stajesz przed koniecznością podejmowania różnych decyzji. Wśród ...

-

![Tydzień 41/2006 (09-15.10.2006) [© RVNW - Fotolia.com] Tydzień 41/2006 (09-15.10.2006)]()

Tydzień 41/2006 (09-15.10.2006)

... nie jest tak, że wygrywa lepszy, a wszyscy bez dyskusji uznają ten fakt i akceptują go. Zawsze też mamy do czynienia z jakimiś reakcjami negatywnymi tak w trakcie jakiegoś etapu ... jakiegoś procesu! Menedżer to człowiek, od którego sukcesów oczekuje otaczające go i pozytywnie nastawione do niego środowisko, tak przełożeni, jak i podwładni! ądzę, ...

-

![Piąte urodziny iPoda [© violetkaipa - Fotolia.com] Piąte urodziny iPoda]()

Piąte urodziny iPoda

... pojawiły się firmy oferujące oprogramowanie dla komputerów PC. Co prawda używanie go było dalekie od doskonałości, robione domorosłymi metodami sterowniki nie zawsze działały, ... Makach - kartę FireWire, ale trend był silny i wyraźny. Firma Apple nie mogła go zlekceważyć. W połowie roku 2002 ogłosiła: sprzedaliśmy już milion iPodów. I robimy teraz dwie ...

-

![Tydzień 44/2006 (30.10-05.11.2006) [© RVNW - Fotolia.com] Tydzień 44/2006 (30.10-05.11.2006)]()

Tydzień 44/2006 (30.10-05.11.2006)

... niejako z urzędu im się należy, że nań zasłużyli i bez ograniczeń mogą konsumować go. Takie nachalne publiczne identyfikowanie tylko siebie z sukcesem zespołu, lub całej firmy prowadzi ... rozważenie możliwości osobistego ujawnienia im szczegółów tego podziału, uzasadnienia go, podania klarownych kryteriów. Wiedz, że zwykle mało, lub zupełnie ...

-

![Wirusy, robaki, phishing VI-XII 2006 Wirusy, robaki, phishing VI-XII 2006]()

Wirusy, robaki, phishing VI-XII 2006

... widoczny jako folder systemowy w Eksploratorze Windows, dlatego użytkownik może go przypadkowo otworzyć i zainfekować komputer podczas przeglądania plików na karcie pamięci. ... użytkowników urządzeń mobilnych. Jest jednak możliwe, że autorzy wirusa mogą go wykorzystać jako podstawę dla bardziej złośliwego oprogramowania. M-wirusy – zagrożenie cały ...

-

![Tydzień 6/2007 (05-11.02.2007) [© RVNW - Fotolia.com] Tydzień 6/2007 (05-11.02.2007)]()

Tydzień 6/2007 (05-11.02.2007)

... stosunek do naszej koncepcji działania, chcąc zmniejszyć u kogoś niepokój, pozyskać go jako partnera, lub też uzgodnić warunki współpracy musimy wchodzić w specyficzne ... finansów publicznych do poziomu wynikającego z kryteriów z Maastricht (3% PKB) i go skutecznie realizujemy. Te zalecenia będą firmowane przez komitet unijnych ministrów finansów ...

-

![Keyloggery - jak działają i jak można je wykryć Keyloggery - jak działają i jak można je wykryć]()

Keyloggery - jak działają i jak można je wykryć

... twardym, a następnie przesyłają je autorowi trojana lub osobie, która go kontroluje. Zebrane informacje obejmują uderzenia klawiszy i zrzuty ekranu, które ... jest ograniczony. Nawet jeśli jednorazowe hasło zostanie przechwycone, cyberprzestępca nie będzie mógł go wykorzystać w celu uzyskania dostępu do poufnych informacji. Do uzyskania jednorazowych ...

-

![Korupcja w sądownictwie na świecie [© Scanrail - Fotolia.com] Korupcja w sądownictwie na świecie]()

Korupcja w sądownictwie na świecie

... na bezstronność procesu sądowego. Sędzia może na przykład uznać dowód lub go odrzucić, aby uzasadnić uniewinnienie oskarżonego o wysokiej pozycji społecznej lub politycznej, który ... ludzi, którzy oczekują sprawiedliwego wyroku, jednak chcą sterować procesem sądowym lub go przyspieszyć. Obydwa zachowania są nie do przyjęcia, ponieważ ich ofiarami są ...

-

![Jak wirusy ukrywają się przed antywirusem? Jak wirusy ukrywają się przed antywirusem?]()

Jak wirusy ukrywają się przed antywirusem?

... zadał sobie trudu, aby szukać szkodliwego kodu, ponieważ jeszcze nigdy go tam nie znaleziono. Aby uniknąć nieporozumienia odnośnie tego, co jest technologią autoochrony ... celu maskowania kodu źródłowego programu, tak aby jak najbardziej utrudnić czytanie go i analizowanie przy jednoczesnym zachowaniu jego pełnej funkcjonalności. Ponieważ polimorfizm, ...

-

![Ewolucja złośliwego oprogramowania IV-VI 2007 Ewolucja złośliwego oprogramowania IV-VI 2007]()

Ewolucja złośliwego oprogramowania IV-VI 2007

... okno przeglądarki, a gdy rozmiar okna jest ustawiony na zero, użytkownik może go nie zauważyć. W rezultacie, exploit może zostać wykorzystany niepostrzeżenie, a użytkownik ... Włoszech. Oto dlaczego: Mpack został stworzony w Rosji. Rosyjscy hakerzy sprzedali go innym rosyjskim hakerom. Jego autorzy to osoby, które aktywnie uczestniczyły w tworzeniu ...

-

![Gry online: socjotechnika jedną z metod kradzieży haseł Gry online: socjotechnika jedną z metod kradzieży haseł]()

Gry online: socjotechnika jedną z metod kradzieży haseł

... dowodem można oskarżyć niewinnego gracza, który stanowi niewygodnego przeciwnika, usuwając go w ten sposób z gry (istnieją na przykład kary za używanie niestosownego języka w ... bardzo różnych kierunkach. Pierwszy z tych programów wykorzystuje pakery, aby trudniej było go wykryć podczas skanowania sygnatur. Dzięki nim może zamaskować swoją obecność w ...

-

![Tydzień 46/2007 (12-18.11.2007) [© RVNW - Fotolia.com] Tydzień 46/2007 (12-18.11.2007)]()

Tydzień 46/2007 (12-18.11.2007)

... Afryki. Teraz ten bank wszedł na teren Polski, gdzie zamierza zbierać kapitał, bo pozyskiwanie go w Rosji jest bardziej kosztowne. RC ma 4 centra dystrybucyjne (w Nowym Jorku, Londynie, Genewie ... (dziś niewiele przekracza on 50% i widzą oni realna szanse zwiększenia go do ok. 63%). 2. CASE to instytucja ekspercka. Jej zdanie liczy się w kraju ...

-

![Zarządzanie kapitałem obrotowym przedsiębiorstwa Zarządzanie kapitałem obrotowym przedsiębiorstwa]()

Zarządzanie kapitałem obrotowym przedsiębiorstwa

... i równocześnie chce poszerzyć asortyment niekiedy o towary produkowane w innych firmach dla kompleksowych dostaw i zaspokojenia życzeń klientów. Koszty takiej operacji nie będą go obchodzić. Równocześnie, aby pozyskać nowych klientów, zwiększyć sprzedaż i poszerzyć udział firmy w rynku, będzie starał się wydłużać okres kredytowania swoich klientów ...

-

![Pomoc publiczna w Polsce 2006 Pomoc publiczna w Polsce 2006]()

Pomoc publiczna w Polsce 2006

... uznało ten proces za raczej długi. Jako bardzo krótki ocenił go co dziesiąty przedsiębiorca z najmniejszych firm, w pozostałych typach przedsiębiorstw – między 1,5 a ... pomoc publiczną, respondenci bardzo negatywnie ocenili swoje kompetencje. Najlepiej oceniają go respondenci z dużych firm – 1,6 proc., podczas gdy w pozostałych firmach praktycznie ...

-

![Rodzice a ochrona dzieci w Internecie [© stoupa - Fotolia.com] Rodzice a ochrona dzieci w Internecie]()

Rodzice a ochrona dzieci w Internecie

... W sieci znaleźć można miliony interesujących i potrzebnych informacji. Nasze pociechy zapewne będą używać go również do kontaktów ze znajomymi, a także do zawierania zupełnie nowych znajomości. I ... wiele błędów, zrobi niejedną głupotę. Jeśli samo nam o tym mówi, nie karzmy go za to. Jeśli ukarzemy, dziecko wyciągnie z tego tylko jeden wniosek: że ...

-

![Mass media online: wolność czy kontrola? Mass media online: wolność czy kontrola?]()

Mass media online: wolność czy kontrola?

... System był dostępny dla wszystkich do swobodnego używania, nawet jeśli stworzono go pierwotnie dla celów strategicznych i militarnych, podczas gdy motywacja dla jego późniejszej ekspansji ... telekomunikacyjnych. W system wpisany był (i wciąż jest) wewnętrzny opór wobec prób kontrolowania go lub zarządzania nim. Wydawało się, że nikt konkretny nie ...

-

![Strategia komunikacyjna: istotne wzbudzanie emocji [© Minerva Studio - Fotolia.com] Strategia komunikacyjna: istotne wzbudzanie emocji]()

Strategia komunikacyjna: istotne wzbudzanie emocji

... odkryją mistyfikację – będą używać produktu z zupełnie innych, własnych powodów albo go odrzucą. Lepiej w tej sytuacji zostawić swój „killerinsight” na potem. Rola analizy ... przeczyta dwa zdania tekstu. Żeby je pobudzić, trzeba wymyślić mocny scenariusz, obronić go przed klientem, obronić na prezentacji agencji badawczej. Na badaniach zwykle takie ...

-

![Tydzień 27/2008 (30.06-06.07.2008) [© RVNW - Fotolia.com] Tydzień 27/2008 (30.06-06.07.2008)]()

Tydzień 27/2008 (30.06-06.07.2008)

... margines wolności w dokonywaniu tych wyborów posiadamy na danym etapie, jak go najlepiej możemy go wykorzystać i jak uniknąć potencjalnych kolizji oraz związanych z nimi zagrożeń. ... , który w jakimś stopniu jest niezgodny z interesem grupowym, a tym bardziej gdy chciałbyś go realizować wbrew tym grupowym interesom. Każdy członek zespołu też wnosi do ...

-

![Zadbaj o bezpieczeństwo danych w wakacje [© stoupa - Fotolia.com] Zadbaj o bezpieczeństwo danych w wakacje]()

Zadbaj o bezpieczeństwo danych w wakacje

... których e-maile znajdowały się w naszej skrzynce adresowej. Programy antywirusowe nie tylko stwierdzają aktualny stan zanieczyszczenia danego sprzętu, ale skutecznie chronią go przed tym, czym może być zainfekowany w przyszłości" – dopowiada Szymon Krysiak, kierownik działu marketingu i sprzedaży firmy CORE. Najpewniejszą metodą, która zagwarantuje ...

-

![Wystąpienia publiczne a kultura osobista prelegenta [© Minerva Studio - Fotolia.com] Wystąpienia publiczne a kultura osobista prelegenta]()

Wystąpienia publiczne a kultura osobista prelegenta

... jej przekazujesz. Jeśli akurat nie używasz rekwizytu, ukryj go przed wzrokiem publiczności, Wyjmij go tuż przed użyciem, a potem od razu z powrotem schowaj. W ... odpowiadając przy tablicy ściskałeś nerwowo zeszyt. Mogłeś do niego zajrzeć? Nie, miętosiłeś go tylko bez sensu. A teraz przypomnij sobie jak ostatnio opowiadałeś znajomym o wakacyjnym ...

-

![Cięta riposta w rozmowie: jak nie dać się stłamsić? [© Minerva Studio - Fotolia.com] Cięta riposta w rozmowie: jak nie dać się stłamsić?]()

Cięta riposta w rozmowie: jak nie dać się stłamsić?

... Na tej samej zasadzie właściciel domu, który strzela do włamywacza i ciężko go rani (lub nawet pozbawia życia), jest posądzany o przekroczenie uprawnień obrony ... mistrz sztuk walki nie nokautuje jednym ciosem przeciwnika-amatora, tylko stara się go subtelnie unieszkodliwić. Wszystko ma oczywiście granice i w końcu trzeba brutalnie zakończyć sprawę ...

-

![Opinie konsumentów istotne dla firmy [© Minerva Studio - Fotolia.com] Opinie konsumentów istotne dla firmy]()

Opinie konsumentów istotne dla firmy

... mylne przeświadczenie. Konsumenci sami sprawdza- ją wady i zalety produktu, rozkładając go na czynniki pierwsze. Sami wyrabiają sobie określoną opinię i przekazują w świat informację o prawdziwej ... jedną wartość – od tej pory klient będzie przekonany, że marka go słucha (a marka, która słucha swoich klientów, nieustannie poprawia jakość usług). ...

-

![Złośliwe programy: bootkit na celowniku Złośliwe programy: bootkit na celowniku]()

Złośliwe programy: bootkit na celowniku

... ciągu kilku minut przenieść się do nowego hostingu, co uniemożliwia zamknięcie go, nie wpływa jednak negatywnie na jego funkcjonalność. Metoda ta przypomina ... specjalnie spreparowany pakiet sieciowy przy użyciu ID zainfekowanego komputera i próbuje wysłać go do serwera kontroli, który posiada już informacje o zainfekowanych komputerach. Jeżeli ...

-

![Techniki sprzedaży: model 3xP Techniki sprzedaży: model 3xP]()

Techniki sprzedaży: model 3xP

... mu pewność, że dzięki tobie uda mu się osiągnąć te efekty, trzecie P — Przekonywanie — przekonaj go, że pożądane przez niego efekty są w zasięgu ręki. Pożądane efekty ... wszystkiego co ci przychodzi do głowy. Musisz mu powiedzieć tylko to co go faktycznie interesuje. Jak dobrać argumenty? W przykładzie z systemem informatycznym efekty dla klienta ...

-

![Perswazja w biznesie Perswazja w biznesie]()

Perswazja w biznesie

... Zapoczątkować tradycję upominku na Boże Narodzenie tak magicznego, kosztownego i niespodziewanego, że będzie to zmuszało do oczekiwania na nasz katalog i czytania go, a międzynarodowa prasa będzie musiała pisać o naszej marce w okresie bożonarodzeniowym. Za pomocą strategii perswazji skoncentrowanych na stałym kliencie - zamożnych, nadążających za ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Wirusy i ataki sieciowe X-XII 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe X-XII 2005](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-i-ataki-sieciowe-X-XII-2005-apURW9.jpg)

![Wikipedia i komedia pomyłek [© stoupa - Fotolia.com] Wikipedia i komedia pomyłek](https://s3.egospodarka.pl/grafika/Wikipedia/Wikipedia-i-komedia-pomylek-MBuPgy.jpg)

![Tydzień 14/2006 (03-09.04.2006) [© RVNW - Fotolia.com] Tydzień 14/2006 (03-09.04.2006)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-14-2006-03-09-04-2006-vgmzEK.jpg)

![Tydzień 24/2006 (12-18.06.2006) [© RVNW - Fotolia.com] Tydzień 24/2006 (12-18.06.2006)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-24-2006-12-18-06-2006-vgmzEK.jpg)

![Ewolucja złośliwego oprogramowania IV-VI 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania IV-VI 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-IV-VI-2006-apURW9.jpg)

![Tydzień 34/2006 (21-27.08.2006) [© RVNW - Fotolia.com] Tydzień 34/2006 (21-27.08.2006)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-34-2006-21-27-08-2006-vgmzEK.jpg)

![Tydzień 39/2006 (25.09-01.10.2006) [© RVNW - Fotolia.com] Tydzień 39/2006 (25.09-01.10.2006)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-39-2006-25-09-01-10-2006-vgmzEK.jpg)

![Tydzień 40/2006 (02-08.10.2006) [© RVNW - Fotolia.com] Tydzień 40/2006 (02-08.10.2006)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-40-2006-02-08-10-2006-vgmzEK.jpg)

![Tydzień 41/2006 (09-15.10.2006) [© RVNW - Fotolia.com] Tydzień 41/2006 (09-15.10.2006)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-41-2006-09-15-10-2006-vgmzEK.jpg)

![Piąte urodziny iPoda [© violetkaipa - Fotolia.com] Piąte urodziny iPoda](https://s3.egospodarka.pl/grafika/iPod/Piate-urodziny-iPoda-SdaIr2.jpg)

![Tydzień 44/2006 (30.10-05.11.2006) [© RVNW - Fotolia.com] Tydzień 44/2006 (30.10-05.11.2006)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-44-2006-30-10-05-11-2006-vgmzEK.jpg)

![Tydzień 6/2007 (05-11.02.2007) [© RVNW - Fotolia.com] Tydzień 6/2007 (05-11.02.2007)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-6-2007-05-11-02-2007-vgmzEK.jpg)

![Korupcja w sądownictwie na świecie [© Scanrail - Fotolia.com] Korupcja w sądownictwie na świecie](https://s3.egospodarka.pl/grafika/Transparency-Internantional/Korupcja-w-sadownictwie-na-swiecie-apURW9.jpg)

![Tydzień 46/2007 (12-18.11.2007) [© RVNW - Fotolia.com] Tydzień 46/2007 (12-18.11.2007)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-46-2007-12-18-11-2007-vgmzEK.jpg)

![Rodzice a ochrona dzieci w Internecie [© stoupa - Fotolia.com] Rodzice a ochrona dzieci w Internecie](https://s3.egospodarka.pl/grafika/dzieci-w-internecie/Rodzice-a-ochrona-dzieci-w-Internecie-MBuPgy.jpg)

![Strategia komunikacyjna: istotne wzbudzanie emocji [© Minerva Studio - Fotolia.com] Strategia komunikacyjna: istotne wzbudzanie emocji](https://s3.egospodarka.pl/grafika/marka/Strategia-komunikacyjna-istotne-wzbudzanie-emocji-iG7AEZ.jpg)

![Tydzień 27/2008 (30.06-06.07.2008) [© RVNW - Fotolia.com] Tydzień 27/2008 (30.06-06.07.2008)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-27-2008-30-06-06-07-2008-vgmzEK.jpg)

![Zadbaj o bezpieczeństwo danych w wakacje [© stoupa - Fotolia.com] Zadbaj o bezpieczeństwo danych w wakacje](https://s3.egospodarka.pl/grafika/hakerzy/Zadbaj-o-bezpieczenstwo-danych-w-wakacje-MBuPgy.jpg)

![Wystąpienia publiczne a kultura osobista prelegenta [© Minerva Studio - Fotolia.com] Wystąpienia publiczne a kultura osobista prelegenta](https://s3.egospodarka.pl/grafika/przemowienie/Wystapienia-publiczne-a-kultura-osobista-prelegenta-iG7AEZ.jpg)

![Cięta riposta w rozmowie: jak nie dać się stłamsić? [© Minerva Studio - Fotolia.com] Cięta riposta w rozmowie: jak nie dać się stłamsić?](https://s3.egospodarka.pl/grafika/cieta-riposta/Cieta-riposta-w-rozmowie-jak-nie-dac-sie-stlamsic-iG7AEZ.jpg)

![Opinie konsumentów istotne dla firmy [© Minerva Studio - Fotolia.com] Opinie konsumentów istotne dla firmy](https://s3.egospodarka.pl/grafika/opinie-konsumentow/Opinie-konsumentow-istotne-dla-firmy-iG7AEZ.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025 [© Andrey Popov - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-czerwcu-2025-267094-150x100crop.jpg)

![Jaki podatek od nieruchomości w 2025 roku? [© Freepik] Jaki podatek od nieruchomości w 2025 roku?](https://s3.egospodarka.pl/grafika2/podatki-i-oplaty-lokalne/Jaki-podatek-od-nieruchomosci-w-2025-roku-261260-150x100crop.jpg)

![Co czwartego Polaka nie stać na wakacje, jeszcze gorzej mają Rumuni i Grecy [© wygenerowane przez AI] Co czwartego Polaka nie stać na wakacje, jeszcze gorzej mają Rumuni i Grecy [© wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/wakacje/Co-czwartego-Polaka-nie-stac-na-wakacje-jeszcze-gorzej-maja-Rumuni-i-Grecy-268421-50x33crop.jpg) Co czwartego Polaka nie stać na wakacje, jeszcze gorzej mają Rumuni i Grecy

Co czwartego Polaka nie stać na wakacje, jeszcze gorzej mają Rumuni i Grecy

![Polacy wydają 3 mld zł na wyprawki szkolne. Jak obniżyć koszty sezonowych wydatków i uzupełnić domowy budżet? [© wygenerowane przez AI] Polacy wydają 3 mld zł na wyprawki szkolne. Jak obniżyć koszty sezonowych wydatków i uzupełnić domowy budżet?](https://s3.egospodarka.pl/grafika2/oszczedzanie-pieniedzy/Polacy-wydaja-3-mld-zl-na-wyprawki-szkolne-Jak-obnizyc-koszty-sezonowych-wydatkow-i-uzupelnic-domowy-budzet-268555-150x100crop.png)

![Jawność wynagrodzeń - krok po kroku. Praktyczny poradnik dla pracodawców: jak przygotować się do nowych obowiązków [© wygenerowane przez AI] Jawność wynagrodzeń - krok po kroku. Praktyczny poradnik dla pracodawców: jak przygotować się do nowych obowiązków](https://s3.egospodarka.pl/grafika2/transparentnosc-wynagrodzen/Jawnosc-wynagrodzen-krok-po-kroku-Praktyczny-poradnik-dla-pracodawcow-jak-przygotowac-sie-do-nowych-obowiazkow-268043-150x100crop.png)

![Specjaliści ds. sprzedaży: zarabiają więcej i polegają na AI [© pixabay.com] Specjaliści ds. sprzedaży: zarabiają więcej i polegają na AI](https://s3.egospodarka.pl/grafika2/wynagrodzenia-w-sprzedazy/Specjalisci-ds-sprzedazy-zarabiaja-wiecej-i-polegaja-na-AI-268550-150x100crop.jpg)

![Mandaty BALM - jak odwołać się od kar nałożonych przez niemieckie służby? [© wygenerowane przez AI] Mandaty BALM - jak odwołać się od kar nałożonych przez niemieckie służby?](https://s3.egospodarka.pl/grafika2/mandat-za-granica/Mandaty-BALM-jak-odwolac-sie-od-kar-nalozonych-przez-niemieckie-sluzby-268551-150x100crop.jpg)

![Młodzi Polacy nie chcą pracować za płacę minimalną [© wygenerowane przez AI] Młodzi Polacy nie chcą pracować za płacę minimalną](https://s3.egospodarka.pl/grafika2/mlodzi-na-rynku-pracy/Mlodzi-Polacy-nie-chca-pracowac-za-place-minimalna-268534-150x100crop.jpg)

![Pokolenie kredytów i rat - rekordowy wzrost zadłużenia wśród młodych [© pixabay.com] Pokolenie kredytów i rat - rekordowy wzrost zadłużenia wśród młodych](https://s3.egospodarka.pl/grafika2/zadluzenie-Polakow/Pokolenie-kredytow-i-rat-rekordowy-wzrost-zadluzenia-wsrod-mlodych-268524-150x100crop.jpg)