-

![Ochrona antywirusowa: Kaspersky PURE Ochrona antywirusowa: Kaspersky PURE]()

Ochrona antywirusowa: Kaspersky PURE

... sieci, podczas gdy wygenerowane przez system dzienniki zdarzeń i raporty informują go na bieżąco o zdarzeniach w systemie. Kopia zapasowa/przywracanie danych: Ochrona danych ... . Gdy Twój telefon komórkowy znajdzie się w zasięgu komputera, Kaspersky PURE wykryje go za pomocą Bluetootha i automatycznie odblokuje bazę haseł. Szyfrowanie danych: pewność, ...

-

![Zakupy online na Dzień Kobiet Zakupy online na Dzień Kobiet]()

Zakupy online na Dzień Kobiet

... Międzynarodowy Dzień Kobiet obchodzony jest 8 marca na całym świecie. Dlaczego nie spędzić go na karaibskiej plaży, na górskim szczycie czy w spokojnej miejscowości nad Morzem ... dane. Jeżeli trojan zagnieździ się już na komputerze, bardzo trudno się go pozbyć. Niekiedy jedyną rzeczą, jaką możesz zrobić w takiej sytuacji, jest ponowne zainstalowanie ...

-

![AVG: bezpieczny Twitter AVG: bezpieczny Twitter]()

AVG: bezpieczny Twitter

... którym opiera się Twitter, jest nieskrępowana wolność wypowiedzi, co niestety czyni go również kopalnią informacji dla cyberprzestępców. Specjaliści z AVG Technologies przygotowali zestaw ... swój wpis hashtagiem. Czy na pewno chcesz, aby łatwiej było go wyszukać? Stosuj zasadę ograniczonego zaufania Nigdy nie możesz mieć 100-procentowej pewności, że ...

-

![Offshorowe centra finansowe korzystne dla inwestorów [© Minerva Studio - Fotolia.com] Offshorowe centra finansowe korzystne dla inwestorów]()

Offshorowe centra finansowe korzystne dla inwestorów

... nie jest w stanie prowadzić tam sporu z obywatelem z pozycji siły, ale obowiązują go wszystkie zasady cywilizowanego procesu, w tym między innymi zasada, iż ciężar udowodnienia ... pożarze, zagraniczny wehikuł korporacyjny nie przyniesie wielu korzyści jeżeli ustanowi się go po wystąpieniu zdarzenia, przed skutkami którego chcemy się ochronić. Przede ...

-

![Cyberprzestępczość bazuje na ludzkich słabościach [© stoupa - Fotolia.com] Cyberprzestępczość bazuje na ludzkich słabościach]()

Cyberprzestępczość bazuje na ludzkich słabościach

... być zabezpieczanie domu: nawet jeśli masz najlepszy alarm antywłamaniowy na świecie, jeśli go nie aktywujesz, to tak jakbyś nie miał żadnej ochrony. To samo ... do zabezpieczania urządzeń komputerowych. Edukacja dotycząca bezpieczeństwa przypomina sprzątanie w domu - nie można traktować go jako jednorazowego zadania, trzeba sprzątać regularnie, aby ...

-

![Internet mobilny w Polsce 2010 Internet mobilny w Polsce 2010]()

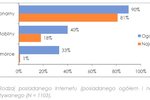

Internet mobilny w Polsce 2010

... funkcjonowaniu. Internet obecnie stał się Technologią Oswojoną, tzn. przestaliśmy traktować go jako medium, na rzecz korzystania z konkretnych rozwiązań (przykładowo nie mówimy już ... i operacje finansowe (74%). Co ciekawe, mimo akceptacji internetu i szybkiego wpisania go w codzienność, obraz technologii mobilnej oraz jego użytkowników, (zwłaszcza na ...

-

![Urządzenia Cowon MID W2 i V5 HD Urządzenia Cowon MID W2 i V5 HD]()

Urządzenia Cowon MID W2 i V5 HD

... sobie wysokiej klasy urządzenie przenośne, dzięki któremu z powodzeniem połączą się z internetem, odbiorą pocztę w dowolnym miejscu i czasie, zabiorą go na spotkanie buisnesowe czy też wykorzystają go jako zwykły przenośny komputer. W2 posiada 4 wejścia USB: USB Device, USB1, USB2 i mini USB, dzięki którym będziemy ...

-

![Osobowość marki a social media [© Minerva Studio - Fotolia.com] Osobowość marki a social media]()

Osobowość marki a social media

... a rzeczywistość W firmie pada pomysł: uruchomimy Fan page na Facebooku. Kto będzie go prowadził? Sympatyczny i wiedzący wszystko pracownik działu PR lub wybrana, świetna agencja social media. ... naszej marki. Określić, jaki styl wypowiedzi najbardziej do niej pasuje. Dopasować go tak, aby odzwierciedlał nasze wartości i nasze cele. Zapisać to! I tego ...

-

![Dotacje inwestycyjne dla przedsiębiorstw w 2010 roku [© Minerva Studio - Fotolia.com] Dotacje inwestycyjne dla przedsiębiorstw w 2010 roku]()

Dotacje inwestycyjne dla przedsiębiorstw w 2010 roku

... dotyczących wprowadzenia zmian organizacyjnych. Tegoroczny nabór uzależniony jest od pozyskania dodatkowych środków na zwiększenie alokacji. Jeżeli Instytucji Wdrażającej uda się go przeprowadzić, będzie to ostatni nabór w ramach Działania 4.4. w tej perspektywie finansowej. W poprzednim roku intensywność wsparcia wyniosła od 30% do 70 ...

-

![Trojan ZeuS wciąż groźny Trojan ZeuS wciąż groźny]()

Trojan ZeuS wciąż groźny

... wprowadzeniu kod zostanie przechwycony przez trojana i wysłany szkodliwemu użytkownikowi, który go kontroluje. Podczas rejestrowania się na niektórych stronach internetowych tworzony ... . Plik konfiguracyjny można łatwo dostosować do indywidualnych potrzeb, a następnie zaszyfrować go przy użyciu specjalnej metody, tym samym ukrywając jego algorytm ...

-

![ESET Mobile Security [© Nmedia - Fotolia.com] ESET Mobile Security]()

ESET Mobile Security

... spoza takiej listy, urządzenie automatycznie wysyła do użytkownika wiadomość, w której informuje go o instalacji nieautoryzowanej karty SIM w telefonie oraz przekazuje numer telefonu definiowany ... z kilku możliwych działań – usunięcie zainfekowanego zbioru, wyleczenie go lub umieszczenie w kwarantannie. Rozwiązanie posiada niewielkie i szczegółowe ...

-

![Dyrektor finansowy zyskał na znaczeniu [© Scanrail - Fotolia.com] Dyrektor finansowy zyskał na znaczeniu]()

Dyrektor finansowy zyskał na znaczeniu

... dyrektorzy finansowi są często zbyt pewni siebie, a równocześnie mają za małe granice prawdopodobieństwa. – Jeśli nastawimy się na scenariusz X, to przemnóżmy go razy dwa, dodajmy jeszcze jeden X i wtedy będziemy przygotowani – dodał Jacek Wiśniewski. Ekonomistów broniła Elżbieta Mączyńska-Ziemacka, prezes Polskiego Towarzystwa Ekonomicznego ...

-

![Piractwo a zagrożenia internetowe Piractwo a zagrożenia internetowe]()

Piractwo a zagrożenia internetowe

... umożliwiał hakerom kradzież informacji finansowych i osobistych. Specjaliści ds. bezpieczeństwa opisują go obecnie jako jedną z najpoważniejszych zaobserwowanych infekcji. Ekspert z firmy Symantec ... , że otrzymasz bezpieczny, legalny produkt niż nabywając go z anonimowych, nieprofesjonalnych źródeł. Porównaj cenę sprzedaży oferowaną w ...

-

![Marketing a różnice płci [© Minerva Studio - Fotolia.com] Marketing a różnice płci]()

Marketing a różnice płci

... powodu ważne jest, żeby nie tracić zbyt wiele czasu na ten początkowy etap. Lepiej zachować go na poszukiwanie rozwiązań zagadek, jakimi kobiety są nawet dla samych siebie. Przykład takiej ... świecie nie rozmawia się o tym, że jest się smutnym, bo żona już nie uważa go za atrakcyjnego, że szef ignoruje jego pomysły i że od pół roku ma problemy z ...

-

![Jakie kampanie reklamowe dla seniorów? Jakie kampanie reklamowe dla seniorów?]()

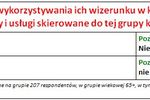

Jakie kampanie reklamowe dla seniorów?

... zauważają eksperci, reklama przez wiele lat unikała problemu starości, a wręcz się go bała. Jednak za sprawą postępujących zmian kulturowych i światopoglądowych starość ... bliskimi. Jest on zawsze uśmiechnięty, a osoba występująca z nim na zdjęciu często obejmuje go. Claim wrocławskiej firmy Centrum TeleOpieki głosi: „pewność i spokój”. Dodatkowo ...

-

![Kobieta-szef budzi strach [© Scanrail - Fotolia.com] Kobieta-szef budzi strach]()

Kobieta-szef budzi strach

... skłonność do reakcji wybuchowych, okazywanie negatywnych uczuć wobec każdego pracownika, który akurat pojawi się w zasięgu wzroku; Błąd "Romantycznego łabędzia" - popełniają go menedżerki nadmiernie dbające o własny wizerunek. Szefowe tego typu często są nieobecne w firmie, ponieważ pochłaniają je obowiązki reprezentacyjne; Błąd "Carycy Katarzyny ...

-

![Projektor SANYO PLV-Z4000 Projektor SANYO PLV-Z4000]()

Projektor SANYO PLV-Z4000

... całkowicie zaciemnionej sali. Dla ochrony obiektywu projektora wyposażono go w „przykrywkę”, zasłaniającą obiektyw automatycznie po zakończeniu projekcji i wyłączeniu ... tryb czuwania (stand-by) – chroni to obiektyw przed kurzem i zadrapaniami, jeśli go przenosimy. SANYO PLV-Z4000 dostępny będzie w Polsce na początku czerwca 2010r. w sugerowanej ...

-

![Windows Live Essentials 2011 Windows Live Essentials 2011]()

Windows Live Essentials 2011

... stworzymy prawdziwe arcydzieło dostosowane do naszych potrzeb i nastroju. Zapis w formacie HD (720p i 1080p): Po stworzeniu filmu i zapisaniu go w formacie HD, można następnie nagrać go np. na płycie DVD przy użyciu programu Windows DVD Maker. Udostępnianie online: Z łatwością można podzielić się swoimi plikami ...

-

![ESET: zagrożenia internetowe V 2010 ESET: zagrożenia internetowe V 2010]()

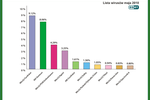

ESET: zagrożenia internetowe V 2010

... złą sławą głównie z powodu wyjątkowej odporności na działania, mające na celu usunięcie go z dysku. ESET przypomina, że sama infekcja rozwija się bardzo szybko - rozpoczyna się ... Win32/Sality są zwykle tak bardzo rozległe, że jedynym sposobem pozbycia się go z dysku jest sformatowanie nośnika. Jak ochronić swój komputer przed Win32 Sality? Firma ESET ...

-

![Bezpieczeństwo IT ważne dla firm [© Scanrail - Fotolia.com] Bezpieczeństwo IT ważne dla firm]()

Bezpieczeństwo IT ważne dla firm

... Firmy regularnie wykonują backup danych. 80 proc. badanych przyznało, że przeprowadza go częściej niż raz w miesiącu, a 14 proc. – raz na miesiąc. Choć takie ... przeinstalowanie systemu, ale również zadbanie o zabezpieczenie nowego komputera, skonfigurowanie go pod konkretnego pracownika, przeniesienie ze starego systemu ustawień oraz dokumentów i ...

-

![Internet dla dzieci ale pod nadzorem Internet dla dzieci ale pod nadzorem]()

Internet dla dzieci ale pod nadzorem

... ważni, lecz jeśli narzekają na szkodliwy link, oznacza to, że już go kliknęli. Bardzo często sieci banerowe i reklamy na forach (szczególnie zachodnich) zawierają ... odwiedzeń dziennie. Jeśli Twój komputer nie jest chroniony przez program antywirusowy, narażasz go na ryzyko, pozwalając dzieciom przeglądać Internet. Zwracanie uwagi dziecka na pedofilów ...

-

![Monitor BenQ G2025HDA Monitor BenQ G2025HDA]()

Monitor BenQ G2025HDA

... w praktyce oznacza, że jest on w pełni kompatybilny ze schematem kolorów Windows 7. Wystarczy podłączyć monitor do komputera z systemem Windows 7, a system automatycznie go wykryje, co ułatwi czynności związane z ustawieniem najlepszych parametrów pracy. Niewątpliwą zaletą nowego dziecka BenQ G2025HDA jest objęcie ...

-

![Czy małe sklepy przetrwają? Czy małe sklepy przetrwają?]()

Czy małe sklepy przetrwają?

... badań wynika wręcz, że bliskość sklepu to główna przyczyna odwiedzania go częściej niż kilka razy w tygodniu. Ważne jest również sąsiedztwo. ... została otwarta Biedronka. Obroty w sklepie spadły i po około 2 miesiącach właściciel musiał go zamknąć. Zaczął szukać nowej lokalizacji. W końcu otworzył sklepik spożywczy o nazwie „Klęska” – w odniesieniu ...

-

![Aparat Panasonic LUMIX DMC-G10 Aparat Panasonic LUMIX DMC-G10]()

Aparat Panasonic LUMIX DMC-G10

... , w jaką wyposażony jest aparat DMC-G10, pozwala zablokować fokus na dowolnym obiekcie i utrzymać go w polu ostrości nawet podczas ruchu. Bardzo ułatwia to wykonywanie czystych zdjęć ... czujnik Live MOS, który otrzymuje sygnał bezpośrednio od matrycy aparatu i wysyła go w trybie ciągłym do ekranu LCD. Zarówno wizjer jak i ekran LCD zapewniają ...

-

![Reklama i zmysły [© Minerva Studio - Fotolia.com] Reklama i zmysły]()

Reklama i zmysły

... bodźcem wzrokowym zakorzenionym w pamięci konsumentów, że często są w stanie rozpoznać go po samym zarysie. W tym przypadku w ślad za wzrokiem idzie dotyk. ... to operacja, która budzi lęk - dodatkowo okoliczności, w jakich jest wykonywana, nie zmniejszają go, choć szpital, zgodnie z amerykańskimi standardami, oferował miłą i przyjazną atmosferę. A to ...

-

![Decyzje zakupowe są nieracjonalne [© Minerva Studio - Fotolia.com] Decyzje zakupowe są nieracjonalne]()

Decyzje zakupowe są nieracjonalne

... online czy mobilną informującą klienta o poziomie jego wydatków, bez stresowania go konkretnymi liczbami. 2. Wykorzystaj siłę domniemanej opcji wyboru Prezentacja jedynej opcji ... klient jest obojętny na dostępne opcje rynkowe, a ilość złożonych decyzji potencjalnie go zniechęca. 3. Nie przytłaczaj ilością możliwych opcji wyboru Gdy zastosowanie opcji ...

-

![Portale społecznościowe a ochrona prywatności w sieci [© stoupa - Fotolia.com] Portale społecznościowe a ochrona prywatności w sieci]()

Portale społecznościowe a ochrona prywatności w sieci

... osoby i przyjaciele. Jeśli przestaniesz darzyć zaufaniem któregoś ze swoich znajomych usuń go ze swojego profilu – odetniesz mu w ten sposób dostęp do informacji o sobie. Unikaj klikania ... że rzeczywiście zniknie ono z sieci. Jeden z Twoich przyjaciół mógł pobrać plik i umieścić go np. na swoim blogu, dlatego zawsze zastanów się dwa razy zanim ...

-

![Bezpieczeństwo w Internecie I poł. 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie I poł. 2010]()

Bezpieczeństwo w Internecie I poł. 2010

... heurystyczne i behawioralne. Prognoza nr 2: Socjotechnika jako podstawowa metoda ataku Coraz częściej atakujący za cel obierają bezpośrednio użytkownika i próbują podstępem nakłonić go do pobrania destrukcyjnego oprogramowania bądź ujawnienia poufnych informacji. Popularność metod manipulacji psychologicznej bierze się z faktu, że nie jest już tak ...

-

![Indeks biznesu PKPP Lewiatan VIII 2010 Indeks biznesu PKPP Lewiatan VIII 2010]()

Indeks biznesu PKPP Lewiatan VIII 2010

... Mimo lepszych od oczekiwanych wyników PKB za drugi kwartał, czynniki które go ukształtowały wydają się słabnąć. Poprawa sytuacji na rynku pracy wzmocniła skłonności ... Mimo lepszych od oczekiwanych wyników PKB za drugi kwartał, czynniki które go ukształtowały wydają się słabnąć. Zarówno produkcja sprzedana przemysłu jak i sprzedaż detaliczna osiągnęły ...

-

![Blog firmowy jako forma komunikacji marketingowej [© Minerva Studio - Fotolia.com] Blog firmowy jako forma komunikacji marketingowej]()

Blog firmowy jako forma komunikacji marketingowej

... musi być zwięzła, czytelna i napisana prostym językiem. Internauta bardziej skanuje tekst niż go czyta. Notatka musi także zawierać słowa kluczowe. Ten wymóg pozycjonerów bardzo ... musi być zwięzła, czytelna i napisana prostym językiem. Internauta bardziej skanuje tekst niż go czyta. Notatka musi także zawierać słowa kluczowe. Ten wymóg pozycjonerów ...

-

![Orange Ekstra Numer: dwa numery, jedna karta SIM [© pizuttipics - Fotolia.com] Orange Ekstra Numer: dwa numery, jedna karta SIM]()

Orange Ekstra Numer: dwa numery, jedna karta SIM

... Halo Granie. Warunkiem wykonywania połączeń z numeru dodatkowego jest doładowanie go (jak konta w ofertach na kartę) zgodnie z Regulaminem świadczenia usług telekomunikacyjnych. ... usługi o miesiąc. Klienci, którzy będą zainteresowani przejęciem numeru wirtualnego i przeniesieniem go na osobną kartę SIM będą mogli rozpocząć proces za pomocą ...

-

![Wielozmysłowość w marketingu [© Minerva Studio - Fotolia.com] Wielozmysłowość w marketingu]()

Wielozmysłowość w marketingu

... w oprogramowaniu ikonki powodowały, że nie tylko łatwiej, ale też chętniej używało się go do pracy. Jeden przekaz na wiele sposobów Mark Constantine, założyciel firmy ... innych, sprawdził, co się dzieje u konkurencji i wrócił z powrotem. Coś nieuświadomionego zniechęcało go już przy drzwiach, ale twardo poszedł dalej. Wybrał kilka ubrań, wszedł ...

-

![Sezon turystyczny 2010: podsumowanie Sezon turystyczny 2010: podsumowanie]()

Sezon turystyczny 2010: podsumowanie

... co najmniej od 1 czerwca do ostatniego dnia września. Wiele krajów poszerza go nieustannie o miesiące obrzeżne: kwiecień, maj oraz październik. W poniższej analizie zajęto się ... zobaczymy, że to przodujący pakiet w zestawieniu. W sezonie LATO 2010 wybrało go 67 proc. kupujących, o 5 proc. więcej niż przed rokiem. Śniadania i obiadokolacje (HB) ...

-

![Warto dbać o wizerunek firmy w sieci [© Minerva Studio - Fotolia.com] Warto dbać o wizerunek firmy w sieci]()

Warto dbać o wizerunek firmy w sieci

... zobaczenia, to i tak będzie musiała pozyskiwać klienta w ten sposób i jakoś zachęcić go do wizyty w swoim sklepie. Przykładowo lodówkę kupimy przez Internet, porównując jej parametry i ... Digital PR. Prasa papierowa a skrzynka na listy Internet to medium. Wyróżnia go trwałość, niska cena, łatwość dostępu dla wszystkich. To, co w przyrodzie nie ginie, ...

-

![Polska: wydarzenia tygodnia 42/2010 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 42/2010]()

Polska: wydarzenia tygodnia 42/2010

... w swojej polityce dotyczącej eksploatacji złóż gazu i handlu nim oraz że zamierza przesyłać go także do krajów Europy. Turkmenistan jest potentatem, jeśli chodzi o wielkość ... ciągu najbliższych 20 lat zamierza siedmiokrotnie zwiększyć swój eksport gazu. Obecnie eksportuje go do Rosji, Chin i Iranu. Ta wypowiedź spowodowała, że znowu mówi się ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Offshorowe centra finansowe korzystne dla inwestorów [© Minerva Studio - Fotolia.com] Offshorowe centra finansowe korzystne dla inwestorów](https://s3.egospodarka.pl/grafika/offshorowe-centra-finansowe/Offshorowe-centra-finansowe-korzystne-dla-inwestorow-iG7AEZ.jpg)

![Cyberprzestępczość bazuje na ludzkich słabościach [© stoupa - Fotolia.com] Cyberprzestępczość bazuje na ludzkich słabościach](https://s3.egospodarka.pl/grafika/Kaspersky-Lab/Cyberprzestepczosc-bazuje-na-ludzkich-slabosciach-MBuPgy.jpg)

![Osobowość marki a social media [© Minerva Studio - Fotolia.com] Osobowość marki a social media](https://s3.egospodarka.pl/grafika/marka/Osobowosc-marki-a-social-media-iG7AEZ.jpg)

![Dotacje inwestycyjne dla przedsiębiorstw w 2010 roku [© Minerva Studio - Fotolia.com] Dotacje inwestycyjne dla przedsiębiorstw w 2010 roku](https://s3.egospodarka.pl/grafika/dotacje-inwestycyjne/Dotacje-inwestycyjne-dla-przedsiebiorstw-w-2010-roku-iG7AEZ.jpg)

![ESET Mobile Security [© Nmedia - Fotolia.com] ESET Mobile Security](https://s3.egospodarka.pl/grafika/ESET/ESET-Mobile-Security-Qq30bx.jpg)

![Dyrektor finansowy zyskał na znaczeniu [© Scanrail - Fotolia.com] Dyrektor finansowy zyskał na znaczeniu](https://s3.egospodarka.pl/grafika/dyrektor-finansowy/Dyrektor-finansowy-zyskal-na-znaczeniu-apURW9.jpg)

![Marketing a różnice płci [© Minerva Studio - Fotolia.com] Marketing a różnice płci](https://s3.egospodarka.pl/grafika/marketing/Marketing-a-roznice-plci-iG7AEZ.jpg)

![Kobieta-szef budzi strach [© Scanrail - Fotolia.com] Kobieta-szef budzi strach](https://s3.egospodarka.pl/grafika/kobieta-kierownik/Kobieta-szef-budzi-strach-apURW9.jpg)

![Bezpieczeństwo IT ważne dla firm [© Scanrail - Fotolia.com] Bezpieczeństwo IT ważne dla firm](https://s3.egospodarka.pl/grafika/bezpieczenstwo-IT/Bezpieczenstwo-IT-wazne-dla-firm-apURW9.jpg)

![Reklama i zmysły [© Minerva Studio - Fotolia.com] Reklama i zmysły](https://s3.egospodarka.pl/grafika/reklama/Reklama-i-zmysly-iG7AEZ.jpg)

![Decyzje zakupowe są nieracjonalne [© Minerva Studio - Fotolia.com] Decyzje zakupowe są nieracjonalne](https://s3.egospodarka.pl/grafika/strategie-zakupowe/Decyzje-zakupowe-sa-nieracjonalne-iG7AEZ.jpg)

![Portale społecznościowe a ochrona prywatności w sieci [© stoupa - Fotolia.com] Portale społecznościowe a ochrona prywatności w sieci](https://s3.egospodarka.pl/grafika/portale-spolecznosciowe/Portale-spolecznosciowe-a-ochrona-prywatnosci-w-sieci-MBuPgy.jpg)

![Bezpieczeństwo w Internecie I poł. 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie I poł. 2010](https://s3.egospodarka.pl/grafika/Symantec/Bezpieczenstwo-w-Internecie-I-pol-2010-MBuPgy.jpg)

![Blog firmowy jako forma komunikacji marketingowej [© Minerva Studio - Fotolia.com] Blog firmowy jako forma komunikacji marketingowej](https://s3.egospodarka.pl/grafika/blog-firmowy/Blog-firmowy-jako-forma-komunikacji-marketingowej-iG7AEZ.jpg)

![Orange Ekstra Numer: dwa numery, jedna karta SIM [© pizuttipics - Fotolia.com] Orange Ekstra Numer: dwa numery, jedna karta SIM](https://s3.egospodarka.pl/grafika/Orange/Orange-Ekstra-Numer-dwa-numery-jedna-karta-SIM-QhDXHQ.jpg)

![Wielozmysłowość w marketingu [© Minerva Studio - Fotolia.com] Wielozmysłowość w marketingu](https://s3.egospodarka.pl/grafika/marketing/Wielozmyslowosc-w-marketingu-iG7AEZ.jpg)

![Warto dbać o wizerunek firmy w sieci [© Minerva Studio - Fotolia.com] Warto dbać o wizerunek firmy w sieci](https://s3.egospodarka.pl/grafika/marketing-internetowy/Warto-dbac-o-wizerunek-firmy-w-sieci-iG7AEZ.jpg)

![Polska: wydarzenia tygodnia 42/2010 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 42/2010](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-42-2010-vgmzEK.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023 [© Nejron Photo - Fotolia.com] Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023](https://s3.egospodarka.pl/grafika2/koszty-podatkowe/Delegacje-krajowe-i-zagraniczne-nowe-stawki-diety-przy-podrozach-sluzbowych-od-29-11-2022-i-01-01-2023-249192-150x100crop.jpg)

![Co czwartego Polaka nie stać na wakacje, jeszcze gorzej mają Rumuni i Grecy [© wygenerowane przez AI] Co czwartego Polaka nie stać na wakacje, jeszcze gorzej mają Rumuni i Grecy [© wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/wakacje/Co-czwartego-Polaka-nie-stac-na-wakacje-jeszcze-gorzej-maja-Rumuni-i-Grecy-268421-50x33crop.jpg) Co czwartego Polaka nie stać na wakacje, jeszcze gorzej mają Rumuni i Grecy

Co czwartego Polaka nie stać na wakacje, jeszcze gorzej mają Rumuni i Grecy

![Od września deweloperzy pokażą pełne ceny mieszkań. Czy na pewno? [© pixabay.com] Od września deweloperzy pokażą pełne ceny mieszkań. Czy na pewno?](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Od-wrzesnia-deweloperzy-pokaza-pelne-ceny-mieszkan-Czy-na-pewno-268578-150x100crop.png)

![Ile zarabiają pracownicy w przemyśle lekkim? Raport płacowy 2024 [© wygenerowane przez AI] Ile zarabiają pracownicy w przemyśle lekkim? Raport płacowy 2024](https://s3.egospodarka.pl/grafika2/wysokosc-wynagrodzen/Ile-zarabiaja-pracownicy-w-przemysle-lekkim-Raport-placowy-2024-268574-150x100crop.png)

![Gdy spada dron na polski dom - kto odpowiada za szkody? [© wygenerowane przez AI] Gdy spada dron na polski dom - kto odpowiada za szkody?](https://s3.egospodarka.pl/grafika2/ubezpieczenie-nieruchomosci/Gdy-spada-dron-na-polski-dom-kto-odpowiada-za-szkody-268567-150x100crop.png)

![Zamrożenie cen energii elektrycznej i bon ciepłowniczy. Rząd przyjął projekt ustawy [© wygenerowane przez AI] Zamrożenie cen energii elektrycznej i bon ciepłowniczy. Rząd przyjął projekt ustawy](https://s3.egospodarka.pl/grafika2/bon-cieplowniczy/Zamrozenie-cen-energii-elektrycznej-i-bon-cieplowniczy-Rzad-przyjal-projekt-ustawy-268566-150x100crop.png)

![Polacy wydają 3 mld zł na wyprawki szkolne. Jak obniżyć koszty sezonowych wydatków i uzupełnić domowy budżet? [© wygenerowane przez AI] Polacy wydają 3 mld zł na wyprawki szkolne. Jak obniżyć koszty sezonowych wydatków i uzupełnić domowy budżet?](https://s3.egospodarka.pl/grafika2/oszczedzanie-pieniedzy/Polacy-wydaja-3-mld-zl-na-wyprawki-szkolne-Jak-obnizyc-koszty-sezonowych-wydatkow-i-uzupelnic-domowy-budzet-268555-150x100crop.png)