-

![Przetargi - raport VI 2014 [© blas - Fotolia.com] Przetargi - raport VI 2014]()

Przetargi - raport VI 2014

... spadło zarówno w relacji miesięcznej jak i rocznej. Zmniejszyła się zarówno stopa bezrobocia, jak i liczba osób bez pracy. W czerwcu pracy nie miało 12 procent Polaków, o 0,5 pkt proc. mniej niż miesiąc wcześniej. W czerwcu liczba zarejestrowanych bezrobotnych spadła w ciągu miesiąca (względem maja) o 74,1 tys. osób ...

-

![Ransomware: trojan Koler wyłudza okup [© Maxim_Kazmin - Fotolia.com] Ransomware: trojan Koler wyłudza okup]()

Ransomware: trojan Koler wyłudza okup

W kwietniu 2014 r. w ramach szkodliwej kampanii pojawiło się mobilne oprogramowanie przeznaczone dla urządzeń z systemem Android wyłudzające okup (tzw. ransomware) o nazwie Koler. Kaspersky Lab udało się wykryć jej część. Cyberprzestępcy wykorzystywali sieć pornograficzną, aby w ten sposób wzbudzić w użytkownikach poczucie winy i urealnić „ ...

-

![Rynek przemysłowy i logistyczny w Polsce II kw. 2014 [© TTstudio - Fotolia.com] Rynek przemysłowy i logistyczny w Polsce II kw. 2014]()

Rynek przemysłowy i logistyczny w Polsce II kw. 2014

... . Na drugim biegunie są Regiony: Wschodni, Warszawa I i II, gdzie współczynnik powierzchni niewynajętej wynosi odpowiednio: 16%, 15% i 11% oraz Region Centralny z 12% i Północny z 11%. Pośrodku skali plasują się Wrocław i Górny Śląsk, które mają odpowiednio 6% i 8% pustostanów. Stawki czynszowe są stabilne, jednak atrakcyjne zachęty ...

-

![Pralki - preferencje konsumentów Pralki - preferencje konsumentów]()

Pralki - preferencje konsumentów

... się najbardziej popularna? Prawie połowa użytkowników Skąpiec.pl poszukiwała pralki w najwyższej klasie A+++. Drugą najczęściej wybieraną klasą była A++ (29,5%), zaś trzecią – A+ (12,6%). W analizowanym okresie 28,5% potencjalnych kupujących było gotowych przeznaczyć na pralkę 1000 zł. Niewiele większą sumę, 1000-1200 zł byłoby w stanie zapłacić ...

-

![Sektor MŚP: ocena II kw. 2014 i prognoza III kw. 2014 [© konradbak - Fotolia.com] Sektor MŚP: ocena II kw. 2014 i prognoza III kw. 2014]()

Sektor MŚP: ocena II kw. 2014 i prognoza III kw. 2014

... kwartale zatrudniać (11,3% deklaruje tworzenie etatów, a tylko 5,1% ich redukowanie). Firmy MŚP będą też kupować szkolenia i płacić za wyższe kwalifikacje personelu (12,5 proc.), zainwestują w marketing i reklamę (18,5 proc.) oraz remonty i zakup lokali użytkowych (19,2 proc.). Udział firm deklarujących inwestowanie wyniósł 49,5%, co ...

-

![Największe firmy budowlane 2013 [© kielesinski - Fotolia.com] Największe firmy budowlane 2013]()

Największe firmy budowlane 2013

... centralnie na Program Operacyjny Infrastruktura i Środowisko). Szacuje się, że w ramach POIiŚ na infrastrukturę transportową przeznaczone zostanie 19,8 mld euro, z czego 12 mld na drogi a 7,4 mld na infrastrukturę kolejową. Dodatkowo, 31,2 mld euro jest przeznaczone na programy regionalne, które również mogą obejmować ...

-

![Zagrożenia internetowe - Polacy świadomi [© Gajus - Fotolia.com] Zagrożenia internetowe - Polacy świadomi]()

Zagrożenia internetowe - Polacy świadomi

Jak wynika z badań przeprowadzonych przez Interaktywny Instytut Badań Rynkowych na zlecenie EMC Poland, Polacy są świadomi zagrożeń internetowych i starają się przed nimi chronić – aż 71% badanych używa silnych haseł w celu zabezpieczenia komputerów i urządzeń mobilnych, natomiast 90% nie pozwala osobom postronnym korzystać ze swojego sprzętu. ...

-

![Megapanel V 2014 [© contrastwerkstatt - Fotolia.com] Megapanel V 2014]()

Megapanel V 2014

Polskie Badania Internetu (PBI) i firma badawcza Gemius, współpracujące w zakresie realizacji badania Megapanel PBI/Gemius, opublikowały wyniki za maj 2014. Dane dotyczą między innymi najpopularniejszych stron WWW i aplikacji PC, a także materiałów audio i wideo w sieci. W majowym rankingu Top20 wydawców stron www i aplikacji, z których korzysta ...

-

![Atak phishingowy na klientów banku PKO Atak phishingowy na klientów banku PKO]()

Atak phishingowy na klientów banku PKO

Eksperci G DATA SecurityLabs ostrzegają klientów banku PKO przed fałszywymi e-mailami, których celem jest wyłudzenie danych dostępowych do serwisu internetowego iPKO oraz kodów jednorazowych umożliwiających zatwierdzanie przelewów. Atak rozpoczyna się w momencie otrzymania przez użytkownika wiadomości mailowej o tytule „PKO: Konto zablokowane” ...

-

![Branża motoryzacyjna w Polsce II kw. 2014 [© pengyou92 - Fotolia.com] Branża motoryzacyjna w Polsce II kw. 2014]()

Branża motoryzacyjna w Polsce II kw. 2014

... wzrósł o 3,3%, do poziomu 8 353 pojazdów. Na rynku nowych autobusów I poł. 2014 roku zamknęła się na poziomie 685 szt., tj. wyższym o 12,5% niż rok wcześniej. Pomógł tutaj dobry drugi kwartał, w którym zarejestrowano 388 autobusów, o 22,8% więcej niż w analogicznym okresie 2013 roku. W dużej ...

-

![MyPhone C-SMART w Biedronce od 7 sierpnia MyPhone C-SMART w Biedronce od 7 sierpnia]()

MyPhone C-SMART w Biedronce od 7 sierpnia

... ładowania. W skład zestawu wchodzą: smartfon myPhone C-SMART oraz karta startowa „tuBiedronka”, umożliwiająca bezpłatny roczny dostęp do sieci Internet. Wystarczy przez 12 miesięcy utrzymywać konto ważne na połączenia wychodzące. W opakowaniu znajdziemy również ładowarkę (adapter i przewód USB), zestaw słuchawkowy oraz folię ochronną na ...

-

![Bezpieczeństwo IT w małych firmach [© Paolese - Fotolia.com] Bezpieczeństwo IT w małych firmach]()

Bezpieczeństwo IT w małych firmach

Cyberprzestępcy interesują się nie tylko graczami dużymi, ale również tymi najmniejszymi – niewielkie firmy często nie zabezpieczają odpowiednio swoich danych, przez co stają się łatwym celem dla internetowych oszustów. Jednak nawet nie posiadając znacznych środków finansowych, można ustrzec się przed atakami. Sophos przygotował zestawienie trzech ...

-

![Polskie e-sklepy najlepsze? [© sp4764 - Fotolia.com] Polskie e-sklepy najlepsze?]()

Polskie e-sklepy najlepsze?

... Katarzyna Górska, Marketing Manager w Motoricus.com Informacje o badaniu W badaniu satysfakcji zrealizowanym przez Trusted Shops przeanalizowane ponad 2 miliony opinii klientów spośród 12 974 sklepów internetowych w wybranych europejskich krajach.

-

![Bezpieczeństwo firm w sieci I poł. 2014 [© psdesign1 - Fotolia.com] Bezpieczeństwo firm w sieci I poł. 2014]()

Bezpieczeństwo firm w sieci I poł. 2014

Przestarzałe oprogramowanie, źle zaprojektowany kod aplikacji, porzucona własność cyfrowa oraz błędy popełniane przez użytkowników to najsłabsze punkty korporacyjnych systemów IT, na widok których cyberprzestępcy już zacierają ręce - czytamy w najnowszej edycji raportu Cisco 2014 Midyear Security Report, w którym zaprezentowane zostały wyniki ...

-

![Urządzenie wielofunkcyjne Brother DCP-L8450CDW Urządzenie wielofunkcyjne Brother DCP-L8450CDW]()

Urządzenie wielofunkcyjne Brother DCP-L8450CDW

... i kopiowania, które pozwalają znacząco obniżyć zużycie papieru. Wygodną i szybką obsługę urządzenia wielofunkcyjnego DCP-L8450CDW zapewnia intuicyjny, kolorowy wyświetlacz dotykowy LCD o przekątnej 12,3 cm. Model jest wyposażony w dwa podajniki papieru o łącznej pojemności 300 arkuszy (250 + 50), można go także uzupełnić o opcjonalny podajnik na ...

-

![Automatyzacja i integracja w contact center [© MH - Fotolia.com] Automatyzacja i integracja w contact center]()

Automatyzacja i integracja w contact center

... obsługi klienta praktycznie każdej wielkości i na wszystkich rynkach pionowych, z nieco większymi zwyżkami w branżach handlu detalicznego (19 proc.) i usług finansowych (12 proc.). Kraje nordyckie mają najniższy bieżący i przyszły udział w pełni zautomatyzowanych interakcji, odpowiednio 26 i 44 proc., podczas gdy największy wzrost automatyzacji ...

-

![Cyberprzestępczość: tajemnice operacji Epic Turla Cyberprzestępczość: tajemnice operacji Epic Turla]()

Cyberprzestępczość: tajemnice operacji Epic Turla

Pierwsze wieści dotyczące operacji cyberszpiegowskiej „Turla” (zwanej także „Uroburos”) pojawiły się w marcu 2014 roku. Wówczas jeszcze nie było do końca wiadome, w jaki sposób infekowane są jej ofiary. Z najnowszych analiz ekspertów z Kaspersky Lab dotyczących operacji zwanej „Epic” (lub „Epiccosplay”) wynika że może ona być projektem pobocznym ...

-

![Mini-siłownia w domu Polaka [© Ana Blazic Pavlovic - Fotolia.com] Mini-siłownia w domu Polaka]()

Mini-siłownia w domu Polaka

... najpopularniejszych produktów kategorii. Hantle, stepy, hula hoop Osoby kupujące hantle za pośrednictwem Okazje.info najczęściej wybierali firmy Hop-Sport (18%) i Meteor (12%). Jeśli chodzi o wagę produktów, najpopularniejsze są hantle bitumiczne Xylo 15 kg., żeliwne hantle Meteor Kettle Bell 16 kg. oraz zestaw ...

-

![Lewiatan ocenił projekt budżetu państwa na 2015 r. [© zbg2 - Fotolia.com] Lewiatan ocenił projekt budżetu państwa na 2015 r.]()

Lewiatan ocenił projekt budżetu państwa na 2015 r.

... rząd poprzez BGK, skierowany do firm z sektora MSP. Na koniec czerwca 2014 r. wartość udzielonych gwarancji w ramach tego systemu to prawie 12 mld zł, a skorzystało z tych gwarancji ponad 74 tys. firm, wśród nich prawie 80 proc. to mikroprzedsiębiorstwa. Dało to możliwość uruchomienia ...

-

![Domena internetowa: straciłeś? Odzyskaj! [© igor - Fotolia.com] Domena internetowa: straciłeś? Odzyskaj!]()

Domena internetowa: straciłeś? Odzyskaj!

Obecnie w Polsce zarejestrowanych jest prawie 2,5 miliona stron internetowych, natomiast w 2014 r. liczba ta może sięgnąć nawet 3 milionów. W przypadku domen internetowych również zauważono wzrost, co potwierdzają dane GUS. W 2013 roku w sieci pojawił się niemal milion nowych adresów. Każde przedsiębiorstwo, które rozpoczyna swoją działalność na ...

-

![Luka wykorzystywana przez robaka Stuxnet ciągle groźna Luka wykorzystywana przez robaka Stuxnet ciągle groźna]()

Luka wykorzystywana przez robaka Stuxnet ciągle groźna

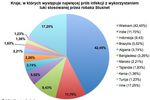

Pierwsze doniesienia o pojawieniu się luki CVE-2010-2568 pojawiły się przed czterema laty, wraz z wykryciem robaka Stuxnet, który zaatakował elektrownię w Iranie. Okazuje się, że ta luka w Windowsie ciągle stanowi zagrożenie - w okresie od listopada 2013 do czerwca 2014 natknęło się na nią aż 19 milionów internautów na świecie. Luka CVE-2010-2568 ...

-

![Dobre hasło – jak stworzyć? [© Andrzej Tokarski - Fotolia.com] Dobre hasło – jak stworzyć?]()

Dobre hasło – jak stworzyć?

Silne hasła są podstawą bezpieczeństwa w sieci – niejednokrotnie korzystamy z licznych kont, których dane łatwo mogą wpaść w ręce cyberprzestępców. Jak się okazuje, wiele osób popełnia proste błędy, takie jak wykorzystywanie tego samego hasła do logowania się na różnych kontach, posługiwanie się popularnymi ciągami znaków czy używanie słów łatwych ...

-

![Nowoczesna Gospodarka: zatrudnienie w II kw. 2014 [© Sergey Nivens - Fotolia.com] Nowoczesna Gospodarka: zatrudnienie w II kw. 2014]()

Nowoczesna Gospodarka: zatrudnienie w II kw. 2014

... tej wielkości wyniosła 5,45 proc. Choć wskaźniki zarejestrowane w dużych firmach były niższe (3,62 proc. w produkcji, 2,8 proc. w usługach, średnia ważona 3,12 proc.), analiza długookresowa wskazuje na większą stabilność tych podmiotów, która znajduje odzwierciedlenie w mniejszych wahaniach poziomu zatrudnienia na przestrzeni lat. We ...

-

![Ile spamu może wygenerować botnet? Ile spamu może wygenerować botnet?]()

Ile spamu może wygenerować botnet?

Ile szkody może wyrządzić atak botnet? Postanowili sprawdzić to eksperci z laboratorium Sophos. Symulacja pokazała między innymi, że wystarczy jeden tydzień, aby z jednego komputera zainfekowanego jednym złośliwym oprogramowaniem zespamować 5,5 mln adresów e-mail. Boty, znane użytkownikom sieci także, jako „komputery-zombie”, stanowią maszynę do ...

-

![Wakacje z biurem podróży: dokupujemy ubezpieczenie [© viperagp - Fotolia.com] Wakacje z biurem podróży: dokupujemy ubezpieczenie]()

Wakacje z biurem podróży: dokupujemy ubezpieczenie

... Grupy Ubezpieczeniowej Europa, do 17 proc. z 10 proc. przed trzema laty, zwiększył się odsetek osób, które osobiście kupują polisę. Kolejne 12 proc. nabyło ją za pośrednictwem innej osoby, podczas gdy 3 lata temu było to tylko 3 proc. - Dodatkowe ubezpieczenia do wyjazdów z biurami ...

-

![ESET: zagrożenia internetowe VII 2014 [© Сake78 - Fotolia.com] ESET: zagrożenia internetowe VII 2014]()

ESET: zagrożenia internetowe VII 2014

W lipcu za najwięcej infekcji na świecie, podobnie jak w poprzednich miesiącach, odpowiedzialny był robak Win32/Bundpil – wynika z zestawienia przygotowanego przez ESET. W rankingu pojawiły się trzy nowości, między innymi Win32/RiskWare.NetFilter. Eksperci z firmy ESET przestrzegają również przed wykrytym przez nich backdoorem dla systemu Android, ...

-

![Technologia LTE: wojna czy współpraca? [© Sikov - Fotolia.com] Technologia LTE: wojna czy współpraca?]()

Technologia LTE: wojna czy współpraca?

Od pewnego czasu obserwujemy nasilone działania operatorów telekomunikacyjnych w zakresie promocji tzw. technologii LTE. Przybyło nam na ulicach banerów i billboardów reklamujących LTE. Przypomnijmy zatem co to takiego i o co idzie walka? – komentarz Krzysztofa Szuberta, ministra ds. cyfryzacji w Gospodarczym Gabinecie Cieni BCC. LTE (Long Term ...

-

![Podróż samolotem z dzieckiem i bez obaw [© Arkady Chubykin - Fotolia.com] Podróż samolotem z dzieckiem i bez obaw]()

Podróż samolotem z dzieckiem i bez obaw

... infantem. Jeśli w podróż wybieramy się z dwójką maluchów do 2 roku życia, to musi być dwoje dorosłych. Dzieci starsze (do 10 lub 12 roku życia w zależności o linii) także mają zniżki, ale już mniejsze, dla nich rezerwuje się osobny bilet. Czy dziecko potrzebuje ubezpieczenia ...

-

![Internet Power LTE w Plusie bez limitów [© naypong - Fotolia.com] Internet Power LTE w Plusie bez limitów]()

Internet Power LTE w Plusie bez limitów

20 sierpnia Plus wprowadził zmiany w ofercie Internetu LTE udostepniając go bez limitów danych w swoich dotychczasowych najniższych abonamentach - za 29,90 i 49,90 zł miesięcznie. Internet Power LTE, czyli nielimitowany Internet w technologii LTE, będzie dostępny w Plusie w abonamentach za 29,90 i 49,90 zł miesięcznie przez całą długość umowy – ...

-

![Robin Williams nie żyje czyli nowe zagrożenia na Facebooku Robin Williams nie żyje czyli nowe zagrożenia na Facebooku]()

Robin Williams nie żyje czyli nowe zagrożenia na Facebooku

Użytkownicy Facebooka powinni się mieć na baczności. Cyberprzestępcy przygotowali kolejna pułapkę - tym razem postanowili żerować na śmierci Robina Williamsa. Film przedstawiający rzekome pożegnanie aktora ze światem to sztuczka nabijająca kieszeń oszustów - ostrzegają eksperci z firmy antywirusowej ESET. Eksperci z firmy antywirusowej ESET ...

-

![Kondycja sektora MMŚP 2014 [© Robert Kneschke - Fotolia.com] Kondycja sektora MMŚP 2014]()

Kondycja sektora MMŚP 2014

... CBOS. Badanie zostało przeprowadzone w okresie 06 maja – 18 lipca 2014 r. na losowej próbie 1100 mikro, małych i średnich przedsiębiorstw. To już 12. edycja badania sektora mikro, małych i średnich przedsiębiorstw realizowana przez Konfederację Lewiatan.

-

![Phishing: trendy czerwiec 2014 [© JumalaSika ltd - Fotolia.com] Phishing: trendy czerwiec 2014]()

Phishing: trendy czerwiec 2014

Ataki phishingowe nie dają odpocząć. Tylko w czerwcu bieżącego roku cyberprzestępcy atakowali niemal 56 tysięcy razy. Taki wynik oznacza ponad 40-procentowy wzrost w stosunku do maja. Największa ilość ataków phishingowych była hostowana przez Stany Zjednoczone. Inne kraje z największym hostingu ataków to Niemcy, Holandia oraz Rosja - wynika ...

-

![Domowe urządzenia multimedialne nieodporne na cyberataki Domowe urządzenia multimedialne nieodporne na cyberataki]()

Domowe urządzenia multimedialne nieodporne na cyberataki

David Jacoby, analityk bezpieczeństwa z Kaspersky Lab, przeprowadził eksperyment badawczy we własnym salonie, aby sprawdzić, jak bezpieczny jest jego dom pod kątem cyberzagrożeń. Test miał wykazać, czy sprzęty multimedialne, takie jak urządzenia sieciowe do przechowywania danych (NAS), telewizory smart TV, routery, odtwarzacze Blu-ray itp., są ...

-

![5 wymówek przekreślających bezpieczeństwo IT [© Antonio Gravante - Fotolia.com] 5 wymówek przekreślających bezpieczeństwo IT]()

5 wymówek przekreślających bezpieczeństwo IT

Bądźmy szczerzy, komputery i strony internetowe często są łatwiejsze i szybsze w obsłudze, gdy nie robimy nic w kwestii zabezpieczeń IT. Można zaoszczędzić nawet kilka minut dziennie! Dlatego dobrze jest mieć przygotowanych parę dobrych wymówek, dlaczego zabezpieczenia IT są po prostu nie dla nas. Laboratorium Sophos przygotowało listę najbardziej ...

-

![Świat: wydarzenia tygodnia 34/2014 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 34/2014]()

Świat: wydarzenia tygodnia 34/2014

... Statystyki Rynku Pracy wskaźnik cen konsumenckich (CPI) wyrównanych sezonowo w USA wzrósł w lipcu o 0,1% m/m, W ujęciu niewyrównanym sezonowo ceny producentów w ciągu ostatnich 12 miesięcy wzrosły o 2,0%. Indeks PMI, określający koniunkturę w sektorze przemysłowym Chin, wyniósł w sierpniu 50,3 pkt. wobec 51,7 pkt. w lipcu. Wskaźnik ten jest ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Przetargi - raport VI 2014 [© blas - Fotolia.com] Przetargi - raport VI 2014](https://s3.egospodarka.pl/grafika2/przetargi/Przetargi-raport-VI-2014-141012-150x100crop.jpg)

![Ransomware: trojan Koler wyłudza okup [© Maxim_Kazmin - Fotolia.com] Ransomware: trojan Koler wyłudza okup](https://s3.egospodarka.pl/grafika2/koler/Ransomware-trojan-Koler-wyludza-okup-141076-150x100crop.jpg)

![Rynek przemysłowy i logistyczny w Polsce II kw. 2014 [© TTstudio - Fotolia.com] Rynek przemysłowy i logistyczny w Polsce II kw. 2014](https://s3.egospodarka.pl/grafika2/Rynek-Powierzchni-Magazynowych/Rynek-przemyslowy-i-logistyczny-w-Polsce-II-kw-2014-141161-150x100crop.jpg)

![Sektor MŚP: ocena II kw. 2014 i prognoza III kw. 2014 [© konradbak - Fotolia.com] Sektor MŚP: ocena II kw. 2014 i prognoza III kw. 2014](https://s3.egospodarka.pl/grafika2/kondycja-MSP/Sektor-MSP-ocena-II-kw-2014-i-prognoza-III-kw-2014-141164-150x100crop.jpg)

![Największe firmy budowlane 2013 [© kielesinski - Fotolia.com] Największe firmy budowlane 2013](https://s3.egospodarka.pl/grafika2/firmy-budowlane/Najwieksze-firmy-budowlane-2013-141239-150x100crop.jpg)

![Zagrożenia internetowe - Polacy świadomi [© Gajus - Fotolia.com] Zagrożenia internetowe - Polacy świadomi](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-sieci/Zagrozenia-internetowe-Polacy-swiadomi-141364-150x100crop.jpg)

![Megapanel V 2014 [© contrastwerkstatt - Fotolia.com] Megapanel V 2014](https://s3.egospodarka.pl/grafika2/MegaPanel-PBI-Gemius/Megapanel-V-2014-141288-150x100crop.jpg)

![Branża motoryzacyjna w Polsce II kw. 2014 [© pengyou92 - Fotolia.com] Branża motoryzacyjna w Polsce II kw. 2014](https://s3.egospodarka.pl/grafika2/branza-motoryzacyjna/Branza-motoryzacyjna-w-Polsce-II-kw-2014-141407-150x100crop.jpg)

![Bezpieczeństwo IT w małych firmach [© Paolese - Fotolia.com] Bezpieczeństwo IT w małych firmach](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Bezpieczenstwo-IT-w-malych-firmach-141510-150x100crop.jpg)

![Polskie e-sklepy najlepsze? [© sp4764 - Fotolia.com] Polskie e-sklepy najlepsze?](https://s3.egospodarka.pl/grafika2/e-sklepy/Polskie-e-sklepy-najlepsze-141518-150x100crop.jpg)

![Bezpieczeństwo firm w sieci I poł. 2014 [© psdesign1 - Fotolia.com] Bezpieczeństwo firm w sieci I poł. 2014](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Bezpieczenstwo-firm-w-sieci-I-pol-2014-141529-150x100crop.jpg)

![Automatyzacja i integracja w contact center [© MH - Fotolia.com] Automatyzacja i integracja w contact center](https://s3.egospodarka.pl/grafika2/contact-center/Automatyzacja-i-integracja-w-contact-center-141535-150x100crop.jpg)

![Mini-siłownia w domu Polaka [© Ana Blazic Pavlovic - Fotolia.com] Mini-siłownia w domu Polaka](https://s3.egospodarka.pl/grafika2/mini-silownia/Mini-silownia-w-domu-Polaka-141642-150x100crop.jpg)

![Lewiatan ocenił projekt budżetu państwa na 2015 r. [© zbg2 - Fotolia.com] Lewiatan ocenił projekt budżetu państwa na 2015 r.](https://s3.egospodarka.pl/grafika2/projekt-budzetu-panstwa/Lewiatan-ocenil-projekt-budzetu-panstwa-na-2015-r-141717-150x100crop.jpg)

![Domena internetowa: straciłeś? Odzyskaj! [© igor - Fotolia.com] Domena internetowa: straciłeś? Odzyskaj!](https://s3.egospodarka.pl/grafika2/domeny-internetowe/Domena-internetowa-straciles-Odzyskaj-141734-150x100crop.jpg)

![Dobre hasło – jak stworzyć? [© Andrzej Tokarski - Fotolia.com] Dobre hasło – jak stworzyć?](https://s3.egospodarka.pl/grafika2/bezpieczne-haslo/Dobre-haslo-jak-stworzyc-141738-150x100crop.jpg)

![Nowoczesna Gospodarka: zatrudnienie w II kw. 2014 [© Sergey Nivens - Fotolia.com] Nowoczesna Gospodarka: zatrudnienie w II kw. 2014](https://s3.egospodarka.pl/grafika2/rynek-pracy/Nowoczesna-Gospodarka-zatrudnienie-w-II-kw-2014-141768-150x100crop.jpg)

![Wakacje z biurem podróży: dokupujemy ubezpieczenie [© viperagp - Fotolia.com] Wakacje z biurem podróży: dokupujemy ubezpieczenie](https://s3.egospodarka.pl/grafika2/wyjazdy-zagraniczne/Wakacje-z-biurem-podrozy-dokupujemy-ubezpieczenie-141830-150x100crop.jpg)

![ESET: zagrożenia internetowe VII 2014 [© Сake78 - Fotolia.com] ESET: zagrożenia internetowe VII 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-VII-2014-141853-150x100crop.jpg)

![Technologia LTE: wojna czy współpraca? [© Sikov - Fotolia.com] Technologia LTE: wojna czy współpraca?](https://s3.egospodarka.pl/grafika2/LTE/Technologia-LTE-wojna-czy-wspolpraca-141835-150x100crop.jpg)

![Podróż samolotem z dzieckiem i bez obaw [© Arkady Chubykin - Fotolia.com] Podróż samolotem z dzieckiem i bez obaw](https://s3.egospodarka.pl/grafika2/podroze/Podroz-samolotem-z-dzieckiem-i-bez-obaw-142040-150x100crop.jpg)

![Internet Power LTE w Plusie bez limitów [© naypong - Fotolia.com] Internet Power LTE w Plusie bez limitów](https://s3.egospodarka.pl/grafika2/Plus/Internet-Power-LTE-w-Plusie-bez-limitow-142014-150x100crop.jpg)

![Kondycja sektora MMŚP 2014 [© Robert Kneschke - Fotolia.com] Kondycja sektora MMŚP 2014](https://s3.egospodarka.pl/grafika2/sektor-MSP/Kondycja-sektora-MMSP-2014-142181-150x100crop.jpg)

![Phishing: trendy czerwiec 2014 [© JumalaSika ltd - Fotolia.com] Phishing: trendy czerwiec 2014](https://s3.egospodarka.pl/grafika2/ataki-phishingowe/Phishing-trendy-czerwiec-2014-142183-150x100crop.jpg)

![5 wymówek przekreślających bezpieczeństwo IT [© Antonio Gravante - Fotolia.com] 5 wymówek przekreślających bezpieczeństwo IT](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/5-wymowek-przekreslajacych-bezpieczenstwo-IT-142292-150x100crop.jpg)

![Świat: wydarzenia tygodnia 34/2014 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 34/2014](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-34-2014-12AyHS.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w listopadzie 2025 [© wygenerowane przez AI] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w listopadzie 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-listopadzie-2025-269450-150x100crop.png)

![Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji [© DDRockstar - Fotolia.com] Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji](https://s3.egospodarka.pl/grafika2/content-marketing/Artykul-sponsorowany-vs-natywny-8-roznic-ktore-wplywaja-na-skutecznosc-publikacji-222399-150x100crop.jpg)

![Koniec rękojmi w sprzedaży konsumenckiej [© Africa Studio - Fotolia.com.jpg] Koniec rękojmi w sprzedaży konsumenckiej](https://s3.egospodarka.pl/grafika2/ustawa-o-prawach-konsumenta/Koniec-rekojmi-w-sprzedazy-konsumenckiej-250738-150x100crop.jpg)

![Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL? [© wygenerowane przez AI] Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL? [© wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/chinskie-auta/Chinskie-auta-Od-niskiej-jakosci-do-globalnego-lidera-Co-pokazuje-raport-EFL-270009-50x33crop.jpg) Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL?

Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL?

![Widełki zarobków w ogłoszeniu o pracę: jak daleko sięga jawność wynagrodzeń [© pexels] Widełki zarobków w ogłoszeniu o pracę: jak daleko sięga jawność wynagrodzeń](https://s3.egospodarka.pl/grafika2/tendencje-na-rynku-pracy/Widelki-zarobkow-w-ogloszeniu-o-prace-jak-daleko-siega-jawnosc-wynagrodzen-270104-150x100crop.jpg)

![Sztuczna inteligencja w HR. Gdzie kończy się automatyzacja, a zaczyna dyskryminacja? [© pexels] Sztuczna inteligencja w HR. Gdzie kończy się automatyzacja, a zaczyna dyskryminacja?](https://s3.egospodarka.pl/grafika2/rekrutacja/Sztuczna-inteligencja-w-HR-Gdzie-konczy-sie-automatyzacja-a-zaczyna-dyskryminacja-270092-150x100crop.jpg)

![Rosną koszty utrzymania mieszkania. W 2026 r. opłaty jeszcze wyższe? [© pixabay] Rosną koszty utrzymania mieszkania. W 2026 r. opłaty jeszcze wyższe?](https://s3.egospodarka.pl/grafika2/koszty-utrzymania-mieszkania/Rosna-koszty-utrzymania-mieszkania-W-2026-r-oplaty-jeszcze-wyzsze-270085-150x100crop.jpg)

![Świąteczne prezenty dla pracowników: limity, podatki i pułapki, o których musisz wiedzieć [© wygenerowane przez AI] Świąteczne prezenty dla pracowników: limity, podatki i pułapki, o których musisz wiedzieć](https://s3.egospodarka.pl/grafika2/swiadczenia-na-rzecz-pracownikow/Swiateczne-prezenty-dla-pracownikow-limity-podatki-i-pulapki-o-ktorych-musisz-wiedziec-270086-150x100crop.jpg)

![Cyfrowa rewolucja w woj. lubelskim: miliony na innowacje dla MŚP [© wygenerowane przez AI] Cyfrowa rewolucja w woj. lubelskim: miliony na innowacje dla MŚP](https://s3.egospodarka.pl/grafika2/dotacje-dla-firm/Cyfrowa-rewolucja-w-woj-lubelskim-miliony-na-innowacje-dla-MSP-270082-150x100crop.jpg)

![Umowa inwestycyjna a VAT: kiedy zewnętrzne finansowanie nie jest usługą opodatkowaną VAT? [© wygenerowane przez AI] Umowa inwestycyjna a VAT: kiedy zewnętrzne finansowanie nie jest usługą opodatkowaną VAT?](https://s3.egospodarka.pl/grafika2/zewnetrzne-finansowanie/Umowa-inwestycyjna-a-VAT-kiedy-zewnetrzne-finansowanie-nie-jest-usluga-opodatkowana-VAT-269946-150x100crop.jpg)

![Nowe zasady wjazdu do krajów Schengen. Co zmienia EES? [© pixabay] Nowe zasady wjazdu do krajów Schengen. Co zmienia EES?](https://s3.egospodarka.pl/grafika2/podroze/Nowe-zasady-wjazdu-do-krajow-Schengen-Co-zmienia-EES-270081-150x100crop.jpg)