-

![8 zasad, jak ochronić firmę przed ryzykiem związanym z łańcuchami dostaw? [© Gerd Altmann z Pixabay] 8 zasad, jak ochronić firmę przed ryzykiem związanym z łańcuchami dostaw?]()

8 zasad, jak ochronić firmę przed ryzykiem związanym z łańcuchami dostaw?

... skutecznie zarządzać ryzykiem swoich dostawców. Czym jest ryzyko związane z łańcuchem dostaw? Jak uchronić przed nim firmę? Na te pytania odpowiadają eksperci ESET. Z ... związane z łańcuchem dostaw? Jakie są najbardziej popularne rodzaje ataków w łańcuchu dostaw? Jak chronic firmę przed ryzykami związanymi z łańcuchem dostaw? Łańcuchy dostaw ułatwiają ...

-

![Co kupimy i jak spędzimy Walentynki 2024? [© Jill Wellington z Pixabay] Co kupimy i jak spędzimy Walentynki 2024?]()

Co kupimy i jak spędzimy Walentynki 2024?

... ), a kolejne 12% deklaruje, że będzie to dzień szczególnego zadania o siebie. Jak planujemy spędzić Walentynki: 55% romantyczna kolacja w restauracji 29% spokojny wieczór razem w ... Respondenci pod uwagę biorą przede wszystkim ceny jedzenia (41%) i to, jak wycenia swoje usługi konkretna restauracja (40%). Na kolejnych miejscach ankietowani wskazali ...

-

![Pig butchering, czyli przekręt na kryptowaluty. Jak się chronić? Pig butchering, czyli przekręt na kryptowaluty. Jak się chronić?]()

Pig butchering, czyli przekręt na kryptowaluty. Jak się chronić?

... aplikacjach do fałszywych kont maklerskich. Oszustwa na „dochód pasywny” obrazują, jak w zaledwie dwa lata rozwinęły się techniki internetowych złodziei. Cyberprzestępcy nie ... , które zdecydowały się na zakup kryptowalut za namową nieznajomego, ekspert radzi jak najszybsze wycofanie swoich środków i zgłoszenie sprawy na policję. Jeśli oferta wydaje ...

-

![Czym jest spear phishing i jak się przed nim chronić? Czym jest spear phishing i jak się przed nim chronić?]()

Czym jest spear phishing i jak się przed nim chronić?

... wyniku którego hakerowi udało się ukraść ponad 100 tys. dolarów od Google’a i Facebooka. Jak wygląda typowy atak? Pierwszym krokiem cyberprzestępcy jest wybór ofiary. Przeważnie zostaje ... o krytycznym znaczeniu, co zmniejsza ich ogólną czujność – zauważa Jolanta Malak. Jak się chronić? Podstawową formą obrony przed spear phishingiem jest inwestycja w ...

-

![Allianz Trade: jak dobrze sfinansować wydatki na obronność UE? [© 8089514 z Pixabay] Allianz Trade: jak dobrze sfinansować wydatki na obronność UE?]()

Allianz Trade: jak dobrze sfinansować wydatki na obronność UE?

... Do tej pory większość rządów niechętnie określała rzeczywiste koszty zwiększenia wydatków na obronność lub jak dokładnie uda im się to zrobić w kontekście starzejących się społeczeństw i ... społeczeństwa. Będzie to jednak wymagało przyznania, że posiadanie zarówno broni, jak i masła ma swoją wysoką cenę. Ludovic Subran, Główny ekonomista Michaela Grimm ...

-

![Jak luki w zabezpieczeniach aplikacji Microsoft mogą zagrażać naszym komputerom? [© Freepik] Jak luki w zabezpieczeniach aplikacji Microsoft mogą zagrażać naszym komputerom?]()

Jak luki w zabezpieczeniach aplikacji Microsoft mogą zagrażać naszym komputerom?

... istniejące uprawnienia aplikacji. To potencjalnie mogło prowadzić do działań takich jak wysyłanie wiadomości e-mail z kont użytkowników, czy nagrywanie dźwięku lub obrazu ... . Proces odkrycia i odpowiedź Microsoftu na zgłoszenie Cisco Talos pokazuje, jak ważna jest współpraca pomiędzy ekspertami do spraw cyberbezpieczeństwa a producentami ...

-

![Jak rozpoznać phishing? 5 oznak oszustwa [© rawpixel.com na Freepik] Jak rozpoznać phishing? 5 oznak oszustwa]()

Jak rozpoznać phishing? 5 oznak oszustwa

... . Impuls do skontrolowania prawdziwości tego typu wiadomości nie jest tak silny, jak w sytuacji, gdy pracownik przebywa obok zespołu i może szybko, bezpośrednio skonsultować z ... alarmować, że adresat pobrał na służbowy komputer złośliwe oprogramowanie i teraz jak najszybciej musi podać swoje dane działowi IT (którego „przedstawicielem” jest nadawca) ...

-

![Kim są insiderzy i jak chronić przed nimi dane firmowe? Kim są insiderzy i jak chronić przed nimi dane firmowe?]()

Kim są insiderzy i jak chronić przed nimi dane firmowe?

... attacks, wzrosła. Zauważyło to 74 proc. badanych firm. Kim są insiderzy i jak chronić przed nimi zasoby przedsiębiorstwa? Na te pytania odpowiadają eksperci Fortinet ... być także powiadomienia o próbach uzyskania dostępu do wrażliwego obszaru sieci. Jak chronić firmę przed atakiem od wewnątrz? Zabezpieczenie przedsiębiorstwa przed działaniami ...

-

![Czym jest bloatware i jak się go pozbyć? Czym jest bloatware i jak się go pozbyć?]()

Czym jest bloatware i jak się go pozbyć?

... sprzętu, a niektóre wprowadzają też poprawki bezpieczeństwa. Czy bloatware to zagrożenie i jak się go pozbyć? Oprogramowanie bloatware zazwyczaj nie przynosi użytkownikom ... wymuszenia okupu. Dla własnego bezpieczeństwa niepotrzebnych narzędzi typu bloatware należy jak najszybciej pozbywać się z posiadanych urządzeń. Nie tylko dlatego, że zajmują ...

-

![Jak pracownicy narażają cyberbezpieczeństwo pracodawcy? [© Freepik] Jak pracownicy narażają cyberbezpieczeństwo pracodawcy?]()

Jak pracownicy narażają cyberbezpieczeństwo pracodawcy?

... luki i zagrożenie dla całej organizacji, w myśl zdania: jesteś tak silny, jak twój najsłabszy punkt – mówi Kamil Sadkowski, analityk laboratorium antywirusowego ESET. ... , że urządzenia prywatne na ogół pozbawione są odpowiednich zabezpieczeń, takich jak ograniczenia uprawnień systemowych czy monitoring wszelkich podejrzanych zdarzeń i aktywności w ...

-

![Polacy o sztucznej inteligencji. Jak wypadamy na tle innych krajów? [© kjpargeter na Freepik] Polacy o sztucznej inteligencji. Jak wypadamy na tle innych krajów?]()

Polacy o sztucznej inteligencji. Jak wypadamy na tle innych krajów?

... (42%) twierdzi, że wykorzystuje rozwiązania sztucznej inteligencji w życiu prywatnym, podobny odsetek jak np. wśród mieszkańców USA (48%) czy Szwajcarii (43%). Mniej z nas miało okazję ... sięgamy po rozwiązanie ułatwiające nam pracę, wielu z nas towarzyszą wątpliwości i obawy, jak na tym wyjdziemy w dłuższej perspektywie. Z kolei fakt, że jedynie 15% ...

-

![Shadow AI. Czym jest, jakie niesie zagrożenia i jak ją ograniczyć? [© Freepik] Shadow AI. Czym jest, jakie niesie zagrożenia i jak ją ograniczyć?]()

Shadow AI. Czym jest, jakie niesie zagrożenia i jak ją ograniczyć?

... przez AI może stworzyć lukę, którą wykorzystają cyberprzestępcy do przeprowadzenia ataku. Jak ograniczyć wpływ shadow AI na organizację? Aby ograniczyć ewentualny negatywny ... platform AI i ich nieautoryzowanego użycia w miejscach pracy. Nowe technologie, takie jak sztuczna inteligencja, mogą wspierać firmy i ich pracowników w codziennej pracy. ...

-

![Zwolnienie z pracy za pomocą maila? Jak rozpoznać oszustwo? [© Freepik] Zwolnienie z pracy za pomocą maila? Jak rozpoznać oszustwo?]()

Zwolnienie z pracy za pomocą maila? Jak rozpoznać oszustwo?

... – w takim przypadku cyberprzestępcy mogą zastosować atak typu credential stuffing, by uzyskać dostęp także do Twoich prywatnych kont. Jak rozpoznać fałszywe zwolnienie z pracy? Podobnie jak w przypadku każdego ataku phishingowego, istnieją sygnały ostrzegawcze, które powinny wzbudzić czujność. Zanim podejmiesz jakiekolwiek działania, zatrzymaj się ...

-

![Jak ataki na łańcuch dostaw zamieniają legalne aplikacje w broń cyberprzestępców [© Freepik] Jak ataki na łańcuch dostaw zamieniają legalne aplikacje w broń cyberprzestępców]()

Jak ataki na łańcuch dostaw zamieniają legalne aplikacje w broń cyberprzestępców

... . Nie inaczej jest u prywatnych podmiotów. Przełomowym momentem w kontekście zauważenia, jak niebezpieczne mogą być niezabezpieczone łańcuchy dostaw, był atak na firmę SolarWinds w 2020 ... Kod przeszedł niezauważony, a zainfekowana biblioteka była pobierana dziesiątki tysięcy razy. Jak się bronić? Ochrona przed atakami na łańcuch dostaw wymaga zmiany ...

-

![Jak aktywni są prezesi największych spółek giełdowych na LinkedIn? [© Freepik] Jak aktywni są prezesi największych spółek giełdowych na LinkedIn?]()

Jak aktywni są prezesi największych spółek giełdowych na LinkedIn?

... 67 liderów, ale gorzej jest z ich aktywnością. Z tego tekstu dowiesz się m.in.: Jak aktywni na LinkedIn są prezesi największych spółek giełdowych? Którzy CEO z ... są najbardziej aktywni? Jakie zasięgi na LinkedInie osiągają prezesi największych spółek giełdowych? Jak prezesi polskich spółek giełdowych wypadają na tle liderów z innych krajów? Z ...

-

![Cena wygody AI: Jak ChatGPT wpływa na nasz mózg i osłabia zdolności poznawcze [© wygenerowane przez AI] Cena wygody AI: Jak ChatGPT wpływa na nasz mózg i osłabia zdolności poznawcze]()

Cena wygody AI: Jak ChatGPT wpływa na nasz mózg i osłabia zdolności poznawcze

... Dlaczego nadmierne poleganie na AI może osłabiać zaangażowanie poznawcze i twórcze myślenie. Jak świadomie i krytycznie korzystać ze sztucznej inteligencji, aby nie stracić zdolności ... na dobre zagościła w edukacji, pracy i życiu codziennym. Narzędzia takie jak ChatGPT ułatwiają pisanie, generowanie treści, rozwiązywanie problemów i uczenie się. ...

Tematy: sztuczna inteligencja, AI, GenAI, generatywna AI, narzędzia AI, ChatGPT, mózg, zdolności poznawcze -

![Biznes IT rośnie, jak zarabiać i gdzie kupować? A może eksport...? Biznes IT rośnie, jak zarabiać i gdzie kupować? A może eksport...?]()

Biznes IT rośnie, jak zarabiać i gdzie kupować? A może eksport...?

... rynek lokalny) to coś czego najczęściej nie ma producent, a przynajmniej nie w takim wymiarze jak by chciał. Zatrudnienie dodatkowych sprzedawców przez producenta jest często droższe niż ... działaniem przeciw sobie: nasz dostawca jest dobry tylko wtedy gdy zarabia. Jak przestanie zarabiać, jego usługi natychmiast się pogorszą. Nie zapominajmy o tym. ...

Tematy: -

![Jak radzić sobie z tremą [© Minerva Studio - Fotolia.com] Jak radzić sobie z tremą]()

Jak radzić sobie z tremą

... scenę. Kiedy już tam jesteś, strach zazwyczaj mija. Pomyśl o strachu jak o sprzymierzeńcu, który wyostrza zmysły. Pozwala widzieć, słyszeć i czuć lepiej. Wyzwala energię, dodaje ... zachowanie przed występem lub podczas rozpoczęcia publicznej porezentacji (Całkiem nieźle jak na kogoś kto czuje suchość w gardle!). Oto kilka prostych strategii ...

-

![Jak naprawdę działa public relations? [© Minerva Studio - Fotolia.com] Jak naprawdę działa public relations?]()

Jak naprawdę działa public relations?

... lub otworzysz własną fabrykę. Gratuluję. Ale czy przemyślałeś dokładnie jak opowiesz o swoich sukcesach najbliższemu otoczeniu i całemu światu? Przedstawienie swojej ... wymazać z pamięci jeden krytyczny artykuł, który "poszedł w Polskę" w pół milionie egzemplarzy. Jak naprawdę działa public relations? Budowanie publicznej percepcji to proces ...

Tematy: -

![Jak pisać teksty na stronę internetową Jak pisać teksty na stronę internetową]()

Jak pisać teksty na stronę internetową

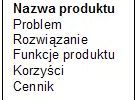

... publicyści muszą pogodzić się z tym, że prosto i przejrzyście nie znaczy tak jak dawniej. Zapełnianie treścią witryn internetowych musi się odbywać wbrew regułom, a ... się zastanawiać nad strukturą tego, co piszemy. Zadajemy sobie wtedy pytanie o to, jak będzie wyglądał szablon, który następnie będziemy wypełniać. Przykładowo redagując tekst o ...

-

![Jak osiągnąć cel - motywacja "od" i "do" [© Minerva Studio - Fotolia.com] Jak osiągnąć cel - motywacja "od" i "do"]()

Jak osiągnąć cel - motywacja "od" i "do"

... , że nie wystarczyło czasu, zapału, chęci czy czego tam jeszcze? Jak uniknąć kolejnego corocznego rozczarowania? Tysiące, a może i miliony ludzi na całym świecie ... . W 2001 roku spędziłem tydzień z angielskim trenerem, który rozwijał moje umiejętności zawodowe. Jak myślisz, co było moim celem, kiedy on wyjechał? Masz rację, postanowiłem podciągnąć ...

-

![Internet: do kogo dociera? Jak robimy sami sobie krzywdę! Internet: do kogo dociera? Jak robimy sami sobie krzywdę!]()

Internet: do kogo dociera? Jak robimy sami sobie krzywdę!

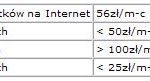

... . Jeżeli wiadomo, że ceny usług dostępu do Internetu zarówno dial-up (ryczałty) jak i łączy stałych rozpoczynają się od ok. 50-60zł/m-c i świadome korzystanie z dodatkowych usług ... na listy (za wyjątkiem: jestem na urlopie, w sprawach służbowych.......) Jak postępować? Przede wszystkim należy mieć zdefiniowany model biznesowy oraz model procesów. ...

-

![Jak zrobić lepsze przemówienie i prezentację? Jak zrobić lepsze przemówienie i prezentację?]()

Jak zrobić lepsze przemówienie i prezentację?

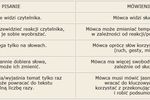

... formą komunikacji? Jeżeli do tej pory nigdy nie występowałeś publicznie, jak się komunikowałeś z pracownikami? Przypuszczam, że pisemnie. Jakie są różnice pomiędzy mówieniem ... osobiście, Twoja pozycja jest mocniejsza i szanse na lepsze zrozumienie i akceptację większe. Jak być lepszym mówcą? Według profesora Alberta Mehrabiana słowa tylko 7 ...

-

![Jak radzić sobie z trudnymi słuchaczami [© Minerva Studio - Fotolia.com] Jak radzić sobie z trudnymi słuchaczami]()

Jak radzić sobie z trudnymi słuchaczami

... smsy i e-maile w swoich telefonach komórkowych. Co wtedy robić? Jak się zachować? Jak radzić sobie z agresywnymi i niegrzecznymi pytaniami w czasie prezentacji? Na początek ... dla kadry zarządzającej w spółce komputerowej na północy Polski. Jak zwykle spotkanie rozpocząłem od zapytania każdego uczestnika o największe zawodowe wyzwanie. Zwykle ...

-

![Jak spędzamy czas wolny? [© Scanrail - Fotolia.com] Jak spędzamy czas wolny?]()

Jak spędzamy czas wolny?

... podnoszą na duchu są czynności i sytuacje związane z odpoczynkiem, kontaktami rodzinnymi i towarzyskimi. Jak wynika z badania, istotne i sprawiające przyjemność są także pewne rodzaje zakupów ... niż materii. Najchętniej zaś wybieramy przyjemności darmowe lub niemal bezpłatne, jak np. oglądanie telewizji. Pod tym względem dogoniliśmy już Amerykanów. ...

-

![Ścieżka kariery: jak osiągnąć sukces? Ścieżka kariery: jak osiągnąć sukces?]()

Ścieżka kariery: jak osiągnąć sukces?

... kilku obszarach mojej pracy. Zacząłbym być postrzegany jako osoba pomysłowa i innowacyjna. Jak ci się wydaje czy dla ciebie korzyści (odpowiedź 3) przeważają nad stratami ... (rozwijam siłę, a nie niweluję słabości) jest nieunikniona. Wskazówki jak odkryć swoje silne strony i jak je wpleść w codzienne obowiązki znajdziesz w książce ,,Wykorzystaj swoje ...

-

![Jak promować firmę w Internecie? [© Minerva Studio - Fotolia.com] Jak promować firmę w Internecie?]()

Jak promować firmę w Internecie?

... uwzględniane są obecnie w budżecie niemal każdej firmy. Warto więc zastanowić się jak najlepiej je spożytkować, by przyniosły wymierne korzyści dla przedsiębiorstwa. Promocja w ... wiele materiałów multimedialnych wymaga większej powierzchni dyskowej. Serwer musi działać bezawaryjnie – jak go sprawdzić? - Zakup serwera to ważna inwestycja dla każdego ...

-

![Jak radzą sobie firmy innowacyjne w kryzysie? Jak radzą sobie firmy innowacyjne w kryzysie?]()

Jak radzą sobie firmy innowacyjne w kryzysie?

... USA upadał Lehman Brothers, polskie przedsiębiorstwa patrzyły na 2009 r. bardzo optymistycznie. Jak wynika z monitoringu kondycji MSP 2008 PKPP Lewiatan, (badanie na ... dystrybucji istotnie wzrosła. Wpływ inwestycji w innowacje na firmy działające na rynkach zagranicznych, jak wynika z badań, jest nieco mniejszy. Wynika to z faktu, iż ...

-

![Kim są i jak działają hakerzy? Kim są i jak działają hakerzy?]()

Kim są i jak działają hakerzy?

... i analizuje dane, a wydzielony zespół zajmuje się kradzieżą tożsamości lub fałszerstwami finansowymi. Typowy zespół ma przeciętnie od jednego do pięciu członków. Jak się ich wykrywa? Wielu producentów zabezpieczeń wykrywa szkodliwe pliki, ale w cyberprzestępczość jest zaangażowanych mnóstwo podmiotów o zróżnicowanych interesach. To często oznacza ...

-

![Jak wykorzystujemy Internet w pracy? Jak wykorzystujemy Internet w pracy?]()

Jak wykorzystujemy Internet w pracy?

... Lepsze poznanie tego zjawiska jest istotne zarówno z punktu widzenia pracodawców, którzy często wyrażają obawy związane z przebywaniem pracowników w sieci, jak i pracowników - potrzebujących przerwy w godzinach pracy. Prywatne wykorzystywanie Internetu w miejscu pracy Z I Ogólnopolskiego Badania Pracowników „Internet w Pracy” wynika, że pracownicy ...

-

![Jak polscy internauci spędzają weekend majowy? [© WavebreakmediaMicro - Fotolia.com] Jak polscy internauci spędzają weekend majowy?]()

Jak polscy internauci spędzają weekend majowy?

... weekend nie rezygnuje jednak z rozrywki w sieci. Według badań Megapanel PBI/Gemius zarówno w 2010, jak i 2011 w pierwszym tygodniu maja liczba internautów jedynie nieznacznie spada względem ... maja 2010 oraz 1-7 maja 2011 pokazują, że zarówno kobiety, jak i mężczyźni w długi wiosenny weekend częściej niż w tygodniach poprzedzających czas urlopowy ...

-

![UE nie pokazała jak rozwiązać kryzys w strefie euro [© Giordano Aita - Fotolia.com] UE nie pokazała jak rozwiązać kryzys w strefie euro]()

UE nie pokazała jak rozwiązać kryzys w strefie euro

... specjalistów PR, europejskie rządy i władze nie były w stanie jasno pokazać, jak chcą rozwiązać kryzys w strefie euro. Według 77 proc. specjalistów PR, ... których pracują przeankietowani specjaliści. Obawy te wydają się być ograniczone - zarówno w firmach, jak i w agencjach. "Tylko 28 proc. przeankietowanych specjalistów PR uważa potencjalny rozpad ...

-

![Jak zaprojektować najlepsze logo firmy? [© M.studio - Fotolia.com] Jak zaprojektować najlepsze logo firmy?]()

Jak zaprojektować najlepsze logo firmy?

... Bez wyróżniającego wizerunku jest to trudne. Jak zaprogramować i zbudować silną markę? Jak wyróżnić firmę od konkurentów? Jak wykorzystać wizerunek do celów biznesowych ... znaczenia logo, niekompletne wdrożenie, niezrozumienie zasad plastycznych i użytkowych jak również niekonsekwentne stosowanie, niekontrolowane modyfikacje i zmiany. Innym typem ...

-

![E-mail marketing: jak zbierać adresy? [© Javierafael - Fotolia.com] E-mail marketing: jak zbierać adresy?]()

E-mail marketing: jak zbierać adresy?

... Polaków w zakresie prawa podatkowego. Każdy z odcinków kończył się naiwnym pytaniem: „A czy można nie płacić podatków?”. Gdybyśmy mieli nakręcić serial uświadamiający jak zbierać poprawnie dane osobowe, każdy z odcinków moglibyśmy zakończyć podobną puentą. Uzyskanie zgody na rozpoczęcie komunikacji z potencjalnym klientem to nieodzowny fundament ...

-

![Bezpieczeństwo danych: jak obniżyć koszty backupu [© Robert Kneschke - Fotolia.com] Bezpieczeństwo danych: jak obniżyć koszty backupu]()

Bezpieczeństwo danych: jak obniżyć koszty backupu

... kierunek, w którym zdecydowanie warto podążać. Optymalizuj proces backupu Przelicznik jest prosty – im mniej danych będziemy kopiowali, tym mniej będzie składowanych. Jak tego dokonać? Oczywiście stosując metodę backupu przyrostowego, w którym eliminujemy potrzebę wykonywania cyklicznych backupów. O ile w przypadku systemów plików jest to mechanizm ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![8 zasad, jak ochronić firmę przed ryzykiem związanym z łańcuchami dostaw? [© Gerd Altmann z Pixabay] 8 zasad, jak ochronić firmę przed ryzykiem związanym z łańcuchami dostaw?](https://s3.egospodarka.pl/grafika2/lancuchy-dostaw/8-zasad-jak-ochronic-firme-przed-ryzykiem-zwiazanym-z-lancuchami-dostaw-257749-150x100crop.jpg)

![Co kupimy i jak spędzimy Walentynki 2024? [© Jill Wellington z Pixabay] Co kupimy i jak spędzimy Walentynki 2024?](https://s3.egospodarka.pl/grafika2/Walentynki-2024/Co-kupimy-i-jak-spedzimy-Walentynki-2024-258007-150x100crop.jpg)

![Allianz Trade: jak dobrze sfinansować wydatki na obronność UE? [© 8089514 z Pixabay] Allianz Trade: jak dobrze sfinansować wydatki na obronność UE?](https://s3.egospodarka.pl/grafika2/wydatki-na-obronnosc/Allianz-Trade-jak-dobrze-sfinansowac-wydatki-na-obronnosc-UE-258906-150x100crop.jpg)

![Jak luki w zabezpieczeniach aplikacji Microsoft mogą zagrażać naszym komputerom? [© Freepik] Jak luki w zabezpieczeniach aplikacji Microsoft mogą zagrażać naszym komputerom?](https://s3.egospodarka.pl/grafika2/luki-w-zabezpieczeniach/Jak-luki-w-zabezpieczeniach-aplikacji-Microsoft-moga-zagrazac-naszym-komputerom-261629-150x100crop.jpg)

![Jak rozpoznać phishing? 5 oznak oszustwa [© rawpixel.com na Freepik] Jak rozpoznać phishing? 5 oznak oszustwa](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Jak-rozpoznac-phishing-5-oznak-oszustwa-261657-150x100crop.jpg)

![Jak pracownicy narażają cyberbezpieczeństwo pracodawcy? [© Freepik] Jak pracownicy narażają cyberbezpieczeństwo pracodawcy?](https://s3.egospodarka.pl/grafika2/urzadzenia-mobilne/Jak-pracownicy-narazaja-cyberbezpieczenstwo-pracodawcy-262523-150x100crop.jpg)

![Polacy o sztucznej inteligencji. Jak wypadamy na tle innych krajów? [© kjpargeter na Freepik] Polacy o sztucznej inteligencji. Jak wypadamy na tle innych krajów?](https://s3.egospodarka.pl/grafika2/sztuczna-inteligencja/Polacy-o-sztucznej-inteligencji-Jak-wypadamy-na-tle-innych-krajow-263317-150x100crop.jpg)

![Shadow AI. Czym jest, jakie niesie zagrożenia i jak ją ograniczyć? [© Freepik] Shadow AI. Czym jest, jakie niesie zagrożenia i jak ją ograniczyć?](https://s3.egospodarka.pl/grafika2/shadow-AI/Shadow-AI-Czym-jest-jakie-niesie-zagrozenia-i-jak-ja-ograniczyc-263853-150x100crop.jpg)

![Zwolnienie z pracy za pomocą maila? Jak rozpoznać oszustwo? [© Freepik] Zwolnienie z pracy za pomocą maila? Jak rozpoznać oszustwo?](https://s3.egospodarka.pl/grafika2/zwolnienie-z-pracy/Zwolnienie-z-pracy-za-pomoca-maila-Jak-rozpoznac-oszustwo-265154-150x100crop.jpg)

![Jak ataki na łańcuch dostaw zamieniają legalne aplikacje w broń cyberprzestępców [© Freepik] Jak ataki na łańcuch dostaw zamieniają legalne aplikacje w broń cyberprzestępców](https://s3.egospodarka.pl/grafika2/ataki-na-lancuch-dostaw/Jak-ataki-na-lancuch-dostaw-zamieniaja-legalne-aplikacje-w-bron-cyberprzestepcow-266703-150x100crop.jpg)

![Jak aktywni są prezesi największych spółek giełdowych na LinkedIn? [© Freepik] Jak aktywni są prezesi największych spółek giełdowych na LinkedIn?](https://s3.egospodarka.pl/grafika2/LinkedIn/Jak-aktywni-sa-prezesi-najwiekszych-spolek-gieldowych-na-LinkedIn-266704-150x100crop.jpg)

![Cena wygody AI: Jak ChatGPT wpływa na nasz mózg i osłabia zdolności poznawcze [© wygenerowane przez AI] Cena wygody AI: Jak ChatGPT wpływa na nasz mózg i osłabia zdolności poznawcze](https://s3.egospodarka.pl/grafika2/sztuczna-inteligencja/Cena-wygody-AI-Jak-ChatGPT-wplywa-na-nasz-mozg-i-oslabia-zdolnosci-poznawcze-268061-150x100crop.png)

![Jak radzić sobie z tremą [© Minerva Studio - Fotolia.com] Jak radzić sobie z tremą](https://s3.egospodarka.pl/grafika/trema/Jak-radzic-sobie-z-trema-iG7AEZ.jpg)

![Jak naprawdę działa public relations? [© Minerva Studio - Fotolia.com] Jak naprawdę działa public relations?](https://s3.egospodarka.pl/grafika//Jak-naprawde-dziala-public-relations-iG7AEZ.jpg)

![Jak osiągnąć cel - motywacja "od" i "do" [© Minerva Studio - Fotolia.com] Jak osiągnąć cel - motywacja "od" i "do"](https://s3.egospodarka.pl/grafika/motywacja/Jak-osiagnac-cel-motywacja-od-i-do-iG7AEZ.jpg)

![Jak radzić sobie z trudnymi słuchaczami [© Minerva Studio - Fotolia.com] Jak radzić sobie z trudnymi słuchaczami](https://s3.egospodarka.pl/grafika/jak-prowadzic-prezentacje/Jak-radzic-sobie-z-trudnymi-sluchaczami-iG7AEZ.jpg)

![Jak spędzamy czas wolny? [© Scanrail - Fotolia.com] Jak spędzamy czas wolny?](https://s3.egospodarka.pl/grafika/zachowania-konsumentow/Jak-spedzamy-czas-wolny-apURW9.jpg)

![Jak promować firmę w Internecie? [© Minerva Studio - Fotolia.com] Jak promować firmę w Internecie?](https://s3.egospodarka.pl/grafika/promocja-w-sieci/Jak-promowac-firme-w-Internecie-iG7AEZ.jpg)

![Jak polscy internauci spędzają weekend majowy? [© WavebreakmediaMicro - Fotolia.com] Jak polscy internauci spędzają weekend majowy?](https://s3.egospodarka.pl/grafika2/majowka/Jak-polscy-internauci-spedzaja-weekend-majowy-92694-150x100crop.jpg)

![UE nie pokazała jak rozwiązać kryzys w strefie euro [© Giordano Aita - Fotolia.com] UE nie pokazała jak rozwiązać kryzys w strefie euro](https://s3.egospodarka.pl/grafika2/kryzys-w-strefie-euro/UE-nie-pokazala-jak-rozwiazac-kryzys-w-strefie-euro-107909-150x100crop.jpg)

![Jak zaprojektować najlepsze logo firmy? [© M.studio - Fotolia.com] Jak zaprojektować najlepsze logo firmy?](https://s3.egospodarka.pl/grafika2/logo-firmy/Jak-zaprojektowac-najlepsze-logo-firmy-109263-150x100crop.jpg)

![E-mail marketing: jak zbierać adresy? [© Javierafael - Fotolia.com] E-mail marketing: jak zbierać adresy?](https://s3.egospodarka.pl/grafika2/e-mail-marketing/E-mail-marketing-jak-zbierac-adresy-119492-150x100crop.jpg)

![Bezpieczeństwo danych: jak obniżyć koszty backupu [© Robert Kneschke - Fotolia.com] Bezpieczeństwo danych: jak obniżyć koszty backupu](https://s3.egospodarka.pl/grafika2/kopie-zapasowe/Bezpieczenstwo-danych-jak-obnizyc-koszty-backupu-127717-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki [© pixabay.com] Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki](https://s3.egospodarka.pl/grafika2/praca-zdalna/Praca-zdalna-po-nowelizacji-Kodeksu-pracy-korzysci-i-obowiazki-250502-150x100crop.jpg)

![Co czwartego Polaka nie stać na wakacje, jeszcze gorzej mają Rumuni i Grecy [© wygenerowane przez AI] Co czwartego Polaka nie stać na wakacje, jeszcze gorzej mają Rumuni i Grecy [© wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/wakacje/Co-czwartego-Polaka-nie-stac-na-wakacje-jeszcze-gorzej-maja-Rumuni-i-Grecy-268421-50x33crop.jpg) Co czwartego Polaka nie stać na wakacje, jeszcze gorzej mają Rumuni i Grecy

Co czwartego Polaka nie stać na wakacje, jeszcze gorzej mają Rumuni i Grecy

![Bezpieczny fotelik rowerowy dla dziecka. Wyniki najnowszej kontroli IH i praktyczne rady dla rodziców [© wygenerowane przez AI] Bezpieczny fotelik rowerowy dla dziecka. Wyniki najnowszej kontroli IH i praktyczne rady dla rodziców](https://s3.egospodarka.pl/grafika2/foteliki-rowerowe/Bezpieczny-fotelik-rowerowy-dla-dziecka-Wyniki-najnowszej-kontroli-IH-i-praktyczne-rady-dla-rodzicow-268598-150x100crop.png)

![Jawność cen mieszkań: 5 rzeczy, które musisz wiedzieć jako kupujący [© wygenerowane przez AI] Jawność cen mieszkań: 5 rzeczy, które musisz wiedzieć jako kupujący](https://s3.egospodarka.pl/grafika2/polityka-cenowa/Jawnosc-cen-mieszkan-5-rzeczy-ktore-musisz-wiedziec-jako-kupujacy-268600-150x100crop.png)

![Nowa oferta kont oszczędnościowych w ING Bank Śląski: 5,5% do 200 tys. PLN na 3 miesiące [© wygenerowane przez AI] Nowa oferta kont oszczędnościowych w ING Bank Śląski: 5,5% do 200 tys. PLN na 3 miesiące](https://s3.egospodarka.pl/grafika2/ING-Bank-Slaski/Nowa-oferta-kont-oszczednosciowych-w-ING-Bank-Slaski-5-5-do-200-tys-PLN-na-3-miesiace-268599-150x100crop.png)

![Zaległy urlop należy wykorzystać do 30 września. To obowiązek, a nie przywilej [© wygenerowane przez AI] Zaległy urlop należy wykorzystać do 30 września. To obowiązek, a nie przywilej](https://s3.egospodarka.pl/grafika2/zalegly-urlop/Zalegly-urlop-nalezy-wykorzystac-do-30-wrzesnia-To-obowiazek-a-nie-przywilej-268597-150x100crop.png)

![Koszty życia przerastają możliwości pokolenia Z? [© pixabay.com] Koszty życia przerastają możliwości pokolenia Z?](https://s3.egospodarka.pl/grafika2/pokolenie-Z/Koszty-zycia-przerastaja-mozliwosci-pokolenia-Z-268596-150x100crop.jpg)