-

![Jak stworzyć mocne hasło, czyli długość ma znaczenie [© Freepik] Jak stworzyć mocne hasło, czyli długość ma znaczenie]()

Jak stworzyć mocne hasło, czyli długość ma znaczenie

... fałszywych stron logowania. Gdy ofiara wpisze swoje hasło, trafia ono bezpośrednio w ręce przestępców. Coraz częściej hakerzy wykorzystują zaawansowane techniki, takie jak deep fake czy bardziej skuteczne, bo personalizowane, ataki spear phishingowe. Wykorzystanie wycieków haseł to jedna z najprostszych i najczęściej stosowanych metod – tłumaczy ...

-

![Jak pracodawcy łamią prawa pracownika fizycznego? [© Freepik] Jak pracodawcy łamią prawa pracownika fizycznego?]()

Jak pracodawcy łamią prawa pracownika fizycznego?

... przepracowanych godzinach lub wykorzystanym urlopie, a także nie otrzymują należnych składników wynagrodzenia – jak ekwiwalent za urlop czy składki ZUS. Zgłaszane są także nieprawidłowości ... przysługujących praw stopniowo rośnie, wiele osób wciąż nie wie, jak reagować i gdzie szukać pomocy w przypadku ich łamania. Tymczasem prawo pracy chroni ...

-

![Podział obowiązków domowych a dzietność. Jak są powiązane? [© Freepik] Podział obowiązków domowych a dzietność. Jak są powiązane?]()

Podział obowiązków domowych a dzietność. Jak są powiązane?

... dla decyzji o powiększeniu rodziny. Z tego tekstu dowiesz się m.in.: Jak wypadają Polacy pod względem zaangażowania w obowiązki domowe i opiekuńcze na ... kobiet i zmiany oczekiwań społecznych dotyczących tradycyjnie postrzeganych ról płciowych. Zarówno Polki, jak i Polacy deklarują relatywnie wysokie zaangażowanie w obowiązki domowe i opiekuńcze na ...

-

![Przejęcie firmowej skrzynki e-mail. Jak się bronić? [© Freepik] Przejęcie firmowej skrzynki e-mail. Jak się bronić?]()

Przejęcie firmowej skrzynki e-mail. Jak się bronić?

... błąd systemowy, ale atak hakerski – relacjonuje Marek Nadstawny, ekspert Kompanii Informatycznej. Jak działa mechanizm ataku? Najczęściej atak rozpoczyna się od niepozornego e-maila ... pogłębia fakt, że tego typu maile są trudne do wykrycia – wyglądają jak wiadomości od zaufanego nadawcy. Zgadzają się dane kontaktowe, imię i nazwisko, firma, adres ...

-

![Terminal płatniczy na oku hakera. Jak dbać o cyberbezpieczeństwo POS? Terminal płatniczy na oku hakera. Jak dbać o cyberbezpieczeństwo POS?]()

Terminal płatniczy na oku hakera. Jak dbać o cyberbezpieczeństwo POS?

... niezwłocznie skontaktować się z bankiem w celu zamrożenia konta. Aspekty cyberbezpieczeństwa zazwyczaj nie są priorytetem podczas codziennych czynności, szczególnie przy tak powtarzalnych jak płatność kartą. Jednak zagrożenie ze strony cyberprzestępców jest realne, a skutki udanego ataku na punkty sprzedaży mogą być poważne. Fortinet rekomenduje ...

-

![Cyberataki nowej generacji obchodzą uwierzytelnianie wieloskładnikowe - jak się bronić? [© Freepik] Cyberataki nowej generacji obchodzą uwierzytelnianie wieloskładnikowe - jak się bronić?]()

Cyberataki nowej generacji obchodzą uwierzytelnianie wieloskładnikowe - jak się bronić?

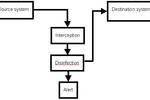

... obecnie przez cyberprzestępców do obchodzenia zabezpieczeń MFA: Coraz więcej atakujących wykorzystuje technikę adversary-in-the-middle (AiTM). Zamiast tworzyć fałszywe strony logowania – jak w klasycznych kampaniach phishingowych – stosują odwrócone serwery proxy, które łączą się bezpośrednio ze stroną docelową. Ofiara myśli, że korzysta z usługi ...

-

![Wakacje w sieci - 5 porad jak zadbać o bezpieczeństwo cyfrowe dziecka [© wygenerowane przez AI] Wakacje w sieci - 5 porad jak zadbać o bezpieczeństwo cyfrowe dziecka]()

Wakacje w sieci - 5 porad jak zadbać o bezpieczeństwo cyfrowe dziecka

... cyfrowego bezpieczeństwa dzieci podczas wakacji. Jak rozpoznać sygnały ostrzegawcze świadczące o zagrożeniach online, takich jak child grooming czy sextortion. Dlaczego rozmowa, ... cyfrowym świecie dziecka Nie wystarczy stosowanie narzędzi kontroli rodzicielskiej online, takich jak specjalne aplikacje czy blokowanie niewłaściwych stron – kluczowe ...

-

![Praca podczas urlopu wypoczynkowego: jak stawiać granice i naprawdę odpocząć? [© Freepik] Praca podczas urlopu wypoczynkowego: jak stawiać granice i naprawdę odpocząć?]()

Praca podczas urlopu wypoczynkowego: jak stawiać granice i naprawdę odpocząć?

... pełnego odpoczynku i regeneracji. Oczywiście pod warunkiem braku pracy podczas takiego odpoczynku. Jak łagodnie wrócić do pracy po urlopie ? Zastosuj bufor powrotny, ... się „ja”, a zaczyna „ktoś inny” – zarówno w sferze fizycznej, emocjonalnej, poznawczej, jak i duchowej. Granice chronią naszą tożsamość, regulują relacje interpersonalne, pozwalają ...

-

![Złośliwe reklamy internetowe – jak chronić firmę przed malvertisingiem? [© faithie - Fotolia.com] Złośliwe reklamy internetowe – jak chronić firmę przed malvertisingiem?]()

Złośliwe reklamy internetowe – jak chronić firmę przed malvertisingiem?

... i jakie niesie zagrożenia? Jakie techniki wykorzystują cyberprzestępcy w fałszywych reklamach? Jak chronić siebie i swoją firmę przed złośliwymi reklamami online? Dźwignia dla ... polubienia może kryć się nieświadome powielenie niebezpiecznych treści. Z drugiej strony, jak pokazują dane ESET i DAGMA Bezpieczeństwo IT, 66% pracowników w Polsce ...

-

![Sprzedaż cross-border bez błędów: jak przygotować sklep internetowy? [© pixabay.com] Sprzedaż cross-border bez błędów: jak przygotować sklep internetowy?]()

Sprzedaż cross-border bez błędów: jak przygotować sklep internetowy?

... W jaki sposób dostosować logistykę, ofertę i obsługę klienta do lokalnych oczekiwań? Jak zbudować skuteczną strategię marketingową dla sprzedaży cross-border? Przed wejściem ... generuje zainteresowanie wśród klientów. Równie ważne są czynniki makroekonomiczne, takie jak liczba użytkowników internetu, średnia wartość zamówień czy siła nabywcza ...

-

![Jak działa program antywirusowy? Jak działa program antywirusowy?]()

Jak działa program antywirusowy?

... zapewnić spokój i pewność użytkownikowi, że jego system jest bezpieczny. Ale jak jest to osiągane? Jak to możliwe, że program ten pozwoli zainstalować np. grę, ... ). Czasami mechanizm interpretacji nie wchodzi w skład ani programu antywirusowego (jak VxD), ani aplikacji (jak CVP). W tym przypadku należy stworzyć specjalny sposób komunikacji aplikacji, ...

Tematy: -

![Jak odzyskać zaufanie [© Minerva Studio - Fotolia.com] Jak odzyskać zaufanie]()

Jak odzyskać zaufanie

... Twoim wieku musiałem codziennie bnąć 5 kilometrów w śniegu ..." Wnioskowanie: "Jeszcze miesiąc temu mówiłaś jak dobrze Ci się u nas pracuje. Skąd taka duża zmiana?" Ocena: "Wszyscy ... tego nazywać." Zaprzeczenie: "Tak naprawdę nie chcesz się zwolnić." Unikaj takich zachowań jak zarazy. Kiedy pracownik jest sfrustrowany, nie interesuje go czy sytuacja ...

Tematy: -

![Jak działać efektywnie? [© Minerva Studio - Fotolia.com] Jak działać efektywnie?]()

Jak działać efektywnie?

... te, które załatwiamy w danej chwili (materiały wpływające, sprawy w toku) – powinny znajdować się jak najbliżej nas, abyśmy mieli do nich łatwy dostęp. Sprawy bieżące, które ... jedną z ważniejszych czynności naszej codziennej pracy, dzięki niemu mamy wyobrażenie jak będą wyglądały nasze działania w ciągu najbliższych dni i tygodni. Konsekwencją braku ...

Tematy: -

![Jak projektować sklep internetowy Jak projektować sklep internetowy]()

Jak projektować sklep internetowy

... w sposób dowolny integrować wszystkie potrzeby. Potrzeby spełniane bez wyrzeczeń. Jak to działa w praktyce? Osoba odpowiedzialna za kształt projektu czuwa nad ... produktu do koszyka, po całą procedurę finalizowania transakcji. Dzięki temu, jak pisze Chris Grant, możemy wyróżnić cztery kategorie produktów: - towary stojące na pozycji przegranej, - ...

-

![25 rad jak unikać konfliktów [© Minerva Studio - Fotolia.com] 25 rad jak unikać konfliktów]()

25 rad jak unikać konfliktów

... i poczucie bycia wysłuchanym. Z czasem możesz przyśpieszyć i pozwolić sobie na większą bezpośredniość. Jak to wygląda w praktyce? Wypożycz kilka filmów z porucznikiem Columbo. 5. Nie ... się pewniej i "bliżej" Twojego rozmówcy. 8. Spróbuj spojrzeć na sytuację z boku tak jak inni to widzą. W sytuacjach konfliktowych mamy tendencję do skupiania ...

-

![Jak zarobić duże pieniądze w swojej firmie Jak zarobić duże pieniądze w swojej firmie]()

Jak zarobić duże pieniądze w swojej firmie

... o to, żeby w każdym, kogo zatrudniasz, było choć trochę - a najlepiej jak najwięcej - ducha sprzedawcy. Bo zadaniem każdego pracownika jest bezpośrednio lub pośrednio ... żałuj pieniędzy Spinacze kosztują. Podnieść spinacz z podłogi to jak podnieść pieniądze. Wyrzucić spinacz to jak wyrzucić pieniądze. Bądź roztropny i oszczędny, wyłączaj ogrzewanie, ...

-

![Jak wykryć i usunąć robaka Conficker? [© stoupa - Fotolia.com] Jak wykryć i usunąć robaka Conficker?]()

Jak wykryć i usunąć robaka Conficker?

... pierwszy pojawił się pod koniec listopada 2008 roku. Jego działanie – podobnie jak wielu innych robaków - opierało się na wykorzystaniu luki w zabezpieczeniach systemu ... sieciowy. Conficker.B potrafi również rozprzestrzeniać się poprzez współdzielenie plików oraz nośniki wymienne, takie jak pamięć USB. Robak kopiuje się na nośnik wymienny lub inne ...

-

![Europejski Fundusz Społeczny - jak przygotować projekt? [© Minerva Studio - Fotolia.com] Europejski Fundusz Społeczny - jak przygotować projekt?]()

Europejski Fundusz Społeczny - jak przygotować projekt?

... podejmowanych w projektach – i warto z tej możliwości korzystać. Pamiętając jednak, że na to, jak będzie wyglądał projekt, wpływ mają przede wszystkim zidentyfikowane problemy, a ... dlatego też planując działania, budżet i harmonogram, warto zastanowić się nad możliwe jak najmniej skomplikowanym podziałem obowiązków pomiędzy partnerami. Ułatwi to nie ...

-

![Jak zachować prywatność w sieci? [© stoupa - Fotolia.com] Jak zachować prywatność w sieci?]()

Jak zachować prywatność w sieci?

... globalny. Administratorom serwisów internetowych będzie zawsze zależało na przyciąganiu jak największej liczby reklamodawców, stąd ułatwiają użytkownikom szybki import ... ale również do tego co archiwizujemy lokalnie. Skuteczne zabezpieczanie zdjęć, dokumentów takich jak CV czy plików, w których przechowujemy ważne informacje jest konieczne”. Szukając ...

-

!["Drive-by download" - jak się bronić? [© stoupa - Fotolia.com] "Drive-by download" - jak się bronić?]()

"Drive-by download" - jak się bronić?

... . Skuteczna obrona wymaga więc podjęcia działań na obu frontach. Tak, jak zmniejszenie ilości zainfekowanych komputerów będzie skutkować w mniejszej ilości zainfekowanych stron, ... Javascript, czy może nawet odnośników do zewnętrznych stron w ogóle... Jak zawsze jednak, trzeba znaleźć kompromis między bezpieczeństwem a wygodą użytkowania. Wydaje ...

-

![Jak odnieść sukces w e-biznesie? Jak odnieść sukces w e-biznesie?]()

Jak odnieść sukces w e-biznesie?

... ” danej rzeczy egzystuje tylko jedną dobę. Konkurencja nie śpi i zaraz po tym, jak któryś ze sprzedawców wykorzysta niespotykany wcześniej trick marketingowy, jest on ... względem: materiału, wykonania czy obsługi " - kontynuuje Sławomir Rajch, trener Akademii Allegro. Jak Cię widzą, tak Cię piszą Internetowy sprzedawca powinien również zadbać o ...

-

![Marketing mobilny: jak dogonić klienta? [© Minerva Studio - Fotolia.com] Marketing mobilny: jak dogonić klienta?]()

Marketing mobilny: jak dogonić klienta?

... skutecznie walczyć o lokalnego klienta. Pochwała mobilnej www Zarówno prywatne obserwacje, jak i badania pokazują, że europejskie marki bardziej od mobilnych stron ... jednak sądzę, że zjawisko to okaże się tak samo ciekawe i trwałe, jak chęć publikowania zdjęć i osobistych informacji na serwisach społecznościowych, a to dzięki Facebook Places ...

-

![Bezpieczeństwo komputera: jak zwalczyć infekcję? [© alphaspirit - Fotolia.com] Bezpieczeństwo komputera: jak zwalczyć infekcję?]()

Bezpieczeństwo komputera: jak zwalczyć infekcję?

... sytuacjom przez złe nawyki i lenistwo – nie lubimy zmieniać haseł, lekceważymy wyświetlane komunikaty, dla własnej wygody obniżamy poziom zabezpieczeń. Złośliwe oprogramowanie Jak od dawna alarmują analitycy, oprócz olbrzymiego wzrostu ilości wzrasta również jakość szkodliwego oprogramowania. Nowe zagrożenia wykazują coraz większą złożoność, coraz ...

-

![Portale randkowe: jak Polacy szukają miłości? [© Evgenia Smirnova - Fotolia.com] Portale randkowe: jak Polacy szukają miłości?]()

Portale randkowe: jak Polacy szukają miłości?

... fotografią i opisem osoby, a co czwarty wskazał możliwość rejestracji na wyspecjalizowanym portalu. JAK OSOBY PO 40-TCE SPĘDZAJĄ WALENTYNKI? Walentynki Blisko dwóch na trzech ... i opisem osoby, a co szósty wskazał możliwość rejestracji na wyspecjalizowanym portalu. JAK SAMOTNY RODZIC SPĘDZA WALENTYNKI? Walentynki Dwie trzecie badanych wyraża chęć ...

-

![Jak założyć bloga? Jak założyć bloga?]()

Jak założyć bloga?

... na WordPressie WordPress to obecnie najpopularniejszy system do blogowania, choć nie tylko. Jest wykorzystywany do zarządzania dużymi stronami internetowymi, takimi jak CNN, eBay czy Tech Crunch (jeden z najpopularniejszych serwisów technologicznych na świecie). Tak szerokie zastosowanie WordPressa wynika z możliwości dowolnej modyfikacji wyglądu ...

-

![Luki w Javie: jak się chronić? [© alexskopje - Fotolia.com] Luki w Javie: jak się chronić?]()

Luki w Javie: jak się chronić?

... , łącznie z etapem wywoływania exploitów wykorzystujących określone luki w zabezpieczeniach: blokowanie strony startowej pakietu exploitów (tj. pierwszej strony pakietu exploitów po tym, jak użytkownik zostanie przekierowany z legalnej witryny); wykrywanie przy użyciu modułu ochrony plików (jeżeli mimo to użytkownik trafi na stronę startową pakietu ...

-

![Jak chronić wizerunek i portfel w Internecie? [© Gajus - Fotolia.com] Jak chronić wizerunek i portfel w Internecie?]()

Jak chronić wizerunek i portfel w Internecie?

... prywatności. Pilnujmy tego na ile pozwalamy serwisowi ingerować w naszą prywatność. Jeżeli już opublikujemy niechciane treści to za pomocą aplikacji takich jak Simplewash możemy usunąć poszczególne wpisy. Z kolei program Safe Sheperd szczegółowo przeszukuje internet i wychwytuje miejsca, w których pozostawiliśmy informacje o sobie. Żadne programy ...

-

![Ataki ddos: jak chronić firmę? [© ptnphotof - Fotolia.com] Ataki ddos: jak chronić firmę?]()

Ataki ddos: jak chronić firmę?

... i haktywistów. Wielopłaszczyznowa strategia zabezpieczeń, ochrona serwerów DNS i monitoring infrastruktury IT mogą oszczędzić firmom zarówno poniesienia ogromnych kosztów, jak i strat wizerunkowych. Jak chronić swój biznes? Mechanizmy ataków DDoS ewoluują w czasie, ale podstawowa koncepcja pozostaje niezmienna – zablokowanie użytkownikom dostępu do ...

-

![Jak międzynarodowy jest e-commerce? [© ecommerce_52686860_ Gajus - Fotolia.com] Jak międzynarodowy jest e-commerce?]()

Jak międzynarodowy jest e-commerce?

... , które najczęściej dostarczały swoje towary na teren Portugalii i Andory, jak również we Francji, skąd przesyłki najczęściej trafiają do Belgii, Luksemburga i Szwajcarii – ... szczególną elastycznością w oferowaniu zakupów w także innych walutach takich jak euro czy funt brytyjski. Jak wynika z badań porównywarki cen idealo, tego typu oczekiwaniom ...

-

![Konflikt w miejscu pracy: kiedy i jak interweniować? Konflikt w miejscu pracy: kiedy i jak interweniować?]()

Konflikt w miejscu pracy: kiedy i jak interweniować?

... , uogólnień i przypuszczeń. Ten, kto chce pomóc w rozwiązaniu sporu, zrobi najlepiej, dowiadując się jak najwięcej o samym konflikcie. Czasem kusi nas, by nie wdawać się szczegółowo ... Obiektywizm tłumaczy się często jako „dążenie do znalezienia argumentów zarówno za, jak i przeciw”. Dla ciebie jako rozjemcy w konflikcie oznacza to, że musisz ...

-

![Jak w 6 krokach zwiększyć bezpieczeństwo w Internecie [© Minerva Studio - Fotolia.com] Jak w 6 krokach zwiększyć bezpieczeństwo w Internecie]()

Jak w 6 krokach zwiększyć bezpieczeństwo w Internecie

... wątpienia zakupy internetowe są bardzo wygodne i szybkie. Zarówno sklepy, jak i dostawcy płatności tacy jak np. najpopularniejsze w Polsce PayU, dokładają starań, by wszystkie ... Aby skutecznie przeciwdziałać takim sytuacjom, zainstaluj program antywirusowy i możliwie jak najczęściej aktualizuj bazę wirusów. Zasada 3: Uważaj na publiczne sieci Wi-Fi ...

-

![Jak firmy w Europie Zachodniej płacą za faktury ? [© apops - Fotolia.com] Jak firmy w Europie Zachodniej płacą za faktury ?]()

Jak firmy w Europie Zachodniej płacą za faktury ?

... rezultacie firmy z tych krajów stosunkowo często korzystają z usług agencji windykacyjnych, tak jak również w Szwecji i Francji. - Pomimo dużego ryzyka braku płatności ... poziomów z 2007 r. Z drugiej strony, przewidujemy poprawę w niektórych kluczowych rynkach takich jak Hiszpania, Holandia, Dania i Irlandia, ale na większości rynków spodziewamy ...

-

![Jak zwiększyć wskaźnik konwersji na landing page? - 6 pomysłów [© viperagp - Fotolia.com] Jak zwiększyć wskaźnik konwersji na landing page? - 6 pomysłów]()

Jak zwiększyć wskaźnik konwersji na landing page? - 6 pomysłów

... muszą konwertować odwiedzających. Poniżej znajdują się najlepsze sposoby na to, jak zwiększyć na nich wskaźnik konwersji: 1. Zoptymalizuj formularze kontaktowe Odwiedzający zrezygnują ... to doprowadzić do znacznego zmniejszenia wskaźnika konwersji! Barwa powinna się jak najbardziej wyróżniać. Odwiedzający muszą zauważyć przełącznik od razu. Jeśli ...

-

![Jak Internet wpływa na decyzje zakupowe klientów? [© stockyimages - Fotolia.com] Jak Internet wpływa na decyzje zakupowe klientów?]()

Jak Internet wpływa na decyzje zakupowe klientów?

... przez pojawienie się internetu. Niskie wartości zarówno na osi szacunku, jak i miłości nazywa Roberts produktami, inna nazwa to commodity (ang. pospolitość) – rzeczy ... ) dopóki… nie zaoferował nieodpłatnego profesjonalnego montażu kupionych u niego fotelików (razem z instrukcją, jak to robić dobrze). Za ten sam montaż fotelika kupionego gdzie ...

-

![Zmiana pracy na Facebooku, czyli jak narzekamy na pracodawców [© stillkost - Fotolia.com] Zmiana pracy na Facebooku, czyli jak narzekamy na pracodawców]()

Zmiana pracy na Facebooku, czyli jak narzekamy na pracodawców

... „Masakra, a na studiach każą nam wypruwać z siebie flaki, ale na poprzednich jak studiowałem zarządzanie to też wykładowcy obiecywali złote góry, że będziemy rozchwytywani ... co robią ma sens i czy rzeczywiście przynosi im to korzyści, chociażby finansowe, ponieważ, jak wynika z danych IMM, to właśnie niskie wynagrodzenie (według 32% użytkowników) jest ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Jak stworzyć mocne hasło, czyli długość ma znaczenie [© Freepik] Jak stworzyć mocne hasło, czyli długość ma znaczenie](https://s3.egospodarka.pl/grafika2/mocne-haslo/Jak-stworzyc-mocne-haslo-czyli-dlugosc-ma-znaczenie-266275-150x100crop.jpg)

![Jak pracodawcy łamią prawa pracownika fizycznego? [© Freepik] Jak pracodawcy łamią prawa pracownika fizycznego?](https://s3.egospodarka.pl/grafika2/prawo-pracy/Jak-pracodawcy-lamia-prawa-pracownika-fizycznego-266652-150x100crop.jpg)

![Podział obowiązków domowych a dzietność. Jak są powiązane? [© Freepik] Podział obowiązków domowych a dzietność. Jak są powiązane?](https://s3.egospodarka.pl/grafika2/obowiazki-domowe/Podzial-obowiazkow-domowych-a-dzietnosc-Jak-sa-powiazane-266973-150x100crop.jpg)

![Przejęcie firmowej skrzynki e-mail. Jak się bronić? [© Freepik] Przejęcie firmowej skrzynki e-mail. Jak się bronić?](https://s3.egospodarka.pl/grafika2/skrzynka-e-mail/Przejecie-firmowej-skrzynki-e-mail-Jak-sie-bronic-266966-150x100crop.jpg)

![Cyberataki nowej generacji obchodzą uwierzytelnianie wieloskładnikowe - jak się bronić? [© Freepik] Cyberataki nowej generacji obchodzą uwierzytelnianie wieloskładnikowe - jak się bronić?](https://s3.egospodarka.pl/grafika2/uwierzytelnianie-wieloskladnikowe/Cyberataki-nowej-generacji-obchodza-uwierzytelnianie-wieloskladnikowe-jak-sie-bronic-267106-150x100crop.jpg)

![Wakacje w sieci - 5 porad jak zadbać o bezpieczeństwo cyfrowe dziecka [© wygenerowane przez AI] Wakacje w sieci - 5 porad jak zadbać o bezpieczeństwo cyfrowe dziecka](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-dzieci-w-sieci/Wakacje-w-sieci-5-porad-jak-zadbac-o-bezpieczenstwo-cyfrowe-dziecka-267631-150x100crop.png)

![Praca podczas urlopu wypoczynkowego: jak stawiać granice i naprawdę odpocząć? [© Freepik] Praca podczas urlopu wypoczynkowego: jak stawiać granice i naprawdę odpocząć?](https://s3.egospodarka.pl/grafika2/tendencje-na-rynku-pracy/Praca-podczas-urlopu-wypoczynkowego-jak-stawiac-granice-i-naprawde-odpoczac-267843-150x100crop.jpg)

![Złośliwe reklamy internetowe – jak chronić firmę przed malvertisingiem? [© faithie - Fotolia.com] Złośliwe reklamy internetowe – jak chronić firmę przed malvertisingiem?](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Zlosliwe-reklamy-internetowe-jak-chronic-firme-przed-malvertisingiem-267853-150x100crop.jpg)

![Sprzedaż cross-border bez błędów: jak przygotować sklep internetowy? [© pixabay.com] Sprzedaż cross-border bez błędów: jak przygotować sklep internetowy?](https://s3.egospodarka.pl/grafika2/e-commerce/Sprzedaz-cross-border-bez-bledow-jak-przygotowac-sklep-internetowy-268423-150x100crop.jpg)

![Jak odzyskać zaufanie [© Minerva Studio - Fotolia.com] Jak odzyskać zaufanie](https://s3.egospodarka.pl/grafika//Jak-odzyskac-zaufanie-iG7AEZ.jpg)

![Jak działać efektywnie? [© Minerva Studio - Fotolia.com] Jak działać efektywnie?](https://s3.egospodarka.pl/grafika//Jak-dzialac-efektywnie-iG7AEZ.jpg)

![25 rad jak unikać konfliktów [© Minerva Studio - Fotolia.com] 25 rad jak unikać konfliktów](https://s3.egospodarka.pl/grafika/komunikacja-interpersonalna/25-rad-jak-unikac-konfliktow-iG7AEZ.jpg)

![Jak wykryć i usunąć robaka Conficker? [© stoupa - Fotolia.com] Jak wykryć i usunąć robaka Conficker?](https://s3.egospodarka.pl/grafika/jak-wykryc-Conficker/Jak-wykryc-i-usunac-robaka-Conficker-MBuPgy.jpg)

![Europejski Fundusz Społeczny - jak przygotować projekt? [© Minerva Studio - Fotolia.com] Europejski Fundusz Społeczny - jak przygotować projekt?](https://s3.egospodarka.pl/grafika/pozyskiwanie-funduszy-i-dotacji-unijnych/Europejski-Fundusz-Spoleczny-jak-przygotowac-projekt-iG7AEZ.jpg)

![Jak zachować prywatność w sieci? [© stoupa - Fotolia.com] Jak zachować prywatność w sieci?](https://s3.egospodarka.pl/grafika/prywatnosc-w-sieci/Jak-zachowac-prywatnosc-w-sieci-MBuPgy.jpg)

!["Drive-by download" - jak się bronić? [© stoupa - Fotolia.com] "Drive-by download" - jak się bronić?](https://s3.egospodarka.pl/grafika/szkodliwe-programy/Drive-by-download-jak-sie-bronic-MBuPgy.jpg)

![Marketing mobilny: jak dogonić klienta? [© Minerva Studio - Fotolia.com] Marketing mobilny: jak dogonić klienta?](https://s3.egospodarka.pl/grafika/marketing-mobilny/Marketing-mobilny-jak-dogonic-klienta-iG7AEZ.jpg)

![Bezpieczeństwo komputera: jak zwalczyć infekcję? [© alphaspirit - Fotolia.com] Bezpieczeństwo komputera: jak zwalczyć infekcję?](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Bezpieczenstwo-komputera-jak-zwalczyc-infekcje-108662-150x100crop.jpg)

![Portale randkowe: jak Polacy szukają miłości? [© Evgenia Smirnova - Fotolia.com] Portale randkowe: jak Polacy szukają miłości?](https://s3.egospodarka.pl/grafika2/randki-w-sieci/Portale-randkowe-jak-Polacy-szukaja-milosci-113207-150x100crop.jpg)

![Luki w Javie: jak się chronić? [© alexskopje - Fotolia.com] Luki w Javie: jak się chronić?](https://s3.egospodarka.pl/grafika2/Oracle-Java/Luki-w-Javie-jak-sie-chronic-123865-150x100crop.jpg)

![Jak chronić wizerunek i portfel w Internecie? [© Gajus - Fotolia.com] Jak chronić wizerunek i portfel w Internecie?](https://s3.egospodarka.pl/grafika2/wizerunek-w-sieci/Jak-chronic-wizerunek-i-portfel-w-Internecie-131599-150x100crop.jpg)

![Ataki ddos: jak chronić firmę? [© ptnphotof - Fotolia.com] Ataki ddos: jak chronić firmę?](https://s3.egospodarka.pl/grafika2/ataki-ddos/Ataki-ddos-jak-chronic-firme-132978-150x100crop.jpg)

![Jak międzynarodowy jest e-commerce? [© ecommerce_52686860_ Gajus - Fotolia.com] Jak międzynarodowy jest e-commerce?](https://s3.egospodarka.pl/grafika2/sklepy-internetowe/Jak-miedzynarodowy-jest-e-commerce-135201-150x100crop.jpg)

![Jak w 6 krokach zwiększyć bezpieczeństwo w Internecie [© Minerva Studio - Fotolia.com] Jak w 6 krokach zwiększyć bezpieczeństwo w Internecie](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-internecie/Jak-w-6-krokach-zwiekszyc-bezpieczenstwo-w-Internecie-136926-150x100crop.jpg)

![Jak firmy w Europie Zachodniej płacą za faktury ? [© apops - Fotolia.com] Jak firmy w Europie Zachodniej płacą za faktury ?](https://s3.egospodarka.pl/grafika2/rozliczenia-miedzy-firmami/Jak-firmy-w-Europie-Zachodniej-placa-za-faktury-137483-150x100crop.jpg)

![Jak zwiększyć wskaźnik konwersji na landing page? - 6 pomysłów [© viperagp - Fotolia.com] Jak zwiększyć wskaźnik konwersji na landing page? - 6 pomysłów](https://s3.egospodarka.pl/grafika2/landing-pages/Jak-zwiekszyc-wskaznik-konwersji-na-landing-page-6-pomyslow-146789-150x100crop.jpg)

![Jak Internet wpływa na decyzje zakupowe klientów? [© stockyimages - Fotolia.com] Jak Internet wpływa na decyzje zakupowe klientów?](https://s3.egospodarka.pl/grafika2/decyzje-zakupowe/Jak-Internet-wplywa-na-decyzje-zakupowe-klientow-156617-150x100crop.jpg)

![Zmiana pracy na Facebooku, czyli jak narzekamy na pracodawców [© stillkost - Fotolia.com] Zmiana pracy na Facebooku, czyli jak narzekamy na pracodawców](https://s3.egospodarka.pl/grafika2/zmiana-pracy/Zmiana-pracy-na-Facebooku-czyli-jak-narzekamy-na-pracodawcow-160952-150x100crop.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025 [© freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-we-wrzesniu-2025-268649-150x100crop.jpg)

![Dni wolne od pracy i kalendarz świąt 2025 [© Tatiana Goskova na Freepik] Dni wolne od pracy i kalendarz świąt 2025](https://s3.egospodarka.pl/grafika2/dni-wolne-od-pracy/Dni-wolne-od-pracy-i-kalendarz-swiat-2025-263099-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025 [© freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025 [© freepik]](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-we-wrzesniu-2025-268649-50x33crop.jpg) Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025

Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025

![Certyfikaty KSeF - nowa forma uwierzytelniania w systemie e-Faktur [© wygenerowane przez AI] Certyfikaty KSeF - nowa forma uwierzytelniania w systemie e-Faktur](https://s3.egospodarka.pl/grafika2/Krajowy-System-e-Faktur/Certyfikaty-KSeF-nowa-forma-uwierzytelniania-w-systemie-e-Faktur-268670-150x100crop.jpg)

![Ceny ogrzewania rosną. Co to oznacza dla wynajmujących mieszkania? [© wygenerowane przez AI] Ceny ogrzewania rosną. Co to oznacza dla wynajmujących mieszkania?](https://s3.egospodarka.pl/grafika2/koszt-ogrzewania/Ceny-ogrzewania-rosna-Co-to-oznacza-dla-wynajmujacych-mieszkania-268669-150x100crop.jpg)

![Zdolność kredytowa nigdy nie była wyższa. 1 mln zł na horyzoncie? [© pixabay.com] Zdolność kredytowa nigdy nie była wyższa. 1 mln zł na horyzoncie?](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Zdolnosc-kredytowa-nigdy-nie-byla-wyzsza-1-mln-zl-na-horyzoncie-268662-150x100crop.jpg)

![Ostatni moment na wykorzystanie zaległego urlopu. Co warto wiedzieć, zanim przepadnie? [© wygenerowane przez AI] Ostatni moment na wykorzystanie zaległego urlopu. Co warto wiedzieć, zanim przepadnie?](https://s3.egospodarka.pl/grafika2/niewykorzystany-urlop/Ostatni-moment-na-wykorzystanie-zaleglego-urlopu-Co-warto-wiedziec-zanim-przepadnie-268667-150x100crop.jpg)

![Jak przygotować firmę do sprzedaży? 7 błędów, które mogą słono kosztować [© wygenerowane przez AI] Jak przygotować firmę do sprzedaży? 7 błędów, które mogą słono kosztować](https://s3.egospodarka.pl/grafika2/sprzedaz-firmy/Jak-przygotowac-firme-do-sprzedazy-7-bledow-ktore-moga-slono-kosztowac-268664-150x100crop.png)

![Prawo po stronie wierzyciela - narzędzia do walki z opóźnieniami w płatnościach [© wygenerowane przez AI] Prawo po stronie wierzyciela - narzędzia do walki z opóźnieniami w płatnościach](https://s3.egospodarka.pl/grafika2/wierzyciel/Prawo-po-stronie-wierzyciela-narzedzia-do-walki-z-opoznieniami-w-platnosciach-268648-150x100crop.png)