-

![Groźny atak na włoskie serwisy internetowe [© stoupa - Fotolia.com] Groźny atak na włoskie serwisy internetowe]()

Groźny atak na włoskie serwisy internetowe

... skanujący system na bieżąco, regularnie aktualizować go i sprawdzać, czy działa. Zalecenia firmy Trend Micro dla przedsiębiorstw: Wdrożyć technologie skanowania HTTP. Ponieważ większość zagrożeń pochodzi z sieci WWW, zaleca się wdrożenie takich systemów w średnich i dużych sieciach, a także uniemożliwienie użytkownikom ich omijania. Najlepiej, aby ...

-

![Bank Światowy: potrzebne reformy emerytalne w Europie [© Scanrail - Fotolia.com] Bank Światowy: potrzebne reformy emerytalne w Europie]()

Bank Światowy: potrzebne reformy emerytalne w Europie

... to osiągnąć, konieczne jest rozpoznanie i wspieranie opiekunów nieformalnych. Do opieki nad osobami starszymi należy włączyć świadczenia w postaci gotówki i usług, tak, aby zapewnić wystarczającą liczbę opiekunów. Jednak świadomość tego rośnie w krajach regionu bardzo powoli, podobnie jak opracowanie polityk i instytucji, które mogłyby złagodzić ...

-

![Norton SystemWorks Premier już dostępny Norton SystemWorks Premier już dostępny]()

Norton SystemWorks Premier już dostępny

... Norton Utilities: Norton Cleanup, który usuwa pliki tymczasowe i cookies, oraz System Optimizer – do optymalizacji ustawień systemu Windows. Pakiety Norton SystemWorks Standard ... nieznanymi zagrożeniami wykorzystującymi luki w przeglądarce Internet Explorer. Aby zapewnić nieprzerwaną pracę, zagrożenia bezpieczeństwa są automatycznie obsługiwane bez ...

-

![CRM w Europie: niska jakość obsługi klienta [© Scanrail - Fotolia.com] CRM w Europie: niska jakość obsługi klienta]()

CRM w Europie: niska jakość obsługi klienta

... o klientach i zacząć analizować olbrzymie ilości przechowywanych danych, aby spełnić oczekiwania klientów. Przekształcenie danych dotyczących zachowań konsumentów i wydarzeń ... wspiera podejmowanie decyzji i podwyższa jakość udzielanych odpowiedzi. Efektywny system przekierowywania zgłoszeń może natomiast pomóc zredukować kolejki i pozwolić klientom ...

-

![Mass media online: wolność czy kontrola? Mass media online: wolność czy kontrola?]()

Mass media online: wolność czy kontrola?

... , które kontrolują treść mediów drukowanych i kanały przekazu radiowego i telewizyjnego. Aby być obecnym w internecie nie trzeba być bogatym i potężnym. Potencjał nowych ... korzystanie subsydiowały w znacznej części instytucje akademickie lub inne organy publiczne. System był dostępny dla wszystkich do swobodnego używania, nawet jeśli stworzono ...

-

![Panda: luki w zabezpieczeniach IIS [© stoupa - Fotolia.com] Panda: luki w zabezpieczeniach IIS]()

Panda: luki w zabezpieczeniach IIS

... wszystkich odwiedzających zaatakowane strony na spreparowaną witrynę, która analizuje system użytkownika pod kątem luk w zabezpieczeniach. Wykryte luki mogą z kolei posłużyć ... zaleca wszystkim webmasterom, którzy korzystają z technologii Internet Information Server, aby niezwłocznie sprawdzili, czy ich witryny nie zostały zmodyfikowane. Procedura ...

-

![Holding a tożsamość korporacyjna Holding a tożsamość korporacyjna]()

Holding a tożsamość korporacyjna

... to płynny zespół powiązanych ze sobą podmiotów gospodarczych. W zależności od strategii zarządu, dokupowane są nowe spółki, inne zaś sprzedawane. System tożsamości pozwala efektywnie zarządzać przepływami wizerunku i reputacji przez komunikowanie stopnia zależności pomiędzy spółką matką a spółkami córkami. Dzięki odpowiednio opracowanym normom ...

-

![Uwaga na fałszywe programy antywirusowe Uwaga na fałszywe programy antywirusowe]()

Uwaga na fałszywe programy antywirusowe

... osiągnie swój cel: uzyska korzyści finansowe za pomocą złośliwego oprogramowania. Aby uniemożliwić użytkownikom sprawdzenie, czy rzeczywiście zostali zainfekowani, programy ... pakiet oprogramowania, w skład którego oprócz prawidłowych aplikacji wchodzi fałszywy system antywirusowy). Zwykle istnieje możliwość rezygnacji z instalacji. Ignoruj wiadomości ...

-

![Tydzień 49/2008 (01-07.12.2008) [© RVNW - Fotolia.com] Tydzień 49/2008 (01-07.12.2008)]()

Tydzień 49/2008 (01-07.12.2008)

... , w jakiej formie wejdzie w życie tzw. ETS, czyli system wolnorynkowego handlu pozwoleniami na emisje CO2. Obawia się, że system spowoduje gwałtowny wzrost cen prądu, bo w ok. 95 ... . W tej sytuacji należy liczyć się z próbami wywierania presji na bogate kraje, aby utworzyć nowy pakiet pomocowy o wartości 300 mld USD przeznaczony dla najbiedniejszych ...

-

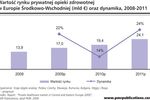

![Region CEE: prywatna opieka medyczna 2009 Region CEE: prywatna opieka medyczna 2009]()

Region CEE: prywatna opieka medyczna 2009

... . Jednak PMR nie spodziewa się, że nastąpi to na tyle wcześnie, aby wpłynąć znacząco na rynek przed 2011 r. Pomimo tego prognozuje dynamiczny wzrost rynku ... dla pracowników coraz większe zapotrzebowanie społeczeństwa na bardziej nowoczesny, ale również dostępny system opieki zdrowotnej zbliżanie się oczekiwanej długości życia do poziomu średniej ...

-

![Polska potrzebuje nowych złóż gazu? [© christian42 - Fotolia.com] Polska potrzebuje nowych złóż gazu?]()

Polska potrzebuje nowych złóż gazu?

... w sektorze gazowym, poprawiających bezpieczeństwo energetyczne kraju, obok gazoportu, są na przykład równie ważne łączniki międzysystemowe. Operator Gazociągów Przesyłowych Gaz-System chce, aby do końca przyszłego roku można było odbierać większe ilości gazu z punktu Lasów przy granicy polsko-niemieckiej. Rozbudowa tego obiektu umożliwi odbiór ...

-

![Karta graficzna GIGABYTE z Silent-Cell Karta graficzna GIGABYTE z Silent-Cell]()

Karta graficzna GIGABYTE z Silent-Cell

... GIGABYTE przedstawiła nową kartę graficzną GV-N96TSL-1GI. Model ten został wykonany w technologii GIGABYTE Ultra Durable VGA oraz wyposażony w system pasywnego chłodzenia Silent-Cell. Na system chłodzenia Silent-Cell składają się cienkie, warstwowo ułożone żeberka radiatora oraz duża, miedziana podstawa z 3 ciepłowodami. Dzięki takiemu połączeniu ...

-

![Płyta GIGABYTE w formacie microATX Płyta GIGABYTE w formacie microATX]()

Płyta GIGABYTE w formacie microATX

... (technologia DualBIOS), która zapewnia podwójną, sprzętową ochronę BIOSu przed uszkodzeniami wskutek działania wirusów lub nieprawidłowej aktualizacji. Ponadto płyta stosuje również system Dynamicznego Oszczędzania Energii - DES Advanced. Specyfikacja techniczna: Chipset: G41 + ICH7 Format: mATX (244x210) Pamięć: 2 ch, 4 DIMM; DDR II 667/800 Szyna ...

-

![Groźna aktualizacja Windows XP Groźna aktualizacja Windows XP]()

Groźna aktualizacja Windows XP

... o jego obecności, zanim nastąpi uruchomienie pliku. Robak został również zarejestrowany w wiadomościach informujących o możliwości łatwego przejścia z Windows XP i Vista na najnowszy system Windows 7.

-

![HP Compaq 8000 Elite HP Compaq 8000 Elite]()

HP Compaq 8000 Elite

... 2 Duo lub Core 2 Quad(3), obsługę pamięci DDR3 SDRAM i system operacyjny Microsoft Windows 7. System umożliwia zainstalowanie maksymalnie dwóch dysków twardych o pojemności 1 TB dla każdego ... standardu 80 PLUS Gold(1). Ma certyfikaty EPEAT® Gold(2) i ENERGY STAR®. Aby ułatwić przedsiębiorstwom obniżenie kosztów energii, HP wyposaża komputery HP Compaq ...

-

![Serwer sieciowy QNAP TS-859U-RP Serwer sieciowy QNAP TS-859U-RP]()

Serwer sieciowy QNAP TS-859U-RP

... obudowy 2U. Pomieści do ośmiu dysków twardych, zarówno 3,5", jak i 2,5". Dodatkowo, aby zwiększyć wymagane przez duże korporacje oraz centra danych bezpieczeństwo, w serwerze ... danych lub jako zaawansowany serwer aplikacji. VMware's vSphere to pierwszy system operacyjny posiadający funkcjonalność tzw. chmury i oferujący możliwość zmniejszenia ...

-

![Notebook Toshiba Satellite Pro L650-15N Notebook Toshiba Satellite Pro L650-15N]()

Notebook Toshiba Satellite Pro L650-15N

... matryca notebooka jest matowa co znacznie ułatwia pracę w mocno rozświetlonym miejscu. Toshiba Satellite L650-15N Procesor : Intel Core i3-330M (2.13 GHz) System operacyjny: Win7 64bit Professional Dysk twardy: 320 GB (5400rpm) SATA Pamięć RAM: 4 GB Grafika: ATI Mobility Radeon HD 5145 / 512 ...

-

![Notebook Acer Aspire 5742 Notebook Acer Aspire 5742]()

Notebook Acer Aspire 5742

... komfort użytkowania jest touchpad multi-gesture, umożliwiający łatwe przewijanie, obracanie, regulowanie powiększenia, a także przełączanie obrazów, plików i stron internetowych. Aby zapewnić pełną łączność, zastosowano technologie bezprzewodowe i przewodowe: łącze W-Fi, gigabitową kartę Ethernet oraz opcjonalny interfejs Bluetooth®. Ponadto ...

-

![Telefon Panasonic DECT KX-TCA364 Telefon Panasonic DECT KX-TCA364]()

Telefon Panasonic DECT KX-TCA364

... z wysokości. Model telefonu Panasonic KX-TCA364 zaprojektowany został tak, aby ułatwić pracę w każdych warunkach wymagającego otoczenia. Rozmowa telefoniczna w dużych ... komunikacji, jest zachowanie jej ciągłości nawet bez utraty jakości połączenia. Bezprzewodowy system telefoniczny DECT zapewnia wyjątkową wydajność i mobilność w komunikacji nawet ...

-

![Netbook Dell Vostro V130 Netbook Dell Vostro V130]()

Netbook Dell Vostro V130

... pracę bez nadmiernego nagrzewania się. Dla większej produktywności, laptopa wyposażono w system Windows 7, który pozwala na sprawne wykonywanie codziennych zadań, w czym pomaga ... być wyposażony w oprogramowanie Trend Micro Worry-Free Business Security aby zabezpieczyć komputer i serwery przed wirusami oraz innymi wirtualnymi zagrożeniami, a także ...

-

![Urządzenie wielofunkcyjne Panasonic KX-MB2061PDB Urządzenie wielofunkcyjne Panasonic KX-MB2061PDB]()

Urządzenie wielofunkcyjne Panasonic KX-MB2061PDB

... do 9600 dpi, moduł faksu Super G3 o prędkości 33.6 kbps, oraz system komunikacji wewnętrznej z możliwością zalogowania do 6-ciu słuchawek typu DECT. W standardzie ... KX-MB2061PDB zostało zaprojektowane tak, aby korzystanie z niego było proste dla każdego. Panel sterowania jest pochylony w taki sposób, aby zapewnić dobrą widoczność zarówno z pozycji ...

-

![Dyski sieciowe QNAP TS-419U+ Dyski sieciowe QNAP TS-419U+]()

Dyski sieciowe QNAP TS-419U+

... z technologią Thin Provisioning. Dwie karty sieciowe Gigabit posiadają funkcję failover oraz load-balancing. Serwer jest również kompatybilny z technologią Wake on LAN. Aby umożliwić podłączanie zewnętrznych nośników, które mogą zwiększać całkowitą pojemność urządzenia, model TS-419U+ został wyposażony w cztery porty USB i dwa porty e-SATA ...

-

![Acer U5200 - projektor 3D Acer U5200 - projektor 3D]()

Acer U5200 - projektor 3D

... z urządzeń podłączonych do portu USB, czy system optyczny przystosowany do projekcji z małej odległości. W projektorze U5200 zastosowano system optyczny ze zwierciadłami, umożliwiający wyświetlanie ... ePower Management umożliwiającym konfigurowanie ustawień oszczędzania energii. Aby ułatwić użytkowanie, projektory Acer są wyposażone w technologię ...

-

![Europa: wydarzenia tygodnia 8/2011 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 8/2011]()

Europa: wydarzenia tygodnia 8/2011

... stanu światowej gospodarki tak, by była możliwość wczesnej diagnozy stanów zagrożenia i aby świat miał możliwość podjęcia działań zaradczych. Pierwszym krokiem po zakończeniu ... , że po ustąpieniu ostrej fazy kryzysu coraz częściej pojawiają się pokusy, aby dać pierwszeństwo interesom narodowym. Dziś widać, że stworzenie płaszczyzny dla współpracy ...

-

![Karta graficzna GIGABYTE GV-N550OC-1GI Karta graficzna GIGABYTE GV-N550OC-1GI]()

Karta graficzna GIGABYTE GV-N550OC-1GI

... , w porównaniu do produktów referencyjnych, na wyższą o około 6% wydajność (pomiary wykonane w 3DMark Vantage, tryb Extreme). Ponadto GV-N550OC-1GI oferuje także autorski system chłodzenia, który w połączeniu z technologią GIGABYTE Ultra Durable VGA zapewnia bardzo wysoką kulturę pracy. Karta graficzna GV-N550OC-1GI, podobnie jak pozostałe modele ...

-

![Nowe tablety MultiPad Prestigio Nowe tablety MultiPad Prestigio]()

Nowe tablety MultiPad Prestigio

... szczególnie polecanymi dla mobilnych użytkowników, którym zależy na komforcie pracy (system operacyjny Android™ i tylko 12 mm grubości) i niskiej wadze urządzania (300g i ... Entertainment”, „Prestigio Widget Information”. Wystarczy proste kliknięcie na ikonę, aby otworzyć okno z aplikacjami dostępnymi dla danego podmenu. Przykładowo wybierając opcję ...

-

![Większe inwestycje Nexteer Automotive w Polsce Większe inwestycje Nexteer Automotive w Polsce]()

Większe inwestycje Nexteer Automotive w Polsce

... ponad 200 milionów złotych w swoje zakłady w Tychach i Gliwicach, aby wesprzeć uruchomienie trzech nowych projektów. Koncern zwiększa zdolności produkcyjne w Polsce ... samochodu" – dodaje Rafał Wyszomirski. W 2009 roku, m.in. w tyskim zakładzie, Nexteer wprowadził system kontrolny śledzący części przy pomocy fal radiowych (RFID), który pozwala na ...

-

![Trojany LockScreen blokują Windowsa Trojany LockScreen blokują Windowsa]()

Trojany LockScreen blokują Windowsa

... LockScreena, że jedynym sposobem na odblokowania komputera jest podanie specjalnego klucza. Aby go jednak zdobyć należy przesłać wiadomość tekstową SMS na podany w ... korzystania z sieci zdrowym rozsądkiem i zasadą ograniczonego zaufania. Co jednak, gdy system operacyjny zostanie zainfekowany LockScreenem? Przede wszystkim nie panikować i nie płacić ...

-

![Trend Micro Deep Security 8 [© Nmedia - Fotolia.com] Trend Micro Deep Security 8]()

Trend Micro Deep Security 8

... chroniący przed złośliwym oprogramowaniem dla środowisk wirtualnych obejmujący system zapobiegania włamaniom i ochrony aplikacji internetowych. Dzięki bezagentowemu ... mogą kupować licencje tylko na te komponenty, których aktualnie potrzebują na konkretnych serwerach. Aby dodać moduł, wystarczy zmienić kod licencyjny. W Polsce ceny rozwiązania Deep ...

-

![Banki modyfikują systemy informatyczne [© Scanrail - Fotolia.com] Banki modyfikują systemy informatyczne]()

Banki modyfikują systemy informatyczne

... (Management Information System - MIS). Z tej sponsorowanej przez dział usług finansowych Oracle (Oracle Financial Services) ankiety wynika, że od krachu finansowego w 2008 r. banki inwestują w nowe technologie i wprowadzają znaczne zmiany w swoich infrastrukturach informatycznych - zwłaszcza w zakresie hurtowni danych - aby zwiększyć swoje ...

-

![Świat: wydarzenia tygodnia 43/2011 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 43/2011]()

Świat: wydarzenia tygodnia 43/2011

... Dążą bowiem do dywersyfikacji swych rezerw walutowych oraz inwestycji tak lokowanych, aby osłabić dominację dolara w swoich aktywach. Chiny mają rezerwy walutowe wielkości ok. 3,2 ... będą respektować unijnego prawa i nie zapłacą za emisje CO2. Prawo unijne wprowadziło system handlu emisjami CO2 dla przemysłu i elektrowni. Nie jest wykluczone, że ...

-

![Odzyskiwanie danych po awarii może się nie powieść [© Scanrail - Fotolia.com] Odzyskiwanie danych po awarii może się nie powieść]()

Odzyskiwanie danych po awarii może się nie powieść

... muszą położyć większy nacisk na tworzenie kopii zapasowych i odtwarzanie danych po awarii, aby zapewnić ciągłość procesów biznesowych w obliczu klęski żywiołowej lub bardziej rutynowych awarii ... zweryfikować swoje strategie tworzenia kopii zapasowych i odtwarzania po awarii, aby spełnić wszystkie wymagania biznesowe. Informacja o badaniu Badanie ...

-

![Fałszywy antywirus Scavir atakuje Androida Fałszywy antywirus Scavir atakuje Androida]()

Fałszywy antywirus Scavir atakuje Androida

... i wyświetla jego wyniki (zapisane na sztywno w kodzie strony). Po obejrzeniu listy nieistniejących zagrożeń użytkownik może kliknąć kolejny odsyłacz, aby „aktywować system bezpieczeństwa". Spowoduje to wyświetlenie propozycji pobrania i zainstalowania aplikacji VirusScanner.apk, która jest szkodliwa i wykrywana przez produkty Kaspersky Lab jako ...

-

![Karta graficzna GIGABYTE GV-N680OC-2GD Karta graficzna GIGABYTE GV-N680OC-2GD]()

Karta graficzna GIGABYTE GV-N680OC-2GD

... graficznej z serii Ultra Durable VGA - GV-N680OC-2GD. Debiutujący akcelerator, oprócz najwydajniejszego procesora graficznego GeForce GTX 680, wyposażony jest także w rewelacyjny system chłodzenia GIGABYTE WINDFORCE 3X. Połączenie obu tych elementów z wysokiej klasy podzespołami, zgodnymi ze standardem Ultra Durable VGA, gwarantuje stabilną pracę ...

-

![Czy Android Jelly Bean jest nam potrzebny? [© koya79 - Fotolia.com] Czy Android Jelly Bean jest nam potrzebny?]()

Czy Android Jelly Bean jest nam potrzebny?

... przez szkodliwe oprogramowanie. Od tego czasu nastąpił astronomiczny wzrost ilości szkodliwego oprogramowania dla Androida, a system ten w efekcie stał się najczęściej atakowaną platformą mobilną. Jednym z powodów, dla którego ... otrzymują. Nie można oczekiwać od wszystkich użytkowników, którzy wydali swoje ciężko zarobione pieniądze, aby w ramach ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Groźny atak na włoskie serwisy internetowe [© stoupa - Fotolia.com] Groźny atak na włoskie serwisy internetowe](https://s3.egospodarka.pl/grafika/ataki-internetowe/Grozny-atak-na-wloskie-serwisy-internetowe-MBuPgy.jpg)

![Bank Światowy: potrzebne reformy emerytalne w Europie [© Scanrail - Fotolia.com] Bank Światowy: potrzebne reformy emerytalne w Europie](https://s3.egospodarka.pl/grafika/demografia/Bank-Swiatowy-potrzebne-reformy-emerytalne-w-Europie-apURW9.jpg)

![CRM w Europie: niska jakość obsługi klienta [© Scanrail - Fotolia.com] CRM w Europie: niska jakość obsługi klienta](https://s3.egospodarka.pl/grafika/CRM/CRM-w-Europie-niska-jakosc-obslugi-klienta-apURW9.jpg)

![Panda: luki w zabezpieczeniach IIS [© stoupa - Fotolia.com] Panda: luki w zabezpieczeniach IIS](https://s3.egospodarka.pl/grafika/hakerzy/Panda-luki-w-zabezpieczeniach-IIS-MBuPgy.jpg)

![Tydzień 49/2008 (01-07.12.2008) [© RVNW - Fotolia.com] Tydzień 49/2008 (01-07.12.2008)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-49-2008-01-07-12-2008-sNRO59.jpg)

![Polska potrzebuje nowych złóż gazu? [© christian42 - Fotolia.com] Polska potrzebuje nowych złóż gazu?](https://s3.egospodarka.pl/grafika/zloza-gazu/Polska-potrzebuje-nowych-zloz-gazu-zaGbha.jpg)

![Europa: wydarzenia tygodnia 8/2011 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 8/2011](https://s3.egospodarka.pl/grafika/gospodarka/Europa-wydarzenia-tygodnia-8-2011-sNRO59.jpg)

![Trend Micro Deep Security 8 [© Nmedia - Fotolia.com] Trend Micro Deep Security 8](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-Deep-Security-8-Qq30bx.jpg)

![Banki modyfikują systemy informatyczne [© Scanrail - Fotolia.com] Banki modyfikują systemy informatyczne](https://s3.egospodarka.pl/grafika/banki/Banki-modyfikuja-systemy-informatyczne-apURW9.jpg)

![Świat: wydarzenia tygodnia 43/2011 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 43/2011](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-43-2011-12AyHS.jpg)

![Odzyskiwanie danych po awarii może się nie powieść [© Scanrail - Fotolia.com] Odzyskiwanie danych po awarii może się nie powieść](https://s3.egospodarka.pl/grafika/bezpieczenstwo-danych/Odzyskiwanie-danych-po-awarii-moze-sie-nie-powiesc-apURW9.jpg)

![Czy Android Jelly Bean jest nam potrzebny? [© koya79 - Fotolia.com] Czy Android Jelly Bean jest nam potrzebny?](https://s3.egospodarka.pl/grafika2/urzadzenia-mobilne/Czy-Android-Jelly-Bean-jest-nam-potrzebny-95492-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![Składka zdrowotna 2026 i podatek liniowy - ile wynosi, jaki limit odliczenia [© wygenerowane przez AI] Składka zdrowotna 2026 i podatek liniowy - ile wynosi, jaki limit odliczenia](https://s3.egospodarka.pl/grafika2/skladka-na-ubezpieczenie-zdrowotne/Skladka-zdrowotna-2026-i-podatek-liniowy-ile-wynosi-jaki-limit-odliczenia-270127-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy? [© wygenerowane przez AI] Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy?](https://s3.egospodarka.pl/grafika2/maly-ZUS-plus/Maly-ZUS-Plus-2026-Jak-wykorzystac-czysta-karte-i-obnizyc-skladki-na-36-miesiecy-270333-150x100crop.jpg)

![Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach? [© wygenerowane przez AI] Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach?](https://s3.egospodarka.pl/grafika2/mroz/Praca-na-mrozie-Kiedy-pracownik-moze-odmowic-pracy-przy-niskich-temperaturach-270325-150x100crop.jpg)

![Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej [© pixabay] Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej](https://s3.egospodarka.pl/grafika2/praca-w-HR/Wynagrodzenia-w-HR-2025-gdzie-rosly-najszybciej-a-gdzie-najwolniej-270312-150x100crop.png)

![KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku? [© wygenerowane przez AI] KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/KSeF-a-odliczenie-VAT-w-2026-czy-faktura-spoza-KSeF-pozwala-na-odliczenie-podatku-270317-150x100crop.jpg)

![Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek? [© pexels] Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek?](https://s3.egospodarka.pl/grafika2/nowe-mieszkania-od-deweloperow/Sprzedaz-nowych-mieszkan-wyzsza-niz-prognozy-Dokad-zmierza-rynek-270285-150x100crop.jpg)