-

![Współczesny dyrektor: koordynowanie zespołu Współczesny dyrektor: koordynowanie zespołu]()

Współczesny dyrektor: koordynowanie zespołu

... emocjonalne pracowników, ponieważ ktoś inny potrzeby te realizuje (firma jako system lub sam pracownik). Koordynatorem nie może być ktoś, kto nie wywołuje żadnych ... jest postrzegany jako element systemu organizacyjnego, nie ma istotnych powodów, aby odchodzić od zdepersonalizowanych relacji i zastępować je bardziej osobistymi, choć oczywiście ...

-

![Kamera internetowa Edimax IC-1520DPg Kamera internetowa Edimax IC-1520DPg]()

Kamera internetowa Edimax IC-1520DPg

... to dopasowanie kąta widzenia w celu podglądu całego pomieszczenia. Natomiast bezpieczeństwo zapewnia funkcja detekcji ruchu (Motion Detection). Kamerę można skonfigurować tak, aby wysyłała e-mail ze zdjęciem zdarzenia każdorazowo, kiedy w określonym polu widzenia zostanie wykryty ruch. Kamera IC-1520DPg wykonuje zdjęcia w formacie JPEG, dzięki ...

-

![Mapa myśli z MindMapper USB Mapa myśli z MindMapper USB]()

Mapa myśli z MindMapper USB

... używają programu, bądź chciałyby go kupić może okazać się interesujący fakt, że MindMapper jest obecnie dostępny również w wersji USB. Pomysł, aby aplikację umieścić w przenośnym medium wydaje się bardzo dobry, ponieważ umożliwia zabranie MindMappera 2008 USB praktycznie wszędzie. Wizualnie urządzenie przedstawia się ...

-

![Tydzień 34/2008 (18-24.08.2008) [© RVNW - Fotolia.com] Tydzień 34/2008 (18-24.08.2008)]()

Tydzień 34/2008 (18-24.08.2008)

... której do 2020 r. emisja w całej UE ma spaść o 20%. Równocześnie Komisja Europejska chce, aby elektrownie od 2013 r. nie dostawały praw do emisji CO2 za darmo, lecz ... winno pozwolić na kończenie pracy pięć lat przed ustawowym wiekiem emerytalnym. Związkowcy chcą, aby bezterminowe prawo do pomostówek mieli przedstawiciele ponad 100 zawodów, na co rząd ...

-

![Prognozy gospodarcze na 2009 r. [© Scanrail - Fotolia.com] Prognozy gospodarcze na 2009 r.]()

Prognozy gospodarcze na 2009 r.

... sektorze przedsiębiorstw. Unia Europejska prawdopodobnie podejmie poważne wysiłki aby poradzić sobie z nadmiernym deficytem budżetów rządowych w kilku krajach członkowskich, ... od CNY. Gospodarki krajów azjatyckich będą coraz bardziej spoglądały w stronę Chin aby znaleźć nowych partnerów handlowych i ograniczyć dotychczasowe plany skoncentrowane na USA ...

-

![Komputer Lenovo ThinkCentre M58/M58p Komputer Lenovo ThinkCentre M58/M58p]()

Komputer Lenovo ThinkCentre M58/M58p

... administratorom systemu monitorowanie i zdalne sterowanie zużyciem energii przez wszystkie komputery stacjonarne w ramach danej instalacji. Możliwe jest np. zaprogramowanie komputerów, aby wyłączały się automatycznie wieczorem lub w weekendy. Poza tym komputer został wyposażony w opcjonalną funkcję Hardware Password Manager, dostępną od kwietnia ...

-

![ESET: lista wirusów II 2009 ESET: lista wirusów II 2009]()

ESET: lista wirusów II 2009

... początek nowego trendu na rynku wirusów i robaków komputerowych. Zdaniem ESET powodem, dla którego twórcy złośliwych aplikacji programują swoje zagrożenia tak, aby pomijały one komputery użytkowników wybranego kraju jest ryzyko podjęcia wobec nich kroków prawnych. Można zatem przypuszczać, że twórca zagrożenia pochodzi ...

-

![Energia słoneczna: Europa z potencjałem [© Scanrail - Fotolia.com] Energia słoneczna: Europa z potencjałem]()

Energia słoneczna: Europa z potencjałem

... miejscem popytu dla światowych rynków związanych z pozyskiwaniem energii słonecznej. Deweloperzy starali się zainstalować jak najwięcej systemów przez wrześniem 2008 roku, aby skorzystać z bardzo atrakcyjnej taryfy w wysokości 0,42€/kWh, co sprawiło, że rząd został zasypany wnioskami i powstały poważne opóźnienia w realizacji. Po zatwierdzeniu ...

-

![Karta graficzna GIGABYTE GV-R465D2-1GI Karta graficzna GIGABYTE GV-R465D2-1GI]()

Karta graficzna GIGABYTE GV-R465D2-1GI

... AGP 8x. Model GV-R465D2-1GI został przeznaczony głównie do codziennej pracy oraz odtwarzania mniej zaawansowanych gier. Karta GV-R465D2-1GI została wyposażona w aktywny system chłodzenia, 1GB pamięci typu GDDR2 z magistralą o szerokości 128 bitów, 320 procesorów strumieniowych oraz złącza Dual-Link D-Sub, DVI i HDMI. Taktowanie układu ...

-

![Płyta główna GIGABYTE GA-P43-ES3G Płyta główna GIGABYTE GA-P43-ES3G]()

Płyta główna GIGABYTE GA-P43-ES3G

Firma GIGABYTE rozbudowuje swoją ofertę płyt głównych z oficjalnym certyfikatem dla systemu operacyjnego Windows 7. Nowy model, który otrzymał pozytywną ocenę po testach WHQL (Windows Hardware Quality Labs) to GA-P43-ES3G. GA-P43-ES3G bazuje na chipsecie Intel P43 (P43+ICH10) wspierającym procesory Intel wykonane w procesie technologicznym 45 nm. ...

-

![Kolejna luka w zabezpieczeniach IE 7 [© Nmedia - Fotolia.com] Kolejna luka w zabezpieczeniach IE 7]()

Kolejna luka w zabezpieczeniach IE 7

... infekcja może dotknąć wszystkich internautów, także tych, którzy zaktualizowali swoje systemy operacyjne. Wystarczy odwiedzić zainfekowaną stronę internetową, nawet w pełni legalną, aby paść ofiarą infekcji” – wyjaśnia Maciej Sobianek, specjalista ds. bezpieczeństwa w Panda Security Polska. Panda Security zaleca internautom śledzenie informacji na ...

-

![F-Secure Internet Security 2010 F-Secure Internet Security 2010]()

F-Secure Internet Security 2010

... . Nowa wersja jest wyposażona w funkcję ochrony przeglądania, która sprawdza, czy strony www wyświetlone jako wyniki wyszukiwania są bezpiecznie. Oprogramowanie obsługuje system Windows 7. Przeprowadzone przez firmę F-Secure badania pokazują, że ludzie przywiązują dużą wagę do danych zgromadzonych w komputerach i nie chcieliby ich stracić ...

-

![Norton Ghost 15 Norton Ghost 15]()

Norton Ghost 15

... kopii zapasowej. Tworzenie kopii zapasowych to nie tylko ratowanie danych od ich przypadkowej utraty, ale także ochrona przed atakiem cyberprzestepców. Aby temu skutecznie przeciwdziałać, oprogramowanie Norton Ghost 15 korzysta z systemu ThreatCon firmy Symantec, który analizuje dane z centrum badawczego Symantec Security Response ...

-

![Konsumpcja w Polsce po 1989r: wnioski na przyszłość Konsumpcja w Polsce po 1989r: wnioski na przyszłość]()

Konsumpcja w Polsce po 1989r: wnioski na przyszłość

Transformację gospodarczą w Polsce po 1989 r. rozumiemy jako całokształt zmian polegających na przechodzeniu od gospodarki centralnie planowanej i zarządzanej, w której dominowała własność państwowa, do rynkowego systemu gospodarczego, opartego na prywatnej własności oraz swobodzie przedsiębiorczości i funkcjonującego w ramach demokratycznego ...

-

![Gogle Google: wyszukiwanie wizualne Gogle Google: wyszukiwanie wizualne]()

Gogle Google: wyszukiwanie wizualne

... serwisów takich Twitter czy Friendfeed, a także nagłówki serwisów informacyjnych i blogów, opublikowane dosłownie sekundy wcześniej. Wszystkie one są uporządkowane w taki sposób, aby pokazywać najświeższe treści, dopasowane do tematu danego wyszukiwania.

-

![Zagrożenia internetowe w 2010 r. - prognozy [© stoupa - Fotolia.com] Zagrożenia internetowe w 2010 r. - prognozy]()

Zagrożenia internetowe w 2010 r. - prognozy

... wyzwaniem dla producentów zabezpieczeń. Cyberprzestępcy będą wykorzystywać media i sieci społecznościowe, aby dostać się do „kręgów zaufania” użytkowników Inżynieria społeczna będzie ... i następne lata: Zawsze chodzi o pieniądze, więc cyberprzestępczość się nie zmniejszy. System operacyjny Windows 7 zwiększy podatność komputerów na ataki, ponieważ w ...

-

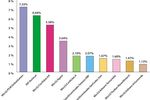

![Sektor finansowy: wartości korporacyjne 2009 Sektor finansowy: wartości korporacyjne 2009]()

Sektor finansowy: wartości korporacyjne 2009

... wartości korporacyjnych dla firm sektora finansowego. Jest to zapewne wynikiem sytuacji gospodarczej, która negatywnie wpłynęła na ogólny wizerunek instytucji finansowych. Aby odbudować zaufanie klientów firmy sektora finansowego w swojej komunikacji zaczęły coraz częściej podkreślać wartości mające na celu je odbudować. Jak pokazuje ...

-

![Telefon dotykowy Motorola QUENCH Telefon dotykowy Motorola QUENCH]()

Telefon dotykowy Motorola QUENCH

... internetowych. Motorola Inc. zaprezentowała telefon QUENCH z systemem Android i nakładką MOTOBLUR, która synchronizuje i organizuje napływające wiadomości i kontakty w taki sposób, aby umożliwić utrzymanie kontaktu w ciągłym ruchu. Elegancki projekt ekranu dotykowego QUENCH-a połączony z opcjami nawigacyjnymi, panelem dotykowym z funkcją „pinch and ...

-

![Smartfon Samsung Galaxy S Smartfon Samsung Galaxy S]()

Smartfon Samsung Galaxy S

... (Location Based Services). Zintegrowana książka telefoniczna (Social Hub) zapewnia stały dostęp on-line do serwisów społecznościowych Facebook i MySpace oraz kont email, aby każdy mógł cieszyć się niczym nieograniczonym kontaktem z przyjaciółmi, rodziną czy współpracownikami kiedykolwiek i gdziekolwiek ma na to ochotę. 4-calowy wyświetlacz Super ...

-

![ARSS: stacje benzynowe 2010 ARSS: stacje benzynowe 2010]()

ARSS: stacje benzynowe 2010

... stacji w naszym kraju. Żadna z tych firm nie rozwija się jednak poprzez franczyzę. Bez franczyzy rozwój idzie wolniej Eksperci wskazują, iż aby obraz polskiego rynku stacji paliw był pełny, należy wspomnieć także o stacjach niezależnych oraz przymarketowych. Wśród tych pierwszych możemy wyróżnić pojedyncze ...

-

![Bezpieczeństwo infrastruktury krytycznej w UE [© Scanrail - Fotolia.com] Bezpieczeństwo infrastruktury krytycznej w UE]()

Bezpieczeństwo infrastruktury krytycznej w UE

... na technologie będą ograniczone ze względu na opóźnienie kluczowych projektów infrastrukturalnych. Ponadto, brakuje zachęt państwowych w stosunku do przedsiębiorstw zagranicznych, aby zechciały inwestować w ten sektor. Ponieważ proces zamówień publicznych jest bardzo złożony, szczególnie w przypadku nowych konkurentów, w przetargach faworyzowane są ...

-

![Bezpieczeństwo w sieci w 2011 roku [© stoupa - Fotolia.com] Bezpieczeństwo w sieci w 2011 roku]()

Bezpieczeństwo w sieci w 2011 roku

... analizy zachowań. Administratorzy odpowiedzialni za ochronę systemów będą potrzebowali narzędzi, które umożliwią dokładne obserwowanie ruchu sieciowego, na przykład aplikacji web, aby ustanowić odpowiednie polityki zabezpieczeń i systemy kontroli. Takie techniki, jak: VPN, WLAN i Clean Pipe będą rozwijały się pod kątem możliwości zarządzania ...

-

![Microsoft Dynamics CRM Online [© Nmedia - Fotolia.com] Microsoft Dynamics CRM Online]()

Microsoft Dynamics CRM Online

... Microsoft Dynamics CRM 2011 w środowisku Cloud Computing. Nowy system Microsoft Dynamics CRM 2011, zarówno w modelu on-premise jak i w chmurze będzie dostępny ... który mógłby być wykorzystany na usługi związane z migracją danych lub personalizacją rozwiązania, aby dopasować je do unikalnych potrzeb danego przedsiębiorstwa. Oferta ta obowiązuje na ...

-

![Polska: wydarzenia tygodnia 8/2011 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 8/2011]()

Polska: wydarzenia tygodnia 8/2011

... operacji przeprowadzenia cięć wydatkowych i winny razem być zaplanowane tak, aby osiągnąć cel sformułowany na wstępie, a więc by spełnić wymagania traktatowe i przy wzroście ... operacji przeprowadzenia cięć wydatkowych i winny razem być zaplanowane tak, aby osiągnąć cel sformułowany na wstępie, a więc by spełnić wymagania traktatowe i przy wzroście ...

-

![Adobe Creative Suite 5.5 Web Premium Adobe Creative Suite 5.5 Web Premium]()

Adobe Creative Suite 5.5 Web Premium

... pośrednictwem takich rynków, jak iTunes App Store firmy Apple, Google Marketplace i BlackBerry AppWorld. Nowe narzędzia do testowania zgodności z przeglądarkami Aby ułatwić projektantom rozwiązań internetowych dotrzymywanie kroku szybkim zmianom technologii, wprowadzono nowe funkcje emulacji HTML5 w Web Premium CS5.5 i obsługę najnowszych urządzeń ...

-

![Tablet Motorola XOOM Tablet Motorola XOOM]()

Tablet Motorola XOOM

... filmów video do 10 godzin bez potrzeby ładowania baterii. Jest to o połowę dłużej niż w innych dostępnych tabletach. Akcesoria Motorola Smart Aby zwiększyć możliwość użytkowania Motorola XOOM™, firma Motorola oferuje następujące akcesoria: Standardową stację dokującą – urządzenie ładujące baterię w trakcie oglądania filmów video ...

-

![Kontrola a doradztwo w rewizji finansowej Kontrola a doradztwo w rewizji finansowej]()

Kontrola a doradztwo w rewizji finansowej

... gospodarczej. To fachowe, zewnętrzne spojrzenie eksperta jest cennym źródłem informacji. Jednostki gospodarcze powinny wykorzystywać w szerszym stopniu wyniki pracy biegłych rewidentów, aby sprostać wyzwaniom stawianym przez rynek, co widać szczególnie w czasach kryzysu gospodarczego. Jednak jak wskazują badania, źródło to jest nadal niedoceniane ...

-

![Jak sfinansować wdrożenie systemu IT? Jak sfinansować wdrożenie systemu IT?]()

Jak sfinansować wdrożenie systemu IT?

... nowoczesnej technologii. Co ważne, w wydatki te można wliczyć zarówno koszty usług (np. wdrożenia systemu IT), jak i sprzętu (np. wymiany komputerów). Aby dana technologia została uznana za nową w skali światowej, niezbędne będzie uzyskanie opinii wydanej przez niezależne źródło naukowe. Przykładem systemu spełniającego ...

-

![BitDefender Security for Virtualized Environments BitDefender Security for Virtualized Environments]()

BitDefender Security for Virtualized Environments

... kompleksową ochronę dla wirtualizowanych centrów danych, integrując VMware vShield w celu zabezpieczenia stacji i serwerów Windows, a także systemów Linux i Solaris. Aby sprostać wyzwaniom związanym z zabezpieczaniem systemów wirtualnych, Bitdefender Security for Virtualized Environments oferuje kluczowe korzyści redukujące wymagania systemowe przy ...

-

![Google a trendy internetowe [© Minerva Studio - Fotolia.com] Google a trendy internetowe]()

Google a trendy internetowe

... mobilnej komunikacji, z olbrzymim potencjałem technicznym i umysłowym. Pracownicy Google przewidują, że system Android stanowi przyszłość smartfonów i tabletów. Obecnie działa on już w ponad ... internetowych technologii. Eksperci od zarządzania podkreślają także, że Google, aby przodować w zakresie innowacji technologicznych, musi popracować też nad ...

-

![Procesy biznesowe ograniczają procesy decyzyjne [© Scanrail - Fotolia.com] Procesy biznesowe ograniczają procesy decyzyjne]()

Procesy biznesowe ograniczają procesy decyzyjne

... Excellance: Accelerating Business Change Through Next Generaton ERP wykazuje, że aby osiągnąć wzrost, przedsiębiorcy wytwórczy muszą analizować wszystkie dostępne informacje, w ... (71%), oraz nowoczesnych technologii i elektroniki (78%), a także upraszczanie procesów, tak aby uzyskać jak najlepszy wynik operacyjny (72%) znajdują się na szczycie ...

-

![ESET Vulnerability Assessment ESET Vulnerability Assessment]()

ESET Vulnerability Assessment

... , dzięki czemu nie wymaga instalacji dodatkowego oprogramowania. Pozwala na testowanie szczelności zabezpieczeń sieci firmowych pod kątem podatności na zagrożenia i ataki. Aby skorzystać z usługi ESET Vulnerability Assessment należy zalogować się do niej za pośrednictwem przeglądarki internetowej, a następnie zdefiniować adres IP serwera lub ...

-

![Użytkownicy Internetu a ataki sieciowe Użytkownicy Internetu a ataki sieciowe]()

Użytkownicy Internetu a ataki sieciowe

... roku dostarczonych przez Kaspersky Security Network - oparty na chmurze system monitorowania zagrożeń. Internet stał się nieodzownym elementem codziennego życia: wykorzystujemy ... adresu internetowego w pasku przeglądarki oraz wykorzystywać jedynie oryginalne oprogramowanie. Aby zapewnić sobie bezpieczne korzystanie z całego wachlarza możliwości ...

-

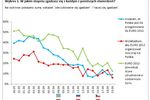

![Przygotowania do Euro 2012 udane? Przygotowania do Euro 2012 udane?]()

Przygotowania do Euro 2012 udane?

... w wymiarze organizacyjnym” – podkreśla Janusz Sielicki, Dyrektor ds. Badań w IIBR. W czasie trwania turnieju sukcesywnie zmniejszała się także grupa osób, które wolałyby aby Euro 2012 było rozgrywane w innym kraju niż Polska. W momencie rozpoczęcia Mistrzostw niezadowolenie z faktu, że EURO 2012 odbywa się w naszym kraju ...

-

![Monitor Acer G6 Monitor Acer G6]()

Monitor Acer G6

... obrazu, gwarantującej pełną satysfakcję z dynamicznych gier. Aby sprostać tym wymaganiom, pod względem parametrów technicznych monitory muszą dorównywać ... czas reakcji, nawet 2 ms, pozwala na uzyskanie fascynującego obrazu, natomiast system mocowania VESA, dostępny w większych modelach, zapewnia swobodę instalowania monitora w warunkach domowych. ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Tydzień 34/2008 (18-24.08.2008) [© RVNW - Fotolia.com] Tydzień 34/2008 (18-24.08.2008)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-34-2008-18-24-08-2008-vgmzEK.jpg)

![Prognozy gospodarcze na 2009 r. [© Scanrail - Fotolia.com] Prognozy gospodarcze na 2009 r.](https://s3.egospodarka.pl/grafika/prognozy-gospodarcze/Prognozy-gospodarcze-na-2009-r-apURW9.jpg)

![Energia słoneczna: Europa z potencjałem [© Scanrail - Fotolia.com] Energia słoneczna: Europa z potencjałem](https://s3.egospodarka.pl/grafika/energia-sloneczna/Energia-sloneczna-Europa-z-potencjalem-apURW9.jpg)

![Kolejna luka w zabezpieczeniach IE 7 [© Nmedia - Fotolia.com] Kolejna luka w zabezpieczeniach IE 7](https://s3.egospodarka.pl/grafika/luki-w-zabezpieczeniach/Kolejna-luka-w-zabezpieczeniach-IE-7-Qq30bx.jpg)

![Zagrożenia internetowe w 2010 r. - prognozy [© stoupa - Fotolia.com] Zagrożenia internetowe w 2010 r. - prognozy](https://s3.egospodarka.pl/grafika/Trend-Micro/Zagrozenia-internetowe-w-2010-r-prognozy-MBuPgy.jpg)

![Bezpieczeństwo infrastruktury krytycznej w UE [© Scanrail - Fotolia.com] Bezpieczeństwo infrastruktury krytycznej w UE](https://s3.egospodarka.pl/grafika/infrastruktura-krytyczna/Bezpieczenstwo-infrastruktury-krytycznej-w-UE-apURW9.jpg)

![Bezpieczeństwo w sieci w 2011 roku [© stoupa - Fotolia.com] Bezpieczeństwo w sieci w 2011 roku](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Bezpieczenstwo-w-sieci-w-2011-roku-MBuPgy.jpg)

![Microsoft Dynamics CRM Online [© Nmedia - Fotolia.com] Microsoft Dynamics CRM Online](https://s3.egospodarka.pl/grafika/Microsoft/Microsoft-Dynamics-CRM-Online-Qq30bx.jpg)

![Polska: wydarzenia tygodnia 8/2011 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 8/2011](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-8-2011-vgmzEK.jpg)

![Google a trendy internetowe [© Minerva Studio - Fotolia.com] Google a trendy internetowe](https://s3.egospodarka.pl/grafika/Google/Google-a-trendy-internetowe-iG7AEZ.jpg)

![Procesy biznesowe ograniczają procesy decyzyjne [© Scanrail - Fotolia.com] Procesy biznesowe ograniczają procesy decyzyjne](https://s3.egospodarka.pl/grafika/badania-przedsiebiorcow/Procesy-biznesowe-ograniczaja-procesy-decyzyjne-apURW9.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw. [© matthias21 - Fotolia.com] Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw.](https://s3.egospodarka.pl/grafika2/wydatki-na-paliwo/Jaki-jest-koszt-przejechania-100-km-samochodem-Sprawdz-porownanie-benzyny-oleju-napedowego-LPG-i-innych-paliw-262279-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy? [© wygenerowane przez AI] Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy?](https://s3.egospodarka.pl/grafika2/maly-ZUS-plus/Maly-ZUS-Plus-2026-Jak-wykorzystac-czysta-karte-i-obnizyc-skladki-na-36-miesiecy-270333-150x100crop.jpg)

![Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach? [© wygenerowane przez AI] Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach?](https://s3.egospodarka.pl/grafika2/mroz/Praca-na-mrozie-Kiedy-pracownik-moze-odmowic-pracy-przy-niskich-temperaturach-270325-150x100crop.jpg)

![Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej [© pixabay] Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej](https://s3.egospodarka.pl/grafika2/praca-w-HR/Wynagrodzenia-w-HR-2025-gdzie-rosly-najszybciej-a-gdzie-najwolniej-270312-150x100crop.png)

![KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku? [© wygenerowane przez AI] KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/KSeF-a-odliczenie-VAT-w-2026-czy-faktura-spoza-KSeF-pozwala-na-odliczenie-podatku-270317-150x100crop.jpg)

![Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek? [© pexels] Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek?](https://s3.egospodarka.pl/grafika2/nowe-mieszkania-od-deweloperow/Sprzedaz-nowych-mieszkan-wyzsza-niz-prognozy-Dokad-zmierza-rynek-270285-150x100crop.jpg)