-

![Utraty danych boi się co trzecia firma w Polsce Utraty danych boi się co trzecia firma w Polsce]()

Utraty danych boi się co trzecia firma w Polsce

... cztery razy. Rekordziści (3%) zostali zaatakowani aż sześć razy. Dekalog odporności danych Aby skutecznie chronić swoje zasoby firmy muszą wdrożyć kompleksowe ... zapasowe zostały wykonane bezbłędnie i testowanie w praktyce procesu odzyskiwania zasobów, aby przywrócenie danych mogło zostać przeprowadzone zgodnie z planem (co jest reprezentowane ...

-

![Cyberprzestępcy podszywają się pod popularny serwis e-mailowy. Na co uważać? Cyberprzestępcy podszywają się pod popularny serwis e-mailowy. Na co uważać?]()

Cyberprzestępcy podszywają się pod popularny serwis e-mailowy. Na co uważać?

... Nowy wariant wiadomości phishingowej, który Polacy mogą obecnie odnajdować w swoich skrzynkach, bazuje na tym drugim scenariuszu. Przestępca kontaktuje się z użytkownikiem, aby poinformować go o tym, że w jego imieniu udostępniane jest złośliwe oprogramowanie. Następnie nakłania ofiarę do zainstalowania „nowego systemu uwierzytelniania”, do którego ...

-

![Ważne zmiany w prawie energetycznym. Ułatwią inwestycje w OZE? [© Freepik] Ważne zmiany w prawie energetycznym. Ułatwią inwestycje w OZE?]()

Ważne zmiany w prawie energetycznym. Ułatwią inwestycje w OZE?

... Lewiatan postuluje więc wprowadzenie wydłużonego terminu wejścia w życie tej regulacji, aby w pierwszej kolejności zapewnić uczestnikom rynku większą przejrzystość w dostępie do sieci. ... ogólna Lewiatan przychyla się do wprowadzenia mechanizmów finansowych. Ważne jednak, aby były one adekwatne i nie powodowały aż tak znaczących ryzyk dla ...

-

![TikTok zagrożeniem. Oszuści publikują sfałszowane filmy i kradną dane osobowe [© Freepik] TikTok zagrożeniem. Oszuści publikują sfałszowane filmy i kradną dane osobowe]()

TikTok zagrożeniem. Oszuści publikują sfałszowane filmy i kradną dane osobowe

... AI, aby nakłonić użytkowników do pobrania złośliwego oprogramowania kradnącego dane - ostrzegają eksperci cyberbezpieczeństwa firmy Check Point Software Technologies. Schemat ataku jest prosty: cyberprzestępcy wykorzystują sztuczną inteligencję do tworzenia licznych filmów, które pokazują, jak rzekomo w prosty sposób „aktywować” system Windows ...

-

![Rynek prywatnych akademików w Polsce rośnie w siłę - nadchodzi rekordowa podaż, a popyt nie słabnie [© wygenerowane przez AI] Rynek prywatnych akademików w Polsce rośnie w siłę - nadchodzi rekordowa podaż, a popyt nie słabnie]()

Rynek prywatnych akademików w Polsce rośnie w siłę - nadchodzi rekordowa podaż, a popyt nie słabnie

Polski rynek prywatnych akademików (PBSA - purpose-built student accommodation) dynamicznie się rozwija, odpowiadając na rosnące zapotrzebowanie wynikające z deficytu miejsc noclegowych oraz systematycznego wzrostu liczby studentów - zarówno krajowych, jak i zagranicznych. W ciągu najbliższych dwóch lat liczba łóżek w prywatnych akademikach ...

-

![Groźna luka w WinRAR. Jeden klik może umożliwić zdalne przejęcie komputera [© wygenerowane przez AI] Groźna luka w WinRAR. Jeden klik może umożliwić zdalne przejęcie komputera]()

Groźna luka w WinRAR. Jeden klik może umożliwić zdalne przejęcie komputera

... czym jest spearphishing i jak wygląda scenariusz takiego cyberataku jakie kroki podjąć, aby zabezpieczyć komputer przed infekcją przez złośliwe archiwa WinRAR, jeden z najpopularniejszych ... komputera, a napastnicy mogą uzyskać stały dostęp do urządzenia ofiary. Aby uniknąć zagrożenia wynikającego z pobierania i rozpakowywania dokumentów przez WinRAR ...

-

![Ciche straty, głośny problem. Kradzież w sklepie wymknęła się spod kontroli? Ciche straty, głośny problem. Kradzież w sklepie wymknęła się spod kontroli?]()

Ciche straty, głośny problem. Kradzież w sklepie wymknęła się spod kontroli?

... wyzwań, z jakimi mierzy się branża. Zjawisko to generuje olbrzymie straty, spadek rentowności sieci handlowych, a także wpływa na wzrost cen produktów. Aby lepiej zrozumieć mechanizmy kradzieżowości, jej konsekwencje oraz możliwe sposoby ograniczania strat w sklepach stacjonarnych, Szkoła Główna Handlowa w Warszawie wspólnie z firmą Checkpoint ...

-

![Cyberprzestępcy rekrutują pracowników banków, telekomów i big techów. Nawet 15 tysięcy dolarów za jedno kliknięcie [© wygenerowane przez AI] Cyberprzestępcy rekrutują pracowników banków, telekomów i big techów. Nawet 15 tysięcy dolarów za jedno kliknięcie]()

Cyberprzestępcy rekrutują pracowników banków, telekomów i big techów. Nawet 15 tysięcy dolarów za jedno kliknięcie

... wymaga nowego podejścia do bezpieczeństwa. Jakie kroki mogą podjąć przedsiębiorstwa, aby się przed tym bronić? Z tego artykułu dowiesz się: Jak cyberprzestępcy rekrutują "kretów ... 15 tysięcy dolarów za dostęp do systemów. Jakie metody manipulacji są stosowane, aby przekonać pracowników do współpracy z cyberprzestępcami. Jakie są konsekwencje dla ...

-

![AI w rękach cyberprzestępców. Jak autonomiczne agenty i botnety zmienią oblicze ataków w 2026 roku? [© wygenerowane przez AI] AI w rękach cyberprzestępców. Jak autonomiczne agenty i botnety zmienią oblicze ataków w 2026 roku?]()

AI w rękach cyberprzestępców. Jak autonomiczne agenty i botnety zmienią oblicze ataków w 2026 roku?

... i maszyny zdołają ze sobą współdziałać. Równocześnie rozwijać będą się programy edukacyjne skierowane do młodych osób oraz grup zagrożonych działaniami przestępczymi. Aby powstrzymywać kolejne pokolenia przed ścieżką cyberprzestępczą konieczne będzie budowanie odporności społecznej i kierowanie ich ku innym możliwościom, jeszcze zanim wejdą w ten ...

-

![Lepsze zabezpieczenia dokumentów PDF [© Nmedia - Fotolia.com] Lepsze zabezpieczenia dokumentów PDF]()

Lepsze zabezpieczenia dokumentów PDF

... przez Adobe Document Server for Reader Extensions), odbiorcy mogą wypełnić formularz online lub offline, podpisać go cyfrowo i odesłać do autora. Aby zrealizować zalecane praktyki, można używać certyfikowanych dokumentów oraz podpisów odbiorcy w zamkniętych obiegach, wyznaczając pełną i sprawdzalną trasę dokumentu. Ostateczny odbiorca formularza ...

-

![Co przegapił duży e-biznes? [© Minerva Studio - Fotolia.com] Co przegapił duży e-biznes?]()

Co przegapił duży e-biznes?

... dobrzy ludzie i dobre produkty. W przypadku pierwszego dzisiaj już istnieją możliwości aby stawać się "dobrym człowiekiem" - rozwój osobowości, umiejętności handlowe i marketingowe, ... chcesz, a ponadto możesz: Zautomatyzować swój biznes, aby działał dla ciebie 24 godziny na dobę Jest to UDOWODNIONY system kreujący żywą gotówkę Co najciekawsze ...

Tematy: -

![Internet każdego dnia Internet każdego dnia]()

Internet każdego dnia

Obecnie już co drugi internauta (49,5%) korzysta codziennie z Internetu - wynika z badania TNS Interbus, realizowanego przez TNS OBOP. Wzrost popularności Internetu to nie tylko systematycznie rosnąca liczba jego użytkowników, ale także coraz częstsze korzystanie przez internautów z sieci. W końcu 2004 roku odsetek internautów osiągnął 25%. Połowa ...

-

![Systemy operacyjne a przeglądarki Systemy operacyjne a przeglądarki]()

Systemy operacyjne a przeglądarki

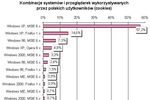

Jak wynika z analizy przeprowadzonej przez firmę badawczą Gemius SA, Windows XP oraz Microsoft Internet Explorer 6.x stanowią kombinację systemu operacyjnego i przeglądarki najczęściej spotykaną na komputerach polskich internautów. Korzysta z niej 57,2 proc. użytkowników (identyfikowanych na podstawie plików cookie) z Polski. Druga pod względem ...

-

![Polski e-commerce idzie w górę Polski e-commerce idzie w górę]()

Polski e-commerce idzie w górę

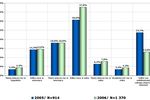

Handlowa hossa nie ominie w tym roku sklepów i aukcji internetowych. Polscy internauci, jak czytamy w raporcie "E-commerce w Polsce 2006", nie tylko częściej niż w roku ubiegłym dokonują zakupów on-line, ale i chętniej przeznaczają na ten cel większą ilość pieniędzy. Według szacunków firmy badawczej Gemius SA, zainteresowanie internetowymi ...

-

![Nowe telefony IP Avaya Nowe telefony IP Avaya]()

Nowe telefony IP Avaya

... z wieloma osobami oraz opcje mobilności. Podczas konferencji użytkownik może na przykład oglądać poszczególnych uczestników na ekranie i przełączać się między nimi, aby dodać, usunąć lub wyciszyć wybrane osoby. Aplikacje mobilne pozwalają też na połączenie telefonu IP z telefonem komórkowym, zapewniając stałą dostępność pod ...

-

![Aparaty Kodak EasyShare z 3" LCD Aparaty Kodak EasyShare z 3" LCD]()

Aparaty Kodak EasyShare z 3" LCD

... aparatów cyfrowych - Kodak EasyShare Seria M oraz Seria Z. Nowe modele to M753, M853, M873, M883 oraz Z1275 i ZD710, wyposażone między innymi w system rozpoznawania twarzy oraz 3-calowy wyświetlacz LCD. M753 i M853 Aparaty cyfrowe Kodak EasyShare M753 oraz M853 są wyposażone w 3-krotny zoom optyczny ...

-

![Eksport: należy wesprzeć małe firmy Eksport: należy wesprzeć małe firmy]()

Eksport: należy wesprzeć małe firmy

... problem w ryzyku związanym z działalnością eksportową i kosztach, które trzeba ponieść, aby to ryzyko zmniejszyć. Koszty pozyskania informacji pozwalających znaleźć wiarygodnych ... udałoby się tak w kraju, jak i w polskich placówkach za granicą stworzyć system zbierania, opracowywania i przekazywania informacji, które niezbędne są polskim firmom do ...

-

![Notebooki Acer TravelMate z modemem 3G Notebooki Acer TravelMate z modemem 3G]()

Notebooki Acer TravelMate z modemem 3G

... Oba notebooki posiadają kamerę internetową umieszczoną nad ekranem LCD oraz są oferowane z system Windows Vista Business. Notebooki Acer TravelMate 6592 zostały wyposażone w procesor ... pamięć DDR2 oraz dysk twardy S-ATA o pojemności do 160 GB. Aby umożliwić przeprowadzanie wideo-konferencji w czasie rzeczywistym TravelMate 6492 posiada kamerę ...

-

![Lustrzanka Samsung GX-20 Lustrzanka Samsung GX-20]()

Lustrzanka Samsung GX-20

Firma Samsung przedstawiła półprofesjonalną lustrzankę cyfrową GX-20. Nowy aparat został wyposażony w szereg funkcji takich, jak podwójny system czyszczenia matrycy, który redukuje kurz za pomocą strząsania połączonego z warstwą antystatyczną na sensorze czy Live View do cyfrowego podglądu obrazu ...

-

![Bezpieczeństwo sieci a koniec wakacji [© stoupa - Fotolia.com] Bezpieczeństwo sieci a koniec wakacji]()

Bezpieczeństwo sieci a koniec wakacji

... wakacji. Potencjalnych ofiar jest więc więcej. Panda Security przypomina, co zrobić, aby bezpiecznie korzystać z sieci. Powrót z urlopu oznacza zazwyczaj powrót do codziennych zajęć ... : Upewnij się, czy na komputerze zainstalowany jest aktywny i aktualny system zabezpieczeń. Sprawdź, czy oprócz możliwości wykrywania wirusów na podstawie sygnatur, ...

-

![Polskie kasyna przeciw 10% dopłacie Polskie kasyna przeciw 10% dopłacie]()

Polskie kasyna przeciw 10% dopłacie

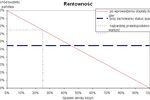

... z raportu scenariusz zakłada, że rynek licencjonowanych kasyn nie zareaguje na wprowadzenie dopłaty do gier. Elastyczność popytu na rynku jest wystarczająca, aby dopłata nie zniechęciła graczy do gier hazardowych. Założono też, że pomimo 10% różnicy pomiędzy kosztami kupna i sprzedaży żetonów do gry ...

-

![Programy lojalnościowe w stagnacji Programy lojalnościowe w stagnacji]()

Programy lojalnościowe w stagnacji

Bierze w nich udział 1/4 Polaków, ich główną wadą jest systematyczność, a 30% ich uczestników można nazwać aktywnymi - programy lojalnościowe - budują przede wszystkim lojalność "kupioną", nie "emocjonalną" - pokazuje raport ARC Rynek i Opinia "BTL Monitor 2008". Lojalność wobec marki jest dla polskiego konsumenta trudna w świecie, który oferuje ...

-

![Domena firmowa: dane abonenta powinny być aktualne [© Minerva Studio - Fotolia.com] Domena firmowa: dane abonenta powinny być aktualne]()

Domena firmowa: dane abonenta powinny być aktualne

... administrować domeną. W tym celu usługodawca powinien udostępnić klientom system umożliwiający weryfikację siły haseł. Dzięki temu użytkownik wybierający hasło jest świadomy poziomu bezpieczeństwa, jaki dane hasło zapewnia. Może również z rozmysłem dokonać jego modyfikacji tak, aby stało się trudniejsze do rozszyfrowania. Dbałość o bezpieczeństwo ...

-

![Wirusy i robaki w Polsce VI 2009 Wirusy i robaki w Polsce VI 2009]()

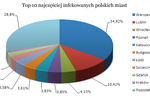

Wirusy i robaki w Polsce VI 2009

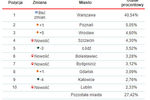

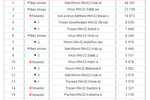

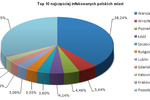

... co miesiąc. Co kwartał, pół roku oraz rok będą także prezentowane raporty podsumowujące. Zestawienie zostało przygotowane w oparciu o dane wygenerowane przez system Kaspersky Security Network (KSN). Raport jest podzielony na dwie części. W pierwszej zaprezentowane zostały najczęściej infekowane miasta Polski (Top 10) oraz ...

-

![Wirusy i robaki w Polsce VII 2009 Wirusy i robaki w Polsce VII 2009]()

Wirusy i robaki w Polsce VII 2009

... , zaprezentował lipcowy raport przygotowany w ramach comiesięcznego zestawienia aktywności szkodliwego na terenie Polski. Analiza dokonana została w oparciu o informacje dostarczone przez system Kaspersky Security Network (KSN). Raport jest podzielony na dwie części. W pierwszej zaprezentowane zostały najczęściej infekowane miasta Polski (Top 10 ...

-

![Kaspersky Lab: szkodliwe programy VIII 2009 Kaspersky Lab: szkodliwe programy VIII 2009]()

Kaspersky Lab: szkodliwe programy VIII 2009

... najczęściej atakowały użytkowników w sierpniu 2009 r. Podobnie jak w poprzednich miesiącach, sierpniowe zestawienie zostało przygotowane w oparciu o dane wygenerowane przez system Kaspersky Security Network (KSN). Pierwsza tabela zawiera szkodliwe programy, aplikacje wyświetlające reklamy oraz potencjalnie niebezpieczne narzędzia, które zostały ...

-

![Szkodliwe programy w Polsce VIII 2009 Szkodliwe programy w Polsce VIII 2009]()

Szkodliwe programy w Polsce VIII 2009

... prezentuje sierpniowy raport przygotowany w ramach comiesięcznego zestawienia aktywności szkodliwego oprogramowania na terenie Polski. Analiza dokonana została w oparciu o informacje dostarczone przez system Kaspersky Security Network (KSN). Podobnie jak dotychczasowe raporty, tak i ten został podzielony na dwie części. W pierwszej znajduje się Top ...

-

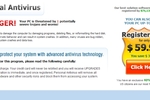

![Fałszywe alerty zabezpieczeń w Firefox Fałszywe alerty zabezpieczeń w Firefox]()

Fałszywe alerty zabezpieczeń w Firefox

... wzorowane na system zabezpieczeń Firefoxa. Większość użytkowników tej popularnej przeglądarki prawdopodobnie już spotkała się z czerwono ... trojańskiego. Dzięki niemu cyberprzestępcy mogą dowolnie manipulować wszystkimi wpisami adresów w przeglądarce, tak aby użycie sygnałów ostrzegawczych zawsze odnosiło się do fałszywych domen. Ralf Benzmüller, ...

-

![Kaspersky Lab: szkodliwe programy IX 2009 Kaspersky Lab: szkodliwe programy IX 2009]()

Kaspersky Lab: szkodliwe programy IX 2009

... najczęściej atakowały użytkowników we wrześniu 2009 r. Podobnie jak w poprzednich miesiącach, wrześniowe zestawienie zostało przygotowane w oparciu o dane wygenerowane przez system Kaspersky Security Network (KSN). Pierwsza tabela zawiera szkodliwe programy, aplikacje wyświetlające reklamy oraz potencjalnie niebezpieczne narzędzia, które zostały ...

-

![Grunty inwestycyjne w Polsce I-VI 2009 Grunty inwestycyjne w Polsce I-VI 2009]()

Grunty inwestycyjne w Polsce I-VI 2009

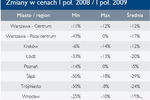

Colliers International opublikował raport dotyczący sytuacji na rynku gruntów inwestycyjnych w Polsce. Wynika z niego, iż wysoki popyt na rynku nieruchomości w ostatnich latach spowodował, że ceny gruntów pod inwestycje zarówno mieszkaniowe jak i komercyjne systematycznie rosły. Działo się tak aż do pierwszej połowy 2008. Skumulowana ilość gruntów ...

-

![Nowe oferty pracy IX 2009 Nowe oferty pracy IX 2009]()

Nowe oferty pracy IX 2009

Jeśli miarą kondycji gospodarki jest sytuacja na rynku pracy, to polscy przedsiębiorcy są optymistami. Czyżby więc kończyło się spowolnienie a rodzima gospodarka wychodziła powoli acz systematycznie na prostą? Przybywająca kolejny miesiąc z rzędu liczba ofert pracy w internetowych serwisach rekrutacyjnych pozwala na ostrożny optymizm - ocenia ...

-

![Kradzież w firmie ignorowanym problemem? Kradzież w firmie ignorowanym problemem?]()

Kradzież w firmie ignorowanym problemem?

... w takiej walce nawet w firmach, w których odbywa się proces doradczy mówił Piotr Hans. - Do jednej z firm zostaliśmy zaproszeni, aby przeprowadzić audyt. Od prezesów usłyszeliśmy, aby za dział sprzedaży „się nie brać”. Zarząd miał świadomość, że w tym dziale zawyżane są wydatki przez sprzedawców o 10 ...

-

![BenQ Joybook U102 - netbook z ekranem LED BenQ Joybook U102 - netbook z ekranem LED]()

BenQ Joybook U102 - netbook z ekranem LED

BenQ zaprezentował nową linię produktów - netbooki, które dostępne będą w Polsce od listopada br. Pierwszą z nowości jest komputer typu netbook - model BenQ Joybook U102. Jest to komputer z procesorem Intel Atom - N270, zintegrowaną kartą grafiki Intel GMA950 oraz panoramicznym ekranem 10,1 cala z technologią UltraVivid i podświetleniem LED. ...

-

![Sieci intranet w Polsce w 2009 r. Sieci intranet w Polsce w 2009 r.]()

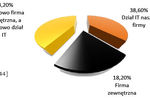

Sieci intranet w Polsce w 2009 r.

... systemy opensource. Tendencja ta widoczna jest na całym świecie, gdzie poza rozwiązaniami niszowymi mali i średni producenci nie mają wystarczających środków, aby konkurować funkcjonalnością i zaszytą w produkcie wiedzą biznesową. Wygrywają oprogramowania rozwijane przez duże korporacje. Także ze względu na ryzyko inwestycji opensource - platformy ...

-

![Szkodliwe programy w Polsce IX 2009 Szkodliwe programy w Polsce IX 2009]()

Szkodliwe programy w Polsce IX 2009

... prezentuje wrześniowy raport przygotowany w ramach comiesięcznego zestawienia aktywności szkodliwego oprogramowania na terenie Polski. Analiza dokonana została w oparciu o informacje dostarczone przez system Kaspersky Security Network (KSN). Podobnie jak dotychczasowe raporty tak i ten został podzielony na dwie części. W pierwszej znajduje się Top ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Ważne zmiany w prawie energetycznym. Ułatwią inwestycje w OZE? [© Freepik] Ważne zmiany w prawie energetycznym. Ułatwią inwestycje w OZE?](https://s3.egospodarka.pl/grafika2/inwestycje/Wazne-zmiany-w-prawie-energetycznym-Ulatwia-inwestycje-w-OZE-266217-150x100crop.jpg)

![TikTok zagrożeniem. Oszuści publikują sfałszowane filmy i kradną dane osobowe [© Freepik] TikTok zagrożeniem. Oszuści publikują sfałszowane filmy i kradną dane osobowe](https://s3.egospodarka.pl/grafika2/TikTok/TikTok-zagrozeniem-Oszusci-publikuja-sfalszowane-filmy-i-kradna-dane-osobowe-267056-150x100crop.jpg)

![Rynek prywatnych akademików w Polsce rośnie w siłę - nadchodzi rekordowa podaż, a popyt nie słabnie [© wygenerowane przez AI] Rynek prywatnych akademików w Polsce rośnie w siłę - nadchodzi rekordowa podaż, a popyt nie słabnie](https://s3.egospodarka.pl/grafika2/prywatne-akademiki/Rynek-prywatnych-akademikow-w-Polsce-rosnie-w-sile-nadchodzi-rekordowa-podaz-a-popyt-nie-slabnie-268022-150x100crop.png)

![Groźna luka w WinRAR. Jeden klik może umożliwić zdalne przejęcie komputera [© wygenerowane przez AI] Groźna luka w WinRAR. Jeden klik może umożliwić zdalne przejęcie komputera](https://s3.egospodarka.pl/grafika2/WinRAR/Grozna-luka-w-WinRAR-Jeden-klik-moze-umozliwic-zdalne-przejecie-komputera-268203-150x100crop.png)

![Cyberprzestępcy rekrutują pracowników banków, telekomów i big techów. Nawet 15 tysięcy dolarów za jedno kliknięcie [© wygenerowane przez AI] Cyberprzestępcy rekrutują pracowników banków, telekomów i big techów. Nawet 15 tysięcy dolarów za jedno kliknięcie](https://s3.egospodarka.pl/grafika2/insider-attacks/Cyberprzestepcy-rekrutuja-pracownikow-bankow-telekomow-i-big-techow-Nawet-15-tysiecy-dolarow-za-jedno-klikniecie-270134-150x100crop.png)

![AI w rękach cyberprzestępców. Jak autonomiczne agenty i botnety zmienią oblicze ataków w 2026 roku? [© wygenerowane przez AI] AI w rękach cyberprzestępców. Jak autonomiczne agenty i botnety zmienią oblicze ataków w 2026 roku?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/AI-w-rekach-cyberprzestepcow-Jak-autonomiczne-agenty-i-botnety-zmienia-oblicze-atakow-w-2026-roku-270205-150x100crop.jpg)

![Lepsze zabezpieczenia dokumentów PDF [© Nmedia - Fotolia.com] Lepsze zabezpieczenia dokumentów PDF](https://s3.egospodarka.pl/grafika/adobe/Lepsze-zabezpieczenia-dokumentow-PDF-Qq30bx.jpg)

![Co przegapił duży e-biznes? [© Minerva Studio - Fotolia.com] Co przegapił duży e-biznes?](https://s3.egospodarka.pl/grafika//Co-przegapil-duzy-e-biznes-iG7AEZ.jpg)

![Bezpieczeństwo sieci a koniec wakacji [© stoupa - Fotolia.com] Bezpieczeństwo sieci a koniec wakacji](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-internecie/Bezpieczenstwo-sieci-a-koniec-wakacji-MBuPgy.jpg)

![Domena firmowa: dane abonenta powinny być aktualne [© Minerva Studio - Fotolia.com] Domena firmowa: dane abonenta powinny być aktualne](https://s3.egospodarka.pl/grafika/domena/Domena-firmowa-dane-abonenta-powinny-byc-aktualne-iG7AEZ.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz? [© ksushsh - Fotolia.com] Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz?](https://s3.egospodarka.pl/grafika2/skladki-ZUS/Od-2025-r-zmiany-m-in-w-skladkach-ZUS-skladce-zdrowotnej-podatku-VAT-i-podatku-od-nieruchomosci-Co-warto-wiedziec-juz-teraz-262291-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy? [© wygenerowane przez AI] Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy?](https://s3.egospodarka.pl/grafika2/maly-ZUS-plus/Maly-ZUS-Plus-2026-Jak-wykorzystac-czysta-karte-i-obnizyc-skladki-na-36-miesiecy-270333-150x100crop.jpg)

![Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach? [© wygenerowane przez AI] Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach?](https://s3.egospodarka.pl/grafika2/mroz/Praca-na-mrozie-Kiedy-pracownik-moze-odmowic-pracy-przy-niskich-temperaturach-270325-150x100crop.jpg)

![Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej [© pixabay] Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej](https://s3.egospodarka.pl/grafika2/praca-w-HR/Wynagrodzenia-w-HR-2025-gdzie-rosly-najszybciej-a-gdzie-najwolniej-270312-150x100crop.png)

![KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku? [© wygenerowane przez AI] KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/KSeF-a-odliczenie-VAT-w-2026-czy-faktura-spoza-KSeF-pozwala-na-odliczenie-podatku-270317-150x100crop.jpg)

![Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek? [© pexels] Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek?](https://s3.egospodarka.pl/grafika2/nowe-mieszkania-od-deweloperow/Sprzedaz-nowych-mieszkan-wyzsza-niz-prognozy-Dokad-zmierza-rynek-270285-150x100crop.jpg)