-

![Podaj.net - wymień się książkami [© stoupa - Fotolia.com] Podaj.net - wymień się książkami]()

Podaj.net - wymień się książkami

... .net musi dodać do bazy serwisu minimum trzy książki. Jeśli któraś z tych książek zostanie zamówniona, a następnie odebrana przez innego użytkownika, system przyznaje punkt. Dzięki temu możliwe staje się zamówienie książki od kogoś innego. Sama wymiana odbywa się bezpłatnie. Użytkownicy wysyłają książki ...

-

![Tydzień 27/2006 (03-09.07.2006) [© RVNW - Fotolia.com] Tydzień 27/2006 (03-09.07.2006)]()

Tydzień 27/2006 (03-09.07.2006)

... nastąpi do końca 2006 roku. Kolejny raz Komisja Europejska chce ochronić swój rynek przed dalekowschodnia produkcją. Tym razem zamierza wprowadzić system kwotowy w imporcie skórzanych butów z Chin i Wietnamu. Jej zdaniem szybko rosnący import jest wynikiem stosowania dumpingu, co niszcząco wpływa na rynek ...

-

![Microsoft współpracuje z Linuxem [© Nmedia - Fotolia.com] Microsoft współpracuje z Linuxem]()

Microsoft współpracuje z Linuxem

... group. Oba bazują na pojęciu "hypervisor" - czyli oprogramowania niskiego poziomu, które umożliwia wielu systemom operacyjnym dzielenie tego samego sprzętu. Aby system operacyjny mógł dobrze działać na technologii "hypervisor", musi być zaadaptowany dla Xen. Jednak cechy nowych procesorów Intela lub Advanced Micro ...

-

![Wirtualna karta bezpieczeństwa NetIDMe [© stoupa - Fotolia.com] Wirtualna karta bezpieczeństwa NetIDMe]()

Wirtualna karta bezpieczeństwa NetIDMe

... ". Firma poinformowała, że wykorzysta także techniki programowania "podobne do tych, z jakich korzystają biura paszportowe", żeby poświadczyć autentyczność wniosków o karty ID. System może działać tylko wtedy, jeśli dwoje dzieci komunikujących się ze sobą w sieci jednocześnie przystąpi do programu. Dzieci wymieniają się przydzielonymi ...

-

![Systemy ERP z EDI w hipermarketach [© Nmedia - Fotolia.com] Systemy ERP z EDI w hipermarketach]()

Systemy ERP z EDI w hipermarketach

... chwili użytkownicy systemu mogą dowiedzieć się z portalu Metro AG-Infinite, kto i kiedy złożył zamówienie. Wcześniej dokumenty przesyłane były m.in. faksem. Ale system wspomógł też zarządzanie produkcją i logistyką. Popyt na artykuły Carletti został powiązany z linią produkcyjną oraz stanem zapasów. Nie ma więc ryzyka ...

-

![Nadchodzi przełom technologiczny [© Scanrail - Fotolia.com] Nadchodzi przełom technologiczny]()

Nadchodzi przełom technologiczny

... , Stephen Kleynhans wypowiedział się na temat systemu operacyjnego Windows Vista twierdząc, że jest to rewolucja na miarę Windows 2000. Nowy system operacyjny ma zostać tak rozbudowany, aby zadowolić każdego użytkownika i docelowo całkowicie zastąpić każdą poprzednią wersję Windowsa. Kolejnym skutkiem technologicznych zmian ...

-

![Prepaidowy komunikator Callbox Telepin Prepaidowy komunikator Callbox Telepin]()

Prepaidowy komunikator Callbox Telepin

... będzie kosztować użytkownika 50 zł. Niskie są także koszty rozmów do sieci telefonii komórkowych na terenie Polski. Callbox Telepin stosuje system naliczania jednosekundowego, co oznacza, że płacimy dokładnie za tyle ile rozmawialiśmy z dokładnością do jednej sekundy. Komunikator może być również przydatny ...

-

![Ochrona poczty z Trend Micro Ochrona poczty z Trend Micro]()

Ochrona poczty z Trend Micro

... centralnie z poziomu konsoli urządzenia uruchamianej z poziomu przeglądarki internetowej. Firma Trend Micro wyposażyła produkt w pakiet Spam Prevention Solution - dwuwarstwowy system ochrony przed niepożądanymi wiadomościami składający się z usługi Network Reputation Services oraz specjalnego silnika skanującego. Usługa Trend Micro Network ...

-

![Nowy superkomputer w Rosji [© violetkaipa - Fotolia.com] Nowy superkomputer w Rosji]()

Nowy superkomputer w Rosji

... RM11702 1U. Jeden klaster będzie składał się z 238 stacjo roboczych, wyposażonych w dwa, dwurdzeniowe chipy Intel Xeon 5150 o jądrze Woodcrest. Ponadto system będzie posiadał 1,1 TB pamięci RAM oraz 22,5 TB przestrzeni dyskowej. Nowy superkomputer zostanie zainstalowany na Uniwersytecie w Tomsku, który jest najstarszą ...

-

![Pojemna karta SIM [© violetkaipa - Fotolia.com] Pojemna karta SIM]()

Pojemna karta SIM

... typu produktów rozmiar, kompatybilny z każdym telefonem komórkowym. Należy dodać, że oprócz większej pojemności pamięci karty S-SIM, producent zwiększył nacisk na system bezpieczeństwa, zapewniając użytkownikowi lepszą ochronę danych. Nie podano jak dotąd informacji o terminie wprowadzenia produktu na rynek i jego cenie.

-

![Bezprzewodowy adapter sieciowy Panasonic Bezprzewodowy adapter sieciowy Panasonic]()

Bezprzewodowy adapter sieciowy Panasonic

... . Zaletą adaptera BL-PA100 jest wbudowana blokada pasma radiowego, dzięki której nie zakłóca działania pozostałych urządzeń elektronicznych. Produkt został wyposażony w system zabezpieczający przed włamaniem do sieci, taki jaki ma zastosowanie w bankach oraz innych instytucjach publicznych. Producent zapowiedział wprowadzenie adaptera BL-PA100 na ...

-

![Tydzień 46/2006 (13-19.11.2006) [© RVNW - Fotolia.com] Tydzień 46/2006 (13-19.11.2006)]()

Tydzień 46/2006 (13-19.11.2006)

... ) zadeklarowała gotowość uchylenia tego ograniczenia na import polskiej żywności, jeśli „Polska uczyni przejrzystym i odpowiadającym wszystkim rosyjskim wymogom system certyfikacji nadzorowanych ładunków, ekspediowanych do Rosji". Zgodnie z posiadanymi uprawnieniami Komisja Europejska decyduje o największych przejęciach i fuzjach firm. Ostatnio ...

-

![Tydzień 47/2006 (20-26.11.2006) [© RVNW - Fotolia.com] Tydzień 47/2006 (20-26.11.2006)]()

Tydzień 47/2006 (20-26.11.2006)

... wysokość nowo przyznawanych świadczeń i obniży obciążenie budżetu. Niskie zaawansowanie prac w tym zakresie grozi kłopotami, bo trzeba przygotować do tego ZUS (system komputerowy). Związek Banków Polskich (ZBP) szacuje, że w 2006 roku banki udzielą blisko 280 tys. nowych kredytów mieszkaniowych na łączną kwotę ...

-

![Notebook Aristo z Intel Core 2 Duo Notebook Aristo z Intel Core 2 Duo]()

Notebook Aristo z Intel Core 2 Duo

... mobilnej Intel Centrino Duo z procesorem dwurdzeniowym Intel Core 2 Duo. Aristo Slim 430 posiada dwurdzeniowy procesor Intel Core 2 Duo, dzięki czemu system wykorzystuje dwa wirtualne procesory, co umożliwia jednoczesną pracę kilku programów (np. równoległego odtwarzania obrazu wideo, nagrywania płyt DVD i prowadzenia rozmowy ...

-

![Laptopy za 100 USD już w lipcu [© violetkaipa - Fotolia.com] Laptopy za 100 USD już w lipcu]()

Laptopy za 100 USD już w lipcu

... AMD, posiadają wbudowaną bezprzewodową kartę, a zamiast twardego dysku wykorzystują 512 MB pamięć Flash. XO posiadają dwa wejścia USB i działają w oparciu o system operacyjny Linux. - Ale XO nie jest jak Linux. Nie jest jak Windows. Nie jak Apple - twierdzi Waran Vota, która prowadzi ...

-

![Koncerny komputerowe popierają Linuksa [© Nmedia - Fotolia.com] Koncerny komputerowe popierają Linuksa]()

Koncerny komputerowe popierają Linuksa

Największe koncerny komputerowe, w tym HP, IBM oraz Intel, postanowiły oficjalnie poprzeć otwarty system operacyjny Linux. Producenci komputerowi założyli Fundację Linuksa, wspierającą działania mające na celu rozwój oprogramowania. Laboratorium Rozwoju Otwartego Oprogramowania, usytuowane w USA, ...

-

![Kaspersky: cyberprzestępczość i bezpieczeństwo IT Kaspersky: cyberprzestępczość i bezpieczeństwo IT]()

Kaspersky: cyberprzestępczość i bezpieczeństwo IT

... natomiast fizycznie znajdować się w jeszcze innym). Co więcej, infrastruktura Internetu pozwala cyberprzestępcom działać z ogromną szybkością, a przy tym zachować anonimowość. Ponadto, system rządowy działa bardzo powoli. Mnóstwo cennego czasu zabiera proces decyzyjny oraz osiągnięcie porozumienia na różnych poziomach. Zanim agencja rządowa obejmie ...

-

![Wycieki danych w firmach w 2006r. Wycieki danych w firmach w 2006r.]()

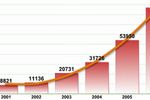

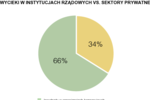

Wycieki danych w firmach w 2006r.

... potrzebują czasu na zidentyfikowanie takich kanałów, sprawcy - w większości przypadków - dokładnie wiedzą, co muszą zrobić, aby ukraść dane. Dlatego też skuteczny system bezpieczeństwa musi zamykać wszystkie możliwe luki. Zaliczamy do nich: Jak widać z diagramu, większość wycieków informacji (50%) dokonywanych jest za pomocą ...

-

![Komputer bez procesora [© violetkaipa - Fotolia.com] Komputer bez procesora]()

Komputer bez procesora

... zaprojektowane specjalnie do konkretnych zadań. Będą wtedy wykonywały tylko te instrukcje, które są niezbędne przy określonym projekcie. Przez to cały system staje się bardziej efektywny i zoptymalizowany. Według FHPCA, stworzony przez tę organizację komputer jest dziesięciokrotnie wydajniejszy i do 300 razy szybszy od ...

-

![Tydzień 14/2007 (02-08.04.2007) [© RVNW - Fotolia.com] Tydzień 14/2007 (02-08.04.2007)]()

Tydzień 14/2007 (02-08.04.2007)

... nowe inwestycje, które mają przyczynić się tak do zwiększenia konkurencyjności gospodarek regionu, jak i do podwyższenia standardu życia obywateli. Niemcy reformują system opieki społecznej. To obecnie najważniejszy, ale i najbardziej kontrowersyjny element reform obecnego rządu. Wprowadzenie tych zmian spowoduje, że teraz wszyscy obywatele ...

-

![Nowe cyber-zagrożenia wg McAfee [© Scanrail - Fotolia.com] Nowe cyber-zagrożenia wg McAfee]()

Nowe cyber-zagrożenia wg McAfee

... . W miarę pojawiania się nowych informacji o błędach oprogramowania i możliwości ich wykorzystania, hakerzy za ich pomocą wyszukują nieznane dotąd luki w zabezpieczeniach. System Vista jako przyszłość zabezpieczeń Chociaż firma Microsoft podjęła działania, aby zapewnić wyższy poziom bezpieczeństwa systemu Microsoft Windows Vista, wprowadzone zmiany ...

-

![Płyty główne Foxconn z Intel P35 Płyty główne Foxconn z Intel P35]()

Płyty główne Foxconn z Intel P35

... typowego kondensatora SOLID jest oceniana na 6 razy dłuższą, niż tradycyjnego elektrolitycznego – ponieważ te mogą pracować stabilnie w wysokiej temperaturze. System EasyPin dostępny w płytach P35A i P35A-S, polegający na odpowiednim pokolorowaniu headerów upraszcza instalacje w obudowie. Dodatkowo przyciski POWER/RESET zostały umieszczone ...

-

![Bezprzewodowy przełącznik NETGEAR Bezprzewodowy przełącznik NETGEAR]()

Bezprzewodowy przełącznik NETGEAR

... oraz wyznaczyć stopień zachodzenia na siebie poszczególnych stref zasięgu a następnie skorzystać z wbudowanego narzędzia planowania radiowego. Dodatkowo nowy kontroler obsługuje system IntelliFi™ RF Management, który automatycznie konfiguruje parametry radiowe takie jak moc nadawania, kanał, równoważenie obciążeń i przeciwdziałanie zakłóceniom dla ...

-

![Last.fm sprzedany za 280 mln USD [© stoupa - Fotolia.com] Last.fm sprzedany za 280 mln USD]()

Last.fm sprzedany za 280 mln USD

... umożliwia użytkownikom kontaktowanie się z członkami społeczności o podobnych preferencjach muzycznych, tworzenie własnych stacji radiowych i oglądanie wideoklipów. Posiada również unikalny system, który śledzi upodobania muzyczne słuchaczy i na ich podstawie rekomenduje utwory innym użytkownikom. CBS jest właścicielem 179 stacji radiowych w USA ...

-

![Biznesowe notebooki Acer TravelMate Biznesowe notebooki Acer TravelMate]()

Biznesowe notebooki Acer TravelMate

... modele Acer, oparte na platformie Intel Santa Rosa, przeznaczone są przede wszystkim do zastosowań biznesowych. Notebook Acer TravelMate 6592 posiada system oparty na platformie Intel® „Centrino PRO”, z procesorem Intel® Core™ 2 Duo, technologią zarządzania AMT 2.5 oraz modułem łączności bezprzewodowej IEEE 802.11 ...

-

![Tydzień 29/2007 (16-22.07.2007) [© RVNW - Fotolia.com] Tydzień 29/2007 (16-22.07.2007)]()

Tydzień 29/2007 (16-22.07.2007)

... mamy do czynienia z procesami i zjawiskami rządzonymi przez prawa, które są na ogół logiczne. Nie można też powiedzieć, że w naszym kraju system gospodarczy jest już tak doskonały, że nie wymaga korekt, a nawet istotnych zmian. Myślę, że analiza sposobu funkcjonowania tego systemu i jego ...

-

![Tydzień 30/2007 (23-29.07.2007) [© RVNW - Fotolia.com] Tydzień 30/2007 (23-29.07.2007)]()

Tydzień 30/2007 (23-29.07.2007)

... tam też firmy z tzw. ustawy o złotym wecie lub złotej akcji. Wśród nich są między innymi PERN Przyjaźń, PGNiG, PSE, Gaz - System, Nafta Polska, PZU, Bumar, Totalizator Sportowy, Giełda Papierów Wartościowych, PKP, Kompania Węglowa, LOT, TVP, Polskie Radio. Projekt nowej ustawy zakłada ...

-

![Wirtualna centrala V-PABX w sieci Era [© pizuttipics - Fotolia.com] Wirtualna centrala V-PABX w sieci Era]()

Wirtualna centrala V-PABX w sieci Era

... ) ułatwia konfiguracje centrali przez użytkownika. Dzięki interfejsowi można uruchomić i skonfigurować każdą funkcję wirtualnej centrali, a także ustalić reguły, na podstawie których system będzie funkcjonował.

-

![12-calowy notebook ARISTO Slim 1200 12-calowy notebook ARISTO Slim 1200]()

12-calowy notebook ARISTO Slim 1200

... .11 b/g, posiada wbudowany modem UMTS/HSDPA (High-Speed Downlink Packet Access) oraz moduł Bluetooth. O bezpieczeństwo plików w nowym ARISTO dba między innymi system biometrycznej identyfikacji użytkownika. Polega on na ustawieniu automatycznej blokady komputera, która będzie mogła zostać zdjęta tylko po pozytywnym wyniku skanowania ...

-

![Własny komentarz w Google News [© stoupa - Fotolia.com] Własny komentarz w Google News]()

Własny komentarz w Google News

... źle się o tobie pisze, będziesz mógł temu zaprzeczyć. Pod wiadomościami w serwisie Google News będzie można automatycznie podpiąć własny komentarz. Podobny system panuje już od dawna na innych serwisach, ale ten od Google różni się od innych dwiema cechami: komentarzy nie będzie ...

-

![Notebooki Acer Aspire 4920 Notebooki Acer Aspire 4920]()

Notebooki Acer Aspire 4920

... posiadają kartę graficzną ATI® Radeon® HD X2400 XT do 256MB, wyświetlacz Acer CrystalBrite o przekątnej 14,1” WXGA, kamerę Acer CrystalEye oraz system dźwiękowy Dolby Digital Live. Nowe notebooki posiadają dyski twarde o pojemności wynoszącej do 160GB. Jako napęd optyczny zainstalowano dwuwarstwową nagrywarkę DVD-Super ...

-

![Notebook ARISTO Vision i375+ z Santa Rosa Notebook ARISTO Vision i375+ z Santa Rosa]()

Notebook ARISTO Vision i375+ z Santa Rosa

... pracy komputera, dzięki zastosowaniu wewnętrznego modułu pamięci flash, podłączonego bezpośrednio do magistrali PCI Express, w której zapisywane są dane wykorzystywane przez system (zamiast dotychczasowej metody zapisu danych tymczasowych na dysku twardym). Notebook Vision i375+ posiada kartę sieci bezprzewodowej WiFi Link 4965AGN, moduł ...

-

![Gry online: socjotechnika jedną z metod kradzieży haseł Gry online: socjotechnika jedną z metod kradzieży haseł]()

Gry online: socjotechnika jedną z metod kradzieży haseł

... miejsce kradzieże wirtualnej własności innych ludzi. Okazuje się, że dla kogoś, kto posiada odpowiednie umiejętności i wiedzę, jest to całkiem proste. System autoryzacji graczy (weryfikujący autentyczność gracza) opiera się w większości gier online na systemie haseł. Gracz logujący się do serwera musi wprowadzić ...

-

![Panda GateDefender Performa 3.0 Panda GateDefender Performa 3.0]()

Panda GateDefender Performa 3.0

... , IMAP4 oraz NNTP, dzięki czemu możliwe jest blokowanie złośliwego oprogramowania, spamu oraz niepożądanych zawartości. Urządzenie GateDefender Performa 3.0 wykorzystuje system obejmujący trzy rodzaje kwarantanny: kwarantanna dla podejrzanych lub nieuleczalnych złośliwych programów, kwarantanna dla spamu lub prawdopodobnie spamu, kwarantanna dla ...

-

![G DATA: bezpieczne wirtualne zakupy [© stoupa - Fotolia.com] G DATA: bezpieczne wirtualne zakupy]()

G DATA: bezpieczne wirtualne zakupy

... chronić przed wirusami, phishigiem, spamem, posiadać zintegrowany firewall i monitorować ruch sieciowy w poszukiwaniu szkodliwego kodu. Upewnij się, że Twój system operacyjny i program antywirusowy są aktualne, regularnie dokonuj aktualizacji. Hakerzy wykorzystują obecnie luki bezpieczeństwa w programach WinZip, Aprobat Leader, Quicktime i Flash ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Podaj.net - wymień się książkami [© stoupa - Fotolia.com] Podaj.net - wymień się książkami](https://s3.egospodarka.pl/grafika/ksiazki/Podaj-net-wymien-sie-ksiazkami-MBuPgy.jpg)

![Tydzień 27/2006 (03-09.07.2006) [© RVNW - Fotolia.com] Tydzień 27/2006 (03-09.07.2006)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-27-2006-03-09-07-2006-sNRO59.jpg)

![Microsoft współpracuje z Linuxem [© Nmedia - Fotolia.com] Microsoft współpracuje z Linuxem](https://s3.egospodarka.pl/grafika/wirtualizacja/Microsoft-wspolpracuje-z-Linuxem-Qq30bx.jpg)

![Wirtualna karta bezpieczeństwa NetIDMe [© stoupa - Fotolia.com] Wirtualna karta bezpieczeństwa NetIDMe](https://s3.egospodarka.pl/grafika/dziecko-w-sieci/Wirtualna-karta-bezpieczenstwa-NetIDMe-MBuPgy.jpg)

![Systemy ERP z EDI w hipermarketach [© Nmedia - Fotolia.com] Systemy ERP z EDI w hipermarketach](https://s3.egospodarka.pl/grafika/ERP/Systemy-ERP-z-EDI-w-hipermarketach-Qq30bx.jpg)

![Nadchodzi przełom technologiczny [© Scanrail - Fotolia.com] Nadchodzi przełom technologiczny](https://s3.egospodarka.pl/grafika/nowe-technologie/Nadchodzi-przelom-technologiczny-apURW9.jpg)

![Nowy superkomputer w Rosji [© violetkaipa - Fotolia.com] Nowy superkomputer w Rosji](https://s3.egospodarka.pl/grafika/superkomputer/Nowy-superkomputer-w-Rosji-SdaIr2.jpg)

![Pojemna karta SIM [© violetkaipa - Fotolia.com] Pojemna karta SIM](https://s3.egospodarka.pl/grafika/karta-SIM/Pojemna-karta-SIM-SdaIr2.jpg)

![Tydzień 46/2006 (13-19.11.2006) [© RVNW - Fotolia.com] Tydzień 46/2006 (13-19.11.2006)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-46-2006-13-19-11-2006-sNRO59.jpg)

![Tydzień 47/2006 (20-26.11.2006) [© RVNW - Fotolia.com] Tydzień 47/2006 (20-26.11.2006)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-47-2006-20-26-11-2006-vgmzEK.jpg)

![Laptopy za 100 USD już w lipcu [© violetkaipa - Fotolia.com] Laptopy za 100 USD już w lipcu](https://s3.egospodarka.pl/grafika/tanie-komputery/Laptopy-za-100-USD-juz-w-lipcu-SdaIr2.jpg)

![Koncerny komputerowe popierają Linuksa [© Nmedia - Fotolia.com] Koncerny komputerowe popierają Linuksa](https://s3.egospodarka.pl/grafika/Linux/Koncerny-komputerowe-popieraja-Linuksa-Qq30bx.jpg)

![Komputer bez procesora [© violetkaipa - Fotolia.com] Komputer bez procesora](https://s3.egospodarka.pl/grafika/komputer/Komputer-bez-procesora-SdaIr2.jpg)

![Tydzień 14/2007 (02-08.04.2007) [© RVNW - Fotolia.com] Tydzień 14/2007 (02-08.04.2007)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-14-2007-02-08-04-2007-sNRO59.jpg)

![Nowe cyber-zagrożenia wg McAfee [© Scanrail - Fotolia.com] Nowe cyber-zagrożenia wg McAfee](https://s3.egospodarka.pl/grafika/bezpieczenstwo-danych/Nowe-cyber-zagrozenia-wg-McAfee-apURW9.jpg)

![Last.fm sprzedany za 280 mln USD [© stoupa - Fotolia.com] Last.fm sprzedany za 280 mln USD](https://s3.egospodarka.pl/grafika/Last-fm/Last-fm-sprzedany-za-280-mln-USD-MBuPgy.jpg)

![Tydzień 29/2007 (16-22.07.2007) [© RVNW - Fotolia.com] Tydzień 29/2007 (16-22.07.2007)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-29-2007-16-22-07-2007-vgmzEK.jpg)

![Tydzień 30/2007 (23-29.07.2007) [© RVNW - Fotolia.com] Tydzień 30/2007 (23-29.07.2007)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-30-2007-23-29-07-2007-vgmzEK.jpg)

![Wirtualna centrala V-PABX w sieci Era [© pizuttipics - Fotolia.com] Wirtualna centrala V-PABX w sieci Era](https://s3.egospodarka.pl/grafika/V-PABX/Wirtualna-centrala-V-PABX-w-sieci-Era-QhDXHQ.jpg)

![Własny komentarz w Google News [© stoupa - Fotolia.com] Własny komentarz w Google News](https://s3.egospodarka.pl/grafika/Google-News/Wlasny-komentarz-w-Google-News-MBuPgy.jpg)

![G DATA: bezpieczne wirtualne zakupy [© stoupa - Fotolia.com] G DATA: bezpieczne wirtualne zakupy](https://s3.egospodarka.pl/grafika/zakupy-online/G-DATA-bezpieczne-wirtualne-zakupy-MBuPgy.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023 [© Nejron Photo - Fotolia.com] Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023](https://s3.egospodarka.pl/grafika2/koszty-podatkowe/Delegacje-krajowe-i-zagraniczne-nowe-stawki-diety-przy-podrozach-sluzbowych-od-29-11-2022-i-01-01-2023-249192-150x100crop.jpg)

![Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL? [© wygenerowane przez AI] Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL? [© wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/chinskie-auta/Chinskie-auta-Od-niskiej-jakosci-do-globalnego-lidera-Co-pokazuje-raport-EFL-270009-50x33crop.jpg) Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL?

Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL?

![Zarobki pracowników produkcji i logistyki: operator wózka widłowego nie narzeka, a inni? [© pexels] Zarobki pracowników produkcji i logistyki: operator wózka widłowego nie narzeka, a inni?](https://s3.egospodarka.pl/grafika2/zarobki-pracownikow-produkcji/Zarobki-pracownikow-produkcji-i-logistyki-operator-wozka-widlowego-nie-narzeka-a-inni-270160-150x100crop.jpg)

![Wielki Brat podejrzy wszystkie faktury. KSeF ułatwi życie przedsiębiorcom, czy je sparaliżuje? [© wygenerowane przez AI] Wielki Brat podejrzy wszystkie faktury. KSeF ułatwi życie przedsiębiorcom, czy je sparaliżuje?](https://s3.egospodarka.pl/grafika2/Krajowy-System-e-Faktur/Wielki-Brat-podejrzy-wszystkie-faktury-KSeF-ulatwi-zycie-przedsiebiorcom-czy-je-sparalizuje-270141-150x100crop.jpg)

![Czy Twoja firma jest gotowa na Wigilię? Od 24 grudnia nowe obowiązki wobec kandydatów i pracowników [© wygenerowane przez AI] Czy Twoja firma jest gotowa na Wigilię? Od 24 grudnia nowe obowiązki wobec kandydatów i pracowników](https://s3.egospodarka.pl/grafika2/jawnosc-zarobkow/Czy-Twoja-firma-jest-gotowa-na-Wigilie-Od-24-grudnia-nowe-obowiazki-wobec-kandydatow-i-pracownikow-270135-150x100crop.jpg)

![Mieszkanie w spadku: sprzedać czy wynająć? Ekspert wyjaśnia, co się bardziej opłaca [© wygenerowane przez AI] Mieszkanie w spadku: sprzedać czy wynająć? Ekspert wyjaśnia, co się bardziej opłaca](https://s3.egospodarka.pl/grafika2/mieszkanie-w-spadku/Mieszkanie-w-spadku-sprzedac-czy-wynajac-Ekspert-wyjasnia-co-sie-bardziej-oplaca-270116-150x100crop.jpg)

![Od ticketów do pełnych rozwiązań: jak agentic AI zmienia HR i doświadczenia pracowników [© wygenerowane przez AI] Od ticketów do pełnych rozwiązań: jak agentic AI zmienia HR i doświadczenia pracowników](https://s3.egospodarka.pl/grafika2/AI/Od-ticketow-do-pelnych-rozwiazan-jak-agentic-AI-zmienia-HR-i-doswiadczenia-pracownikow-270117-150x100crop.jpg)

![Świąteczna podróż z pupilem. Jak bezpiecznie przewieźć zwierzę samolotem? Praktyczny poradnik [© wygenerowane przez AI] Świąteczna podróż z pupilem. Jak bezpiecznie przewieźć zwierzę samolotem? Praktyczny poradnik](https://s3.egospodarka.pl/grafika2/zwierzeta/Swiateczna-podroz-z-pupilem-Jak-bezpiecznie-przewiezc-zwierze-samolotem-Praktyczny-poradnik-270064-150x100crop.jpg)

![Pułapki podatkowe 2026: Co zmieni się dla przedsiębiorców i jakie koszty ich czekają? [© wygenerowane przez AI] Pułapki podatkowe 2026: Co zmieni się dla przedsiębiorców i jakie koszty ich czekają?](https://s3.egospodarka.pl/grafika2/koszty-firmy/Pulapki-podatkowe-2026-Co-zmieni-sie-dla-przedsiebiorcow-i-jakie-koszty-ich-czekaja-270133-150x100crop.jpg)