-

![Biurowiec Cross Point Łódź Biurowiec Cross Point Łódź]()

Biurowiec Cross Point Łódź

... nowej szklano-aluminiowej fasady i instalacji wewnętrznych. Ponadto zostały dobudowane dwie kondygnacje oraz sześciometrowy, reprezentacyjny hol. Komunikację w budynku zapewni system 6 szybkobieżnych wind, rozmieszczonych w dwóch ciągach komunikacyjnych, a także wewnętrzne, przeszklone schody, łączące atrium I piętra, hol wejściowy i naturalnie ...

-

![Tydzień 33/2009 (10-16.08.2009) [© Alexandr Mitiuc Fotolia.com] Tydzień 33/2009 (10-16.08.2009)]()

Tydzień 33/2009 (10-16.08.2009)

... obligacje (w trzech ratach) za kwotę 75 mld USD. Zadłużenie USA bardzo szybko rośnie, bo uruchomiono olbrzymie pakiety pomocowe, by uchronić system finansowy przed zapaścią, a następnie już nowa administracja uruchomiła program wsparcia dla gospodarki (o wartości 785 mld USD). Wydatki sumują się i wynika ...

-

![HTC TATTOO z platformą Android HTC TATTOO z platformą Android]()

HTC TATTOO z platformą Android

... , gniazdo audio- 3,5 mm i slot kart pamięci microSD. HTC Tattoo będzie dostępny w Polsce w październiku w orientacyjnej cenie 1499 zł brutto. Specyfikacja techniczna System operacyjny: Android™ Procesor: Qualcomm® MSM7225™, 528 MHz Pamięć: ROM:512 MB; RAM:256 MB Karty pamięci: microSD™ (kompatybilna z SD 2.0) Wymiary ...

-

![Karty przedpłacone z potencjałem [© Scanrail - Fotolia.com] Karty przedpłacone z potencjałem]()

Karty przedpłacone z potencjałem

... wypłaty świadczeń pracowniczych. Według nich największą zaletą tego rozwiązania jest zachowanie poufności informacji dotyczących wynagrodzeń poszczególnych pracowników. „Do tego, by system prepaid zaczął działać w Polsce na różnych płaszczyznach, kluczowe jest zaangażowanie rządu w prace legislacyjne, u podłoża którego leży również interes budżetu ...

-

![Kaspersky Lab: pułapki w Internecie Kaspersky Lab: pułapki w Internecie]()

Kaspersky Lab: pułapki w Internecie

... ) i podał swoje osobiste informacje - np. hasło, numer konta bankowego itd. Wiadomość wygląda tak, jakby została wysłana przez Twój bank, eBay, system płatności, taki jak PayPal etc. Jednak bez względu na to, jak przekonująca wydaje się wiadomość, jest ona fałszywa; jeżeli klikniesz ...

-

![Bezpieczeństwo danych w firmach zagrożone [© Scanrail - Fotolia.com] Bezpieczeństwo danych w firmach zagrożone]()

Bezpieczeństwo danych w firmach zagrożone

... ochronę danych, kontrolę dostępu użytkowników pracujących poza biurem oraz prawidłowy stan systemów. Po pierwsze – działy informatyki powinny uprościć system bezpieczeństwa punktów końcowych i zmniejszyć związane z kontrolą koszty poprzez zastosowanie połączonych rozwiązań do zarządzania rozwiązaniami bezpieczeństwa zarządzanych centralnie z jednej ...

-

![Powstanie największa elektrownia gazowa w Polsce [© raven - Fotolia.com] Powstanie największa elektrownia gazowa w Polsce]()

Powstanie największa elektrownia gazowa w Polsce

... , co z kolei poprawi rentowność Grupy i wpłynie na wzrost jej wartości. Natomiast lokalizacja inwestycji będzie miała korzystny wpływ na cały Krajowy System Elektroenergetyczny, gdyż poprawi jakość i pewność zasilania w ubogiej w źródła wytwórcze Polsce północnej - ocenia Marcin Szpak, prezes zarządu ENERGA Trading S.A., która odpowiada ...

-

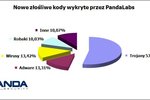

![Panda Cloud Antivirus dla MSP [© Nmedia - Fotolia.com] Panda Cloud Antivirus dla MSP]()

Panda Cloud Antivirus dla MSP

... bezpieczeństwa z dowolnego miejsca, w dowolnym czasie, dzięki konsoli centralnego zarządzania obsługiwanej przez serwery Panda Security. Oba rozwiązania wykorzystują system Kolektywnej Inteligencji, który dzięki skanowaniu „w chmurze” gwarantuje ochronę przed najnowszym niebezpiecznym oprogramowaniem. Ochrona oparta na modelu Cloud Computing ...

-

![G Data: zagrożenia internetowe 2010 [© stoupa - Fotolia.com] G Data: zagrożenia internetowe 2010]()

G Data: zagrożenia internetowe 2010

... autentyczność operacji wykonywanej przez użytkownika. Niektóre banki już teraz pozwalają również zatwierdzić transakcję żądając, w celu weryfikacji klienta, podpisu elektronicznego. Cały system opiera się jednak na wiedzy oraz przezorności Internautów. Zagrożenie ze strony Trojanów tworzonych na bazie amerykańskiego „Zeusa” jest tym bardziej ...

-

![Jakie świadczenia pozapłacowe na święta? [© Scanrail - Fotolia.com] Jakie świadczenia pozapłacowe na święta?]()

Jakie świadczenia pozapłacowe na święta?

... „Aby zmotywować pracownika, sprawić, by pracował efektywniej i lubił swoje miejsce pracy, nie wystarczy tylko comiesięczne wynagrodzenie. Pracodawcy powinni stworzyć optymalny system motywacyjny, swojego rodzaju pulę nagród, która będzie dopasowana zarówno do potrzeb i zainteresowań pracowników jak również do specyfiki firmy. W okresie świątecznym ...

-

![Polski Internet ma już 18 lat Polski Internet ma już 18 lat]()

Polski Internet ma już 18 lat

... naszego życia na dobre. Nowy rok powinien przynieść lub rozpowszechnić nowe rozwiązania, do których należą m. in. portale z aukcjami malejącymi czy system rezerwacji miejsc noclegowych online typu Dotbook.pl., w którym, według jego twórców tkwi internetowa przyszłość w dziedzinie turystyki. To Internet jest więc ...

-

![Media, technologie i telekomunikacja 2010 [© Scanrail - Fotolia.com] Media, technologie i telekomunikacja 2010]()

Media, technologie i telekomunikacja 2010

... 3D oraz ze sprzedaży odbiorników powinny pozostać znikome. W branży telekomunikacyjnej eksperci Deloitte przewidują przełom dla mobilnej technologii VoIP. Ich zdaniem system ten przestanie być niszowy i trafi do masowego użycia. Stanie się to możliwe dzięki większej dostępności nowych usług, które łączą funkcjonalność ...

-

![Smartfon Samsung Omnia II Smartfon Samsung Omnia II]()

Smartfon Samsung Omnia II

... Olimpijskich w Nagano w 1998 roku firma zyskała miano Oficjalnego Partnera Igrzysk Olimpijskich w zakresie Urządzeń Dedykowanych Łączności Bezprzewodowej opracowując autorski system łączności bezprzewodowej (WOW) oraz przekazując telefony komórkowe. Zaangażowanie firmy Samsung jako Oficjalnego Partnera Igrzysk Olimpijskich będzie kontynuowane do ...

-

![Bezpłatna nawigacja w smartfonach Nokia [© pizuttipics - Fotolia.com] Bezpłatna nawigacja w smartfonach Nokia]()

Bezpłatna nawigacja w smartfonach Nokia

... kosztownych i obciążających baterię połączeń z siecią. Mapy można załadować do urządzenia Nokia z wyprzedzeniem, a następnie ustawić Ovi Mapy w trybie offline. Dzięki temu system nawigacyjny będzie nadal działać, oszczędzając przy tym baterię. Ta funkcja szczególnie przyda się osobom obawiającym się kosztów transmisji danych za ...

-

![Przeglądarka Firefox 3.6 Przeglądarka Firefox 3.6]()

Przeglądarka Firefox 3.6

... email, przesyłanie zdjęć, sieci społecznościowe i wiele innych. Nowa wersja przeglądarki zawiera również nowe funkcjonalności, jak minimotywy Personas, przełomowy system wykrywania nieaktualnych wtyczek, poprawioną wydajność JavaScriptu oraz usprawnienia Awesome Bar, służące lepszej, bardziej dostosowanej do indywidualnych potrzeb pracy z Siecią ...

-

![Szkodliwe programy w Polsce XII 2009 Szkodliwe programy w Polsce XII 2009]()

Szkodliwe programy w Polsce XII 2009

... pozycji, są to standardowo już na pierwszym miejscu Warszawa, a także Bydgoszcz, Łódź i Gdańsk. Analiza dokonana została w oparciu o informacje dostarczone przez system Kaspersky Security Network (KSN). Raport składa się z dwóch części. W pierwszej znajduje się Top 10 najczęściej infekowanych polskich miast oraz aktywność ...

-

![Europa: wydarzenia tygodnia 7/2010 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 7/2010]()

Europa: wydarzenia tygodnia 7/2010

... bezpośrednio popłynąć do Niemiec. To ostatnia wymagana zgoda na budowę gazociągu Budowa 1223 km gazociągu Nord Stream chce rozpocząć w kwietniu. System będzie złożony z dwóch rur, każda o przepustowości 27,5 mld m³. Pierwsza z rur będzie oddana do użytku w październiku 2011 r., a druga - pod koniec 2012 ...

-

![Szkodliwe programy w Polsce - IV kw.2009 Szkodliwe programy w Polsce - IV kw.2009]()

Szkodliwe programy w Polsce - IV kw.2009

... . Na liście oprogramowania, które najczęściej infekowało komputery polskich użytkowników pojawiło się wiele nowości. Analiza dokonana została w oparciu o informacje dostarczone przez system Kaspersky Security Network (KSN). Podobnie jak raporty miesięczne, tak i ten został podzielony na dwie części. W pierwszej znajduje się zestawienie Top ...

-

![Projektor 3D Acer S5200 Projektor 3D Acer S5200]()

Projektor 3D Acer S5200

... dwóch obrazów na ekranie. Następnie, okulary 3D pozwalają na połączenie dwóch obrazów i uzyskanie spektakularnego efektu przestrzennego. Projektor jest też wyposażony w system optyczny umożliwiający uzyskanie ostrego obrazu przy bardzo małych odległościach od ekranu. Gdy odległość od ekranu wynosi 1 metr, przekątna ostrego i precyzyjnego ...

-

![Płyta główna GIGABYTE GA-890GPA-UD3H Płyta główna GIGABYTE GA-890GPA-UD3H]()

Płyta główna GIGABYTE GA-890GPA-UD3H

... z urządzeniami USB o dużym zapotrzebowaniu energetycznym takimi jak dyski twarde, huby USB, itd.). Uzupełnieniem całości jest zaawansowany układ chłodzenia. Rozbudowany system radiatorów połączonych przewodami cieplnymi zapewnia odpowiednie temperatury pracy nawet po overclockingu. Dodatkową zaletą nowej płyty jest komplet wyjść D-Sub, DVI i ...

-

![Polska: wydarzenia tygodnia 16/2010 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 16/2010]()

Polska: wydarzenia tygodnia 16/2010

... poważny wstrząs w całym społeczeństwie... Jednak procesy gospodarcze są kontynuowane bez sentymentów. Wynika to z ich charakteru i z tego, że światowa gospodarka to system naczyń połączonych, a polska gospodarka jest częścią gospodarki globalnej. Pojawiły się liczne wypowiedzi dotyczące prognoz dla naszego kraju, a nas zainteresowały przede ...

-

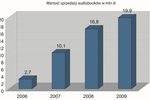

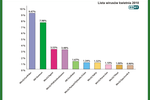

![Audiobooki: preferencje konsumentów Audiobooki: preferencje konsumentów]()

Audiobooki: preferencje konsumentów

... wygodnie przeszukiwać po opłaceniu abonamentu. Problem w tym, że Chomik oferuje treści, które naruszają prawa autorskie, z powodzeniem jednak można zastosować podobny system oferujący treści legalne (na amerykańskim rynku przykładami są Rhapsody czy iTunes). Jak podają eksperci, w Polsce póki co, niestety, legalne pliki ...

-

![Zakup działki rekreacyjnej: ile kosztuje? Zakup działki rekreacyjnej: ile kosztuje?]()

Zakup działki rekreacyjnej: ile kosztuje?

... . 10 kilometrów znajduje się wiele jezior, malownicza Ostróda, najwyższe wzniesienie Mazur, Góra Dylewska, oraz niepowtarzalny w skali całej Europy XIX wieczny system śluz i pochylni Kanału Elbląskiego. Choć nieruchomość ta nadaje się raczej na ekskluzywny hotel, to za bagatela 7 mln zł można stać ...

-

![Fabryka renu KGHM Ecoren w Legnicy Fabryka renu KGHM Ecoren w Legnicy]()

Fabryka renu KGHM Ecoren w Legnicy

... to niezwykle ważne, ponieważ na tym etapie do produkcji używane są wybuchowe gazy. Wdrożyliśmy więc bardzo skrupulatne procedury kontroli i szczelności, a system detekcji gazów funkcjonuje dwuetapowo. W dalszych etapach proszek renu metalicznego trafia do tabletkarki, która formuje z niego tzw. pelety. Malutkie pastylki znowu ...

-

![Pamięć Kingston DataTraveler 5000 Pamięć Kingston DataTraveler 5000]()

Pamięć Kingston DataTraveler 5000

... w zakresie technologii kryptograficznych – jest liderem na rynku zaawansowanych systemów sprzętowego szyfrowania danych, zarządzania dostępem oraz ochrony danych cyfrowych. System certyfikacji FIPS 140-2 wymaga weryfikacji dostępu do danych, zgodnej z wymogami federalnymi, ustanowionymi przez Narodowy Instytut Standaryzacji i Technologii (NIST ...

-

![ESET: zagrożenia internetowe IV 2010 ESET: zagrożenia internetowe IV 2010]()

ESET: zagrożenia internetowe IV 2010

... . Win32/Sality dodaje w rejestrze wpis, dzięki któremu uruchamia się każdorazowo przy starcie systemu i dodatkowo dezaktywuje procesy powiązane z programami zabezpieczającymi system przed zagrożeniami, przez co aplikacje antywirusowe oraz firewallowe przestają zapewniać użytkownikowi należytą ochronę. Zagrożenie identyfikuje i usuwa z dysku pliki ...

-

![Kradzież danych: $171 mln kary Kradzież danych: $171 mln kary]()

Kradzież danych: $171 mln kary

... klientów, koszty procesów. W wyniku trwających nadal postępowań o odszkodowania suma ta może wzrosnąć w ciągu następnych lat do 1 miliarda. Firma postanowiła załatać system bezpieczeństwa angażując do pracy specjalistów z General Dynamics, IBM i Deloitte. Stephen Watt, zapytany przez reportera Wired.com o odczucia na temat całej ...

-

![Fałszywe antywirusy realnym zagrożeniem Fałszywe antywirusy realnym zagrożeniem]()

Fałszywe antywirusy realnym zagrożeniem

... zdjęcie. Chętni znajdą się zawsze. 2. Przekonać użytkownika co powagi zagrożenia Celem przestępcy jest przestraszenie użytkownika oraz wmówienie mu, że jego system operacyjny to siedlisko wirusów. Do tego celu cyberprzestępcy używają języka skryptowego - javascript. Po wejściu na sfałszowaną witrynę uruchamia się skrypt ...

-

![Ewolucja spamu I-III 2010 Ewolucja spamu I-III 2010]()

Ewolucja spamu I-III 2010

... jedynie 0,03% ruchu pocztowego. Spadek ten trudno wyjaśnić, będziemy jednak monitorowali rozwój sytuacji. Po raz kolejny najpopularniejszym celem phisherów był system PayPal – ponad połowa wszystkich ataków phishingowych w pierwszym kwartale 2010 roku dotyczyła tego systemu płatności. Drugie miejsce, bez niespodzianek, przypadło portalowi ...

-

![Polska: wydarzenia tygodnia 22/2010 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 22/2010]()

Polska: wydarzenia tygodnia 22/2010

... ostatniej powodzi na naszą gospodarkę. Skupmy teraz naszą uwagę na kilku wybranych problemach... 1. Kryzys lat 2007-9 osłabił przedsiębiorstwa, ale też system finansowy, wzrosły deficyty budżetowe, dług publiczny i koszty jego obsługi. Wzrósł także poziom bezrobocia. Końcówka 2009 roku była jednak optymistyczna, w pierwszym ...

-

![Kieszonkowy komputer CheckPoint Abra Kieszonkowy komputer CheckPoint Abra]()

Kieszonkowy komputer CheckPoint Abra

... sieci firmowej. Check Point Abra chroni zdalną komunikację z firmową siecią bez konieczności instalacji oprogramowania na komputerze lub domyślnego klienta wbudowanego w system operacyjny. Sugerowana cena detaliczna Check Point Abra wynosi 140 USD.

-

![Kaspersky Lab: zagrożenia internetowe I kw. 2010 Kaspersky Lab: zagrożenia internetowe I kw. 2010]()

Kaspersky Lab: zagrożenia internetowe I kw. 2010

... Exploit.OSX.Smid.b działa w systemie Windows, MacOS oraz systemach operacyjnych *nix oraz generuje odsyłacz do zagrożenia w zależności od rodzaju wykorzystywanego system operacyjnego. Następnie, po wywołaniu funkcji ‘getSoundbank’, odsyłacz ten jest przesyłany jako wymagany parametr. Rezultatem jest przepełnienie bufora oraz wykonanie kodu ...

-

![Panda Global Protection 2011 [© Nmedia - Fotolia.com] Panda Global Protection 2011]()

Panda Global Protection 2011

... dla jeszcze bezpieczniejszego surfowania w internecie. Zarządzanie siecią domową. Tryb gier/multimedialny. Zdalny dostęp do PC dzięki Beanywhere. Menedżer haseł. System szyfrowania plików. Definitywne usuwanie plików. Wirtualna klawiatura. Wirtualna przeglądarka z technologią Sandbox. Filtr antyspamowy. Ochrona przed oprogramowaniem typu spyware ...

-

![Tabnabbing - nowa technika phishingu Tabnabbing - nowa technika phishingu]()

Tabnabbing - nowa technika phishingu

... informatycznych obejmujący okres od kwietnia do czerwca 2010 r. Raport informuje m.in. o nowej, potencjalnie niebezpiecznej technice phishingu: Tabnabbing. Tabnabbing wykorzystuje system przeglądania kart w nowoczesnych przeglądarkach, dając użytkownikom wrażenie, że znajdują się na znajomej stronie internetowej takiej jak Gmail, Hotmail czy ...

-

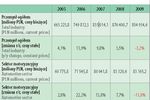

![Przemysł motoryzacyjny w 2009 r. Przemysł motoryzacyjny w 2009 r.]()

Przemysł motoryzacyjny w 2009 r.

... charakteryzuje wysoki stopień skomplikowania. Są one również bardzo restrykcyjne jeśli chodzi o zakres odliczania. Bardziej przejrzyste regulacje oraz łatwiejszy do stosowania system prawny byłyby dużym ułatwieniem dla urzędów i obywateli. Gdyby dodatkowo resort finansów zezwolił na odliczanie VAT od każdego firmowego auta, popyt ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Tydzień 33/2009 (10-16.08.2009) [© Alexandr Mitiuc Fotolia.com] Tydzień 33/2009 (10-16.08.2009)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-33-2009-10-16-08-2009-12AyHS.jpg)

![Karty przedpłacone z potencjałem [© Scanrail - Fotolia.com] Karty przedpłacone z potencjałem](https://s3.egospodarka.pl/grafika/karty-przedplacone/Karty-przedplacone-z-potencjalem-apURW9.jpg)

![Bezpieczeństwo danych w firmach zagrożone [© Scanrail - Fotolia.com] Bezpieczeństwo danych w firmach zagrożone](https://s3.egospodarka.pl/grafika/Novell/Bezpieczenstwo-danych-w-firmach-zagrozone-apURW9.jpg)

![Powstanie największa elektrownia gazowa w Polsce [© raven - Fotolia.com] Powstanie największa elektrownia gazowa w Polsce](https://s3.egospodarka.pl/grafika/elektrownia-gazowa/Powstanie-najwieksza-elektrownia-gazowa-w-Polsce-bzyad3.jpg)

![Panda Cloud Antivirus dla MSP [© Nmedia - Fotolia.com] Panda Cloud Antivirus dla MSP](https://s3.egospodarka.pl/grafika/Panda-Security/Panda-Cloud-Antivirus-dla-MSP-Qq30bx.jpg)

![G Data: zagrożenia internetowe 2010 [© stoupa - Fotolia.com] G Data: zagrożenia internetowe 2010](https://s3.egospodarka.pl/grafika/cyberprzestepcy/G-Data-zagrozenia-internetowe-2010-MBuPgy.jpg)

![Jakie świadczenia pozapłacowe na święta? [© Scanrail - Fotolia.com] Jakie świadczenia pozapłacowe na święta?](https://s3.egospodarka.pl/grafika/swiadczenia-pozaplacowe/Jakie-swiadczenia-pozaplacowe-na-swieta-apURW9.jpg)

![Media, technologie i telekomunikacja 2010 [© Scanrail - Fotolia.com] Media, technologie i telekomunikacja 2010](https://s3.egospodarka.pl/grafika/rynek-mediow-i-reklamy/Media-technologie-i-telekomunikacja-2010-apURW9.jpg)

![Bezpłatna nawigacja w smartfonach Nokia [© pizuttipics - Fotolia.com] Bezpłatna nawigacja w smartfonach Nokia](https://s3.egospodarka.pl/grafika/Nokia/Bezplatna-nawigacja-w-smartfonach-Nokia-QhDXHQ.jpg)

![Europa: wydarzenia tygodnia 7/2010 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 7/2010](https://s3.egospodarka.pl/grafika/gospodarka/Europa-wydarzenia-tygodnia-7-2010-sNRO59.jpg)

![Polska: wydarzenia tygodnia 16/2010 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 16/2010](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-16-2010-vgmzEK.jpg)

![Polska: wydarzenia tygodnia 22/2010 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 22/2010](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-22-2010-vgmzEK.jpg)

![Panda Global Protection 2011 [© Nmedia - Fotolia.com] Panda Global Protection 2011](https://s3.egospodarka.pl/grafika/Panda-Security/Panda-Global-Protection-2011-Qq30bx.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w sierpniu 2025 [© Freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w sierpniu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-sierpniu-2025-268073-150x100crop.jpg)

![Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji [© DDRockstar - Fotolia.com] Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji](https://s3.egospodarka.pl/grafika2/content-marketing/Artykul-sponsorowany-vs-natywny-8-roznic-ktore-wplywaja-na-skutecznosc-publikacji-222399-150x100crop.jpg)

![Ranking najlepszych kont osobistych [© wygenerowane przez AI] Ranking najlepszych kont osobistych](https://s3.egospodarka.pl/grafika2/konto-osobiste/Ranking-najlepszych-kont-osobistych-267141-150x100crop.png)

![Długie weekendy - jak wygląda kalendarz 2025? [© snowing na Freepik] Długie weekendy - jak wygląda kalendarz 2025?](https://s3.egospodarka.pl/grafika2/dlugie-weekendy/Dlugie-weekendy-jak-wyglada-kalendarz-2025-263192-150x100crop.jpg)

![7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI] 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/inwestycja-w-mieszkanie/7-pulapek-i-okazji-zobacz-co-cie-czeka-podczas-kupna-mieszkania-na-wynajem-270018-50x33crop.jpg) 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

![Zarobki pracowników produkcji i logistyki: operator wózka widłowego nie narzeka, a inni? [© pexels] Zarobki pracowników produkcji i logistyki: operator wózka widłowego nie narzeka, a inni?](https://s3.egospodarka.pl/grafika2/zarobki-pracownikow-produkcji/Zarobki-pracownikow-produkcji-i-logistyki-operator-wozka-widlowego-nie-narzeka-a-inni-270160-150x100crop.jpg)

![Wielki Brat podejrzy wszystkie faktury. KSeF ułatwi życie przedsiębiorcom, czy je sparaliżuje? [© wygenerowane przez AI] Wielki Brat podejrzy wszystkie faktury. KSeF ułatwi życie przedsiębiorcom, czy je sparaliżuje?](https://s3.egospodarka.pl/grafika2/Krajowy-System-e-Faktur/Wielki-Brat-podejrzy-wszystkie-faktury-KSeF-ulatwi-zycie-przedsiebiorcom-czy-je-sparalizuje-270141-150x100crop.jpg)

![Czy Twoja firma jest gotowa na Wigilię? Od 24 grudnia nowe obowiązki wobec kandydatów i pracowników [© wygenerowane przez AI] Czy Twoja firma jest gotowa na Wigilię? Od 24 grudnia nowe obowiązki wobec kandydatów i pracowników](https://s3.egospodarka.pl/grafika2/jawnosc-zarobkow/Czy-Twoja-firma-jest-gotowa-na-Wigilie-Od-24-grudnia-nowe-obowiazki-wobec-kandydatow-i-pracownikow-270135-150x100crop.jpg)

![Mieszkanie w spadku: sprzedać czy wynająć? Ekspert wyjaśnia, co się bardziej opłaca [© wygenerowane przez AI] Mieszkanie w spadku: sprzedać czy wynająć? Ekspert wyjaśnia, co się bardziej opłaca](https://s3.egospodarka.pl/grafika2/mieszkanie-w-spadku/Mieszkanie-w-spadku-sprzedac-czy-wynajac-Ekspert-wyjasnia-co-sie-bardziej-oplaca-270116-150x100crop.jpg)

![Od ticketów do pełnych rozwiązań: jak agentic AI zmienia HR i doświadczenia pracowników [© wygenerowane przez AI] Od ticketów do pełnych rozwiązań: jak agentic AI zmienia HR i doświadczenia pracowników](https://s3.egospodarka.pl/grafika2/AI/Od-ticketow-do-pelnych-rozwiazan-jak-agentic-AI-zmienia-HR-i-doswiadczenia-pracownikow-270117-150x100crop.jpg)