-

![Ekologia w biznesie - od biura po logistykę Ekologia w biznesie - od biura po logistykę]()

Ekologia w biznesie - od biura po logistykę

... klientów przeprowadza XBS Group. Audyt dotyczy przede wszystkim materiałów ekspozycyjnych, wykorzystywanych w branży FMCG. - Audyt ekologiczny składa się z dwóch części. ... projektantów, przez producentów materiałów POS, firmy FMCG i recyclingowe, po sieci detaliczne, a nawet studentów i wykładowców), chcemy zoptymalizować łańcuch dostaw materiałów ...

-

![Czy darmowy klon Windows jest oszustwem? [© Nmedia - Fotolia.com] Czy darmowy klon Windows jest oszustwem?]()

Czy darmowy klon Windows jest oszustwem?

... Windows, wymienia się przeciek Windows NT do sieci przez P2P, który miał miejsce w 2004 roku. Audyt zostanie prawdopodobnie zakończony w tym roku. Edwards ma ... dla klientów TCP/IP” – skomentował Edwards. „Użytkownik powinien mieć możliwość wejść do sieci, sprawdzić email, czatować oraz zainstalować kilka z wielu standardowych aplikacji WIN32.” ...

-

![3 błędy, które mogą przesądzić o porażce inwestycji budowlanej 3 błędy, które mogą przesądzić o porażce inwestycji budowlanej]()

3 błędy, które mogą przesądzić o porażce inwestycji budowlanej

... zadania, konieczne do wykonania przed realizacją inwestycji, jak np. rozbudowa sieci wodociągowych, kanalizacyjnych itd. czy budowa odcinka drogi, są nie tylko ... inwestycyjny od samego początku będzie przemyślany, skuteczny i pozbawiony zbędnych komplikacji. Audyt terenu, skrupulatne szacowanie terminu i budżetu oraz dobór rzetelnych partnerów – te ...

-

![Zagrożenia internetowe III kw. 2011 Zagrożenia internetowe III kw. 2011]()

Zagrożenia internetowe III kw. 2011

... organizacji certyfikującej. Chociaż firmy wydające główne certyfikaty SSL mają obowiązek przejść audyt bezpieczeństwa, wygląda na to, że poziom bezpieczeństwa w DigiNotar i będącym jego ... 344 563 prób lokalnych infekcji na komputerach użytkowników należących do sieci KSN. Podczas tych prób skanery użytkowników działające podczas uzyskiwania dostępu ...

-

![5 mitów na temat bezpieczeństwa infrastruktury krytycznej 5 mitów na temat bezpieczeństwa infrastruktury krytycznej]()

5 mitów na temat bezpieczeństwa infrastruktury krytycznej

... kontroli nie są połączone z siecią firmową. Audyt wykazał, że 89% systemów posiadało takie połączenie. Co więcej, ochrona sieci firmowej była nastawiona jedynie na ... oparte na izolowaniu komputerów od sieci zewnętrznej stanowi istotną pierwszą linię obrony, ochronę należy również zapewnić wewnątrz sieci, na najbardziej podatnych na ataki systemach ...

-

![Komputery przemysłowe ciągle na celowniku [© goodluz - Fotolia.com] Komputery przemysłowe ciągle na celowniku]()

Komputery przemysłowe ciągle na celowniku

... wykorzystywanego w organizacji. Ogranicz ruch sieciowy na portach oraz protokołach wykorzystywanych na routerach granicznych i wewnątrz sieci operacyjnej organizacji. Przeprowadź audyt kontroli dostępu dla komponentów w sieci przemysłowej przedsiębiorstwa oraz na jej granicach. Wdróż wyspecjalizowane rozwiązania do ochrony punktów końcowych, takie ...

-

![Darmowe aplikacje mobilne, czyli pod wirtualną lupą [© valerybrozhinsky - Fotolia.com] Darmowe aplikacje mobilne, czyli pod wirtualną lupą]()

Darmowe aplikacje mobilne, czyli pod wirtualną lupą

... zgłasza się do nas nałogowy bywalec portali hazardowych, poszukujący w sieci każdej możliwości finansowania swojej pasji. Ten prosty sposób minimalizuje ryzyko, ... wykazać zgodność wszystkich działań na danych osobowych z wymogami ogólnego rozporządzenia. Zalecany audyt wykonał również Selectivv i upewnił się, że działalność firmy jest jak ...

-

![Czy polskie firmy są gotowe na ochronę cyberbezpieczeństwa? [© pixabay] Czy polskie firmy są gotowe na ochronę cyberbezpieczeństwa?]()

Czy polskie firmy są gotowe na ochronę cyberbezpieczeństwa?

... Forum to Counter Terrorism (GIFCT), którego celem jest przeciwdziałanie szerzeniu się w sieci propagandy produkowanej przez terrorystów czy inicjatywa The Cybersecurity Tech Accord (Tech Accord) – ... , operatorzy muszą co najmniej raz na dwa lata przeprowadzać audyt bezpieczeństwa cybernetycznego. Z całą pewnością powyższe rozwiązania przyczyniają się ...

-

![Ukierunkowane ataki ransomware: wzrost incydentów o blisko 770% Ukierunkowane ataki ransomware: wzrost incydentów o blisko 770%]()

Ukierunkowane ataki ransomware: wzrost incydentów o blisko 770%

... wychodzący. Regularnie twórz kopie zapasowe danych. Zadbaj o to, aby w razie potrzeby mieć szybki dostęp do takiej kopii. Przeprowadź audyt cyberbezpieczeństwa swoich sieci i skoryguj wszelkie słabe punkty. Wyjaśnij pracownikom, że mogą paść ofiarą oprogramowania ransomware za pośrednictwem wiadomości phishingowej, podejrzanej strony internetowej ...

-

![Cyberbezpieczeństwo firm cierpi przez brak pracowników [© BillionPhotos.com - Fotolia.com] Cyberbezpieczeństwo firm cierpi przez brak pracowników]()

Cyberbezpieczeństwo firm cierpi przez brak pracowników

... grup cyberprzestępczych, które wciąż pozostają w oczach respondentów największym zagrożeniem w sieci (53% wskazań). Z kolei o 14 p.p. zmniejszył się odsetek ... Inne popularne narzędzia weryfikacji to ankieta bezpieczeństwa (42% wskazań) oraz audyt bezpieczeństwa informacji u podwykonawcy (34% wskazań). O RAPORCIE: Raport KPMG w Polsce pt. „ ...

-

![Europa Środkowa: popularne serwisy 2008 Europa Środkowa: popularne serwisy 2008]()

Europa Środkowa: popularne serwisy 2008

... audyt.gemius.pl (Polska), audience.gemius.hu (Węgry), audience.com.ua (Ukraina), audience.gemius.ee (Estonia), audience.gemius.lv (Łotwa), audience.lt (Litwa), audience.bg (Bułgaria) oraz audience.gemius.ru (Rosja) zainteresowani specyfiką Internetu mogą śledzić zachowania użytkowników sieci ... proc. węgierskich użytkowników sieci. Iwiw, czyli ...

-

![Cyberprzestępczość: ataki coraz groźniejsze [© alphaspirit - Fotolia.com] Cyberprzestępczość: ataki coraz groźniejsze]()

Cyberprzestępczość: ataki coraz groźniejsze

... Solera Networks na konferencji RSA w San Francisco, poświęconej bezpieczeństwu w sieci. W badaniu wzięło udział ponad 3,5 tys. specjalistów ds. IT i bezpieczeństwa z USA, ... skutecznie walczyć z cyberprzestępczością. W każdej firmie powinien odbyć się dokładny audyt zarówno technologii, jak i procedur, który pozwoli wyłapać wszelkie niedociągnięcia. ...

-

![Utrata danych: sektor MSP bez planu B [© Sergey Nivens - Fotolia.com] Utrata danych: sektor MSP bez planu B]()

Utrata danych: sektor MSP bez planu B

... % europejskich menadżerów wyższego szczebla z sektora MSP przeprowadza kontrolę bezpieczeństwa sieci w swojej firmie, a 16% przebadanych nie posiadało informacji, czy mają zainstalowane ... jak serwisanci czy administratorzy. Jej stworzenie powinien poprzedzić dokładny audyt, który pokaże, jakie obszary i procesy są najbardziej zagrożone. Osoby ...

-

![Handel, IT i finanse. Tam zawsze jest praca [© Artur Marciniec - Fotolia.com] Handel, IT i finanse. Tam zawsze jest praca]()

Handel, IT i finanse. Tam zawsze jest praca

... odnotowano również w stosunku do osób zarządzających usługami (48%) oraz administrujących sieci (25%). Analiza ofert pracy adresowanych do specjalistów ... do księgowych. Poszukiwano także specjalistów ds. analizy finansowej, osób odpowiedzialnych za audyt i podatki oraz specjalistów ds. kontrolingu. Najwięcej pracy dla specjalistów ds. ...

-

![Kaspersky Lab odkrywa ponad 70 tys. zhakowanych serwerów. Także z Polski [© Scanrail - Fotolia.com] Kaspersky Lab odkrywa ponad 70 tys. zhakowanych serwerów. Także z Polski]()

Kaspersky Lab odkrywa ponad 70 tys. zhakowanych serwerów. Także z Polski

... online, który oferuje m.in. dostęp do: serwerów należących do sieci rządowych, korporacji i uniwersytetów; serwerów, które przechowują pewne strony internetowe i usługi lub ... serwera, wdrożyć ciągły proces zarządzania łatami, przeprowadzać regularny audyt bezpieczeństwa infrastruktury IT, rozważyć zainwestowanie w usługi analizy zagrożeń, które ...

-

![Kaspersky ostrzega: VNC open source źródłem zagrożeń Kaspersky ostrzega: VNC open source źródłem zagrożeń]()

Kaspersky ostrzega: VNC open source źródłem zagrożeń

... z tym jego użytkownicy powinni rozważyć alternatywne systemy VNC. VNC open source – jak zapewnić sobie bezpieczeństwo? Przeprowadź audyt w zakresie użytkowania narzędzi zdalnej administracji oraz systemów stosowanych w sieci przemysłowej. Usuń wszystkie narzędzia zdalnej administracji, które nie są wymagane w procesie przemysłowym. Ściśle monitoruj ...

-

![Inwestycje w e-commerce to konieczność. Co warto zrobić? [© apops - Fotolia.com] Inwestycje w e-commerce to konieczność. Co warto zrobić?]()

Inwestycje w e-commerce to konieczność. Co warto zrobić?

... Te szacunki okazały się nazbyt ostrożne. Mnóstwo firm w czasie lockdownu sprzedawało głównie w sieci - często po raz pierwszy - nieraz z trudem obsługując zwiększony popyt. Aby ... elementów sprzedaży online, dlatego dobrze przed przystąpieniem do inwestycji przeprowadzić profesjonalny audyt, by ocenić, w których obszarach zostaliśmy w tyle ...

-

![Jak generatywna sztuczna inteligencja może zmienić kształt bankowości? [© pixabay.com] Jak generatywna sztuczna inteligencja może zmienić kształt bankowości?]()

Jak generatywna sztuczna inteligencja może zmienić kształt bankowości?

... praktyki zarządzania danymi, dostrajanie LLM, konsultacje z ludźmi i ciągły audyt. Dostępność danych - bariery technologiczne w bankach mogą powodować umieszczanie danych w niedostępnych systemach i środowiskach przechowywania. Banki mogą jednak spodziewać się rozszerzonych sieci API (z ang. application programming interface, czyli zestaw reguł ...

-

![Shadow AI - ukryte zagrożenie. Dlaczego niekontrolowane narzędzia mogą kosztować miliony? [© wygenerowane przez AI] Shadow AI - ukryte zagrożenie. Dlaczego niekontrolowane narzędzia mogą kosztować miliony?]()

Shadow AI - ukryte zagrożenie. Dlaczego niekontrolowane narzędzia mogą kosztować miliony?

... że pracownicy często nie potrafią odróżnić bezpiecznych narzędzi od tych zainfekowanych. W sieci nie brakuje fałszywych aplikacji GenAI, które zamiast pomagać w pracy, służą do ... firmy i przyjętej przez nią strategii bezpieczeństwa. Weryfikacja dostawców: Regularny audyt narzędzi AI pod kątem standardów ochrony danych oraz ich zgodności z ...

-

![Firmy i nielegalne oprogramowanie [© Scanrail - Fotolia.com] Firmy i nielegalne oprogramowanie]()

Firmy i nielegalne oprogramowanie

... % „złośliwych kodów” (malicious code) jest rozpowszechniania przez sieci P2P. Aktualnie, mimo poważnych konsekwencji finansowych ponoszonych przez przedsiębiorstwa, stopa piractwa ... zakresie audytu i procedur zarządzania oprogramowaniem. „44% polskich przedsiębiorców wskazuje audyt oprogramowania jako metodę kontroli nad posiadanymi zasobami ...

-

![Panda: spam problemem współczesnych firm [© Scanrail - Fotolia.com] Panda: spam problemem współczesnych firm]()

Panda: spam problemem współczesnych firm

... rozwiązań antymalware. Audyt wykazał, że aż 87,54% e-maili otrzymanych przez firmy w lipcu stanowił spam, czyli niepożądana korespondencja e-mail, zawierająca zazwyczaj reklamy. Tak wysoki odsetek spamu w firmowej korespondencji może znacząco wpłynąć nie tylko na wydajność systemów IT, wykorzystując przepustowość sieci i zapychając dyski ...

-

![Transakcje online firm źle zabezpieczone [© stoupa - Fotolia.com] Transakcje online firm źle zabezpieczone]()

Transakcje online firm źle zabezpieczone

... wdrożono w firmie zasady bezpieczeństwa. Zaleca się korzystanie z banków, posiadających odpowiednie certyfikaty bezpieczeństwa, spełniające standardy bezpieczeństwa. Każda firma może przeprowadzić bezpłatnie audyt bezpieczeństwa za pomocą Panda Malware Radar i sprawdzić poziom bezpieczeństwa swojej sieci na stronie internetowej .

-

![Symantec Altiris Management Suite 7.0 [© Nmedia - Fotolia.com] Symantec Altiris Management Suite 7.0]()

Symantec Altiris Management Suite 7.0

... szeregiem korporacyjnych i własnoręcznie opracowanych pakietów oprogramowania. Pozwala przeprowadzać audyt i skategoryzować znane aplikacje w katalogu oprogramowania, następnie wykonać automatyczną ... Suite 7.0 i Altiris Server Management Suite 7.0 można nabyć bezpośrednio lub za pośrednictwem ogólnoświatowej sieci autoryzowanych sprzedawców typu VAR ...

-

![Sektor MSP: ocena kryzysu Sektor MSP: ocena kryzysu]()

Sektor MSP: ocena kryzysu

... , odzieżowych, spedycyjnych, w firmach eksportowych oraz wielu usługodawców (reklama, audyt, szkolenia). Zaledwie 2 proc. badanych stwierdziło, że kryzys ... miesiącach zainwestują to Internet, e-biznes, VOIP, czyli poszerzanie dostępności firm do sieci www i oszczędności z rozwiązań internetowych (najwyższy wskaźnik cząstkowy 47,62 pkt.). ...

-

![Sektor MSP a bezpieczeństwo informatyczne [© stoupa - Fotolia.com] Sektor MSP a bezpieczeństwo informatyczne]()

Sektor MSP a bezpieczeństwo informatyczne

... ” – dodaje Wolfgang Wimmer z GFi. Ustawienia domyślne Niefrasobliwi administratorzy sieci także potrafią ułatwić zadanie hackerom. Jednym z często popełnianych przez ... i antywirusowego bez modyfikowania ustawień domyślnych. Zdaniem firm prowadzących audyt bezpieczeństwa, niewłaściwa konfiguracja ustawień serwerów często czyni infrastrukturę IT ...

-

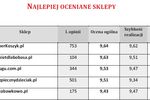

![Najpopularniejsze sklepy online XII 2009 Najpopularniejsze sklepy online XII 2009]()

Najpopularniejsze sklepy online XII 2009

... na ile jego oferta odpowiada gustom użytkownika. Dotyczy to zarówno znanych sieci (Komputronik) jak i mniejszych sklepów działających tylko online (Modnefirany, Seniorsklep). Wyników ... szybko uczą się na swoich błędach, a opinie klientów traktują jako najlepszy audyt mający na celu eliminacje słabych punktów w ich procesie sprzedaży" – stwierdza Paweł ...

-

![Szukanie pracy: księgowość domeną kobiet Szukanie pracy: księgowość domeną kobiet]()

Szukanie pracy: księgowość domeną kobiet

... niż wskazań mężczyzn. Przewaga w liczbach Z analizy Pracuj.pl wynika, że księgowość, audyt i podatki to dziedziny, w których kobiety chciałyby pracować dużo chętniej niż mężczyźni ... do wzrostu ilości kobiet pracujących jako kierowniczki budów, programistki czy administratorki sieci. Liczba kobiet w zawodach technicznych będzie rosła także ze względu ...

-

![Najlepiej oceniane sklepy internetowe 2009/2010 Najlepiej oceniane sklepy internetowe 2009/2010]()

Najlepiej oceniane sklepy internetowe 2009/2010

... audyt mający na celu eliminacje słabych punktów w ich procesie sprzedaży. Raport Opineo 2009/2010 jest pierwszym z całego cyklu, w którym można zaobserwować trendy rozwoju zakupów przez Internet, pracę sklepów nad podnoszeniem jakości usług, zmianę preferencji zakupowych klientów a także oceny produktów, które są kupowane w sieci ...

-

![Zakupy online: jak być bezpiecznym? Zakupy online: jak być bezpiecznym?]()

Zakupy online: jak być bezpiecznym?

... pieniądze przez internet, oczekujesz, że istnieje jakiś rodzaj ochrony konsumenta w sieci. Niepokojący wzrost liczby oszustw internetowych został przez niektóre rządy powiązany ... poziom bezpieczeństwa dostępny w niektórych przeglądarkach, właściciel witryny musi przejść audyt przeprowadzony przez Urząd Certyfikacji. Urząd ten wymaga, aby właściciel ...

-

![Enterprise Park w Krakowie Enterprise Park w Krakowie]()

Enterprise Park w Krakowie

... oraz infrastrukturę techniczną. Drugi etap obejmuje budynek C. Certyfikat BREEAM Wstępny audyt projektu Enterprise Park w Krakowie przeprowadzony został przez firmę Grontmij Polska w ... . Inne udogodnienia na terenie Enterprise Park otwarta została restauracja sieci OLIMP. W lokalu o powierzchni 400 m2 serwowane są ciepłe i zimne posiłki w ...

-

![Internetowe sklepy sportowe – ranking 2014 [© Kadmy - Fotolia.com] Internetowe sklepy sportowe – ranking 2014]()

Internetowe sklepy sportowe – ranking 2014

... samodzielne złożenie sprzętu. Internetowym sklepom sportowym rekomendowałbym dokładniejszy audyt wysyłek wychodzących pod względem jakości, estetyki i bezpieczeństwa oraz ... tylko 7 posiada Certyfikat Rzetelności. Trendy rynkowe A czego najczęściej szukamy w sieci? Według analityków serwisu Skąpiec.pl, najbardziej pożądane w ostatnich 12 miesiącach ...

-

![Przemysł kosmiczny w Polsce? - jest potencjał [© www.andonwww.com - Fotolia.com] Przemysł kosmiczny w Polsce? - jest potencjał]()

Przemysł kosmiczny w Polsce? - jest potencjał

... Polska ma odpowiedni potencjał, przeświadczona jest również ESA, która przeprowadziła niezależny audyt. – Sprawdzano m.in. nasz potencjał przemysłowy i naukowy. Polski ... satelitarnej są wykorzystywane w wielu dziedzinach gospodarki, w tym do monitoringu sieci energetycznych, w logistyce, zarządzaniu ruchem lotniczym czy ratownictwie. Szacuje się, ...

-

![Rynek pracy specjalistów 2014 [© yanlev - Fotolia.com] Rynek pracy specjalistów 2014]()

Rynek pracy specjalistów 2014

... w naszym serwisie, połowa z nich dedykowana jest programistom. Jednak rosnąca rola sieci informatycznych i zwiększająca się liczba danych, które są magazynowane, sprawia, że w obszarze IT obserwujemy stały wzrost zapotrzebowania na osoby odpowiedzialne za audyt i bezpieczeństwo danych. Obszar IT to nie jedyny obszar, w który obserwujemy ...

-

![Nielojalny pracownik poszukiwany. Zatrudnią go cyberprzestępcy Nielojalny pracownik poszukiwany. Zatrudnią go cyberprzestępcy]()

Nielojalny pracownik poszukiwany. Zatrudnią go cyberprzestępcy

... jako „narzędzia” do przeprowadzania ataków, które pomoże im uzyskać dostęp do sieci firmy telekomunikacyjnej i przeprowadzić szkodliwe działania. Z nowego badania przeprowadzonego przez Kaspersky Lab i B2B International ... pomaga atakującym. Należy ograniczyć dostęp do najbardziej poufnych informacji i systemów. Należy regularnie przeprowadzać audyt ...

-

![7 mln USD w pół roku. Tak hakerzy zarabiają na kryptowalutach 7 mln USD w pół roku. Tak hakerzy zarabiają na kryptowalutach]()

7 mln USD w pół roku. Tak hakerzy zarabiają na kryptowalutach

... potencjalnymi zagrożeniami, łącznie z oprogramowaniem do kopania kryptowaluty. Organizacjom Kaspersky Lab zaleca następujące działania: Regularnie przeprowadzaj audyt bezpieczeństwa w firmowej sieci. Zainstaluj niezawodne rozwiązanie bezpieczeństwa na wszystkich stacjach roboczych i serwerach i dopilnuj, aby wszystkie jego komponenty były ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Czy darmowy klon Windows jest oszustwem? [© Nmedia - Fotolia.com] Czy darmowy klon Windows jest oszustwem?](https://s3.egospodarka.pl/grafika/Windows/Czy-darmowy-klon-Windows-jest-oszustwem-Qq30bx.jpg)

![Komputery przemysłowe ciągle na celowniku [© goodluz - Fotolia.com] Komputery przemysłowe ciągle na celowniku](https://s3.egospodarka.pl/grafika2/ICS/Komputery-przemyslowe-ciagle-na-celowniku-217139-150x100crop.jpg)

![Darmowe aplikacje mobilne, czyli pod wirtualną lupą [© valerybrozhinsky - Fotolia.com] Darmowe aplikacje mobilne, czyli pod wirtualną lupą](https://s3.egospodarka.pl/grafika2/aplikacje-mobilne/Darmowe-aplikacje-mobilne-czyli-pod-wirtualna-lupa-204734-150x100crop.jpg)

![Czy polskie firmy są gotowe na ochronę cyberbezpieczeństwa? [© pixabay] Czy polskie firmy są gotowe na ochronę cyberbezpieczeństwa?](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Czy-polskie-firmy-sa-gotowe-na-ochrone-cyberbezpieczenstwa-221396-150x100crop.jpg)

![Cyberbezpieczeństwo firm cierpi przez brak pracowników [© BillionPhotos.com - Fotolia.com] Cyberbezpieczeństwo firm cierpi przez brak pracowników](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberbezpieczenstwo-firm-cierpi-przez-brak-pracownikow-258294-150x100crop.jpg)

![Cyberprzestępczość: ataki coraz groźniejsze [© alphaspirit - Fotolia.com] Cyberprzestępczość: ataki coraz groźniejsze](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Cyberprzestepczosc-ataki-coraz-grozniejsze-118235-150x100crop.jpg)

![Utrata danych: sektor MSP bez planu B [© Sergey Nivens - Fotolia.com] Utrata danych: sektor MSP bez planu B](https://s3.egospodarka.pl/grafika2/sektor-msp/Utrata-danych-sektor-MSP-bez-planu-B-126629-150x100crop.jpg)

![Handel, IT i finanse. Tam zawsze jest praca [© Artur Marciniec - Fotolia.com] Handel, IT i finanse. Tam zawsze jest praca](https://s3.egospodarka.pl/grafika2/praca/Handel-IT-i-finanse-Tam-zawsze-jest-praca-170173-150x100crop.jpg)

![Kaspersky Lab odkrywa ponad 70 tys. zhakowanych serwerów. Także z Polski [© Scanrail - Fotolia.com] Kaspersky Lab odkrywa ponad 70 tys. zhakowanych serwerów. Także z Polski](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Kaspersky-Lab-odkrywa-ponad-70-tys-zhakowanych-serwerow-Takze-z-Polski-177392-150x100crop.jpg)

![Inwestycje w e-commerce to konieczność. Co warto zrobić? [© apops - Fotolia.com] Inwestycje w e-commerce to konieczność. Co warto zrobić?](https://s3.egospodarka.pl/grafika2/zakupy-online/Inwestycje-w-e-commerce-to-koniecznosc-Co-warto-zrobic-237605-150x100crop.jpg)

![Jak generatywna sztuczna inteligencja może zmienić kształt bankowości? [© pixabay.com] Jak generatywna sztuczna inteligencja może zmienić kształt bankowości?](https://s3.egospodarka.pl/grafika2/generatywna-sztuczna-inteligencja/Jak-generatywna-sztuczna-inteligencja-moze-zmienic-ksztalt-bankowosci-257292-150x100crop.jpg)

![Shadow AI - ukryte zagrożenie. Dlaczego niekontrolowane narzędzia mogą kosztować miliony? [© wygenerowane przez AI] Shadow AI - ukryte zagrożenie. Dlaczego niekontrolowane narzędzia mogą kosztować miliony?](https://s3.egospodarka.pl/grafika2/ChatGPT/Shadow-AI-ukryte-zagrozenie-Dlaczego-niekontrolowane-narzedzia-moga-kosztowac-miliony-270811-150x100crop.jpg)

![Firmy i nielegalne oprogramowanie [© Scanrail - Fotolia.com] Firmy i nielegalne oprogramowanie](https://s3.egospodarka.pl/grafika/nielegalne-oprogramowanie/Firmy-i-nielegalne-oprogramowanie-apURW9.jpg)

![Panda: spam problemem współczesnych firm [© Scanrail - Fotolia.com] Panda: spam problemem współczesnych firm](https://s3.egospodarka.pl/grafika/spam/Panda-spam-problemem-wspolczesnych-firm-apURW9.jpg)

![Transakcje online firm źle zabezpieczone [© stoupa - Fotolia.com] Transakcje online firm źle zabezpieczone](https://s3.egospodarka.pl/grafika/transakcje-online/Transakcje-online-firm-zle-zabezpieczone-MBuPgy.jpg)

![Symantec Altiris Management Suite 7.0 [© Nmedia - Fotolia.com] Symantec Altiris Management Suite 7.0](https://s3.egospodarka.pl/grafika/Symantec/Symantec-Altiris-Management-Suite-7-0-Qq30bx.jpg)

![Sektor MSP a bezpieczeństwo informatyczne [© stoupa - Fotolia.com] Sektor MSP a bezpieczeństwo informatyczne](https://s3.egospodarka.pl/grafika/sektor-MSP/Sektor-MSP-a-bezpieczenstwo-informatyczne-MBuPgy.jpg)

![Internetowe sklepy sportowe – ranking 2014 [© Kadmy - Fotolia.com] Internetowe sklepy sportowe – ranking 2014](https://s3.egospodarka.pl/grafika2/Internetowe-sklepy-sportowe/Internetowe-sklepy-sportowe-ranking-2014-141168-150x100crop.jpg)

![Przemysł kosmiczny w Polsce? - jest potencjał [© www.andonwww.com - Fotolia.com] Przemysł kosmiczny w Polsce? - jest potencjał](https://s3.egospodarka.pl/grafika2/przemysl-kosmiczny/Przemysl-kosmiczny-w-Polsce-jest-potencjal-141864-150x100crop.jpg)

![Rynek pracy specjalistów 2014 [© yanlev - Fotolia.com] Rynek pracy specjalistów 2014](https://s3.egospodarka.pl/grafika2/rynek-pracy/Rynek-pracy-specjalistow-2014-149554-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Mały ZUS Plus od 2026 roku: nowe zasady, dłuższa ulga i ważne terminy [© wygenerowane przez AI] Mały ZUS Plus od 2026 roku: nowe zasady, dłuższa ulga i ważne terminy](https://s3.egospodarka.pl/grafika2/preferencyjne-skladki/Maly-ZUS-Plus-od-2026-roku-nowe-zasady-dluzsza-ulga-i-wazne-terminy-270249-150x100crop.jpg)

![Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels] Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels]](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-stabilne-a-zdolnosc-kredytowa-rosnie-O-ile-nie-masz-dzieci-270929-50x33crop.jpg) Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci

Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci

![Rynek pracy w logistyce: najwyższy popyt na pracowników i podwyżki blisko 10% [© pexels] Rynek pracy w logistyce: najwyższy popyt na pracowników i podwyżki blisko 10%](https://s3.egospodarka.pl/grafika2/logistyka/Rynek-pracy-w-logistyce-najwyzszy-popyt-na-pracownikow-i-podwyzki-blisko-10-270939-150x100crop.jpg)

![Farmy wiatrowe i fotowoltaika - co powinien wiedzieć właściciel gruntu przed podpisaniem umowy OZE? [© wygenerowane przez AI] Farmy wiatrowe i fotowoltaika - co powinien wiedzieć właściciel gruntu przed podpisaniem umowy OZE?](https://s3.egospodarka.pl/grafika2/OZE/Farmy-wiatrowe-i-fotowoltaika-co-powinien-wiedziec-wlasciciel-gruntu-przed-podpisaniem-umowy-OZE-270902-150x100crop.jpg)

![Wojna w Iranie i wzrost cen ropy mogą zjeść zyski firm transportowych [© wygenerowane przez AI] Wojna w Iranie i wzrost cen ropy mogą zjeść zyski firm transportowych](https://s3.egospodarka.pl/grafika2/Iran/Wojna-w-Iranie-i-wzrost-cen-ropy-moga-zjesc-zyski-firm-transportowych-270933-150x100crop.jpg)

![Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels] Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-stabilne-a-zdolnosc-kredytowa-rosnie-O-ile-nie-masz-dzieci-270929-150x100crop.jpg)

![Faktura VAT w 2026: zasady wystawiania, KSeF, korekty, paragon z NIP, zaliczki i waluty obce. Kompletny przewodnik [© wygenerowane przez AI] Faktura VAT w 2026: zasady wystawiania, KSeF, korekty, paragon z NIP, zaliczki i waluty obce. Kompletny przewodnik](https://s3.egospodarka.pl/grafika2/faktura-VAT/Faktura-VAT-w-2026-zasady-wystawiania-KSeF-korekty-paragon-z-NIP-zaliczki-i-waluty-obce-Kompletny-przewodnik-270930-150x100crop.jpg)