-

![Bot Telegram: phishing na OLX i Allegro [© Maksim Kabakou - Fotolia.com] Bot Telegram: phishing na OLX i Allegro]()

Bot Telegram: phishing na OLX i Allegro

... skontaktuje się z nimi, nawiązują kontakt telefoniczny. Oszuści w czasie rozmowy z ofiarą posługują się lokalnymi numerami telefonów. Złoczyńcy proszą ofiary o podanie danych kontaktowych w celu rzekomego zorganizowania dostawy. Napastnik wysyła następnie kupującemu adres URL do fałszywej witryny z popularnymi usługami kurierskimi lub do fałszywej ...

-

![Zenith: wydatki na reklamę rosną dzięki e-commerce i video online [© georgejmclittle - Fotolia.com] Zenith: wydatki na reklamę rosną dzięki e-commerce i video online]()

Zenith: wydatki na reklamę rosną dzięki e-commerce i video online

... w Zenith. Jego ciągła ewolucja wymaga radykalnego przemyślenia sposobu budowania optymalnego, neutralnego dla ekranu modelu dotarcia. Wprowadzanie nowych źródeł danych do planowania kampanii telewizyjnych stwarza również kolejne możliwości dalszej synchronizacji planowania telewizyjnego i wideo. Media społecznościowe i wideo online wyprzedziły ...

-

![HoReCa: czy 4. fala pandemii przerwie odbicie w gastronomii? [© pixabay.com] HoReCa: czy 4. fala pandemii przerwie odbicie w gastronomii?]()

HoReCa: czy 4. fala pandemii przerwie odbicie w gastronomii?

... wygaszanie epidemii, systematyczny powrót do „normalności”. Możliwe lokalne ograniczenia działalności lokali gastronomicznych i hoteli (np. limit miejsc, itp.). Wiele danych makroekonomicznych, takich, jak chociażby wynagrodzenia, produkcja przemysłowa, czy wskaźników giełdowych wskazuje na coraz mniejszy wpływ dotychczasowych, kolejnych wzmożonych ...

-

![Branża budowlana musi walczyć ze zmianami klimatu [© pixabay.com] Branża budowlana musi walczyć ze zmianami klimatu]()

Branża budowlana musi walczyć ze zmianami klimatu

... . Z uwagi na emisyjność sektora, kluczowe mogą okazać się inwestycje w nowoczesne technologie, które zminimalizują ślad środowiskowy i zapewnią zaplecze w postaci baz danych koniecznych do dalszego rozwoju innowacji. Ponadto, podejmowanie coraz bardziej ambitnych zobowiązań klimatycznych wiąże się również z zapotrzebowaniem organizacji na dokładną ...

-

![System telefoniczny Gigaset Fusion System telefoniczny Gigaset Fusion]()

System telefoniczny Gigaset Fusion

... nie jest niezbędne. Serwery Gigaset.net znajdują się w Niemczech. Dane są bezpiecznie przechowywane zgodnie z surowymi przepisami UE i ogólnym rozporządzeniem o ochronie danych. Ceny i dostępność Fusion jest dostępny w pakiecie z dwiema słuchawkami SL800H PRO w kolorze Dark Titanium. Zestaw Gigaset Fusion FX800W PRO jest dostępny ...

-

![Plus powiększa zasięg 5G Ultra Plus powiększa zasięg 5G Ultra]()

Plus powiększa zasięg 5G Ultra

... agregację (łączenie) 3 pasm radiowych – dwóch w technologii 5G (2600 MHz i 2100 MHz) oraz dodatkowo warstwy 4G (1800 MHz) – do szybkiej transmisji danych. Zasięg sieci 5G Ultra Zasięg 5G Ultra jest dostępny w następujących miejscowościach (nowe lokalizacje zaznaczone są pogrubioną czcionką): województwo dolnośląskie: Wrocław ...

-

![6 na 10 Polaków patrzy w 2024 rok z optymizmem [© pixabay.com] 6 na 10 Polaków patrzy w 2024 rok z optymizmem]()

6 na 10 Polaków patrzy w 2024 rok z optymizmem

... 6 proc., co niestety pokazuje, że nie zawsze chcemy stawić czoła swoim problemom. Wystarczy bowiem zauważyć, że tylko niesolidni dłużnicy z naszych baz w liczbie 2,7 mln osób, stanowią już ok. 9 proc. dorosłej populacji kraju. Według badania „Twoje prognozy i plany na 2024 rok”, najczęściej o problemach ...

-

![Wywiad gospodarczy w warunkach wojen ekonomicznych [© javi_indy na Freepik] Wywiad gospodarczy w warunkach wojen ekonomicznych]()

Wywiad gospodarczy w warunkach wojen ekonomicznych

... , finansowej i biznesowej firm działających na terytorium własnego kraju. WG ma w tym wypadku oczywiście do dyspozycji podstawowe informacje z własnych, krajowych baz danych i sądów rejestrowych. Jednak informacje z otwartych źródeł, takich jak ś.m.p., Internet i media społecznościowe mogą być skażone, toczoną równolegle wojną informacyjną. Poza ...

-

![Sztuczna inteligencja w rekrutacji pracowników: więcej korzyści czy szkód? [© Freepik] Sztuczna inteligencja w rekrutacji pracowników: więcej korzyści czy szkód?]()

Sztuczna inteligencja w rekrutacji pracowników: więcej korzyści czy szkód?

... , jako narzędzie, które stopniowo staje się stałym elementem wspierającym proces rekrutacji, stanowi o zmianie, jaka zachodzi na rynku pracy. Jak wynika z danych zgromadzonych w badaniu Pracuj.pl, w wielu przypadkach jest to zmiana dobrze przyjmowana przez polskich pracowników. Szerokie uznanie zyskują między innymi automatyczne ...

-

![Czego Polki szukają w sieci? [© Freepik] Czego Polki szukają w sieci?]()

Czego Polki szukają w sieci?

... wykorzystuje do tego smartfon. Najchętniej zaglądają na strony z kategorii kultura, lifestyle i publicystyka - wynika z analizy przygotowanej przez PBI i Gemius na bazie danych z Mediapanelu. PBI i Gemius prezentuje przekrojową analizę dotyczącą internautek w wieku 25-49 lat, na przykładzie wyników za listopad 2024. W listopadzie 2024 roku ...

-

![Samsung Galaxy A56 5G i Galaxy A36 5G z Awesome Intelligence debiutują na rynku Samsung Galaxy A56 5G i Galaxy A36 5G z Awesome Intelligence debiutują na rynku]()

Samsung Galaxy A56 5G i Galaxy A36 5G z Awesome Intelligence debiutują na rynku

... wyższy poziom bezpieczeństwa i prywatności, również za sprawą Samsung Knox Vault. Pozwala on użytkownikom na samodzielne decydowanie o sposobach zabezpieczania ich wrażliwych danych. Najnowsza wersja zabezpieczeń i chroniących prywatność rozwiązań dostępnych w interfejsie One UI 7 sprawia, że użytkownicy urządzeń Galaxy serii A mogą cieszyć się ...

-

![Mass mailing w małym przedsiębiorstwie Mass mailing w małym przedsiębiorstwie]()

Mass mailing w małym przedsiębiorstwie

... potrafi w krótkim czasie wpłynąć na rozwój przedsięwzięcia. Nie można tego jednak osiągnąć praktykując kupowanie baz adresów e-mailowych, co z jednej strony może naruszać prawo o ochronie danych osobowych, a z drugiej powoduje automatyczną wysyłkę niezamawianej (niechcianej) korespondencji o charakterze reklamowym z naruszeniem prawa. W takim ...

-

![Największe zagrożenia w sieci 2013 r. [© Artur Marciniec - Fotolia.com] Największe zagrożenia w sieci 2013 r.]()

Największe zagrożenia w sieci 2013 r.

... of Thief” („Ręka Złodzieja”). Posiada on moduł służący do przechwytywania danych (tzw. grabber), który osadzany jest zarówno w popularnych multisystemowych przeglądarkach (Mozilla Firefox, ... 2013 r. dotyczyło urządzeń z systemem Android. W ciągu ostatnich 12 miesięcy do baz wirusów Dr.Web dodanych zostało 1,547 rodzajów złośliwego oprogramowania tego ...

-

![Zagrożenia internetowe - trendy 2009 roku Zagrożenia internetowe - trendy 2009 roku]()

Zagrożenia internetowe - trendy 2009 roku

... 2009? Z pewnością specyfika jego działania, polegająca na wykradaniu poufnych danych z zainfekowanego komputera, a także umiejętność sprytnego ukrywania się w systemie ofiary - ... ekspansja wirusa - świadczy o tym chociażby liczba jego modyfikacji dodawanych w grudniu do baz, która wynosi kilka, kilkanaście a nawet kilkadziesiąt rekordów dziennie. ...

-

![Pozyskiwanie klientów? Liczy się głównie mobile [© Andrey Popov - Fotolia.com] Pozyskiwanie klientów? Liczy się głównie mobile]()

Pozyskiwanie klientów? Liczy się głównie mobile

... % ankietowanych, to geolokalizacja oraz Big Data – czyli gromadzenie przez firmy danych dotyczących swoich klientów, a następnie porównywanie ich, analizowanie i wyciąganie na ich ... 17% w przypadku e-commerce). Firmy, które wysyłają SMS-em ogólne oferty handlowe do własnych baz, robią to zazwyczaj kilka razy w miesiącu. Sklepy e-commerce częściej ...

-

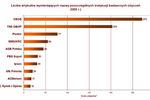

![Instytucje badania rynku i opinii I 2005 Instytucje badania rynku i opinii I 2005]()

Instytucje badania rynku i opinii I 2005

... w mniej niż 1 proc. artykułów. W styczniu nastąpiły znaczne zmiany w tym rankingu w stosunku do danych z grudnia. Największy wzrost odnotował TNS OBOP, który w styczniu pojawił się w ... do nas amerykańskich baz wojskowych. O tym, że 54 proc. Polaków sprzeciwia się przeniesieniu do Polski dużych amerykańskich baz wojskowych i lotnisk pisano w 2,6 ...

-

![Dzieci i zagrożenia internetowe [© stoupa - Fotolia.com] Dzieci i zagrożenia internetowe]()

Dzieci i zagrożenia internetowe

... pod uwagę aktualizację baz wirusów. Co czwarty Internauta, korzystający z oprogramowania, które nie pobiera automatycznie nowych baz sygnatur, pamięta o aktualizacji systemu” - ... więcej ataków w sieci Wykorzystywanie złośliwego oprogramowania w celu kradzieży danych czy popełniania oszust finansowych nie jest rzadkim zjawiskiem. Niemal każdego ...

-

![Świat: wydarzenia tygodnia 10/2014 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 10/2014]()

Świat: wydarzenia tygodnia 10/2014

... danych z 1.200 firm z 27 branż nie związanych z wytwórczością. W nowej propozycji budżetowej Obamy wydatki przyszłoroczne na obronę mają wynieść 496 mld USD. szef Pentagonu Chuck Hagel zaproponował w ramach oszczędności ograniczenie sił lądowych USA do rozmiaru sprzed II wojny światowej, zamknięcie niektórych baz ... niektórych baz wojskowych, a także ...

-

![Zagrożenia internetowe III kw. 2011 Zagrożenia internetowe III kw. 2011]()

Zagrożenia internetowe III kw. 2011

... w swoich atakach na systemie Android. W trzecim kwartale dodaliśmy do naszych baz ponad 600 sygnatur różnych szkodliwych programów przeznaczonych dla tej ... W wyniku tych ataków hakerzy uzyskali dostęp do danych pracowników i klientów tych firm, dokumentacji wewnętrznej, korespondencji i poufnych danych, które członkowie grupy Anonymous udostępnili ...

-

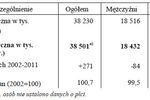

![Narodowy Spis Powszechny 2011 - wyniki Narodowy Spis Powszechny 2011 - wyniki]()

Narodowy Spis Powszechny 2011 - wyniki

... sposoby: publikacje tabelaryczno-analityczne oraz analityczne, udostępnianie danych na nośnikach informatycznych udostępnianie danych przez Internet, przez Bank Danych Lokalnych (BDL), przez tematyczne (dziedzinowe) bazy danych, np. bazę DEMOGRAFIA, przez bezpośredni dostęp do baz z wynikowymi informacjami statystycznymi – poprzez dostęp do ...

-

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013]()

Zagrożenia internetowe I kw. 2013

... są równie żywo zainteresowani włamywaniem się do dużych firm i zdobywaniem poufnych danych, w tym danych o użytkowniku, co kiedyś. Zagrożenia mobilne Raport firmy Kaspersky Lab ... wydane przez centrum certyfikacji TurkTrust, a tym samym usunęły je ze swoich baz przeglądarek. Okazało się, że zamiast zwykłych certyfikatów SSL TurkTrust opublikował ...

-

![NIS2, DORA i AI Act weszły już w życie. Czy to koniec wyzwań dla zespołów compliance i cybersec? [© Freepik] NIS2, DORA i AI Act weszły już w życie. Czy to koniec wyzwań dla zespołów compliance i cybersec?]()

NIS2, DORA i AI Act weszły już w życie. Czy to koniec wyzwań dla zespołów compliance i cybersec?

... nie dbają o prywatność i bezpieczeństwo danych. AI a wyzwania dla compliance i ochrony danych Wraz z dynamicznym rozwojem sztucznej inteligencji rośnie ryzyko naruszeń prywatności i powstają nowe obowiązki dla firm. Modele AI często są trenowane na ogromnych zbiorach danych, które mogą pochodzić z internetu lub baz klientów. Jeśli organizacje nie ...

-

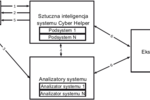

![Sztuczna inteligencja a bezpieczeństwo IT Sztuczna inteligencja a bezpieczeństwo IT]()

Sztuczna inteligencja a bezpieczeństwo IT

... – skuteczność takiego systemu zależy od jakości wykorzystywanych przez niego reguł i baz wiedzy. Ponadto, bazy wiedzy muszą być nieustannie aktualizowane, co wymaga inwestycji ... ; fragmentaryczność i niespójność informacji programu oraz wielokrotne uściślenia danych i opóźnienia we wprowadzaniu danych do systemu. Przyjrzyjmy się tym kwestiom bliżej. ...

-

![E-administracja w Polsce: perspektywy rozwoju [© Scanrail - Fotolia.com] E-administracja w Polsce: perspektywy rozwoju]()

E-administracja w Polsce: perspektywy rozwoju

... między systemami informatycznymi. Rozwiązania takie umożliwią współdzielenie zasobów elektronicznej administracji, lepsze wykorzystanie istniejących baz i zebranych w nich danych, integrację informacji w bazach danych. Współpracę między silosowymi systemami informatycznymi trzeba rozwiązywać, wykorzystując brokery informacji oraz przetwarzanie ...

-

![Rynek telekomunikacyjny w Polsce 2010 Rynek telekomunikacyjny w Polsce 2010]()

Rynek telekomunikacyjny w Polsce 2010

... pozostanie dostęp do Internetu. Należy przewidywać jego wyższą penetrację, szczególnie z wykorzystaniem modemów 3G. Rozrost baz klienckich determinować będą: atrakcyjne ceny, potrzeba mobilności, większe limity transmisji danych oraz wykorzystanie notebooków w firmach i gospodarstwach domowych. Stabilny wzrost, pomimo nasycenia rynku, czeka usługi ...

-

![Wakacje 2018: na razie taniej niż rok temu [© panya99 - Fotolia.com] Wakacje 2018: na razie taniej niż rok temu]()

Wakacje 2018: na razie taniej niż rok temu

... dane Zamiast bowiem skorzystać z okazji i wyjaśnić kwestie spójności prezentowanych w raportach danych, ograniczyli się jedynie do wspomnianego ostrzeżenia czytelników przed innymi ... dane pochodzą z baz innych systemów rezerwacyjnych. Problem leży gdzie indziej, a jego źródło jest w istotnych wstecznych korektach danych jakie były dokonywane w ...

-

![9 trendów e-commerce na 2022 9 trendów e-commerce na 2022]()

9 trendów e-commerce na 2022

... oferuje technologia Blockchain? Pozwala na weryfikowanie tożsamości przez wiele zaufanych stron i oferuje najwyższy poziom bezpieczeństwa dla baz klientów i systemów CRM poprzez przechowywanie danych w zaszyfrowanym formacie przy użyciu algorytmu mieszającego. Umożliwia sprzedawcom redukcję kosztów operacyjnych poprzez łączenie usług, takich jak ...

-

![Silne hasło, czyli jakie? Silne hasło, czyli jakie?]()

Silne hasło, czyli jakie?

... Cyberprzestępcy uzyskują także dostęp do danych poprzez wykupienie ich z baz dostępnych na rynkach darkwebowych. Niestety, wiele osób do logowania się na różnych stronach internetowych używa tego samego zestawu e-mail (jako login) oraz hasło. Jeśli tylko jedna z tych kombinacji znajdzie się w bazie danych ...

-

![Nowa funkcja mapy na Instagramie - czy zagraża Twojej prywatności? [© wygenerowane przez AI] Nowa funkcja mapy na Instagramie - czy zagraża Twojej prywatności?]()

Nowa funkcja mapy na Instagramie - czy zagraża Twojej prywatności?

... danych lokalizacyjnych i łączeniu ich z informacjami z innych źródeł w celu identyfikacji osób. Takie metody nie są nowe – były stosowane m.in. w głośnych przypadkach ujawnienia lokalizacji przez Snapchata, włamań związanych z geotagami na Instagramie i Facebooku czy w wycieku map aktywności Strava, który ujawnił lokalizacje baz wojskowych ...

-

![VisualLinks - cyfrowy detektyw VisualLinks - cyfrowy detektyw]()

VisualLinks - cyfrowy detektyw

... , dzięki czemu umożliwia wielu użytkownikom prowadzenie wspólnej analizy danych. - VisuaLinks jest wszechstronnym i elastycznym rozwiązaniem. Pozwala na zintegrowany dostęp do różnorodnych systemów źródłowych, współpracując z praktycznie wszystkimi silinkami baz i hurtowni danych. Istnieje też możliwość obsługi jego przez standardową przeglądarkę ...

-

![Zaległe faktury. Jak wypadamy na tle Europy? [© Andrey Popov - Fotolia.com] Zaległe faktury. Jak wypadamy na tle Europy?]()

Zaległe faktury. Jak wypadamy na tle Europy?

... mld zł, a liczba firm, które mają zaległe zobowiązania zwiększyła się o 3 tys. Dane z baz BIG InfoMonitor oraz BIK pokazują również, że zachowania płatnicze poszczególnych ... niezwykle ważne jest sprawdzanie kontrahenta z którym zamierzamy robić interesy". Z danych Rejestru Dłużników BIG InfoMonitor oraz Biura Informacji Kredytowej wynika, że w Polsce ...

-

![3 trendy technologiczne z czasów pandemii [© WrightStudio - Fotolia.com] 3 trendy technologiczne z czasów pandemii]()

3 trendy technologiczne z czasów pandemii

... nich luki (np. w IoT, sztucznej inteligencji) przechowują i dzielą się ogromną ilością danych w sieci, stają przed koniecznością zabezpieczenia swoich systemów i infrastruktury chmury. Cyberataki ... którym wpisuje swój NIP, następnie system zaciąga wszystkie niezbędne dane z baz BIK, BIG, KRD. Algorytm weryfikuje historię transakcji z ostatnich 12 ...

-

![Ewolucja złośliwego oprogramowania I-III 2007 Ewolucja złośliwego oprogramowania I-III 2007]()

Ewolucja złośliwego oprogramowania I-III 2007

... będzie wyłudzanie pieniędzy od atakowanych organizacji, w tym żądanie zapłaty za odszyfrowanie danych. Jednym z głównych wektorów infekcji będą pliki MS Office wykorzystujące luki w ... który użył tej technologii wirusowej w celu dostarczenia nowych wpisów do baz adresowych spamerów - dokładnie to samo zrobił później Warezov. W tym samym tygodniu, ...

-

![Sklepy internetowe w Polsce 2007 Sklepy internetowe w Polsce 2007]()

Sklepy internetowe w Polsce 2007

... oparciu o bazy pasaży handlowych, porównywarek cen, indywidualnych adresów sklepów oraz innych baz, stworzono listę sklepów internetowych. Na podstawie przeprowadzonych badań stwierdzono ... ciasteczkami”, co może mieć negatywne konsekwencje w postaci przechwycenia przesyłanych danych, a także możliwości podszycia się hakera jako osoby, która właśnie ...

-

![G Data: zadbaj o porządek w komputerze [© violetkaipa - Fotolia.com] G Data: zadbaj o porządek w komputerze]()

G Data: zadbaj o porządek w komputerze

... dzięki zastosowaniu programów, które usuną zbędne pliki lub niepotrzebne kopie danych, które kiedyś na chwilę zapisaliśmy. Ważnym często niedocenianym elementem porządków jest ... przed najnowszymi szkodnikami, a dzięki rejestracji uzyskamy dostęp do nowych baz sygnatur i pomocy. Surfuj po sieci z zainstalowanym i włączonym firewallem. Dotyczy to ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Bot Telegram: phishing na OLX i Allegro [© Maksim Kabakou - Fotolia.com] Bot Telegram: phishing na OLX i Allegro](https://s3.egospodarka.pl/grafika2/Bot-Telegram/Bot-Telegram-phishing-na-OLX-i-Allegro-235208-150x100crop.jpg)

![Zenith: wydatki na reklamę rosną dzięki e-commerce i video online [© georgejmclittle - Fotolia.com] Zenith: wydatki na reklamę rosną dzięki e-commerce i video online](https://s3.egospodarka.pl/grafika2/tresci-wideo/Zenith-wydatki-na-reklame-rosna-dzieki-e-commerce-i-video-online-239367-150x100crop.jpg)

![HoReCa: czy 4. fala pandemii przerwie odbicie w gastronomii? [© pixabay.com] HoReCa: czy 4. fala pandemii przerwie odbicie w gastronomii?](https://s3.egospodarka.pl/grafika2/gastronomia/HoReCa-czy-4-fala-pandemii-przerwie-odbicie-w-gastronomii-239577-150x100crop.jpg)

![Branża budowlana musi walczyć ze zmianami klimatu [© pixabay.com] Branża budowlana musi walczyć ze zmianami klimatu](https://s3.egospodarka.pl/grafika2/firmy-budowlane/Branza-budowlana-musi-walczyc-ze-zmianami-klimatu-243107-150x100crop.jpg)

![6 na 10 Polaków patrzy w 2024 rok z optymizmem [© pixabay.com] 6 na 10 Polaków patrzy w 2024 rok z optymizmem](https://s3.egospodarka.pl/grafika2/rok-2024/6-na-10-Polakow-patrzy-w-2024-rok-z-optymizmem-257343-150x100crop.jpg)

![Wywiad gospodarczy w warunkach wojen ekonomicznych [© javi_indy na Freepik] Wywiad gospodarczy w warunkach wojen ekonomicznych](https://s3.egospodarka.pl/grafika2/wywiad-gospodarczy/Wywiad-gospodarczy-w-warunkach-wojen-ekonomicznych-261958-150x100crop.jpg)

![Sztuczna inteligencja w rekrutacji pracowników: więcej korzyści czy szkód? [© Freepik] Sztuczna inteligencja w rekrutacji pracowników: więcej korzyści czy szkód?](https://s3.egospodarka.pl/grafika2/AI/Sztuczna-inteligencja-w-rekrutacji-pracownikow-wiecej-korzysci-czy-szkod-263596-150x100crop.jpg)

![Czego Polki szukają w sieci? [© Freepik] Czego Polki szukają w sieci?](https://s3.egospodarka.pl/grafika2/internauci/Czego-Polki-szukaja-w-sieci-265088-150x100crop.jpg)

![Największe zagrożenia w sieci 2013 r. [© Artur Marciniec - Fotolia.com] Największe zagrożenia w sieci 2013 r.](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Najwieksze-zagrozenia-w-sieci-2013-r-131367-150x100crop.jpg)

![Pozyskiwanie klientów? Liczy się głównie mobile [© Andrey Popov - Fotolia.com] Pozyskiwanie klientów? Liczy się głównie mobile](https://s3.egospodarka.pl/grafika2/e-commerce/Pozyskiwanie-klientow-Liczy-sie-glownie-mobile-177820-150x100crop.jpg)

![Dzieci i zagrożenia internetowe [© stoupa - Fotolia.com] Dzieci i zagrożenia internetowe](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Dzieci-i-zagrozenia-internetowe-MBuPgy.jpg)

![Świat: wydarzenia tygodnia 10/2014 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 10/2014](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-10-2014-12AyHS.jpg)

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![NIS2, DORA i AI Act weszły już w życie. Czy to koniec wyzwań dla zespołów compliance i cybersec? [© Freepik] NIS2, DORA i AI Act weszły już w życie. Czy to koniec wyzwań dla zespołów compliance i cybersec?](https://s3.egospodarka.pl/grafika2/NIS2/NIS2-DORA-i-AI-Act-weszly-juz-w-zycie-Czy-to-koniec-wyzwan-dla-zespolow-compliance-i-cybersec-264858-150x100crop.jpg)

![E-administracja w Polsce: perspektywy rozwoju [© Scanrail - Fotolia.com] E-administracja w Polsce: perspektywy rozwoju](https://s3.egospodarka.pl/grafika/e-administracja/E-administracja-w-Polsce-perspektywy-rozwoju-apURW9.jpg)

![Wakacje 2018: na razie taniej niż rok temu [© panya99 - Fotolia.com] Wakacje 2018: na razie taniej niż rok temu](https://s3.egospodarka.pl/grafika2/turystyka-zagraniczna/Wakacje-2018-na-razie-taniej-niz-rok-temu-201769-150x100crop.jpg)

![Nowa funkcja mapy na Instagramie - czy zagraża Twojej prywatności? [© wygenerowane przez AI] Nowa funkcja mapy na Instagramie - czy zagraża Twojej prywatności?](https://s3.egospodarka.pl/grafika2/Instagram/Nowa-funkcja-mapy-na-Instagramie-czy-zagraza-Twojej-prywatnosci-268283-150x100crop.png)

![Zaległe faktury. Jak wypadamy na tle Europy? [© Andrey Popov - Fotolia.com] Zaległe faktury. Jak wypadamy na tle Europy?](https://s3.egospodarka.pl/grafika2/naleznosci-przeterminowane/Zalegle-faktury-Jak-wypadamy-na-tle-Europy-193351-150x100crop.jpg)

![3 trendy technologiczne z czasów pandemii [© WrightStudio - Fotolia.com] 3 trendy technologiczne z czasów pandemii](https://s3.egospodarka.pl/grafika2/SaaS/3-trendy-technologiczne-z-czasow-pandemii-234259-150x100crop.jpg)

![G Data: zadbaj o porządek w komputerze [© violetkaipa - Fotolia.com] G Data: zadbaj o porządek w komputerze](https://s3.egospodarka.pl/grafika/ochrona-sprzetu/G-Data-zadbaj-o-porzadek-w-komputerze-SdaIr2.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Składka zdrowotna 2026 i podatek liniowy - ile wynosi, jaki limit odliczenia [© wygenerowane przez AI] Składka zdrowotna 2026 i podatek liniowy - ile wynosi, jaki limit odliczenia](https://s3.egospodarka.pl/grafika2/skladka-na-ubezpieczenie-zdrowotne/Skladka-zdrowotna-2026-i-podatek-liniowy-ile-wynosi-jaki-limit-odliczenia-270127-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)

![Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu [© pixabay] Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu](https://s3.egospodarka.pl/grafika2/awaria-rur/Peknieta-rura-zagrozenie-dla-nieruchomosci-zdrowia-i-budzetu-270708-150x100crop.jpg)

![Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia [© pexels] Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-w-IT-gdzie-spada-popyt-a-gdzie-rosna-wynagrodzenia-270707-150x100crop.jpg)

![Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku [© wygenerowane przez AI] Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku](https://s3.egospodarka.pl/grafika2//Drukarki-Kluczowe-Wybory-dla-Twoich-Potrzeb-Druku-269687-150x100crop.png)