-

![Netia kupuje Tele2 [© pizuttipics - Fotolia.com] Netia kupuje Tele2]()

Netia kupuje Tele2

... o ponad 40 procent przy jednoczesnym dodatnim wpływie na EBITDA. Transakcja przynosi także znaczący potencjał do sprzedaży dodatkowych usług do przejętej bazy nowych klientów, co powinno skutkować obniżeniem jednostkowych kosztów pozyskania klienta (SAC). Ponieważ aż do 80% infrastruktury transmisyjnej i punktów styku, z których ...

-

![Agnitum Outpost Pro 2009 Agnitum Outpost Pro 2009]()

Agnitum Outpost Pro 2009

... zostało wyposażone również w technologię Host Protection, która chroni dane użytkownika także przed nowymi, niezdefiniowanymi jeszcze zagrożeniami. Host Protection korzysta z bazy dozwolonych operacji tzw. białych list i w przypadku wykrycia niedozwolonej operacji blokuje potencjalny atak i powiadamia o nim użytkownika. Dodatkowo dzięki zdolności ...

-

![Pakiet zabezpieczeń Panda Security 2009 Pakiet zabezpieczeń Panda Security 2009]()

Pakiet zabezpieczeń Panda Security 2009

... o zagrożeniach od użytkowników komputerów, analizuje je, a następnie gromadzi na dostępnych online serwerach. Kolektywna Inteligencja działa na zasadzie aktualizowanej na bieżąco bazy danych online - gdy zostaje wykryty podejrzany plik, adres URL lub wiadomość e-mail, system sprawdza pliki sygnatur znajdujące się w programie, a następnie ...

-

![Polska gospodarka: co zmieni Euro 2012? Polska gospodarka: co zmieni Euro 2012?]()

Polska gospodarka: co zmieni Euro 2012?

... z różnych branż. Według raportu najbardziej zyskają branże: budowlana, reklamowa, hotelarska i handlowa. Branża budowlana zyska w okresie przygotowywania infrastruktury transportowej i bazy sportowej. Szacuje się, że wartość inwestycji związanych z organizacją Mistrzostw Europy w Piłce Nożnej wyniesie blisko 38 miliardów euro, z czego blisko 23 ...

-

![Programy antywirusowe: coraz więcej oszustw [© stoupa - Fotolia.com] Programy antywirusowe: coraz więcej oszustw]()

Programy antywirusowe: coraz więcej oszustw

... . Jeden z alertów zawierał wyglądający na oficjalny komunikat, który ostrzegał użytkowników, że „w komputerze wykryto wirusy” i informował o dostępności nowej aktualizacji bazy wirusów. Użytkownicy mieli do wyboru opcję „Aktualizuj teraz” lub „Przypomnij później”. Program „Antivirus 2008” wyświetlał przekonującą listę wirusów wykrytych po ...

-

![ESET: zagrożenia internetowe 2009 [© Scanrail - Fotolia.com] ESET: zagrożenia internetowe 2009]()

ESET: zagrożenia internetowe 2009

... , żeby ustrzec się przed nowymi zagrożeniami? ESET radzi, aby przede wszystkim zainstalować skuteczne oprogramowanie ochronne, które oprócz często aktualizowanej bazy sygnatur dysponuje zdolnościami proaktywnej detekcji wirusów, robaków, spyware itd. Takie rozwiązanie umożliwi wykrywanie zagrożeń, dla których nie opracowano jeszcze odpowiednich ...

-

![Adobe Technical Communication Suite 2 [© Nmedia - Fotolia.com] Adobe Technical Communication Suite 2]()

Adobe Technical Communication Suite 2

... dla użytkowników. Rozbudowany pakiet zawiera: Adobe FrameMaker 9 – oprogramowanie do tworzenia publikacji technicznych Adobe RoboHelp 8 – narzędzie do tworzenia systemu pomocy i bazy wiedzy firmy Adobe Captivate 4 – narzędzie do tworzenia materiałów wykorzystywanych w e-nauczaniu Adobe Photoshop CS4 – nowy dodatek do niniejszego pakietu rozwiązanie ...

-

![System nawigacyjny Mio Moov 500PL System nawigacyjny Mio Moov 500PL]()

System nawigacyjny Mio Moov 500PL

... aktualnie znajduje. Nawigacja Mio Moov 500PL została wyposażona w funkcję NavPix, która umożliwia dotarcie do miejsc, znanych tylko z fotografii. Należy pobrać z bazy NavPix, dostępnej w Internecie, zdjęcia interesujących miejsc, a następnie przy użyciu dołączonej do Moova 500PL aplikacji MioMore Desktop zapisać zdjęcia w urządzeniu, które ...

-

![ESET: lista wirusów IV 2009 ESET: lista wirusów IV 2009]()

ESET: lista wirusów IV 2009

... bardzo często uniemożliwiają poprawne połączenie się komputera z serwerem producenta oprogramowania zabezpieczającego (np. programu antywirusowego) w celu pobrania z sieci aktualnej bazy sygnatur. Jak nie paść ofiarą Confickera i skutecznie zabezpieczyć przed nim swój komputer? Specjaliści z firmy ESET przypominają, że najprostszą i równocześnie ...

-

![ESET: lista wirusów V 2009 ESET: lista wirusów V 2009]()

ESET: lista wirusów V 2009

... przez Qhost bardzo często uniemożliwiają poprawne połączenie się komputera z serwerem producenta oprogramowania zabezpieczającego (np. programu antywirusowego) w celu pobrania z sieci aktualnej bazy sygnatur.

-

![Program antywirusowy AVG 9.0 [© Nmedia - Fotolia.com] Program antywirusowy AVG 9.0]()

Program antywirusowy AVG 9.0

... których nie wydano jeszcze sygnatur. Firewall został całkowicie przeprojektowany w taki sposób, aby ograniczyć komunikaty z pytaniami. Jest to możliwe dzięki zastosowaniu bazy danych aplikacji i certyfikatów aplikacji, która pozwala określić bez interwencji użytkownika, czy dla danego programu komunikacja powinna zostać zablokowana czy nie ...

-

![BitDefender Internet Security 2010 BitDefender Internet Security 2010]()

BitDefender Internet Security 2010

... podczas korzystania z Internetu. Internet Security 2010 wykorzystuje mechanizmy aktywnej ochrony umożliwiające skuteczną walkę z nowymi mutacjami oraz bierze pod uwagę bazy danych, dotyczące znanych wirusów. Internet Security 2010 pozwala na: bezpieczne pobieranie, współdzielenie oraz otwieranie plików pochodzących od przyjaciół, rodziny ...

-

![Nawigacja samochodowa TomTom Start Nawigacja samochodowa TomTom Start]()

Nawigacja samochodowa TomTom Start

... się nimi z pozostałymi członkami społeczności Map Share oraz darmowe korzystanie z poprawek innych. Uproszczone menu daje użytkownikom łatwy dostęp do bazy radarów i Użytecznych Miejsc uprzednio zainstalowanych w urządzeniu. W celu personalizacji urządzenia do swoich potrzeb, użytkownicy mogą skorzystać z darmowego oprogramowania TomTom HOME ...

-

![Branża turystyczna a potencjał Internetu [© Scanrail - Fotolia.com] Branża turystyczna a potencjał Internetu]()

Branża turystyczna a potencjał Internetu

... rodzima turystyka? Z badań wykonanych dla Ministerstwa Sportu i Turystyki wynika, że „Popyt na usługi noclegowe w 2008 r. w Polsce wzrósł. Liczba korzystających z całej bazy noclegowej zbiorowego zakwaterowania osiągnęła 19,2 mln, a liczba udzielonych noclegów 55,3 mln”. Przeważająca część z tego to noclegi udostępnione przez niewielkie podmioty ...

-

![Trend Micro ScanMail for Microsoft Exchange [© Nmedia - Fotolia.com] Trend Micro ScanMail for Microsoft Exchange]()

Trend Micro ScanMail for Microsoft Exchange

... z wykorzystaniem poczty elektronicznej w celu kradzieży danych poufnych firm i ich klientów. Opublikowany niedawno raport na temat zabezpieczeń poczty ... internetowych - i zapewnia bezpośredni dostęp do najnowszej, skorelowanej, inteligentnej globalnej bazy informacji o zagrożeniach funkcjonującej w Internecie. Daje to klientom bardziej ...

-

![Uwaga na fałszywe domeny internetowe [© stoupa - Fotolia.com] Uwaga na fałszywe domeny internetowe]()

Uwaga na fałszywe domeny internetowe

... problem zagranicznych rynków, w związku z czym, aż 50 procent zarejestrowanych w Polsce firm nie stosuje żadnych standardów bezpieczeństwa. Tymczasem cyberprzestępcy tworząc fałszywe ... są również cennym źródłem pozyskiwania danych osobowych, pozwalającym na budowanie bazy użytkowników Internetu. Cyberprzestępcy polują na domeny Łatwość oraz szybkość ...

-

![Atak phishingowy na bank PKO BP Atak phishingowy na bank PKO BP]()

Atak phishingowy na bank PKO BP

... zalogowaniem się do konta bankowego lub serwisu aukcyjnego: Sprawdźmy czy wykorzystywane przez nas oprogramowanie ochronne jest aktywne i posiada zaktualizowane bazy sygnatur Zawsze samodzielnie otwierajmy przeglądarkę internetową i wprowadzajmy adres strony w pasku przeglądarki. Jeżeli skorzystaliśmy z odnośnika sprawdźmy cały adres witryny – nie ...

-

![K9 Web Protection dla Windows 7 [© Nmedia - Fotolia.com] K9 Web Protection dla Windows 7]()

K9 Web Protection dla Windows 7

... użytkowników liczącej już ponad 62 milionów osób, usługa WebPulse zapewniająca ochronę przed nowymi zagrożeniami, przyczyniła się do powstania najlepszej w branży bazy wiedzy na temat znanych i nieznanych treści sieciowych. Użytkownicy stosujący rozwiązanie K9 Web Protection, korzystają ze wspólnej inteligencji usługi WebPulse. Dzięki ...

-

![Telefon biznesowy Polycom VVX 1500 D Telefon biznesowy Polycom VVX 1500 D]()

Telefon biznesowy Polycom VVX 1500 D

... firmie. VVX 1500 D posiada wiele możliwości regulacji, pozwalając na dostosowanie urządzenia do osobistych potrzeb, w tym ustawienie kąta nachylenia kamery, wysokość bazy oraz regulację pochylenia ekranu. Elastyczne rozwiązanie UC z możliwością rozbudowy – dzięki obsłudze protokołów H.323 oraz SIP (dual stack), telefon biznesowy VVX ...

-

![Nieruchomości komercyjne: dobre prognozy Nieruchomości komercyjne: dobre prognozy]()

Nieruchomości komercyjne: dobre prognozy

... niż w roku poprzednim, co przełożyło się na ok. 8% spadek noclegów udzielonych cudzoziemcom. Również polscy turyści biznesowi rzadziej korzystali z krajowej bazy hotelowej, szczególnie z hoteli najwyższej kategorii. W korzystniejszej sytuacji znalazły się markowe hotele ekonomiczne, które zapewniają stosunkowo niską cenę za relatywnie wysoką ...

-

![Internauci a stare i nowe media [© Scanrail - Fotolia.com] Internauci a stare i nowe media]()

Internauci a stare i nowe media

... za dostęp do torrentów czy Rapidshare, z których nielegalnie można ściągnąć pliki. Oznacza to, że skłonni są płacić za dostęp do bazy danych zawierających muzykę i filmy – ale jeśli w ramach jednorazowej opłaty przez określony czas (najczęściej miesiąc) mogą łatwo ściągać na twardy dysk ...

-

![ESET Cybersecurity dla Mac OS X ESET Cybersecurity dla Mac OS X]()

ESET Cybersecurity dla Mac OS X

... znanej z rozwiązań ESET dla systemów Windows - najpopularniejszych płatnych rozwiązań antywirusowych w Polsce. Ochrona zapewniana przez ESET Cybersecurity wykorzystuje zarówno bazy sygnatur zagrożeń jak i zaawansowaną analizę heurystyczną. Dzięki temu program zabezpiecza zarówno przed znanymi, jak i nowymi, jeszcze niesklasyfikowanymi zagrożeniami ...

-

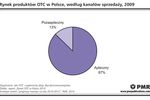

![Rynek produktów OTC w Polsce 2010 Rynek produktów OTC w Polsce 2010]()

Rynek produktów OTC w Polsce 2010

... produktów. Autorzy raportu szacują, że w 2010 r. wartość rynku produktów OTC wyniesie 8,7 mld zł. Tempo wzrostu spadnie do około 3%, z powodu wysokiej bazy z 2009 r., jak również niższej niż rok wcześniej liczby infekcji. W ciągu kolejnych dwóch lat rynek produktów OTC będzie rozwijał się, według ...

-

![Kupowanie fanów jako model biznesowy? [© Minerva Studio - Fotolia.com] Kupowanie fanów jako model biznesowy?]()

Kupowanie fanów jako model biznesowy?

... ach, kierując się sympatią wobec produktu. Co więc ma robić reszta firm, szczególnie tych, które dopiero pojawiają się na rynku? Przede wszystkim nie wolno ... lepiej przeznaczyć na zakup wpisów w katalogach, pozycjonowanie strony lub mailing do bazy osób rzeczywiście zainteresowanych oferowanym towarem/usługą. Co straciłem? Zakup fanów w moim przypadku ...

-

![Ranking najcenniejszych marek 2011 Ranking najcenniejszych marek 2011]()

Ranking najcenniejszych marek 2011

... , Rosja, Indie i Chiny) w globalnym rankingu świadczy o rosnącej sile nabywczej ludności tych krajów. Wiele spośród tych marek czerpie swoją siłę z lokalnej bazy nabywców, ale jest też spora grupa marek o ambicjach międzynarodowych, jak np. Petrobras z Brazylii (nr 61 w rankingu, wartość marki – 13,4 mld ...

-

![Energia wiatrowa w Polsce Energia wiatrowa w Polsce]()

Energia wiatrowa w Polsce

... . W stosunku do 2009 r. osiągnięty został znaczący przyrost – 52,3%. Należy zaznaczyć, że tak wysoka zmiana procentowa jest nie tylko skutkiem niskiej bazy, ale również relatywnie dużych projektów oddawanych do użytku. Według danych spółki PSE Operator, w ciągu pierwszej połowy 2011 roku farmy wiatrowe ...

-

![Fuzje i przejęcia na rynku technologii III kw. 2011 [© Scanrail - Fotolia.com] Fuzje i przejęcia na rynku technologii III kw. 2011]()

Fuzje i przejęcia na rynku technologii III kw. 2011

... raportu z III kwartału, sięgnięto 6 października 2011 roku. Aktywność transakcyjna i wyceny mogą się nieznacznie wahać, w zależności od dnia, w którym sprawdzane są bazy danych FactSet Mergerstat. We wszystkich analizach wartości używane są tylko transakcje o ujawnionej wartości.

-

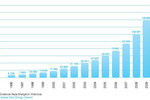

![ESET: zagrożenia internetowe II 2012 ESET: zagrożenia internetowe II 2012]()

ESET: zagrożenia internetowe II 2012

... cyberprzestępcy. Do czego wyłudzone dane mogą posłużyć? Według analityków zagrożeń z firmy ESET w najlepszym wypadku przechwycony adres e-mail może trafić do bazy jednego ze spamerów. Może się jednak zdarzyć, że internauta, podając numer telefonu komórkowego, zamiast zgłosić swój udział w konkursie, nieświadomie zapisze ...

-

![Kaspersky Security for SharePoint Server [© vanfan - Fotolia.com] Kaspersky Security for SharePoint Server]()

Kaspersky Security for SharePoint Server

... oprogramowania za pośrednictwem korporacyjnej platformy pracy grupowej oraz systemu przechowywania plików przy użyciu najnowszego silnika antywirusowego z częstymi aktualizacjami bazy danych. Funkcja antywirusowa rozwiązania umożliwia skanowanie przekazywanych i pobieranych plików w czasie rzeczywistym podczas uzyskiwania do nich dostępu oraz ...

-

![Radiotelefon Motorola TETRA MTP3100, MTP3200 i MTP3250 Radiotelefon Motorola TETRA MTP3100, MTP3200 i MTP3250]()

Radiotelefon Motorola TETRA MTP3100, MTP3200 i MTP3250

... terenowych. Przykłady zastosowań: nadzorowanie i śledzenie służb bezpieczeństwa publicznego podczas reakcji na incydenty, udostępnianie bieżących informacji z centralnej bazy danych policjantom na patrolu, a także skuteczniejsza ochrona zespołów inspekcyjnych z branży naftowo-gazowej, które przebywają w niebezpiecznych instalacjach chemicznych ...

-

![Skaner Brother ADS-2100 Skaner Brother ADS-2100]()

Skaner Brother ADS-2100

... edycję zeskanowanych plików przed ich zapisaniem oraz na wybór odpowiedniego formatu zapisu. Z kolei oprogramowanie „NewSoft Presto! BizCard” automatycznie dodaje do bazy kontaktów w komputerze zeskanowane dane z wizytówek. Działające z systemem Windows oprogramowanie „Nuance PDF Converter Professional 7” i „Nuance PaperPort 12 SE”, pozwalają na ...

-

![ESET: zagrożenia internetowe VIII 2012 ESET: zagrożenia internetowe VIII 2012]()

ESET: zagrożenia internetowe VIII 2012

... bardzo często uniemożliwiają poprawne połączenie się komputera z serwerem producenta oprogramowania zabezpieczającego (np. programu antywirusowego) w celu pobrania z sieci aktualnej bazy sygnatur. 9. JS/TrojanDownloader.Iframe.NKE Pozycja w poprzednim rankingu: 7 Odsetek wykrytych infekcji: 1.36% Koń trojański, który przekierowuje przeglądarkę do ...

-

![ESET: zagrożenia internetowe IX 2012 [© drx - Fotolia.com] ESET: zagrożenia internetowe IX 2012]()

ESET: zagrożenia internetowe IX 2012

... bardzo często uniemożliwiają poprawne połączenie się komputera z serwerem producenta oprogramowania zabezpieczającego (np. programu antywirusowego) w celu pobrania z sieci aktualnej bazy sygnatur. 9. JS/TrojanDownloader.Iframe.NKE Pozycja w poprzednim rankingu: 9 Odsetek wykrytych infekcji: 1.40% Koń trojański, który przekierowuje przeglądarkę do ...

-

![Działanie 4.4 PO IG - konieczny eksport w 30 miesięcy [© Jackin - Fotolia.com] Działanie 4.4 PO IG - konieczny eksport w 30 miesięcy]()

Działanie 4.4 PO IG - konieczny eksport w 30 miesięcy

... usług jest niezbędne do właściwego udokumentowania wskaźnika eksportu i pozwoli na zminimalizowanie ewentualnych nieprawidłowości podczas kontroli projektu przez instytucje zarządzającą. Zdefiniowane bazy nowych produktów pozwoli na zgodne z wytycznymi programowymi PO IG 4.4 wdrożenie zobowiązań umowy o dofinansowanie w zakresie wskaźnika eksportu.

-

![Spam w X 2012 r. [© Photosani - Fotolia.com] Spam w X 2012 r.]()

Spam w X 2012 r.

... prognozami odnośnie zwycięzcy tego wyścigu – i zgarnęli 250 dolarów na karcie podarunkowej Visa. Jednak każdy podany adres e-mail z pewnością trafił do bazy spamerów i prawdopodobnie będzie otrzymywał jeszcze więcej wiadomości śmieci. Zarejestrowaliśmy również inne masowe wysyłki o tematyce wyborczej. Wśród nich znalazły się wezwania ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Netia kupuje Tele2 [© pizuttipics - Fotolia.com] Netia kupuje Tele2](https://s3.egospodarka.pl/grafika/Tele2/Netia-kupuje-Tele2-QhDXHQ.jpg)

![Programy antywirusowe: coraz więcej oszustw [© stoupa - Fotolia.com] Programy antywirusowe: coraz więcej oszustw](https://s3.egospodarka.pl/grafika/programy-antywirusowe/Programy-antywirusowe-coraz-wiecej-oszustw-MBuPgy.jpg)

![ESET: zagrożenia internetowe 2009 [© Scanrail - Fotolia.com] ESET: zagrożenia internetowe 2009](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/ESET-zagrozenia-internetowe-2009-apURW9.jpg)

![Adobe Technical Communication Suite 2 [© Nmedia - Fotolia.com] Adobe Technical Communication Suite 2](https://s3.egospodarka.pl/grafika/Adobe/Adobe-Technical-Communication-Suite-2-Qq30bx.jpg)

![Program antywirusowy AVG 9.0 [© Nmedia - Fotolia.com] Program antywirusowy AVG 9.0](https://s3.egospodarka.pl/grafika/AVG/Program-antywirusowy-AVG-9-0-Qq30bx.jpg)

![Branża turystyczna a potencjał Internetu [© Scanrail - Fotolia.com] Branża turystyczna a potencjał Internetu](https://s3.egospodarka.pl/grafika/branza-turystyczna/Branza-turystyczna-a-potencjal-Internetu-apURW9.jpg)

![Trend Micro ScanMail for Microsoft Exchange [© Nmedia - Fotolia.com] Trend Micro ScanMail for Microsoft Exchange](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-ScanMail-for-Microsoft-Exchange-Qq30bx.jpg)

![Uwaga na fałszywe domeny internetowe [© stoupa - Fotolia.com] Uwaga na fałszywe domeny internetowe](https://s3.egospodarka.pl/grafika/GData/Uwaga-na-falszywe-domeny-internetowe-MBuPgy.jpg)

![K9 Web Protection dla Windows 7 [© Nmedia - Fotolia.com] K9 Web Protection dla Windows 7](https://s3.egospodarka.pl/grafika/K9-Web-Protection/K9-Web-Protection-dla-Windows-7-Qq30bx.jpg)

![Internauci a stare i nowe media [© Scanrail - Fotolia.com] Internauci a stare i nowe media](https://s3.egospodarka.pl/grafika/badania-internautow/Internauci-a-stare-i-nowe-media-apURW9.jpg)

![Kupowanie fanów jako model biznesowy? [© Minerva Studio - Fotolia.com] Kupowanie fanów jako model biznesowy?](https://s3.egospodarka.pl/grafika/promocja-marki/Kupowanie-fanow-jako-model-biznesowy-iG7AEZ.jpg)

![Fuzje i przejęcia na rynku technologii III kw. 2011 [© Scanrail - Fotolia.com] Fuzje i przejęcia na rynku technologii III kw. 2011](https://s3.egospodarka.pl/grafika/rynek-fuzji-i-przejec/Fuzje-i-przejecia-na-rynku-technologii-III-kw-2011-apURW9.jpg)

![Kaspersky Security for SharePoint Server [© vanfan - Fotolia.com] Kaspersky Security for SharePoint Server](https://s3.egospodarka.pl/grafika2/Kaspersky-Security-for-SharePoint-Server/Kaspersky-Security-for-SharePoint-Server-92078-150x100crop.jpg)

![ESET: zagrożenia internetowe IX 2012 [© drx - Fotolia.com] ESET: zagrożenia internetowe IX 2012](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-IX-2012-107269-150x100crop.jpg)

![Działanie 4.4 PO IG - konieczny eksport w 30 miesięcy [© Jackin - Fotolia.com] Działanie 4.4 PO IG - konieczny eksport w 30 miesięcy](https://s3.egospodarka.pl/grafika2/Program-Operacyjny-Innowacyjna-Gospodarka/Dzialanie-4-4-PO-IG-konieczny-eksport-w-30-miesiecy-108162-150x100crop.jpg)

![Spam w X 2012 r. [© Photosani - Fotolia.com] Spam w X 2012 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-X-2012-r-109370-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki [© pixabay.com] Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki](https://s3.egospodarka.pl/grafika2/praca-zdalna/Praca-zdalna-po-nowelizacji-Kodeksu-pracy-korzysci-i-obowiazki-250502-150x100crop.jpg)

![Fakturzystka, fakturzysta [© sbiro77 - Fotolia.com] Fakturzystka, fakturzysta [© sbiro77 - Fotolia.com]](https://s3.egospodarka.pl/grafika2/fakturzystka/Fakturzystka-fakturzysta-186500-50x33crop.jpg) Fakturzystka, fakturzysta

Fakturzystka, fakturzysta

![Europejski Nakaz Zapłaty i co jeszcze? Transgraniczna windykacja należności krok po kroku. [© pexels] Europejski Nakaz Zapłaty i co jeszcze? Transgraniczna windykacja należności krok po kroku.](https://s3.egospodarka.pl/grafika2/wspolpraca-biznesowa/Europejski-Nakaz-Zaplaty-i-co-jeszcze-Transgraniczna-windykacja-naleznosci-krok-po-kroku-270447-150x100crop.jpg)

![PARP wspiera gospodarkę obiegu zamkniętego. Startują "Granty dla Zielonej Produkcji" [© pexels] PARP wspiera gospodarkę obiegu zamkniętego. Startują "Granty dla Zielonej Produkcji"](https://s3.egospodarka.pl/grafika2/PARP/PARP-wspiera-gospodarke-obiegu-zamknietego-Startuja-Granty-dla-Zielonej-Produkcji-270442-150x100crop.jpg)

![63 mln dolarów uwięzione w blockchainie. Jak jeden atak na Multichain obnażył mit "code is law" [© wygenerowane przez AI] 63 mln dolarów uwięzione w blockchainie. Jak jeden atak na Multichain obnażył mit "code is law"](https://s3.egospodarka.pl/grafika2/kryptowaluty/63-mln-dolarow-uwiezione-w-blockchainie-Jak-jeden-atak-na-Multichain-obnazyl-mit-code-is-law-270443-150x100crop.jpg)

![Umowa dożywocia czy służebności: co lepiej chroni seniora i nieruchomość? [© pexels] Umowa dożywocia czy służebności: co lepiej chroni seniora i nieruchomość?](https://s3.egospodarka.pl/grafika2/umowa-dozywocia/Umowa-dozywocia-czy-sluzebnosci-co-lepiej-chroni-seniora-i-nieruchomosc-270440-150x100crop.jpg)

![Krytyka a odpowiedzialność prawna. Gdzie kończy się wolność słowa i zaczyna odpowiedzialność? [© wygenerowane przez AI] Krytyka a odpowiedzialność prawna. Gdzie kończy się wolność słowa i zaczyna odpowiedzialność?](https://s3.egospodarka.pl/grafika2/krytyka/Krytyka-a-odpowiedzialnosc-prawna-Gdzie-konczy-sie-wolnosc-slowa-i-zaczyna-odpowiedzialnosc-270441-150x100crop.jpg)

![Ferie zimowe 2026: pod lupą ceny noclegów i skipassów [© pixabay] Ferie zimowe 2026: pod lupą ceny noclegów i skipassów](https://s3.egospodarka.pl/grafika2/ferie-zimowe/Ferie-zimowe-2026-pod-lupa-ceny-noclegow-i-skipassow-270439-150x100crop.jpg)