-

![Świat: wydarzenia tygodnia 10/2010 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 10/2010]()

Świat: wydarzenia tygodnia 10/2010

... 2008 roku. Mówi on, że dotąd niewiele zmieniło się w działalności banków, bo dalej podejmują one nadmiernie ryzykowne decyzje, podczas gdy całościowa reforma ... państwo odmówiło im ratunku przy pomocy środków budżetowych. Teza raportu jest prosta: bez zaostrzenia regulacji systemów bankowych nowy kryzys, osłabi sektor finansowy i całą gospodarkę. ...

-

![Czy dojazd do pracy wpływa na lojalność pracownika? [© Scanrail - Fotolia.com] Czy dojazd do pracy wpływa na lojalność pracownika?]()

Czy dojazd do pracy wpływa na lojalność pracownika?

... gdy przedsiębiorstwo desperacko potrzebuje wszystkich wykwalifikowanych pracowników dla ożywienia działalności i zajęcia dogodnej pozycji względem konkurencji. Brak ... dwóch lat firmy musiały zmierzyć się z topniejącymi zyskami i ograniczaniem zatrudnienia, bez możliwości dostosowania kosztów utrzymania powierzchni biurowej do nowej sytuacji. ...

-

![MSP: ochrona danych sprawą priorytetową [© Scanrail - Fotolia.com] MSP: ochrona danych sprawą priorytetową]()

MSP: ochrona danych sprawą priorytetową

... bankowych, dane kart kredytowych czy informacje dotyczące klientów i pracowników. Bez względu na to, czy powodem utraty danych jest atak szkodliwego ... danych czy cyberatakami są postrzegane jako groźniejsze od tych, które są rezultatem działalności przestępczej, klęsk żywiołowych czy terroryzmu. Małe i średnie przedsiębiorstwa obecnie wydają na ...

-

![Polska: wydarzenia tygodnia 39/2010 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 39/2010]()

Polska: wydarzenia tygodnia 39/2010

... proc. r/r - o 1 pkt proc. więcej w stosunku do poprzedniej prognozy. Natomiast pozostawiono bez zmian prognozę na 2010 r. - 3,3 proc. r/r. Ministerstwo Finansów poinformowało ... przemysłowego wyniósł +8 - był na podobnym poziomie jak w sierpniu. Również dla działalności finansowej i ubezpieczeniowej zanotowano wzrost o 5 do +34 we wrześniu. Klimat w ...

-

![Bezpieczeństwo Internetu 2010 Bezpieczeństwo Internetu 2010]()

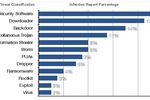

Bezpieczeństwo Internetu 2010

... zmianę charakteru bezpieczeństwa internetowego, a wśród zagrożeń wymienia "scareware", fałszywe programy antywirusowe oraz szkodliwą optymalizację pod kątem wyszukiwarek. Do prowadzenia działalności biznesowej, komunikacji z rodziną i znajomymi, śledzenia aktualności oraz rozrywki, Internetu używa obecnie niemal 2 miliardy ludzi. Tym samym są oni ...

-

![Rynek VoIP w Polsce 2010 Rynek VoIP w Polsce 2010]()

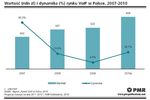

Rynek VoIP w Polsce 2010

... się dzięki zwiększonemu popytowi gospodarstw domowych na usługi pakietowe. Nie bez znaczenia jest też wzrost popularności hostowanych rozwiązań VoIP w segmencie MŚP. W 2007 ... Z kolei dla operatorów, dla których telefonia stacjonarna nie stanowi głównego obszaru działalności, VoIP pełni funkcję dodatkowej usługi, którą można klientom zaoferować w ...

-

![Firmowe finanse i księgowość pożerają czas Firmowe finanse i księgowość pożerają czas]()

Firmowe finanse i księgowość pożerają czas

... zmieniające się przepisy podatkowe. Uderzają one ze zdwojoną siłą w te firmy, które ze względu na skalę lub profil działalności, nie mogą się obejść bez zaawansowanych rozwiązań informatycznych. „Mogliśmy to ostatnio obserwować przy okazji wprowadzania zmian dotyczących wysokości, zakresu i warunków stosowania nowych stawek ...

-

![Rośnie eksport polskich firm Rośnie eksport polskich firm]()

Rośnie eksport polskich firm

... o polskich producentów, ale także m.in. firmy transportowe czy budowlane z tego regionu, dla których nierzadko rynek niemiecki jest rynkiem wiodącym w ich działalności” – dodaje.

-

![Otwarcie granic a emigracja zarobkowa [© Scanrail - Fotolia.com] Otwarcie granic a emigracja zarobkowa]()

Otwarcie granic a emigracja zarobkowa

... PKB Niemiec wzrósł o 3,6%. To o 2 punkty procentowe wyżej od wcześniejszych prognoz. Jednak bez odpowiednio wykwalifikowanych kadr Niemcy mogą zapomnieć o utrzymaniu tak dynamicznego trendu ... wsparcia socjalnego i ulg w zakładaniu i prowadzeniu własnej działalności gospodarczej. Natomiast zdaniem przedstawicieli sektora nowoczesnych usług biznesowych ...

-

![Urządzenie wielofunkcyjne Brother MFC-9970CDW Urządzenie wielofunkcyjne Brother MFC-9970CDW]()

Urządzenie wielofunkcyjne Brother MFC-9970CDW

... energii na poziomie 2.22kWh przekłada się na niższe koszty działalności firmy, a możliwość wykorzystania tonerów pozwalających na wydruk 6000 stron ... oraz wielozadaniowy podajnik na 50 arkuszy, pozwalają na efektywne przygotowanie dokumentów bez konieczności częstego uzupełnianie papieru. Rozbudowane funkcje faksu, możliwość łatwego przygotowania ...

-

![Metody kreowania wizerunku lidera politycznego Metody kreowania wizerunku lidera politycznego]()

Metody kreowania wizerunku lidera politycznego

... uznania, że jest to nieodzowny element działalności politycznej w systemie demokratycznym. Ponieważ odbiorcy oczekują od polityków informacji na temat podejmowanych aktywności oraz zrealizowanych projektów politycznych, każdy z liderów zadbać musi o to, by przekaz ten dotarł do zwolenników bez ingerencji pośredników. Najlepiej służy temu właśnie ...

-

![Urządzenia wielofunkcyjne Brother MFC-7860DW Urządzenia wielofunkcyjne Brother MFC-7860DW]()

Urządzenia wielofunkcyjne Brother MFC-7860DW

... na poziomie 1.393 kWh przekłada się na niższe koszty działalności firmy. Dodatkowo, zastosowanie automatycznego druku dwustronnego oraz wykorzystanie możliwości ... wielozadaniowy podajnik na 35 arkuszy, pozwalają na efektywne przygotowanie dokumentów bez konieczności częstego uzupełnianie papieru. Rozbudowane funkcje faksu, możliwość łatwego ...

-

![Mniej spamu, więcej precyzyjnych ataków [© stoupa - Fotolia.com] Mniej spamu, więcej precyzyjnych ataków]()

Mniej spamu, więcej precyzyjnych ataków

... się również na komputery niepołączone z siecią, stwarzając zagrożenie dla maszyn bez dostępu do sieci lokalnych czy Internetu. Skierowane przeciw konkretnym osobom ataki ... i mogą przynieść dziesięciokrotnie większe zyski niż tradycyjna forma tej szkodliwej działalności. „Mamy do czynienia z coraz większą liczbą spersonalizowanych, wymierzonych przeciw ...

-

![Slogany reklamowe - wspieranie sprzedaży marki [© Minerva Studio - Fotolia.com] Slogany reklamowe - wspieranie sprzedaży marki]()

Slogany reklamowe - wspieranie sprzedaży marki

... np.: ’’Pasta Kiwi but ożywi’’ ( wizerunek korzyści funkcjonalnej oraz opis rodzaju działalności firmy Kiwi ). Jak sprawdzić czy slogan jest dobry? Slogan nie może ... różnicę. Dobry slogan to element skutecznej perswazji reklamowej. Nie obejdzie się bez niego żaden masowy produkt. Dobre slogany reklamowe: zaskakują, rozśmieszają, wzruszają, oczarowują, ...

-

![PandaLabs: zagrożenia internetowe II kw. 2011 PandaLabs: zagrożenia internetowe II kw. 2011]()

PandaLabs: zagrożenia internetowe II kw. 2011

... do ataków hakerskich, kradzieży i publikacji poufnych informacji rządowych z dowolnych źródeł. 26 czerwca br. LulzSec opublikował w serwisie Twitter oświadczenie o zakończeniu działalności grupy, wzywając hakerów do kontynuowania operacji „Anti-Security” (#Antisec) i przyłączania się do kanału IRC Anonymous. Włamania do sieci korporacyjnych RSA ...

-

![Polscy inżynierowie chcą pracować na pełny etat Polscy inżynierowie chcą pracować na pełny etat]()

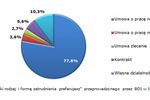

Polscy inżynierowie chcą pracować na pełny etat

... brak poczucia bezpieczeństwa. Robert Kiyosaki w swojej książce „Bogaty ojciec, biedny ojciec” twierdzi, iż spośród 10 firm 9 upada w ciągu pierwszych 5 lat działalności. Z tych, które przetrwają pierwsze 5 lat, 9 spośród 10 prędzej czy później upada. Warto zaznaczyć, iż szansę na przetrwanie mają firmy zarządzane ...

-

![Polskie firmy a bezpieczeństwo inwestycyjne Polskie firmy a bezpieczeństwo inwestycyjne]()

Polskie firmy a bezpieczeństwo inwestycyjne

... o bardzo ograniczonym zasięgu możliwe jest ich wprowadzenie na rynek docelowy bez potrzeby przyjmowania długotrwałych zobowiązań dotyczących lokalu lub wyposażenia. To z kolei umożliwia firmom korzystającym z takich rozwiązań poszerzanie działalności lub wycofanie się, w zależności od nieprzewidywalnych okoliczności rynkowych – dodaje Jarosław ...

-

![Globalne zagrożenia internetowe VII-IX 2011 [© Scanrail - Fotolia.com] Globalne zagrożenia internetowe VII-IX 2011]()

Globalne zagrożenia internetowe VII-IX 2011

... gotówki Hakerzy zdają sobie sprawę, że najtrudniejszą i najbardziej ryzykowną częścią ich działalności jest odbiór rzeczywistej gotówki. O wiele prostszą metodą niż ... twierdzi, że „Oczywiste staje się to, że każdy pojedynczy użytkownik, który pozostaje bez odpowiedniej ochrony, czyni nas wszystkich bardziej podatnymi na wszelkie zagrożenia. ...

-

![Rozwiązanie Symantec do ochrony informacji [© Nmedia - Fotolia.com] Rozwiązanie Symantec do ochrony informacji]()

Rozwiązanie Symantec do ochrony informacji

... spełnianiem przepisów, a także do skonsolidowania dotychczas niezależnych aspektów działalności IT. Symantec oferuje wyszukiwanie i wspólny mechanizm klasyfikacji wszystkich źródeł ... a drugiej strony je kontrolować, zapewniając pracownikom swobodny dostęp do danych bez narażania się na konflikt z przepisami — powiedziała Katey Wood, analityk w ...

-

![Polska: wydarzenia tygodnia 5/2012 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 5/2012]()

Polska: wydarzenia tygodnia 5/2012

... ,2 mld USD (9,7 mld USD w 2010 roku). Polska, wraz z 21 państwami UE (bez Cypru, Estonii, Słowacji, Niemiec i Holandii) - podpisała dokument ACTA w Tokio. Po protestach ... o które RPP może oprzeć swoją decyzję. Są to: art. 3 ustawy, który dotyczy celu działalności NBP, jakim jest wspieranie polityki gospodarczej rządu, art. 24 u.1, który mówi, że ...

-

![Polskie stadiony na Euro w Internecie Polskie stadiony na Euro w Internecie]()

Polskie stadiony na Euro w Internecie

... 38 tys. publikacji na ten temat. Medialną gwiazdą wśród stadionów jest bez wątpienia Narodowy w Warszawie, bohater prawie 29 tys. materiałów. Kolejnymi najczęściej ... się w Warszawie sprezentowała kapitanowi Tadeuszowi Wronie. Ponad 200 publikacji dotyczyło działalności innej firmy zaangażowanej w przygotowania do Euro – Wedla. Sprawa biletów była ...

-

![Światowy rynek ubezpieczeń 2012 [© Scanrail - Fotolia.com] Światowy rynek ubezpieczeń 2012]()

Światowy rynek ubezpieczeń 2012

... . Informacje o badaniu Światowy Raport Ubezpieczeniowy 2012 prezentuje sposoby wnikliwej analizy biznesu, w celu identyfikacji szans wprowadzających fundamentalną i trwałą poprawę w podstawowej działalności operacyjnej. Raport jest oparty o wyniki badań z 19 krajów (Australia, Austria, Belgia, Brazylia, Kanada, Dania, Francja, Niemcy, Hong Kong ...

-

![Polska: wydarzenia tygodnia 19/2012 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 19/2012]()

Polska: wydarzenia tygodnia 19/2012

... Bank Przemysłowo-Handlowy (ICBC) otrzymał zgodę od Komisji Nadzoru Bankowego na rozpoczęcie działalności w Polsce. Wartość aktywów tego banku szacowana jest na 2,5 bln USD, a ... i moc oddana do dyspozycji każdego z krajów. Kilka lat trwały te rozmowy bez większego postępu. Jednak w ostatnim okresie znacznie pogorszyła się atmosfera stosunków między ...

-

![Żłobki i kluby dziecięce w Polsce 2011 Żłobki i kluby dziecięce w Polsce 2011]()

Żłobki i kluby dziecięce w Polsce 2011

... dziecięce" dotyczące działalności instytucjonalnych form opieki nad dziećmi do lat 3 w Polsce w 2011 roku. Jego wyniki wskazują ... spośród nich miało ponad 2 lata. W badanych placówkach znalazło pracę łącznie ponad 10 tys. osób, bez względu na formę zatrudnienia i wymiar czasu pracy. W grupie tej opiekunki dziecięce stanowiły 38%, nauczyciele 8% i ...

-

![Zagrożenia internetowe I-VI 2012 Zagrożenia internetowe I-VI 2012]()

Zagrożenia internetowe I-VI 2012

... internetu w danym kraju. W niniejszym artykule przeanalizujemy specyfikę działalności cyberprzestępców w krajach zachodnich: Stanach Zjednoczonych, Kanadzie i w Europie Zachodniej (Wielka ... złośliwego oprogramowania: DEP, ASLR, ograniczenia dotyczące instalowania sterowników bez podpisów cyfrowych itd. Ponadto, większość systemów operacyjnych jest ...

-

![Polska: wydarzenia tygodnia 44/2012 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 44/2012]()

Polska: wydarzenia tygodnia 44/2012

... że liczy na wsparcie 17 lub 18 państw UE na rzecz budżetu bez wyraźnych cięć. Według ministra finansów Jacka Rostowskiego eurostrefa uniknęła czarnego scenariusza, ... do sektora zajmującego się działalnością finansową i ubezpieczeniową (3.459 mln EUR), do działalności profesjonalnej, naukowej i technicznej oraz do budownictwa (2.188 mln EUR). Według ...

-

![Plany polskich pracodawców VIII 2013 [© WavebreakmediaMicro - Fotolia.com] Plany polskich pracodawców VIII 2013]()

Plany polskich pracodawców VIII 2013

... z gospodarki. Jednak wyniki badania dowodzą, że ożywienie nie będzie pełne bez zmian w funkcjonowaniu urzędów pracy. Muszą one lepiej odpowiadać zarówno na potrzeby ... , w którym respondentami są pracodawcy wyrażający opinie w najważniejszych obszarach ich działalności, m.in.: planowanych zmian w poziomie zatrudnienia i wynagrodzeń, czy przewidywanych ...

-

![Jakim firmom dedykowany jest certyfikat SSL? [© Pixinoo - Fotolia.com] Jakim firmom dedykowany jest certyfikat SSL?]()

Jakim firmom dedykowany jest certyfikat SSL?

... dlatego, że to właśnie one najczęściej i najłatwiej mogą paść ofiarą hakerów. Kradzież danych klientów czy użytkowników jest właściwie równoznaczna z zakończeniem działalności - pozwy, które mogą się pojawić z tego powodu oznaczają problemy, na które małe przedsiębiorstwa często nie mogą sobie pozwolić. Wydatek czy ...

-

![Cyberprzestępczość uderza w instytucje finansowe [© Artur Marciniec - Fotolia.com] Cyberprzestępczość uderza w instytucje finansowe]()

Cyberprzestępczość uderza w instytucje finansowe

... mają powody do narzekania - tylko w mminionym roku straty poniesione w wyniku działalności cyberprzestępczej sięgnęły 23,6 miliona dolarów. W porównaniu do 2012 roku ... usług finansowych jest narażony na ataki cyberprzestępców także przez nowoczesne technologie, bez których nie byłby w stanie obecnie funkcjonować. Najłatwiejszym kanałem dotarcia ...

-

![Firmy ubezpieczeniowe a gotowość na Solvency II [© Warakorn - Fotolia.com] Firmy ubezpieczeniowe a gotowość na Solvency II]()

Firmy ubezpieczeniowe a gotowość na Solvency II

... dostrzegają korzyści płynące z Solvency II, szczególnie w obszarze zarządzania ryzykiem, ale nowe wymagania oznaczają wyzwania dla kadry zarządzającej we wszystkich obszarach działalności, których dotyka dyrektywa. Informacje o badaniu European Solvency II Survey 2014 – to druga edycja badania na temat stanu przygotowań do spełnienia ...

-

![Apple ID narzędziem cyberprzestępców Apple ID narzędziem cyberprzestępców]()

Apple ID narzędziem cyberprzestępców

... blokady bez wprowadzania hasła, ale w takim przypadku właściciel urządzenia musi skontaktować się z pomocą techniczną firmy Apple i zaprezentować dowód zakupu urządzenia wystawiony przez sklep, w którym kupiono dane urządzenie i swoje ID. Jeśli iPhone lub iPad został zablokowany przez przestępców w wyniku nielegalnej działalności użytkownika ...

-

![Żłobki i kluby dziecięce w Polsce 2013 [© Pavla Zakova - Fotolia.com] Żłobki i kluby dziecięce w Polsce 2013]()

Żłobki i kluby dziecięce w Polsce 2013

... kluby dziecięce” dotyczącego działalności instytucjonalnych form opieki nad dziećmi do lat 3. Najnowsza publikacja obejmuje statystyki za ... placówek wykazała, że niemal wszystkie placówki publiczne (98,6%), a w tym wszystkie żłobki i oddziały żłobkowe bez względu na sektor własności pracowały powyżej 5 godzin dziennie. Na uwagę zasługuje fakt, że 35% ...

-

![Jak pozyskać klientów za pomocą strony www Jak pozyskać klientów za pomocą strony www]()

Jak pozyskać klientów za pomocą strony www

... , upewnij się, że wszystkie te elementy są na właściwym miejscu. Bez tego, klienci szybko opuszczą Twoją stronę! 4. Formularz kontaktowy jest zbyt długi ... . Jeśli oferta jest skierowana do ludzi, którzy nie mają większego pojęcia o Twojej działalności, pola typu "Imię", "Nazwisko" i "Email" powinny w zupełności wystarczyć. Niekiedy w formularzu można ...

-

![Dobre praktyki użytkowania usług IaaS [© Vladislav Kochelaevs - Fotolia.com] Dobre praktyki użytkowania usług IaaS]()

Dobre praktyki użytkowania usług IaaS

... na Amazon's Web Services for developers, została zmuszona do zakończenia działalności w czerwcu, kiedy to nie spełniła żądań internetowych szantażystów. Na firmę ... aby zmniejszyć ryzyko nieautoryzowanego dostępu. Nigdy nie używaj konta root bez wyraźnej potrzeby. Utwórz konto administratora do codziennego użytku, które może zostać wykorzystane ...

-

![Zombie groźne nie tylko w Halloween [© lolloj - Fotolia.com] Zombie groźne nie tylko w Halloween]()

Zombie groźne nie tylko w Halloween

... się 5 zagrożeń, które zamieniają komputer w zombie. Z okazji Halloween o tego rodzaju działalności cyberprzestępczej postanowili przypomnieć specjaliści z firmy ESET. Uwaga! Zombie atakują nie tylko ... już dawno zapłaciłeś. Rozważ instalację antywirusa – zagrożenia, które pobierają się bez wiedzy użytkownika (drive-by download) wykorzystują luki w ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Świat: wydarzenia tygodnia 10/2010 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 10/2010](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-10-2010-12AyHS.jpg)

![Czy dojazd do pracy wpływa na lojalność pracownika? [© Scanrail - Fotolia.com] Czy dojazd do pracy wpływa na lojalność pracownika?](https://s3.egospodarka.pl/grafika/dojazd-do-pracy/Czy-dojazd-do-pracy-wplywa-na-lojalnosc-pracownika-apURW9.jpg)

![MSP: ochrona danych sprawą priorytetową [© Scanrail - Fotolia.com] MSP: ochrona danych sprawą priorytetową](https://s3.egospodarka.pl/grafika/bezpieczenstwo-IT/MSP-ochrona-danych-sprawa-priorytetowa-apURW9.jpg)

![Polska: wydarzenia tygodnia 39/2010 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 39/2010](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-39-2010-vgmzEK.jpg)

![Otwarcie granic a emigracja zarobkowa [© Scanrail - Fotolia.com] Otwarcie granic a emigracja zarobkowa](https://s3.egospodarka.pl/grafika/emigracja-zarobkowa/Otwarcie-granic-a-emigracja-zarobkowa-apURW9.jpg)

![Mniej spamu, więcej precyzyjnych ataków [© stoupa - Fotolia.com] Mniej spamu, więcej precyzyjnych ataków](https://s3.egospodarka.pl/grafika/ataki-hakerskie/Mniej-spamu-wiecej-precyzyjnych-atakow-MBuPgy.jpg)

![Slogany reklamowe - wspieranie sprzedaży marki [© Minerva Studio - Fotolia.com] Slogany reklamowe - wspieranie sprzedaży marki](https://s3.egospodarka.pl/grafika/slogany-reklamowe/Slogany-reklamowe-wspieranie-sprzedazy-marki-iG7AEZ.jpg)

![Globalne zagrożenia internetowe VII-IX 2011 [© Scanrail - Fotolia.com] Globalne zagrożenia internetowe VII-IX 2011](https://s3.egospodarka.pl/grafika/AVG-Technologies/Globalne-zagrozenia-internetowe-VII-IX-2011-apURW9.jpg)

![Rozwiązanie Symantec do ochrony informacji [© Nmedia - Fotolia.com] Rozwiązanie Symantec do ochrony informacji](https://s3.egospodarka.pl/grafika/Symantec/Rozwiazanie-Symantec-do-ochrony-informacji-Qq30bx.jpg)

![Polska: wydarzenia tygodnia 5/2012 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 5/2012](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-5-2012-vgmzEK.jpg)

![Światowy rynek ubezpieczeń 2012 [© Scanrail - Fotolia.com] Światowy rynek ubezpieczeń 2012](https://s3.egospodarka.pl/grafika/ubezpieczenia/Swiatowy-rynek-ubezpieczen-2012-apURW9.jpg)

![Polska: wydarzenia tygodnia 19/2012 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 19/2012](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-19-2012-vgmzEK.jpg)

![Polska: wydarzenia tygodnia 44/2012 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 44/2012](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-44-2012-vgmzEK.jpg)

![Plany polskich pracodawców VIII 2013 [© WavebreakmediaMicro - Fotolia.com] Plany polskich pracodawców VIII 2013](https://s3.egospodarka.pl/grafika2/rynek-pracy/Plany-polskich-pracodawcow-VIII-2013-123700-150x100crop.jpg)

![Jakim firmom dedykowany jest certyfikat SSL? [© Pixinoo - Fotolia.com] Jakim firmom dedykowany jest certyfikat SSL?](https://s3.egospodarka.pl/grafika2/protokol-SSL/Jakim-firmom-dedykowany-jest-certyfikat-SSL-134172-150x100crop.jpg)

![Cyberprzestępczość uderza w instytucje finansowe [© Artur Marciniec - Fotolia.com] Cyberprzestępczość uderza w instytucje finansowe](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Cyberprzestepczosc-uderza-w-instytucje-finansowe-135197-150x100crop.jpg)

![Firmy ubezpieczeniowe a gotowość na Solvency II [© Warakorn - Fotolia.com] Firmy ubezpieczeniowe a gotowość na Solvency II](https://s3.egospodarka.pl/grafika2/zaklady-ubezpieczeniowe/Firmy-ubezpieczeniowe-a-gotowosc-na-Solvency-II-136055-150x100crop.jpg)

![Żłobki i kluby dziecięce w Polsce 2013 [© Pavla Zakova - Fotolia.com] Żłobki i kluby dziecięce w Polsce 2013](https://s3.egospodarka.pl/grafika2/zlobki/Zlobki-i-kluby-dzieciece-w-Polsce-2013-139312-150x100crop.jpg)

![Dobre praktyki użytkowania usług IaaS [© Vladislav Kochelaevs - Fotolia.com] Dobre praktyki użytkowania usług IaaS](https://s3.egospodarka.pl/grafika2/IaaS/Dobre-praktyki-uzytkowania-uslug-IaaS-140967-150x100crop.jpg)

![Zombie groźne nie tylko w Halloween [© lolloj - Fotolia.com] Zombie groźne nie tylko w Halloween](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zombie-grozne-nie-tylko-w-Halloween-145832-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Składka zdrowotna 2026 i podatek liniowy - ile wynosi, jaki limit odliczenia [© wygenerowane przez AI] Składka zdrowotna 2026 i podatek liniowy - ile wynosi, jaki limit odliczenia](https://s3.egospodarka.pl/grafika2/skladka-na-ubezpieczenie-zdrowotne/Skladka-zdrowotna-2026-i-podatek-liniowy-ile-wynosi-jaki-limit-odliczenia-270127-150x100crop.jpg)

![Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels] Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels]](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-stabilne-a-zdolnosc-kredytowa-rosnie-O-ile-nie-masz-dzieci-270929-50x33crop.jpg) Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci

Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci

![Droższe paliwo, transport i kredyty. Jak konflikt na Bliskim Wschodzie może odbić się na polskich firmach? [© wygenerowane przez AI] Droższe paliwo, transport i kredyty. Jak konflikt na Bliskim Wschodzie może odbić się na polskich firmach?](https://s3.egospodarka.pl/grafika2/Bliski-Wschod/Drozsze-paliwo-transport-i-kredyty-Jak-konflikt-na-Bliskim-Wschodzie-moze-odbic-sie-na-polskich-firmach-271069-150x100crop.jpg)

![SENT obejmie odzież i obuwie. Nowe obowiązki dla branży retail i e-commerce [© pexels] SENT obejmie odzież i obuwie. Nowe obowiązki dla branży retail i e-commerce](https://s3.egospodarka.pl/grafika2/SENT/SENT-obejmie-odziez-i-obuwie-Nowe-obowiazki-dla-branzy-retail-i-e-commerce-271059-150x100crop.jpg)

![Czy samozatrudniony może wziąć urlop? Praktyczny poradnik dla prowadzących JDG [© wygenerowane przez AI] Czy samozatrudniony może wziąć urlop? Praktyczny poradnik dla prowadzących JDG](https://s3.egospodarka.pl/grafika2/umowa-B2B/Czy-samozatrudniony-moze-wziac-urlop-Praktyczny-poradnik-dla-prowadzacych-JDG-271054-150x100crop.jpg)

![Czy można zamienić się miejscami w samolocie? Sprawdź, co warto wiedzieć [© wygenerowane przez AI] Czy można zamienić się miejscami w samolocie? Sprawdź, co warto wiedzieć](https://s3.egospodarka.pl/grafika2/podroz-samolotem/Czy-mozna-zamienic-sie-miejscami-w-samolocie-Sprawdz-co-warto-wiedziec-271043-150x100crop.jpg)