-

![Pogoda a ochrona danych firmowych [© violetkaipa - Fotolia.com] Pogoda a ochrona danych firmowych]()

Pogoda a ochrona danych firmowych

... IT. Jest to wynikiem prowadzenia niewłaściwej polityki bezpieczeństwa informacji, obejmującej najważniejsze działania chroniące dane i kluczowe dokumenty firmowe. "Niestety brak właściwej polityki bezpieczeństwa danych lub odpowiedniego przeszkolenia w jej zakresie sprawia, iż podczas częstych w wakacje zastępstw na stanowisku administratora IT ...

-

![Bezpieczeństwo cloud computing [© stoupa - Fotolia.com] Bezpieczeństwo cloud computing]()

Bezpieczeństwo cloud computing

... zaufania nie można mówić o gwarancji bezpieczeństwa. Decydując się na inwestycję w rozwiązania chmurowe warto zastanowić się, jak dużo danych firma ujawni zewnętrznemu dostawcy. Bruce Schneier radzi, by bliżej przyjrzeć się kwestiom bezpieczeństwa związanym z przenoszeniem zasobów do chmury: „Bezpieczeństwo IT opiera się na zaufaniu. Trzeba ...

-

![Kaspersky Lab: szkodliwe programy VIII 2011 Kaspersky Lab: szkodliwe programy VIII 2011]()

Kaspersky Lab: szkodliwe programy VIII 2011

... najczęstszych tematów dyskusji dotyczących problemów bezpieczeństwa IT. Jednak dziedzina ta jest nowa i stosunkowo niedostępna dla większości użytkowników, co oznacza, że przeważająca część wiadomości dotyczących tego rodzaju aktywności stanowi niepotrzebne wyolbrzymienie sprawy. W sierpniu społecznością IT wstrząsnęła wiadomość pochodząca od firmy ...

-

![Kaspersky Security for Mobile dla Windows Phone i Samsung SAFE Kaspersky Security for Mobile dla Windows Phone i Samsung SAFE]()

Kaspersky Security for Mobile dla Windows Phone i Samsung SAFE

... ramach Kaspersky Endpoint Security for Business – flagowej platformy bezpieczeństwa Kaspersky Lab dla firm. Samsung – SAFE SAFE (Samsung for Enterprise) to program, którym objęte są smartfony oraz urządzenia Galaxy Tab® Samsunga spełniające wymagania administratorów IT i obsługujące funkcje zarządzania. Uogólniając, urządzenia objęte programem SAFE ...

-

![Bezpieczeństwo firm w sieci I poł. 2014 [© psdesign1 - Fotolia.com] Bezpieczeństwo firm w sieci I poł. 2014]()

Bezpieczeństwo firm w sieci I poł. 2014

... korporacyjnych systemów IT, na widok których cyberprzestępcy już zacierają ręce - czytamy w najnowszej edycji raportu Cisco 2014 Midyear Security Report, w którym zaprezentowane zostały wyniki analizy poziomu bezpieczeństwa informatycznego w korporacjach. Elementy te umożliwiają cyberprzestępcom wykorzystanie luk w systemach IT przy zastosowaniu ...

-

![Ransomware, czy 167 razy więcej zagrożeń [© zimmytws - Fotolia.com] Ransomware, czy 167 razy więcej zagrożeń]()

Ransomware, czy 167 razy więcej zagrożeń

... może równie zablokować cudze dane równie skutecznie jak doświadczony cyberprzestępca. Czy firmowi eksperci bezpieczeństwa IT są na to przygotowani? Styczniowe badanie organizacji ISDG zajmujących się ochroną danych dowodzi, że 76% menedżerów bezpieczeństwa IT dostrzega w ransomware poważne zagrożenie dla swojego biznesu. Ponad połowa z nich (57 ...

-

![Zaawansowane ataki hakerskie tanim kosztem? Zaawansowane ataki hakerskie tanim kosztem?]()

Zaawansowane ataki hakerskie tanim kosztem?

... , które chcą chronić swoją infrastrukturę IT przed atakami hakerskimi takimi jak Microcin, eksperci z Kaspersky Lab zalecają wykorzystywanie narzędzi bezpieczeństwa, które umożliwiają wykrywanie nie tylko samego szkodliwego oprogramowania, ale także szkodliwych operacji w firmowej infrastrukturze IT. Złożone rozwiązania, takie jak Kaspersky ...

-

![Kłopotliwe usługi w chmurze. Nie milkną pytania o bezpieczeństwo Kłopotliwe usługi w chmurze. Nie milkną pytania o bezpieczeństwo]()

Kłopotliwe usługi w chmurze. Nie milkną pytania o bezpieczeństwo

... zamierza zlecić obsługę infrastruktury IT i procesów firmie zewnętrznej. Jednak w wielu organizacjach perspektywa szybkiej adopcji oraz oszczędności finansowych i operacyjnych nie jest obojętna dla bezpieczeństwa — wiele firm korzysta z usług w chmurze, nie mając opracowanej strategii bezpieczeństwa swoich informacji. Często podstawą ...

-

![Nowa wersja Kaspersky Endpoint Security Cloud Nowa wersja Kaspersky Endpoint Security Cloud]()

Nowa wersja Kaspersky Endpoint Security Cloud

... lub tablecie. Urządzenie jest chronione od momentu wdrożenia rozwiązania, ponieważ wstępnie skonfigurowane profile bezpieczeństwa są automatycznie stosowane do każdego nowo dodanego urządzenia, oszczędzając cenne zasoby administratora IT. Jeśli wymagana jest bardziej szczegółowa konfiguracja, administratorzy mogą stworzyć ręcznie dodatkowe profile ...

-

![Ransomware to biznes. Jak się chronić? Ransomware to biznes. Jak się chronić?]()

Ransomware to biznes. Jak się chronić?

... bezpieczeństwa IT wielu przedsiębiorstw. Skutki ataków są odczuwalne nie tylko przez bezpośrednio zaatakowane firmy. Paraliż łańcucha dostaw wpływa na codzienne życie wielu ludzi, np. poprzez problemy w obszarze handlu. Z tego powodu cyberzagrożenia to sprawa nie tylko zespołów ds. IT ...

-

![Cyberbezpieczeństwo. Prognozy Fortinet na 2023 rok [© pixabay.com] Cyberbezpieczeństwo. Prognozy Fortinet na 2023 rok]()

Cyberbezpieczeństwo. Prognozy Fortinet na 2023 rok

... cyberprzestępczości. W związku z tym czas ich wykrycia oraz szybkość, z jaką zespoły bezpieczeństwa mogą podjąć działania neutralizujące, są najważniejsze. Derek Manky, Chief Security ... znajdują sposoby na wykorzystanie nowych technologii, aby zakłócać prace środowisk IT i doprowadzać do zniszczeń. Nie poprzestają już na stawianiu sobie jako cel ...

-

![Poważne ataki na cyberbezpieczeństwo. Jak się chronić? [© Andrey Burmakin - Fotolia.com.jpg] Poważne ataki na cyberbezpieczeństwo. Jak się chronić?]()

Poważne ataki na cyberbezpieczeństwo. Jak się chronić?

... praktyką, przy ciągłym monitorowaniu bezpieczeństwa, jest współpraca lokalnych informatyków z zewnętrznymi zespołami ds. bezpieczeństwa cyfrowego, którzy z systemów typu SIEM potrafią wydobyć najważniejsze informacje na temat zagrożeń – doradza Aleksander Kostuch, inżynier europejskiego wytwórcy rozwiązań z obszaru bezpieczeństwa IT. Po nitce do ...

-

![Ataki na pulpity zdalne. 98% z nich uderza w Virtual Network Computing [© StockSnap z Pixabay] Ataki na pulpity zdalne. 98% z nich uderza w Virtual Network Computing]()

Ataki na pulpity zdalne. 98% z nich uderza w Virtual Network Computing

... bezpieczeństwa IT trudniej jest monitorować podejrzane połączenia i naruszenia. Praca na jednym rozwiązaniu do pulpitu zdalnego w całej organizacji pozwoli działom IT skoncentrować wysiłki na zarządzaniu, monitorowaniu i zabezpieczaniu powiązanych z nim portów dzięki zablokowaniu innego ruchu. Firmy powinny wdrożyć rozwiązania bezpieczeństwa ...

-

![Cyberbezpieczeństwo nieznane, czyli jak brakuje nam wiedzy o cyberatakach [© rawpixel.com na Freepik] Cyberbezpieczeństwo nieznane, czyli jak brakuje nam wiedzy o cyberatakach]()

Cyberbezpieczeństwo nieznane, czyli jak brakuje nam wiedzy o cyberatakach

... to 3 godziny. Nawet pojedynczy incydent naruszenia bezpieczeństwa może mieć poważne konsekwencje dla firmy. Niezbędne jest więc zbudowanie trójstronnej strategii obronnej, która obejmuje rozwój świadomości nt. cyfrowych zagrożeń w jej obrębie; doskonalenie technicznych umiejętności personelu IT i cyberbezpieczeństwa oraz inwestycje w zaawansowane ...

-

![Urządzenia mobilne bez zabezpieczeń [© stoupa - Fotolia.com] Urządzenia mobilne bez zabezpieczeń]()

Urządzenia mobilne bez zabezpieczeń

... miejsce głównie z powodu zaniedbania podstawowych zasad bezpieczeństwa; brak hasła lub słabe hasło, brak szyfrowania danych, padnięcie ofiarą phishingu lub innych ataków socjotechnicznych,"- kontynuował Lyne."Jeśli urządzenia są wykorzystywane w celach służbowych, ważne jest, aby zespoły IT miały nad nimi podstawową kontrolę. Upewniając się ...

-

![Ataki DDoS II poł. 2011 Ataki DDoS II poł. 2011]()

Ataki DDoS II poł. 2011

... tylko trzy państwa o wysokim poziomie komputeryzacji i bezpieczeństwa IT: Irlandię (2%), Stany Zjednoczone (3%) oraz Polskę (4%). Pozostałymi generatorami „bezwartościowego” ruchu były zainfekowane komputery w krajach rozwijających się, gdzie liczba komputerów na głowę jest znacznie mniejsza, a bezpieczeństwo IT nie stanowi mocną stronę: Meksyk ...

-

![Usługi cloud computing: 3 warstwy w modelu dostaw [© buchachon - Fotolia.com] Usługi cloud computing: 3 warstwy w modelu dostaw]()

Usługi cloud computing: 3 warstwy w modelu dostaw

... to system informacyjny, a system informacyjny to IT. I tu dochodzimy do sedna sprawy. Według raportu ESG Research, oczekiwania (według gradacji znaczenia) przedsiębiorstw, są następujące: redukcja kosztów operacyjnych, usprawnienie procesów biznesowych, wyższy zwrot z inwestycji, poprawa bezpieczeństwa i zmniejszenie ryzyka oraz redukcja czasu ...

-

![Ransomware, DDoS, ataki w Internet Rzeczy. Co szykuje rok 2017? [© kaptn - Fotolia.com] Ransomware, DDoS, ataki w Internet Rzeczy. Co szykuje rok 2017?]()

Ransomware, DDoS, ataki w Internet Rzeczy. Co szykuje rok 2017?

... szybko zmieniającymi się zagrożeniami. Zwiększy to popyt na zarządzane usługi bezpieczeństwa, ponieważ organizacje będą poszukiwać doświadczonych specjalistów, którzy pomogą im w codziennej obsłudze, zarządzaniu i zabezpieczaniu rozwijających się systemów IT. W nadchodzącym roku firmy staną w obliczu licznych wyzwań, ponieważ sposoby działania ...

-

![Europa: wydarzenia tygodnia 36/2018 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 36/2018]()

Europa: wydarzenia tygodnia 36/2018

... zadań ekspertów ds. bezpieczeństwa ukierunkowanych na zapewnienie ochrony w równym stopniu maszynom, jak i ludziom. Patimat Darbiszewa, jedna z zeszłorocznych finalistek, która pracowała nad projektem zapobiegania szpiegostwu przemysłowemu, podzieliła się swoimi wrażeniami z konkursu: Udział w konkursie Secur'IT Cup daje możliwość zdobycia ...

-

![Usługi w chmurze = cyberbezpieczeństwo + ciągłość procesów biznesowych [© rangizzz - Fotolia.com] Usługi w chmurze = cyberbezpieczeństwo + ciągłość procesów biznesowych]()

Usługi w chmurze = cyberbezpieczeństwo + ciągłość procesów biznesowych

... zespołu ds. cyberbezpieczeństwa w KPMG w Polsce. Brak odpowiedniego budżetu największą barierą w budowaniu bezpieczeństwa IT Po raz pierwszy od 2017 roku brak wykwalifikowanych pracowników nie był dla firm największą przeszkodą w budowaniu odpowiedniego bezpieczeństwa IT. W 2019 roku największą barierą dla firm był brak wystarczających budżetów (64 ...

-

![Praca zdalna przyspiesza transformację cyfrową w obszarze cyberbezpieczeństwa [© goodluz - Fotolia.com.jpg] Praca zdalna przyspiesza transformację cyfrową w obszarze cyberbezpieczeństwa]()

Praca zdalna przyspiesza transformację cyfrową w obszarze cyberbezpieczeństwa

... IT wynosi 18,5 proc., co oznacza spadek o 1,5 proc. względem roku ubiegłego. Urządzenia z systemem iOS są szybciej aktualizowane niż te z Androidem – Pierwszego czerwca zaprezentowano aktualizacje łatające krytyczne podatności zarówno w systemie Apple iOS, jak i Android. Prawdopodobieństwo udostępnienia aktualizacji lub poprawek bezpieczeństwa ...

-

![Odporność firm na cyberataki to mit? Tylko 8% osiąga najwyższy poziom dojrzałości Odporność firm na cyberataki to mit? Tylko 8% osiąga najwyższy poziom dojrzałości]()

Odporność firm na cyberataki to mit? Tylko 8% osiąga najwyższy poziom dojrzałości

... skutecznych działań. Nieprzypadkowo to właśnie diagnoza obecnego poziomu bezpieczeństwa jest jednym z kluczowych wymogów unijnej dyrektywy NIS2. Zawarte w niej przepisy ... niż na odzyskiwanie zasobów po ich wystąpieniu (odpowiednio 31% i 28% budżetu IT). Takie rozłożenie środków może prowadzić do sytuacji, w której mimo wdrożonych zabezpieczeń ...

-

![Zarządzanie ryzykiem: firmy nieprzygotowane Zarządzanie ryzykiem: firmy nieprzygotowane]()

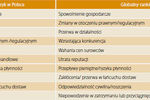

Zarządzanie ryzykiem: firmy nieprzygotowane

... ryzyko z obszaru bezpieczeństwa IT wymieniały najrzadziej, polscy przedsiębiorcy uznali je za jedno z kluczowych zagrożeń dla ich działalności (8 pozycja w rankingu najbardziej groźnych ryzyk). "Duże zagrożenie dla działalności organizacji ze strony IT wynika w polskich firmach z braku wdrożonych systemów bezpieczeństwa informacji, dużej rotacji ...

-

![Szkodliwe programy 2011 i prognozy na 2012 Szkodliwe programy 2011 i prognozy na 2012]()

Szkodliwe programy 2011 i prognozy na 2012

... na mobilne serwisy płatności w krajach Afryki Wschodniej. Prywatne życie użytkowników Problem ochrony poufnych danych użytkowników staje się jednym z najgorętszych tematów bezpieczeństwa IT. W 2011 roku w Rosji miały miejsce wycieki danych, których ofiarą padli operatorzy sieci komórkowych oraz serwisy handlu elektronicznego. Oburzenie na świecie ...

-

![Cloud computing: fakty i mity [© fotogestoeber - Fotolia.com] Cloud computing: fakty i mity]()

Cloud computing: fakty i mity

... zaletą tego rozwiązania jest możliwość skupienia się pracowników na istotnych pracach i realizacji zadań, nie na zajmowaniu się zapleczem IT. Chmura nie zapewnia 100% bezpieczeństwa danych Po części prawda. Nie stworzono jeszcze infrastruktury, która byłaby w stanie zagwarantować pełne, stuprocentowe bezpieczeństwo danych. Możemy jedynie ...

-

![Android w wersji 4.1 i starszych atakowany za pośrednictwem stron WWW Android w wersji 4.1 i starszych atakowany za pośrednictwem stron WWW]()

Android w wersji 4.1 i starszych atakowany za pośrednictwem stron WWW

... przez badaczy ds. bezpieczeństwa IT. To oznacza, że producenci urządzeń z systemem Android powinni pamiętać, że ich klienci zasługują na ochronę w postaci odpowiednich aktualizacji bezpieczeństwa, nawet jeśli dany model urządzenia nie znajdują się już w sprzedaży – powiedział Wiktor Czebyszew, ekspert ds. bezpieczeństwa IT, Kaspersky Lab. Jak ...

-

![Już 38% firm ubezpiecza się od skutków cyberataków [© momius - Fotolia.com] Już 38% firm ubezpiecza się od skutków cyberataków]()

Już 38% firm ubezpiecza się od skutków cyberataków

... ryzyka incydentów bezpieczeństwa IT nie nadąża znajomość dostępnych zabezpieczeń. Często nawet tych podstawowych i stricte technicznych, a co dopiero opcjonalnych prawno-finansowych. To właśnie ten brak wiedzy - wskazany jako powód przez 36% ankietowanych specjalistów - decyduje o braku ubezpieczeniowej “poduszki bezpieczeństwa”. Z drugiej strony ...

-

![Człowiek sednem strategii cyberbezpieczeństwa Człowiek sednem strategii cyberbezpieczeństwa]()

Człowiek sednem strategii cyberbezpieczeństwa

... zarządu, że zespoły IT nie mogą ponosić wyłącznej odpowiedzialności za cyberbezpieczeństwo. Nawet przy adekwatnych zasobach nie są w stanie efektywnie działać bez wsparcia ze strony kierownictwa lub innych działów przedsiębiorstwa. Pracownicy w centrum strategii cyberbezpieczeństwa Jednym z priorytetów bezpieczeństwa dla CISO jest wykrywanie ...

-

![Logistyka wdroży każdą znaczącą technologię, od Big Data po 5G [© denisismagilov - Fotolia.com] Logistyka wdroży każdą znaczącą technologię, od Big Data po 5G]()

Logistyka wdroży każdą znaczącą technologię, od Big Data po 5G

... rosną wymagania klientów, zwłaszcza w kontekście rozkwitu branży e-commerce, która oczekuje przyspieszenia obsługi, zwiększenia bezpieczeństwa i widoczności towaru w łańcuchu dostaw. Po drugie automatyzacji sprzyjają nowe rozwiązania IT, w tym zwłaszcza automatyzacja procesów, Internet rzeczy i 5G. Po trzecie, do zagospodarowania jest wciąż ...

-

![Nie ma cyberbezpieczeństwa bez specjalistów [© pixabay.com] Nie ma cyberbezpieczeństwa bez specjalistów]()

Nie ma cyberbezpieczeństwa bez specjalistów

... stwierdziło, że zadaje on pytania dotyczące właśnie cyberbezpieczeństwa. Natomiast zarząd w 76% przedsiębiorstw zalecił zwiększenie zatrudnienia w działach IT i bezpieczeństwa. Podnoszenie umiejętności w zakresie cyberbezpieczeństwa poprzez szkolenia i certyfikaty Raport firmy Fortinet wykazał, że w przedsiębiorstwach szkolenia i certyfikacje są ...

-

![Powtarzające się ataki ransomware. Jakie są czynniki ryzyka? [© leowolfert - Fotolia.com] Powtarzające się ataki ransomware. Jakie są czynniki ryzyka?]()

Powtarzające się ataki ransomware. Jakie są czynniki ryzyka?

... jest producentem rozwiązań z obszaru bezpieczeństwa IT. Organizacje, które chcą lepiej bronić się przed ponownymi atakami, powinny zbadać, co w pierwszej kolejności naraża je na ryzyko. Wyniki badań sugerują, że może to być połączenie kilku czynników, w tym nieskutecznych środków bezpieczeństwa i reagowania na incydenty oraz gotowości ...

-

![Progress Flowmon ADS 12.2 jest już dostępny [© pixabay.com] Progress Flowmon ADS 12.2 jest już dostępny]()

Progress Flowmon ADS 12.2 jest już dostępny

... , przedsiębiorstwa stają się podatne na ataki. Dzięki najnowszej wersji oprogramowania Flowmon ADS specjaliści IT zyskują szybki i automatyczny dostęp do rozszerzonego zakresu istotnych informacji na temat bezpieczeństwa. Mogą natychmiast zastosować mechanizmy zaawansowanej inteligencji oraz dane kontekstowe do identyfikowania złośliwego zachowania ...

-

![Polskie firmy nie są liderami cyberbezpieczeństwa [© Melpomene - Fotolia.com] Polskie firmy nie są liderami cyberbezpieczeństwa]()

Polskie firmy nie są liderami cyberbezpieczeństwa

... w 2024 roku. W najnowszym międzynarodowym raporcie Strong Women in IT według liderek IT sztuczna inteligencja oraz cyberbezpieczeństwo to dwa główne trendy wyznaczające przyszłość ... Polsce w 2022 roku, aż 58% firm doświadczyło przynajmniej jednego incydentu naruszenia bezpieczeństwa, a 33% zauważyło wzrost intensywności prób ataków. Statystyki za rok ...

Tematy: cyberbezpieczeństwo, cyberataki, ataki hakerów, cyberzagrożenia, phishing, ataki phishingowe, ataki apt APT, złośliwe oprogramowanie, malware, ransomware, ataki ransomware, dane osobowe, bezpieczeństwo danych osobowych, kradzież danych osobowych, przechowywanie danych osobowych, ochrona danych osobowych -

![Sztuczna inteligencja przeszkadza i pomaga [© Freepik] Sztuczna inteligencja przeszkadza i pomaga]()

Sztuczna inteligencja przeszkadza i pomaga

... wspierają działania IT: 97% CEO planuje rozwijać wykorzystanie AI, a 78% powierza decyzje inwestycyjne CIO lub CTO. W połączeniu z powszechnością urządzeń połączonych z siecią, wymogiem nieprzerwanego działania 24/7 oraz rosnącymi zagrożeniami bezpieczeństwa, zmiany te wymuszają ewolucję i dostosowanie infrastruktury. W efekcie liderzy IT na nowo ...

-

![Cyberprzestępcy niszczą wizerunek frmy Cyberprzestępcy niszczą wizerunek frmy]()

Cyberprzestępcy niszczą wizerunek frmy

... Woronkow, szef działu odpowiedzialnego za produkty bezpieczeństwa dla punktów końcowych, Kaspersky Lab. „W takiej sytuacji należy podjąć wszelkie możliwe działania w celu zapewnienia bezpieczeństwa informacji. Złożona, wielowarstwowa ochrona każdego elementu korporacyjnej infrastruktury IT pomoże zabezpieczyć firmę zarówno przed wewnętrznymi ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Pogoda a ochrona danych firmowych [© violetkaipa - Fotolia.com] Pogoda a ochrona danych firmowych](https://s3.egospodarka.pl/grafika/Kroll-Ontrack/Pogoda-a-ochrona-danych-firmowych-SdaIr2.jpg)

![Bezpieczeństwo cloud computing [© stoupa - Fotolia.com] Bezpieczeństwo cloud computing](https://s3.egospodarka.pl/grafika/Cloud-Computing/Bezpieczenstwo-cloud-computing-MBuPgy.jpg)

![Bezpieczeństwo firm w sieci I poł. 2014 [© psdesign1 - Fotolia.com] Bezpieczeństwo firm w sieci I poł. 2014](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Bezpieczenstwo-firm-w-sieci-I-pol-2014-141529-150x100crop.jpg)

![Ransomware, czy 167 razy więcej zagrożeń [© zimmytws - Fotolia.com] Ransomware, czy 167 razy więcej zagrożeń](https://s3.egospodarka.pl/grafika2/ransomware/Ransomware-czy-167-razy-wiecej-zagrozen-188725-150x100crop.jpg)

![Cyberbezpieczeństwo. Prognozy Fortinet na 2023 rok [© pixabay.com] Cyberbezpieczeństwo. Prognozy Fortinet na 2023 rok](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberbezpieczenstwo-Prognozy-Fortinet-na-2023-rok-249374-150x100crop.jpg)

![Poważne ataki na cyberbezpieczeństwo. Jak się chronić? [© Andrey Burmakin - Fotolia.com.jpg] Poważne ataki na cyberbezpieczeństwo. Jak się chronić?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Powazne-ataki-na-cyberbezpieczenstwo-Jak-sie-chronic-257747-150x100crop.jpg)

![Ataki na pulpity zdalne. 98% z nich uderza w Virtual Network Computing [© StockSnap z Pixabay] Ataki na pulpity zdalne. 98% z nich uderza w Virtual Network Computing](https://s3.egospodarka.pl/grafika2/Virtual-Network-Computing/Ataki-na-pulpity-zdalne-98-z-nich-uderza-w-Virtual-Network-Computing-260390-150x100crop.jpg)

![Cyberbezpieczeństwo nieznane, czyli jak brakuje nam wiedzy o cyberatakach [© rawpixel.com na Freepik] Cyberbezpieczeństwo nieznane, czyli jak brakuje nam wiedzy o cyberatakach](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-nieznane-czyli-jak-brakuje-nam-wiedzy-o-cyberatakach-263142-150x100crop.jpg)

![Urządzenia mobilne bez zabezpieczeń [© stoupa - Fotolia.com] Urządzenia mobilne bez zabezpieczeń](https://s3.egospodarka.pl/grafika/kradziez-telefonu/Urzadzenia-mobilne-bez-zabezpieczen-MBuPgy.jpg)

![Usługi cloud computing: 3 warstwy w modelu dostaw [© buchachon - Fotolia.com] Usługi cloud computing: 3 warstwy w modelu dostaw](https://s3.egospodarka.pl/grafika2/IT/Uslugi-cloud-computing-3-warstwy-w-modelu-dostaw-121814-150x100crop.jpg)

![Ransomware, DDoS, ataki w Internet Rzeczy. Co szykuje rok 2017? [© kaptn - Fotolia.com] Ransomware, DDoS, ataki w Internet Rzeczy. Co szykuje rok 2017?](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowania/Ransomware-DDoS-ataki-w-Internet-Rzeczy-Co-szykuje-rok-2017-187286-150x100crop.jpg)

![Europa: wydarzenia tygodnia 36/2018 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 36/2018](https://s3.egospodarka.pl/grafika/gospodarka/Europa-wydarzenia-tygodnia-36-2018-sNRO59.jpg)

![Usługi w chmurze = cyberbezpieczeństwo + ciągłość procesów biznesowych [© rangizzz - Fotolia.com] Usługi w chmurze = cyberbezpieczeństwo + ciągłość procesów biznesowych](https://s3.egospodarka.pl/grafika2/chmura-obliczeniowa/Uslugi-w-chmurze-cyberbezpieczenstwo-ciaglosc-procesow-biznesowych-230260-150x100crop.jpg)

![Praca zdalna przyspiesza transformację cyfrową w obszarze cyberbezpieczeństwa [© goodluz - Fotolia.com.jpg] Praca zdalna przyspiesza transformację cyfrową w obszarze cyberbezpieczeństwa](https://s3.egospodarka.pl/grafika2/transformacja-cyfrowa/Praca-zdalna-przyspiesza-transformacje-cyfrowa-w-obszarze-cyberbezpieczenstwa-234246-150x100crop.jpg)

![Cloud computing: fakty i mity [© fotogestoeber - Fotolia.com] Cloud computing: fakty i mity](https://s3.egospodarka.pl/grafika2/cloud-computing/Cloud-computing-fakty-i-mity-108990-150x100crop.jpg)

![Już 38% firm ubezpiecza się od skutków cyberataków [© momius - Fotolia.com] Już 38% firm ubezpiecza się od skutków cyberataków](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Juz-38-firm-ubezpiecza-sie-od-skutkow-cyberatakow-215069-150x100crop.jpg)

![Logistyka wdroży każdą znaczącą technologię, od Big Data po 5G [© denisismagilov - Fotolia.com] Logistyka wdroży każdą znaczącą technologię, od Big Data po 5G](https://s3.egospodarka.pl/grafika2/branza-logistyczna/Logistyka-wdrozy-kazda-znaczaca-technologie-od-Big-Data-po-5G-231813-150x100crop.jpg)

![Nie ma cyberbezpieczeństwa bez specjalistów [© pixabay.com] Nie ma cyberbezpieczeństwa bez specjalistów](https://s3.egospodarka.pl/grafika2/specjalista-ds-cyberbezpieczenstwa/Nie-ma-cyberbezpieczenstwa-bez-specjalistow-245080-150x100crop.jpg)

![Powtarzające się ataki ransomware. Jakie są czynniki ryzyka? [© leowolfert - Fotolia.com] Powtarzające się ataki ransomware. Jakie są czynniki ryzyka?](https://s3.egospodarka.pl/grafika2/ataki-ransomware/Powtarzajace-sie-ataki-ransomware-Jakie-sa-czynniki-ryzyka-252321-150x100crop.jpg)

![Progress Flowmon ADS 12.2 jest już dostępny [© pixabay.com] Progress Flowmon ADS 12.2 jest już dostępny](https://s3.egospodarka.pl/grafika2/Progress-Flowmon-ADS/Progress-Flowmon-ADS-12-2-jest-juz-dostepny-255835-150x100crop.jpg)

![Polskie firmy nie są liderami cyberbezpieczeństwa [© Melpomene - Fotolia.com] Polskie firmy nie są liderami cyberbezpieczeństwa](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Polskie-firmy-nie-sa-liderami-cyberbezpieczenstwa-257846-150x100crop.jpg)

![Sztuczna inteligencja przeszkadza i pomaga [© Freepik] Sztuczna inteligencja przeszkadza i pomaga](https://s3.egospodarka.pl/grafika2/sztuczna-inteligencja/Sztuczna-inteligencja-przeszkadza-i-pomaga-267298-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Dni wolne od pracy i kalendarz świąt 2025 [© Tatiana Goskova na Freepik] Dni wolne od pracy i kalendarz świąt 2025](https://s3.egospodarka.pl/grafika2/dni-wolne-od-pracy/Dni-wolne-od-pracy-i-kalendarz-swiat-2025-263099-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum? [© pexels] Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum?](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Ceny-mieszkan-2026-ile-metrow-wiecej-w-obwarzanku-niz-w-centrum-270791-150x100crop.jpg)

![Sukcesja w firmie rodzinnej: 3 pułapki, które mogą zabić Twój biznes [© wygenerowane przez AI] Sukcesja w firmie rodzinnej: 3 pułapki, które mogą zabić Twój biznes](https://s3.egospodarka.pl/grafika2/sukcesja/Sukcesja-w-firmie-rodzinnej-3-pulapki-ktore-moga-zabic-Twoj-biznes-270766-150x100crop.jpg)

![Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki [© wygenerowane przez AI] Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki](https://s3.egospodarka.pl/grafika2/zatrudnianie-pracownikow/Praca-w-parze-pod-lupa-Czy-warto-zatrudniac-malzenstwa-i-partnerow-Zalety-i-pulapki-270789-150x100crop.jpg)

![700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami [© wygenerowane przez AI] 700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami](https://s3.egospodarka.pl/grafika2/badania-i-rozwoj/700-mln-zl-na-innowacje-PARP-uruchamia-nowa-edycje-Sciezki-SMART-z-uproszczonymi-zasadami-270788-150x100crop.jpg)

![Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać? [© wygenerowane przez AI] Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/Faktury-poza-KSeF-a-koszty-i-VAT-Co-sie-zmienilo-po-1-lutego-2026-i-czy-mozna-je-rozliczac-270769-150x100crop.jpg)

![Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny [© pexels] Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny](https://s3.egospodarka.pl/grafika2/remont-mieszkania/Ile-kosztuje-remont-mieszkania-w-2026-Blisko-70-tys-zl-to-wariant-ekonomiczny-270777-150x100crop.jpg)

![KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania [© wygenerowane przez AI] KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania](https://s3.egospodarka.pl/grafika2/zwolnienie-z-VAT/KSeF-dla-zwolnionych-z-VAT-Przewodnik-po-nowych-zasadach-fakturowania-270768-150x100crop.jpg)