-

![BYOD a wyciek danych firmowych [© Frédéric Massard - Fotolia.com] BYOD a wyciek danych firmowych]()

BYOD a wyciek danych firmowych

... poczty. Jeżeli firma nie reguluje wykorzystywania prywatnych smartfonów i tabletów mających dostęp do korporacyjnej infrastruktury IT, poufne informacje zaczną wyciekać z systemu - jest to tylko kwestia czasu. Wyciek może ... 29% firm częściowo wdrożyło rozwiązania MDM. Niestety, częściowe wdrożenie nie jest w stanie zapewnić bezpieczeństwa wszystkim ...

-

![8 zastosowań Big Data, które cię zaskoczą [© cacaroot - Fotolia.com] 8 zastosowań Big Data, które cię zaskoczą]()

8 zastosowań Big Data, które cię zaskoczą

... według IDC rośnie już w tempie sześciokrotnie szybszym, niż cała branża IT. 1) Big Data z lodówki – Współczesne urządzenia coraz częściej pracują w trybie online, wskutek ... wykorzystywać Big Data przede wszystkim do przewidywania ewentualnych zagrożeń i wzmocnienia bezpieczeństwa kraju, ponieważ to właśnie CIA jest pierwszą linią systemu obrony USA. ...

-

![Czas na reindustrializację. Przemysł pomoże rynkowi pracy? [© industrieblick - Fotolia.com] Czas na reindustrializację. Przemysł pomoże rynkowi pracy?]()

Czas na reindustrializację. Przemysł pomoże rynkowi pracy?

... Czy to może przełożyć się na wzrost ilości ogłoszeń dla specjalistów od IT? Z tego tekstu dowiesz się m.in.: Co decyduje o popularności inwestycji w nearshoring ... . 63% organizacji uznaje produkcję krajową za strategicznie istotną dla zapewnienia bezpieczeństwa narodowego. Jest to specyficzny obszar, bardziej zależny od aktualnej sytuacji ...

-

![Światowy Dzień Backupu 2025: 96% kopii zapasowych atakowanych ransomware Światowy Dzień Backupu 2025: 96% kopii zapasowych atakowanych ransomware]()

Światowy Dzień Backupu 2025: 96% kopii zapasowych atakowanych ransomware

... , że blisko dwie trzecie przedsiębiorstw (63%) nieświadomie naraża się na ryzyko reinfekcji danych w trakcie ich przywracania po cyberataku lub awarii IT. Pomijają one kluczowy etap skanowania danych w bezpiecznym i odizolowanym środowisku testowym. W efekcie ryzykują odtworzenie zainfekowanych plików i ponowne uruchomienie ataku. Te niepokojące ...

-

![Praca z AI bez planu na przyszłość. Raport pokazuje słabość pokolenia X [© StockCake] Praca z AI bez planu na przyszłość. Raport pokazuje słabość pokolenia X]()

Praca z AI bez planu na przyszłość. Raport pokazuje słabość pokolenia X

... szkoleń AI ujawnia raport? Czy satysfakcja z pracy z AI idzie w parze z poczuciem bezpieczeństwa zawodowego? Pokolenie X jest tym, któremu poświęca się najmniej uwagi w ... grupy z transformacji - mówi Piotr Nowosielski, CEO portali pracy justjoin.it i rocketjobs.pl. Neutralność czy bezradność? Co 3 przedstawiciel pokolenia X postrzega AI jako ...

-

![Technostres i FOBO: w 2026 r. technologie znowu zmienią rynek pracy [© pexels] Technostres i FOBO: w 2026 r. technologie znowu zmienią rynek pracy]()

Technostres i FOBO: w 2026 r. technologie znowu zmienią rynek pracy

... współczesnym świecie zauważają także sami pracownicy – również ci niezwiązani z obszarem IT. Badanie do Raportu płacowego Hays Poland pokazuje, że o ile w 2024 ... że obawy odczuwają nawet sami specjaliści z branży technologicznej. Tylko połowa specjalistów IT czuje się bowiem przygotowana na zmiany, jakie przyniesie rozwój technologii. Negatywne ...

-

![Bezpieczny internet dla każdego [© stoupa - Fotolia.com] Bezpieczny internet dla każdego]()

Bezpieczny internet dla każdego

... IT" – powiedział Przemysław Galczewski, Chief Technology Officer w AVET Information and Network Security Sp. z o.o. Aby skorzystać z systemu wystarczy do dowolnej przeglądarki internetowej obsługującej grafikę wpisać adres: W lewym górnym rogu strony www znajduje się zakładka RISK VIEW LEVEL opisującą obecny poziom bezpieczeństwa w internecie ...

Tematy: bezpieczeństwo -

![Ataki internetowe 2005 Ataki internetowe 2005]()

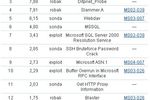

Ataki internetowe 2005

... 2005 roku stanowił ponad 8% wszystkich sond i ataków internetowych. Biuletyn bezpieczeństwa Microsoft MS03-007, opublikowany w marcu 2003, opisuje przepełnienie bufora w ... że przeprowadzane niedawno kampanie mające na celu podniesienie świadomości zagrożeń IT przynoszą w niektórych państwach widoczne rezultaty - głównie w Stanach Zjednoczonych. Z ...

-

![Ewolucja złośliwego oprogramowania IV-VI 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania IV-VI 2006]()

Ewolucja złośliwego oprogramowania IV-VI 2006

... hakerskiej skoncentrowała się na identyfikowaniu problemów bezpieczeństwa w rozwiązaniach antywirusowych i sprzęcie sieciowym. W końcu, na przełomie wiosny i lata 2006 zaatakowany został MS Office, drugi z najważniejszych produktów Microsoftu (i najbardziej opłacalny). Specjaliści ds. bezpieczeństwa IT od dawna alarmowali, że sposób, w jaki ...

-

![Ewolucja złośliwego oprogramowania 2007 Ewolucja złośliwego oprogramowania 2007]()

Ewolucja złośliwego oprogramowania 2007

... DoS, według ekspertów z Kaspersky Lab, stanowiły one jeden z kluczowych tematów bezpieczeństwa informatycznego w 2007 roku. O ile ataki te były aktywnie wykorzystywane w ... . W 2007 roku spam i ataki DoS stanowiły główne tematy newsów dotyczących bezpieczeństwa IT. W 2006 roku liczba zachowań SpamTool wzrosła aż o 107%, a zachowanie to uplasowało ...

-

![Bezpieczeństwo danych w firmach 2007 Bezpieczeństwo danych w firmach 2007]()

Bezpieczeństwo danych w firmach 2007

... bezpieczeństwa przechowywanych danych w polskich przedsiębiorstwach, zrealizowanego przy współpracy z firmą badawczą IDC. Analizie poddano szereg aspektów dotyczących bezpieczeństwa, m.in. stan procedur bezpieczeństwa ... od aktualnych danych”, powiedział Jarosław Smulski, analityk działu systemów IT IDC. „Niestety jedna trzecia respondentów potrzebuje ...

-

![Downadup/Conficker nadał groźny? [© stoupa - Fotolia.com] Downadup/Conficker nadał groźny?]()

Downadup/Conficker nadał groźny?

... bezpieczeństwa powtarzają od lat: Należy instalować uaktualnienia bezpieczeństwa. Nie tylko patche do systemu operacyjnego, ale również dla wszystkich aplikacji oraz pluginów. Downadup/Conficker mógł rozprzestrzenić się tak szeroko, ponieważ wiele komputerów nie posiadało najnowszych aktualizacji. Biorąc pod uwagę złożoność infrastruktury IT ...

-

![Sklepy online obwiniane za oszustwa internetowe Sklepy online obwiniane za oszustwa internetowe]()

Sklepy online obwiniane za oszustwa internetowe

... klientów do bezpieczeństwa transakcji internetowych. Wymagać to będzie dużo większych niż dotychczas nakładów finansowych na inwestycje w systemy bezpieczeństwa. Wiele firm zwleka z podjęciem ... , na których co roku spotyka się 12 tysięcy ekspertów ds. bezpieczeństwa IT z całego świata. Badanie zostało przeprowadzone 26 kwietnia 2010 metodą ankiety ...

-

![Notebooki Acer TravelMate 8573 i 8473 Notebooki Acer TravelMate 8573 i 8473]()

Notebooki Acer TravelMate 8573 i 8473

... bezpieczeństwa, bezproblemowym zarządzaniu, a także zwiększonej produktywności, jaką zapewnia ponad 8-godzinny czas pracy na baterii. Profesjonaliści przywiązują dużą wagę do bezpieczeństwa ... wchodzi automatyczna funkcja do szybkiego, zdalnego zarządzania zasobami IT. Czytnik linii papilarnych Acer BioProtection z funkcją uwierzytelniania przed ...

-

![Trend Micro Smart Protection Network [© Nmedia - Fotolia.com] Trend Micro Smart Protection Network]()

Trend Micro Smart Protection Network

... model bezpieczeństwa będzie wprowadzany w wybranych rozwiązaniach Trend Micro opartych na infrastrukturze Smart Protection Network. Uwaga zostanie skupiona zwłaszcza na klientach, którzy obawiają się przetwarzania w chmurze, wzrostu konsumeryzacji IT w swoich firmach i rozprzestrzenienia się ataków ukierunkowanych. Model bezpieczeństwa obejmie ...

-

![Wzrośnie kradzież danych w regionie CEE Wzrośnie kradzież danych w regionie CEE]()

Wzrośnie kradzież danych w regionie CEE

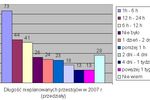

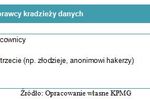

... danych w Europie Środkowo-Wschodniej” zostało przeprowadzone przez firmę doradczą KPMG w okresie luty-kwiecień 2012 roku. Respondentami badania byli pracownicy działów IT oraz bezpieczeństwa z 44 firm działających na rynkach dóbr konsumpcyjnych oraz w handlu, zwłaszcza w handlu detalicznym, branży dóbr konsumpcyjnych oraz w branży spożywczej ...

-

![Kaspersky Lab: szkodliwe programy III kw. 2012 [© pixel_dreams - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2012]()

Kaspersky Lab: szkodliwe programy III kw. 2012

... krajobrazie zagrożeń IT w III kwartale 2012 r. Na szczególną uwagę zasługują głośne dochodzenia dotyczące kampanii cyberszpiegowskich, zmiany ... (skaner on-demand). Szkodliwe obiekty wykryte na komputerach użytkowników W III kwartale 2012 r. rozwiązania bezpieczeństwa firmy Kaspersky Lab skutecznie zablokowały 882 545 490 prób infekcji lokalnych ...

-

![Urządzenia mobilne a odzyskiwanie danych 2013 [© Fotowerk - Fotolia.com] Urządzenia mobilne a odzyskiwanie danych 2013]()

Urządzenia mobilne a odzyskiwanie danych 2013

... rozwiązań dedykowanych użytkownikom biznesowym. To znacznie poprawia efektywność prowadzonych działań, jednak polscy menedżerowie i kierownicy działów IT muszą mieć świadomość tego, że bez równoległych zmian w procedurach bezpieczeństwa, kluczowe dane firmy są zagrożone. W przejściowej fazie wdrażania nowych technologii ma to szczególne znaczenie ...

-

![Bezpieczeństwo informatyczne mikrofirm w 5 krokach [© alphaspirit - Fotolia.com] Bezpieczeństwo informatyczne mikrofirm w 5 krokach]()

Bezpieczeństwo informatyczne mikrofirm w 5 krokach

... zasady przechowywania danych. Mogą to być na przykład dyrektywy bezpieczeństwa dotyczące chociażby sposobu zabezpieczenia czy okresu przechowywania danych. Regulacje mogą wymuszać na właścicielu spełnienie wymogów dotyczących takich elementów infrastruktury IT, jak redundantne łącza internetowe, infrastruktura sprzętowa pozbawiona pojedynczych ...

-

![Botnet Rmnet ciągle aktywny [© kentoh - Fotolia.com] Botnet Rmnet ciągle aktywny]()

Botnet Rmnet ciągle aktywny

... w ramach Europolu, CERT-EU, Symantec, Microsoft, AnubisNetworks i inne organizacje europejskie. Przykładowo na stronie Europolu podano, że specjaliści d/s bezpieczeństwa IT zdołali przechwycić około 300 adresów domen internetowych zawierających serwery kontrolno-zarządzające wygenerowane przez ten złośliwy program, a agencja Reuters informuje, że ...

-

![Dziecko w sieci potrzebuje ochrony. Rodzice i dziadkowie także [© kwanchaichaiudom - Fotolia.com] Dziecko w sieci potrzebuje ochrony. Rodzice i dziadkowie także]()

Dziecko w sieci potrzebuje ochrony. Rodzice i dziadkowie także

... – powiedział David Emm, główny badacz ds. bezpieczeństwa IT, Kaspersky Lab. Kaspersky Lab zachęca rodziców, aby podeszli do problemu, łącząc wszechstronne rozwiązanie bezpieczeństwa z edukacją i komunikacją. Rozwiązanie bezpieczeństwa zorientowane na rodzinę stanowi podstawowy element bezpieczeństwa, skutecznie chroniąc dzieci, kiedy w pobliżu nie ...

-

![Co potrafi lalka Barbie w rękach hakera? [© Petro Feketa - Fotolia.com] Co potrafi lalka Barbie w rękach hakera?]()

Co potrafi lalka Barbie w rękach hakera?

... i na podstawie zebranych informacji algorytm udziela odpowiedzi na zadane przez dziecko pytania. Amerykański ekspert bezpieczeństwa IT, Matt Jakubowski, ujawnił na antenie NBC, że lalka posiada lukę bezpieczeństwa, która pozwala na uzyskanie dostępu do: oprogramowania zainstalowanego w zabawce, informacji dotyczących konta rodzica, zapisanych ...

-

![Cyberprzestępcy i ich zupełnie legalne narzędzia Cyberprzestępcy i ich zupełnie legalne narzędzia]()

Cyberprzestępcy i ich zupełnie legalne narzędzia

... rozwiązań bezpieczeństwa. Jednym z takich narzędzi jest Browser Exploitation Framework (BeEF). Chociaż zostało opracowane przez specjalistów ds. bezpieczeństwa w celu ... uwagę korporacyjne działy bezpieczeństwa, aby zapewnić organizacjom ochronę przed tym nowym wektorem zagrożeń” — powiedział Kurt Baumgartner, główny badacz ds. bezpieczeństwa IT ...

-

![Ładowarka do telefonu, czyli wilk w owczej skórze Ładowarka do telefonu, czyli wilk w owczej skórze]()

Ładowarka do telefonu, czyli wilk w owczej skórze

... , aby przeprowadzić takie ataki – wszystkie potrzebne informacje można łatwo znaleźć w internecie” – ostrzega Aleksiej Komarow, badacz ds. bezpieczeństwa IT, Kaspersky Lab. Porady bezpieczeństwa W celu zabezpieczenia się na wypadek ryzyka potencjalnego ataku za pośrednictwem nieznanych stacji ładowania oraz niezaufanych komputerów, Kaspersky Lab ...

-

![Zagrożenia internetowe: cyberprzestępcy znów na Facebooku [© weedezign - Fotolia.com] Zagrożenia internetowe: cyberprzestępcy znów na Facebooku]()

Zagrożenia internetowe: cyberprzestępcy znów na Facebooku

... starszy badacz ds. bezpieczeństwa IT, Globalny Zespół ds. Badań i Analiz (GReAT), Kaspersky Lab. Porady bezpieczeństwa Użytkownicy, którzy podejrzewają, że ich komputery mogły zostać zainfekowane w ramach omawianego ataku, powinni niezwłocznie przeprowadzić skanowanie antywirusowe przy użyciu solidnego rozwiązania bezpieczeństwa oraz sprawdzić, czy ...

-

![Biznesowy notebook Acer TravelMate X3 Biznesowy notebook Acer TravelMate X3]()

Biznesowy notebook Acer TravelMate X3

... X349 oferuje także oprogramowanie Acer ProShield Manager, czyli zestaw narzędzi bezpieczeństwa i zarządzania, umożliwiający zabezpieczenie poufnych danych, oraz Acer Office Manager, który pozwala specjalistom w dziedzinie IT na szybkie wdrażanie polityki bezpieczeństwa i monitorowanie wszystkich zasobów poprzez jeden interfejs. Ceny i dostępność ...

-

![Guerilla atakuje Google Play Guerilla atakuje Google Play]()

Guerilla atakuje Google Play

... unikać korzystania z takich smartfonów i tabletów z Androidem” – powiedział Nikita Buczka, ekspert ds. bezpieczeństwa IT, Kaspersky Lab. Produkty Kaspersky Lab wykrywają trojana Guerilla jako Trojan.AndroidOS.Guerrilla.a. Porady bezpieczeństwa Aby zabezpieczyć urządzenie mobilne z Androidem przed szkodliwymi programami, eksperci z Kaspersky Lab ...

-

![Kaspersky Lab podsumowuje 2016 rok. Co nas nękało? [© Tomasz Zajda - Fotolia.com] Kaspersky Lab podsumowuje 2016 rok. Co nas nękało?]()

Kaspersky Lab podsumowuje 2016 rok. Co nas nękało?

... ponieważ jesteśmy przekonani, że technologie bezpieczeństwa powinny być wspomagane ekspercką wiedzą. Czerpiemy z przeszłości, aby przygotować się na przyszłość i móc dalej chronić naszych klientów przed nowymi zagrożeniami, zanim wyrządzą jakąś szkodę” – powiedział David Emm, główny badacz ds. bezpieczeństwa IT, Kaspersky Lab. Dane statystyczne dla ...

-

![Szyfrowanie danych ochroni twój Instagram [© Yuriy Shevtsov - Fotolia.com] Szyfrowanie danych ochroni twój Instagram]()

Szyfrowanie danych ochroni twój Instagram

... istotnych zmian w sposobie wykorzystania rozwiązań IT. Jest to istotne ze względu na migrację procesów biznesowych i rozwoju działalności gospodarczych w cyberprzestrzeni. Szeroka gama używanych technologii w istotny sposób komplikuje projektowanie, budowę i zarządzanie systemami zapewnienia bezpieczeństwa w cyfrowym świecie. Przykładem może być ...

-

![Trend Micro: zagrożenia internetowe 2018 [© Elnur - Fotolia.com] Trend Micro: zagrożenia internetowe 2018]()

Trend Micro: zagrożenia internetowe 2018

... 2018” nie pozostawiają złudzeń - postępująca konwergencja technologii informatycznych (IT) i operacyjnych (OT) sprawi, że aplikacjom i platformom biznesowym w coraz większym stopniu ... bez dostatecznego respektowania przepisów lub branżowych standardów odnośnie bezpieczeństwa. Rozwój komunikacji i więcej płaszczyzn ataku to dla cyberprzestępców nowe ...

-

![Nie ma kto dbać o cyberbezpieczeństwo [© Egor - Fotolia.com] Nie ma kto dbać o cyberbezpieczeństwo]()

Nie ma kto dbać o cyberbezpieczeństwo

... staje się, że specjaliści ds. cyberbezpieczeństwa stają się niezbędnym wręcz elementem każdego zespołu. – Stanowiska IT pozostają nieobsadzone, ponieważ organizacje szukają głównie kandydatów z dużym doświadczeniem w kwestiach bezpieczeństwa. Niestety zapotrzebowanie na takich pracowników już dawno przekroczyło ich rzeczywistą liczbę – zwraca uwagę ...

-

![Jak się ma dojrzałość cyberbezpieczeństwa? [© BillionPhotos.com - Fotolia.com] Jak się ma dojrzałość cyberbezpieczeństwa?]()

Jak się ma dojrzałość cyberbezpieczeństwa?

... w łańcuchu wartości cyberbezpieczeństwa. Co więcej, najbardziej atakowane branże są również najbardziej skłonne do szukania pomocy w rozwoju swoich strategii i budowaniu programów bezpieczeństwa. To dobrze wróży firmom, które chcą osiągnąć pożądany stan cyberdojrzałości” - dodaje. Inne najważniejsze informacje z badania to: Na całym świecie 35 ...

Tematy: cyberbezpieczeństwo, bezpieczeństwo it -

![Cyberbezpieczeństwo kosztuje 250 tys. USD rocznie. To i tak za mało [© Melpomene - Fotolia.com] Cyberbezpieczeństwo kosztuje 250 tys. USD rocznie. To i tak za mało]()

Cyberbezpieczeństwo kosztuje 250 tys. USD rocznie. To i tak za mało

... minimalny poziom bezpieczeństwa. Największy problem z zagwarantowaniem niezbędnego minimum mają organizacje zatrudniające od 1 000 do 9 999 pracowników – zaledwie 7% z nich uważa, że dysponuje odpowiednimi środkami, aby je zapewnić. Jak wskazują eksperci Cisco, poziom ochrony organizacji przed atakami zależy od poziomu kompetencji zespołów IT. Dla ...

-

![Dzień Bezpiecznego Internetu 2023, czyli jak chronić dzieci w sieci Dzień Bezpiecznego Internetu 2023, czyli jak chronić dzieci w sieci]()

Dzień Bezpiecznego Internetu 2023, czyli jak chronić dzieci w sieci

... i bezpieczeństwa. Tim Berghoff: Młodsze dzieci powinny być wprowadzane w świat Internetu w szczególny sposób. Specjalne wyszukiwarki dla młodszych są odpowiednie jako strony startowe i umożliwiają bezpieczne dla dzieci surfowanie po sieci. Również dobrym pomysłem jest wdrożenie wspólnie z dziećmi i młodzieżą podstawowych środków bezpieczeństwa IT ...

-

![Cyberzagrożenia w 2024 roku: co czeka firmy i użytkowników prywatnych? [© leowolfert - Fotolia.com] Cyberzagrożenia w 2024 roku: co czeka firmy i użytkowników prywatnych?]()

Cyberzagrożenia w 2024 roku: co czeka firmy i użytkowników prywatnych?

... więc nie tylko obrona przed atakami, ale także dostosowanie strategii bezpieczeństwa do coraz bardziej zaawansowanych taktyk i narzędzi, używanych przez cyberprzestępców – mówi Paweł Jurek, ekspert do spraw cyberbezpieczeństwa, DAGMA Bezpieczeństwo IT. Internet Rzeczy: dużo niebezpieczeństw, mało zabezpieczeń Złośliwe oprogramowanie atakujące ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![BYOD a wyciek danych firmowych [© Frédéric Massard - Fotolia.com] BYOD a wyciek danych firmowych](https://s3.egospodarka.pl/grafika2/urzadzenia-przenosne/BYOD-a-wyciek-danych-firmowych-121788-150x100crop.jpg)

![8 zastosowań Big Data, które cię zaskoczą [© cacaroot - Fotolia.com] 8 zastosowań Big Data, które cię zaskoczą](https://s3.egospodarka.pl/grafika2/big-data/8-zastosowan-Big-Data-ktore-cie-zaskocza-173713-150x100crop.jpg)

![Czas na reindustrializację. Przemysł pomoże rynkowi pracy? [© industrieblick - Fotolia.com] Czas na reindustrializację. Przemysł pomoże rynkowi pracy?](https://s3.egospodarka.pl/grafika2/industrializacja/Czas-na-reindustrializacje-Przemysl-pomoze-rynkowi-pracy-259612-150x100crop.jpg)

![Praca z AI bez planu na przyszłość. Raport pokazuje słabość pokolenia X [© StockCake] Praca z AI bez planu na przyszłość. Raport pokazuje słabość pokolenia X](https://s3.egospodarka.pl/grafika2/sztuczna-inteligencja/Praca-z-AI-bez-planu-na-przyszlosc-Raport-pokazuje-slabosc-pokolenia-X-270090-150x100crop.jpg)

![Technostres i FOBO: w 2026 r. technologie znowu zmienią rynek pracy [© pexels] Technostres i FOBO: w 2026 r. technologie znowu zmienią rynek pracy](https://s3.egospodarka.pl/grafika2/rynek-pracy/Technostres-i-FOBO-w-2026-r-technologie-znowu-zmienia-rynek-pracy-270188-150x100crop.jpg)

![Bezpieczny internet dla każdego [© stoupa - Fotolia.com] Bezpieczny internet dla każdego](https://s3.egospodarka.pl/grafika/bezpieczenstwo/Bezpieczny-internet-dla-kazdego-MBuPgy.jpg)

![Ewolucja złośliwego oprogramowania IV-VI 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania IV-VI 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-IV-VI-2006-apURW9.jpg)

![Downadup/Conficker nadał groźny? [© stoupa - Fotolia.com] Downadup/Conficker nadał groźny?](https://s3.egospodarka.pl/grafika/Symantec/Downadup-Conficker-nadal-grozny-MBuPgy.jpg)

![Trend Micro Smart Protection Network [© Nmedia - Fotolia.com] Trend Micro Smart Protection Network](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-Smart-Protection-Network-Qq30bx.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2012 [© pixel_dreams - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2012-108347-150x100crop.jpg)

![Urządzenia mobilne a odzyskiwanie danych 2013 [© Fotowerk - Fotolia.com] Urządzenia mobilne a odzyskiwanie danych 2013](https://s3.egospodarka.pl/grafika2/odzyskiwanie-danych/Urzadzenia-mobilne-a-odzyskiwanie-danych-2013-111502-150x100crop.jpg)

![Bezpieczeństwo informatyczne mikrofirm w 5 krokach [© alphaspirit - Fotolia.com] Bezpieczeństwo informatyczne mikrofirm w 5 krokach](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-informatyczne/Bezpieczenstwo-informatyczne-mikrofirm-w-5-krokach-134834-150x100crop.jpg)

![Botnet Rmnet ciągle aktywny [© kentoh - Fotolia.com] Botnet Rmnet ciągle aktywny](https://s3.egospodarka.pl/grafika2/botnet/Botnet-Rmnet-ciagle-aktywny-152542-150x100crop.jpg)

![Dziecko w sieci potrzebuje ochrony. Rodzice i dziadkowie także [© kwanchaichaiudom - Fotolia.com] Dziecko w sieci potrzebuje ochrony. Rodzice i dziadkowie także](https://s3.egospodarka.pl/grafika2/dziecko-w-sieci/Dziecko-w-sieci-potrzebuje-ochrony-Rodzice-i-dziadkowie-takze-165557-150x100crop.jpg)

![Co potrafi lalka Barbie w rękach hakera? [© Petro Feketa - Fotolia.com] Co potrafi lalka Barbie w rękach hakera?](https://s3.egospodarka.pl/grafika2/Internet-Rzeczy/Co-potrafi-lalka-Barbie-w-rekach-hakera-167345-150x100crop.jpg)

![Zagrożenia internetowe: cyberprzestępcy znów na Facebooku [© weedezign - Fotolia.com] Zagrożenia internetowe: cyberprzestępcy znów na Facebooku](https://s3.egospodarka.pl/grafika2/Facebook/Zagrozenia-internetowe-cyberprzestepcy-znow-na-Facebooku-177956-150x100crop.jpg)

![Kaspersky Lab podsumowuje 2016 rok. Co nas nękało? [© Tomasz Zajda - Fotolia.com] Kaspersky Lab podsumowuje 2016 rok. Co nas nękało?](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Kaspersky-Lab-podsumowuje-2016-rok-Co-nas-nekalo-185725-150x100crop.jpg)

![Szyfrowanie danych ochroni twój Instagram [© Yuriy Shevtsov - Fotolia.com] Szyfrowanie danych ochroni twój Instagram](https://s3.egospodarka.pl/grafika2/Instagram/Szyfrowanie-danych-ochroni-twoj-Instagram-196687-150x100crop.jpg)

![Trend Micro: zagrożenia internetowe 2018 [© Elnur - Fotolia.com] Trend Micro: zagrożenia internetowe 2018](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-zagrozenia-internetowe-2018-200168-150x100crop.jpg)

![Nie ma kto dbać o cyberbezpieczeństwo [© Egor - Fotolia.com] Nie ma kto dbać o cyberbezpieczeństwo](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Nie-ma-kto-dbac-o-cyberbezpieczenstwo-211137-150x100crop.jpg)

![Jak się ma dojrzałość cyberbezpieczeństwa? [© BillionPhotos.com - Fotolia.com] Jak się ma dojrzałość cyberbezpieczeństwa?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Jak-sie-ma-dojrzalosc-cyberbezpieczenstwa-218918-150x100crop.jpg)

![Cyberbezpieczeństwo kosztuje 250 tys. USD rocznie. To i tak za mało [© Melpomene - Fotolia.com] Cyberbezpieczeństwo kosztuje 250 tys. USD rocznie. To i tak za mało](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-kosztuje-250-tys-USD-rocznie-To-i-tak-za-malo-225208-150x100crop.jpg)

![Cyberzagrożenia w 2024 roku: co czeka firmy i użytkowników prywatnych? [© leowolfert - Fotolia.com] Cyberzagrożenia w 2024 roku: co czeka firmy i użytkowników prywatnych?](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberzagrozenia-w-2024-roku-co-czeka-firmy-i-uzytkownikow-prywatnych-257159-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w sierpniu 2025 [© Freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w sierpniu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-sierpniu-2025-268073-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju [© sasun Bughdaryan - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-jeszcze-w-maju-266937-150x100crop.jpg)

![Ranking najlepszych kont osobistych [© wygenerowane przez AI] Ranking najlepszych kont osobistych](https://s3.egospodarka.pl/grafika2/konto-osobiste/Ranking-najlepszych-kont-osobistych-267141-150x100crop.png)

![Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw. [© matthias21 - Fotolia.com] Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw.](https://s3.egospodarka.pl/grafika2/wydatki-na-paliwo/Jaki-jest-koszt-przejechania-100-km-samochodem-Sprawdz-porownanie-benzyny-oleju-napedowego-LPG-i-innych-paliw-262279-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum? [© pexels] Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum?](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Ceny-mieszkan-2026-ile-metrow-wiecej-w-obwarzanku-niz-w-centrum-270791-150x100crop.jpg)

![Sukcesja w firmie rodzinnej: 3 pułapki, które mogą zabić Twój biznes [© wygenerowane przez AI] Sukcesja w firmie rodzinnej: 3 pułapki, które mogą zabić Twój biznes](https://s3.egospodarka.pl/grafika2/sukcesja/Sukcesja-w-firmie-rodzinnej-3-pulapki-ktore-moga-zabic-Twoj-biznes-270766-150x100crop.jpg)

![Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki [© wygenerowane przez AI] Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki](https://s3.egospodarka.pl/grafika2/zatrudnianie-pracownikow/Praca-w-parze-pod-lupa-Czy-warto-zatrudniac-malzenstwa-i-partnerow-Zalety-i-pulapki-270789-150x100crop.jpg)

![700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami [© wygenerowane przez AI] 700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami](https://s3.egospodarka.pl/grafika2/badania-i-rozwoj/700-mln-zl-na-innowacje-PARP-uruchamia-nowa-edycje-Sciezki-SMART-z-uproszczonymi-zasadami-270788-150x100crop.jpg)

![Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać? [© wygenerowane przez AI] Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/Faktury-poza-KSeF-a-koszty-i-VAT-Co-sie-zmienilo-po-1-lutego-2026-i-czy-mozna-je-rozliczac-270769-150x100crop.jpg)

![Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny [© pexels] Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny](https://s3.egospodarka.pl/grafika2/remont-mieszkania/Ile-kosztuje-remont-mieszkania-w-2026-Blisko-70-tys-zl-to-wariant-ekonomiczny-270777-150x100crop.jpg)

![KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania [© wygenerowane przez AI] KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania](https://s3.egospodarka.pl/grafika2/zwolnienie-z-VAT/KSeF-dla-zwolnionych-z-VAT-Przewodnik-po-nowych-zasadach-fakturowania-270768-150x100crop.jpg)