-

![Nienaruszalne kopie zapasowe chronią przed manipulacją danymi [© pixabay.com] Nienaruszalne kopie zapasowe chronią przed manipulacją danymi]()

Nienaruszalne kopie zapasowe chronią przed manipulacją danymi

... które mogą znacznie zaszkodzić reputacji marki – tłumaczy Mateusz Ossowski, CEE Channel Manager w firmie Barracuda Networks, która jest producentem rozwiązań z obszaru bezpieczeństwa IT. Manipulacja danymi Manipulacja danymi, czyli między innymi usuwanie ich i modyfikowanie, nazywana jest "następnym poziomem cyberataków". Choć ataki na integralność ...

-

![Komputery kwantowe zagrożeniem dla szyfrowania. Czy grozi nam cyfrowy "dzień zero"? Komputery kwantowe zagrożeniem dla szyfrowania. Czy grozi nam cyfrowy "dzień zero"?]()

Komputery kwantowe zagrożeniem dla szyfrowania. Czy grozi nam cyfrowy "dzień zero"?

... ; nie tylko technicznymi, lecz także operacyjnymi. Wymiana całej warstwy kryptograficznej w dużych środowiskach IT to złożony proces, obejmujący audyt istniejących systemów, modernizację infrastruktury, dostosowanie procedur bezpieczeństwa oraz testowanie zgodności nowych rozwiązań z aplikacjami i urządzeniami. Działania te wymagają długofalowego ...

-

![Outsourcing systemów bankowych [© Nmedia - Fotolia.com] Outsourcing systemów bankowych]()

Outsourcing systemów bankowych

... informatycznych. Umowa ta dotyczy wszystkich rozwiązaniań systemowych z obszaru IT, funkcjonująacych w podmiotach Grupy Dominet: Dominet , Dominet Finanse, Promotorze ... bardzo wysokim poziomie niezawodności oraz o światowym standardzie zabezpieczeń technicznych i bezpieczeństwa danych. Wpływ na decyzję miała m.in. korzystna lokalizacja COPI KGHM ...

-

![Wzrosną budżety ochronne [© Scanrail - Fotolia.com] Wzrosną budżety ochronne]()

Wzrosną budżety ochronne

... hakerami i zabezpieczenia antywirusowe. Tym samym wzrosną dochody producentów oprogramowania antywirusowego i twórców systemów bezpieczeństwa sieci komputerowych. "Jedyną dodatnią stroną aktywności wirusa SoBig było to, że ludzie którzy ... dla szefów firm z aktywności robaka SoBig jest to, że muszą oni zatrudniać kompetentnych pracowników działów IT, ...

-

![Kaspersky: ataki internetowe na firmy Kaspersky: ataki internetowe na firmy]()

Kaspersky: ataki internetowe na firmy

... raporcie bezpieczeństwa "Komputery, sieci i kradzież" firmy Kaspersky Lab omówiono ataki, których celem jest kradzież ... w wyniku takich incydentów poważnie ucierpieć może reputacja firmy, jak również jej infrastruktura IT. Bezpieczeństwo informatyczne wymaga podejścia całościowego. Szczególny nacisk należy położyć na wykorzystanie rozwiązań ...

-

![Nowe notebooki Acer TravelMate Nowe notebooki Acer TravelMate]()

Nowe notebooki Acer TravelMate

... IT, wprowadziła nowe linie notebooków opartych na architekturze Centrino PRO: TravelMate 6492 oraz ... Radeon X2300-HD z maks. 896 MB pamięci HyperMemory™ (w tym 128 MB pamięci VRAM). W celu zapewnienia bezpieczeństwa oraz ochrony danych, notebooki TravelMate 6592 zostały wyposażone w szereg zabezpieczeń: moduł TravelMate TPM (Trusted Platform ...

-

![Bezpieczne notebooki Acer TravelMate Bezpieczne notebooki Acer TravelMate]()

Bezpieczne notebooki Acer TravelMate

... IT, zaprezentowała nową serię TravelMate 6292 - rodzinę lekkich notebooków opartych na platformie Intel Centrino Duo Mobile ... karty sieciowej Fast Ethernet, gniazdo modemu (RJ-11) i gniazdo zasilacza sieciowego. W celu zapewnienia bezpieczeństwa w notebooku TravelMate 6292 zastosowano kilkupoziomowy system haseł zabezpieczających, jak również czytnik ...

-

![Masowy spam w plikach MP3 [© stoupa - Fotolia.com] Masowy spam w plikach MP3]()

Masowy spam w plikach MP3

... . Dodatkowo, w celu uniknięcia wykrycia przez filtry antyspamowe spamerzy modyfikują nagranie wraz z każdą wysyłką, co dodatkowo obniża jego jakość. Eksperci z branży bezpieczeństwa IT już od jakiegoś czasu przewidywali pojawienie się spamu MP3. Jednak, analitycy z Kaspersky Lab uważają, że prawdopodobieństwo rozwinięcia się tej gałęzi ...

-

![Darmowy program ESET do usuwania Conficker'a [© Nmedia - Fotolia.com] Darmowy program ESET do usuwania Conficker'a]()

Darmowy program ESET do usuwania Conficker'a

... ta była pułapką, opracowaną przez twórców Confickera tak, aby przyłączyć nieświadomych zagrożenia użytkowników do sieci botnet. Według ustaleń specjalistów ds. bezpieczeństwa IT w skład sieci botnet, którą stworzył robak, wchodzi obecnie nawet kilkadziesiąt milionów komputerów zlokalizowanych na całym świecie. ESET podaje, że internauci ...

-

![ESET: koń trojański Hexzone w akcji [© stoupa - Fotolia.com] ESET: koń trojański Hexzone w akcji]()

ESET: koń trojański Hexzone w akcji

... , przez działanie jako keylogger rejestrujący znaki wprowadzane za pośrednictwem klawiatury, aż po pobranie i instalację kolejnych wrogich aplikacji. Według specjalistów branży bezpieczeństwa IT koń trojański Hexzone zainfekował już 1,9 mln stacji roboczych na całym świecie, tworząc tym samym pokaźnych rozmiarów sieć botnet – grupę komputerów ...

-

![Złośliwe programy I-III 2010 Złośliwe programy I-III 2010]()

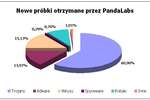

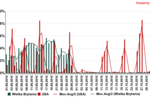

Złośliwe programy I-III 2010

... 35 proc. Na kolejnych miejscach znalazły się USA, Meksyk i Brazylia. Pierwszy kwartał 2010 r. przyniósł również znaczące wydarzenia w innych obszarach bezpieczeństwa IT, m.in. zamknięcie sieci Mariposa, jednego z największych botnetów w historii, wykrycie złośliwego oprogramowania w urządzeniach oferowanych przez Vodafone oraz odkrycie kilku ...

-

![Coraz więcej scareware w sieci Coraz więcej scareware w sieci]()

Coraz więcej scareware w sieci

... bezpiecznych. Statystyki wykrywania fałszywych antywirusów w ostatnim roku poważnie zmalały i według Google wynoszą teraz mniej niż 20%. Pomiędzy specjalistami do spraw bezpieczeństwa IT a cyberprzestępcami, toczy się nieustanna walka. Dziś - bardziej niż kiedykolwiek - liczy się w niej czas. Niels Provos, jeden z autorów raportu Google, stwierdza ...

-

![Symantec Small Business Check-up [© stoupa - Fotolia.com] Symantec Small Business Check-up]()

Symantec Small Business Check-up

... IT o Symantec Small Business Check-up. Przy jego pomocy małe firmy mogą porównać się z innymi ... firmom w ochronie wszystkich przechowywanych informacji. Wróć do podstaw Należy opracować wytyczne w kwestii bezpieczeństwa w Internecie i szkolić pracowników w zakresie zabezpieczeń i najnowszych zagrożeń internetowych. Pracownicy muszą wiedzieć, jakie ...

-

![Spam w X 2010 Spam w X 2010]()

Spam w X 2010

... oznacza, że działania prawne nie zostały podjęte na próżno. Ochrona użytkowników przed spamem i szkodliwym oprogramowaniem wymaga połączenia wysiłków firm z branży bezpieczeństwa IT, rządów i organów ścigania z różnych państw. O Bredolabie Cios zadany sieciom zombie Podobnie jak we wrześniu, najważniejsze wydarzenia miały miejsce pod koniec ...

-

![Noteboook Acer TravelMate 8481 Noteboook Acer TravelMate 8481]()

Noteboook Acer TravelMate 8481

... najwyższej wydajności i długim czasem pracy na baterii oraz zapewniającego optymalny poziom bezpieczeństwa. Gdy do tych cech dodamy jeszcze cienką i lekką konstrukcję, otrzymamy charakterystykę notebooka ... różnorodnym testom oraz spełniają wymagania norm stosowanych w branży IT. Ponadto uzyskały certyfikaty Energy Star® 5.0 oraz EPEAT® Silver, ...

-

![Spam w VI 2011 r. Spam w VI 2011 r.]()

Spam w VI 2011 r.

... . Takie oferty tworzą popyt: każdego dnia wysyłane są miliardy wiadomości proponujących Viagrę, co sugeruje, że mimo ostrzeżeń dużych firm z branży bezpieczeństwa IT oraz ekspertów od zdrowia produkt ten wciąż znajduje nabywców. Użytkownicy zdecydowanie nie powinni “ufać” masowo wysyłanym ofertom farmaceutycznym: podrabiane specyfiki ...

-

![Kaspersky Lab: szkodliwe programy XI 2011 Kaspersky Lab: szkodliwe programy XI 2011]()

Kaspersky Lab: szkodliwe programy XI 2011

... – dlatego w ciągu miesiąca nie pojawiły żadne znaczące szkodliwe programy. Temat miesiąca: DUQU – śledztwo trwa W centrum zainteresowania, zarówno ekspertów ds. bezpieczeństwa IT jak i mediów, pozostawał trojan Duqu, który został wykryty we wrześniu, natomiast rozgłos zyskał w październiku. Najważniejszą informacją było wykrycie sposobu przenikania ...

-

![Botnet HLUX w nowej wersji [© stoupa - Fotolia.com] Botnet HLUX w nowej wersji]()

Botnet HLUX w nowej wersji

... znanym rodzaju cyberprzestępczości. „Pojawianie się nowych wersji botnetów nie należy do rzadkości i stanowi jedno z wyzwań, jakie stoją przed branżą bezpieczeństwa IT” - komentuje Siergiej Golowanow, ekspert z Kaspersky Lab. „Możemy zneutralizować ataki i opóźnić działalność cyberprzestępczą, jednak jedynym sposobem unicestwienia botnetów jest ...

-

![Urządzenia przenośne a ataki hakerskie Urządzenia przenośne a ataki hakerskie]()

Urządzenia przenośne a ataki hakerskie

... różnorodność urządzeń i platform, wszechstronną ochronę mogą zapewnić tylko uniwersalne rozwiązania, które już teraz stanowią nowy, znaczący trend w dziedzinie bezpieczeństwa IT użytkowników końcowych” – wyjaśnia Aleksander Jerofiejew, szef marketingu strategicznego i komunikacji marketingowej, Kaspersky Lab. „Jeżeli posiadasz kilka urządzeń, zakup ...

-

![Notebooki Dell Vostro 3360, 3460 i 3560 Notebooki Dell Vostro 3360, 3460 i 3560]()

Notebooki Dell Vostro 3360, 3460 i 3560

... i 3560 - zaprojektowane pod kątem wydajności, bezpieczeństwa danych i uzupełnione usługami stworzonymi specjalnie dla rozwijających się firm. Laptopy Vostro są łatwe w konfiguracji ... , które będą wymagały niewielkiego lub prawie żadnego nakładu pracy ze strony działu IT. Nowa seria Vostro pozwala uwolnić się od tych problemów i skupić się na ...

-

![Złośliwe aplikacje na Androida atakują Windows [© Pavel Ignatov - Fotolia.com] Złośliwe aplikacje na Androida atakują Windows]()

Złośliwe aplikacje na Androida atakują Windows

... sterowane funkcje, by zamienić nasze urządzenie mobilne w bezmyślne zombie sterowane przez hakerów - ostrzegają eksperci G Data. Z końcem stycznia specjaliści ds. bezpieczeństwa IT natrafili na pierwsze wersje Ssucl.A w sieci. Spośród wszystkich dostępnych miejsc, malware został odnaleziony w oficjalnym sklepie z aplikacjami dla Androida Google ...

-

![Niechciane wiadomości: spam "papieski" [© Fel1ks - Fotolia.com] Niechciane wiadomości: spam "papieski"]()

Niechciane wiadomości: spam "papieski"

... spamu najprawdopodobniej znowu uda się wykorzystać nośny w mediach temat do realizacji własnych celów. Eksperci z firmy Barracuda Networks, będącej producentem rozwiązań bezpieczeństwa IT, przechwycili w sieci ponad 400 tys. niechcianych wiadomości e-mail. Ich nadawca, podszywając się pod stację telewizyjną CNN, nakłania internautów do kliknięcia ...

-

![Backdoor atakuje serwery WWW [© Nmedia - Fotolia.com] Backdoor atakuje serwery WWW]()

Backdoor atakuje serwery WWW

... nieświadomych internautów przed złośliwymi programami, a także zapobieżenie rozprzestrzenianiu się zagrożenia. O potencjalnej skali działania Linux/Cdorked.A wypowiedział się Stephen Cobb, ekspert ds. bezpieczeństwa IT firmy ESET. Zwrócił on uwagę na statystyki serwisu Netcraft, z których wynika, że w lutym 2013 roku aż 348 milionów stron WWW ...

-

![Atak phishingowy na użytkowników iPKO [© Joerg Habermeier - Fotolia.com] Atak phishingowy na użytkowników iPKO]()

Atak phishingowy na użytkowników iPKO

... nie czytają zbyt wnikliwie korespondencji i do kliknięcia odsyłacza wystarczy im fakt, że wiadomość pochodzi z banku” – powiedział Maciej Ziarek, ekspert ds. bezpieczeństwa IT, Kaspersky Lab Polska. „Kiedy jednak użytkownik kliknie link, na ekranie pojawia się wierna kopia strony logowania banku, co może zmylić ...

-

![Cyberprzestępczość - aresztowania X 2013 Cyberprzestępczość - aresztowania X 2013]()

Cyberprzestępczość - aresztowania X 2013

... działają non stop - aby ukraść dane użytkowników, są w stanie zrezygnować z jedzenia i snu. Z tego powodu organy ścigania oraz specjaliści ds. bezpieczeństwa IT ciągle mają pełne ręce roboty. Eksperci z Kaspersky Lab przygotowali zestawienie październikowych sukcesów w walce z międzynarodową cyberprzestępczością. Czarna dziura Każdy, kto choć ...

-

![ESET: zagrożenia internetowe II 2014 [© lina0486 - Fotolia.com] ESET: zagrożenia internetowe II 2014]()

ESET: zagrożenia internetowe II 2014

... pojawiały się linki, które kierowały klikającego do strony oferującej aplikację przeznaczoną dla systemu Android. Jak podkreśla Graham Cluley, niezależny analityk bezpieczeństwa IT, którego publikacje ukazują się m.in. na blogu firmy antywirusowej ESET, do tej pory nie wiadomo, w jaki sposób doszło do przejęcia ...

-

![Program antywirusowy Avira 2015 Program antywirusowy Avira 2015]()

Program antywirusowy Avira 2015

... przez urządzenie. Wszystkie nowe produkty Avira 2015 są zarządzane przez wieloplatformową aplikację Avira Online Essentials, dzięki której można obsługiwać procesy bezpieczeństwa IT na wszystkich urządzeniach z poziomu jednej, intuicyjnej konsoli. Avira koncentruje się w ciągu ostatnich dwóch lat na ulepszaniu produktów w czasie rzeczywistym, przez ...

-

![Atak na iPKO: hakerzy wyłudzają dane logowania i kody jednorazowe Atak na iPKO: hakerzy wyłudzają dane logowania i kody jednorazowe]()

Atak na iPKO: hakerzy wyłudzają dane logowania i kody jednorazowe

... może zauważyć, że odnośnik prowadzi do witryny, której adres nie ma nic wspólnego z serwisem iPKO” - powiedział Maciej Ziarek, ekspert ds. bezpieczeństwa IT, Kaspersky Lab Polska. „Co ciekawe, login iPKO składa się z 8 znaków, jednak po podaniu dłuższego ciągu ofiara i tak zostanie przeniesiona na ...

-

![6 rad jak wybrać backup [© vege - Fotolia.com] 6 rad jak wybrać backup]()

6 rad jak wybrać backup

... pozycji firmowych działów IT. Wiedzą o tym producenci, przyciągający klientów funkcjami, z których realnie skorzysta jedynie część ich nabywców. ... będzie trwało? Gdzie możesz przywrócić swój system? Jak możesz replikować swoje kopie bezpieczeństwa? I wreszcie - ile na nim zaoszczędzisz w przypadku niespodziewanej awarii systemu? Jeżeli producent ...

-

![Phishing finansowy słabnie, ale Android ciągle na celowniku [© kelly marken - Fotolia.com] Phishing finansowy słabnie, ale Android ciągle na celowniku]()

Phishing finansowy słabnie, ale Android ciągle na celowniku

... (na przykład, użytkowników bankowości online). Taka taktyka oznacza mniejsze prawdopodobieństwo wykrycia wybiórczej wysyłki zawierającej szkodliwe oprogramowanie przez specjalistów ds. bezpieczeństwa IT oraz wydłużony okres życia szkodliwych odsyłaczy. Trik ten nie zawsze działa, ale jednym z efektów wykorzystania go jest spadek łącznej ...

-

![Microsoft Windows Server 2003 niebawem bez wsparcia [© Nmedia - Fotolia.com] Microsoft Windows Server 2003 niebawem bez wsparcia]()

Microsoft Windows Server 2003 niebawem bez wsparcia

... dla tego środowiska. Przełoży się to na znaczny spadek bezpieczeństwa danych – cyberprzestępcy chętnie bowiem wykorzystują takie sytuacje. Jakie jest rozwiązanie ... 4 różnych wersjach, dostosowanych do potrzeb firm o różnych wymaganiach w obszarze infrastruktury IT. Wersja Standard jest przeznaczona dla organizacji niezwirtualizowanych, lub też ...

-

![Phishing w mBanku Phishing w mBanku]()

Phishing w mBanku

... zauważyć, że odnośnik z e-maila prowadzi do witryny, której adres nie ma nic wspólnego z serwisem mBanku” - powiedział Maciej Ziarek, ekspert ds. bezpieczeństwa IT, Kaspersky Lab Polska. „Warto w tym miejscu przypomnieć, że do przeczytania komunikatów od banków nigdy nie jest konieczne podawanie jednorazowych kodów ...

-

![Notebook ASUSPRO PU551LD Notebook ASUSPRO PU551LD]()

Notebook ASUSPRO PU551LD

... 8.1 PRO. Dla przedsiębiorców szczególnie istotne mogą być jednak zaawansowane funkcje bezpieczeństwa, takie jak czytnik linii papilarnych. ASUSPRO PU551LD wyposażono w wydajny procesor Intel Core ... z myślą o małych przedsiębiorstwach, nieposiadających własnego zarządzanego środowiska IT. Wspomniane rozwiązanie składa się ze sprzętu, aplikacji ...

-

![Allegro znów celem ataku phishingowego [© weerapat1003 - Fotolia.com] Allegro znów celem ataku phishingowego]()

Allegro znów celem ataku phishingowego

... przez atakujących informacji o negatywnym komentarzu może dodatkowo wpłynąć na chęć kliknięcia odnośnika przez potencjalną ofiarę” - skomentował Maciej Ziarek, ekspert ds. bezpieczeństwa IT, Kaspersky Lab Polska. Kaspersky Lab Polska podkreśla, że serwis Allegro nie ma nic wspólnego z wysyłaniem omawianych wiadomości e-mail. Jest to ...

-

![Oszustwa finansowe online: banki wolą leczyć niż zapobiegać [© Focus Pocus LTD - Fotolia.com] Oszustwa finansowe online: banki wolą leczyć niż zapobiegać]()

Oszustwa finansowe online: banki wolą leczyć niż zapobiegać

... International, poddają w wątpliwość zasadność polityki bezpieczeństwa stosowanej przez banki i firmy obsługujące systemy płatnicze. Okazuje się bowiem, że ponad połowa z nich ... na urządzeniach klientów narzędzia kontroli zagrożeń oraz komponent serwerowy zlokalizowany w infrastrukturze IT banku. Poprzez specjalny kod osadzony na stronie internetowej ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Nienaruszalne kopie zapasowe chronią przed manipulacją danymi [© pixabay.com] Nienaruszalne kopie zapasowe chronią przed manipulacją danymi](https://s3.egospodarka.pl/grafika2/manipulacja-danymi/Nienaruszalne-kopie-zapasowe-chronia-przed-manipulacja-danymi-259827-150x100crop.jpg)

![Outsourcing systemów bankowych [© Nmedia - Fotolia.com] Outsourcing systemów bankowych](https://s3.egospodarka.pl/grafika/hosting-systemow-informatycznych/Outsourcing-systemow-bankowych-Qq30bx.jpg)

![Wzrosną budżety ochronne [© Scanrail - Fotolia.com] Wzrosną budżety ochronne](https://s3.egospodarka.pl/grafika/sobig/Wzrosna-budzety-ochronne-apURW9.jpg)

![Masowy spam w plikach MP3 [© stoupa - Fotolia.com] Masowy spam w plikach MP3](https://s3.egospodarka.pl/grafika/spam/Masowy-spam-w-plikach-MP3-MBuPgy.jpg)

![Darmowy program ESET do usuwania Conficker'a [© Nmedia - Fotolia.com] Darmowy program ESET do usuwania Conficker'a](https://s3.egospodarka.pl/grafika/Conficker/Darmowy-program-ESET-do-usuwania-Conficker-a-Qq30bx.jpg)

![ESET: koń trojański Hexzone w akcji [© stoupa - Fotolia.com] ESET: koń trojański Hexzone w akcji](https://s3.egospodarka.pl/grafika/kon-trojanski/ESET-kon-trojanski-Hexzone-w-akcji-MBuPgy.jpg)

![Symantec Small Business Check-up [© stoupa - Fotolia.com] Symantec Small Business Check-up](https://s3.egospodarka.pl/grafika/Symantec/Symantec-Small-Business-Check-up-MBuPgy.jpg)

![Botnet HLUX w nowej wersji [© stoupa - Fotolia.com] Botnet HLUX w nowej wersji](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Botnet-HLUX-w-nowej-wersji-MBuPgy.jpg)

![Złośliwe aplikacje na Androida atakują Windows [© Pavel Ignatov - Fotolia.com] Złośliwe aplikacje na Androida atakują Windows](https://s3.egospodarka.pl/grafika2/zlosliwe-aplikacje/Zlosliwe-aplikacje-na-Androida-atakuja-Windows-114500-150x100crop.jpg)

![Niechciane wiadomości: spam "papieski" [© Fel1ks - Fotolia.com] Niechciane wiadomości: spam "papieski"](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Niechciane-wiadomosci-spam-papieski-114989-150x100crop.jpg)

![Backdoor atakuje serwery WWW [© Nmedia - Fotolia.com] Backdoor atakuje serwery WWW](https://s3.egospodarka.pl/grafika2/ESET/Backdoor-atakuje-serwery-WWW-117501-150x100crop.jpg)

![Atak phishingowy na użytkowników iPKO [© Joerg Habermeier - Fotolia.com] Atak phishingowy na użytkowników iPKO](https://s3.egospodarka.pl/grafika2/ataki-phishingowe/Atak-phishingowy-na-uzytkownikow-iPKO-119608-150x100crop.jpg)

![ESET: zagrożenia internetowe II 2014 [© lina0486 - Fotolia.com] ESET: zagrożenia internetowe II 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-II-2014-133993-150x100crop.jpg)

![6 rad jak wybrać backup [© vege - Fotolia.com] 6 rad jak wybrać backup](https://s3.egospodarka.pl/grafika2/kopie-bezpieczenstwa/6-rad-jak-wybrac-backup-151834-150x100crop.jpg)

![Phishing finansowy słabnie, ale Android ciągle na celowniku [© kelly marken - Fotolia.com] Phishing finansowy słabnie, ale Android ciągle na celowniku](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Phishing-finansowy-slabnie-ale-Android-ciagle-na-celowniku-152740-150x100crop.jpg)

![Microsoft Windows Server 2003 niebawem bez wsparcia [© Nmedia - Fotolia.com] Microsoft Windows Server 2003 niebawem bez wsparcia](https://s3.egospodarka.pl/grafika2/Windows-Server-2003/Microsoft-Windows-Server-2003-niebawem-bez-wsparcia-152807-150x100crop.jpg)

![Allegro znów celem ataku phishingowego [© weerapat1003 - Fotolia.com] Allegro znów celem ataku phishingowego](https://s3.egospodarka.pl/grafika2/phishing/Allegro-znow-celem-ataku-phishingowego-156706-150x100crop.jpg)

![Oszustwa finansowe online: banki wolą leczyć niż zapobiegać [© Focus Pocus LTD - Fotolia.com] Oszustwa finansowe online: banki wolą leczyć niż zapobiegać](https://s3.egospodarka.pl/grafika2/oszustwa-finansowe/Oszustwa-finansowe-online-banki-wola-leczyc-niz-zapobiegac-161698-150x100crop.jpg)

![Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r. [© DigitalMarketingAgency - pixabay.com] Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r.](https://s3.egospodarka.pl/grafika2/konto-firmowe/Ranking-kont-firmowych-w-jakim-banku-zalozysz-najlepsze-konto-firmowe-w-2025-r-266886-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Jak temat maila wpływa na open rate i skuteczność mailingu? [© thodonal - Fotolia.com] Jak temat maila wpływa na open rate i skuteczność mailingu?](https://s3.egospodarka.pl/grafika2/mailing/Jak-temat-maila-wplywa-na-open-rate-i-skutecznosc-mailingu-216671-150x100crop.jpg)

![Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023 [© Nejron Photo - Fotolia.com] Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023](https://s3.egospodarka.pl/grafika2/koszty-podatkowe/Delegacje-krajowe-i-zagraniczne-nowe-stawki-diety-przy-podrozach-sluzbowych-od-29-11-2022-i-01-01-2023-249192-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum? [© pexels] Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum?](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Ceny-mieszkan-2026-ile-metrow-wiecej-w-obwarzanku-niz-w-centrum-270791-150x100crop.jpg)

![Sukcesja w firmie rodzinnej: 3 pułapki, które mogą zabić Twój biznes [© wygenerowane przez AI] Sukcesja w firmie rodzinnej: 3 pułapki, które mogą zabić Twój biznes](https://s3.egospodarka.pl/grafika2/sukcesja/Sukcesja-w-firmie-rodzinnej-3-pulapki-ktore-moga-zabic-Twoj-biznes-270766-150x100crop.jpg)

![Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki [© wygenerowane przez AI] Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki](https://s3.egospodarka.pl/grafika2/zatrudnianie-pracownikow/Praca-w-parze-pod-lupa-Czy-warto-zatrudniac-malzenstwa-i-partnerow-Zalety-i-pulapki-270789-150x100crop.jpg)

![700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami [© wygenerowane przez AI] 700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami](https://s3.egospodarka.pl/grafika2/badania-i-rozwoj/700-mln-zl-na-innowacje-PARP-uruchamia-nowa-edycje-Sciezki-SMART-z-uproszczonymi-zasadami-270788-150x100crop.jpg)

![Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać? [© wygenerowane przez AI] Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/Faktury-poza-KSeF-a-koszty-i-VAT-Co-sie-zmienilo-po-1-lutego-2026-i-czy-mozna-je-rozliczac-270769-150x100crop.jpg)

![Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny [© pexels] Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny](https://s3.egospodarka.pl/grafika2/remont-mieszkania/Ile-kosztuje-remont-mieszkania-w-2026-Blisko-70-tys-zl-to-wariant-ekonomiczny-270777-150x100crop.jpg)

![KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania [© wygenerowane przez AI] KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania](https://s3.egospodarka.pl/grafika2/zwolnienie-z-VAT/KSeF-dla-zwolnionych-z-VAT-Przewodnik-po-nowych-zasadach-fakturowania-270768-150x100crop.jpg)