-

![Technologia Intel vPro [© violetkaipa - Fotolia.com] Technologia Intel vPro]()

Technologia Intel vPro

... zagrożeń w zakresie bezpieczeństwa i efektywności kosztowej komputerów - złośliwe wirusy, spyware i kradzieże tożsamości. Jednocześnie od menadżerów IT wymaga się aby ulepszali procesy i modele obsługi klientów. Technologia Intel vPro oferuje firmom i działom IT efektywne wykorzystanie zasobów i topniejących budżetów na IT. Technologia Intel vPro ...

-

![Nowi pracownicy stanowią zagrożenie dla firmy [© Scanrail - Fotolia.com] Nowi pracownicy stanowią zagrożenie dla firmy]()

Nowi pracownicy stanowią zagrożenie dla firmy

... prowadzi do naruszenia standardów bezpieczeństwa, ostatecznie za wszelkie ich działania odpowiedzialni są pracownicy. Greg Day, analityk ds. Bezpieczeństwa w McAfee komentuje: “Podczas ... . Dla każdej średniej firmy, która niekoniecznie posiada swój dział IT, edukacja w temacie bezpieczeństwa informacji, jest bardzo poważną kwestią. Mimo tego, że 73 ...

-

![Bezpieczeństwo w Internecie - zagrożenia 2011 [© tiero - Fotolia.com] Bezpieczeństwo w Internecie - zagrożenia 2011]()

Bezpieczeństwo w Internecie - zagrożenia 2011

... podatności w systemach IT. HP DVLabs analizuje dane dotyczące wykorzystania podatności, gromadzone z tysięcy zainstalowanych systemów HP TippingPoint. Dane są następnie korelowane z informacjami z następujących źródeł: Zero Day Initiative — realizowany pod nadzorem HP DVLabs program badawczy mający na celu podnoszenie poziomu bezpieczeństwa poprzez ...

-

![Spam: uważaj na spadek z Nigerii [© Stuart Miles - Fotolia.com] Spam: uważaj na spadek z Nigerii]()

Spam: uważaj na spadek z Nigerii

... jest potencjalny darmozjad: Subject: NIGERIA SCAM VICTIM COMPENSATION: From: *****@********** It has reached the office of the Federal Govt of Nigeria ... Photoshopa lub innego edytora zdjęć wprowadzić kilka podstawowych zmian do obrazów. Najlepszym środkiem bezpieczeństwa jest powstrzymanie się od otwierania e-maili od nieznanych nadawców. Jeżeli mimo ...

-

![Czym polski rynek nieruchomości przyciąga inwestorów? Czym polski rynek nieruchomości przyciąga inwestorów?]()

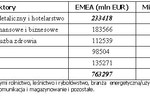

Czym polski rynek nieruchomości przyciąga inwestorów?

... na rynku kapitałowym rozliczane są w Euro. Zatem z jednej strony wysoki poziom bezpieczeństwa, a z drugiej potencjalne zyski są magnesem dla zagranicznych firm. W miarę ... graczami, poszukującymi konkurencyjnych przewag. Potrzebują ich szczególnie firmy z branży IT, które rozkwitają się nad Wisłą. Obok nich plasują się centra usług z obszaru ...

-

![Rosną inwestycje w cloud computing, ale do nadrobienia jest jeszcze sporo [© steheap - Fotolia.com] Rosną inwestycje w cloud computing, ale do nadrobienia jest jeszcze sporo]()

Rosną inwestycje w cloud computing, ale do nadrobienia jest jeszcze sporo

... on 1,9% a w Rosji odczuwalny będzie nawet spadek o ponad 2%. O ile w 2016 r. wartość rynku IT w Europie Środkowo-Wschodniej wyniosła 38 miliardów dolarów, o tyle w 2020 ... nie tylko mniejszych kosztów, ale też szybkości wdrożenia, czy większego bezpieczeństwa danych. I co najważniejsze – przedsiębiorcy to dostrzegają i tematu cloud computing ...

-

![Rynek pracy w pandemii. Gorzkie podsumowanie 2020 roku? [© georgejmclittle - Fotolia.com] Rynek pracy w pandemii. Gorzkie podsumowanie 2020 roku?]()

Rynek pracy w pandemii. Gorzkie podsumowanie 2020 roku?

... jednoczesnym spadku zainteresowania kandydatami na poziomie juniorskim. Próg wejścia do branży IT był więc trudniejszy niż wcześniej, co stanowiło wzmocnienie trendów, ... %), ale wciąż znacząca grupa pracowników. Dane wskazywały więc na dużą potrzebę stabilizacji i bezpieczeństwa wśród badanych – jako ważny element ofert wymieniało je we wrześniu ...

-

![Sztuczna inteligencja nie zastąpi tych 7 kluczowych umiejętności [© Freepik] Sztuczna inteligencja nie zastąpi tych 7 kluczowych umiejętności]()

Sztuczna inteligencja nie zastąpi tych 7 kluczowych umiejętności

... do zastąpienia przez AI. Najczęściej opinia ta pojawia się w sektorze IT (54%), najrzadziej natomiast wśród przedstawicieli usług komunikacyjnych (12%). Z kolei ... cyfrowych wśród pracowników, co pozwala ograniczyć ich obawy i zwiększyć poczucie bezpieczeństwa w obliczu zmian technologicznych. Kluczowe znaczenie mają regularne szkolenia i praktyczne ...

-

![Rozwój wirusów a luki w MacOS X Rozwój wirusów a luki w MacOS X]()

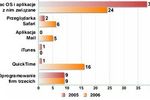

Rozwój wirusów a luki w MacOS X

... Jednak najnowsze raporty na temat bezpieczeństwa systemów MacOS X wywołały sporo dyskusji wśród ekspertów bezpieczeństwa. Osoby, które wyrażały obawy w związku z rosnącą liczbą luk ... przez Kevina Finisterre'a (autora Inqtana). Oba eksploity były szeroko komentowane w mediach IT. Exploit.OSX.Safari atakuje przeglądarkę internetową firmy Apple Safari. ...

-

![Przemysł w zagrożeniu. Systemy kontroli bezradne? Przemysł w zagrożeniu. Systemy kontroli bezradne?]()

Przemysł w zagrożeniu. Systemy kontroli bezradne?

... działania: Przeprowadzenie audytu bezpieczeństwa. Zaproszenie ekspertów, którzy specjalizują się w zakresie bezpieczeństwa przemysłowego, to prawdopodobnie najszybszy sposób na zidentyfikowanie i wyeliminowanie opisywanych w raporcie luk w zabezpieczeniach. Zamówienie zewnętrznej analizy. Dzisiaj bezpieczeństwo IT opiera się na znajomości ...

-

![Koparki kryptowaluty czyli 2,7 mln ofiar Koparki kryptowaluty czyli 2,7 mln ofiar]()

Koparki kryptowaluty czyli 2,7 mln ofiar

... , zorganizuj szkolenie dla swoich pracowników oraz zespołów IT. Przechowuj wrażliwe dane w oddzielnym miejscu, ogranicz dostęp do kluczowych dokumentów i twórz kopię zapasową wszystkiego, co istotne. W celu zabezpieczenia środowisk firmowych stosuj rozwiązanie bezpieczeństwa, które zapewnia wykrywanie niebezpiecznego zachowania i potrafi wycofać ...

-

![Kaspersky: DeathStalker atakuje instytucje finansowe i adwokatów Kaspersky: DeathStalker atakuje instytucje finansowe i adwokatów]()

Kaspersky: DeathStalker atakuje instytucje finansowe i adwokatów

... są dostępne w serwisie Kaspersky Threat Intelligence Portal. Porady bezpieczeństwa Badacze z firmy Kaspersky zalecają stosowanie następujących środków bezpieczeństwa pozwalających uchronić się przed atakiem ukierunkowanym znanego lub nieznanego cyberugrupowania: Zapewnij swojemu zespołowi IT dostęp do najnowszej analizy zagrożeń. Serwis Kaspersky ...

-

![7 trendów technologicznych na 2024 wg Cisco [© trahko - Fotolia.com] 7 trendów technologicznych na 2024 wg Cisco]()

7 trendów technologicznych na 2024 wg Cisco

... PQC zacznie również przenikać do przedsiębiorstw, które będą dążyć do zapewnienia bezpieczeństwa danych w świecie post-kwantowym. Kolejnym trendem będzie rosnące znaczenie sieci kwantowych, które w ciągu ... dokładniej mierzyć zużycie energii i emisje, zautomatyzować wiele funkcji w IT, inteligentnych budynkach i czujnikach IoT oraz odblokować ...

-

![Cyberprzestępczość w 2017 roku [© profit_image - Fotolia.com] Cyberprzestępczość w 2017 roku]()

Cyberprzestępczość w 2017 roku

... Sean Sullivan, doradca ds. bezpieczeństwa Europejska debata na temat kryptografii Kryptografia stanowi fundament dla bezpieczeństwa cyfrowej informacji. Dzięki zastosowaniu ... danych (phishing). Innym sposobem może być też znalezienie zapomnianego przez administratora IT serwera i wykorzystanie go do spenetrowania sieci. Do nowych trendów na bieżąco ...

-

![Ewolucja złośliwego oprogramowania III kw. 2018 [© concept w - Fotolia.com] Ewolucja złośliwego oprogramowania III kw. 2018]()

Ewolucja złośliwego oprogramowania III kw. 2018

... rozwiązanie bezpieczeństwa o najnowszą wersję darmowego narzędzia Kaspersky Anti-Ransomware Tool. W celu zabezpieczenia środowiska korporacyjnego zapewnij szkolenie swoim pracownikom i zespołom IT, osobno przechowuj wrażliwe dane, ograniczaj dostęp i zawsze sporządzaj kopie zapasowe. Stosuj wyspecjalizowane rozwiązanie bezpieczeństwa, takie ...

-

![Chmura obliczeniowa coraz popularniejsza, ale brakuje ekspertów i kompetencji [© turgaygundogdu - Fotolia.com] Chmura obliczeniowa coraz popularniejsza, ale brakuje ekspertów i kompetencji]()

Chmura obliczeniowa coraz popularniejsza, ale brakuje ekspertów i kompetencji

... obowiązek Aż 95 proc. incydentów bezpieczeństwa w systemach chmurowych wynika z błędów ludzkich, najczęściej po stronie użytkowników. Aby im zapobiegać, ponad połowa firm zamierza inwestować w podnoszenie kompetencji obecnie zatrudnionych pracowników IT (55 proc.). Częstszym sposobem na zapewnienie bezpieczeństwa danych i aplikacji w chmurze będzie ...

-

![Manipulacje i socjotechniki to najpopularniejsze metody wyłudzania danych w 2024 roku [© Freepik] Manipulacje i socjotechniki to najpopularniejsze metody wyłudzania danych w 2024 roku]()

Manipulacje i socjotechniki to najpopularniejsze metody wyłudzania danych w 2024 roku

... własnego bezpieczeństwa. Niestety spora grupa społeczeństwa nie przykłada odpowiedniej wagi do kwestii bezpieczeństwa danych i realizowanych transakcji – mówi Agnieszka Szopa-Maziukiewicz, dyrektor Zarządzająca Obszarem IT w Grupie BIK oraz prezes Digital Fingerprints - spółki oferującej innowacyjne rozwiązania bezpieczeństwa weryfikacji ...

-

![Bezpieczeństwo komputera [© stoupa - Fotolia.com] Bezpieczeństwo komputera]()

Bezpieczeństwo komputera

... IT. Rosnące potrzeby przedsiębiorstw przekładają się na wzrost rynku oprogramowania bezpieczeństwa. Wartość rynku na produkty związane z bezpieczeństwem IT, w Polsce w 2004 roku osiągnęła 46 milionów dolarów. Jak twierdzi Tomasz Słoniewski - Według naszych ostatnio przeprowadzonych badań, których wyniki zaprezentujemy na konferencji IDC IT ...

-

![Raport bankowość w roku 2015 [© Scanrail - Fotolia.com] Raport bankowość w roku 2015]()

Raport bankowość w roku 2015

... - i utrzymanie - utalentowanych pracowników. Efektywna infrastruktura. Inwestycje w IT muszą koncentrować się na poprawianiu zdolności do szybkiej reakcji oraz elastyczności i współpracy w obszarze całej organizacji. "Klienci banków będą oczekiwali większego wsparcia oraz osobistego bezpieczeństwa i kontroli w swoich relacjach z bankiem. Banki będą ...

-

![Zarządzanie danymi w polskich firmach [© Scanrail - Fotolia.com] Zarządzanie danymi w polskich firmach]()

Zarządzanie danymi w polskich firmach

... oraz zagadnienia związane ze spełnieniem regulacji prawnych (54%). Jednocześnie dyrektorzy IT przyznają, że ich firmy nie myślą z wyprzedzeniem o rozbudowie infrastruktury ... W świetle tych danych firmy w Polsce będą musiały zadbać o politykę bezpieczeństwa tych urządzeń." Połowa przedsiębiorstw szacuje ilość danych niezwiązanych z prowadzoną ...

-

![MSP: ochrona danych sprawą priorytetową [© Scanrail - Fotolia.com] MSP: ochrona danych sprawą priorytetową]()

MSP: ochrona danych sprawą priorytetową

... obecnie wydają na zabezpieczanie danych średnio 21 780 dolarów, a ich działy IT przez ponad dwie trzecie swojego czasu wykonują zadania związane z ochroną danych ... Zalecenia firmy Symantec Edukacja pracowników: firmy powinny opracowywać wytyczne nt. bezpieczeństwa internetowego oraz edukować pracowników w tym zakresie. Część szkolenia powinna skupić ...

-

![Ochrona danych: potrzeba regulacji prawnych [© stoupa - Fotolia.com] Ochrona danych: potrzeba regulacji prawnych]()

Ochrona danych: potrzeba regulacji prawnych

... się dodatkową złożonością i idącymi za tym kosztami przestrzegania przepisów. Podczas gdy branża bezpieczeństwa rozwija narzędzia do walki z utratą danych - takie jak szyfrowanie, anty-malware i technologie ochrony przed utratą danych - dzisiejsze zespoły IT, z których duża część ma ograniczone budżety, chce prostego, ekonomicznego podejścia do ...

-

![Symantec: zabezpieczenia dla urządzeń mobilnych [© Nmedia - Fotolia.com] Symantec: zabezpieczenia dla urządzeń mobilnych]()

Symantec: zabezpieczenia dla urządzeń mobilnych

... wykorzystać zjawisko konsumeryzacji IT. Pozwala użytkownikom na wybór preferowanego urządzenia, a jednocześnie zapewnia zgodność z przepisami, zabezpiecza dane korporacyjne i oferuje kontrolę nad wszystkimi platformami mobilnymi. Rozwiązania te umożliwiają administratorom centralne definiowanie zasad bezpieczeństwa i bezprzewodowe dystrybuowanie ...

-

![Serwery NAS Synology RackStation RS411 Serwery NAS Synology RackStation RS411]()

Serwery NAS Synology RackStation RS411

... Całość przekłada się na znaczący wzrost wydajności podczas obsługi serwera, przy jednoczesnym obniżeniu zaangażowania pracowników działu IT w firmie. Zawarty w DSM 3.0 szeroki zestaw funkcji do wykonywania kopii bezpieczeństwa danych i ich odzyskiwania sprawia, że RS411 skutecznie chroni przechowywane pliki. Opracowana przez Synology aplikacja Time ...

-

![Firmowe finanse i księgowość pożerają czas Firmowe finanse i księgowość pożerają czas]()

Firmowe finanse i księgowość pożerają czas

... paradoksem, że w polskich warunkach systemy IT, które w zamierzeniu mają usprawnić i zautomatyzować działalność firmy, przysparzają księgowości sporo dodatkowej, uciążliwej pracy, koniecznej dla uniknięcia („systemowych” właśnie) ryzyk finansowych czy zapewnienia odpowiedniego poziomu bezpieczeństwa podatkowego firmy. Istnieje kilka źródeł tego ...

-

![Cloud Computing a nowe miejsca pracy Cloud Computing a nowe miejsca pracy]()

Cloud Computing a nowe miejsca pracy

... zastosuje głównie prywatne i hybrydowe modele rozwiązań typu cloud (76%), zamiast korzystać z chmur publicznych, w celu zapewnienia bezpieczeństwa i uzyskania zgodności z przepisami dotyczącymi zarządzania IT. Rząd, szkolnictwo, służba zdrowia Pomimo czwartego miejsca pod względem przewidywanych ogólnych korzyści ekonomicznych w tym sektorze ...

-

![Symantec Data Loss Prevention for Tablet [© Nmedia - Fotolia.com] Symantec Data Loss Prevention for Tablet]()

Symantec Data Loss Prevention for Tablet

... zapewnienie bezpieczeństwa w sieci, a 45 wyraziło obawy związane z „konsumeryzacją IT”. Ta ostatnia kategoria obejmuje nowe technologie, które przenikają z rynku konsumenckiego na biznesowy, przy czym największe obawy budzi zastępowanie laptopów tabletami. Użytkownicy przynoszą tablety do pracy i uzyskują dostęp do sieci korporacyjnej, a dział IT ...

-

![Biznes w chmurze [© fotogestoeber - Fotolia.com] Biznes w chmurze]()

Biznes w chmurze

... dla biznesu. Takie rozwiązanie stawia relacje IT z biznesem w zupełnie nowej perspektywie.” Jednak na migrację do chmury mają wpływ utrzymujące się wątpliwości dotyczące zastosowania tej technologii. Ponad 40 procent respondentów odpowiedziało, że utrzymujące się obawy dotyczące bezpieczeństwa są przeszkodą we wprowadzeniu chmury i tylko ...

-

![Notebooki Dell Latitude 3000, 5000 i 7000 Notebooki Dell Latitude 3000, 5000 i 7000]()

Notebooki Dell Latitude 3000, 5000 i 7000

... , edukacji, opieki zdrowotnej czy wymiany wiedzy. Najwyższy poziom bezpieczeństwa, centralnego zarządzania oraz niezawodności Dell oferuje bezpieczne laptopy do zastosowań ... Workspace. Opracowane pod kątem oszczędności czasu pracy i kosztów działu IT, osobiste komputery komercyjne Dell zapewniają najlepsze w branży możliwości centralnego zarządzania ...

-

![Utrata danych z laptopa słono kosztuje [© ptnphotof - Fotolia.com] Utrata danych z laptopa słono kosztuje]()

Utrata danych z laptopa słono kosztuje

... potencjalnie bardzo poważnych konsekwencji związanych z trafieniem danych firmy w niepowołane ręce. „Większość menadżerów IT zgadza się ze stwierdzeniem, że utrata laptopa może mieć ... są najbardziej wrażliwym punktem systemu i to nie tylko w odniesieniu do bezpieczeństwa firmy. Korzystamy z nich, aby obsługiwać nasze konta bankowe, robić zakupy w ...

-

![Kradzież pieniędzy online coraz częstsza [© Ingo Bartussek - Fotolia.com] Kradzież pieniędzy online coraz częstsza]()

Kradzież pieniędzy online coraz częstsza

... banki narzędzi bezpieczeństwa. Nie ma nic dziwnego w tym, że cyberprzestępcy wolą atakować komputery użytkowników niż dobrze zabezpieczone infrastruktury IT banków, ponieważ o wiele łatwiej jest ukraść dane z prywatnego urządzenia. Jednocześnie użytkownicy często ignorują zagrożenia i zaniedbują podstawowe środki bezpieczeństwa podczas korzystania ...

-

![Firmy stawiają na technologie mobilne [© James Thew - Fotolia.com] Firmy stawiają na technologie mobilne]()

Firmy stawiają na technologie mobilne

... własne działy IT. Najważniejsze wnioski Bezpieczeństwo jest w dalszym ciągu kluczowym elementem niepokojącym firmy w związku z wdrażaniem technologii mobilnych. Dodatkowe problemy niesie ze sobą korzystanie z urządzeń prywatnych do celów służbowych (BYOD). 93% ankietowanych stwierdziło, że obawia się utraty danych i innych naruszeń bezpieczeństwa ...

-

![Systemy informatyczne w biznesie: realne koszty problemów Systemy informatyczne w biznesie: realne koszty problemów]()

Systemy informatyczne w biznesie: realne koszty problemów

... IT do dynamicznego wdrażania nowych technologii i usług przy równoczesnym zachowaniu ich wysokiej jakości na poziomie nie niższym niż dotychczas. Dlatego tak ważne jest zarządzanie ryzykiem i zrozumienie faktycznych zagrożeń, przed którymi stoi firma. Podejście takie pozwoli firmom w sposób świadomy ukierunkować wysiłki służb bezpieczeństwa ...

-

![Usługi dla biznesu - motor napędowy rynku biurowego mniejszych miast [© imagewell10 - Fotolia.com] Usługi dla biznesu - motor napędowy rynku biurowego mniejszych miast]()

Usługi dla biznesu - motor napędowy rynku biurowego mniejszych miast

... środowisko biznesowe oraz dostęp do wykwalifikowanych kadr - zarówno w obszarze IT, jak i w zakresie znajomości języków obcych oraz zagadnień finansowych - w liczbie ok. 2300 ... TRW - Centrum Inżynieryjne, specjalizujące się w projektowaniu samochodowych systemów bezpieczeństwa, prowadzące działalność od 2004 roku oraz Centrum Obsługi Finansowej ...

-

![Szczyt NATO: cyberataki na rządy państw jednym z tematów Szczyt NATO: cyberataki na rządy państw jednym z tematów]()

Szczyt NATO: cyberataki na rządy państw jednym z tematów

... , wprowadzenie ograniczenia wykorzystania napędów USB jest jedną z możliwości podniesienia bezpieczeństwa sieci. Kluczowa jest też bliska współpraca z dostawcą rozwiązań bezpieczeństwa. Specjaliści partnera będą przekazywać aktualne informacje na temat zagrożeń zespołowi IT oraz określać ścieżki działania w razie wykrycia incydentu. Agencje rządowe ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Technologia Intel vPro [© violetkaipa - Fotolia.com] Technologia Intel vPro](https://s3.egospodarka.pl/grafika/Intel/Technologia-Intel-vPro-SdaIr2.jpg)

![Nowi pracownicy stanowią zagrożenie dla firmy [© Scanrail - Fotolia.com] Nowi pracownicy stanowią zagrożenie dla firmy](https://s3.egospodarka.pl/grafika/pracownicy/Nowi-pracownicy-stanowia-zagrozenie-dla-firmy-apURW9.jpg)

![Bezpieczeństwo w Internecie - zagrożenia 2011 [© tiero - Fotolia.com] Bezpieczeństwo w Internecie - zagrożenia 2011](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Bezpieczenstwo-w-Internecie-zagrozenia-2011-93412-150x100crop.jpg)

![Spam: uważaj na spadek z Nigerii [© Stuart Miles - Fotolia.com] Spam: uważaj na spadek z Nigerii](https://s3.egospodarka.pl/grafika2/wiadomosci-spamowe/Spam-uwazaj-na-spadek-z-Nigerii-113753-150x100crop.jpg)

![Rosną inwestycje w cloud computing, ale do nadrobienia jest jeszcze sporo [© steheap - Fotolia.com] Rosną inwestycje w cloud computing, ale do nadrobienia jest jeszcze sporo](https://s3.egospodarka.pl/grafika2/rynek-IT/Rosna-inwestycje-w-cloud-computing-ale-do-nadrobienia-jest-jeszcze-sporo-194855-150x100crop.jpg)

![Rynek pracy w pandemii. Gorzkie podsumowanie 2020 roku? [© georgejmclittle - Fotolia.com] Rynek pracy w pandemii. Gorzkie podsumowanie 2020 roku?](https://s3.egospodarka.pl/grafika2/rynek-pracy-specjalistow/Rynek-pracy-w-pandemii-Gorzkie-podsumowanie-2020-roku-235131-150x100crop.jpg)

![Sztuczna inteligencja nie zastąpi tych 7 kluczowych umiejętności [© Freepik] Sztuczna inteligencja nie zastąpi tych 7 kluczowych umiejętności](https://s3.egospodarka.pl/grafika2/sztuczna-inteligencja/Sztuczna-inteligencja-nie-zastapi-tych-7-kluczowych-umiejetnosci-267850-150x100crop.jpg)

![7 trendów technologicznych na 2024 wg Cisco [© trahko - Fotolia.com] 7 trendów technologicznych na 2024 wg Cisco](https://s3.egospodarka.pl/grafika2/trendy-technologiczne/7-trendow-technologicznych-na-2024-wg-Cisco-256878-150x100crop.jpg)

![Cyberprzestępczość w 2017 roku [© profit_image - Fotolia.com] Cyberprzestępczość w 2017 roku](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Cyberprzestepczosc-w-2017-roku-186454-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania III kw. 2018 [© concept w - Fotolia.com] Ewolucja złośliwego oprogramowania III kw. 2018](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-III-kw-2018-212143-150x100crop.jpg)

![Chmura obliczeniowa coraz popularniejsza, ale brakuje ekspertów i kompetencji [© turgaygundogdu - Fotolia.com] Chmura obliczeniowa coraz popularniejsza, ale brakuje ekspertów i kompetencji](https://s3.egospodarka.pl/grafika2/chmura/Chmura-obliczeniowa-coraz-popularniejsza-ale-brakuje-ekspertow-i-kompetencji-233021-150x100crop.jpg)

![Manipulacje i socjotechniki to najpopularniejsze metody wyłudzania danych w 2024 roku [© Freepik] Manipulacje i socjotechniki to najpopularniejsze metody wyłudzania danych w 2024 roku](https://s3.egospodarka.pl/grafika2/wyludzanie-danych/Manipulacje-i-socjotechniki-to-najpopularniejsze-metody-wyludzania-danych-w-2024-roku-262604-150x100crop.jpg)

![Bezpieczeństwo komputera [© stoupa - Fotolia.com] Bezpieczeństwo komputera](https://s3.egospodarka.pl/grafika/zabezpieczenia-komputerowe/Bezpieczenstwo-komputera-MBuPgy.jpg)

![Raport bankowość w roku 2015 [© Scanrail - Fotolia.com] Raport bankowość w roku 2015](https://s3.egospodarka.pl/grafika/sektor-bankowy/Raport-bankowosc-w-roku-2015-apURW9.jpg)

![Zarządzanie danymi w polskich firmach [© Scanrail - Fotolia.com] Zarządzanie danymi w polskich firmach](https://s3.egospodarka.pl/grafika/zarzadzanie-danymi/Zarzadzanie-danymi-w-polskich-firmach-apURW9.jpg)

![MSP: ochrona danych sprawą priorytetową [© Scanrail - Fotolia.com] MSP: ochrona danych sprawą priorytetową](https://s3.egospodarka.pl/grafika/bezpieczenstwo-IT/MSP-ochrona-danych-sprawa-priorytetowa-apURW9.jpg)

![Ochrona danych: potrzeba regulacji prawnych [© stoupa - Fotolia.com] Ochrona danych: potrzeba regulacji prawnych](https://s3.egospodarka.pl/grafika/ochrona-danych/Ochrona-danych-potrzeba-regulacji-prawnych-MBuPgy.jpg)

![Symantec: zabezpieczenia dla urządzeń mobilnych [© Nmedia - Fotolia.com] Symantec: zabezpieczenia dla urządzeń mobilnych](https://s3.egospodarka.pl/grafika/Symantec/Symantec-zabezpieczenia-dla-urzadzen-mobilnych-Qq30bx.jpg)

![Symantec Data Loss Prevention for Tablet [© Nmedia - Fotolia.com] Symantec Data Loss Prevention for Tablet](https://s3.egospodarka.pl/grafika/Symantec/Symantec-Data-Loss-Prevention-for-Tablet-Qq30bx.jpg)

![Biznes w chmurze [© fotogestoeber - Fotolia.com] Biznes w chmurze](https://s3.egospodarka.pl/grafika2/badania-przedsiebiorcow/Biznes-w-chmurze-109796-150x100crop.jpg)

![Utrata danych z laptopa słono kosztuje [© ptnphotof - Fotolia.com] Utrata danych z laptopa słono kosztuje](https://s3.egospodarka.pl/grafika2/urzadzenia-mobilne/Utrata-danych-z-laptopa-slono-kosztuje-125529-150x100crop.jpg)

![Kradzież pieniędzy online coraz częstsza [© Ingo Bartussek - Fotolia.com] Kradzież pieniędzy online coraz częstsza](https://s3.egospodarka.pl/grafika2/Kaspersky-Fraud-Prevention/Kradziez-pieniedzy-online-coraz-czestsza-133510-150x100crop.jpg)

![Firmy stawiają na technologie mobilne [© James Thew - Fotolia.com] Firmy stawiają na technologie mobilne](https://s3.egospodarka.pl/grafika2/technologie-mobilne/Firmy-stawiaja-na-technologie-mobilne-141728-150x100crop.jpg)

![Usługi dla biznesu - motor napędowy rynku biurowego mniejszych miast [© imagewell10 - Fotolia.com] Usługi dla biznesu - motor napędowy rynku biurowego mniejszych miast](https://s3.egospodarka.pl/grafika2/powierzchnie-biurowe/Uslugi-dla-biznesu-motor-napedowy-rynku-biurowego-mniejszych-miast-161966-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w sierpniu 2025 [© Freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w sierpniu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-sierpniu-2025-268073-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju [© sasun Bughdaryan - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-jeszcze-w-maju-266937-150x100crop.jpg)

![Ranking najlepszych kont osobistych [© wygenerowane przez AI] Ranking najlepszych kont osobistych](https://s3.egospodarka.pl/grafika2/konto-osobiste/Ranking-najlepszych-kont-osobistych-267141-150x100crop.png)

![Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw. [© matthias21 - Fotolia.com] Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw.](https://s3.egospodarka.pl/grafika2/wydatki-na-paliwo/Jaki-jest-koszt-przejechania-100-km-samochodem-Sprawdz-porownanie-benzyny-oleju-napedowego-LPG-i-innych-paliw-262279-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum? [© pexels] Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum?](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Ceny-mieszkan-2026-ile-metrow-wiecej-w-obwarzanku-niz-w-centrum-270791-150x100crop.jpg)

![Sukcesja w firmie rodzinnej: 3 pułapki, które mogą zabić Twój biznes [© wygenerowane przez AI] Sukcesja w firmie rodzinnej: 3 pułapki, które mogą zabić Twój biznes](https://s3.egospodarka.pl/grafika2/sukcesja/Sukcesja-w-firmie-rodzinnej-3-pulapki-ktore-moga-zabic-Twoj-biznes-270766-150x100crop.jpg)

![Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki [© wygenerowane przez AI] Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki](https://s3.egospodarka.pl/grafika2/zatrudnianie-pracownikow/Praca-w-parze-pod-lupa-Czy-warto-zatrudniac-malzenstwa-i-partnerow-Zalety-i-pulapki-270789-150x100crop.jpg)

![700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami [© wygenerowane przez AI] 700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami](https://s3.egospodarka.pl/grafika2/badania-i-rozwoj/700-mln-zl-na-innowacje-PARP-uruchamia-nowa-edycje-Sciezki-SMART-z-uproszczonymi-zasadami-270788-150x100crop.jpg)

![Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać? [© wygenerowane przez AI] Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/Faktury-poza-KSeF-a-koszty-i-VAT-Co-sie-zmienilo-po-1-lutego-2026-i-czy-mozna-je-rozliczac-270769-150x100crop.jpg)

![Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny [© pexels] Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny](https://s3.egospodarka.pl/grafika2/remont-mieszkania/Ile-kosztuje-remont-mieszkania-w-2026-Blisko-70-tys-zl-to-wariant-ekonomiczny-270777-150x100crop.jpg)

![KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania [© wygenerowane przez AI] KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania](https://s3.egospodarka.pl/grafika2/zwolnienie-z-VAT/KSeF-dla-zwolnionych-z-VAT-Przewodnik-po-nowych-zasadach-fakturowania-270768-150x100crop.jpg)