-

![Hakerzy - historia prawdziwa Hakerzy - historia prawdziwa]()

Hakerzy - historia prawdziwa

... kapelusze w momencie znalezienia luki bezpieczeństwa przesyłają informacje do autorów aplikacji celem jej załatania. Zatem white hats są zwykle badaczami lub audytorami bezpieczeństwa. Można dodatkowo ... badań. Ponadto pojawiali się na wielu konferencjach poświęconych bezpieczeństwu IT. Dzieciaki skryptowe W 1994 roku program AOHell zostaje wydany jako ...

-

![5 głównych trendów w rekrutacji pracowników. Kogo szukają pracodawcy? [© Andrey Popov - Fotolia.com] 5 głównych trendów w rekrutacji pracowników. Kogo szukają pracodawcy?]()

5 głównych trendów w rekrutacji pracowników. Kogo szukają pracodawcy?

... IT. Od osób pełniących taką funkcję nie oczekuje się jedynie ustabilizowania sytuacji po naruszeniu bezpieczeństwa firmy, ale stałego zapobiegania cyberatakom i rozwijania systemów bezpieczeństwa – tłumaczy Michał Młynarczyk. Rozwój baz danych oraz rozwiązań obsługiwanych w chmurze sprawią, że zapotrzebowanie na ekspertów od cyber bezpieczeństwa ...

-

![Nowa odsłona Kaspersky Security for Windows Server Nowa odsłona Kaspersky Security for Windows Server]()

Nowa odsłona Kaspersky Security for Windows Server

... Wraz ze wzrostem złożoności korporacyjnej infrastruktury IT zwiększa się również potrzeba ... bezpieczeństwa, tworzyły kopie zapasowe poufnych danych i zwiększały świadomość dotyczącą kwestii bezpieczeństwa wśród pracowników, zamiast narażania się na taką nieczystą grę. Firma będzie bezpieczniejsza, posiadając proaktywną strategię bezpieczeństwa ...

-

![Kaspersky Private Security Network dla ochrony firmy [© Natalia Merzlyakova - Fotolia.com] Kaspersky Private Security Network dla ochrony firmy]()

Kaspersky Private Security Network dla ochrony firmy

... rozwiązania bezpieczeństwa działają najwydajniej tylko wtedy, gdy prowadzą nieustanną wymianę danych z chmurą, która zawiera najnowsze dane dotyczące zagrożeń. Prywatna chmura bezpieczeństwa umożliwia klientowi czerpanie korzyści z możliwości oferowanych przez rozproszoną sieć Kaspersky Security Network we własnej infrastrukturze IT, przy ...

-

![Sophos Email Security ochroni Twoją pocztę [© leowolfert - Fotolia.com] Sophos Email Security ochroni Twoją pocztę]()

Sophos Email Security ochroni Twoją pocztę

... Security Group w SOPHOS. - Partnerzy handlowi i działy IT potrzebują specjalistycznych rozwiązań zabezpieczających, zwłaszcza gdy ... bezpieczeństwa, pracownicy firm często klikają w podejrzane wiadomości mailowe i stają się ofiarami oszustów. Panele zarządzania oparte na chmurze pozwalają na szybkie łatwe skonfigurowanie ustawień bezpieczeństwa ...

-

![O zaufanie klientów nie jest łatwo [© thodonal - Fotolia.com] O zaufanie klientów nie jest łatwo]()

O zaufanie klientów nie jest łatwo

... z nich (59%) uważa, że przekazane informacje są podatne na naruszenia bezpieczeństwa. Co więcej, fala niedawnych skandali związanych z niewłaściwym wykorzystywaniem danych osobowych ... międzynarodowe badanie Salesforce, rosną najszybciej spośród wszystkich kategorii wydatków na IT. Trendowi temu towarzyszą jednak obawy – aż 60% klientów podejrzewa, że ...

-

![Lazarus znowu atakuje Lazarus znowu atakuje]()

Lazarus znowu atakuje

... Kaspersky Anti Targeted Attack Platform (KATA). Stosuj sprawdzone rozwiązania bezpieczeństwa wyposażone w oparte na zachowaniu technologie wykrywania, takie jak Kaspersky Endpoint Security for Business. Przeprowadzaj regularny audyt bezpieczeństwa infrastruktury IT organizacji. Organizuj regularne szkolenia w zakresie bezpieczeństwa dla personelu.

-

![Praca zdalna z porno w tle Praca zdalna z porno w tle]()

Praca zdalna z porno w tle

... , na które nie zezwala dział IT ich firmy, a 60% twierdzi, że w nowych warunkach oddaje się takim praktykom częściej. Porady bezpieczeństwa Firma Kaspersky zaleca pracodawcom następujące działania pozwalające zapewnić bezpieczeństwo swoim pracownikom oraz danym firmowym: Zaplanuj szkolenie z podstaw bezpieczeństwa dla swojego personelu. Może być ...

-

![Aon: dlaczego kuleje zarządzanie ryzykiem cybernetycznym? [© pixabay.com] Aon: dlaczego kuleje zarządzanie ryzykiem cybernetycznym?]()

Aon: dlaczego kuleje zarządzanie ryzykiem cybernetycznym?

... nadzorowania krytycznych dostawców. Wyniki badań sugerują jednak, że strategie bezpieczeństwa fizycznego są lepiej zarządzane. W mojej ocenie jednym z najbardziej niedocenianych obszarów jest zarządzanie ryzykiem usług zewnętrznych w zakresie szeroko rozumianego IT – sporadycznie spotykamy umowy, które zabezpieczają naszych klientów w przypadku ...

-

![Bezpieczne hasło to podstawa. 1/4 Polaków nie stosuje żadnego [© pixabay.com] Bezpieczne hasło to podstawa. 1/4 Polaków nie stosuje żadnego]()

Bezpieczne hasło to podstawa. 1/4 Polaków nie stosuje żadnego

... haseł z wykorzystaniem znaków specjalnych, cyfr czy dużych liter. Najnowsze wytyczne tworzenia silnych haseł – liczy się długość Eksperci od bezpieczeństwa, praktycy rynku IT i obserwatorzy świata cyber potwierdzają, że fundamentalnym narzędziem zabezpieczającym nasze dane to długie hasło. Podtrzymują jednak zalecenie o stosowaniu kombinacji ...

-

![T-Mobile uruchamia usługę "Ochrona w sieci" dla MŚP T-Mobile uruchamia usługę "Ochrona w sieci" dla MŚP]()

T-Mobile uruchamia usługę "Ochrona w sieci" dla MŚP

... Small Enterprise). T-Mobile zapewnia kompleksowe rozwiązanie bezpieczeństwa urządzeń mobilnych bez dużych obciążeń dla budżetu, potrzeby zatrudniania dodatkowych specjalistów IT, czy ingerencji w urządzenia końcowe. Klienci biznesowi T-Mobile mogą osiągnąć wysoki poziom bezpieczeństwa urządzeń mobilnych w ramach prostych pakietów subskrypcyjnych ...

-

![Microsoft Windows 7 RC [© Nmedia - Fotolia.com] Microsoft Windows 7 RC]()

Microsoft Windows 7 RC

... BranchCache: funkcja dostarczana wspólnie przez Windows 7 oraz Windows Server 2008R2, pozwala specjalistom IT skrócić czas oczekiwania przez pracowników oddziałów firmy na ... funkcje zarządzania wirtualnymi komputerami Windows, w tym scentralizowane zasady bezpieczeństwa oraz mechanizmy administracyjne i wdrożeniowe. Ponadto niektóre funkcje Windows ...

-

![Komputer osobisty a bezpieczeństwo sieci firmowych Komputer osobisty a bezpieczeństwo sieci firmowych]()

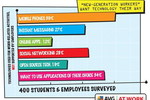

Komputer osobisty a bezpieczeństwo sieci firmowych

... sprzętu informatycznego. Coraz rzadziej zdarza się, że to szef działu lub kierownik ds. IT decyduje o tym, z jakich komputerów lub telefonów komórkowych powinni korzystać pracownicy. ... opracują sposoby włamania się do wirtualnych maszyn, firmy oferujące rozwiązania bezpieczeństwa rozpoczną pracę nad nowymi i bardziej skutecznymi sposobami ochrony ...

-

![Outsourcing kadrowo-płacowy w Polsce 2009 Outsourcing kadrowo-płacowy w Polsce 2009]()

Outsourcing kadrowo-płacowy w Polsce 2009

... postęp pozwala na sprawniejsze zarządzanie procesami. Jednocześnie wykorzystanie zaawansowanych technologicznie rozwiązań IT pozwala na wyeliminowanie zagrożeń. Firmy zajmujące się obsługą kadrowo-płacową mogą zagwarantować wysoki poziom bezpieczeństwa danych klienta. Dodatkową korzyścią wynikającą z rozwoju jest możliwość zachowania ciągłości ...

-

![AVG 2011 Internet Security AVG 2011 Internet Security]()

AVG 2011 Internet Security

... zaprojektowane dla użytkowników, którzy nie są specjalistami IT AVG wie, że ochrona małych i średnich firm przed internetowymi zagrożeniami nie powinna wymagać specjalistycznej wiedzy IT, dlatego AVG 2011 Business Edition zaprojektowano pod kątem łatwości obsługi i najwyższego stopnia bezpieczeństwa. AVG Business Edition zapewnia właścicielom firm ...

-

![Urządzenia mobilne: bezpieczeństwo niedoceniane [© Scanrail - Fotolia.com] Urządzenia mobilne: bezpieczeństwo niedoceniane]()

Urządzenia mobilne: bezpieczeństwo niedoceniane

... . Szybko i łatwo wdrażać konfigurację poczty e-mail oraz polityki bezpieczeństwa na urządzeniach mobilnych nowych pracowników. Zapewnić wykorzystywanie ochrony antywirusowej wysokiej jakości, zwłaszcza dla urządzeń z Androidem. Informacje o badaniu Badanie, obejmujące ponad 3 300 specjalistów IT z 22 państw na świecie, zostało przeprowadzone we ...

-

![Red Hat Enterprise Linux 7 w wersji beta [© karelnoppe - Fotolia.com] Red Hat Enterprise Linux 7 w wersji beta]()

Red Hat Enterprise Linux 7 w wersji beta

... oraz wymagany stopień bezpieczeństwa. Ma to kluczowe znaczenie dla przedsiębiorstw, które chcą zwiększyć elastyczność swojej infrastruktury. Zarządzanie wydajnością Red Hat Enterprise Linux 7 nie tylko lepiej wypada w testach wydajnościowych, ale również pomaga klientom zoptymalizować działanie systemu – tym samym mniejsza koszty IT związane ...

-

![Za wcześnie na aplikacje mobilne w firmach? [© apops - Fotolia.com] Za wcześnie na aplikacje mobilne w firmach?]()

Za wcześnie na aplikacje mobilne w firmach?

... , jak m.in. finanse, IT, sprzedaż czy motoryzacja. - Różnorodność ... bezpieczeństwa lub uwarunkowań prawnych. Czynniki te są ważne, jednak nie można zapominać, że udane wdrożenia mobilne to te, które oferują użytkownikom to, co trzeba, oraz tam i kiedy trzeba, radząc sobie efektywnie z tymi wymogami – komentuje Michał Grabarz, Dyrektor ds. Usług IT ...

-

![Cyfrowy świat za 30 lat Cyfrowy świat za 30 lat]()

Cyfrowy świat za 30 lat

... ich mocy, aby wykorzystać postęp w dziedzinie IT do własnych, szkodliwych celów” – powiedział Aleksander Gostiew, główny ekspert ds. bezpieczeństwa, Kaspersky Lab. „Jednak niezależnie od ... przyszły dom. Bez komputerów Wprawdzie to komputer PC zapoczątkował całą rewolucję IT, jednak do 2045 r. prawdopodobnie będzie można go obejrzeć już tylko w muzeum ...

-

![Outsourcing kadr i płac. Liczy się nie cena, a bezpieczeństwo [© Andrey Popov - Fotolia.com] Outsourcing kadr i płac. Liczy się nie cena, a bezpieczeństwo]()

Outsourcing kadr i płac. Liczy się nie cena, a bezpieczeństwo

... bezpieczeństwa prawnopodatkowego (99 proc.) oraz kompletność dokumentacji – takiego zdania jest 98 proc. badanych. Natomiast tylko co 4. firma decyduje się na wybór firmy outscourcingowej ze względu na niską cenę usług. Księgowy czy specjalista IT ... coraz większą rolę w księgowości zaczną odgrywać specjaliści od IT. – Jednolity Plik Kontrolny, listy ...

-

![Co odpowiada za cyberataki? Oto 2 najważniejsze powody [© mkitina4 - Fotolia.com] Co odpowiada za cyberataki? Oto 2 najważniejsze powody]()

Co odpowiada za cyberataki? Oto 2 najważniejsze powody

... Za pomocą F-Secure Radar specjaliści ds. bezpieczeństwa mogą wygenerować raport o zagrożeniach dla swojej sieci i odkryć niepotrzebne, narażone lub źle skonfigurowane systemy, na przykład zawierające lukę w protokole Server Message Block (SMB). F-Secure Radar to narzędzie do skanowania infrastruktury IT w organizacji, zdalnego wykrywania podatności ...

-

![Rzeczpospolita digitalna [© Egor - Fotolia.com] Rzeczpospolita digitalna]()

Rzeczpospolita digitalna

... mamy do czynienia w administracji. Wspólna platforma znacznie obniżyłaby wysokie koszty IT (hardware, software), jak i dała impuls do powstania prężnej firmy ... cyfrowych i FinTechów. Architektura systemu bankowego oparta na trzech poziomach bezpieczeństwa i integracji z systemem e-państwa umożliwi obniżenie kosztów operacyjnych i stabilny rozwój ...

-

![Sektor R&D. W wyścigu o innowacyjność potrzebni są ludzie [© chrupka - Fotolia.com] Sektor R&D. W wyścigu o innowacyjność potrzebni są ludzie]()

Sektor R&D. W wyścigu o innowacyjność potrzebni są ludzie

... Trzeba pamiętać, że R&D to nie tylko branża produkcyjna. Coraz więcej firm IT inwestuje w centra rozwojowo-badawcze. Podobnie jest z branżą medyczną, w której coraz ... społecznie projekcie. Podobnie jest w przypadku obszarów dotykających ekologii, czy bezpieczeństwa – podkreśla Katarzyna Wierzbicka, Executive Manager Life Sciences w Devire. Dobra ...

-

![Co 4. firma doświadczyła kradzieży danych z chmury publicznej [© johndwilliams - Fotolia.com] Co 4. firma doświadczyła kradzieży danych z chmury publicznej]()

Co 4. firma doświadczyła kradzieży danych z chmury publicznej

... Cloud Security” dowodzi, że korzysta z nich już 97% specjalistów IT na całym świecie. Istotnie rośnie również ufność wobec rozwiązań ... Krawczyk z McAfee Poland. Coraz mniejsze braki w zakresie cyberbezpieczeństwa Niedobór umiejętności w zakresie bezpieczeństwa cybernetycznego i jego wpływ na korzystanie z chmury są coraz mniejsze: żadnych problemów ...

-

![Przemysł 4.0, czyli o opieszałości producentów [© NicoElNino - Fotolia.com] Przemysł 4.0, czyli o opieszałości producentów]()

Przemysł 4.0, czyli o opieszałości producentów

... myślenia i utartych sposobów działania. Nagrodą są: skok produktywności, wyższy poziom bezpieczeństwa, lepsza jakość i mniejsze marnotrawstwo – wyjaśnia Piotr Rojek, dyrektor zarządzający w DSR, firmie specjalizującej się w dostarczaniu nowoczesnych rozwiązań IT dla przemysłu. Jego zdaniem wymiana informacji pomiędzy ludźmi, maszynami i systemami ...

-

![5 mitów nt. usług w chmurze 5 mitów nt. usług w chmurze]()

5 mitów nt. usług w chmurze

... jeszcze zanim nastąpi awaria. Dostawcy biorą więc na siebie wszelkie problemy IT, aby przedsiębiorcy mogli skupić się na rozwoju swojego biznesu. 3. Chmura ... powodzeniem stosowane są nawet w branżach, które muszą spełniać restrykcyjne wymagania odnośnie bezpieczeństwa danych, np. w placówkach finansowych, rządowych czy medycznych. Ich zaletą jest ...

-

![Zmiana pracy efektem pandemii? Niektórzy byli zmuszeni [© georgejmclittle - Fotolia.com] Zmiana pracy efektem pandemii? Niektórzy byli zmuszeni]()

Zmiana pracy efektem pandemii? Niektórzy byli zmuszeni

... zespołem i pracodawcą. Pracownicy szukają stabilnego i elastycznego pracodawcy. Poczucie bezpieczeństwa stało się istotnym czynnikiem determinującym decyzje zawodowe. Pracownicy ... dotyczyła przede wszystkim branż, które zyskały na pandemii, takich jak: IT i telekomunikacja, media, marketing i e-commerce. Metodyka Raport jest drugą edycją badania ...

-

![Cyberprzestępcy gotowi na igrzyska olimpijskie. Jakie działania podejmują? Cyberprzestępcy gotowi na igrzyska olimpijskie. Jakie działania podejmują?]()

Cyberprzestępcy gotowi na igrzyska olimpijskie. Jakie działania podejmują?

... tegorocznych igrzyskach, powinny w odpowiedni sposób przygotować się pod względem bezpieczeństwa zarówno do podróży, jak też do odwiedzania olimpijskich aren ... dla pracowników, aby podkreślić ryzyko związane z socjotechnicznymi manipulacjami. Administratorzy IT powinni zadbać o to, aby użytkownicy byli świadomi, gdzie i w jaki sposób zgłaszać ...

-

![Phishing. Hakerzy rozsyłają maile dotyczące przedłużenia domeny [© Freepik] Phishing. Hakerzy rozsyłają maile dotyczące przedłużenia domeny]()

Phishing. Hakerzy rozsyłają maile dotyczące przedłużenia domeny

... zrealizowana – tłumaczy Dawid Zięcina, Technical Department Director w DAGMA Bezpieczeństwo IT. Wiadomości phishingowe to jedna ze skuteczniejszych i najbardziej powszechna metoda ... wykradzione dane, np. klientów czy interesariuszy. Stąd też warto zadbać o kwestie bezpieczeństwa cyfrowego już na etapie tworzenia strony, np. firmowej. Niestety, często ...

-

![BitDefender w wersji 3.5 dla biznesu [© Nmedia - Fotolia.com] BitDefender w wersji 3.5 dla biznesu]()

BitDefender w wersji 3.5 dla biznesu

... branży potrzeby. Dalsze innowacje wiążą się z niedostatkami zasobów IT - przez zwiększenie efektywności działań biznesowych i pomoc w wykorzystywaniu tych zasobów w ... poziom bezpieczeństwa sieci firmowych” mówi Rares Stefan, Dyrektor Business Solutions Unit w firmie BitDefender. „Nowe funkcje wydane w wersji 3.5 stanowią podstawę bezpieczeństwa ...

-

![Bezpieczeństwo danych a zjawiska pogodowe [© Alexander Lukin - Fotolia.com] Bezpieczeństwo danych a zjawiska pogodowe]()

Bezpieczeństwo danych a zjawiska pogodowe

... katastrofami naturalnymi i gwałtownymi zmianami klimatycznymi. Większe firmy i ich działy IT wychodzą naprzeciw temu zjawisku i coraz częściej postrzegają niestabilną ... środki bezpieczeństwa. W firmie zwracaj uwagę na sezony burzowe, gwałtowne zmiany temperatury bądź zapowiadane ulewy. Przygotuj odpowiednie procedury bezpieczeństwa i testuj ...

-

![Fortinet - ataki APT [© ra2 studio - Fotolia.com] Fortinet - ataki APT]()

Fortinet - ataki APT

... . Istnieją konkretne metody służące zmniejszeniu ryzyka ataku APT. Należą do nich: Partnerstwo na rzecz bezpieczeństwa: silne partnerstwo z dostawcą zabezpieczeń zapewnia personelowi IT aktualne informacje i analizy zagrożeń bezpieczeństwa, a także jasno zdefiniowane ścieżki eskalacji po wykryciu zdarzenia. Wielopoziomowa obrona: taka obrona wymaga ...

-

![Współpraca banków zmniejsza cyberprzestępczość [© ptnphotof - Fotolia.com] Współpraca banków zmniejsza cyberprzestępczość]()

Współpraca banków zmniejsza cyberprzestępczość

... Jest to niezwykle ważne biorąc pod uwagę, że skuteczna walka o bezpieczeństwo IT będzie miała wtedy większy sens, gdy zjednoczy się w niej jak najwięcej ... Współpraca między bankami w zakresie bezpieczeństwa teleinformatycznego jest obszarem, którego potencjał nadal nie jest do końca wykorzystany. „Teoretycznie w obszarze bezpieczeństwa banki nie ...

-

![Antywirusy G Data Business 13 Antywirusy G Data Business 13]()

Antywirusy G Data Business 13

... i ochrona zasobów – G Data CloseGap™ G Data CloseGap™ to nowy sposób zapewniana bezpieczeństwa bazujący na ochronie proaktywnej połączonej z ekstremalnie aktualnymi bazami sygnatur ... z internetu oraz łatwe zarządzanie niewymagające specjalistycznej wiedzy IT. Wymagania: G Data Security Client, ManagementServer, G Data MailSecurity (32 bit/64 ...

-

![BYOD - firmy bagatelizują bezpieczeństwo BYOD - firmy bagatelizują bezpieczeństwo]()

BYOD - firmy bagatelizują bezpieczeństwo

... mobilnych jest daleki od idealnego podejścia do bezpieczeństwa. Badanie firmy Kaspersky Lab dotyczące zagrożeń dla bezpieczeństwa klientów wykazało, że sześciu na dziesięciu (60 ... małych firm, które nie posiadają zbyt wiele czasu czy zasobów na zarządzanie IT. Istotnym krokiem powinno być również przeszkolenie personelu, aby, między innymi, był ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![5 głównych trendów w rekrutacji pracowników. Kogo szukają pracodawcy? [© Andrey Popov - Fotolia.com] 5 głównych trendów w rekrutacji pracowników. Kogo szukają pracodawcy?](https://s3.egospodarka.pl/grafika2/rekrutacja-pracownikow/5-glownych-trendow-w-rekrutacji-pracownikow-Kogo-szukaja-pracodawcy-170430-150x100crop.jpg)

![Kaspersky Private Security Network dla ochrony firmy [© Natalia Merzlyakova - Fotolia.com] Kaspersky Private Security Network dla ochrony firmy](https://s3.egospodarka.pl/grafika2/Kaspersky-Private-Security-Network/Kaspersky-Private-Security-Network-dla-ochrony-firmy-176908-150x100crop.jpg)

![Sophos Email Security ochroni Twoją pocztę [© leowolfert - Fotolia.com] Sophos Email Security ochroni Twoją pocztę](https://s3.egospodarka.pl/grafika2/Sophos-Email-Security/Sophos-Email-Security-ochroni-Twoja-poczte-180648-150x100crop.jpg)

![O zaufanie klientów nie jest łatwo [© thodonal - Fotolia.com] O zaufanie klientów nie jest łatwo](https://s3.egospodarka.pl/grafika2/dane-osobowe/O-zaufanie-klientow-nie-jest-latwo-210495-150x100crop.jpg)

![Aon: dlaczego kuleje zarządzanie ryzykiem cybernetycznym? [© pixabay.com] Aon: dlaczego kuleje zarządzanie ryzykiem cybernetycznym?](https://s3.egospodarka.pl/grafika2/zarzadzanie-ryzykiem-w-przedsiebiorstwie/Aon-dlaczego-kuleje-zarzadzanie-ryzykiem-cybernetycznym-237906-150x100crop.jpg)

![Bezpieczne hasło to podstawa. 1/4 Polaków nie stosuje żadnego [© pixabay.com] Bezpieczne hasło to podstawa. 1/4 Polaków nie stosuje żadnego](https://s3.egospodarka.pl/grafika2/haslo/Bezpieczne-haslo-to-podstawa-1-4-Polakow-nie-stosuje-zadnego-244969-150x100crop.jpg)

![Microsoft Windows 7 RC [© Nmedia - Fotolia.com] Microsoft Windows 7 RC](https://s3.egospodarka.pl/grafika/Windows/Microsoft-Windows-7-RC-Qq30bx.jpg)

![Urządzenia mobilne: bezpieczeństwo niedoceniane [© Scanrail - Fotolia.com] Urządzenia mobilne: bezpieczeństwo niedoceniane](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-danych/Urzadzenia-mobilne-bezpieczenstwo-niedoceniane-122644-150x100crop.jpg)

![Red Hat Enterprise Linux 7 w wersji beta [© karelnoppe - Fotolia.com] Red Hat Enterprise Linux 7 w wersji beta](https://s3.egospodarka.pl/grafika2/Red-Hat-Enterprise-Linux-7/Red-Hat-Enterprise-Linux-7-w-wersji-beta-130772-150x100crop.jpg)

![Za wcześnie na aplikacje mobilne w firmach? [© apops - Fotolia.com] Za wcześnie na aplikacje mobilne w firmach?](https://s3.egospodarka.pl/grafika2/aplikacje-mobilne/Za-wczesnie-na-aplikacje-mobilne-w-firmach-144381-150x100crop.jpg)

![Outsourcing kadr i płac. Liczy się nie cena, a bezpieczeństwo [© Andrey Popov - Fotolia.com] Outsourcing kadr i płac. Liczy się nie cena, a bezpieczeństwo](https://s3.egospodarka.pl/grafika2/kadry-i-place/Outsourcing-kadr-i-plac-Liczy-sie-nie-cena-a-bezpieczenstwo-185577-150x100crop.jpg)

![Co odpowiada za cyberataki? Oto 2 najważniejsze powody [© mkitina4 - Fotolia.com] Co odpowiada za cyberataki? Oto 2 najważniejsze powody](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Co-odpowiada-za-cyberataki-Oto-2-najwazniejsze-powody-193413-150x100crop.jpg)

![Rzeczpospolita digitalna [© Egor - Fotolia.com] Rzeczpospolita digitalna](https://s3.egospodarka.pl/grafika2/bankowosc-internetowa/Rzeczpospolita-digitalna-200299-150x100crop.jpg)

![Sektor R&D. W wyścigu o innowacyjność potrzebni są ludzie [© chrupka - Fotolia.com] Sektor R&D. W wyścigu o innowacyjność potrzebni są ludzie](https://s3.egospodarka.pl/grafika2/B-R/Sektor-R-D-W-wyscigu-o-innowacyjnosc-potrzebni-sa-ludzie-202294-150x100crop.jpg)

![Co 4. firma doświadczyła kradzieży danych z chmury publicznej [© johndwilliams - Fotolia.com] Co 4. firma doświadczyła kradzieży danych z chmury publicznej](https://s3.egospodarka.pl/grafika2/cloud-computing/Co-4-firma-doswiadczyla-kradziezy-danych-z-chmury-publicznej-205174-150x100crop.jpg)

![Przemysł 4.0, czyli o opieszałości producentów [© NicoElNino - Fotolia.com] Przemysł 4.0, czyli o opieszałości producentów](https://s3.egospodarka.pl/grafika2/przemysl/Przemysl-4-0-czyli-o-opieszalosci-producentow-211667-150x100crop.jpg)

![Zmiana pracy efektem pandemii? Niektórzy byli zmuszeni [© georgejmclittle - Fotolia.com] Zmiana pracy efektem pandemii? Niektórzy byli zmuszeni](https://s3.egospodarka.pl/grafika2/rynek-pracy/Zmiana-pracy-efektem-pandemii-Niektorzy-byli-zmuszeni-238090-150x100crop.jpg)

![Phishing. Hakerzy rozsyłają maile dotyczące przedłużenia domeny [© Freepik] Phishing. Hakerzy rozsyłają maile dotyczące przedłużenia domeny](https://s3.egospodarka.pl/grafika2/phishing/Phishing-Hakerzy-rozsylaja-maile-dotyczace-przedluzenia-domeny-264195-150x100crop.jpg)

![BitDefender w wersji 3.5 dla biznesu [© Nmedia - Fotolia.com] BitDefender w wersji 3.5 dla biznesu](https://s3.egospodarka.pl/grafika/ochrona-sieci/BitDefender-w-wersji-3-5-dla-biznesu-Qq30bx.jpg)

![Bezpieczeństwo danych a zjawiska pogodowe [© Alexander Lukin - Fotolia.com] Bezpieczeństwo danych a zjawiska pogodowe](https://s3.egospodarka.pl/grafika2/utrata-danych/Bezpieczenstwo-danych-a-zjawiska-pogodowe-101822-150x100crop.jpg)

![Fortinet - ataki APT [© ra2 studio - Fotolia.com] Fortinet - ataki APT](https://s3.egospodarka.pl/grafika2/ataki-APT/Fortinet-ataki-APT-125237-150x100crop.jpg)

![Współpraca banków zmniejsza cyberprzestępczość [© ptnphotof - Fotolia.com] Współpraca banków zmniejsza cyberprzestępczość](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Wspolpraca-bankow-zmniejsza-cyberprzestepczosc-131032-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w sierpniu 2025 [© Freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w sierpniu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-sierpniu-2025-268073-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju [© sasun Bughdaryan - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-jeszcze-w-maju-266937-150x100crop.jpg)

![Ranking najlepszych kont osobistych [© wygenerowane przez AI] Ranking najlepszych kont osobistych](https://s3.egospodarka.pl/grafika2/konto-osobiste/Ranking-najlepszych-kont-osobistych-267141-150x100crop.png)

![Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw. [© matthias21 - Fotolia.com] Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw.](https://s3.egospodarka.pl/grafika2/wydatki-na-paliwo/Jaki-jest-koszt-przejechania-100-km-samochodem-Sprawdz-porownanie-benzyny-oleju-napedowego-LPG-i-innych-paliw-262279-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum? [© pexels] Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum?](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Ceny-mieszkan-2026-ile-metrow-wiecej-w-obwarzanku-niz-w-centrum-270791-150x100crop.jpg)

![Sukcesja w firmie rodzinnej: 3 pułapki, które mogą zabić Twój biznes [© wygenerowane przez AI] Sukcesja w firmie rodzinnej: 3 pułapki, które mogą zabić Twój biznes](https://s3.egospodarka.pl/grafika2/sukcesja/Sukcesja-w-firmie-rodzinnej-3-pulapki-ktore-moga-zabic-Twoj-biznes-270766-150x100crop.jpg)

![Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki [© wygenerowane przez AI] Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki](https://s3.egospodarka.pl/grafika2/zatrudnianie-pracownikow/Praca-w-parze-pod-lupa-Czy-warto-zatrudniac-malzenstwa-i-partnerow-Zalety-i-pulapki-270789-150x100crop.jpg)

![700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami [© wygenerowane przez AI] 700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami](https://s3.egospodarka.pl/grafika2/badania-i-rozwoj/700-mln-zl-na-innowacje-PARP-uruchamia-nowa-edycje-Sciezki-SMART-z-uproszczonymi-zasadami-270788-150x100crop.jpg)

![Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać? [© wygenerowane przez AI] Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/Faktury-poza-KSeF-a-koszty-i-VAT-Co-sie-zmienilo-po-1-lutego-2026-i-czy-mozna-je-rozliczac-270769-150x100crop.jpg)

![Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny [© pexels] Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny](https://s3.egospodarka.pl/grafika2/remont-mieszkania/Ile-kosztuje-remont-mieszkania-w-2026-Blisko-70-tys-zl-to-wariant-ekonomiczny-270777-150x100crop.jpg)

![KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania [© wygenerowane przez AI] KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania](https://s3.egospodarka.pl/grafika2/zwolnienie-z-VAT/KSeF-dla-zwolnionych-z-VAT-Przewodnik-po-nowych-zasadach-fakturowania-270768-150x100crop.jpg)