-

![Cyfrowe zdjęcia w szpitalach [© Nmedia - Fotolia.com] Cyfrowe zdjęcia w szpitalach]()

Cyfrowe zdjęcia w szpitalach

... – co pozwala szpitalowi przydzielać własny zespół IT do innych zadań. Uważa się, że rozpowszechnienie zastosowań technologii do zarządzania cyfrowymi zdjęciami jest poważnym krokiem w udoskonalaniu terapii chorych, opieki nad nimi, a także w podnoszeniu ich bezpieczeństwa. Zdjęcia pacjentów są udostępniane radiologom w celach diagnostycznych ...

-

![Nowe ThinkPady [© violetkaipa - Fotolia.com] Nowe ThinkPady]()

Nowe ThinkPady

... są wyposażone w liczne rozwiązania IBM ThinkVantage Technologies, które podnoszą poziom bezpieczeństwa, dają wybór między funkcjami bezprzewodowymi i umożliwiają ich łatwą obsługę, a także upraszczają zarządzanie zespołem komputerów w ramach korporacyjnych działów IT. Technologie te spełniają nowe wymagania w zakresie elastyczności, mobilności ...

-

![Jak często kupujemy nowe systemy [© Minerva Studio - Fotolia.com] Jak często kupujemy nowe systemy]()

Jak często kupujemy nowe systemy

... %, jednak niezależni analitycy twierdzą, iż firma celowo zaniża te wartości. Analitycy rynku IT zastanawiają się, co tak naprawdę decyduje migracji do kolejnej wersji sytemu? ... nowych funkcji wyeliminowanie błędów poprzedniej wersji udoskonalenia produktu pod względem bezpieczeństwa pracy, lepsze wsparcie techniczne ze strony producenta systemu – ...

Tematy: -

![Oblicz, ile kosztuje spam [© stoupa - Fotolia.com] Oblicz, ile kosztuje spam]()

Oblicz, ile kosztuje spam

... badania IDC przeprowadzonego w ostatnich miesiącach 2003 roku wśród 1000 menedżerów IT w Ameryce Północnej wykazały, że większość z nich uważa spam za poważny problem, którego rozwiązanie powinno być częścią kompleksowej polityki bezpieczeństwa przedsiębiorstwa. Równocześnie, niemal połowa ankietowanych z sektora publicznego przyznaje, ze nie ...

Tematy: spam -

![Łatwiejsza kontrola spamu [© Nmedia - Fotolia.com] Łatwiejsza kontrola spamu]()

Łatwiejsza kontrola spamu

Veracomp rozszerzył ofertę w zakresie bezpieczeństwa o nową wersję aplikacji SurfControl E-Mail Filter. Program, który filtruje korespondencję elektroniczną blokując treści niedozwolone lub niechciane, ma teraz nowe funkcje. Udoskonalają one identyfikację spamu oraz umożliwiają administratorom IT zdalne zarządzanie i monitorowanie poczty ...

-

![Zdrowa praca z komputerem? [© Scanrail - Fotolia.com] Zdrowa praca z komputerem?]()

Zdrowa praca z komputerem?

... szkoleń z tematyki bezpieczeństwa pracy i wymogów zdrowotnych. Wielu osobom może się to wydawać oczywiste, ale szkolenia pracowników na temat tego, jak powinni siedzieć pracując przy komputerze, oraz jak ważne jest właściwe ustawienie monitora, powinny być priorytetowymi działaniami pracowników z działu HR i IT. O tym jak ...

-

![Pomiar i zarządzanie ryzykiem [© Nmedia - Fotolia.com] Pomiar i zarządzanie ryzykiem]()

Pomiar i zarządzanie ryzykiem

... ryzykiem operacyjnym" – mówi Dariusz Janeczko, Dyrektor Handlowy Pionu Rozwiązań IT w MATRIX.PL. System EUROS pozwala gromadzić dane dotyczące strat ... automatyzacja procesu zbierania danych dotyczących zdarzeń ryzyka operacyjnego oraz zapewnienie ich bezpieczeństwa i spójności. Ma to bezpośrednie przełożenie na efektywne zarządzanie kosztami ...

-

![System backupu w TRI Poland [© christian42 - Fotolia.com] System backupu w TRI Poland]()

System backupu w TRI Poland

... Rubber Industries Group. Wdrożenie miało na celu podniesienie poziomu bezpieczeństwa danych w TRI Poland, a także centralizację, automatyzację oraz przyśpieszenie operacji backupu ... i odbywa się wręcz w sposób automatyczny” - mówi Robert Kowal, Dyrektor ds. IT w TRI Poland. W tej chwili wdrożony w TRI Poland system backupowy zabezpiecza dane z: ...

-

![Chroń dane z komputera [© Scanrail - Fotolia.com] Chroń dane z komputera]()

Chroń dane z komputera

... zagrożeń opublikowana przez firmę Secure Computing pokazuje, że firmy powinny równie baczną uwagę zwracać na elementarne zasady bezpieczeństwa, nie ograniczając się tylko do systemu IT. Listę zagrożeń otwiera inżynieria socjalna (ang. social engineering). Jest to metoda wydobywania poufnych informacji przy pomocy narzędzi ...

-

![Projektowanie stron WWW: co irytuje internautów [© Minerva Studio - Fotolia.com] Projektowanie stron WWW: co irytuje internautów]()

Projektowanie stron WWW: co irytuje internautów

... w szczególności bankowość elektroniczna) pozbawiony obowiązku uwiarygodnienia użytkownika. W aspekcie bezpieczeństwa samego użytkownika nie ma możliwości eliminacji ... projekty m.in. dla Alcatel Polska i PKN Orlen. Pracował w branży IT, internetowej i finansowej. Prelegent podczas szkoleń i konferencji oraz autor wielu publikacji dotyczących ...

-

![10 największych zagrożeń w 2007 r. [© Scanrail - Fotolia.com] 10 największych zagrożeń w 2007 r.]()

10 największych zagrożeń w 2007 r.

McAfee Inc., firma zajmująca się bezpieczeństwem IT, zaprezentowała swoje prognozy związane z dziesięcioma najbardziej prawdopodobnymi zagrożeniami bezpieczeństwa, z jakimi w 2007 roku będą musieli się zmagać użytkownicy komputerów i urządzeń mobilnych. Centrum badawcze McAfee Avert Labs wykryło i do tej pory ...

-

![Tydzień 50/2006 (11-17.12.2006) [© Alexandr Mitiuc Fotolia.com] Tydzień 50/2006 (11-17.12.2006)]()

Tydzień 50/2006 (11-17.12.2006)

... nieruchomości, która może doprowadzić do recesji. Według Forrester Research wydatki na IT w Europie w 2006 roku wyniosą 565 mld USD, a w Stanach Zjednoczonych przekroczą poziom ... 24 mln ton stali. Europejski koncern EADS otrzymał od europejskiego urzędu bezpieczeństwa transportu lotniczego EASA i urzędu lotnictwa z USA FAA certyfikaty żeglowności dla ...

-

![Firmy i nielegalne oprogramowanie [© Scanrail - Fotolia.com] Firmy i nielegalne oprogramowanie]()

Firmy i nielegalne oprogramowanie

... , że właściciele małych i średnich firm (MSP) mimo, iż przyznają, że IT jest siłą napędowa w ich przedsiębiorstwach, to jednak narażają się na ryzyko posiadania ... technicznego, brak dostępu do aktualizacji oraz liczne zagrożenia dotyczące zarówno bezpieczeństwa danych i systemu informatycznego, jak i odpowiedzialności prawnej oraz konsekwencji ...

-

![Rośnie europejski rynek Web-to-Print [© Scanrail - Fotolia.com] Rośnie europejski rynek Web-to-Print]()

Rośnie europejski rynek Web-to-Print

... i pamięci USB. Inne bariery to koszt (25%), brak odpowiednich aplikacji (25%), brak umiejętności IT (21%) i umiejętności technicznych związanych z obiegiem pracy (15%), brak akceptacji klientów (20%) oraz niepewność bezpieczeństwa usług opartych na WWW (10%). Tylko 17 procent spośród tych, którzy nie planują instalować ...

-

![Polskie firmy inwestują w Dubaju [© Scanrail - Fotolia.com] Polskie firmy inwestują w Dubaju]()

Polskie firmy inwestują w Dubaju

... z inwestorów może także liczyć na wysokiej klasy obsługę w dziedzinie finansów, informatyki, bezpieczeństwa, ochrony zdrowia. Coraz częściej zatem polskie firmy decydują się na ... . Swój oddział w Dubaju posiada także inna krakowska firma – Comarch S.A. – dostawca oprogramowania IT dla firm i biznesu. Comarch Middle East skupia się tam przede ...

-

![E-administracja: główne przeszkody w rozwoju E-administracja: główne przeszkody w rozwoju]()

E-administracja: główne przeszkody w rozwoju

... innej zaufanej instytucji. W pierwszym wypadku powinny być zapewnione wszystkie normy bezpieczeństwa, takie jak ochrona antywirusowa, zapora ogniowa (firewall) czy rezerwowe ... . Wszystko to razem oznacza mnóstwo czasu i fachowego, profesjonalnego wysiłku ekspertów od IT i procesów. A w dobie, w której urząd jest rozliczany z realizacji swojego ...

-

![Tydzień 28/2008 (07-13.07.2008) [© RVNW - Fotolia.com] Tydzień 28/2008 (07-13.07.2008)]()

Tydzień 28/2008 (07-13.07.2008)

... żywcem wzięte z hasła wyborczego nie byle kogo, bo prezydenta B. Clintona z 1992r: „it's the economy, stupid”, co w luźnym tłumaczeniu oznacza „liczy się gospodarka, głupcze”. ... się partnerem dla silniejszych od nas i byłoby nas stać na podniesienie własnego bezpieczeństwa. Tyle uwag ogólnych, a dziś chcę poruszyć część tego szerokiego tematu, ...

-

![Wirusy, trojany, phishing VII-IX 2008 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing VII-IX 2008]()

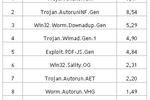

Wirusy, trojany, phishing VII-IX 2008

... instalują także bankowego konia trojańskiego” – wyjaśnia Sean Sullivan, doradca ds. bezpieczeństwa w firmie F-Secure. Amerykańska Federalna Komisja Handlu wydała oświadczenie, ... dolarów. Według ostatnich informacji, o Walkera zabiegają teraz duże, zagraniczne firmy IT. Lokalna policja także przyznała, że zdolności nastolatka mogą okazać się przydatne. ...

-

![Efektowna utrata danych w 2008 [© violetkaipa - Fotolia.com] Efektowna utrata danych w 2008]()

Efektowna utrata danych w 2008

... formy, co związane jest przede wszystkim z coraz powszechniejszym użyciem technologii IT w różnych dziedzinach życia. Tym samym sytuacje, jakie przydarzyły się naszym klientom ... są awarie nośników oraz błąd człowieka. Dlatego też podstawową zasadą bezpieczeństwa w przypadku utraty danych jest konsultacja ze specjalistami. W tym celu w Polsce ...

-

![Robak internetowy Conficker [© stoupa - Fotolia.com] Robak internetowy Conficker]()

Robak internetowy Conficker

... ogromną liczbę komputerów” - wyjaśnia Maciej Sobianek, specjalista ds. bezpieczeństwa w Panda Security Polska. „Po przeprowadzeniu wstępnej infekcji, na komputer ... czy komputer został zainfekowany przez jeden z wariantów Confickera: administratorzy zasobów IT w firmach powinni sprawdzić komputery pod kątem ewentualnych luk w zabezpieczeniach należy ...

-

![W dzień św. Walentego uważaj na phishing [© stoupa - Fotolia.com] W dzień św. Walentego uważaj na phishing]()

W dzień św. Walentego uważaj na phishing

... bank poprosi o takie informacje za pośrednictwem e-maila, albo że dział IT jakiejś firmy zażąda potwierdzenia loginu lub hasła do systemu. W razie wątpliwości ... że korzystasz z najnowszej wersji przeglądarki internetowej i zainstalowałeś wszystkie łaty bezpieczeństwa. Regularnie sprawdzaj konta bankowe, łącznie z kartami kredytowymi i debetowymi, ...

-

![Cyberprzestępcy wykorzystują Google Trends Cyberprzestępcy wykorzystują Google Trends]()

Cyberprzestępcy wykorzystują Google Trends

... doniesień firmy Panda Security - dostawcy rozwiązań zabezpieczających z sektora IT, cyberprzestępcy manipulują wynikami wyszukiwarek internetowych w celu rozprzestrzeniania złośliwych kodów, ... programu antywirusowego” – wyjaśnia Maciej Sobianek, specjalista ds. bezpieczeństwa w Panda Security Polska. Fałszywe programy antywirusowe symulują ...

-

![CoSoSys Endpoint Protector 2009 [© Nmedia - Fotolia.com] CoSoSys Endpoint Protector 2009]()

CoSoSys Endpoint Protector 2009

... Mode), przeznaczonej do powstrzymywania potencjalnie trwających naruszeń bezpieczeństwa poprzez zablokowanie wszystkich komputerów w sieci, zatrzymanie wszystkich trwających ... usunięcie aplikacji z komputera lub laptopa. Endpoint Protector pozwala działom IT na monitorowanie urządzeń wewnętrznego użytku poprzez śledzenie wszystkich transferów ...

-

![BitDefender: zagrożenia internetowe X 2009 BitDefender: zagrożenia internetowe X 2009]()

BitDefender: zagrożenia internetowe X 2009

... , ogranicza dostęp do stron powiązanych z firmami zajmującymi się bezpieczeństwem branży IT. Co więcej, najnowsze jego warianty instalują na zaatakowanych komputerach fałszywe ... VHG jest sieciowym robakiem wykorzystującym lukę usługi serwer, opisaną w biuletynie bezpieczeństwa MS08-067 firmy Microsoft, do zdalnego uruchamiania swojego kodu (ten sam ...

-

![HP Compaq 8000 Elite HP Compaq 8000 Elite]()

HP Compaq 8000 Elite

... jednolitych platform biznesowych oraz ułatwia proces planowania i wprowadzania zmian w infrastrukturze IT firmy dzięki dostępności procesorów przez co najmniej 15 miesięcy. ... ProtectTools Security Software Suite, który ma wbudowane funkcje bezpieczeństwa, w tym jednokrotne logowanie, uwierzytelnianie, ograniczenia odczytu i zapisu, usuwanie plików, a ...

-

![Kaspersky Lab: szkodliwe programy II 2010 Kaspersky Lab: szkodliwe programy II 2010]()

Kaspersky Lab: szkodliwe programy II 2010

... który miał miejsce w styczniu. Atak ten, szeroko nagłośniony przez media IT i skierowany na główne organizacje (łącznie z Google i Adobe), został ochrzczony Aurora od ... , jest dowodem na to, że luki te nadal stanowią zagrożenie dla bezpieczeństwa. Niestety, nawet regularne aktualizowanie oprogramowania pochodzącego od największych producentów nie ...

-

![QNAP: czterodyskowe serwery NAS QNAP: czterodyskowe serwery NAS]()

QNAP: czterodyskowe serwery NAS

... funkcjonalność tzw. chmury, co pozwala m.in. na redukcję kosztów systemów IT. Istotny element infrastruktury chmury (cloud computing) stanowi serwer sieciowy. Nowe modele QNAP ... pracy urządzenia oraz funkcję odbudowy macierzy RAID. W celu zwiększenia bezpieczeństwa danych zmagazynowanych na urządzeniu, oba modele umożliwiają zaszyfrowanie ich 256- ...

-

![Polska służba zdrowia wprowadza systemy informatyczne [© Scanrail - Fotolia.com] Polska służba zdrowia wprowadza systemy informatyczne]()

Polska służba zdrowia wprowadza systemy informatyczne

... prywatnego to kolejny istotny czynnik wpływający na rozwój rynku usług IT dla służby zdrowia. Środki przeznaczone na finansowanie polskiego systemu ochrony zdrowia pochodzą ... usług medycznych dla pacjentów, zapewnienie lepszej ochrony danych oraz zwiększenie bezpieczeństwa pacjenta” – podsumowuje Dominika Grzywińska. Na polskim rynku dostępna jest ...

-

![Canon imageRUNNER ADVANCE: nowa seria Canon imageRUNNER ADVANCE: nowa seria]()

Canon imageRUNNER ADVANCE: nowa seria

... procesów przepływu dokumentów i ścisłą integrację z popularnymi biurowymi systemami IT. Te pierwsze, czarno-białe drukarki biurowe wykorzystujące platformę imageRUNNER ADVANCE ... fizycznego usunięcia dysków twardych zapewniają dodatkowy stopień bezpieczeństwa przedsiębiorstwom, które przetwarzają poufne dane. Urządzenia imageRUNNER ADVANCE ...

-

![Komputer mobilny Motorola ES400 Komputer mobilny Motorola ES400]()

Komputer mobilny Motorola ES400

... wbudowany biometryczny czytnik linii papilarnych Trzyletni cykl eksploatacji do łatwiejszego, lepszego wsparcia IT i zarządzania produktem, programy pomocy technicznej i serwisu zaprojektowane z myślą o firmach, zapewniające ... pozwala łatwo pisać, przenosić i wdrażać aplikacje, a jednocześnie spełnia korporacyjne wymagania w zakresie bezpieczeństwa ...

-

![Utrata danych efektem błędu człowieka [© Scanrail - Fotolia.com] Utrata danych efektem błędu człowieka]()

Utrata danych efektem błędu człowieka

... Ontrack ten wynik jasno wskazuje na potrzebę gruntownej edukacji użytkowników prywatnych i środowisk biznesowych w kwestiach bezpieczeństwa zasobów cyfrowych, korzystania z odpowiednich narzędzi i wprowadzania właściwych strategii ochrony danych. "Choć ... biznesu, instytucji publicznych (w tym rządowych) oraz partnerzy i resellerzy rynku IT ...

-

![Kluczowe dane firm nie są kasowane Kluczowe dane firm nie są kasowane]()

Kluczowe dane firm nie są kasowane

... , ponad 60 procent służbowych komputerów dostępnych na rynku używanego sprzętu IT zawiera dane biznesowe, które są w pełni dostępne i nie poddane zostały ... i wielkości firmy, procedury kasowania danych powinny być integralną częścią procesów bezpieczeństwa i ciągłości biznesowej. Przede wszystkim zabezpiecza to przedsiębiorców przed utratą danych ...

-

![Cyberprzestępcy a luki w oprogramowaniu Cyberprzestępcy a luki w oprogramowaniu]()

Cyberprzestępcy a luki w oprogramowaniu

... powiemy, że pojawienie się robaka sieciowego Kido/Conficker było najważniejszym wydarzeniem w branży IT minionej dekady. Tym, co wyróżnia to zagrożenie, jest łatwość, z jaką ... popularny odtwarzacz muzyki Winamp. Nie zapominajmy o podstawowych zasadach bezpieczeństwa komputerowego: nie wolno otwierać nieznanych wiadomości e-mail, które pojawiają się ...

-

![Perspektywiczny rynek ochrony i zabezpieczeń [© Scanrail - Fotolia.com] Perspektywiczny rynek ochrony i zabezpieczeń]()

Perspektywiczny rynek ochrony i zabezpieczeń

... zaspokoić potrzeby rynku ze względu na dotychczasowe doświadczenie w branży IT i praktykę biznesową. Agencje ochrony oraz firmy instalacyjne wdrażają wśród użytkowników ... nadzoru wideo, Światowy rynek biometryczny, a także Europejski rynek konwergencji bezpieczeństwa. Wszystkie usługi badawcze włączone do programu zapewniają szczegółowe analizy ...

-

![Cloud computing a odzyskiwanie danych [© Scanrail - Fotolia.com] Cloud computing a odzyskiwanie danych]()

Cloud computing a odzyskiwanie danych

... . Co niepokojące, zaledwie 26 procent organizacji przeprowadziło takie badania. Zalecenia bezpieczeństwa: Jednakowe traktowanie wszystkich środowisk: jeśli chodzi o ocenę skutków awarii ... Research West w październiku 2010 r. wzięło udział ponad 1700 menedżerów IT z dużych organizacji w 18 krajach Ameryki Północnej, Bliskiego Wschodu, regionu Azji ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Cyfrowe zdjęcia w szpitalach [© Nmedia - Fotolia.com] Cyfrowe zdjęcia w szpitalach](https://s3.egospodarka.pl/grafika/moc-obliczeniowa-na-zadanie/Cyfrowe-zdjecia-w-szpitalach-Qq30bx.jpg)

![Nowe ThinkPady [© violetkaipa - Fotolia.com] Nowe ThinkPady](https://s3.egospodarka.pl/grafika/thinkpad/Nowe-ThinkPady-SdaIr2.jpg)

![Jak często kupujemy nowe systemy [© Minerva Studio - Fotolia.com] Jak często kupujemy nowe systemy](https://s3.egospodarka.pl/grafika//Jak-czesto-kupujemy-nowe-systemy-iG7AEZ.jpg)

![Oblicz, ile kosztuje spam [© stoupa - Fotolia.com] Oblicz, ile kosztuje spam](https://s3.egospodarka.pl/grafika/spam/Oblicz-ile-kosztuje-spam-MBuPgy.jpg)

![Łatwiejsza kontrola spamu [© Nmedia - Fotolia.com] Łatwiejsza kontrola spamu](https://s3.egospodarka.pl/grafika/spam/Latwiejsza-kontrola-spamu-Qq30bx.jpg)

![Zdrowa praca z komputerem? [© Scanrail - Fotolia.com] Zdrowa praca z komputerem?](https://s3.egospodarka.pl/grafika/praca-przy-komputerze/Zdrowa-praca-z-komputerem-apURW9.jpg)

![Pomiar i zarządzanie ryzykiem [© Nmedia - Fotolia.com] Pomiar i zarządzanie ryzykiem](https://s3.egospodarka.pl/grafika/pomiar-i-zarzadzanie-ryzykiem/Pomiar-i-zarzadzanie-ryzykiem-Qq30bx.jpg)

![System backupu w TRI Poland [© christian42 - Fotolia.com] System backupu w TRI Poland](https://s3.egospodarka.pl/grafika/system-backupu/System-backupu-w-TRI-Poland-zaGbha.jpg)

![Chroń dane z komputera [© Scanrail - Fotolia.com] Chroń dane z komputera](https://s3.egospodarka.pl/grafika/kradziez-danych/Chron-dane-z-komputera-apURW9.jpg)

![Projektowanie stron WWW: co irytuje internautów [© Minerva Studio - Fotolia.com] Projektowanie stron WWW: co irytuje internautów](https://s3.egospodarka.pl/grafika/projektowanie-stron-www/Projektowanie-stron-WWW-co-irytuje-internautow-iG7AEZ.jpg)

![10 największych zagrożeń w 2007 r. [© Scanrail - Fotolia.com] 10 największych zagrożeń w 2007 r.](https://s3.egospodarka.pl/grafika/Adware/10-najwiekszych-zagrozen-w-2007-r-apURW9.jpg)

![Tydzień 50/2006 (11-17.12.2006) [© Alexandr Mitiuc Fotolia.com] Tydzień 50/2006 (11-17.12.2006)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-50-2006-11-17-12-2006-12AyHS.jpg)

![Firmy i nielegalne oprogramowanie [© Scanrail - Fotolia.com] Firmy i nielegalne oprogramowanie](https://s3.egospodarka.pl/grafika/nielegalne-oprogramowanie/Firmy-i-nielegalne-oprogramowanie-apURW9.jpg)

![Rośnie europejski rynek Web-to-Print [© Scanrail - Fotolia.com] Rośnie europejski rynek Web-to-Print](https://s3.egospodarka.pl/grafika/Web-to-Print/Rosnie-europejski-rynek-Web-to-Print-apURW9.jpg)

![Polskie firmy inwestują w Dubaju [© Scanrail - Fotolia.com] Polskie firmy inwestują w Dubaju](https://s3.egospodarka.pl/grafika/ekspansja-zagraniczna/Polskie-firmy-inwestuja-w-Dubaju-apURW9.jpg)

![Tydzień 28/2008 (07-13.07.2008) [© RVNW - Fotolia.com] Tydzień 28/2008 (07-13.07.2008)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-28-2008-07-13-07-2008-vgmzEK.jpg)

![Wirusy, trojany, phishing VII-IX 2008 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing VII-IX 2008](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-trojany-phishing-VII-IX-2008-apURW9.jpg)

![Efektowna utrata danych w 2008 [© violetkaipa - Fotolia.com] Efektowna utrata danych w 2008](https://s3.egospodarka.pl/grafika/odzyskiwanie-danych/Efektowna-utrata-danych-w-2008-SdaIr2.jpg)

![Robak internetowy Conficker [© stoupa - Fotolia.com] Robak internetowy Conficker](https://s3.egospodarka.pl/grafika/Conficker/Robak-internetowy-Conficker-MBuPgy.jpg)

![W dzień św. Walentego uważaj na phishing [© stoupa - Fotolia.com] W dzień św. Walentego uważaj na phishing](https://s3.egospodarka.pl/grafika/Dzien-Zakochanych/W-dzien-sw-Walentego-uwazaj-na-phishing-MBuPgy.jpg)

![CoSoSys Endpoint Protector 2009 [© Nmedia - Fotolia.com] CoSoSys Endpoint Protector 2009](https://s3.egospodarka.pl/grafika/zabezpieczenia-komputerowe/CoSoSys-Endpoint-Protector-2009-Qq30bx.jpg)

![Polska służba zdrowia wprowadza systemy informatyczne [© Scanrail - Fotolia.com] Polska służba zdrowia wprowadza systemy informatyczne](https://s3.egospodarka.pl/grafika/systemy-informatyczne/Polska-sluzba-zdrowia-wprowadza-systemy-informatyczne-apURW9.jpg)

![Utrata danych efektem błędu człowieka [© Scanrail - Fotolia.com] Utrata danych efektem błędu człowieka](https://s3.egospodarka.pl/grafika/utrata-danych/Utrata-danych-efektem-bledu-czlowieka-apURW9.jpg)

![Perspektywiczny rynek ochrony i zabezpieczeń [© Scanrail - Fotolia.com] Perspektywiczny rynek ochrony i zabezpieczeń](https://s3.egospodarka.pl/grafika/ochrona/Perspektywiczny-rynek-ochrony-i-zabezpieczen-apURW9.jpg)

![Cloud computing a odzyskiwanie danych [© Scanrail - Fotolia.com] Cloud computing a odzyskiwanie danych](https://s3.egospodarka.pl/grafika/Cloud-Computing/Cloud-computing-a-odzyskiwanie-danych-apURW9.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels] Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?](https://s3.egospodarka.pl/grafika2/Rejestr-Cen-Nieruchomosci/Co-zmienia-darmowy-dostep-do-Rejestru-Cen-Nieruchomosci-270800-150x100crop.jpg)

![Wynagrodzenia w obsłudze klienta, czyli nawet 12% podwyżki dla doradców [© pexels] Wynagrodzenia w obsłudze klienta, czyli nawet 12% podwyżki dla doradców](https://s3.egospodarka.pl/grafika2/rynek-pracy/Wynagrodzenia-w-obsludze-klienta-czyli-nawet-12-podwyzki-dla-doradcow-270797-150x100crop.jpg)

![Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum? [© pexels] Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum?](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Ceny-mieszkan-2026-ile-metrow-wiecej-w-obwarzanku-niz-w-centrum-270791-150x100crop.jpg)

![Sukcesja w firmie rodzinnej: 3 pułapki, które mogą zabić Twój biznes [© wygenerowane przez AI] Sukcesja w firmie rodzinnej: 3 pułapki, które mogą zabić Twój biznes](https://s3.egospodarka.pl/grafika2/sukcesja/Sukcesja-w-firmie-rodzinnej-3-pulapki-ktore-moga-zabic-Twoj-biznes-270766-150x100crop.jpg)

![Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki [© wygenerowane przez AI] Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki](https://s3.egospodarka.pl/grafika2/zatrudnianie-pracownikow/Praca-w-parze-pod-lupa-Czy-warto-zatrudniac-malzenstwa-i-partnerow-Zalety-i-pulapki-270789-150x100crop.jpg)

![700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami [© wygenerowane przez AI] 700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami](https://s3.egospodarka.pl/grafika2/badania-i-rozwoj/700-mln-zl-na-innowacje-PARP-uruchamia-nowa-edycje-Sciezki-SMART-z-uproszczonymi-zasadami-270788-150x100crop.jpg)

![Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać? [© wygenerowane przez AI] Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/Faktury-poza-KSeF-a-koszty-i-VAT-Co-sie-zmienilo-po-1-lutego-2026-i-czy-mozna-je-rozliczac-270769-150x100crop.jpg)