-

![Notebook Fujitsu Siemens LifeBook T4220 Notebook Fujitsu Siemens LifeBook T4220]()

Notebook Fujitsu Siemens LifeBook T4220

... źródła zasilania do 6 godzin. Dodatkowo posiada cztery wbudowane urządzenia sieciowe, w tym połączenie HSDPA i UMTS (oprócz WiFi i Ethernet). LifeBook T4220 posiada wbudowaną w obudowę ekranu kamerę oraz wbudowany czytnik kart standardu SmartCard i PC Card. Bezpieczeństwo danych zapewnia moduł TPM oraz ograniczenie dostępu do notebooka ...

-

![Wirusy, trojany, phishing IV-VI 2009 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing IV-VI 2009]()

Wirusy, trojany, phishing IV-VI 2009

... F-Secure Health Check był podatny na usterki w programie Adobe Reader. B jak bezpieczeństwo, O jak ochrona, czyli Barack Obama tworzy biuro ds. cyberbezpieczeństwa Jak ... ze sobą niesie”. Cyberprzestrzeń istotnie jest rzeczywista. Informacje korporacyjne, dane osobowe, zasoby sieciowe i wirtualne towary od lat są celem ataków. Prawo wciąż ledwo nadąża ...

-

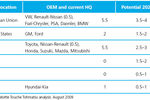

![Jak zmieni się branża motoryzacyjna? Jak zmieni się branża motoryzacyjna?]()

Jak zmieni się branża motoryzacyjna?

... platformach charakteryzujących się większym wolumenem produkcji, które wspierać będą sieciowe regionalne centra projektowe na kluczowych rynkach wschodzących. Zarządzanie takimi ... się społeczeństw, przede wszystkim w odniesieniu do krajów rozwijających się; bezpieczeństwo i coraz większe przywiązywanie wagi do innowacyjnych rozwiązań w tym zakresie ...

-

![Projektor SANYO PLC-XC56 Projektor SANYO PLC-XC56]()

Projektor SANYO PLC-XC56

... . Rozwiązanie to podnosi niezawodność urządzenia i obniża koszty jego utrzymania. Potrójne bezpieczeństwo Ze względu na wysokie ryzyko kradzieży występujące w placówkach ... projektora z nawet najbardziej skomplikowanymi systemami audio-video w pracowniach multimedialnych. Gniazdo sieciowe RJ45 umożliwia podłączenie projektora do sieci LAN i ...

-

![Osobowość marki a social media [© Minerva Studio - Fotolia.com] Osobowość marki a social media]()

Osobowość marki a social media

... rozwoju internetu od jego anonimowych początków, gdy użytkownicy starannie oddzielali swoje sieciowe alter ego od tego prawdziwego. Dziś staje się to po prostu ... mają klienci myśląc o naszej marce. Wszyscy znamy najlepsze przykłady: Volvo - bezpieczeństwo, BMW - szybkość i ekskluzywność, Mercedes - wygoda i luksus. Powiedzmy sobie szczerze - ...

-

![MSP: ochrona danych sprawą priorytetową [© Scanrail - Fotolia.com] MSP: ochrona danych sprawą priorytetową]()

MSP: ochrona danych sprawą priorytetową

... do załamania finansowego. Należy wdrożyć odpowiednie rozwiązania, które zapewnią bezpieczeństwo danych firmy, np. danych kart kredytowych oraz klientów i pracowników. ... może mieć istotne skutki biznesowe dla firmy. Bezpieczne e-maile oraz zasoby sieciowe: należy wybrać takie rozwiązanie bezpieczeństwa poczty i sieci, które pozwoli na ograniczenie ...

-

![Globalny spam w II kw. 2010 Globalny spam w II kw. 2010]()

Globalny spam w II kw. 2010

... walczyć ze spamerami, poza aktualnym oprogramowaniem dbającym o bezpieczeństwo komputera, trzeba oprzeć się pokusie zakupu produktów reklamowanych za pośrednictwem spamu." Spam składa się na 97% wszystkich e-maili otrzymywanych przez serwery pocztowe firmy, obciąża zasoby sieciowe i powoduje spadek wydajności pracy. Wykorzystywany w dużej mierze ...

-

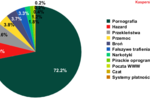

![World Wide Web a kontrola rodzicielska World Wide Web a kontrola rodzicielska]()

World Wide Web a kontrola rodzicielska

... oferuje „bezpieczne produkty dla domu i rodziny”, mające zapewnić dzieciom bezpieczeństwo podczas surfowania po Internecie. Również Kaspersky Lab oferuje takie ... internetowych: czarne i białe listy oraz podejście heurystyczne, które przydziela zasoby sieciowe do określonych kategorii na podstawie ich cech. Metoda heurystyczna jest bardziej ...

-

![Cyberprzestępcy a luki w oprogramowaniu Cyberprzestępcy a luki w oprogramowaniu]()

Cyberprzestępcy a luki w oprogramowaniu

... zainfekowanego komputera do lokalnej sieci. W takim przypadku generowane jest zapytanie sieciowe, które następnie wysyłane jest do wszystkich komputerów w systemie. W ... na komputerach użytkowników mają kluczowe znaczenie i znacząco wpływają na bezpieczeństwo systemu operacyjnego jako całości. Produkty Microsoftu są wykorzystywane na przeważającej ...

-

![Firewall FortiWeb z nowymi funkcjami Firewall FortiWeb z nowymi funkcjami]()

Firewall FortiWeb z nowymi funkcjami

... : nowy system ochrony przed atakami odmowy dostępu, zwiększa bezpieczeństwo dzięki dodatkowej warstwie polityk zapobiegających atakom DoS. Umożliwia to m.in. weryfikację, czy poszczególne pakiety pochodzą z od rzeczywistych użytkowników, czy też generowane są przez automaty/boty sieciowe nowa funkcja blokowania (Period Blocking) ułatwia organizację ...

-

![Internet w Polsce ma 20 lat Internet w Polsce ma 20 lat]()

Internet w Polsce ma 20 lat

... pamiętać każdy polski internauta. Właśnie tego dnia po raz pierwszy nawiązano w Polsce połączenie sieciowe z wykorzystanie protokołu internetowego (IP) – Rafał Pietrak z Wydziału Fizyki Uniwersytetu Warszawskiego połączył się z Janem ... to, aby Internet dalej można było wykorzystywać w służbie człowieka, bez obawy o bezpieczeństwo jego użytkowników” ...

-

![Serwery Buffalo Tera Station PRO Serwery Buffalo Tera Station PRO]()

Serwery Buffalo Tera Station PRO

... wydajność i bezpieczeństwo archiwizowanych danych. Dostępne jest także wsparcie dla mechanizmu hot swap, umożliwiającego wymianę dysków twardych w trakcie pracy urządzenia. Aby jeszcze bardziej podnieść poziom bezpieczeństwa i zagwarantować nieprzerwany dostęp do zbiorów, oba modele posiadają zdublowane Gigabitowe złącza sieciowe RJ-45. W przypadku ...

-

![Zagrożenia internetowe III kw. 2011 Zagrożenia internetowe III kw. 2011]()

Zagrożenia internetowe III kw. 2011

... firmom jest o wiele łatwiej odbudować reputację niż małym . W przypadku małej organizacji, bezpieczeństwo IT to jeden z czynników, które decydują o tym, czy biznes przetrwa ... przy użyciu metod czarnego SEO. Stworzyliśmy rankingi wskazujące zasoby sieciowe, które w trzecim kwartale 2011 r. najczęściej próbowały przekierowywać użytkowników ...

-

![Firewall Fortinet FortiWeb-4000C, 3000C FSX i 400C Firewall Fortinet FortiWeb-4000C, 3000C FSX i 400C]()

Firewall Fortinet FortiWeb-4000C, 3000C FSX i 400C

... PCI-DSS) dla systemów obsługujących płatności kartami elektronicznymi, a także zabezpieczać aplikacje sieciowe dla przepustowości sięgającej 2 Gbps i 70 tysięcy transakcji na sekundę. ... udoskonalono na trzech płaszczyznach działania: logowanie i raportowanie, bezpieczeństwo oraz konfiguracja i łatwość obsługi. Ulepszenie funkcjonalności w zakresie ...

-

![Serwery Thecus N8900 i N8900V Serwery Thecus N8900 i N8900V]()

Serwery Thecus N8900 i N8900V

... 6G, a model N8900V współpracuje tylko z napędami w standardzie SATA II. O bezpieczeństwo danych w obu modelach serwerów dba system RAID. Dostępne są macierze RAID 0, 1, 5, ... mniejszych i średnich firmach. Model N8900 oferuje dwa, a N8900V trzy łącza sieciowe Gigabit Ethernet z możliwością pracy w trybie „load balancing” (równoważenie obciążenia) lub ...

-

![Kaspersky Lab: szkodliwe programy II 2012 Kaspersky Lab: szkodliwe programy II 2012]()

Kaspersky Lab: szkodliwe programy II 2012

... . Jednak w tym przypadku to banki byłyby odpowiedzialne za bezpieczeństwo kodów PIN w obrębie Secure Element, a nie Google. Szkodliwi użytkownicy często ... razem członkowie grupy Anonymous obrali sobie za cel zasoby sieciowe o charakterze finansowym i politycznym. Haktywiści zaatakowali strony internetowe zlokalizowanych w Stanach Zjednoczonych ...

-

![Zagrożenia internetowe I kw. 2012 Zagrożenia internetowe I kw. 2012]()

Zagrożenia internetowe I kw. 2012

... odwiedzeniu pewnych popularnych rosyjskich stron internetowych komputery te zaczęły wysyłać zapytania sieciowe do zasobów osób trzecich, po czym w niektórych przypadkach na ... może pomóc zabezpieczyć komputery przed tym zagrożeniem. W świetle powyższych informacji bezpieczeństwo mobilnej platformy iOS pozostaje otwartą kwestią. Firma Apple egzekwuje ...

-

![Zagrożenia internetowe I-VI 2012 Zagrożenia internetowe I-VI 2012]()

Zagrożenia internetowe I-VI 2012

... (wiadomości zawierające niebezpieczne odsyłacze były klasyfikowane jako ataki sieciowe), i nie uwzględniała wiadomości e-mail, które użytkownicy otrzymali z ... Liczba ataków na komputery i urządzenia mobilne użytkowników niechybnie wzrośnie, a bezpieczeństwo tych urządzeń zapewne ulegnie pogorszeniu, ponieważ ludzie będą oszczędzać na modernizacji ...

-

![Rynek IT: trendy 2013 [© buchachon - Fotolia.com] Rynek IT: trendy 2013]()

Rynek IT: trendy 2013

... pracy w trybie awaryjnym. Coraz więcej firm modernizuje swoje połączenia sieciowe w oddziałach dodając sieć SAN z serwerami wirtualnymi, co pozwala kopiować istotne dane ... infrastrukturę i zarządza oddziałami dzięki wirtualizacji desktopów, jednocześnie zwiększając bezpieczeństwo, spełniając wymogi regulacyjne i zwiększając produktywność oraz ...

-

![Program antywirusowy: jak wybrać najlepszy? [© yuriy - Fotolia.com] Program antywirusowy: jak wybrać najlepszy?]()

Program antywirusowy: jak wybrać najlepszy?

... twardym dysku. Od jego skuteczności może zależeć nie tylko bezpieczeństwo danych przechowywanych w komputerze, ale także wszelkich informacji dotyczących tożsamości, prywatności, ... . Posiadają również zaporę, która chroni przed włamaniami i kontroluje połączenia sieciowe. Przeważnie rozwiązania tego typu wyposażone są także w moduł antyspamowy ...

-

![Kaspersky Endpoint Security for Business Kaspersky Endpoint Security for Business]()

Kaspersky Endpoint Security for Business

... administratorom IT widzieć, kontrolować i chronić swoją sieć. Bezpieczeństwo i kontrola urządzeń mobilnych (MDM) - rozwiązanie Kaspersky Lab pozwala administratorom ... wymiennych nośników danych, urządzeń USB oraz drukarek i ustanawiać polityki sieciowe w zależności od urządzenia, aby zapewnić użytkownikom bezpieczne surfowanie po internecie zarówno ...

-

![Firmy nie są gotowe na model BYOD [© Fotowerk - Fotolia.com] Firmy nie są gotowe na model BYOD]()

Firmy nie są gotowe na model BYOD

... transferowane, wymaga skoordynowanego mechanizmu zabezpieczeń, potrafiącego ochraniać stacje końcowe, bramy sieciowe, urządzenia mobilne czy dane w chmurach obliczeniowych. ... elektronicznej dostępnej w komórce bądź tablecie. Zgodnie z opinią Adriana Lappiere: - Bezpieczeństwo IT ewoluuje z podejścia skupionego na urządzeniach, na podejście skupione ...

-

![Zegarek Samsung Galaxy Gear - narzędzie do szpiegowania? [© TSUNG-LIN WU - Fotolia.com] Zegarek Samsung Galaxy Gear - narzędzie do szpiegowania?]()

Zegarek Samsung Galaxy Gear - narzędzie do szpiegowania?

... Gear 2, by pokazać, w jaki sposób gadżety te mogą wpłynąć na prywatność i bezpieczeństwo ludzi. Google Glass i atak przez Wi-Fi Okulary Google Glass umożliwiają korzystanie ... Lab, funkcjonalność ta oznacza również, że okulary są podatne na ataki sieciowe, w szczególności, gdy dojdzie do przechwycenia komunikacji między dwoma systemami. Wykryto ...

-

![8 kierunków, w których podążą cyberprzestępcy [© Nikolai Sorokin - Fotolia.com] 8 kierunków, w których podążą cyberprzestępcy]()

8 kierunków, w których podążą cyberprzestępcy

... na tych transakcjach. Projekt firmy Apple charakteryzuje się większym naciskiem na bezpieczeństwo (np. zwirtualizowane dane transakcji), jednak czas pokaże, w jaki sposób przestępcy ... cenione cele, gdzie do procesów produkcyjnych i przemysłowych wprowadza się połączenia sieciowe. Po stronie konsumenta ataki na Internet Rzeczy będą ograniczone do ...

-

![Luka "Darwin Nuke" w systemach OS X i iOS Luka "Darwin Nuke" w systemach OS X i iOS]()

Luka "Darwin Nuke" w systemach OS X i iOS

... efekcie do awarii urządzenia i wpływając na działanie sieci korporacyjnych. Routery i zapory sieciowe zwykle pomijają pakiety z nieprawidłowymi rozmiarami opcji, jednak wykryliśmy ... jako DoS.OSX.Yosemite.ICMP.Error.exploit. Jak zachować bezpieczeństwo? Eksperci z Kaspersky Lab przygotowali kilka porad dla użytkowników komputerów Mac: korzystaj z ...

-

![O cyberbezpieczeństwo zadbaj także w podróży [© anyaberkut - Fotolia.com] O cyberbezpieczeństwo zadbaj także w podróży]()

O cyberbezpieczeństwo zadbaj także w podróży

... wirtualną sieć prywatną (ang. VPN) oraz wyłączyć usługi bezprzewodowe i połączenia sieciowe, jeśli nie są połączone z VPN-em, aby zapobiec nieautoryzowanemu dostępowi. Strony internetowe i ... próbuje uzyskać dostęp do Twojego konta). Należy również mieć na względzie bezpieczeństwo fizyczne, ponieważ dane są zagrożone za każdym razem, gdy użytkownik ...

-

![Mail od Poczty Polskiej? Nie, to cyberprzestępcy Mail od Poczty Polskiej? Nie, to cyberprzestępcy]()

Mail od Poczty Polskiej? Nie, to cyberprzestępcy

... w tym przypadku CryptoLocker. Zagrożenie, po uruchomieniu na urządzeniu ofiary, szyfruje dyski sieciowe i wszystkie pliki, m.in. te ze zdjęciami, filmami czy dokumentami użytkownika, ... pewność, że wszystkie znane luki zostały załatane, co znacząco zwiększa bezpieczeństwo. Zachowaj czujność podczas korzystania z sieci – podejrzana strona, nagła ...

-

![8 sposobów na bezpieczne zakupy świąteczne [© maglara - Fotolia.com] 8 sposobów na bezpieczne zakupy świąteczne]()

8 sposobów na bezpieczne zakupy świąteczne

... oszustwom i zagrożeniom, dlatego każdy użytkownik internetu powinien zadbać o swoje bezpieczeństwo. Eksperci z Kaspersky Lab przygotowali osiem prostych porad związanych z cyberochroną. Unikaj ... funkcję Bluetooth, używaj sieci komórkowej – w ten sposób połączenie sieciowe Twojego smartfona będzie znacznie bezpieczniejsze. Blokuj podejrzane darmowe ...

-

![Nieruchomości komercyjne: Polska gwiazdą CEE [© ghazii - Fotolia.com] Nieruchomości komercyjne: Polska gwiazdą CEE]()

Nieruchomości komercyjne: Polska gwiazdą CEE

... 2450 a liczba pokoi 126 tys. Jednak zaledwie 14% obiektów to hotele sieciowe, podczas gdy w innych krajach jest to średnio 30%. Nowe inwestycje koncentrują się ... Informacja taka jest od razu widoczna w księdze wieczystej, co znacząco wpływa na bezpieczeństwo samej transakcji i zapobiega nadużyciom. Aktualnie Rada Ministrów pracuje nad istotnymi dla ...

-

![Globalny ruch IP 2016 - 2021 [© vege - Fotolia.com] Globalny ruch IP 2016 - 2021]()

Globalny ruch IP 2016 - 2021

... miliardy konsumentów i firm, rozwój infrastruktury sieciowej i mechanizmów zapewniających bezpieczeństwo będą miały krytyczne znaczenia dla przyszłości Internetu. ... źródłem informacji o rozwoju Internetu. Instytucje rządowe, organizacje opracowujące standardy sieciowe, naukowcy, firmy telekomunikacyjne, specjaliści ds. technologii, prasa branżowa i ...

-

![Co dla firm oznacza wprowadzenie GDPR? [© VRD - Fotolia] Co dla firm oznacza wprowadzenie GDPR?]()

Co dla firm oznacza wprowadzenie GDPR?

... komputery w sieci używały szyfrowania do ochrony danych w spoczynku. Zapewni to bezpieczeństwo w przypadku utraty lub kradzieży urządzenia. Warto rozszerzyć ten rodzaj ochrony na ... zatrzymać atak na wszystkich poziomach sieci. Najnowszej generacji urządzenia sieciowe, zatrzymują ataki na styku z internetem, zanim trafią do urządzeń pracowników ...

-

![Nie pozwól, żeby cyberprzestępcy zniszczyli ci święta Nie pozwól, żeby cyberprzestępcy zniszczyli ci święta]()

Nie pozwól, żeby cyberprzestępcy zniszczyli ci święta

... się, że posiadasz na swoich urządzeniach skuteczne rozwiązanie bezpieczeństwa. Zaawansowane aplikacje tego typu blokują ataki sieciowe, wykrywają luki w zabezpieczeniach, zapobiegają atakom oprogramowania ransomware i zwiększają bezpieczeństwo zakupów online. Przykładem takiego rozwiązania jest Kaspersky Total Security. Nie daj się oszukać — kupuj ...

-

![Większość ruchu w sieci już zaszyfrowana Większość ruchu w sieci już zaszyfrowana]()

Większość ruchu w sieci już zaszyfrowana

... internetowego, co w ujęciu rocznym oznacza wzrost rzędu niemal 20%. To zjawisko ma dwa oblicza. Z jednej bowiem strony oznacza ono większe bezpieczeństwo transakcji, procesów i przesyłu danych, z drugiej jednak może w istotnym stopniu komplikować wykrywanie potencjalnych zagrożeń oraz monitorowanie i głęboką inspekcję ruchu sieciowego. Praktyka ...

-

![Jak chronić sklep internetowy i jego klientów? [© Florian - Fotolia.com] Jak chronić sklep internetowy i jego klientów?]()

Jak chronić sklep internetowy i jego klientów?

... preferencje zakupowe i sympatie dla marek. Edukuj swoich klientów – niech wiedzą, że ich bezpieczeństwo jest dla Ciebie ważne Ataki nakierowane bezpośrednio na sklep internetowy ... (check-out) wspierają tokeny i szyfrowanie w aplikacji. Inwentaryzując swoje aplikacje sieciowe rozpoznaj kontent pochodzący od dostawców zewnętrznych (kod z takich ...

-

![Czy koronawirus uderzy w nieruchomości komercyjne? [© Mike Mareen - Fotolia.com] Czy koronawirus uderzy w nieruchomości komercyjne?]()

Czy koronawirus uderzy w nieruchomości komercyjne?

... nie działamy wyłącznie na własnym podwórku. Zagraniczni najemcy polskich biur (firmy sieciowe, globalne, z oddziałami na całym świecie) połączeni są sieciami zależności z firmami ... może zostać chwilowo spowolniony ze względu na zakazy oraz ogólne bezpieczeństwo. Jednak po uspokojeniu się sytuacji, dynamika powinna szybko wrócić do normy. W ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Wirusy, trojany, phishing IV-VI 2009 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing IV-VI 2009](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-trojany-phishing-IV-VI-2009-apURW9.jpg)

![Osobowość marki a social media [© Minerva Studio - Fotolia.com] Osobowość marki a social media](https://s3.egospodarka.pl/grafika/marka/Osobowosc-marki-a-social-media-iG7AEZ.jpg)

![MSP: ochrona danych sprawą priorytetową [© Scanrail - Fotolia.com] MSP: ochrona danych sprawą priorytetową](https://s3.egospodarka.pl/grafika/bezpieczenstwo-IT/MSP-ochrona-danych-sprawa-priorytetowa-apURW9.jpg)

![Rynek IT: trendy 2013 [© buchachon - Fotolia.com] Rynek IT: trendy 2013](https://s3.egospodarka.pl/grafika2/rynek-IT/Rynek-IT-trendy-2013-111658-150x100crop.jpg)

![Program antywirusowy: jak wybrać najlepszy? [© yuriy - Fotolia.com] Program antywirusowy: jak wybrać najlepszy?](https://s3.egospodarka.pl/grafika2/technologia-antywirusowa/Program-antywirusowy-jak-wybrac-najlepszy-116749-150x100crop.jpg)

![Firmy nie są gotowe na model BYOD [© Fotowerk - Fotolia.com] Firmy nie są gotowe na model BYOD](https://s3.egospodarka.pl/grafika2/urzadzenia-przenosne/Firmy-nie-sa-gotowe-na-model-BYOD-134362-150x100crop.jpg)

![Zegarek Samsung Galaxy Gear - narzędzie do szpiegowania? [© TSUNG-LIN WU - Fotolia.com] Zegarek Samsung Galaxy Gear - narzędzie do szpiegowania?](https://s3.egospodarka.pl/grafika2/gadzety-elektroniczne/Zegarek-Samsung-Galaxy-Gear-narzedzie-do-szpiegowania-143386-150x100crop.jpg)

![8 kierunków, w których podążą cyberprzestępcy [© Nikolai Sorokin - Fotolia.com] 8 kierunków, w których podążą cyberprzestępcy](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/8-kierunkow-w-ktorych-podaza-cyberprzestepcy-147721-150x100crop.jpg)

![O cyberbezpieczeństwo zadbaj także w podróży [© anyaberkut - Fotolia.com] O cyberbezpieczeństwo zadbaj także w podróży](https://s3.egospodarka.pl/grafika2/urzadzenia-mobilne/O-cyberbezpieczenstwo-zadbaj-takze-w-podrozy-155817-150x100crop.jpg)

![8 sposobów na bezpieczne zakupy świąteczne [© maglara - Fotolia.com] 8 sposobów na bezpieczne zakupy świąteczne](https://s3.egospodarka.pl/grafika2/zakupy-przez-Internet/8-sposobow-na-bezpieczne-zakupy-swiateczne-167203-150x100crop.jpg)

![Nieruchomości komercyjne: Polska gwiazdą CEE [© ghazii - Fotolia.com] Nieruchomości komercyjne: Polska gwiazdą CEE](https://s3.egospodarka.pl/grafika2/nieruchomosci-komercyjne/Nieruchomosci-komercyjne-Polska-gwiazda-CEE-189655-150x100crop.jpg)

![Globalny ruch IP 2016 - 2021 [© vege - Fotolia.com] Globalny ruch IP 2016 - 2021](https://s3.egospodarka.pl/grafika2/internet/Globalny-ruch-IP-2016-2021-194875-150x100crop.jpg)

![Co dla firm oznacza wprowadzenie GDPR? [© VRD - Fotolia] Co dla firm oznacza wprowadzenie GDPR?](https://s3.egospodarka.pl/grafika2/General-Data-Protection-Regulation/Co-dla-firm-oznacza-wprowadzenie-GDPR-195316-150x100crop.jpg)

![Jak chronić sklep internetowy i jego klientów? [© Florian - Fotolia.com] Jak chronić sklep internetowy i jego klientów?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Jak-chronic-sklep-internetowy-i-jego-klientow-225095-150x100crop.jpg)

![Czy koronawirus uderzy w nieruchomości komercyjne? [© Mike Mareen - Fotolia.com] Czy koronawirus uderzy w nieruchomości komercyjne?](https://s3.egospodarka.pl/grafika2/nieruchomosci-komercyjne/Czy-koronawirus-uderzy-w-nieruchomosci-komercyjne-228917-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023 [© Nejron Photo - Fotolia.com] Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023](https://s3.egospodarka.pl/grafika2/koszty-podatkowe/Delegacje-krajowe-i-zagraniczne-nowe-stawki-diety-przy-podrozach-sluzbowych-od-29-11-2022-i-01-01-2023-249192-150x100crop.jpg)

![Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels] Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels]](https://s3.egospodarka.pl/grafika2/Rejestr-Cen-Nieruchomosci/Co-zmienia-darmowy-dostep-do-Rejestru-Cen-Nieruchomosci-270800-50x33crop.jpg) Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?

Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?

![Budowa domu 2026: Co musisz wiedzieć o nowych planach ogólnych gmin i jak wpłyną na Twoją działkę? [© wygenerowane przez AI] Budowa domu 2026: Co musisz wiedzieć o nowych planach ogólnych gmin i jak wpłyną na Twoją działkę?](https://s3.egospodarka.pl/grafika2/budowa-domu/Budowa-domu-2026-Co-musisz-wiedziec-o-nowych-planach-ogolnych-gmin-i-jak-wplyna-na-Twoja-dzialke-270824-150x100crop.jpg)

![Lider i czas pracy, czyli jak stawiać granice, nie tracąc autorytetu? [© wygenerowane przez AI] Lider i czas pracy, czyli jak stawiać granice, nie tracąc autorytetu?](https://s3.egospodarka.pl/grafika2/lider/Lider-i-czas-pracy-czyli-jak-stawiac-granice-nie-tracac-autorytetu-270856-150x100crop.jpg)

![Interpretacja indywidualna PIP: nowe rozwiązanie chroniące przedsiębiorców. Co warto wiedzieć? [© wygenerowane przez AI] Interpretacja indywidualna PIP: nowe rozwiązanie chroniące przedsiębiorców. Co warto wiedzieć?](https://s3.egospodarka.pl/grafika2/interpretacja-indywidualna/Interpretacja-indywidualna-PIP-nowe-rozwiazanie-chroniace-przedsiebiorcow-Co-warto-wiedziec-270854-150x100crop.jpg)

![Program Aktywni Rodzice w Pracy: 1500 zł miesięcznie dla pracujących mam. Jak skorzystać? [© wygenerowane przez AI] Program Aktywni Rodzice w Pracy: 1500 zł miesięcznie dla pracujących mam. Jak skorzystać?](https://s3.egospodarka.pl/grafika2/ZUS/Program-Aktywni-Rodzice-w-Pracy-1500-zl-miesiecznie-dla-pracujacych-mam-Jak-skorzystac-270853-150x100crop.jpg)

![Najwyższe zarobki w Polsce: kto zarabia powyżej 20 tys. zł i jak dołączyć do elity? [© pexels] Najwyższe zarobki w Polsce: kto zarabia powyżej 20 tys. zł i jak dołączyć do elity?](https://s3.egospodarka.pl/grafika2/wynagrodzenia/Najwyzsze-zarobki-w-Polsce-kto-zarabia-powyzej-20-tys-zl-i-jak-dolaczyc-do-elity-270843-150x100crop.jpg)