-

![O krok przed atakiem ransomware, czyli cyber deception O krok przed atakiem ransomware, czyli cyber deception]()

O krok przed atakiem ransomware, czyli cyber deception

... typowym ataku ransomware cyberprzestępcy często wykorzystują phishing, aby wprowadzić szkodliwy kod do systemu komputerowego ofiary, który następnie rozprzestrzenia się w całej sieci. Gdy wystarczająco dużo systemów zostanie zaatakowanych, przestępcy aktywują złośliwe oprogramowanie, aby zaszyfrować pliki i dane na tych urządzeniach, przez co stają ...

-

![Płatne hotspoty w Erze [© pizuttipics - Fotolia.com] Płatne hotspoty w Erze]()

Płatne hotspoty w Erze

Polska Telefonia Cyfrowa, operator sieci Era, wprowadza komercyjną wersję usługi hot@spot - bezprzewodowy dostęp do sieci w standardzie WLAN (IEEE 802.11b). Umożliwia ona bezpieczny dostęp do Internetu i zasobów sieci korporacyjnych przy zastosowaniu rozwiązań VPN (Virtual Private Network). Zasady komercyjnego dostępu do Internetu oparte są ...

-

![Bezpieczeństwo marki w internecie [© Minerva Studio - Fotolia.com] Bezpieczeństwo marki w internecie]()

Bezpieczeństwo marki w internecie

... respondenci opisują takimi przymiotnikami, jak: uczciwy, dobry, godzien zaufania, bezpieczny, inteligentny, doświadczony, z przekonującą i wartościową wiedzą. Wymiernym wyrazem osiągniętego ... witryny sygnowanej daną marką. JAK CHRONIĆ MARKĘ W SIECI Wśród najczęściej wymienianych sposobów ochrony marki w sieci wskazuje się następujące elementy: Ochrona ...

Tematy: marka, bezpieczeństwo marki -

![UKE: ceny dostępu do Internetu 2008 UKE: ceny dostępu do Internetu 2008]()

UKE: ceny dostępu do Internetu 2008

... opisanych w niniejszej analizie operatorów. Ponieważ w każdym województwie można znaleźć nawet kilkuset działających małych operatorów, osoba planująca nabycie usług dostępu do sieci Internet powinna zainteresować się również lokalną ofertą, która niejednokrotnie może być lepiej dostosowana do jego potrzeb. Patrząc na oferty największych ...

-

![Wirusy, trojany, phishing I-III 2009 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing I-III 2009]()

Wirusy, trojany, phishing I-III 2009

... system operacyjny firmy Apple w porównaniu z innymi platformami nadal pozostaje względnie bezpieczny. Jednak w styczniu 2009 odkryto godnego uwagi trojana. Użytkownicy Maca, zachęceni ... polimorfizm serwerowy i modyfikacje ACL, które bardzo utrudniają oczyszczanie sieci. Jeśli przeniknie do sieci lokalnej (LAN), jego usunięcie może okazać się bardzo ...

-

![Kaspersky Lab: szkodliwe programy IX 2011 Kaspersky Lab: szkodliwe programy IX 2011]()

Kaspersky Lab: szkodliwe programy IX 2011

... , zapobiegły ponad 80 milionom prób zainfekowania komputerów za pośrednictwem Sieci, a także wykryły i zneutralizowały 263 miliony szkodliwych programów. Do raportu wykorzystano ... . Historia DigiNotar ponownie każe zadać sobie pytanie, na ile bezpieczny jest istniejący system setek urzędów certyfikujących, a także dyskredytuje samą ideę certyfikatów ...

-

![Nowe punkty dostępowe ASUS Nowe punkty dostępowe ASUS]()

Nowe punkty dostępowe ASUS

... sieci WLAN, aby umożliwić ich wzajemną komunikację. Tryb Klient: Uwalnia takie urządzenia jak notebooki, komputery PC oraz konsole do gier z konieczności podłączenia do sieci za pomocą przewodów. Tryb Brama: Obsługuje DHCP, NAT, PPPoE, PPTP oraz firewall, aby zapewnić bezpieczny dostęp do sieci ...

-

![Polscy internauci a bezpieczeństwo internetowe Polscy internauci a bezpieczeństwo internetowe]()

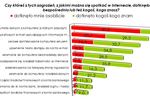

Polscy internauci a bezpieczeństwo internetowe

... . przypadki opublikowania prywatnych zdjęć lub ujawnienia ściśle tajnych danych mających wpływ na stosunki międzynarodowe państw. Jakie nieszczęśliwe zdarzenia spotykają surfujących w sieci Polaków? Przeważnie utrata danych z różnych przyczyn (czyli także z powodu awarii komputera), ale coraz częściej do naszych drzwi pukają cyberprzestępcy w celu ...

-

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013]()

Kaspersky Lab: szkodliwe programy II kw. 2013

... użytkownikom szkodliwe aktualizacje na skutek włamania się do jej wewnętrznej sieci i kradzieży certyfikatu do podpisu kodu. Chociaż w momencie ataku certyfikat utracił już ... Wszystkie dane statystyczne wykorzystane w tym raporcie zostały uzyskane z opartej na chmurze sieci Kaspersky Security Network (KSN). Dane te zostały pobrane od użytkowników ...

-

![O cyberbezpieczeństwo zadbaj także w podróży [© anyaberkut - Fotolia.com] O cyberbezpieczeństwo zadbaj także w podróży]()

O cyberbezpieczeństwo zadbaj także w podróży

... nazwę legalnej usługi Wi-Fi. Zaleca się korzystać jedynie z sieci chronionych hasłem. Nawet jeśli hasło do sieci Wi-Fi jest dostępne dla wszystkich, nadal zapewnia ochronę ... Upewnij się, że serwis, który będzie obsługiwał Twoje pieniądze, jest bezpieczny (symbol zielonej kłódki, szyfrowane połączenie https). Korzystaj z niezawodnego programu ...

-

![Nowe technologie: 7 najważniejszych trendów 2018 [© weedezign - Fotolia.com] Nowe technologie: 7 najważniejszych trendów 2018]()

Nowe technologie: 7 najważniejszych trendów 2018

... poszukiwaniu nowych rozwiązań spełniających wymagania użytkowników. 5. Autonomiczne, podłączone do sieci urządzenia w systemach IoT Nie ma dnia w którym nie pojawiają się ... i dystrybucję towarów, usług, danych i pieniędzy w sposób przejrzysty, dokładny i bezpieczny. Dlatego blockchain zwrócił uwagę innowatorów działających w wielu segmentach rynku, ...

-

![Zachowania konsumentów: omnichannel stracił na znaczeniu [© Maksym Yemelyanov - Fotolia.com] Zachowania konsumentów: omnichannel stracił na znaczeniu]()

Zachowania konsumentów: omnichannel stracił na znaczeniu

... W związku z COVID-19 produkty spożywcze w sieci zaczęło kupować 14% internautów, a 34% osób, które kupowały dotychczas w sieci w innych kategoriach. Dodatkowo, ta właśnie kategoria, najlepiej ... , które wcześniej miały obawy przed wymianą walut w sieci, przełamały się i zdecydowały na wygodny i bezpieczny przelew waluty na swoje konto lub konto innej ...

-

![Cyberataki: nowe możliwości dzięki COVID-19 i pracy zdalnej [© Artur Marciniec - Fotolia.com] Cyberataki: nowe możliwości dzięki COVID-19 i pracy zdalnej]()

Cyberataki: nowe możliwości dzięki COVID-19 i pracy zdalnej

... na home office. W ten sposób cyberprzestępcy próbowali dostać się do firmowych sieci i pozyskać wrażliwe dane organizacji. Jak podkreśla w komentarzu do najnowszego raportu ... większe zapotrzebowanie na rozwiązania dla pracowników zdalnych, które zapewniałyby bezpieczny dostęp do kluczowych zasobów, a jednocześnie wysoką skalowalność. Jedynie ...

-

![Norton Internet Security 2008 Norton Internet Security 2008]()

Norton Internet Security 2008

... . Pozwala kontrolować, które informacje są przesyłane do witryn internetowych. W bezpieczny sposób przechowuje informacje prywatne, a także automatycznie wprowadza hasła oraz odpowiednią ... przeciw przeglądarkom internetowym. Funkcja kontroli sieci domowej umożliwia nadzorowanie urządzeń podłączonych do sieci lokalnej. Pozwala na monitorowanie ...

-

![Bezpieczna sieć firmowa z ZyXEL - ZyWALL USG 300 Bezpieczna sieć firmowa z ZyXEL - ZyWALL USG 300]()

Bezpieczna sieć firmowa z ZyXEL - ZyWALL USG 300

... do sprzedaży zintegrowaną bramę bezpieczeństwa ZyWALL USG 300. Nowe rozwiązanie, przeznaczone dla małych i średnich przedsiębiorstw, ma zapewniać bezpieczny dostęp z zewnątrz do danych wewnątrz sieci firmowej. ZyWALL USG 300 może ustanowić kanały komunikacyjne IPSec i/lub SSL dla pracowników znajdujących się w domu lub korzystających ...

-

![Kaspersky Security for Virtualization 2.0 [© alphaspirit - Fotolia.com] Kaspersky Security for Virtualization 2.0]()

Kaspersky Security for Virtualization 2.0

... 2.0 przeskanuje plik na maszynie wirtualnej i stwierdzi, że jest on bezpieczny, werdykt ten zostanie zapisany w pamięci podręcznej aplikacji. Jeśli w przyszłości ... fizycznych, jak i wirtualnych. Jest to szczególnie wygodne, gdy pozostałe węzły sieci firmowej również są chronione przez produkty i technologie Kaspersky Lab. Scentralizowane ...

-

![Bezpieczeństwo w Internecie: czas zacząć dyskusję [© bluebay2014 - Fotolia.com] Bezpieczeństwo w Internecie: czas zacząć dyskusję]()

Bezpieczeństwo w Internecie: czas zacząć dyskusję

... bezpieczny, wywiera bezpośredni wpływ na wszystkich, którzy w nim żyją oraz na całe środowisko. Wszystko bowiem jest ze sobą połączone. Celem Internet Health Report jest podjęcie dyskusji na ważki temat, jakim jest bezpieczeństwo sieci ... tym teksty, zdjęcia i muzyka. Komunikacja w sieci będzie bezpieczniejsza i prawdopodobnie szybsza dzięki mającemu ...

-

![Chcemy lepiej dbać o bezpieczeństwo dzieci w internecie [© stacestock - Fotolia.com] Chcemy lepiej dbać o bezpieczeństwo dzieci w internecie]()

Chcemy lepiej dbać o bezpieczeństwo dzieci w internecie

... internecie powinno być bliskim naszym sercom tematem. O tym, że dzieci surfują w sieci z równym naszemu - jeśli nawet nie większym - upodobaniem, nie trzeba ... nich wyraziło zainteresowanie takim rozwiązaniem. Źródło: Na podstawie badania F-Secure oraz sieci Plus Bezpieczny smartfon dla dziecka, przeprowadzonego na przełomie lipca i sierpnia 2017 roku ...

-

![Świat: wydarzenia tygodnia 34/2019 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 34/2019]()

Świat: wydarzenia tygodnia 34/2019

... to: - budowa i eksploatacja portów, - tworzenie logistyki i sieci transportu kontenerowego, - tworzenie sieci informatyczno-telekomunikacyjnych. Ciągle rozwijana przez Chiny ... szlaku transportowego tzw. Północnej Drogi Morskiej jest ważnym elementem gwarantującym bezpieczny rozwój chińskiej gospodarki. Moskwa, promując ideę „Północnej Drogi Morskiej” ...

-

![Najczęstsze cyberataki i jak się przed nimi bronić Najczęstsze cyberataki i jak się przed nimi bronić]()

Najczęstsze cyberataki i jak się przed nimi bronić

... czy środków z kart płatniczych. Brak wiedzy i ostrożności podczas wymiany i przekazywania informacji oraz kreatywność cyberprzestępców sprawiają, że nikt z nas nie jest w sieci bezpieczny. Jak uniknąć zagrożenia i z jakimi najczęściej atakami możemy się spotkać oraz co oznaczają tajemnicze skróty, które coraz częściej pojawiają się w mediach ...

-

![Kwantowe dane w Cambridge [© Nmedia - Fotolia.com] Kwantowe dane w Cambridge]()

Kwantowe dane w Cambridge

... z komputerami włączonymi do Internetu. W opinii twórców sieci Qnet, implementacja kolejnych węzłów sieci w bankach i instytucjach finansowych umożliwi wymianę danych przez Internet w sposób dużo bardziej bezpieczny, niż umożliwiają to obecne rozwiązania kryptograficzne. Informacje w sieci Qnet przesyłane są przez standardowy światłowód i ich ...

Tematy: -

![7 kroków do sukcesu telekomu [© astrosystem - Fotolia.com] 7 kroków do sukcesu telekomu]()

7 kroków do sukcesu telekomu

... jednak co piąty z nas gotowy zapłacić jest więcej za większy komfort korzystania z sieci oraz bezpieczny dostęp do treści cyfrowych. Jak pokazały wyniki badania, wybór operatora ... ich jako produktów premium. Nadanie priorytetu wydatkom inwestycyjnym na rozwój sieci Zmiana metod sprzedaży: przedefiniowanie procesu sprzedaży ze sprzedaży cudzych ...

-

![Karty prepaid Plusa można rejestrować w kioskach Ruchu w całej Polsce [© Avantgarde - Fotolia.com] Karty prepaid Plusa można rejestrować w kioskach Ruchu w całej Polsce]()

Karty prepaid Plusa można rejestrować w kioskach Ruchu w całej Polsce

... wysyłając bezpłatnego SMS-a o treści KARTA na nr 80105. bezpiecznie i z poszanowaniem danych osobowych Proces rejestracji numerów klientów Plusa w sieci Ruch jest całkowicie bezpieczny. Dane użytkowników trafiają bezpośrednio na serwery Plusa, z zachowaniem regulacji prawnych dotyczących ochrony danych osobowych. Dzięki współpracy z siecią Ruch ...

-

![Uwaga! Już co 3. bot jest złośliwy Uwaga! Już co 3. bot jest złośliwy]()

Uwaga! Już co 3. bot jest złośliwy

... sieci do wprowadzania zmian w ich polityce bezpieczeństwa. Jak poważne jest zagrożenie? Nie wszystkie boty należą do kategorii złośliwych. Część rozwiązań tego typu (np. chatboty, roboty indeksujące czy agregatory danych) pomaga firmom w bezpieczny ... baczności – aktywność złośliwych botów w sieci wzrasta. W 2022 r. odnotowano ich aż o 155 proc. ...

-

![Inspekcja SSL, czyli jak skutecznie zabezpieczyć firmową sieć [© pikisuperstar na Freepik] Inspekcja SSL, czyli jak skutecznie zabezpieczyć firmową sieć]()

Inspekcja SSL, czyli jak skutecznie zabezpieczyć firmową sieć

... Ossowski, CEE Channel Manager w firmie Barracuda Networks, która jest producentem rozwiązań z obszaru bezpieczeństwa IT. Rola zapór sieciowych w bezpieczeństwie sieci Zapory sieciowe (firewalle) stanowią pierwszą linię obrony przed nieautoryzowanym dostępem i cyberzagrożeniami. Monitorują i kontrolują przychodzący i wychodzący ruch sieciowy. Jednak ...

-

![Myfip kradnie dokumenty [© stoupa - Fotolia.com] Myfip kradnie dokumenty]()

Myfip kradnie dokumenty

... samoczynnie, tylko za pomocą załączników do niechcianej poczty elektronicznej (spamu). Po kliknięciu załącznika Myfip rozpoczyna przeszukiwanie lokalnego dysku twardego oraz sieci korporacyjnej w poszukiwaniu plików określonego typu. Znalezione pliki są następnie odsyłane do sprawcy ataku. Złośliwe kody wykorzystujące pakiet rootkit nie są ...

-

![Fałszywe wiadomości e-mail z UPS Fałszywe wiadomości e-mail z UPS]()

Fałszywe wiadomości e-mail z UPS

... które krążą w sieci i rozprzestrzeniają trojana o nazwie Agent.JEN. Wiadomości rzekomo pochodzą od firmy kurierskiej UPS i zawierają temat ... naszego kraju, biorąc pod uwagę aktywne wirusy, jest również wysoki i wynosi 14,61%. Bądź bezpieczny – regularnie skanuj komputer By ustrzec się przed złośliwym oprogramowaniem i atakami hakerów, należy ...

-

![Zagrożenia internetowe słabo znane Zagrożenia internetowe słabo znane]()

Zagrożenia internetowe słabo znane

... – reprezentujący 25 państw – zostali również zapytani o ataki zero-day (wykorzystujące luki w zabezpieczeniach, dla których producenci oprogramowania nie przygotowali jeszcze łat) oraz o sieci zainfekowanych komputerów zwane botnetami. Wynik ankiety był podobny – na temat tych zagrożeń użytkownicy nie wiedzą więcej niż na temat wcześniej ...

Tematy: szkodliwe programy, trojany, robaki, cyberprzestępcy, złośliwe oprogramowanie, Stuxnet, Duqu, ZeuS -

![Nowe taryfy T-Mobile [© goodluz - Fotolia.com] Nowe taryfy T-Mobile]()

Nowe taryfy T-Mobile

... i przejrzyste, a opcję bez limitu do wszystkich sieci można aktywować w każdym abonamencie. Dodatkowo w abonamencie z usługą MyBox można zyskać nielimitowany dostęp ... którzy zdecydują się na opcję bez telefonu, zapłacą o połowę mniejszy abonament. Bezpieczny Internet w ofercie z telefonem jest bezpłatny natomiast w przypadku oferty bez telefonu ...

-

![Nowy iPAQ: bez (odcisku) palca ani rusz Nowy iPAQ: bez (odcisku) palca ani rusz]()

Nowy iPAQ: bez (odcisku) palca ani rusz

... użytkownikach mobilnych. Wyposażono go w bogaty zestaw funkcji, dzięki czemu stanowi uniwersalny i bezpieczny komputer kieszonkowy. Jest prawdziwym "biurem w kieszeni" - po raz pierwszy urządzenie kieszonkowe wyposażono we wbudowaną obsługę bezprzewodowej sieci lokalnej oraz technologii Bluetooth. Nowy iPAQ Pocket PC h5400 ma również wyjmowany ...

-

![Komunikatory internetowe zagrożone [© stoupa - Fotolia.com] Komunikatory internetowe zagrożone]()

Komunikatory internetowe zagrożone

... ataku wyjątkowo agresywnego robaka internetowego, wykorzystującego Messengera do rozprzestrzeniania się w sieci. To nie pierwszy tego typu atak, dlatego ESET, producent rozwiązań ... oczekiwałeś. Dla pewności możesz zapytać nadawcę czy przesłany załącznik jest bezpieczny i czy w ogóle został przez niego wysłany. Nie odpowiadaj na wiadomości ...

-

![Router TP-LINK TL-MR3020 Router TP-LINK TL-MR3020]()

Router TP-LINK TL-MR3020

... Lite-N, który umożliwia bezprzewodowy transfer danych z maksymalną prędkością sięgającą 150Mb/s. Ponadto, dzięki obsłudze sieci 3G/3,75G/WAN oraz opcji konfiguracji połączenia podstawowego i zapasowego, urządzenie gwarantuje bezpieczny i stały dostęp do Internetu. Podstawowe funkcje: Kompaktowe gabaryty i niewielka waga Zgodność z modemami USB ...

-

![Portale randkowe: jak Polacy znajdują miłość? [© Artistan - Fotolia.com] Portale randkowe: jak Polacy znajdują miłość?]()

Portale randkowe: jak Polacy znajdują miłość?

... , a 35% umawia się z kimś minimum raz w miesiącu. Miłość w sieci Co drugi internauta uważa, że w sieci może znaleźć wymarzonego partnera. 2/3 ankietowanych jest gotowe, aby ... nie do końca zgadzają się, że taki sposób na poznawanie znajomych jest bezpieczny. Według 40% ankietowanych miłość to dzielenie wspólnych wartości i podejścia do życia, a 28% ...

-

![Lato, czyli czas na phishing [© pictoores - Fotolia.com] Lato, czyli czas na phishing]()

Lato, czyli czas na phishing

... do korzystania z domeny. „Nie należy również zapominać o VPN, czyli wirtualnej sieci prywatnej. Jest to metoda połączenia służąca do zwiększenia bezpieczeństwa oraz prywatności sieci prywatnych i publicznych, takich jak hotspoty Wi-Fi. Wirtualne sieci prywatne są najczęściej wykorzystywane przez korporacje do ochrony wrażliwych danych. Jednak ...

-

![Jak zagrażają nam przeglądarki internetowe? [© Volodymyr Krasyuk - Fotolia.com] Jak zagrażają nam przeglądarki internetowe?]()

Jak zagrażają nam przeglądarki internetowe?

... zapominajmy jednak o ogromnych ilościach danych, które dostawcy Internetu i innych usług, a także reklamodawcy gromadzą na nasz temat każdego dnia, podczas przeglądania sieci. Pliki cookies to małe fragmenty danych generowane przez serwery internetowe i przechowywane przez przeglądarkę przez określony czas. Z jednej strony zapisują informacje ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Płatne hotspoty w Erze [© pizuttipics - Fotolia.com] Płatne hotspoty w Erze](https://s3.egospodarka.pl/grafika/hotspot/Platne-hotspoty-w-Erze-QhDXHQ.jpg)

![Bezpieczeństwo marki w internecie [© Minerva Studio - Fotolia.com] Bezpieczeństwo marki w internecie](https://s3.egospodarka.pl/grafika/marka/Bezpieczenstwo-marki-w-internecie-iG7AEZ.jpg)

![Wirusy, trojany, phishing I-III 2009 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing I-III 2009](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-trojany-phishing-I-III-2009-apURW9.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2013-123187-150x100crop.jpg)

![O cyberbezpieczeństwo zadbaj także w podróży [© anyaberkut - Fotolia.com] O cyberbezpieczeństwo zadbaj także w podróży](https://s3.egospodarka.pl/grafika2/urzadzenia-mobilne/O-cyberbezpieczenstwo-zadbaj-takze-w-podrozy-155817-150x100crop.jpg)

![Nowe technologie: 7 najważniejszych trendów 2018 [© weedezign - Fotolia.com] Nowe technologie: 7 najważniejszych trendów 2018](https://s3.egospodarka.pl/grafika2/Internet-Rzeczy/Nowe-technologie-7-najwazniejszych-trendow-2018-200557-150x100crop.jpg)

![Zachowania konsumentów: omnichannel stracił na znaczeniu [© Maksym Yemelyanov - Fotolia.com] Zachowania konsumentów: omnichannel stracił na znaczeniu](https://s3.egospodarka.pl/grafika2/e-commerce/Zachowania-konsumentow-omnichannel-stracil-na-znaczeniu-230473-150x100crop.jpg)

![Cyberataki: nowe możliwości dzięki COVID-19 i pracy zdalnej [© Artur Marciniec - Fotolia.com] Cyberataki: nowe możliwości dzięki COVID-19 i pracy zdalnej](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cyberataki-nowe-mozliwosci-dzieki-COVID-19-i-pracy-zdalnej-232245-150x100crop.jpg)

![Kaspersky Security for Virtualization 2.0 [© alphaspirit - Fotolia.com] Kaspersky Security for Virtualization 2.0](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Kaspersky-Security-for-Virtualization-2-0-116642-150x100crop.jpg)

![Bezpieczeństwo w Internecie: czas zacząć dyskusję [© bluebay2014 - Fotolia.com] Bezpieczeństwo w Internecie: czas zacząć dyskusję](https://s3.egospodarka.pl/grafika2/internet/Bezpieczenstwo-w-Internecie-czas-zaczac-dyskusje-187501-150x100crop.jpg)

![Chcemy lepiej dbać o bezpieczeństwo dzieci w internecie [© stacestock - Fotolia.com] Chcemy lepiej dbać o bezpieczeństwo dzieci w internecie](https://s3.egospodarka.pl/grafika2/kontrola-rodzicielska/Chcemy-lepiej-dbac-o-bezpieczenstwo-dzieci-w-internecie-197775-150x100crop.jpg)

![Świat: wydarzenia tygodnia 34/2019 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 34/2019](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-34-2019-12AyHS.jpg)

![Kwantowe dane w Cambridge [© Nmedia - Fotolia.com] Kwantowe dane w Cambridge](https://s3.egospodarka.pl/grafika//Kwantowe-dane-w-Cambridge-Qq30bx.jpg)

![7 kroków do sukcesu telekomu [© astrosystem - Fotolia.com] 7 kroków do sukcesu telekomu](https://s3.egospodarka.pl/grafika2/operatorzy-telekomunikacyjni/7-krokow-do-sukcesu-telekomu-154512-150x100crop.jpg)

![Karty prepaid Plusa można rejestrować w kioskach Ruchu w całej Polsce [© Avantgarde - Fotolia.com] Karty prepaid Plusa można rejestrować w kioskach Ruchu w całej Polsce](https://s3.egospodarka.pl/grafika2/Plus/Karty-prepaid-Plusa-mozna-rejestrowac-w-kioskach-Ruchu-w-calej-Polsce-179401-150x100crop.jpg)

![Inspekcja SSL, czyli jak skutecznie zabezpieczyć firmową sieć [© pikisuperstar na Freepik] Inspekcja SSL, czyli jak skutecznie zabezpieczyć firmową sieć](https://s3.egospodarka.pl/grafika2/SSL/Inspekcja-SSL-czyli-jak-skutecznie-zabezpieczyc-firmowa-siec-262704-150x100crop.jpg)

![Myfip kradnie dokumenty [© stoupa - Fotolia.com] Myfip kradnie dokumenty](https://s3.egospodarka.pl/grafika/Myfip/Myfip-kradnie-dokumenty-MBuPgy.jpg)

![Nowe taryfy T-Mobile [© goodluz - Fotolia.com] Nowe taryfy T-Mobile](https://s3.egospodarka.pl/grafika2/taryfy-T-Mobile/Nowe-taryfy-T-Mobile-125728-150x100crop.jpg)

![Komunikatory internetowe zagrożone [© stoupa - Fotolia.com] Komunikatory internetowe zagrożone](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Komunikatory-internetowe-zagrozone-MBuPgy.jpg)

![Portale randkowe: jak Polacy znajdują miłość? [© Artistan - Fotolia.com] Portale randkowe: jak Polacy znajdują miłość?](https://s3.egospodarka.pl/grafika2/randki-w-sieci/Portale-randkowe-jak-Polacy-znajduja-milosc-132283-150x100crop.jpg)

![Lato, czyli czas na phishing [© pictoores - Fotolia.com] Lato, czyli czas na phishing](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Lato-czyli-czas-na-phishing-221516-150x100crop.jpg)

![Jak zagrażają nam przeglądarki internetowe? [© Volodymyr Krasyuk - Fotolia.com] Jak zagrażają nam przeglądarki internetowe?](https://s3.egospodarka.pl/grafika2/przegladarki-internetowe/Jak-zagrazaja-nam-przegladarki-internetowe-247495-150x100crop.jpg)

![Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r. [© DigitalMarketingAgency - pixabay.com] Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r.](https://s3.egospodarka.pl/grafika2/konto-firmowe/Ranking-kont-firmowych-w-jakim-banku-zalozysz-najlepsze-konto-firmowe-w-2025-r-266886-150x100crop.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Jak temat maila wpływa na open rate i skuteczność mailingu? [© thodonal - Fotolia.com] Jak temat maila wpływa na open rate i skuteczność mailingu?](https://s3.egospodarka.pl/grafika2/mailing/Jak-temat-maila-wplywa-na-open-rate-i-skutecznosc-mailingu-216671-150x100crop.jpg)

![Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany? [© jrwasserman - Fotolia.com] Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Najem-prywatny-2023-Podatek-od-wynajmu-mieszkania-innych-nieruchomosci-i-ruchomosci-jakie-zmiany-249905-150x100crop.jpg)

![Nieruchomości znów przyciągają kapitał - gdzie warto inwestować w mieszkania w 2025? [© wygenerowane przez AI] Nieruchomości znów przyciągają kapitał - gdzie warto inwestować w mieszkania w 2025? [© wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/kupno-nieruchomosci/Nieruchomosci-znow-przyciagaja-kapital-gdzie-warto-inwestowac-w-mieszkania-w-2025-268269-50x33crop.png) Nieruchomości znów przyciągają kapitał - gdzie warto inwestować w mieszkania w 2025?

Nieruchomości znów przyciągają kapitał - gdzie warto inwestować w mieszkania w 2025?

![Firmy inwestują w AI i... automatyzują przestarzałe procesy [© pixabay.com] Firmy inwestują w AI i... automatyzują przestarzałe procesy](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Firmy-inwestuja-w-AI-i-automatyzuja-przestarzale-procesy-268747-150x100crop.jpg)

![Zmiany podatkowe od 2026 r.: ulga mieszkaniowa i IP BOX po nowemu, ryczałt 17% dla świadczeń na rzecz spółki [© wygenerowane przez AI] Zmiany podatkowe od 2026 r.: ulga mieszkaniowa i IP BOX po nowemu, ryczałt 17% dla świadczeń na rzecz spółki](https://s3.egospodarka.pl/grafika2/podatek-dochodowy/Zmiany-podatkowe-od-2026-r-ulga-mieszkaniowa-i-IP-BOX-po-nowemu-ryczalt-17-dla-swiadczen-na-rzecz-spolki-268740-150x100crop.jpg)

![Zamknięcie granicy z Białorusią na 14 dni - konsekwencje dla gospodarki i biznesu [© wygenerowane przez AI] Zamknięcie granicy z Białorusią na 14 dni - konsekwencje dla gospodarki i biznesu](https://s3.egospodarka.pl/grafika2/ruch-graniczny-z-Bialorusia/Zamkniecie-granicy-z-Bialorusia-na-14-dni-konsekwencje-dla-gospodarki-i-biznesu-268746-150x100crop.jpg)

![Miliardy w budżecie z podatku katastralnego - ile zapłacą właściciele mieszkań? [© wygenerowane przez AI] Miliardy w budżecie z podatku katastralnego - ile zapłacą właściciele mieszkań?](https://s3.egospodarka.pl/grafika2/podatek-katastralny/Miliardy-w-budzecie-z-podatku-katastralnego-ile-zaplaca-wlasciciele-mieszkan-268739-150x100crop.jpg)

![Rewolucja na rynku pracy: inspektor PIP zdecyduje w trybie natychmiastowym o zamianie umowy zlecenie na etat [© wygenerowane przez AI] Rewolucja na rynku pracy: inspektor PIP zdecyduje w trybie natychmiastowym o zamianie umowy zlecenie na etat](https://s3.egospodarka.pl/grafika2/PIP/Rewolucja-na-rynku-pracy-inspektor-PIP-zdecyduje-w-trybie-natychmiastowym-o-zamianie-umowy-zlecenie-na-etat-268738-150x100crop.jpg)

![Praca dla studentów - ile można zarobić i gdzie szukać najlepszych ofert? [© wygenerowane przez AI] Praca dla studentów - ile można zarobić i gdzie szukać najlepszych ofert?](https://s3.egospodarka.pl/grafika2/studenci/Praca-dla-studentow-ile-mozna-zarobic-i-gdzie-szukac-najlepszych-ofert-268737-150x100crop.jpg)