-

![Linux zaatakowany przez malware FreakOut Linux zaatakowany przez malware FreakOut]()

Linux zaatakowany przez malware FreakOut

... luki w zabezpieczeniach programów: TerraMaster TOS, Zend Framework i Liferay Portal. Celem cyberprzestępców ma być stworzenie potężnego botnetu zdolnego do zbierania informacji, ... które zostały powstrzymane przez rozwiązania Check Pointa. Ponad 27% prób ataku miało miejsce w samych Stanach Zjednoczonych. Ataki miały również miejsce m.in. w Wielkiej ...

-

![6 najpopularniejszych sposobów na zarażenie programami malware [© tashatuvango - Fotolia.com] 6 najpopularniejszych sposobów na zarażenie programami malware]()

6 najpopularniejszych sposobów na zarażenie programami malware

... hakerzy wykorzystują malware. 1. Wiadomości e-mail typu phishing i złośliwy spam Zwykle celem akcji phishingowych jest wyłudzanie poufnych informacji, takich jak dane karty ... to zaufany i znany program, użytkownicy niczego nie podejrzewali. To przykład ataku, w którym zagrożenie pochodzi ze źródła pozornie niebudzącego wątpliwości. 4. Fałszywe ...

-

![Ataki na urządzenia mobilne dotknęły 97% firm na świecie [© pixabay.com] Ataki na urządzenia mobilne dotknęły 97% firm na świecie]()

Ataki na urządzenia mobilne dotknęły 97% firm na świecie

... krajobraz zagrożeń mobilnych nadal się rozwijał, a prawie każda organizacja doświadczyła ataku - twierdzi Neatsun Ziv, wiceprezes ds. Zapobiegania zagrożeniom w Check Point ... urządzenia mobilne: telefony komórkowe istotnych lub wpływowych osób są bardzo atrakcyjnym celem dla różnych grup APT, takich jak Iran’s Rampant Kitten, która przeprowadziła ...

-

![Ransomware bije nowe rekordy [© santiago silver - Fotolia.com] Ransomware bije nowe rekordy]()

Ransomware bije nowe rekordy

... to rodzaj oprogramowania, ale też technika ataku, która polega na blokadzie dostępu do danych lub całego systemu komputerowego. Celem jest wymuszenie zapłaty okupu za ... , a później szyfrowana. Jeżeli ofiara nie zapłaci okupu, hakerzy informują media o ataku i wycieku danych, niszcząc reputację firmy i narażając na kary związane z RODO - tłumaczy ...

-

![Mocne hasło = bezpieczeństwo danych [© pixabay.com] Mocne hasło = bezpieczeństwo danych]()

Mocne hasło = bezpieczeństwo danych

... nasze dane osobowe? Możemy zgubić dokumenty, mogą nam one zostać skradzione. Możemy paść ofiarą ataku phishingowego, wycieku danych lub ataku socjotechnicznego. Nasze komputery osobiste i urządzenia mobilne są stale celem cyberprzestępców. Niestety tu na drodze oszustów często stoi jedynie niezaktualizowany program antywirusowy (lub jego ...

-

![10 złych nawyków związanych z cyberbezpieczeństwem [© pixabay.com] 10 złych nawyków związanych z cyberbezpieczeństwem]()

10 złych nawyków związanych z cyberbezpieczeństwem

... , zestawem danych uwierzytelniających umożliwiających logowanie. Tworzy to ogromne pole do ataku dla hakerów, którzy korzystają ze specjalnych narzędzi do łamania ... inteligentnych urządzeń jest podłączone do sieci sprawia, że stają się one atrakcyjnym celem dla przestępców. Mogą zostać przejęte i przekształcone w botnety służące do przeprowadzania ...

-

![5 cyberzagrożeń dla mediów społecznościowych i 7 sposobów obrony 5 cyberzagrożeń dla mediów społecznościowych i 7 sposobów obrony]()

5 cyberzagrożeń dla mediów społecznościowych i 7 sposobów obrony

... zdobycia zaufania, by w końcu skłonić ją do ujawnienia poufnych informacji. 2. Phishing W ataku phishingowym cyberprzestępca wabi potencjalną ofiarę zwykle za pośrednictwem poczty elektronicznej lub ... od danej osoby, podmiotu gospodarczego lub innej instytucji, a jego celem, po zdobyciu zaufania ofiary, jest najczęściej skłonienie jej do kliknięcia ...

-

![Najczęstsze cyberataki i jak się przed nimi bronić Najczęstsze cyberataki i jak się przed nimi bronić]()

Najczęstsze cyberataki i jak się przed nimi bronić

... będzie szyfrowanie danych i tworzenie kopii zapasowych. Malvertising Głównym nośnikiem ataku jest reklama, poprzez którą instalowane jest złośliwe oprogramowanie. Tip: Warto zainstalować AdBlock. Phishing Sprowadza się do podszywania się pod osobę lub instytucje, a celem jest wyłudzenie informacji. Najczęściej atakującym zależy na uzyskaniu naszych ...

-

![Dzieje cyberprzestępczości: era nowoczesnego ransomware’u Dzieje cyberprzestępczości: era nowoczesnego ransomware’u]()

Dzieje cyberprzestępczości: era nowoczesnego ransomware’u

... państwa. Jeden z nich, nazwany DarkSeoul, posłużył 20 marca 2013 roku do ataku na koreańskiego nadawcę SBS oraz instytucje bankowe w Korei Południowej. Ucierpiało wówczas również ... IoT Osławiony Mirai to pierwszy botnet, który atakował urządzenia IoT, a jego głównym celem były routery sieciowe. Był to głównie botnet DDoS odpowiedzialny za paraliż ...

-

![Cyberataki żerują na wojnie. Ransomware atakuje Rosję [© pixabay.com] Cyberataki żerują na wojnie. Ransomware atakuje Rosję]()

Cyberataki żerują na wojnie. Ransomware atakuje Rosję

... komponentów podszywających się pod opisy stanowisk lub aplikacje. Mimo że głównym celem operacji Lazarusa jest szpiegostwo, grupa usiłowała również eksfiltrować pieniądze, czego jednak ... zdano sobie sprawę, że kampania miała znacznie szerszy zasięg. W wyniku ataku ucierpiały firmy m.in. w Brazylii, Czechach, Katarze, Turcji i Ukrainie. Już od ...

-

![Wojnie w Ukrainie towarzyszy konflikt w cyberprzestrzeni - jak przebiega? [© pixabay.com] Wojnie w Ukrainie towarzyszy konflikt w cyberprzestrzeni - jak przebiega?]()

Wojnie w Ukrainie towarzyszy konflikt w cyberprzestrzeni - jak przebiega?

... . Zarówno rząd, jak i prywatne podmioty, w tym przedsiębiorstwa z branży IT, były celem ataków w dniach poprzedzających inwazję. Jednym z wrogich działań były ataki DDoS, ... Ta sama grupa była również odpowiedzialna za próbę rozmieszczenia Industroyer2 w ataku na podstację wysokiego napięcia w Ukrainie. Działanie grupy zostało jednak wykryte dzięki ...

-

![Jak rozpoznać oszustwo na Facebook Marketplace? [© pixabay.com] Jak rozpoznać oszustwo na Facebook Marketplace?]()

Jak rozpoznać oszustwo na Facebook Marketplace?

... wiadomości phishingowej. Taki zabieg ma na celu pozyskanie danych ofiary ataku, aby wykorzystać je w kolejnych oszustwach lub próbach kradzieży tożsamości. Oszustwa ubezpieczeniowe Sprzedawcy drogich przedmiotów opublikowanych na Facebook Marketplace mogą być celem nieuczciwych kupujących, którzy zgadzają się zapłacić za wysyłkę i przesyłają nawet ...

-

![Ransomware atakuje szpitale, banki oraz hurt i detal [© DD Images - Fotolia.com] Ransomware atakuje szpitale, banki oraz hurt i detal]()

Ransomware atakuje szpitale, banki oraz hurt i detal

... 2022 roku co najmniej jedna na 42 organizacje z sektora opieki zdrowotnej doświadczyła ataku ransomware, to 5-proc. wzrost w skali roku. Eksperci Check Point Research ... wizyty u lekarza. 1 na 42 śledzone przez nas organizacje opieki zdrowotnej okazały się celem operacji ransomware. Nawet jeśli atak nie zamknie szpitala, może wyłączyć niektóre systemy ...

-

![Ransomware wraca do łask cyberprzestępców [© Florian Roth - Fotolia.com] Ransomware wraca do łask cyberprzestępców]()

Ransomware wraca do łask cyberprzestępców

... pojawiły się narzędzia i skrypty, które wspierają operacje cyberprzestępców na różnych etapach ataku. Działalność ta zbiega się w czasie ze wzrostem wykorzystania innych narzędzi ... była najczęściej atakowana. Powód, dla którego sektor edukacyjny był najpopularniejszym celem ataków nie jest znany, należy jednak zauważyć sezonowość tego zjawiska - jest ...

-

![Allianz Trade: ekonomia wojny w Ukrainie i jej następstwa [© pixabay.com] Allianz Trade: ekonomia wojny w Ukrainie i jej następstwa]()

Allianz Trade: ekonomia wojny w Ukrainie i jej następstwa

... zmieniają kształt przepływów handlowych, tworząc zwycięzców i przegranych. W istocie, często celem wojennym jest zablokowanie przepływów handlowych w celu osłabienia przeciwnika. ... szybciej. Podczas II wojny światowej, w kwietniu 1942 r. (czyli krótko po japońskim ataku na Pearl Harbor w grudniu 1941 r.), USA jeszcze bardziej zwiększyły represje ...

-

![Serwery Naczelnego Sądu Administracyjnego zaatakowane przez hakerów KillNet Serwery Naczelnego Sądu Administracyjnego zaatakowane przez hakerów KillNet]()

Serwery Naczelnego Sądu Administracyjnego zaatakowane przez hakerów KillNet

... krajów wspierających nazizm i rusofobię” została zakończona i są gotowi do ataku hakerskiego na rządy Stanów Zjednoczonych, Wielkiej Brytanii, Litwy, Estonia, Łotwa, Rumunia, ... zakłócenia spowodowane atakami DDoS ataki mogą być wyjątkowo szkodliwe. Celem takich akcji jest zakłócenie funkcjonowania instytucji publicznych oraz wywołanie paniki ...

-

![WhatsApp i Telegram - uwaga na nowe zagrożenie [© pixabay.com] WhatsApp i Telegram - uwaga na nowe zagrożenie]()

WhatsApp i Telegram - uwaga na nowe zagrożenie

... mogą ukraść wszystkie środki bezpośrednio z powiązanego portfela kryptowalut. Głównym celem zdemaskowanego przez nas mechanizmu było przechwytywanie wiadomości ofiar, ... jednak wiele trudu, opracowując tak złożony i innowacyjny pod wieloma względami mechanizm ataku. Niewykluczone, że będzie on powtarzany i modyfikowany przez nich w przyszłości. Jak ...

-

![Lazarus atakuje pracowników z polskiej branży zbrojeniowej [© pixabay.com] Lazarus atakuje pracowników z polskiej branży zbrojeniowej]()

Lazarus atakuje pracowników z polskiej branży zbrojeniowej

... na celowniku cyberprzestępców? Znana grupa cyberprzestępcza Lazarus, której głównym celem jest szpiegostwo, zaatakowała w pierwszym kwartale 2023 roku polskiego ... na działaniach wymierzonych w ten sektor w Europie, opartych na podobnym mechanizmie ataku. Już w 2020 r. badacze ESET informowali o działaniach grupy przeciwko europejskim kontrahentom z ...

-

![Hakerzy celują w sektor edukacji i badań [© pixabay.com] Hakerzy celują w sektor edukacji i badań]()

Hakerzy celują w sektor edukacji i badań

... takiego trendu? Dlaczego akurat ten sektor stał się preferowanym celem cyberprzestępców? Eksperci Check Pointa wskazują, że możliwym wyjaśnieniem jest wszechobecna ... sposób na złagodzenie skutków ataku oprogramowania ransomware. Jeśli kopie zapasowe systemów są regularnie tworzone, dane utracone w wyniku ataku oprogramowania ransomware powinny ...

-

![Na czym polega atak APT? Jak się obronić? Na czym polega atak APT? Jak się obronić?]()

Na czym polega atak APT? Jak się obronić?

... często stoją za atakami typu APT (Advanced Persistent Threat), których celem zazwyczaj jest infiltracja sieci, kradzież lub zniszczenie danych, a także unieruchomienie ... i projektują atak, aby móc jak najdłużej pozostawać w sieci ofiary. Przeprowadzenie ataku typu APT wymaga znacznie większego stopnia dostosowania i wyrafinowania niż w przypadku ...

-

![Cyberataki na LinkedIn: jak zagrażają bezpieczeństwu IT firm? Cyberataki na LinkedIn: jak zagrażają bezpieczeństwu IT firm?]()

Cyberataki na LinkedIn: jak zagrażają bezpieczeństwu IT firm?

... a czasem osobistych lub prywatnych na LinkedIn - jest to idealna podstawa do ataku socjotechnicznego. Podobnie jak w przypadku każdej innej platformy ważne jest, aby ... ofiar. Oszustwa na LinkedIn również zagrażają bezpieczeństwu IT w firmach Nawet jeśli celem cyberprzestępców są osoby prywatne, firmy również są potencjalnie zagrożone, ponieważ fakt, ...

-

![TikTok ofiarą cyberataku? Oficjalne konto CNN zostało przejęte! [© beccarra - Fotolia.com] TikTok ofiarą cyberataku? Oficjalne konto CNN zostało przejęte!]()

TikTok ofiarą cyberataku? Oficjalne konto CNN zostało przejęte!

... przywrócić dostęp do konta i zapewnić „zwiększone środki bezpieczeństwa”. - Naszym celem jest utrzymanie integralności platformy i będziemy nadal monitorować wszelkie dalsze nieautentyczne działania – dodał Grosse. Chińska firma stwierdziła, że do ataku doszło za pośrednictwem funkcji bezpośredniego przesyłania wiadomości dostępnej na platformie ...

-

![Cyberbezpieczeństwo 2026: 6 trendów, które zmienią zasady gry Cyberbezpieczeństwo 2026: 6 trendów, które zmienią zasady gry]()

Cyberbezpieczeństwo 2026: 6 trendów, które zmienią zasady gry

... nowym zagrożeniem wewnętrznym? Czemu tożsamość cyfrowa staje się głównym polem ataku? 1. Kwantowe zagrożenie staje się realne Globalny wyścig w rozwoju komputerów kwantowych ... jak Chief AI Risk Officer, łączące kompetencje technologiczne, prawne i operacyjne. Ich celem będzie stworzenie spójnego modelu zarządzania agentami AI – od ich konfiguracji i ...

-

![Bezpieczeństwo marki w internecie [© Minerva Studio - Fotolia.com] Bezpieczeństwo marki w internecie]()

Bezpieczeństwo marki w internecie

... wpływu i manipulację na ludzi otrzymywał kolejne informacje, które pozwalały na przeprowadzenie ataku. Warto zatem zwracać uwagę na: podejrzane oferty rozwiązania nieistniejącego problemu, ... wiadomości e-mail do klientów firmy z prośbą o kliknięcie na przesłany link celem aktualizacji danych osobowych. Adresat takiej wiadomości jest kierowany na ...

Tematy: marka, bezpieczeństwo marki -

![Wirusy i ataki sieciowe X-XII 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe X-XII 2005]()

Wirusy i ataki sieciowe X-XII 2005

... oznacza, że każde z nich może stać się celem ataków hakerów. Jeśli dodamy ... Celem ataków wirusów nie jest już tylko firma Microsoft i system Windows. Każda firma tworząca popularne programy zawierające luki lub nieudokumentowane funkcje może potencjalnie spowodować epidemię. Każda taka luka lub funkcja może zostać wykorzystana do przeprowadzenia ataku ...

-

![Wirusy, robaki i trojany dla systemów Unix w 2005 Wirusy, robaki i trojany dla systemów Unix w 2005]()

Wirusy, robaki i trojany dla systemów Unix w 2005

... osoby atakującej - taka kolekcja określana jest jako rootkit. Rootkity tworzone są w celu ataku na określoną maszynę. Atak zaplanowany na konkretny cel jest o wiele ... Gdy tylko architektura ta zyska popularność wśród użytkowników, nieuchronnie stanie się celem ataków twórców wirusów. Istnieją oczywiście pewne komplikacje, związane z tym, że kod ...

Tematy: Platformy nix, Linuks, złośliwe programy, wirusy, trojany, adware, złośliwy kod, ataki internetowe, hakerzy -

![Hakerzy a regionalne ataki internetowe [© Scanrail - Fotolia.com] Hakerzy a regionalne ataki internetowe]()

Hakerzy a regionalne ataki internetowe

... 2.0 i sieci wymiany plików. Celem coraz większej liczby ... ataku. Na przykład mistrzostwa świata w piłce nożnej w lecie 2006 roku wywołały lawinę spamu oraz witryn wyłudzających dane osobowe adresowanych do fanów piłki nożnej. Ze względu na coraz wyższy stopień wyrafinowania szkodliwego oprogramowania użytkownicy komputerów z krajów UE są stałym celem ...

-

![Bankowość online a zabezpieczenia Bankowość online a zabezpieczenia]()

Bankowość online a zabezpieczenia

... Szwecji bardzo popularny jest bank Nordea. Na początku 2008 roku stał się on celem licznych ataków, w wyniku których ucierpiała część klientów. Łączne straty jakich doświadczył ... na karcie lub przez token. 2. Phishing Jedną z najczęściej stosowanych metod ataku na banki jest phishing. Phishing to zwrot wskazujący na łowienie (fishing), lecz zapisany ...

-

![Wakacyjne zagrożenia internetowe 2009 [© Scanrail - Fotolia.com] Wakacyjne zagrożenia internetowe 2009]()

Wakacyjne zagrożenia internetowe 2009

... najpopularniejszych serwisów aukcyjnych, posiadający miliony użytkowników na całym świecie, stał się głównym celem ataków typu phishing. Klienci sklepów internetowych są głównym obiektem ... na niebezpieczne strony. Śmierć Farrah Fawcett została wykorzystana do ataku z użyciem fałszywego oprogramowania, oszuści wykorzystali też pandemię H1N1, ...

-

![Szkodliwe programy mobilne: ewolucja Szkodliwe programy mobilne: ewolucja]()

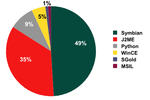

Szkodliwe programy mobilne: ewolucja

... i backdoorami. Ten krajobraz zagrożeń stworzył warunki, które mogłyby zostać wykorzystane do przeprowadzenia powszechnego ataku na użytkowników smartfonów. Jednak taki atak nigdy nie nastąpił. ... że to popularność systemu operacyjnego decyduje o tym, czy stanie się on celem ataków cyberprzestępczych. Gdy twórcy wirusów zdali sobie sprawę, że ...

-

![Zagrożenia internetowe - trendy 2009 roku Zagrożenia internetowe - trendy 2009 roku]()

Zagrożenia internetowe - trendy 2009 roku

... kluczy lub cracki do znanych gier komputerowych. Ich głównym celem jest wykradanie informacji dotyczących kont w różnego rodzaju grach online. Jaki interes ... uaktualnianie systemu operacyjnego i oprogramowania na komputerze - zredukujesz ryzyko zostania ofiarą ataku typu drive-by download. Bądź nieufny w stosunku do nieznanego, niezweryfikowanego ...

-

![Sieci firmowe nie są gotowe na cyberataki [© Scanrail - Fotolia.com] Sieci firmowe nie są gotowe na cyberataki]()

Sieci firmowe nie są gotowe na cyberataki

... , że ponad połowa (56%) przedsiębiorców w Stanach Zjednoczonych i więcej niż jedna trzecia (38%) w Europie sądzi, że ich firmy były już celem ogólnokrajowego ataku. 78% amerykańskich i 60% europejskich przedsiębiorców spodziewa się, że cyberataki w znacznym stopniu zakłócą funkcjonowanie ich krajów w najbliższych dwóch latach. Ponadto zdecydowana ...

-

![PandaLabs: bezpieczeństwo IT w 2011r. [© stoupa - Fotolia.com] PandaLabs: bezpieczeństwo IT w 2011r.]()

PandaLabs: bezpieczeństwo IT w 2011r.

... drugiej. To raczej wojna partyzancka, gdzie nie sposób rozpoznać, kto dokonuje ataku i skąd. Jedyne, co można ustalić, to cel. Stuxnet był wyraźnie próbą zakłócenia ... PandaLabs przewidują, że w przyszłym roku wzrośnie liczba zagrożeń na Androida, który stanie się celem numer jeden dla cyberoszustów. Tablety. Przytłaczającą dominację iPada na tym ...

-

![Kaspersky Internet Security multi-device i Anti-Virus 2014 Kaspersky Internet Security multi-device i Anti-Virus 2014]()

Kaspersky Internet Security multi-device i Anti-Virus 2014

... r. co najmniej 7,5 miliona klientów firmy Kaspersky Lab na świecie stało się celem (skutecznie zablokowanych) ataków phishingowych. Zagrożenia te, powszechnie wysyłane za ... w ciągu minionych 12 miesięcy 62% użytkowników internetu doświadczyło co najmniej jednego ataku związanego z bankowością online, zakupami czy usługami płatności. Niestety, nawet ...

-

![Szkodliwe oprogramowanie, spam i phishing groźne dla firm [© apops - Fotolia.com] Szkodliwe oprogramowanie, spam i phishing groźne dla firm]()

Szkodliwe oprogramowanie, spam i phishing groźne dla firm

... zagrożeń z kategorii ataków zewnętrznych na firmy. Najczęstszym celem ataków wykorzystujących szkodliwe oprogramowanie były firmy z Ameryki Południowej: ... celem były również firmy rosyjskie - ataki zgłosiło 71% firm z tego państwa. Trzecim najczęściej atakowanym regionem była Ameryka Północna - 70% firm przyznało, że padło ofiarą ataku ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![6 najpopularniejszych sposobów na zarażenie programami malware [© tashatuvango - Fotolia.com] 6 najpopularniejszych sposobów na zarażenie programami malware](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/6-najpopularniejszych-sposobow-na-zarazenie-programami-malware-236297-150x100crop.jpg)

![Ataki na urządzenia mobilne dotknęły 97% firm na świecie [© pixabay.com] Ataki na urządzenia mobilne dotknęły 97% firm na świecie](https://s3.egospodarka.pl/grafika2/malware/Ataki-na-urzadzenia-mobilne-dotknely-97-firm-na-swiecie-237201-150x100crop.jpg)

![Ransomware bije nowe rekordy [© santiago silver - Fotolia.com] Ransomware bije nowe rekordy](https://s3.egospodarka.pl/grafika2/ransomware/Ransomware-bije-nowe-rekordy-237246-150x100crop.jpg)

![Mocne hasło = bezpieczeństwo danych [© pixabay.com] Mocne hasło = bezpieczeństwo danych](https://s3.egospodarka.pl/grafika2/mocne-haslo/Mocne-haslo-bezpieczenstwo-danych-237692-150x100crop.jpg)

![10 złych nawyków związanych z cyberbezpieczeństwem [© pixabay.com] 10 złych nawyków związanych z cyberbezpieczeństwem](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/10-zlych-nawykow-zwiazanych-z-cyberbezpieczenstwem-242692-150x100crop.jpg)

![Cyberataki żerują na wojnie. Ransomware atakuje Rosję [© pixabay.com] Cyberataki żerują na wojnie. Ransomware atakuje Rosję](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberataki-zeruja-na-wojnie-Ransomware-atakuje-Rosje-245596-150x100crop.jpg)

![Wojnie w Ukrainie towarzyszy konflikt w cyberprzestrzeni - jak przebiega? [© pixabay.com] Wojnie w Ukrainie towarzyszy konflikt w cyberprzestrzeni - jak przebiega?](https://s3.egospodarka.pl/grafika2/wojna-w-Ukrainie/Wojnie-w-Ukrainie-towarzyszy-konflikt-w-cyberprzestrzeni-jak-przebiega-245718-150x100crop.jpg)

![Jak rozpoznać oszustwo na Facebook Marketplace? [© pixabay.com] Jak rozpoznać oszustwo na Facebook Marketplace?](https://s3.egospodarka.pl/grafika2/Facebook-Marketplace/Jak-rozpoznac-oszustwo-na-Facebook-Marketplace-246493-150x100crop.jpg)

![Ransomware atakuje szpitale, banki oraz hurt i detal [© DD Images - Fotolia.com] Ransomware atakuje szpitale, banki oraz hurt i detal](https://s3.egospodarka.pl/grafika2/cyberataki/Ransomware-atakuje-szpitale-banki-oraz-hurt-i-detal-248734-150x100crop.jpg)

![Ransomware wraca do łask cyberprzestępców [© Florian Roth - Fotolia.com] Ransomware wraca do łask cyberprzestępców](https://s3.egospodarka.pl/grafika2/ataki-ransomware/Ransomware-wraca-do-lask-cyberprzestepcow-248954-150x100crop.jpg)

![Allianz Trade: ekonomia wojny w Ukrainie i jej następstwa [© pixabay.com] Allianz Trade: ekonomia wojny w Ukrainie i jej następstwa](https://s3.egospodarka.pl/grafika2/wojna/Allianz-Trade-ekonomia-wojny-w-Ukrainie-i-jej-nastepstwa-249617-150x100crop.jpg)

![WhatsApp i Telegram - uwaga na nowe zagrożenie [© pixabay.com] WhatsApp i Telegram - uwaga na nowe zagrożenie](https://s3.egospodarka.pl/grafika2/WhatsApp/WhatsApp-i-Telegram-uwaga-na-nowe-zagrozenie-251394-150x100crop.jpg)

![Lazarus atakuje pracowników z polskiej branży zbrojeniowej [© pixabay.com] Lazarus atakuje pracowników z polskiej branży zbrojeniowej](https://s3.egospodarka.pl/grafika2/Lazarus/Lazarus-atakuje-pracownikow-z-polskiej-branzy-zbrojeniowej-252902-150x100crop.jpg)

![Hakerzy celują w sektor edukacji i badań [© pixabay.com] Hakerzy celują w sektor edukacji i badań](https://s3.egospodarka.pl/grafika2/sektor-edukacji-i-badan/Hakerzy-celuja-w-sektor-edukacji-i-badan-254501-150x100crop.jpg)

![TikTok ofiarą cyberataku? Oficjalne konto CNN zostało przejęte! [© beccarra - Fotolia.com] TikTok ofiarą cyberataku? Oficjalne konto CNN zostało przejęte!](https://s3.egospodarka.pl/grafika2/TikTok/TikTok-ofiara-cyberataku-Oficjalne-konto-CNN-zostalo-przejete-260060-150x100crop.jpg)

![Bezpieczeństwo marki w internecie [© Minerva Studio - Fotolia.com] Bezpieczeństwo marki w internecie](https://s3.egospodarka.pl/grafika/marka/Bezpieczenstwo-marki-w-internecie-iG7AEZ.jpg)

![Wirusy i ataki sieciowe X-XII 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe X-XII 2005](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-i-ataki-sieciowe-X-XII-2005-apURW9.jpg)

![Hakerzy a regionalne ataki internetowe [© Scanrail - Fotolia.com] Hakerzy a regionalne ataki internetowe](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/Hakerzy-a-regionalne-ataki-internetowe-apURW9.jpg)

![Wakacyjne zagrożenia internetowe 2009 [© Scanrail - Fotolia.com] Wakacyjne zagrożenia internetowe 2009](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Wakacyjne-zagrozenia-internetowe-2009-apURW9.jpg)

![Sieci firmowe nie są gotowe na cyberataki [© Scanrail - Fotolia.com] Sieci firmowe nie są gotowe na cyberataki](https://s3.egospodarka.pl/grafika/bezpieczenstwo-sieci-firmowych/Sieci-firmowe-nie-sa-gotowe-na-cyberataki-apURW9.jpg)

![PandaLabs: bezpieczeństwo IT w 2011r. [© stoupa - Fotolia.com] PandaLabs: bezpieczeństwo IT w 2011r.](https://s3.egospodarka.pl/grafika/ochrona-danych/PandaLabs-bezpieczenstwo-IT-w-2011r-MBuPgy.jpg)

![Szkodliwe oprogramowanie, spam i phishing groźne dla firm [© apops - Fotolia.com] Szkodliwe oprogramowanie, spam i phishing groźne dla firm](https://s3.egospodarka.pl/grafika2/phishing/Szkodliwe-oprogramowanie-spam-i-phishing-grozne-dla-firm-127323-150x100crop.jpg)

![Ranking kont osobistych z najlepszymi korzyściami dla klientów [© Andrey Popov - Fotolia.com] Ranking kont osobistych z najlepszymi korzyściami dla klientów](https://s3.egospodarka.pl/grafika2/konto-osobiste/Ranking-kont-osobistych-z-najlepszymi-korzysciami-dla-klientow-266814-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone [© virtua73 - Fotolia.com] Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone](https://s3.egospodarka.pl/grafika2/kodeks-pracy/Dodatkowy-urlop-opiekunczy-i-nowe-umowy-na-okres-probny-Zmiany-w-Kodeksie-pracy-uchwalone-250696-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki [© wygenerowane przez AI] Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki](https://s3.egospodarka.pl/grafika2/zatrudnianie-pracownikow/Praca-w-parze-pod-lupa-Czy-warto-zatrudniac-malzenstwa-i-partnerow-Zalety-i-pulapki-270789-150x100crop.jpg)

![700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami [© wygenerowane przez AI] 700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami](https://s3.egospodarka.pl/grafika2/badania-i-rozwoj/700-mln-zl-na-innowacje-PARP-uruchamia-nowa-edycje-Sciezki-SMART-z-uproszczonymi-zasadami-270788-150x100crop.jpg)

![Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać? [© wygenerowane przez AI] Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/Faktury-poza-KSeF-a-koszty-i-VAT-Co-sie-zmienilo-po-1-lutego-2026-i-czy-mozna-je-rozliczac-270769-150x100crop.jpg)

![Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny [© pexels] Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny](https://s3.egospodarka.pl/grafika2/remont-mieszkania/Ile-kosztuje-remont-mieszkania-w-2026-Blisko-70-tys-zl-to-wariant-ekonomiczny-270777-150x100crop.jpg)

![KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania [© wygenerowane przez AI] KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania](https://s3.egospodarka.pl/grafika2/zwolnienie-z-VAT/KSeF-dla-zwolnionych-z-VAT-Przewodnik-po-nowych-zasadach-fakturowania-270768-150x100crop.jpg)

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)