-

![Wirusy i robaki VIII 2006 [© Scanrail - Fotolia.com] Wirusy i robaki VIII 2006]()

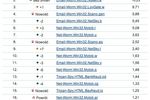

Wirusy i robaki VIII 2006

... Zachodniej. Celem tej wiadomości phishingowej są klienci niemieckiego banku Volksbank. Po raz pierwszy pojawiła się ona w marcu tego roku. Na przełomie lipca i sierpnia autor zmodyfikował maila i przeprowadził ponowny atak. Bankfraud.od wspiął się na dwunaste miejsce listy i jest przykładem pierwszego ataku phishing ...

-

![Wirusy i robaki IX 2006 Wirusy i robaki IX 2006]()

Wirusy i robaki IX 2006

... trojana Bankfraud.od, który wykorzystywany jest w ataku typu phishing. Bankfraud.od zaklasyfikował się również do wrześniowej listy dwudziestu najpopularniejszych szkodników, odnotowując spadek o jedną pozycję w stosunku do sierpnia. Inny trojan wykorzystywany do podobnych ataków - tym razem ich celem byli użytkownicy eBay'a - znalazł się ...

-

![Wirusy, robaki, phishing VI-XII 2006 Wirusy, robaki, phishing VI-XII 2006]()

Wirusy, robaki, phishing VI-XII 2006

... phishingowy udający PayPal został najwyraźniej zaprojektowany w celu przeprowadzania ataku typu man-in-the-middle na hasło użytkownika. Strona wyświetlała okienko logowania ... kategoria złośliwego oprogramowania i coraz większy problem serwisów w Internecie. Najczęściej wybieranym celem są teraz serwisy społecznościowe, co ma związek z ich olbrzymią ...

-

![Tydzień 3/2007 (15-21.01.2007) [© RVNW - Fotolia.com] Tydzień 3/2007 (15-21.01.2007)]()

Tydzień 3/2007 (15-21.01.2007)

... tylko na poziomie 5,7% r/r. Rząd przyjął założenia programu operacyjnego Innowacyjna Gospodarka. Jego celem jest podniesienie innowacyjności naszej gospodarki. Zainwestowane będą spore środki w ... ... propozycją odkupienia od PZU tych inwestycji. Więc praktycznie nic z tego ataku nie wyszło. Holendrzy niezmiennie żądają dokończenia prywatyzacji PZU na ...

-

![Ewolucja złośliwego oprogramowania VII-IX 2007 Ewolucja złośliwego oprogramowania VII-IX 2007]()

Ewolucja złośliwego oprogramowania VII-IX 2007

... Google, aby znaleźć podobne przykłady... bez trudu trafili na wiele: Konstruowanie ataku w ten sposób pozwala autorom trojanów wykorzystać zainfekowane wcześniej maszyny w ... teksty do każdej wiadomości wychodzącej - w taki sposób, żeby użytkownik ich nie zauważył! Celem tej funkcji jest utrudnienie wykrycia infekcji. Jednak Zupacha nie kradnie danych ...

-

![Wirusy i robaki XI 2007 Wirusy i robaki XI 2007]()

Wirusy i robaki XI 2007

... gdy miesiąc wcześniej drugą. Celem tego trojana są użytkownicy Yandex.Dengi (systemu płatności elektronicznej Yandex). Nie jest to szczególnie oryginalny szkodliwy kod - łatwo wykrywają go zarówno programy antywirusowe jak i filtry spamu. Z kolei sfałszowane strony, które są częścią ataku, wykrywane są przez moduły ...

-

![Wirusy i robaki I 2008 Wirusy i robaki I 2008]()

Wirusy i robaki I 2008

... czołowych miejsc, chociaż zaledwie dwa miesiące temu, w listopadzie, dopiero co powróciły na listę. Interesujące jest zniknięcie z rankingu Fraud.ay, ataku phishingowego, którego celem są użytkownicy Yandex.Dengi, rosyjskiego systemu płatności elektronicznej. Szkodnik ten po raz pierwszy pojawił się w kwietniu zeszłego roku, a jesienią ...

-

![Ochrona danych a urządzenia przenośne [© Scanrail - Fotolia.com] Ochrona danych a urządzenia przenośne]()

Ochrona danych a urządzenia przenośne

... 65%. Pozytywnym wynikiem z badania jest fakt, że rośnie świadomość tego, jak łatwym celem mogą stać się informacje poufne. Ponad 55% badanych przedsiębiorstw potwierdziło, że ... firmy z Austrii i Anglii (14%). Większość firm, która doświadczyła takiego ataku potwierdziła, że miały one ujemny wpływ na konkurencyjność przedsiębiorstwa. Zdaniem Symantec ...

-

![Ochrona własności intelektualnej a recesja [© Scanrail - Fotolia.com] Ochrona własności intelektualnej a recesja]()

Ochrona własności intelektualnej a recesja

... waluty Własność intelektualna staje się nowym celem cyberprzestępców. Eksperci twierdzą, że odnotowano wzrost liczby przypadków naruszenia bezpieczeństwa danych korporacyjnych przez zorganizowane grupy przestępcze. Cyberprzestępcy coraz częściej wykorzystują zaawansowane techniki phishingu do ataku na członków zarządów przedsiębiorstw. Trzydzieści ...

-

![Dzień Bezpiecznego Internetu 2009 [© stoupa - Fotolia.com] Dzień Bezpiecznego Internetu 2009]()

Dzień Bezpiecznego Internetu 2009

... być całkiem dochodowe, nie jest to jednak najbardziej rozpowszechniony typ ataku internetowego. Do przeprowadzania transakcji i wymiany towarów i usług przez Internet wymagane są ... przede wszystkim po to, aby popisać się swoimi umiejętnościami programistycznymi. Celem było stworzenie najbardziej agresywnego wirusa czy najbardziej ukradkowego trojana ...

-

![Smartphony: zadbaj o bezpieczeństwo [© violetkaipa - Fotolia.com] Smartphony: zadbaj o bezpieczeństwo]()

Smartphony: zadbaj o bezpieczeństwo

... bardziej niepokojące, że te „łatwe do nabycia” mobilne urządzenia stają się celem ataków coraz większej liczby cyberprzestępców. Niezabezpieczony smartfon nie musi nawet ... bezpieczeństwa pod kontrolą. Jedno jest pewne: koszty ponoszone w wyniku skutecznego ataku na smartfon są o wiele wyższe niż inwestycje w bezpieczeństwo. Dodatkową korzyścią ...

-

![Testy dynamiczne antywirusów a ryzyko [© stoupa - Fotolia.com] Testy dynamiczne antywirusów a ryzyko]()

Testy dynamiczne antywirusów a ryzyko

... głoszącym, że "testowanie nie może zagrażać użytkownikom". Autor zaznacza, że celem opublikowanego artykułu nie jest opisanie zasad przeprowadzania testów. Tekst ... wprowadzane do systemu testowego we "właściwy" sposób - na przykład za pośrednictwem ataku "drive-by download". Nawet po zautomatyzowaniu zadanie to pochłania mnóstwo czasu, a całej ...

-

![Portale społecznościowe: bądź ostrożny [© stoupa - Fotolia.com] Portale społecznościowe: bądź ostrożny]()

Portale społecznościowe: bądź ostrożny

... internautów nie ma się co dziwić, że stają się one również celem wzmożonych ataków przestępców internetowych. Technologia Web 2.0, dzięki bogatej, interaktywnej treści tworzonej ... Koobface w serwisie Facebook; wykorzystanie przejętych profili do przeprowadzenia ataku typu 419 scam wśród zaprzyjaźnionych użytkowników; fałszywe ogłoszenia prowadzące ...

-

![Kradzież danych: szybki rozwój trojanów [© stoupa - Fotolia.com] Kradzież danych: szybki rozwój trojanów]()

Kradzież danych: szybki rozwój trojanów

... francuskiej w Pekinie był niedostępny przez kilka dni na skutek zmasowanego ataku cybernetycznego, który nastąpił po spotkaniu prezydenta Nicolasa Sarkozy’ego z Dalaj ... Byliśmy nawet świadkami ataków na systemy kontrahentów Stanów Zjednoczonych w dziedzinie obronności celem przechwycenia tajnych danych handlowych. Ataki te zainicjowano prawdopodobnie ...

-

![Spam a różne sektory gospodarki Spam a różne sektory gospodarki]()

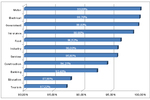

Spam a różne sektory gospodarki

... . Celem badania było porównanie wpływu spamu i zainfekowanych wiadomości w różnych sektorach. Luis Corrons, dyrektor techniczny PandaLabs, powiedział: „Chcieliśmy sprawdzić, czy wszystkie firmy były narażone na spam i zainfekowane e-maile w równym stopniu, czy też istnieją jakieś czynniki, które zwiększają prawdopodobieństwo ataku. Zaskoczyło ...

-

![Kaspersky Lab: szkodliwe programy X 2009 Kaspersky Lab: szkodliwe programy X 2009]()

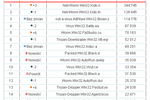

Kaspersky Lab: szkodliwe programy X 2009

... próbuje pobrać na maszynę ofiary Kates.j i dopilnować, aby został automatycznie uruchomiony. Celem infekcji jest kradzież poufnych danych, łącznie z danymi dostępu do ... i dodać do antywirusowych baz danych wykrywanie wszystkich szkodliwych programów wykorzystanych w ataku. Technika polegająca na dzieleniu szkodliwego skryptu na kilka części w celu ...

-

![Phishing: ataki na Facebook i MySpace [© stoupa - Fotolia.com] Phishing: ataki na Facebook i MySpace]()

Phishing: ataki na Facebook i MySpace

... przez cyberprzestępców. W przypadku użytkowników MySpace, Internetowi przestępcy zastosowali inną metodę ataku – rozsyłają informację o zmianie hasła dostępu. W treści wiadomości czytamy, że ... na popularność i ogromną bazę użytkowników są one atrakcyjnym celem dla internetowych przestępców. „Należy zachować szczególną ostrożność otwierając ...

-

![Kaspersky Lab: szkodliwe programy XI 2009 Kaspersky Lab: szkodliwe programy XI 2009]()

Kaspersky Lab: szkodliwe programy XI 2009

... z Kaspersky Lab pisali w zeszłym miesiącu, nie osłabł w listopadzie. W przeciwieństwie do ataku, który miał miejsce pół roku wcześniej w poprzednim miesiącu wszystkie komponenty - ... obejmuje szkodliwe programy takie jak Trojan-PSW.Win32.Kates (głównym celem ataków Gumblara jest pobieranie takiego szkodliwego oprogramowania); Trojan-Spy.Win32. ...

-

![Życzenia świąteczne od cyberprzestępców Życzenia świąteczne od cyberprzestępców]()

Życzenia świąteczne od cyberprzestępców

... „Czeka na Ciebie kartka elektroniczna!” Za takimi powiadomieniami mogą rzeczywiście kryć się życzenia przesłane przez przyjaciół, często jednak ich celem jest ułatwienie następnego ataku oprogramowania crimeware. Jeżeli e-mail jest napisany w języku angielskim, a Ty nie znasz nikogo w tym państwie, kto mógłby życzyć ci ...

-

![Bezpieczeństwo sieci firmowych nie jest wystarczające Bezpieczeństwo sieci firmowych nie jest wystarczające]()

Bezpieczeństwo sieci firmowych nie jest wystarczające

... , że tylko w ubiegłym roku, co piąta firma padła ofiarą ataku przeprowadzonego za pomocą złośliwego oprogramowania, tracąc w ten sposób poufne informacje lub ... z G Data Software „ Obecnie zmieniła się orientacja twórców robaków komputerowych. Kiedyś celem było zarażenie komputera wirusem, dziś priorytetem jest kradzież pieniędzy. Bez skutecznej ...

-

![Trojan zaatakował Google [© stoupa - Fotolia.com] Trojan zaatakował Google]()

Trojan zaatakował Google

... w nich trojanem. Celem cyberprzestępców było uzyskanie dostępu do kont pocztowych Gmail chińskich aktywistów walczących o prawa człowieka. Firma winą za to zdarzenie obarcza również Chiński Rząd, dlatego zapowiedziała, że zaprzestanie cenzurowania wyników wyszukiwania na stronie www.google.cn. Do ataku prawdopodobnie doszło poprzez ...

-

![Zagrożenia internetowe: większa świadomość Zagrożenia internetowe: większa świadomość]()

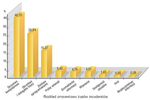

Zagrożenia internetowe: większa świadomość

... środowisk społecznych. Sprawia to, że społeczności internetowe stają się głównym celem przestępców zajmujących się kradzieżą danych osobowych za pomocą przemyślanych socjotechnicznie ataków ... z 2007 r. tylko co dwudziesty (5%) użytkownik indywidualny zgłosił, że padł ofiarą takiego ataku ― w 2009 r. wskaźnik ten był już sześciokrotnie wyższy (29%). ...

-

![Komputery zombie: Chiny liderem w 2009r. [© stoupa - Fotolia.com] Komputery zombie: Chiny liderem w 2009r.]()

Komputery zombie: Chiny liderem w 2009r.

... wzrasta liczba ataków motywowanych politycznie wymierzonych niejednokrotnie w popularne portale społecznościowe. Przykładem takiego ataku była akcja „Irańskiej Cyber Armii” wymierzona w Twittera. Raport potwierdza również, że Stany nie są jedynym celem ataków motywowanych politycznie, a Chiny nie są ich jedynym inicjatorem – czego dowodzą niedawne ...

-

![Czy ranking antywirusów jest wiarygodny? [© stoupa - Fotolia.com] Czy ranking antywirusów jest wiarygodny?]()

Czy ranking antywirusów jest wiarygodny?

... między innymi na systemie behawioralnym, wykorzystują w badaniu najbardziej popularne formy ataku, jak na przykład drive – by – download, phishing czy rozsyłanie wiadomości SPAM” ... kilkanaście minut, a sam proces infekcji rozbity jest na kilka etapów, których celem jest uśpić czujność antywirusa. Dlatego w przypadku oceniania skuteczności programu, ...

-

![Zakupy online na Dzień Kobiet Zakupy online na Dzień Kobiet]()

Zakupy online na Dzień Kobiet

... internetowej czy kryje za odsyłaczem zawartym w wiadomości spamowej - jego celem zawsze jest uzyskanie dostępu do Twojego komputera i nielegalne zarobienie ... . Jeżeli mimo to klikniesz odsyłacz, oprogramowanie ostrzeże Cię o potencjalnej próbie ataku phishingowego i zablokuje dostęp do strony internetowej. Każdy serwis aukcyjny zawiera dział, w ...

-

![Cyberprzestępczość 2009 - główne trendy [© stoupa - Fotolia.com] Cyberprzestępczość 2009 - główne trendy]()

Cyberprzestępczość 2009 - główne trendy

... Atakujący zaprzestali przeprowadzania prostych oszustw na rzecz złożonych kampanii szpiegowskich. Ich celem stały się jedne z największych światowych korporacji i organizacji rządowych”, powiedział ... , które doprowadziły do ujawnienia danych osobowych, nastąpiło w rezultacie ataku hakerów. Kwestia ta nie dotyczy wyłącznie kilku największych firm. Jak ...

-

![Czy chiński rząd sponsoruje cyberterroryzm? Czy chiński rząd sponsoruje cyberterroryzm?]()

Czy chiński rząd sponsoruje cyberterroryzm?

... rządu chińskiego z Google w sprawie cenzury wyników wyszukiwań, a następnie w zakresie ataku przeprowadzonego na konta pocztowe Gmail, należące do osób związanych z ... mamy tu wyraźnie do czynienia z działalnością szpiegowską. Cele ataków są precyzyjnie wybierane. Celem zwykłych cyberprzestępców jest ukraść jak najwięcej pieniędzy w jak najkrótszym ...

-

![Kaspersky Lab: szkodliwe programy V 2010 Kaspersky Lab: szkodliwe programy V 2010]()

Kaspersky Lab: szkodliwe programy V 2010

... szkodnik Trojan.JS.Iframe.lq (zajmujący trzynaste miejsce) jest niczym innym, jak pośrednim łączem ataku drive-by: używany jest do przekierowywania użytkownika do szkodnika Exploit.JS. ... .JS.Iframe.bb, który w samym maju zainfekował prawie 400 000 stron. Celem tego trojana jest zwiększenie licznika odwiedzin stron internetowych przy użyciu komputera ...

-

![Spam w VI 2010 Spam w VI 2010]()

Spam w VI 2010

... w naszych raportach spamowych. W czerwcu użytkownicy PayPala padli ofiarą ataku, w którym spamerzy zastosowali starą sztuczkę polegającą na poinformowaniu ... miesiącem. Do rankingu Top 10 największych spamerów powróciła Brazylia. Najpopularniejszym celem ataków phishingowych byli użytkownicy systemu PayPal. Udział e-maili zawierających zainfekowane ...

-

![Trend Micro: zagrożenia internetowe I-VI 2010 [© stoupa - Fotolia.com] Trend Micro: zagrożenia internetowe I-VI 2010]()

Trend Micro: zagrożenia internetowe I-VI 2010

... oprogramowaniem wystarczy wizyta w serwisie internetowym, którego zabezpieczenia zostały złamane. Oprócz tego celem ataków są również serwery, w przypadku których cyberprzestępcy wykorzystują niezałatane luki. Przeprowadzenie takiego ataku jest wprawdzie trudniejsze niż przejęcie kontroli nad komputerem pojedynczego użytkownika, ale potencjalne ...

-

![Polki a bezpieczeństwo w sieci [© Scanrail - Fotolia.com] Polki a bezpieczeństwo w sieci]()

Polki a bezpieczeństwo w sieci

... celem wyspecjalizowanych ataków w sieci” – mówi Maciej Iwanicki, ekspert ds. bezpieczeństwa firmy Symantec. ”Częściej niż mężczyźni otrzymują nie tylko nachalne propozycje seksualne, ale również fałszywe oferty finansowe, np. kredytów o niezwykle niskim oprocentowaniu” – dodaje Maciej Iwanicki. Ponad 60 proc. Polek zapytanych o konsekwencje ataku ...

-

![Kaspersky Anti-Virus 2011 for Mac Kaspersky Anti-Virus 2011 for Mac]()

Kaspersky Anti-Virus 2011 for Mac

Sukces komputerów Mac sprawia, że stają się one coraz atrakcyjniejszym celem dla cyberprzestępców, a rosnąca liczba szkodliwych programów nie jest jedynym zagrożeniem dla użytkowników tych komputerów. Najnowszy produkt Kaspersky Lab chroni komputery ...

-

![Fałszywy antywirus dla Mac Fałszywy antywirus dla Mac]()

Fałszywy antywirus dla Mac

Kaspersky Lab informuje o pojawieniu się fałszywego oprogramowania antywirusowego, które atakuje użytkowników komputerów firmy Apple. Głównym celem aplikacji "Best Mac Antivirus" oraz "MACDefender" jest wyłudzenie pieniędzy za zakup narzędzia, które usuwa rzekome zagrożenia z systemu Mac OS X. Ofiarą ...

-

![Świat: wydarzenia tygodnia 23/2011 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 23/2011]()

Świat: wydarzenia tygodnia 23/2011

... na polu tworzenia i wprowadzania na rynek innowacyjnych produktów. Stąd celem takich działań jest poznanie kierunków i rezultatów prac badawczo-rozwojowych, opisy wynalazków, szczegóły ... , niż klasyczne działania wojenne. Przekonano się o tym w niedawnym ataku internetowym na koncern Lockheed Martin, który jest czołowym amerykańskim producentem wy ...

-

![Metody kreowania wizerunku lidera politycznego Metody kreowania wizerunku lidera politycznego]()

Metody kreowania wizerunku lidera politycznego

... akcent kładzie się w nich na odmienne aspekty. W pierwszym przypadku najważniejszym celem reklamy jest prezentacja wizerunku lidera i przeniesienie emocji, które wiążą się z jego ... różnych technik, swojego przeciwnika politycznego. Ze względu na formę tego ataku reklamę negatywną dzielimy na: programową – akcentuje się w niej jakiś element programu ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Wirusy i robaki VIII 2006 [© Scanrail - Fotolia.com] Wirusy i robaki VIII 2006](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-i-robaki-VIII-2006-apURW9.jpg)

![Tydzień 3/2007 (15-21.01.2007) [© RVNW - Fotolia.com] Tydzień 3/2007 (15-21.01.2007)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-3-2007-15-21-01-2007-vgmzEK.jpg)

![Ochrona danych a urządzenia przenośne [© Scanrail - Fotolia.com] Ochrona danych a urządzenia przenośne](https://s3.egospodarka.pl/grafika/ochrona-danych-firmowych/Ochrona-danych-a-urzadzenia-przenosne-apURW9.jpg)

![Ochrona własności intelektualnej a recesja [© Scanrail - Fotolia.com] Ochrona własności intelektualnej a recesja](https://s3.egospodarka.pl/grafika/wlasnosc-intelektualna/Ochrona-wlasnosci-intelektualnej-a-recesja-apURW9.jpg)

![Dzień Bezpiecznego Internetu 2009 [© stoupa - Fotolia.com] Dzień Bezpiecznego Internetu 2009](https://s3.egospodarka.pl/grafika/Dzien-Bezpiecznego-Internetu/Dzien-Bezpiecznego-Internetu-2009-MBuPgy.jpg)

![Smartphony: zadbaj o bezpieczeństwo [© violetkaipa - Fotolia.com] Smartphony: zadbaj o bezpieczeństwo](https://s3.egospodarka.pl/grafika/wirusy-na-komorki/Smartphony-zadbaj-o-bezpieczenstwo-SdaIr2.jpg)

![Testy dynamiczne antywirusów a ryzyko [© stoupa - Fotolia.com] Testy dynamiczne antywirusów a ryzyko](https://s3.egospodarka.pl/grafika/testy-dynamiczne/Testy-dynamiczne-antywirusow-a-ryzyko-MBuPgy.jpg)

![Portale społecznościowe: bądź ostrożny [© stoupa - Fotolia.com] Portale społecznościowe: bądź ostrożny](https://s3.egospodarka.pl/grafika/serwisy-spolecznosciowe/Portale-spolecznosciowe-badz-ostrozny-MBuPgy.jpg)

![Kradzież danych: szybki rozwój trojanów [© stoupa - Fotolia.com] Kradzież danych: szybki rozwój trojanów](https://s3.egospodarka.pl/grafika/kradziez-danych/Kradziez-danych-szybki-rozwoj-trojanow-MBuPgy.jpg)

![Phishing: ataki na Facebook i MySpace [© stoupa - Fotolia.com] Phishing: ataki na Facebook i MySpace](https://s3.egospodarka.pl/grafika/Symantec/Phishing-ataki-na-Facebook-i-MySpace-MBuPgy.jpg)

![Trojan zaatakował Google [© stoupa - Fotolia.com] Trojan zaatakował Google](https://s3.egospodarka.pl/grafika/F-Secure/Trojan-zaatakowal-Google-MBuPgy.jpg)

![Komputery zombie: Chiny liderem w 2009r. [© stoupa - Fotolia.com] Komputery zombie: Chiny liderem w 2009r.](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Komputery-zombie-Chiny-liderem-w-2009r-MBuPgy.jpg)

![Czy ranking antywirusów jest wiarygodny? [© stoupa - Fotolia.com] Czy ranking antywirusów jest wiarygodny?](https://s3.egospodarka.pl/grafika/programy-antywirusowe/Czy-ranking-antywirusow-jest-wiarygodny-MBuPgy.jpg)

![Cyberprzestępczość 2009 - główne trendy [© stoupa - Fotolia.com] Cyberprzestępczość 2009 - główne trendy](https://s3.egospodarka.pl/grafika/Symantec/Cyberprzestepczosc-2009-glowne-trendy-MBuPgy.jpg)

![Trend Micro: zagrożenia internetowe I-VI 2010 [© stoupa - Fotolia.com] Trend Micro: zagrożenia internetowe I-VI 2010](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-zagrozenia-internetowe-I-VI-2010-MBuPgy.jpg)

![Polki a bezpieczeństwo w sieci [© Scanrail - Fotolia.com] Polki a bezpieczeństwo w sieci](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Polki-a-bezpieczenstwo-w-sieci-apURW9.jpg)

![Świat: wydarzenia tygodnia 23/2011 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 23/2011](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-23-2011-12AyHS.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025 [© freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-we-wrzesniu-2025-268649-150x100crop.jpg)

![Renta wdowia - wnioski już od 1 stycznia 2025 [© Freepik] Renta wdowia - wnioski już od 1 stycznia 2025](https://s3.egospodarka.pl/grafika2/renta-wdowia/Renta-wdowia-wnioski-juz-od-1-stycznia-2025-263356-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki [© wygenerowane przez AI] Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki](https://s3.egospodarka.pl/grafika2/zatrudnianie-pracownikow/Praca-w-parze-pod-lupa-Czy-warto-zatrudniac-malzenstwa-i-partnerow-Zalety-i-pulapki-270789-150x100crop.jpg)

![700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami [© wygenerowane przez AI] 700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami](https://s3.egospodarka.pl/grafika2/badania-i-rozwoj/700-mln-zl-na-innowacje-PARP-uruchamia-nowa-edycje-Sciezki-SMART-z-uproszczonymi-zasadami-270788-150x100crop.jpg)

![Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać? [© wygenerowane przez AI] Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/Faktury-poza-KSeF-a-koszty-i-VAT-Co-sie-zmienilo-po-1-lutego-2026-i-czy-mozna-je-rozliczac-270769-150x100crop.jpg)

![Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny [© pexels] Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny](https://s3.egospodarka.pl/grafika2/remont-mieszkania/Ile-kosztuje-remont-mieszkania-w-2026-Blisko-70-tys-zl-to-wariant-ekonomiczny-270777-150x100crop.jpg)

![KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania [© wygenerowane przez AI] KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania](https://s3.egospodarka.pl/grafika2/zwolnienie-z-VAT/KSeF-dla-zwolnionych-z-VAT-Przewodnik-po-nowych-zasadach-fakturowania-270768-150x100crop.jpg)

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)