-

![Co 4. atak DDoS uderza w przypadkowe ofiary [© Maksim Kabakou - Fotolia.com] Co 4. atak DDoS uderza w przypadkowe ofiary]()

Co 4. atak DDoS uderza w przypadkowe ofiary

... Kaspersky Lab* wskazało, że bycie przypadkowym obserwatorem stanowiło najbardziej prawdopodobną przyczynę ataku DDoS na ich firmę. To wyraźnie potwierdza, że współczesny krajobraz ... funkcjonowania firmy, przez uzyskanie dostępu do poufnych informacji, po uzyskanie okupu. Potencjalnym celem może być każdy, ale nie wszyscy zdają sobie z tego sprawę - ...

-

![Sophos Email Advanced [© natali_mis - Fotolia.com ] Sophos Email Advanced]()

Sophos Email Advanced

... ’u poczty elektronicznej Sophos. Oprogramowanie ma na celu zidentyfikowanie niezauważonych wcześniej złośliwych plików wysłanych w poczcie e-mail. Maile są wciąż głównym celem ataku cyberprzestępców, którzy uruchamiają kampanię tzw. ‘spear-phishing’, zlokalizowaną lub ‘spray and pray’. Sophos przetwarza dane z ponad dziesięciu milionów skrzynek ...

-

![Jak się ma cyberbezpieczeństwo w polskim e-commerce? Jak się ma cyberbezpieczeństwo w polskim e-commerce?]()

Jak się ma cyberbezpieczeństwo w polskim e-commerce?

... celem regularnie przeprowadzanych testów penetracyjnych jest wykrycie luk w zabezpieczeniach oraz ich eliminacja tak, aby maksymalnie utrudnić lub uniemożliwić atak hakerski. Im solidniej skonstruowany system bez „dziur” w oprogramowaniu, tym mniejsze zainteresowanie cyberprzestępców, którzy kierując się rachunkiem opłacalności, na przedmiot ataku ...

-

![Cyberataki ransomware: okup nie gwarantuje odzyskania danych Cyberataki ransomware: okup nie gwarantuje odzyskania danych]()

Cyberataki ransomware: okup nie gwarantuje odzyskania danych

... , cyberataki nazywane ransomware to nic innego niż złośliwe oprogramowanie, którego celem jest ograniczenie ofierze dostępu do komputera lub urządzenia mobilnego ... ofiar zdołało odzyskać wszystkie pliki, które zostały zaszyfrowane lub zablokowane w wyniku ataku. Połowa (50%) utraciła przynajmniej kilka plików, 32% – znaczną część, a 18% – niewielką. ...

-

![Atak NUIT, czyli 0,77 sekundy, aby przejąć kontrolę nad asystentem głosowym [© pixabay.com] Atak NUIT, czyli 0,77 sekundy, aby przejąć kontrolę nad asystentem głosowym]()

Atak NUIT, czyli 0,77 sekundy, aby przejąć kontrolę nad asystentem głosowym

... Inaudible Trojan może przybrać dwie formy: Urządzenie jest zarówno źródłem, jak i celem ataku: wystarczy, że użytkownik odtworzy przygotowany przez cyberprzestępców plik na swoim telefonie ... , a to czyni go wyjątkowo groźnym. Co jest potrzebne do przeprowadzenia ataku? Niestety bardzo niewiele. Aby NUIT zadziałał wystarczy, że głośnik, z którego jest ...

-

![Tsunami DDoS dotyka wszystkie firmy [© ducdao - Fotolia.com] Tsunami DDoS dotyka wszystkie firmy]()

Tsunami DDoS dotyka wszystkie firmy

... Celem ataków hakerskich mogą stać się nie tylko największe organizacje, ale również przedsiębiorstwa z sektora MSP. Co więcej, nie muszą one zostać zaatakowane bezpośrednio, bo cyberprzestępcom może zależeć po prostu na dostępie do urządzeń firmowych, w celu przeprowadzenia ataku ... przyznał, że trudności były skutkiem wielkoskalowego ataku DDoS na te ...

-

![Cyberprzestępcy sponsorowani przez państwa. Jak działają i kogo atakują? Cyberprzestępcy sponsorowani przez państwa. Jak działają i kogo atakują?]()

Cyberprzestępcy sponsorowani przez państwa. Jak działają i kogo atakują?

... siać dezinformacje czy wykradać poufne dane. Główną wykorzystywaną przez nie techniką ataku jest APT (Advanced Persistent Threat). Przykładem takiej grupy może być ... od pracowników OpenAI, a także wykorzystywała ChatGPT do badania luk w zabezpieczeniach. Ich celem okazała się być eksfiltracja danych na potrzeby szpiegostwa korporacyjnego. Na Bliskim ...

Tematy: cyberprzestępcy, cyberataki, cyberzagrożenia, APT, ataki apt, dezinformacja, kradzież danych -

![Ewolucja złośliwego oprogramowania 2012 [© lina0486 - Fotolia.com] Ewolucja złośliwego oprogramowania 2012]()

Ewolucja złośliwego oprogramowania 2012

... z rzędu, osiągając w 2012 roku 34,7% - o 2,4% więcej niż w 2011 roku. W ciągu omawianego roku jeden na trzech użytkowników internetu na świecie był celem ataku komputerowego przynajmniej raz w roku. Zagrożenia lokalne Oprócz infekcji sieciowych interesujące są również dane dotyczące wykrywania szkodliwego oprogramowania na maszynach użytkowników ...

-

![Bezpieczeństwo IT: trendy 2016 [© francis bonami - Fotolia.com] Bezpieczeństwo IT: trendy 2016]()

Bezpieczeństwo IT: trendy 2016

... .” – wyjaśnia Márton Illés, Product Evangelist, Balabit. Od wielu lat podstawowym celem było spełnienie listy kontrolnej i bycie zgodnym z regulacjami. Pomału organizacje szukają ... trzeba wziąć pod uwagę. Konta do systemu i użytkownicy stają się podstawowym celem ataku. Biorąc pod uwagę zagrożenia, nie tylko zewnętrzne, ale też wewnętrzne widać ...

-

![Trwa polowanie na kryptowaluty Trwa polowanie na kryptowaluty]()

Trwa polowanie na kryptowaluty

... już niemal 140 000 dolarów. Światło dzienne ujrzał również nowy trojan, którego celem jest monero. Popularność kryptowaluty rośnie, a wraz z nią w górę pnie się liczba ... Ostatnio zaobserwowaliśmy wzrost liczby ataków przy użyciu szkodliwego oprogramowania, których celem były różne rodzaje kryptowaluty, i spodziewamy się, że tendencja ta utrzyma się ...

-

![Świat: wydarzenia tygodnia 18/2018 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 18/2018]()

Świat: wydarzenia tygodnia 18/2018

... poleceń systemowych. Celem dodatkowej szkodliwej funkcji są komunikatory internetowe, takie jak Telegram, WhatsApp, IMO, przeglądarka internetowa (Chrome) oraz inne aplikacje. Umożliwia ona szkodnikowi kradzież wewnętrznych baz danych atakowanych aplikacji. Na przykład, w przypadku przeglądarki internetowej w wyniku ataku naruszone zostałoby ...

-

![Bezpieczeństwo w Internecie 2012 [© tiero - Fotolia.com] Bezpieczeństwo w Internecie 2012]()

Bezpieczeństwo w Internecie 2012

... atrakcyjnym celem, gdyż nadal często nie stosują odpowiednich praktyk oraz środków bezpieczeństwa. Liczba ataków sieciowych zwiększyła się w 2012 roku o 30%. Wiele z nich przeprowadzono z zainfekowanych stron internetowych firm, które później masowo wykorzystywano do popełniania przestępstw na szeroką skalę. Ciekawym przykładem jest typ ataku ...

-

![Służba zdrowia na celowniku hakerów Służba zdrowia na celowniku hakerów]()

Służba zdrowia na celowniku hakerów

... poziom zabezpieczenia wszystkich nie należy do najwyższych. Tymczasem służba zdrowia stała się głównym celem cyberataków, zarówno w Polsce, jak i na świecie. W Polsce liczba zgłoszonych cyberataków na ... – tłumaczy Bartłomiej Drozd, ekspert serwisu ChronPESEL.pl. Do najgłośniejszego ataku ransomware na placówkę medyczną doszło rok temu – wówczas ...

-

![Blisko 1800 cyberataków uderza tygodniowo w firmy w Polsce [© Focus Pocus LTD - Fotolia.com] Blisko 1800 cyberataków uderza tygodniowo w firmy w Polsce]()

Blisko 1800 cyberataków uderza tygodniowo w firmy w Polsce

... kilkukrotnie wykrywano kampanie cyberszpiegowskie zaaranżowane przez powiązaną z Rosją grupę TAG-70, (znaną również jako Winter Vivern), APT28, NoName 057(16), których celem były podmioty rządowe, wojskowe i infrastruktury krajowej, głównie w Gruzji, Polsce i Ukrainie, a także w Azji Środkowej i Europie. Na szczęście, Polska dotąd bardzo dobrze ...

-

![Atak hakerski na system informatyczny Platformy Obywatelskiej [© Freepik] Atak hakerski na system informatyczny Platformy Obywatelskiej]()

Atak hakerski na system informatyczny Platformy Obywatelskiej

... ataku hakerskiego na system informatyczny Platformy Obywatelskiej, o czym poinformował na platformie X premier Donald ... , jak USA, Rumunia czy Niemcy. Jest wielce prawdopodobne, że wybory w Europie staną się celem dezinformacji, której celem będzie destabilizacja sytuacji politycznej w kraju – stwierdzają eksperci. Podobne ataki miały miejsce w USA, ...

-

![Robak MyDoom bije rekordy [© stoupa - Fotolia.com] Robak MyDoom bije rekordy]()

Robak MyDoom bije rekordy

... załącznika. Jak podają firmy antywirusowe, ostatecznym celem ataku MyDoom jest firma SCO Group, która zagroziła użytkownikom Linuksa sprawami sądowymi. Wirus umożliwia przejęcie kontroli nad zainfekowanym komputerem, co ma umożliwić przeprowadzenie zaplanowanego na 1 lutego 2004 r. ataku typu denial-of-service na serwery SCO. Firma wyznaczyła ...

Tematy: robaki -

![Myfip kradnie dokumenty [© stoupa - Fotolia.com] Myfip kradnie dokumenty]()

Myfip kradnie dokumenty

... który jest niewidoczny dla administratorów oraz tradycyjnych programów antywirusowych. Jego celem jest wykradanie danych. W roku 2005 zaobserwowano bardzo szybki wzrost liczby ... plików określonego typu. Znalezione pliki są następnie odsyłane do sprawcy ataku. Złośliwe kody wykorzystujące pakiet rootkit nie są wykrywane przez standardowe programy ...

-

![Oszustwa internetowe IX 2006 [© Scanrail - Fotolia.com] Oszustwa internetowe IX 2006]()

Oszustwa internetowe IX 2006

... trakcie których zanotowano ogólny 48% wzrost liczby ataków. Tylko w kilku przypadkach metodą ataku były konie trojańskie. Ciekawą tendencją jest jednoczesny wzrost liczby ... znacząco mniej niż w rekordowym lipcu, kiedy to zaatakowano 195 instytucji. Celem ataku najczęściej były instytucje amerykańskie (75%). 20% zaatakowanych marek ma swoje korzenie w ...

-

![Huraganowy robak [© stoupa - Fotolia.com] Huraganowy robak]()

Huraganowy robak

... ataku sieciowym, wykorzystującym informację o wichurach w Europie. Wiadomość, stworzona i rozesłana niemal natychmiast po tym jak ... Labs w Kuala Lumpur. Zarówno czas jak i miejsce wykrycia ataku skłaniają badaczy do wniosku, że właśnie w Azji było jego źródło. Prawdopodobnym celem jest stworzenie nowej sieci komputerów zombie, dzięki którym można ...

-

![Phishing - kradzież danych w Internecie Phishing - kradzież danych w Internecie]()

Phishing - kradzież danych w Internecie

... liczby stron zawierających phishing na przestrzeni roku 2006. Ta sama firma ostrzega, że w ubiegłym roku działalność phisherów znacznie się rozszerzyła. Celem ataku stały się w sumie 942 instytucje wliczając banki, spółdzielcze kasy oszczędnościowe, internetowe serwisy płatnicze, sklepy internetowe, portale społecznościowe, dostawcy usług ...

-

![Panda: adware i spyware najgroźniejsze w listopadzie 2007 [© Scanrail - Fotolia.com] Panda: adware i spyware najgroźniejsze w listopadzie 2007]()

Panda: adware i spyware najgroźniejsze w listopadzie 2007

... one jednak pełnej ochrony, ponieważ blisko jedna trzecia zabezpieczonych komputerów była zainfekowana złośliwym kodem. Co siódmy przeskanowany komputer padł ofiarą ataku, którego celem było przeprowadzanie szkodliwych działań. Na ponad jednej czwartej przeskanowanych komputerów znajdowało się ukryte złośliwe oprogramowanie, tzn. złośliwy kod ...

-

![Kaspersky Lab: szkodliwe programy II 2010 Kaspersky Lab: szkodliwe programy II 2010]()

Kaspersky Lab: szkodliwe programy II 2010

... masowym ukierunkowanym ataku na kilka wersji przeglądarki Internet Explorer, który miał miejsce w styczniu. Atak ten, szeroko nagłośniony przez media IT i skierowany na główne organizacje (łącznie z Google i Adobe), został ochrzczony Aurora od części nazwy ścieżki pliku użytej w jednym z głównych plików wykonywalnych. Celem ataku było ...

-

![Szkodliwe oprogramowanie dla gier [© stoupa - Fotolia.com] Szkodliwe oprogramowanie dla gier]()

Szkodliwe oprogramowanie dla gier

... jak te wykorzystywane przez graczy online, są naturalnie preferowanym celem operatorów botnetów. Kradzież rzeczywista i wirtualna Jednak w jaki sposób przestępcy atakują graczy ... udało się ukraść konto gracza za pośrednictwem tak zwanego ataku “man-in-the-middle”. Świadczy to zarówno o aktywności jak i szybkim reagowaniu cyberprzestępców. Dlatego ...

-

![McAfee: zagrożenia internetowe IV kw. 2010 McAfee: zagrożenia internetowe IV kw. 2010]()

McAfee: zagrożenia internetowe IV kw. 2010

... pomiędzy różnymi rejonami świata. Wynika to z szerszej tendencji dostosowywania metod ataku do charakteru i przyzwyczajeń użytkowników oraz reagowania na wydarzenia ... pięć niebezpiecznych odnośników. Eksperci przewidują też, że w 2011 roku coraz częściej celem ataków polegających na manipulowaniu wynikami wyszukiwania będą urządzenia nowego typu. ...

Tematy: McAfee, zagrożenia internetowe, cyberprzestępcy, wirusy, trojany, robaki, szkodliwe programy, spam -

![Udany atak na Facebook niemożliwy Udany atak na Facebook niemożliwy]()

Udany atak na Facebook niemożliwy

... " udział w zapowiedzi ataku. Nawet jeżeli taki atak rzeczywiście miałby miejsce, szanse jego powodzenia są niewielkie. Według specjalistów z Kaspersky Lab, poziom ochrony infrastruktury Facebooka przed cyberatakami jest wysoki. Zespół Facebooka odpowiedzialny za bezpieczeństwo na bieżąco tworzy nowe technologie, których celem jest ochrona kont ...

-

![McAfee: zagrożenia internetowe III kw. 2011 McAfee: zagrożenia internetowe III kw. 2011]()

McAfee: zagrożenia internetowe III kw. 2011

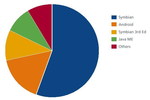

... 2011 roku. Według niego najważniejszym celem ataków złośliwego oprogramowania ponownie był system operacyjny Android stosowany w urządzeniach mobilnych - liczba ... w trzecim kwartale 2011 atakowały właśnie tę platformę. Jedną z najbardziej popularnych form ataku były Trojany wysyłające SMS-y, które gromadziły informacje na temat użytkownika i okradały ...

Tematy: McAfee, zagrożenia internetowe, cyberprzestępcy, wirusy, trojany, robaki, szkodliwe programy, malware, spam -

![Spamerzy podszywają się pod Kaspersky Lab [© mitri Stalnuhhin - Fotolia.com] Spamerzy podszywają się pod Kaspersky Lab]()

Spamerzy podszywają się pod Kaspersky Lab

... komputerów na całym świecie jest zagrożone atakiem wirusa. Ataku dokonać można poprzez wykytą przez nas lukę znajdującą się w najpopularniejszych przeglądarkach internetowych(min. Mozilla Firefox, Google Chrome, Opera). Tysiące komputerów na całym świecie padło celem ataku w ciągu zaledwie kilku godzin. W celu sprawdzenia czy Twoja ...

-

![System Android najczęściej atakowany w 2012 roku [© smex - Fotolia.com] System Android najczęściej atakowany w 2012 roku]()

System Android najczęściej atakowany w 2012 roku

... opłacie. Drugą kategorią są backdoory, które zapewniają nieautoryzowany dostęp do smartfona, umożliwiając instalowanie innych szkodliwych programów lub kradzież danych osobistych. Celem szkodników z ostatniej kategorii – spyware – są kolekcje prywatnych danych, takich jak książki adresowe oraz hasła (w niektórych przypadkach nawet zdjęcia osobiste ...

-

![Trojan atakuje Texas HoldEm Poker na Facebooku [© HaywireMedia - Fotolia.com] Trojan atakuje Texas HoldEm Poker na Facebooku]()

Trojan atakuje Texas HoldEm Poker na Facebooku

... został wykryty już w grudniu 2011. Atakował głównie na terenie Izraela, a jego celem byli użytkownicy popularnej na Facebooku aplikacji Texas HoldEm Poker. System proaktywnej ochrony ... dalszy rozwój procederu. Specjaliści ESET ustalili, że na dzień dzisiejszy ofiarami ataku mogło paść 16,194 użytkowników oraz że praktycznie każda aplikacja mogła ...

-

![Cyberprzestępczość zagraża firmom [© apops - Fotolia.com] Cyberprzestępczość zagraża firmom]()

Cyberprzestępczość zagraża firmom

... polska firma oraz organizacja musi zakładać, że jest potencjalnym obiektem ataku w sieci. Tylko działania prewencyjne mogą skutecznie przygotować ją na takie ... krokiem w dobrą stronę, ale niezbędne są również zmiany legislacyjne, których celem byłoby stworzenie lepszych warunków do współpracy pomiędzy administracją publiczną a sektorem prywatnym. ...

-

![Szkodliwe programy 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2013]()

Szkodliwe programy 2013

... grupy „do wynajęcia”, skoncentrowane na operacjach opartych na niespodziewanym, skoncentrowanym ataku i ucieczce. W mediach nieustannie pojawiały się słowa haktywista oraz „wyciek”, ... jest jedynym motywem osób stojących za incydentami naruszenia bezpieczeństwa. Ich celem może być również podważenie reputacji atakowanej firmy albo protest polityczny ...

-

![Numer konta bankowego: nie kopiuj podczas przelewu Numer konta bankowego: nie kopiuj podczas przelewu]()

Numer konta bankowego: nie kopiuj podczas przelewu

... konta bankowego podczas kopiowania go do formularza przelewu internetowego. Celem złośliwego programu jest kradzież pieniędzy z kont bankowych Polaków. Twórcą wykrytego ... rachunku jest ta sama osoba, która przypisała sobie autorstwo ubiegłorocznego ataku na użytkowników serwisu Allegro. W ataku tym, za pomocą wiadomości e-mail, podszywających się pod ...

-

![Świat: wydarzenia tygodnia 24/2014 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 24/2014]()

Świat: wydarzenia tygodnia 24/2014

... obłożona sankcjami. Ropa z Kurdystanu też jest zagrożona działaniami sabotażowymi i po lutowym ataku na rurociąg Kirkuk-Ceyhan eksport ropy spadł o ok. 250 tys. baryłek dziennie (8 ... , ale pozostawili Irak jako wciąż niestabilne politycznie państwo. Dziś celem ataków sunnickich oddziałów jest odebranie władzy rządzących krajem przedstawicieli ...

-

![Kaspersky Lab: historia pewnego cyberataku Kaspersky Lab: historia pewnego cyberataku]()

Kaspersky Lab: historia pewnego cyberataku

... zainfekowanego komputera specjaliści wykryli zmodyfikowaną wersję legalnego programu, którego celem jest zapewnianie zdalnego dostępu do komputerów. Programy tego ... końca, eksperci odkryli kolejny ciekawy fakt: wszystkie szkodliwe programy wykorzystywane w ataku były zarządzane z cyberprzestępczych serwerów kontroli, których adresy IP należały ...

-

![Ewolucja złośliwego oprogramowania II kw. 2015 [© vchalup - Fotolia.com] Ewolucja złośliwego oprogramowania II kw. 2015]()

Ewolucja złośliwego oprogramowania II kw. 2015

... świecie – o 19% mniej niż w I kwartale. W badanym okresie średnio 23,9% komputerów użytkowników internetu na całym świecie co najmniej jeden raz było celem ataku sieciowego. Jest to o 2,4 punktów procentowych mniej w porównaniu z I kwartałem. Wykryto 26 000 000 unikatowych szkodliwych obiektów – o 8,4% mniej niż w I kwartale. Najbardziej ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Co 4. atak DDoS uderza w przypadkowe ofiary [© Maksim Kabakou - Fotolia.com] Co 4. atak DDoS uderza w przypadkowe ofiary](https://s3.egospodarka.pl/grafika2/ataki-DDos/Co-4-atak-DDoS-uderza-w-przypadkowe-ofiary-204355-150x100crop.jpg)

![Sophos Email Advanced [© natali_mis - Fotolia.com ] Sophos Email Advanced](https://s3.egospodarka.pl/grafika2/Sophos-Email-Advanced/Sophos-Email-Advanced-207300-150x100crop.jpg)

![Atak NUIT, czyli 0,77 sekundy, aby przejąć kontrolę nad asystentem głosowym [© pixabay.com] Atak NUIT, czyli 0,77 sekundy, aby przejąć kontrolę nad asystentem głosowym](https://s3.egospodarka.pl/grafika2/atak-NUIT/Atak-NUIT-czyli-0-77-sekundy-aby-przejac-kontrole-nad-asystentem-glosowym-253195-150x100crop.jpg)

![Tsunami DDoS dotyka wszystkie firmy [© ducdao - Fotolia.com] Tsunami DDoS dotyka wszystkie firmy](https://s3.egospodarka.pl/grafika2/DDoS/Tsunami-DDoS-dotyka-wszystkie-firmy-254777-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania 2012 [© lina0486 - Fotolia.com] Ewolucja złośliwego oprogramowania 2012](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2012-110629-150x100crop.jpg)

![Bezpieczeństwo IT: trendy 2016 [© francis bonami - Fotolia.com] Bezpieczeństwo IT: trendy 2016](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Bezpieczenstwo-IT-trendy-2016-169609-150x100crop.jpg)

![Świat: wydarzenia tygodnia 18/2018 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 18/2018](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-18-2018-12AyHS.jpg)

![Bezpieczeństwo w Internecie 2012 [© tiero - Fotolia.com] Bezpieczeństwo w Internecie 2012](https://s3.egospodarka.pl/grafika2/Symantec/Bezpieczenstwo-w-Internecie-2012-116780-150x100crop.jpg)

![Blisko 1800 cyberataków uderza tygodniowo w firmy w Polsce [© Focus Pocus LTD - Fotolia.com] Blisko 1800 cyberataków uderza tygodniowo w firmy w Polsce](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Blisko-1800-cyberatakow-uderza-tygodniowo-w-firmy-w-Polsce-260686-150x100crop.jpg)

![Atak hakerski na system informatyczny Platformy Obywatelskiej [© Freepik] Atak hakerski na system informatyczny Platformy Obywatelskiej](https://s3.egospodarka.pl/grafika2/ataki-hakerow/Atak-hakerski-na-system-informatyczny-Platformy-Obywatelskiej-265820-150x100crop.jpg)

![Robak MyDoom bije rekordy [© stoupa - Fotolia.com] Robak MyDoom bije rekordy](https://s3.egospodarka.pl/grafika/robaki/Robak-MyDoom-bije-rekordy-MBuPgy.jpg)

![Myfip kradnie dokumenty [© stoupa - Fotolia.com] Myfip kradnie dokumenty](https://s3.egospodarka.pl/grafika/Myfip/Myfip-kradnie-dokumenty-MBuPgy.jpg)

![Oszustwa internetowe IX 2006 [© Scanrail - Fotolia.com] Oszustwa internetowe IX 2006](https://s3.egospodarka.pl/grafika/oszustwa-internetowe/Oszustwa-internetowe-IX-2006-apURW9.jpg)

![Huraganowy robak [© stoupa - Fotolia.com] Huraganowy robak](https://s3.egospodarka.pl/grafika/ataki-internetowe/Huraganowy-robak-MBuPgy.jpg)

![Panda: adware i spyware najgroźniejsze w listopadzie 2007 [© Scanrail - Fotolia.com] Panda: adware i spyware najgroźniejsze w listopadzie 2007](https://s3.egospodarka.pl/grafika/trojany/Panda-adware-i-spyware-najgrozniejsze-w-listopadzie-2007-apURW9.jpg)

![Szkodliwe oprogramowanie dla gier [© stoupa - Fotolia.com] Szkodliwe oprogramowanie dla gier](https://s3.egospodarka.pl/grafika/szkodliwe-programy/Szkodliwe-oprogramowanie-dla-gier-MBuPgy.jpg)

![Spamerzy podszywają się pod Kaspersky Lab [© mitri Stalnuhhin - Fotolia.com] Spamerzy podszywają się pod Kaspersky Lab](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Spamerzy-podszywaja-sie-pod-Kaspersky-Lab-105187-150x100crop.jpg)

![System Android najczęściej atakowany w 2012 roku [© smex - Fotolia.com] System Android najczęściej atakowany w 2012 roku](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/System-Android-najczesciej-atakowany-w-2012-roku-111225-150x100crop.jpg)

![Trojan atakuje Texas HoldEm Poker na Facebooku [© HaywireMedia - Fotolia.com] Trojan atakuje Texas HoldEm Poker na Facebooku](https://s3.egospodarka.pl/grafika2/trojany/Trojan-atakuje-Texas-HoldEm-Poker-na-Facebooku-112378-150x100crop.jpg)

![Cyberprzestępczość zagraża firmom [© apops - Fotolia.com] Cyberprzestępczość zagraża firmom](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Cyberprzestepczosc-zagraza-firmom-115933-150x100crop.jpg)

![Szkodliwe programy 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2013](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Szkodliwe-programy-2013-128561-150x100crop.jpg)

![Świat: wydarzenia tygodnia 24/2014 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 24/2014](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-24-2014-12AyHS.jpg)

![Ewolucja złośliwego oprogramowania II kw. 2015 [© vchalup - Fotolia.com] Ewolucja złośliwego oprogramowania II kw. 2015](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-II-kw-2015-160907-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Święta i dni wolne od pracy w Niemczech w 2025 roku [© Freepik] Święta i dni wolne od pracy w Niemczech w 2025 roku](https://s3.egospodarka.pl/grafika2/swieta/Swieta-i-dni-wolne-od-pracy-w-Niemczech-w-2025-roku-263408-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki [© wygenerowane przez AI] Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki](https://s3.egospodarka.pl/grafika2/zatrudnianie-pracownikow/Praca-w-parze-pod-lupa-Czy-warto-zatrudniac-malzenstwa-i-partnerow-Zalety-i-pulapki-270789-150x100crop.jpg)

![700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami [© wygenerowane przez AI] 700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami](https://s3.egospodarka.pl/grafika2/badania-i-rozwoj/700-mln-zl-na-innowacje-PARP-uruchamia-nowa-edycje-Sciezki-SMART-z-uproszczonymi-zasadami-270788-150x100crop.jpg)

![Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać? [© wygenerowane przez AI] Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/Faktury-poza-KSeF-a-koszty-i-VAT-Co-sie-zmienilo-po-1-lutego-2026-i-czy-mozna-je-rozliczac-270769-150x100crop.jpg)

![Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny [© pexels] Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny](https://s3.egospodarka.pl/grafika2/remont-mieszkania/Ile-kosztuje-remont-mieszkania-w-2026-Blisko-70-tys-zl-to-wariant-ekonomiczny-270777-150x100crop.jpg)

![KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania [© wygenerowane przez AI] KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania](https://s3.egospodarka.pl/grafika2/zwolnienie-z-VAT/KSeF-dla-zwolnionych-z-VAT-Przewodnik-po-nowych-zasadach-fakturowania-270768-150x100crop.jpg)

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)