-

![Kaspersky Lab: szkodliwe programy X 2011 Kaspersky Lab: szkodliwe programy X 2011]()

Kaspersky Lab: szkodliwe programy X 2011

... incydentów, w tym marcowego ataku hakerskiego na RSA. Wyszły na jaw informacje, według których kilkaset innych firm na całym świecie mogło być celem w podobnych ... Obrony wynika, że celem trojana była kradzież danych użytkowników dotyczących wielu gier online i prawdopodobnie znalazł się w systemie bazy wojskowej przez przypadek, a nie w ramach ataku. ...

-

![Zagrożenia internetowe III kw. 2010 Zagrożenia internetowe III kw. 2010]()

Zagrożenia internetowe III kw. 2010

... „Szklana Pułapka 4”. Mowa tu o ataku robaka ... ataku, jak na razie nie istnieją żadne twarde dowody. Podobnie jak w przypadku ataku Aurora, o którym pisaliśmy w raporcie za pierwszy kwartał, atak robaka Stuxnet jest atakiem ukierunkowanym, mimo że jego cel nadal pozostaje nieznany. Pozostaje pytanie: „Dlaczego?” Faktem jest, że organizacje będące celem ...

-

![Bezpieczeństwo IT 2011 Bezpieczeństwo IT 2011]()

Bezpieczeństwo IT 2011

... graczy, że wybranie 10 najważniejszych incydentów bezpieczeństwa jest niezwykle trudne. Celem tej listy jest przypomnienie wydarzeń, które wyznaczyły główne ... słowa „zaawansowane”. Z drugiej strony, w wielu przypadkach wykorzystano exploity zero-day, np. podczas ataku na RSA. W tym przypadku, osoby atakujące wykorzystały CVE-2011-0609 – lukę z ...

-

![Złośliwe oprogramowanie: 10 mitów [© lolloj - Fotolia.com] Złośliwe oprogramowanie: 10 mitów]()

Złośliwe oprogramowanie: 10 mitów

... zagrożeni i praktycznie wszystko, co umieszczamy na urządzeniach elektronicznych, może stać się celem cyberataków. Zagrożenia zmieniają się bardzo szybko, ale wcale nie musimy posiadać rozległej wiedzy informatycznej, by znacząco ograniczyć ryzyko ataku. Należy zacząć od zainstalowania profesjonalnego programu antywirusowego, który będzie potrafił ...

-

![3 filary cyberbezpieczeństwa firm [© DC Studio na Freepik] 3 filary cyberbezpieczeństwa firm]()

3 filary cyberbezpieczeństwa firm

... celem jest blokada systemów, stron internetowych i aplikacji. Przestępcy kierują sztuczny, nadmiarowy ruch, powodując przeciążenie łączy skutkujące zatrzymaniem działania systemów. Przy zmasowanym ataku ofiarą może paść wiele instytucji, także komercyjnych. Co więcej, firma może być pośrednim przedmiotem ataku ... symulację ataku. Zwykle celem są osoby ...

-

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013]()

Kaspersky Lab: szkodliwe programy III kw. 2013

... była to robota kogoś z wewnątrz. Szybko zidentyfikowano podejrzanego, jednak do ataku przyznało się ugrupowanie hakerskie o nazwie Team_L4w, twierdząc, że jeden ... najpopularniejszy typ szkodliwego oprogramowania wykorzystywanego przez cyberprzestępców w atakach, których celem jest zarobienie pieniędzy na urządzeniach mobilnych. Na najwyższej pozycji ...

-

![Kaspersky Lab: szkodliwe programy IX 2011 Kaspersky Lab: szkodliwe programy IX 2011]()

Kaspersky Lab: szkodliwe programy IX 2011

... rakietowych oraz fabryka w Nagasaki wytwarzająca łodzie patrolowe również były celem ataków. Szkodliwe oprogramowanie zostało także wykryte na komputerach w siedzibie firmy. Eksperci z Kaspersky Lab zdołali uzyskać próbki szkodliwego oprogramowania użytego podczas ataku. Możemy stwierdzić, że atak został starannie zaplanowany i przeprowadzony. Był ...

-

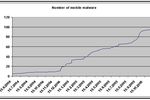

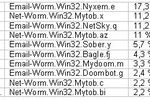

![Ewolucja złośliwego oprogramowania 2010 Ewolucja złośliwego oprogramowania 2010]()

Ewolucja złośliwego oprogramowania 2010

... na stronę zawierającą reklamowane informacje, takie jak zdjęcia dziewczyn. Celem tego ataku było oszustwo: strona zawierała również niewielki kod JavaScript wykorzystywany do ... zauważyć, że oprócz wysyłania spamu i przeprowadzania ataków DDoS jego głównym celem jest kradzież kont użytkowników, niezależnie od tego czy dotyczą bankowości, ...

-

![Czy Bluetooth jest bezpieczny? Czy Bluetooth jest bezpieczny?]()

Czy Bluetooth jest bezpieczny?

... użyciu poleceń AT przejąć kontrolę nad urządzeniem. BlueBump Ten rodzaj ataku wykorzystuje socjotechnikę i polega na nawiązaniu z urządzeniem ofiary zaufanego połączenia. ... Key na urządzeniu ofiary i w efekcie - przejście w tryb parowania. BlueChop Celem tego ataku jest zakłócenie ustanowionej podsieci piconet poprzez wykorzystanie urządzenia, które ...

-

![Ewolucja złośliwego oprogramowania I kw. 2015 [© Olivier Le Moal - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2015]()

Ewolucja złośliwego oprogramowania I kw. 2015

... (14,3%), Finlandię (14,9%), Afrykę Południową (14,8%) oraz Holandię (15,2%). Średnio 26,3% komputerów połączonych z internetem na całym świecie było celem przynajmniej jednego ataku online w ciągu analizowanych trzech miesięcy. Zagrożenia lokalne Statystyki dotyczące infekcji lokalnych dla komputerów użytkowników stanowią bardzo istotny wskaźnik ...

-

![Wirusy i ataki sieciowe IV-VI 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe IV-VI 2005]()

Wirusy i ataki sieciowe IV-VI 2005

... tegorocznych ataków na witryny wykorzystujące silniki PHP w rosyjskim segmencie Internetu. W większości przypadków celem ataków było zainstalowanie na komputerach użytkowników końcowych trojana szpiegującego LdPinch. Również tego roku głośny był incydent ataku na serwer MSN Korea. Według ekspertów z branży antywirusowej, minęło około 5 dni od ...

-

![Perswazja: sztuka kontrargumentów [© Minerva Studio - Fotolia.com] Perswazja: sztuka kontrargumentów]()

Perswazja: sztuka kontrargumentów

... celem było podważenie ich argumentacji bez bezpośredniego ataku ...

-

![Ewolucja złośliwego oprogramowania IV-VI 2007 Ewolucja złośliwego oprogramowania IV-VI 2007]()

Ewolucja złośliwego oprogramowania IV-VI 2007

... Estoński): niedostępna Pierwszy atak trwał mniej więcej do 4 maja. Ofiarą ataku DDoS padło ponad dziesięć estońskich stron internetowych. Jednak wszyscy dobrze wiedzieli ... są przez wiele różnych exploitów. Jednak uruchomienie exploitów nie jest ostatecznym celem szkodliwych użytkowników, którzy tak naprawdę dążą do zainstalowania na zaatakowanych ...

-

![Niebezpieczeństwa w Internecie Niebezpieczeństwa w Internecie]()

Niebezpieczeństwa w Internecie

... cyberprzestępcy żerują na ludzkich słabościach: strachu, ciekawości i ekscytacji. Celem tego artykułu nie jest szczegółowe zbadanie metod socjotechniki. Zwracające uwagę ... nielicencjonowane oprogramowanie lub treści dla dorosłych. Poniżej przykład takiego ataku. Gdy użytkownik wpisał do wyszukiwarki Google hasło „download crack for assassin's creed ...

-

![8 na 10 firm deklaruje gotowość na ransomware. Tyle teorii, a praktyka? [© zimmytws - Fotolia.com] 8 na 10 firm deklaruje gotowość na ransomware. Tyle teorii, a praktyka?]()

8 na 10 firm deklaruje gotowość na ransomware. Tyle teorii, a praktyka?

... ataku ransomware, a rzeczywistą zdolnością do obrony. Chociaż 78% firm stwierdziło, że są „bardzo” lub „szczególnie” przygotowane do łagodzenia skutków ataku ransomware, 50% padło jego ofiarą w ciągu ostatniego roku, a prawie połowa była celem ... były najbardziej narażone na zostanie ofiarą ataku w ciągu ostatniego roku, natomiast te, które dokonały ...

-

![Cyberataki w branży TSL: 2 na 3 odnoszą pożądany skutek [© Freepik_com] Cyberataki w branży TSL: 2 na 3 odnoszą pożądany skutek]()

Cyberataki w branży TSL: 2 na 3 odnoszą pożądany skutek

... funkcjonowanie firmowych stron internetowych. Członkowie wspomnianej grupy poinformowali również, że celem ich działań był także polski system eToll. Krajowa ... nadawany był sygnał radio-stop uruchamiający awaryjne zatrzymanie pociągów w regionie. Osobliwym elementem ataku było również puszczanie rosyjskiego hymnu przez systemy łączności, co ...

-

![Zagrożenia internetowe II kw. 2010 Zagrożenia internetowe II kw. 2010]()

Zagrożenia internetowe II kw. 2010

... , takich jak Stany Zjednoczone i Kanada. Celem tego szkodliwego oprogramowania jest pobieranie i instalowanie innych szkodliwych programów posiadających różne szkodliwe funkcje, od botów spamowych i programów do kradzieży haseł FTP po fałszywe programy antywirusowe Exploity wykorzystane w ataku Aurora szybko tracą popularność: w drugim kwartale ...

-

![Kaspersky Lab: szkodliwe programy III 2012 Kaspersky Lab: szkodliwe programy III 2012]()

Kaspersky Lab: szkodliwe programy III 2012

... Jego celem jest kradzież poufnych danych użytkowników umożliwiających zdobycie dostępu do usług bankowości online oferowanych przez kilka dużych rosyjskich banków Ofiarą tego ataku padli ... online (login i hasło). W połowie marca został zidentyfikowany szkodliwy program, którego celem były nie tylko wiadomości SMS zawierające kody mTAN, ale również ...

-

![Spear phishing coraz popularniejszy [© adimas - Fotolia.com] Spear phishing coraz popularniejszy]()

Spear phishing coraz popularniejszy

... bardziej precyzyjnego i spersonalizowanego ataku. Może to polegać na przykład na adresowaniu ofiary z imienia i nazwiska, wykorzystaniu nazwy stanowiska czy rangi w organizacji danej osoby w e-mailach, w których zwykłe działania phishingowe polegałyby na stosowaniu bardziej ogólnych informacji. Ostatecznym celem tych zabiegów jest skłonienie ...

-

![5 kroków cyberprzestępcy. Cyberatak z perspektywy hakera 5 kroków cyberprzestępcy. Cyberatak z perspektywy hakera]()

5 kroków cyberprzestępcy. Cyberatak z perspektywy hakera

... jest ostatecznym celem, a nie jedną z wielu organizacji dotkniętych zmasowanym atakiem. Etap 3: Rozprzestrzenianie się infekcji Czas: Miesiące lub tygodnie przed wykryciem ataku Kiedy cyberprzestępca zdobędzie już dostęp do wewnętrznych zasobów sieciowych, będzie próbował złamać kolejne systemy i konta użytkowników. Celem jest dalsza ekspansja ...

-

![Coraz większe zagrożenie wirusami Coraz większe zagrożenie wirusami]()

Coraz większe zagrożenie wirusami

... phishingu w języku duńskim. Krótko potem, w sierpniu, doszło do zakrojonego na szeroką skalę ataku na bank Nordea w Szwecji. Nordea to największy bank w krajach skandynawskich, w ramach którego działa ... banku. Atak odbył się w języku lokalnym, jednak tym razem celem oszustwa było złamanie systemu haseł jednorazowych Nordei. System wykorzystywany ...

-

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013]()

Ewolucja złośliwego oprogramowania 2013

... nie zmieniło się w sposób znaczący w 2013 roku. Android jest nadal celem numer jeden, przyciągając aż o 98,05% znanych szkodliwych programów. Żaden ... zidentyfikowane i zablokowane podczas prób ataków drive-by, będących obecnie najczęściej stosowaną metodą ataku przez oprogramowanie pisane z myślą o zarażaniu poprzez strony internetowe. Są to (wyniki ...

-

![10 lat złośliwego oprogramowania na urządzenia mobilne [© Thomas Hansen - Fotolia.com] 10 lat złośliwego oprogramowania na urządzenia mobilne]()

10 lat złośliwego oprogramowania na urządzenia mobilne

... , że telefony, tablety czy przenośne konsole stają się łatwym celem umożliwiającym szybkie wykradanie pieniędzy. Ponadto urządzenia te w większości wyposażone są w takie ... jeden z najbardziej zaawansowanych technologicznie wirusów. Wykorzystując dobrze znany exploit (metodę ataku za pomocą luki w zabezpieczeniach) – uDeb albo Rage Against The Cage – ...

-

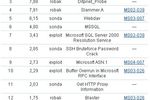

![Ataki internetowe 2005 Ataki internetowe 2005]()

Ataki internetowe 2005

... gromadziło nie tylko numer portu, ale także dane przesyłane podczas ataku. Takie możliwości posiada technologia Smallpot. Zwykle raporty uwzględniają tylko ataki internetowe ... do wywołania poważnej ogólnoświatowej epidemii, której głównym celem stała się Korea. Inną usługą będącą częstym celem narzędzi łamiących hasła metodą brute force jest Secure ...

-

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012]()

Szkodliwe programy mobilne 2012

... na trzy główne grupy: trojany SMS, oprogramowanie adware oraz exploity, których celem jest uzyskanie dostępu na poziomie root. Najbardziej rozpowszechnionymi szkodliwymi ... W 2012 roku pojawiły się nowe wersje ZitMo dla BlackBerry’ego; w jednym ataku cyberprzestępcy wykorzystali zagrożenia atakujące zarówno platformę BlackBerry jak i Android (w ...

-

![Jak samorząd terytorialny ma bronić się przed ransomware? [© santiago silver - Fotolia.com] Jak samorząd terytorialny ma bronić się przed ransomware?]()

Jak samorząd terytorialny ma bronić się przed ransomware?

... wielkości stu tysięcy dolarów i dwa tygodnie z okaleczonymi systemami. W sierpniu tego roku ponad dwadzieścia organizacji powiązanych z samorządem lokalnym w Teksasie stało się celem podobnego ataku. Przyjęty przez cyberprzestępców model rozwija się, zaś granice geograficzne nie stanowią dla niego przeszkody. Samorządy lokalne są na celowniku ...

-

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014]()

Ewolucja złośliwego oprogramowania I kw. 2014

... (16,1%), Dania (16,4%), Finlandia (16,8%), Holandia (17,7%) oraz Norwegia (19,4%). Średnio 33,2% komputerów użytkowników połączonych z internetem było celem co najmniej jednego ataku sieciowego w ciągu ostatnich trzech miesięcy. Zagrożenia lokalne Statystyki dotyczące lokalnych infekcji komputerów użytkowników stanowią bardzo istotny współczynnik ...

-

![Zagrożenia z sieci: I-VI 2006 Zagrożenia z sieci: I-VI 2006]()

Zagrożenia z sieci: I-VI 2006

... W ciągu kilku kolejnych dni stwierdzono mnóstwo złośliwych plików wykorzystujących "dziurę" do ataku. Ponieważ nie była dostępna łata producenta oprogramowania, tymczasową ... zarówno dla mechanizmów zabezpieczających Windows jak i standardowych programów antywirusowych. Celem firmy Sony było uniemożliwienie nielegalnego kopiowania płyt, jednak ...

-

![Check Point: zagrożenia bezpieczeństwa 2014 [© alphaspirit - Fotolia.com] Check Point: zagrożenia bezpieczeństwa 2014]()

Check Point: zagrożenia bezpieczeństwa 2014

... użytkowników. 8. Kradzież informacji o klientach Dane na temat klientów są nadal wartościowym celem, czego koronnymi przykładami są skutecznie przeprowadzone w tym roku ataki na ... się na konta LinkedIn, aby stworzyć dokładniejszy profil swojej ofiary lub dokonać ataku phishingowego na innych użytkownikach. 10. Włamania do inteligentnych domów Jako ...

-

![Ataki DDoS: więcej, ale krótsze Ataki DDoS: więcej, ale krótsze]()

Ataki DDoS: więcej, ale krótsze

... ataku miało być rzekome wspieranie przez Turcję grupy terrorystycznej ISIS. Do największych incydentów minionego roku należały ataki na Sony PlayStation i sieć Xbox Live. I to własnie gry online stały się w ostatnim czasie głównym celem ...

-

![Cyberbezpieczeństwo 2016. Podsumowanie Deloitte [© Glebstock - Fotolia.com] Cyberbezpieczeństwo 2016. Podsumowanie Deloitte]()

Cyberbezpieczeństwo 2016. Podsumowanie Deloitte

... charakterystyce APT na system SWIFT (skradzione ponad 81 milionów dolarów w ataku na Bank Centralny w Bangladeszu, 12 milionów w Banko del Austro w Ekwadorze, i ... typu „memory corruption”), który umożliwia przejęcie kontroli nad stacją użytkownika. Celem przestępców nie zawsze były ataki na kanały bankowości elektronicznej. W jednym z banków ...

-

![Cyberprzestępczość przechodzi metamorfozę. Oto aktualne zagrożenia [© Andrey Popov - Fotolia.com] Cyberprzestępczość przechodzi metamorfozę. Oto aktualne zagrożenia]()

Cyberprzestępczość przechodzi metamorfozę. Oto aktualne zagrożenia

... niebezpieczeństwo, gdy robią to bez wykorzystania ochronnych filtrów. Domowe biuro pozostaje celem hakerów – W 2020 roku granice między domem a biurem uległy znacznemu zatarciu ... na szczególnie duży ruch, którego charakter odpowiadał zdefiniowanym wcześniej wskaźnikom ataku. Istnieją również dowody na to, że cyberprzestępczość wybrała także inne ...

-

![Inżynieria społeczna i ChatGPT kluczowymi metodami hakerów? [© pixabay.com] Inżynieria społeczna i ChatGPT kluczowymi metodami hakerów?]()

Inżynieria społeczna i ChatGPT kluczowymi metodami hakerów?

... . Pozwala też – nawet osobom bez stosownej wiedzy eksperckiej – na napisanie kodu, który zbiera informacje, łącząc się z infrastrukturą będącą celem nieuprawnionego ataku – podkreśla Wojciech Głażewski, dyrektor zarządzający Check Point Software w Polsce. Obawy podziela Biuro Informacji Kredytowej, które w najnowszym raporcie „Cyberbezpieczeństwo ...

-

![Cyberwojna stałym elementem działań wojennych [© Maxleron z Pixabay] Cyberwojna stałym elementem działań wojennych]()

Cyberwojna stałym elementem działań wojennych

... Bardzo aktywne na terenie Europy są grupy szpiegowskie z Rosji i Chin. Po ataku Hamasu na Izrael w październiku 2023 r. i podczas trwającej wojny w Gazie ESET ... jak np. odkryta przez badaczy ESET kampania Operation Texonto. Jej celem było rozpowszechnianie fałszywych informacji o rosyjskich protestach wyborczych i sytuacji wojennej w Charkowie, aby ...

-

![Szpieg w sieci kontaktów. Jak LinkedIn stał się kopalnią danych dla grup przestępczych i cyberoszustów [© wygenerowane przez AI] Szpieg w sieci kontaktów. Jak LinkedIn stał się kopalnią danych dla grup przestępczych i cyberoszustów]()

Szpieg w sieci kontaktów. Jak LinkedIn stał się kopalnią danych dla grup przestępczych i cyberoszustów

... . Takie dane stanowią fundament do przygotowania spersonalizowanych ataków socjotechnicznych, których celem może być sieć firmowa. Specyfika portalu sprawia, że ... [5]. Każda informacja upubliczniona w naszym profilu może zostać użyta do uwiarygodnienia ataku – odpowiada Kamil Sadkowski. Jak ograniczyć ryzyko? Budowanie cyfrowej czujności Głównym ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Złośliwe oprogramowanie: 10 mitów [© lolloj - Fotolia.com] Złośliwe oprogramowanie: 10 mitów](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Zlosliwe-oprogramowanie-10-mitow-127031-150x100crop.jpg)

![3 filary cyberbezpieczeństwa firm [© DC Studio na Freepik] 3 filary cyberbezpieczeństwa firm](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/3-filary-cyberbezpieczenstwa-firm-261309-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2013-128463-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2015 [© Olivier Le Moal - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2015](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2015-157446-150x100crop.jpg)

![Wirusy i ataki sieciowe IV-VI 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe IV-VI 2005](https://s3.egospodarka.pl/grafika/Wirusy/Wirusy-i-ataki-sieciowe-IV-VI-2005-apURW9.jpg)

![Perswazja: sztuka kontrargumentów [© Minerva Studio - Fotolia.com] Perswazja: sztuka kontrargumentów](https://s3.egospodarka.pl/grafika/perswazja/Perswazja-sztuka-kontrargumentow-iG7AEZ.jpg)

![8 na 10 firm deklaruje gotowość na ransomware. Tyle teorii, a praktyka? [© zimmytws - Fotolia.com] 8 na 10 firm deklaruje gotowość na ransomware. Tyle teorii, a praktyka?](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/8-na-10-firm-deklaruje-gotowosc-na-ransomware-Tyle-teorii-a-praktyka-252607-150x100crop.jpg)

![Cyberataki w branży TSL: 2 na 3 odnoszą pożądany skutek [© Freepik_com] Cyberataki w branży TSL: 2 na 3 odnoszą pożądany skutek](https://s3.egospodarka.pl/grafika2/NIS2/Cyberataki-w-branzy-TSL-2-na-3-odnosza-pozadany-skutek-259613-150x100crop.jpg)

![Spear phishing coraz popularniejszy [© adimas - Fotolia.com] Spear phishing coraz popularniejszy](https://s3.egospodarka.pl/grafika2/spear-phishing/Spear-phishing-coraz-popularniejszy-109963-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2013-130012-150x100crop.jpg)

![10 lat złośliwego oprogramowania na urządzenia mobilne [© Thomas Hansen - Fotolia.com] 10 lat złośliwego oprogramowania na urządzenia mobilne](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/10-lat-zlosliwego-oprogramowania-na-urzadzenia-mobilne-130738-150x100crop.jpg)

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2012-114464-150x100crop.jpg)

![Jak samorząd terytorialny ma bronić się przed ransomware? [© santiago silver - Fotolia.com] Jak samorząd terytorialny ma bronić się przed ransomware?](https://s3.egospodarka.pl/grafika2/ransomware/Jak-samorzad-terytorialny-ma-bronic-sie-przed-ransomware-225359-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2014-137555-150x100crop.jpg)

![Check Point: zagrożenia bezpieczeństwa 2014 [© alphaspirit - Fotolia.com] Check Point: zagrożenia bezpieczeństwa 2014](https://s3.egospodarka.pl/grafika2/Check-Point/Check-Point-zagrozenia-bezpieczenstwa-2014-129562-150x100crop.jpg)

![Cyberbezpieczeństwo 2016. Podsumowanie Deloitte [© Glebstock - Fotolia.com] Cyberbezpieczeństwo 2016. Podsumowanie Deloitte](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-2016-Podsumowanie-Deloitte-186328-150x100crop.jpg)

![Cyberprzestępczość przechodzi metamorfozę. Oto aktualne zagrożenia [© Andrey Popov - Fotolia.com] Cyberprzestępczość przechodzi metamorfozę. Oto aktualne zagrożenia](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberprzestepczosc-przechodzi-metamorfoze-Oto-aktualne-zagrozenia-236163-150x100crop.jpg)

![Inżynieria społeczna i ChatGPT kluczowymi metodami hakerów? [© pixabay.com] Inżynieria społeczna i ChatGPT kluczowymi metodami hakerów?](https://s3.egospodarka.pl/grafika2/ChatGPT/Inzynieria-spoleczna-i-ChatGPT-kluczowymi-metodami-hakerow-252568-150x100crop.jpg)

![Cyberwojna stałym elementem działań wojennych [© Maxleron z Pixabay] Cyberwojna stałym elementem działań wojennych](https://s3.egospodarka.pl/grafika2/wojna/Cyberwojna-stalym-elementem-dzialan-wojennych-259732-150x100crop.jpg)

![Szpieg w sieci kontaktów. Jak LinkedIn stał się kopalnią danych dla grup przestępczych i cyberoszustów [© wygenerowane przez AI] Szpieg w sieci kontaktów. Jak LinkedIn stał się kopalnią danych dla grup przestępczych i cyberoszustów](https://s3.egospodarka.pl/grafika2/LinkedIn/Szpieg-w-sieci-kontaktow-Jak-LinkedIn-stal-sie-kopalnia-danych-dla-grup-przestepczych-i-cyberoszustow-270466-150x100crop.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025 [© Andrey Popov - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-czerwcu-2025-267094-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Ulga B+R 2024/2025. Kto może skorzystać? [© Freepik] Ulga B+R 2024/2025. Kto może skorzystać?](https://s3.egospodarka.pl/grafika2/ulga-B-R/Ulga-B-R-2024-2025-Kto-moze-skorzystac-265197-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami [© wygenerowane przez AI] 700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami](https://s3.egospodarka.pl/grafika2/badania-i-rozwoj/700-mln-zl-na-innowacje-PARP-uruchamia-nowa-edycje-Sciezki-SMART-z-uproszczonymi-zasadami-270788-150x100crop.jpg)

![Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać? [© wygenerowane przez AI] Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/Faktury-poza-KSeF-a-koszty-i-VAT-Co-sie-zmienilo-po-1-lutego-2026-i-czy-mozna-je-rozliczac-270769-150x100crop.jpg)

![Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny [© pexels] Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny](https://s3.egospodarka.pl/grafika2/remont-mieszkania/Ile-kosztuje-remont-mieszkania-w-2026-Blisko-70-tys-zl-to-wariant-ekonomiczny-270777-150x100crop.jpg)

![KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania [© wygenerowane przez AI] KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania](https://s3.egospodarka.pl/grafika2/zwolnienie-z-VAT/KSeF-dla-zwolnionych-z-VAT-Przewodnik-po-nowych-zasadach-fakturowania-270768-150x100crop.jpg)

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)