-

![MySpace będzie sprzedawać muzykę [© stoupa - Fotolia.com] MySpace będzie sprzedawać muzykę]()

MySpace będzie sprzedawać muzykę

... uwagę zmieniające się trendy w przemyśle muzycznym, które czynią go bardziej przyjaznym dla zespołów, umożliwiając im tworzenie dobrej jakości nagrań i ... co teraz staramy się zrobić to utrzymać koszty na tak niskim poziomie, jak to tylko możliwe.” Aby dany utwór muzyczny mógł być gotowy do sprzedaży, zespół będzie musiał najpierw umieścić go ...

-

![Bezpieczniejsze płatności internetowe Bezpieczniejsze płatności internetowe]()

Bezpieczniejsze płatności internetowe

... karty płatniczej otrzymuje możliwość nadania dodatkowego hasła identyfikującego i weryfikującego transakcję, co znacznie ogranicza zagrożenie przeprowadzenia całego procesu przez ... Secure jest globalnym standardem bankowym. Stosuje go kilkadziesiąt tysięcy banków na całym świecie. Wprowadzili go m.in. najwięksi wydawcy kart płatniczych: Visa (system ...

-

![Tydzień 49/2006 (04-10.12.2006) [© RVNW - Fotolia.com] Tydzień 49/2006 (04-10.12.2006)]()

Tydzień 49/2006 (04-10.12.2006)

... go w prawdziwy biznesowy sukces w opinii środowiskowej. Na tym etapie naszych rozważań niepotrzebnym jest uzasadnianie tego, że powyższy cel w pojedynkę trudno Ci będzie osiągnąć. Dlatego niezależnie co ... rankingu osiągnięć innych zespołów firmy. Szukaj sposobu by zaangażować go i by on pomógł Ci skierować potencjał firmy w dalszy szybki rozwój, w ...

-

![Tydzień 10/2007 (05-11.03.2007) [© RVNW - Fotolia.com] Tydzień 10/2007 (05-11.03.2007)]()

Tydzień 10/2007 (05-11.03.2007)

... . 26,6 mld USD. Syndyk koncernu Jukos (sąd uznał go za bankruta) potwierdził, że zamierza go zlikwidować do połowy roku. Ubiegłoroczne kłopoty Airbusa musiały się ... z programem A380 i A350XWB, a także spadający kurs USD. Komentarz do wydarzeń gospodarczych CO SŁYCHAĆ W UNIJNEJ EUROPIE? 1. Odbył się kolejny szczyt krajów unijnych. Przyjęto kilka ...

-

![Tydzień 15/2007 (09-15.04.2007) [© RVNW - Fotolia.com] Tydzień 15/2007 (09-15.04.2007)]()

Tydzień 15/2007 (09-15.04.2007)

... nowego porozumienia o współpracy UE-Rosja. Polska i Litwa zgłosiły tzw. rezerwę, czyli zastrzeżenia co oznacza, że kiedy sprawa będzie przedmiotem dyskusji na posiedzeniu ministrów ... , że stan rurociągu jest taki, że naprawa jest nieopłacalna i należy go definitywnie zamknąć. Konieczność dostaw ropy drogą morską (przez port w Butyndze) w połączeniu ...

-

![Wyzwania i cele CEO największych firm Wyzwania i cele CEO największych firm]()

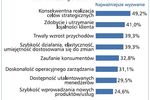

Wyzwania i cele CEO największych firm

... głównych dla ich organizacji, co zapewniło jej drugie miejsce na liście priorytetów w obszarze zarządzania finansami. Pozyskanie zaufania konsumentów w jednoznacznej opinii prezesów jest głównym wyzwaniem w obszarze czynników ryzyka w otoczeniu – ponad 32,8% prezesów biorących udział w badaniu wskazuje go jako wyzwanie najważniejsze i jednocześnie ...

-

![Tydzień 29/2007 (16-22.07.2007) [© RVNW - Fotolia.com] Tydzień 29/2007 (16-22.07.2007)]()

Tydzień 29/2007 (16-22.07.2007)

... Europejska prowadzi już procedury karne przeciwko Francji, Hiszpanii i Holandii. Na zakończenie coś, co w założeniach jest jednoznacznie pozytywne. 4. Uruchomiony został największy unijny program "Kapitał ludzki ... to za ważny problem. Jednak czy będziemy mieli wystarczająco dużo dyscypliny by go mądrze zrealizować, a nie zamieniać go na pretekst ...

-

![Masowy spam w plikach MP3 [© stoupa - Fotolia.com] Masowy spam w plikach MP3]()

Masowy spam w plikach MP3

... w celu uniknięcia wykrycia przez filtry antyspamowe spamerzy modyfikują nagranie wraz z każdą wysyłką, co dodatkowo obniża jego jakość. Eksperci z branży bezpieczeństwa IT już od jakiegoś ... ten rodzaj spamu nie będzie po prostu wystarczająco efektywny, aby stosowanie go opłacało się spamerom. "Użytkownicy komputerów bardzo często wysyłają do siebie ...

-

![Wycena wartości firmy: jaką metodę zastosować? Wycena wartości firmy: jaką metodę zastosować?]()

Wycena wartości firmy: jaką metodę zastosować?

... Podejście majątkowe polega na uzależnieniu wartości przedsiębiorstwa jedynie od stanu wyposażenia go w aktywa i od sposobu ich finansowania. Podejście dochodowe polega na zwróceniu uwagi ... np. hotelarstwo, gastronomia, prywatny szpital. W przypadku e-firm brakuje jeszcze zgodności co do tego, w którym przedziale się one znajdują. Wydaje się, że ...

-

![Rootkit Rustock.C: rozwiązanie zagadki Rootkit Rustock.C: rozwiązanie zagadki]()

Rootkit Rustock.C: rozwiązanie zagadki

... "zbieracza" i nie był rozprzestrzeniany, co wyjaśniałoby, dlaczego znalezienie go zajęło tak dużo czasu. Analiza ... co z pogłoskami o rootkicie Rustock.C, jakie krążyły pod koniec 2006 roku? Kaspersky Lab uważa, że w tym czasie Rustock.C jeszcze nie istniał. Został stworzony prawdopodobnie w odpowiedzi na histerię, jaka towarzyszyła poszukiwaniu go ...

Tematy: Rootkity, rootkit, złośliwy kod, cyberprzestępcy, złośliwe programy, botnet, sieci zombie, rustock, Rustock.C -

![System zarządzania jakością: błędy przy wdrażaniu System zarządzania jakością: błędy przy wdrażaniu]()

System zarządzania jakością: błędy przy wdrażaniu

... się za zadanie doprowadzenie do uzyskania certyfikatu oraz obarcza się go nieomalże wyłączną odpowiedzialnością za powodzenie projektu. Istnieją przynajmniej trzy ... zasadach. Jeśli zainteresowała cię tematyka zarządzania jakością, szczegółowe wskazówki co do SZJ, ich projektowania i wdrażania znajdziesz w książce A. Hamrola „Zarządzanie jakością z ...

-

![Tydzień 25/2009 (15-21.06.2009) [© RVNW - Fotolia.com] Tydzień 25/2009 (15-21.06.2009)]()

Tydzień 25/2009 (15-21.06.2009)

... w złotych spadek importu wyniósł 20%, a eksportu tylko o 10%, co umożliwiło poprawę bilansu handlowego i zamknięcie go dodatnim wynikiem (171 mln euro), podobnie dodatnim wynikiem ... przy utrzymywaniu obecnego poziomu wydatków niewiele ma rząd innych możliwości na obniżenie go. Obecnie czyni wysiłki, by ściągnąć jak najwięcej pieniędzy z dywidend. ...

-

![Sektor MSP: wybór i rejestracja domeny Sektor MSP: wybór i rejestracja domeny]()

Sektor MSP: wybór i rejestracja domeny

... , zmniejszając ryzyko popełnienia błędu (tzw. „literówki”) przez użytkownika, kiedy będzie wprowadzał go do przeglądarki. Jeżeli nazwa firmy składa się z kilku członów (2-3 wyrazy) ... firmowych domen. Przydatne mogą okazać się także informacje na temat tego, co dzieje się z domeną po jej wygaśnięciu oraz czy istnieje możliwość przywrócenia usługi ...

-

![Aparat Panasonic Lumix DMC-ZX1 Aparat Panasonic Lumix DMC-ZX1]()

Aparat Panasonic Lumix DMC-ZX1

... aparatu wynoszący 1,1 sekundy. Opóźnienie zwolnienia migawki wynosi około 0,007 sekundy, co pozwala robić zdjęcia pod wpływem nagłego impulsu. W trybie seryjnym aparat ZX1 może ... edycję zarejestrowanego materiału. Można również wysłać film do serwisu YouTube albo zarchiwizować go na płycie DVD. Jedną z charakterystycznych cech aparatu ZX1 ...

-

![Silna pozycja branży mięsnej [© christian42 - Fotolia.com] Silna pozycja branży mięsnej]()

Silna pozycja branży mięsnej

... Małe zakłady mięsne potrafią też łatwo zmienić profil technologiczny, aby dostosować go do aktualnych potrzeb rynków regionalnych, na których działają. Sąsiad, klient, kontrahent ... prezes zakładów. Średnio ok. 1 mln osób musi je zjeść, żebyśmy kolejnego dnia mieli co robić - zaznacza. Wpływ na przywiązanie klienta ma m.in. wybór kanału dystrybucji. ...

-

![Air Products inwestuje w Kędzierzynie-Koźlu Air Products inwestuje w Kędzierzynie-Koźlu]()

Air Products inwestuje w Kędzierzynie-Koźlu

... się będzie wysoką czystością – do 5 ppm (części na milion) tlenu, co jest szczególnie ważne ze względu na wymagania technologiczne procesów, w ... , ma również wiele zastosowań, zarówno w przemyśle jak i w sektorze usług. Stosuje się go m.in. do zaopatrywania szpitali, tlenoterapii domowej, uzdatniania ścieków, a także do natleniania wody w hodowlach ...

-

![Motywacja pozapłacowa coraz popularniejsza [© Scanrail - Fotolia.com] Motywacja pozapłacowa coraz popularniejsza]()

Motywacja pozapłacowa coraz popularniejsza

... ten wskaźnik sięga ponad połowy. Tam również pracownik sam wybiera te elementy, które jego zdaniem najlepiej go motywują, poza pieniędzmi. Dziś pracodawcy motywują swoich pracowników nie tylko bonusami w postaci darmowego leczenia stomatologicznego ... , dodatkowo pracownik ma poczucie, że niczego mu się nie narzuca, że sam decyduje o tym, co składa ...

-

![Windows 7 już dostępny [© Nmedia - Fotolia.com] Windows 7 już dostępny]()

Windows 7 już dostępny

... który pokazuje stan wszystkich podłączonych urządzeń, takich jak aparaty i telefony komórkowe, co ułatwia synchronizację i zarządzanie nimi z poziomu komputera. Snap, ułatwia pracę z ... zachowanych w komputerach oraz zasobach sieciowych organizacji: Bitlocker i Bitlocker to Go, dzięki którym wymuszane jest szyfrowanie danych na dyskach wewnętrznych ...

-

![Bezpieczeństwo w Internecie: trendy 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie: trendy 2010]()

Bezpieczeństwo w Internecie: trendy 2010

... przesyłanych za pomocą komunikatorów internetowych będzie zawierała adres URL, a co 12 link będzie prowadzić do witryny z niebezpiecznym oprogramowaniem. W połowie 2009 ... Pomimo starań programistów Microsoftu, błędy i niedoskonałości w kodzie będą się zdarzały, dopóki będzie go tworzył człowiek i bez względu na to, jak szczegółowe i dokładne ...

-

![Cybersquatting 2.0 [© stoupa - Fotolia.com] Cybersquatting 2.0]()

Cybersquatting 2.0

... społecznościowym mają możliwość wybrania własnej nazwy użytkownika. To rozwiązanie skraca adres URL, co ułatwia dotarcie do strony konkretnego profilu. Przykładowo, chcąc odnaleźć stronę ... jest usługa, jaką oferował największy na świecie rejestrator domen internetowych - firma Go Daddy. Przez pewien czas na ich stronie internetowej można było ...

-

![Wzrosła liczba ofert pracy w styczniu Wzrosła liczba ofert pracy w styczniu]()

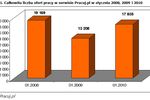

Wzrosła liczba ofert pracy w styczniu

... , do której należy portal Pracuj.pl. Także porównanie stycznia 2010 i poprzedzającego go ostatniego kwartału 2009 z podobnym przełomem między 2009 i 2008 rokiem ... ich o połowę więcej. Wraz z poprawą koniunktury, firmy zaczęły też odmrażać budżety marketingowe, co wpłynęło na poprawę sytuacji specjalistów ds. marketingu, reklamy i PR poszukujących ...

-

![Slogan reklamowy a tożsamość marki [© Minerva Studio - Fotolia.com] Slogan reklamowy a tożsamość marki]()

Slogan reklamowy a tożsamość marki

... . Slogan doskonale oddał przewagę konkurencyjną nowego produktu. Z powodzeniem stosowano go przez pół wieku w kampaniach reklamowych w ponad stu krajach całego ... taniej”. Determinacja w dokonywaniu przekształceń służyła konsekwentnemu wskazywaniu własnej przewagi: niezależnie, co oferuje ci konkurencja, my i tak jesteśmy tańsi. I choć w sloganach ...

-

![Ochrona antywirusowa: Kaspersky PURE Ochrona antywirusowa: Kaspersky PURE]()

Ochrona antywirusowa: Kaspersky PURE

... hasła do kont pocztowych, forów, blogów, serwisów bankowości online oraz – co najważniejsze – automatycznie wpisuje je podczas procesu logowania. Po odpowiednim skonfigurowaniu ... Gdy Twój telefon komórkowy znajdzie się w zasięgu komputera, Kaspersky PURE wykryje go za pomocą Bluetootha i automatycznie odblokuje bazę haseł. Szyfrowanie danych: pewność ...

-

![Jakie kampanie reklamowe dla seniorów? Jakie kampanie reklamowe dla seniorów?]()

Jakie kampanie reklamowe dla seniorów?

... bliskimi. Jest on zawsze uśmiechnięty, a osoba występująca z nim na zdjęciu często obejmuje go. Claim wrocławskiej firmy Centrum TeleOpieki głosi: „pewność i spokój”. ... przypadku reumatyzmu, a nie bólów stawów, w większym stopniu zachęca seniorów do zakupu produktu. Co ciekawe, podkreślanie wieku w reklamie leków nie jest źle odbierane przez ...

-

![ESET: zagrożenia internetowe V 2010 ESET: zagrożenia internetowe V 2010]()

ESET: zagrożenia internetowe V 2010

... sławą głównie z powodu wyjątkowej odporności na działania, mające na celu usunięcie go z dysku. ESET przypomina, że sama infekcja rozwija się bardzo szybko - ... co powoduje, że komputer użytkownika po zainfekowaniu staje się zupełnie bezbronny. Infekcje spowodowane Win32/Sality są zwykle tak bardzo rozległe, że jedynym sposobem pozbycia się go ...

-

![Telewizory LCD: preferencje zakupowe V 2010 Telewizory LCD: preferencje zakupowe V 2010]()

Telewizory LCD: preferencje zakupowe V 2010

... się jednym z bardziej znaczących kryteriów dla potencjalnych nabywców - wybrało go ponad 40% użytkowników korzystających z filtrów w tej kategorii. Kolejnym w rankingu popularności ... padło na markę Sony. 15% zainteresowania przypadło zaś firmie Sharp, co czyni ją trzecim w kolejności preferowanym producentem telewizorów LED. Preferencje dotyczące ...

-

![Aparat Panasonic LUMIX DMC-G10 Aparat Panasonic LUMIX DMC-G10]()

Aparat Panasonic LUMIX DMC-G10

... jaką wyposażony jest aparat DMC-G10, pozwala zablokować fokus na dowolnym obiekcie i utrzymać go w polu ostrości nawet podczas ruchu. Bardzo ułatwia to wykonywanie czystych ... korpusem aparatu, a obiektywem zdecydowanie poprawia możliwości rozbudowy aparatu w przyszłości, co maksymalizuje jego potencjał. Zastosowany w modelu G10 wizjer typu Live View, ...

-

![Polska: wydarzenia tygodnia 42/2010 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 42/2010]()

Polska: wydarzenia tygodnia 42/2010

... nim oraz że zamierza przesyłać go także do krajów Europy. Turkmenistan jest potentatem, jeśli chodzi o wielkość zasobów gazu (posiada czwarte co do wielkości złoża gazu na świecie).Są one szacowane na 24 trylionów m³. Rząd w ciągu najbliższych 20 lat zamierza siedmiokrotnie zwiększyć swój eksport gazu. Obecnie eksportuje go ...

-

![Projektory Acer z serii P7 Projektory Acer z serii P7]()

Projektory Acer z serii P7

... więc optymalne poziomy czerni przy zachowaniu oryginalnej jasności białych obszarów, co przekłada się na wyraźny obraz i pozwala na uzyskanie współczynnika kontrastu nawet ... sygnału podłączanymi do portu USB. Aby wyświetlać obraz z komputera PC, wystarczy podłączyć go do projektora kablem USB. W projektorach tych zastosowano też nowoczesną lampę o ...

-

![Dell: smartfon Venue Pro i tablety Streak Dell: smartfon Venue Pro i tablety Streak]()

Dell: smartfon Venue Pro i tablety Streak

... go przed zarysowaniem. Pełna klawiatura, wysuwana pionowo spod ekranu, jest miłym dodatkiem dla miłośników tradycyjnych klawiszy - pozwala równie szybko tworzyć mejle co ... więcej. Siedmiocalowe urządzenie z ekranem typu multitouch ma wielkość, która pozwala mieć go pod ręką, a z drugiej strony umożliwia komfortowe korzystanie z multimediów czy ...

-

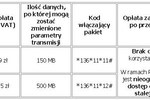

![Pakiety internetowe Non Stop w Plusie Pakiety internetowe Non Stop w Plusie]()

Pakiety internetowe Non Stop w Plusie

... mogą to zrobić w dowolnym momencie wyłączając pakiet i aktywując go ponownie. Dla Klientów, którzy rzadziej korzystają z Internetu w telefonie, w ... go jako modem przy połączeniu z Internetem. Pakiety można włączyć wpisując na klawiaturze telefonu kod aktywacyjny lub przez Internet na stronie online.plus.pl. Pakiety są cykliczne i odnawiają się co ...

-

![Aparat Samsung MV800 MultiView Aparat Samsung MV800 MultiView]()

Aparat Samsung MV800 MultiView

... – funkcja Funny Face pozwala na wyginanie, rozciąganie i manipulowanie zdjęciami portretowymi, co gwarantuje doskonałą zabawę jak w gabinecie luster. Portret dla ... wakacjach z rodziną, można zobaczyć jego układ na wyświetlaczu dokładnie tak, jak się go zapamiętało. Twórcza inteligencja MV800 Podczas wykonywania zdjęcia portretowego Samsung ...

-

![Depozycjonowanie jako ochrona wizerunku w sieci [© Minerva Studio - Fotolia.com] Depozycjonowanie jako ochrona wizerunku w sieci]()

Depozycjonowanie jako ochrona wizerunku w sieci

... przez lata pozycja serwisu może jednak zostać zachwiana. W najlepszym przypadku, wyprzedzi go strona konkurencji. – Wtedy, aby wrócić na szczyt, wystarczy zwiększyć wysiłki ... jest zapytanie „prawo jazdy”. Ilość szkół nauki jazdy jest bardzo duża, a co za tym idzie, rośnie konkurencja walcząca o zajęcie dobrego miejsca w wynikach wyszukiwania – mówi ...

-

![Nowy szkodliwy program Flame [© drx - Fotolia.com] Nowy szkodliwy program Flame]()

Nowy szkodliwy program Flame

... złożoność tego zagrożenia, jak również ukierunkowany charakter jego ataków, uniemożliwiły automatyczne wykrycie go przez oprogramowanie bezpieczeństwa. Chociaż cechy robaka Flame różnią się od ... że robak ten składa się z wielu modułów i tworzy go kilka megabajtów kodu wykonywalnego – przez co jego rozmiar jest około 20 razy większy niż rozmiar ...

-

![Medialny Temat Dnia: Anders Breivik skazany na 21 lat więzienia [© Michael Flippo - Fotolia.com] Medialny Temat Dnia: Anders Breivik skazany na 21 lat więzienia]()

Medialny Temat Dnia: Anders Breivik skazany na 21 lat więzienia

... norweskiego systemu karnego. Nie oznacza to jednak że Breivik zostanie potraktowany łagodniej niż w którymkolwiek z europejskich krajów. Dziś norweski sąd skazał go co prawda na najdłuższy możliwy okres więzienia przewidziany norweskim prawem – „tylko” 21 lat więzienia, jednak kara ta dopuszcza możliwość nawet nieograniczonego ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![MySpace będzie sprzedawać muzykę [© stoupa - Fotolia.com] MySpace będzie sprzedawać muzykę](https://s3.egospodarka.pl/grafika/MySpace/MySpace-bedzie-sprzedawac-muzyke-MBuPgy.jpg)

![Tydzień 49/2006 (04-10.12.2006) [© RVNW - Fotolia.com] Tydzień 49/2006 (04-10.12.2006)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-49-2006-04-10-12-2006-vgmzEK.jpg)

![Tydzień 10/2007 (05-11.03.2007) [© RVNW - Fotolia.com] Tydzień 10/2007 (05-11.03.2007)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-10-2007-05-11-03-2007-sNRO59.jpg)

![Tydzień 15/2007 (09-15.04.2007) [© RVNW - Fotolia.com] Tydzień 15/2007 (09-15.04.2007)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-15-2007-09-15-04-2007-sNRO59.jpg)

![Tydzień 29/2007 (16-22.07.2007) [© RVNW - Fotolia.com] Tydzień 29/2007 (16-22.07.2007)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-29-2007-16-22-07-2007-vgmzEK.jpg)

![Masowy spam w plikach MP3 [© stoupa - Fotolia.com] Masowy spam w plikach MP3](https://s3.egospodarka.pl/grafika/spam/Masowy-spam-w-plikach-MP3-MBuPgy.jpg)

![Tydzień 25/2009 (15-21.06.2009) [© RVNW - Fotolia.com] Tydzień 25/2009 (15-21.06.2009)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-25-2009-15-21-06-2009-vgmzEK.jpg)

![Silna pozycja branży mięsnej [© christian42 - Fotolia.com] Silna pozycja branży mięsnej](https://s3.egospodarka.pl/grafika/branza-miesna/Silna-pozycja-branzy-miesnej-zaGbha.jpg)

![Motywacja pozapłacowa coraz popularniejsza [© Scanrail - Fotolia.com] Motywacja pozapłacowa coraz popularniejsza](https://s3.egospodarka.pl/grafika/wynagrodzenie-pracownika/Motywacja-pozaplacowa-coraz-popularniejsza-apURW9.jpg)

![Windows 7 już dostępny [© Nmedia - Fotolia.com] Windows 7 już dostępny](https://s3.egospodarka.pl/grafika/Windows/Windows-7-juz-dostepny-Qq30bx.jpg)

![Bezpieczeństwo w Internecie: trendy 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie: trendy 2010](https://s3.egospodarka.pl/grafika/Symantec/Bezpieczenstwo-w-Internecie-trendy-2010-MBuPgy.jpg)

![Cybersquatting 2.0 [© stoupa - Fotolia.com] Cybersquatting 2.0](https://s3.egospodarka.pl/grafika/domeny-internetowe/Cybersquatting-2-0-MBuPgy.jpg)

![Slogan reklamowy a tożsamość marki [© Minerva Studio - Fotolia.com] Slogan reklamowy a tożsamość marki](https://s3.egospodarka.pl/grafika/slogany-reklamowe/Slogan-reklamowy-a-tozsamosc-marki-iG7AEZ.jpg)

![Polska: wydarzenia tygodnia 42/2010 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 42/2010](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-42-2010-vgmzEK.jpg)

![Depozycjonowanie jako ochrona wizerunku w sieci [© Minerva Studio - Fotolia.com] Depozycjonowanie jako ochrona wizerunku w sieci](https://s3.egospodarka.pl/grafika/ochrona-w-sieci/Depozycjonowanie-jako-ochrona-wizerunku-w-sieci-iG7AEZ.jpg)

![Nowy szkodliwy program Flame [© drx - Fotolia.com] Nowy szkodliwy program Flame](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Nowy-szkodliwy-program-Flame-94930-150x100crop.jpg)

![Medialny Temat Dnia: Anders Breivik skazany na 21 lat więzienia [© Michael Flippo - Fotolia.com] Medialny Temat Dnia: Anders Breivik skazany na 21 lat więzienia](https://s3.egospodarka.pl/grafika2/Anders-Breivik/Medialny-Temat-Dnia-Anders-Breivik-skazany-na-21-lat-wiezienia-102319-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w sierpniu 2025 [© Freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w sierpniu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-sierpniu-2025-268073-150x100crop.jpg)

![Składka zdrowotna 2026 i podatek liniowy - ile wynosi, jaki limit odliczenia [© wygenerowane przez AI] Składka zdrowotna 2026 i podatek liniowy - ile wynosi, jaki limit odliczenia](https://s3.egospodarka.pl/grafika2/skladka-na-ubezpieczenie-zdrowotne/Skladka-zdrowotna-2026-i-podatek-liniowy-ile-wynosi-jaki-limit-odliczenia-270127-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny [© pexels] Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny](https://s3.egospodarka.pl/grafika2/remont-mieszkania/Ile-kosztuje-remont-mieszkania-w-2026-Blisko-70-tys-zl-to-wariant-ekonomiczny-270777-150x100crop.jpg)

![KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania [© wygenerowane przez AI] KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania](https://s3.egospodarka.pl/grafika2/zwolnienie-z-VAT/KSeF-dla-zwolnionych-z-VAT-Przewodnik-po-nowych-zasadach-fakturowania-270768-150x100crop.jpg)

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)

![Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii? [© wygenerowane przez AI] Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii?](https://s3.egospodarka.pl/grafika2/polski-eksport/Umowa-handlowa-UE-Indie-Czy-polski-rynek-pracy-zostanie-zalany-pracownikami-z-Indii-270752-150x100crop.jpg)