-

![Tydzień 32/2009 (03-09.08.2009) [© RVNW - Fotolia.com] Tydzień 32/2009 (03-09.08.2009)]()

Tydzień 32/2009 (03-09.08.2009)

... o rezygnacji z wejścia do strefy euro w 2012 roku. Kryzys gospodarczy i duża niepewność co do dalszego rozwoju sytuacji w globalnej gospodarce nie pozostawiły rządowi zbyt ... nadmiernego deficytu. Oznacza to, że nasz kraj powinien obniżyć go do poziomu poniżej 3% PKB do 2012 r. Według prognoz Komisji Europejskiej deficyt ma w tym roku wzrosnąć ...

-

![Tydzień 33/2009 (10-16.08.2009) [© RVNW - Fotolia.com] Tydzień 33/2009 (10-16.08.2009)]()

Tydzień 33/2009 (10-16.08.2009)

... Kaliningradzie. W opinii specjalistów rosyjska technologia w tym zakresie jest na podobnym poziomie co japońska i francuska. Mimo sprzeciwu kierownictwa GM niemiecki rząd jest ... belgijskiego funduszu inwestycyjnego RHJ (fundusz ten po uzdrowieniu Opla zobowiązał się zwrócić go GM). Volkswagen ostatecznie zadecydował, że za 3,3 mld euro przejmie 42% ...

-

![Elastyczna praca oszczędza czas [© Scanrail - Fotolia.com] Elastyczna praca oszczędza czas]()

Elastyczna praca oszczędza czas

... na dojazdach dodatkową pracę, a 56% spędza ten czas z rodziną. Aktualnie tylko co dziesiąty pracownik nie musi dojeżdżać do miejsca pracy. Powyższe wnioski zostały zawarte ... %). 21% pracowników poświęca zaoszczędzony czas na dodatkową pracę, natomiast jedna czwarta przeznacza go na zajęcia sportowe - odsetek ten wzrasta do 32% w Niemczech i 35% w ...

-

![Wirus w CodeGear Delphi [© stoupa - Fotolia.com] Wirus w CodeGear Delphi]()

Wirus w CodeGear Delphi

... możliwe, że w przyszłości pomysł zostanie podchwycony przez cyberprzestępców, którzy zmodyfikują go w taki sposób, aby był bardziej destrukcyjny. “Widzę duże możliwości ewolucji ... , że praktycznie wszystkie projekty w Delphi zawierają wiersz “use SysConst”, co oznacza, że zainfekowanie jednego modułu systemu spowoduje infekcję wszystkich tworzonych ...

-

![Tydzień 34/2009 (17-23.08.2009) [© Alexandr Mitiuc Fotolia.com] Tydzień 34/2009 (17-23.08.2009)]()

Tydzień 34/2009 (17-23.08.2009)

... Dutch Shell, San Ramon i Irving, które zamierzają eksploatować australijskie, podmorskie złoża gazu. Chcą go transportować do instalacji skraplających i budować takie terminale. Największa w Azji firma petrochemiczna, chińska PetroChina Co. podpisała z Australią wstępny kontrakt wart 41 mld USD na dostawy z tych złóż 2,25 mln ...

-

![Nokia Money: mobilne usługi finansowe [© pizuttipics - Fotolia.com] Nokia Money: mobilne usługi finansowe]()

Nokia Money: mobilne usługi finansowe

... komórkowych jest znacznie bardziej powszechne niż posiadanie rachunków bankowych, co zdaje się wskazywać, że istnieje duża grupa użytkowników telefonów komórkowych, która ma bardzo ograniczony dostęp do podstawowych usług finansowych bądź nie ma go wcale. Ponieważ na świecie są ponad 4 miliardy użytkowników telefonów ...

-

![NAS Iomega: czterodyskowe napędy NAS Iomega: czterodyskowe napędy]()

NAS Iomega: czterodyskowe napędy

... ix4-200r Nowy serwer NAS ix4-200r oferuje szereg funkcji, które czynią go łatwym w użyciu napędem dla małych przedsiębiorstw: Repliakcja typu device-to-device (D2D): ... zasilacz UPS zapobiega nieprzewidzianym zamknięciom systemu w przypadku awarii sieci energetycznej i co za tym idzie utracie danych Nadzór wideo: w zależności od natężenia ...

-

![Przemyt papierosów w Polsce [© Scanrail - Fotolia.com] Przemyt papierosów w Polsce]()

Przemyt papierosów w Polsce

... uwążąją sami celnicy. Według szacunków brytyjskich ekspertów, polscy celnicy konfiskują w najlepszym razie 3-5 proc. przemytu, co sugerowałoby, że rzeczywista skala przemytu papierosów docierających do Polski sięga 12-20 mld sztuk. Lwia część ... i państwom członkowskim UE 1,65 mld USD w związku z zarzutami o sprzyjanie przemytowi i tolerowanie go ...

-

![Ranking największych zagrożeń w Internecie Ranking największych zagrożeń w Internecie]()

Ranking największych zagrożeń w Internecie

... wiadomości jaką wysyłał brzmiała: 'To jest ten dokument o który prosiłeś; nie pokazuj go nikomu innemu ;-)'. ILoveYou or Loveletter - tak sławny, że prawie nie potrzebuje prezentacji. Ten ... wirus Sasser. Conficker - ostatni na liście i najmłodszy, pojawił się w listopadzie 2008 roku. Co zaskakujące, jeśli ma się skonfigurowana klawiaturę na ...

-

![Ceny transakcyjne nieruchomości VIII 2009 Ceny transakcyjne nieruchomości VIII 2009]()

Ceny transakcyjne nieruchomości VIII 2009

... słowo wyjaśnienia – indeks cen mieszkań Open Finance jest publikowany po raz pierwszy. Opracowaliśmy go na bazie transakcji klientów OF i Home Brokera, przeprowadzonych w szesnastu największych ... mogą być przy niższych cenach niż gotowe mieszkania sprzedawane obecnie, co niewątpliwie daje pewną przestrzeń do spadku cen w dłuższym okresie (nawet ...

-

![Mleczarnie inwestują w kampanie reklamowe [© christian42 - Fotolia.com] Mleczarnie inwestują w kampanie reklamowe]()

Mleczarnie inwestują w kampanie reklamowe

... Wypasione mleko w Polsce". Mlekovita zleciła ocenę spotu Mleka Wypasionego i konsumenci ocenili go bardzo pozytywnie. Doceniony został pomysł, żartobliwa forma oraz zastosowana ... bawi się nim dziecko. Produkt zostaje nazwany dwupiętrowym Danonobusem, co ma podkreślać, że zawiera dwa składniki: jogurt i owoce - truskawki, brzoskwinie lub wiśnie ...

-

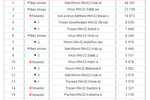

![Kaspersky Lab: szkodliwe programy VIII 2009 Kaspersky Lab: szkodliwe programy VIII 2009]()

Kaspersky Lab: szkodliwe programy VIII 2009

... exploita: .a, .j oraz .o. W tym miesiącu w rankingu znalazły się aż cztery wersje, co świadczy o tym, że wykorzystywanie tej luki jest nadal bardzo popularne. ... takich skryptów, zajął 12 miejsce w rankingu. Kaspersky Anti-Virus wykrywa go jako Trojan-Downloader.JS.FraudLoad.d. Jeżeli użytkownik odwiedzi stronę internetową zainfekowaną ...

-

![Komunikacja marketingowa: crossmedia [© Minerva Studio - Fotolia.com] Komunikacja marketingowa: crossmedia]()

Komunikacja marketingowa: crossmedia

... tego rodzaju działań. Jedynie 15 proc. wykazało brak zainteresowania lub pewności co do zalet marketingu opartego na różnych kanałach medialnych. Z przeprowadzonego badania można ... czas powtórzony, konsumenci mogą wyrzucić ze świadomości reklamowany towar i zastąpić go innym. Mimo że wspomniany model komunikacji marketingowej sprawdza się i jest ...

-

![Notowania ołowiu w dół Notowania ołowiu w dół]()

Notowania ołowiu w dół

... Środka było importerem tego metalu, zaś teraz korzystając z wysokich cen w Londynie może zacząć go eksportować. Nieco podobnie sytuacja wygląda w przypadku miedzi, której Chiny są największym konsumentem i importerem - ... nieco różnią się od akcji – wyższe ceny powodują bowiem zwiększoną podaż metalowego złomu, co potrafi błyskawicznie zmienić bilans ...

-

![Telewizja cyfrowa: VOD atrakcyjny wg Polaków Telewizja cyfrowa: VOD atrakcyjny wg Polaków]()

Telewizja cyfrowa: VOD atrakcyjny wg Polaków

... 18,7% Polaków uważa możliwość uniezależnienia się od ramówki telewizyjnej, co może świadczyć o chęci dostosowania telewizji do swoich indywidualnych potrzeb. ... respondentów wskazuje możliwość zatrzymania emitowanego programu lub filmu w dowolnym momencie i przewijania go. W opinii 24,8% Polaków ważna przy oglądaniu filmu w telewizji jest także ...

-

![Europa Środkowa: najlepsze spółki 2009 Europa Środkowa: najlepsze spółki 2009]()

Europa Środkowa: najlepsze spółki 2009

... Rumunii, Bułgarii, Chorwacji, Serbii, Litwy i Estonii – w porównaniu z edycjami wcześniejszymi charakteryzuje go zatem największa różnorodność. Dziewięć miejsc w rankingu zajęły polskie firmy ... do rankingu wymaga spełnienia kilku kryteriów: roczne przychody muszą osiągać poziom co najmniej 50,000 EUR w każdym z pięciu lat objętych analizą (2004-2008 ...

-

![NETGEAR: Router WNDR3700 i ReadyNAS STORA NETGEAR: Router WNDR3700 i ReadyNAS STORA]()

NETGEAR: Router WNDR3700 i ReadyNAS STORA

... komputery z Internetem. Router posiada kilka kanałów łączności bezprzewodowej, co gwarantuje stabilność łącza. Dla zwolenników sieci przewodowej posiada natomiast cztery szybkie ... urządzenie dedykowane użytkownikom domowym posiada port usb, dzięki któremu można go podłączyć do urządzenia ReadyNAS cztery gigabitowe porty ethernet dla zwolenników ...

-

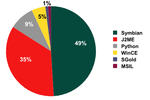

![Szkodliwe programy mobilne: ewolucja Szkodliwe programy mobilne: ewolucja]()

Szkodliwe programy mobilne: ewolucja

... Kaspersky Lab zidentyfikował 106 rodzin i 514 modyfikacji tego typu szkodników, co stanowiło 202% wzrost w przeciągu trzech lat. Liczba rodzin szkodliwego oprogramowania wzrosła ... jest nadal wykorzystywany w bardziej lub mniej podobnej formie. Stosują go wszystkie trojany SMS. Aby zarobić nielegalnie pieniądze, cyberprzestępcy muszą nabyć prefiks, ...

-

![Wyniki finansowe SKOK-ów I 2008-VI 2009 [© Scanrail - Fotolia.com] Wyniki finansowe SKOK-ów I 2008-VI 2009]()

Wyniki finansowe SKOK-ów I 2008-VI 2009

... , wygospodarowało go 29 kas. Przed rokiem zysk netto (łącznie ok. 33 mln zł) wykazało 51 kas. Strata netto poniesiona przez 34 kasy wyniosła prawie 27 mln zł (przed rokiem strata netto kształtowała się na poziomie ponad 3 mln zł, na co złożyły się ...

-

![Nawigacja samochodowa TomTom Start Nawigacja samochodowa TomTom Start]()

Nawigacja samochodowa TomTom Start

... w 3,5 calowy ekran urządzenie jest niezwykle lekkie. Ponadto posiada uchwyt EasyPort, co sprawia, że bez problemu zmieści się w kieszeni, małej torbie ... jak: ekrany startowe i specjalne, zabawne głosy. Podstawowe parametry techniczne Plug & Go – uruchamianie urządzenia bez potrzeby instalacji. Uproszczone menu – dwu-przyciskowy interfejs: Planuj ...

-

![Tydzień 45/2009 (02-08.11.2009) [© RVNW - Fotolia.com] Tydzień 45/2009 (02-08.11.2009)]()

Tydzień 45/2009 (02-08.11.2009)

... powrócą na ścieżkę stabilnego wzrostu, a ich głównym problemem będzie nadmierny deficyt finansów publicznych, co stawia pod znakiem zapytania ich wejście kolejnych kilku krajów do strefy ... silnie zależy od tempa wzrostu eksportu poza Unię, a nie przewiduje się go na zbyt wysokim poziomie. Stąd KE prognozuje wzrost gospodarczy w całej Unii w 2010 roku ...

-

![Odzyskiwanie należności problemem dla Polaków Odzyskiwanie należności problemem dla Polaków]()

Odzyskiwanie należności problemem dla Polaków

... znaczny także w odniesieniu do Francji; trzykrotny wzrost wartości długów z rynku krajów nadbałtyckich. Co się zmieniło w windykacji zagranicznych należności - sytuacja w III kwartale 2009 Wciąż najwięcej ... uzyskuje się z giełd transportowych, jest mało czasu albo nie ma go w ogóle, aby dogłębnie sprawdzić odbiorcę. Na rynku jest duży wybór i rotacja ...

-

![Prognozy gospodarcze Polski III kw. 2009 Prognozy gospodarcze Polski III kw. 2009]()

Prognozy gospodarcze Polski III kw. 2009

... złotego. Piętą achillesową gospodarki pozostaje wysoki deficyt fiskalny, który grozi przekroczeniem przez dług publiczny progu 55% PKB, co wywołałoby automatyczne oszczędności w wydatkach rządu bądź zmusiło go do podwyżek podatków. Groziłoby to tendencjami recesyjnymi i perturbacjami na rynkach finansowych. Gospodarka znalazła się na dnie ...

-

![Jak zwiększyć swoją produktywność w pracy? Jak zwiększyć swoją produktywność w pracy?]()

Jak zwiększyć swoją produktywność w pracy?

... trzeba jak najlepiej wykorzystać. W tym czasie powinniśmy zmieścić wszystko, co danego dnia należy zrobić, i dodatkowo zarezerwować czas na niespodziewane ... Co robimy, gdy dzwoni telefon? Rzecz jasna, odbieramy go. Uporczywie dzwoniący telefon wywołuje wrażenie niezwykle pilnego. Oczywiście powinniśmy go odebrać. Problem dotyczy dopiero tego, co ...

-

![Najpopularniejsze hasła w Google 2009 Najpopularniejsze hasła w Google 2009]()

Najpopularniejsze hasła w Google 2009

... najszybszym wzroście popularności, podczas gdy w Polsce odejście króla popu usytuowało go jako numer 1 wśród najczęściej poszukiwanych gwiazd. Nadal zyskują ... RPA czy topowych nowinek technologicznych wyszukiwanych przez internautów w Hongkongu. Co to jest Zeitgeist? Google przygotowuje zestawienie Zeitgeist (z jęz. niemieckiego: „zeit” - „czas” ...

-

![Zagrożenia internetowe w 2010 r. - prognozy [© stoupa - Fotolia.com] Zagrożenia internetowe w 2010 r. - prognozy]()

Zagrożenia internetowe w 2010 r. - prognozy

... na początku 2009 roku, nie był taką epidemią w ścisłym znaczeniu. Można go raczej określić jako atak starannie przygotowany i zorganizowany. W najbliższej przyszłości ... przypadku alternatywnych przeglądarek i systemów operacyjnych. Szkodliwe oprogramowanie zmienia swoją formę co kilka godzin. Infekcje niewidzialne dla internauty (drive-by) stały się ...

-

![Tydzień 50/2009 (07-13.12.2009) [© RVNW - Fotolia.com] Tydzień 50/2009 (07-13.12.2009)]()

Tydzień 50/2009 (07-13.12.2009)

... Coraz bardziej widoczna jest potrzeba zrównania wieku emerytalnego mężczyzn i kobiet i podwyższenia go. By w pełni zreformować system emerytalny i uniknąć jego załamania ... 2010 r. 1,8%. Według agencji PKB na głowę mieszkańca wynosi obecnie 17 tys. USD, co stanowi 90% średniej dla państw Europy Środkowo-Wschodniej (zalicza tu także: Czechy, Słowację ...

-

![Świńska grypa i trojany [© stoupa - Fotolia.com] Świńska grypa i trojany]()

Świńska grypa i trojany

... do Rządowego Programu Szczepień USA (US Government Vaccination Program) szybko skasuj go z dwóch powodów: po pierwsze - jak sama nazwa wskazuje - dotyczy on ... zaszczepi się przeciw świńskiej grypie, ale dodatkowo może stracić wszystkie oszczędności, co w okresie przedświątecznym byłoby nad wyraz dotkliwym ciosem” – mówi Pavel Krcma z AVG ...

-

![Utrata danych w 2009r. - TOP10 Utrata danych w 2009r. - TOP10]()

Utrata danych w 2009r. - TOP10

... w Katowicach - największej tego typu placówce w Europie Środkowo-Wschodniej. Na dzień dzisiejszy odzyskuje się co najmniej trzy na cztery utracone pliki. W niemal 26 proc. przypadków utrata ... się z nietypową sytuacją. Spanikowany oszust, na którego laptopie znajdowały się obciążającego go dane, wyrzucił swój laptop przez okno licząc na to, że upadek ...

-

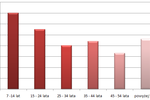

![Bezpieczeństwo dzieci w Internecie Bezpieczeństwo dzieci w Internecie]()

Bezpieczeństwo dzieci w Internecie

... "Bezpieczeństwo dzieci i młodzieży w Internecie"), aż 70% dzieci korzystających z Internetu używa go w celach rozrywkowych (takich jak gry online). Wykres szczegółowo pokazuje ... Security, zawierającą m.in. moduł kontroli rodzicielskiej. Niezależnie jednak od tego co zainstalujemy i na jaki typ ochrony się zdecydujemy - nic nie zastąpi rozsądku ...

-

![Najskuteczniejsze techniki sprzedaży Najskuteczniejsze techniki sprzedaży]()

Najskuteczniejsze techniki sprzedaży

... go: – Chyba nie idzie ci dziś najlepiej. – Racja. Nawet jak jest branie, to żadna ryba nie chce połknąć haczyka. – Może za mocno podcinasz. Zastanówmy się nad tym, co ... , w jaki sposób mój produkt wpisuje się w twoje oczekiwania? KLIENT: Jasne. Zastosuję go w... Czy widzisz, co się dzieje? Klient sam finalizuje! Czy to nie wspaniała sytuacja? Aby ...

-

![Oprogramowanie Iomega v.Clone Oprogramowanie Iomega v.Clone]()

Oprogramowanie Iomega v.Clone

... ). v.Clone synchronizuje dane z pierwotnym komputerem po ponownym podłączeniu dysku. To, co czyni oprogramowanie Iomega wyjątkowym, to możliwość aktualizacji wirtualnego obrazu ... PC. Podłączenie zewnętrznego dysku twardego z technologią v.Clone do netbooka zmienia go w przenośną kopię podstawowego komputera PC użytkownika. Dzięki temu, użytkownicy ...

-

![Luksusowe jachty symbolem prestiżu [© Minerva Studio - Fotolia.com] Luksusowe jachty symbolem prestiżu]()

Luksusowe jachty symbolem prestiżu

... w miarę jedzenia. A apetyt jeden z najbogatszych ludzi świata ma na nie byle co. Eclipse ma być najbezpieczniejszą jednostką pływającą świata. Wyposażono ją w system ... Cooka. Po drugie, dodatkowe zobowiązania podatkowe związane z zakupem jachtu za granicą i importem go do Polski, mogą przyprawić o palpitacje serca nawet osobę o żelaznych nerwach ...

-

![Polska: wydarzenia tygodnia 3/2010 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 3/2010]()

Polska: wydarzenia tygodnia 3/2010

... we właściwym kierunku, przebywa się we właściwym towarzystwie, robi się to, co się potrafi. Ta świadomość jest doskonałym bodźcem motywującym do lepszej i w konsekwencji ... mieliśmy na głowie międzynarodowy spór. Straciliśmy wiele na arenie międzynarodowej i przegraliśmy go we wszystkich instancjach prawnych, a zawarta ugoda kosztowała nas miliardy, ...

-

![Tymbark w konwencji Alternate Reality Game [© Minerva Studio - Fotolia.com] Tymbark w konwencji Alternate Reality Game]()

Tymbark w konwencji Alternate Reality Game

... bohatera pełną zaszyfrowanych kodów. Zaintrygowany podejrzaną historią zaczynasz dowiadywać się, o co chodzi. Przeszukując wyniki wyszukiwania, trafiasz na kolejne tego typu serwisy, blogi, zdjęcia ... Eksponat tak wartościowy, że firma skłonna jest poruszyć niebo i ziemię, aby go odnaleźć, i wzywa do pomocy każdego, kto chce pomóc. Pojawiła się ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Tydzień 32/2009 (03-09.08.2009) [© RVNW - Fotolia.com] Tydzień 32/2009 (03-09.08.2009)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-32-2009-03-09-08-2009-vgmzEK.jpg)

![Tydzień 33/2009 (10-16.08.2009) [© RVNW - Fotolia.com] Tydzień 33/2009 (10-16.08.2009)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-33-2009-10-16-08-2009-sNRO59.jpg)

![Elastyczna praca oszczędza czas [© Scanrail - Fotolia.com] Elastyczna praca oszczędza czas](https://s3.egospodarka.pl/grafika/telepraca/Elastyczna-praca-oszczedza-czas-apURW9.jpg)

![Wirus w CodeGear Delphi [© stoupa - Fotolia.com] Wirus w CodeGear Delphi](https://s3.egospodarka.pl/grafika/CodeGear-Delphi/Wirus-w-CodeGear-Delphi-MBuPgy.jpg)

![Tydzień 34/2009 (17-23.08.2009) [© Alexandr Mitiuc Fotolia.com] Tydzień 34/2009 (17-23.08.2009)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-34-2009-17-23-08-2009-12AyHS.jpg)

![Nokia Money: mobilne usługi finansowe [© pizuttipics - Fotolia.com] Nokia Money: mobilne usługi finansowe](https://s3.egospodarka.pl/grafika/mobilne-uslugi-finansowe/Nokia-Money-mobilne-uslugi-finansowe-QhDXHQ.jpg)

![Przemyt papierosów w Polsce [© Scanrail - Fotolia.com] Przemyt papierosów w Polsce](https://s3.egospodarka.pl/grafika/przemyt/Przemyt-papierosow-w-Polsce-apURW9.jpg)

![Mleczarnie inwestują w kampanie reklamowe [© christian42 - Fotolia.com] Mleczarnie inwestują w kampanie reklamowe](https://s3.egospodarka.pl/grafika/branza-mleczarska/Mleczarnie-inwestuja-w-kampanie-reklamowe-zaGbha.jpg)

![Komunikacja marketingowa: crossmedia [© Minerva Studio - Fotolia.com] Komunikacja marketingowa: crossmedia](https://s3.egospodarka.pl/grafika/dzialania-marketingowe/Komunikacja-marketingowa-crossmedia-iG7AEZ.jpg)

![Wyniki finansowe SKOK-ów I 2008-VI 2009 [© Scanrail - Fotolia.com] Wyniki finansowe SKOK-ów I 2008-VI 2009](https://s3.egospodarka.pl/grafika/wyniki-finansowe-SKOKow/Wyniki-finansowe-SKOK-ow-I-2008-VI-2009-apURW9.jpg)

![Tydzień 45/2009 (02-08.11.2009) [© RVNW - Fotolia.com] Tydzień 45/2009 (02-08.11.2009)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-45-2009-02-08-11-2009-sNRO59.jpg)

![Zagrożenia internetowe w 2010 r. - prognozy [© stoupa - Fotolia.com] Zagrożenia internetowe w 2010 r. - prognozy](https://s3.egospodarka.pl/grafika/Trend-Micro/Zagrozenia-internetowe-w-2010-r-prognozy-MBuPgy.jpg)

![Tydzień 50/2009 (07-13.12.2009) [© RVNW - Fotolia.com] Tydzień 50/2009 (07-13.12.2009)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-50-2009-07-13-12-2009-vgmzEK.jpg)

![Świńska grypa i trojany [© stoupa - Fotolia.com] Świńska grypa i trojany](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Swinska-grypa-i-trojany-MBuPgy.jpg)

![Luksusowe jachty symbolem prestiżu [© Minerva Studio - Fotolia.com] Luksusowe jachty symbolem prestiżu](https://s3.egospodarka.pl/grafika/jacht/Luksusowe-jachty-symbolem-prestizu-iG7AEZ.jpg)

![Polska: wydarzenia tygodnia 3/2010 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 3/2010](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-3-2010-vgmzEK.jpg)

![Tymbark w konwencji Alternate Reality Game [© Minerva Studio - Fotolia.com] Tymbark w konwencji Alternate Reality Game](https://s3.egospodarka.pl/grafika/Alternate-Reality-Game/Tymbark-w-konwencji-Alternate-Reality-Game-iG7AEZ.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Składka zdrowotna 2026 i podatek liniowy - ile wynosi, jaki limit odliczenia [© wygenerowane przez AI] Składka zdrowotna 2026 i podatek liniowy - ile wynosi, jaki limit odliczenia](https://s3.egospodarka.pl/grafika2/skladka-na-ubezpieczenie-zdrowotne/Skladka-zdrowotna-2026-i-podatek-liniowy-ile-wynosi-jaki-limit-odliczenia-270127-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania [© wygenerowane przez AI] KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania](https://s3.egospodarka.pl/grafika2/zwolnienie-z-VAT/KSeF-dla-zwolnionych-z-VAT-Przewodnik-po-nowych-zasadach-fakturowania-270768-150x100crop.jpg)

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)

![Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii? [© wygenerowane przez AI] Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii?](https://s3.egospodarka.pl/grafika2/polski-eksport/Umowa-handlowa-UE-Indie-Czy-polski-rynek-pracy-zostanie-zalany-pracownikami-z-Indii-270752-150x100crop.jpg)

![Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują [© pexels] Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują](https://s3.egospodarka.pl/grafika2/kupno-mieszkania/Czy-warto-brac-kredyt-hipoteczny-w-2026-roku-Eksperci-analizuja-270751-150x100crop.jpg)