-

![Beta Bot za 500 euro [© Amir Kaljikovic - Fotolia.com] Beta Bot za 500 euro]()

Beta Bot za 500 euro

... przepuszczane przez zaporę jak Internet Explorer. UAC (Users Access Control) – wszystko to kwestia uprawnień W najnowszych systemach operacyjnych mamy dwa rodzaje uprawnień ... wiarygodnie musimy zachować spokój i zweryfikować podane informacje. Pomyśl o tym – czy system Windows naprawdę musi zwiększyć uprawnienia swojego własnego procesu aby naprawić ...

-

![5 trendów wpływających na bezpieczeństwo IT [© Creativa Images - Fotolia.com] 5 trendów wpływających na bezpieczeństwo IT]()

5 trendów wpływających na bezpieczeństwo IT

... manager of Shell Control Box, Balabit. 2. Analityka behawioralna – narzędzie wykorzystywane przez technologię Big Data, teraz jest stosowana w obszarze bezpieczeństwa i innych rozwiązań IT. Producenci będą coraz szerzej wykorzystywać tego typu analizy w swoich rozwiązaniach. Dzięki analizie behawioralnej użytkowników, system może rozpoznawać ...

-

![Smartfon Wiko Fever Special Edition Smartfon Wiko Fever Special Edition]()

Smartfon Wiko Fever Special Edition

... W FEVER Special Edition zastosowano także technologię CABC (Content Adaptive Backlight Control). Rozwiązanie pozwala na automatyczne dostosowywanie się jasności ... . Nie zabrakło również opcji szerokokątnego selfie. Smartfon działa w oparciu o system Android 6.0 Marshmallow. Płynność działania urządzenia zapewnia ośmiordzeniowy procesor Octa Core ...

-

![Smartfon Sony Xperia 5 II z technologią 5G Smartfon Sony Xperia 5 II z technologią 5G]()

Smartfon Sony Xperia 5 II z technologią 5G

... sytuacjach nieocenione usługi oddaje system Real-time Eye AF, ustawiający ostrość na oko w czasie rzeczywistym. Podczas fotografowania osób i zwierząt system ten gwarantuje ustawienie ... udostępnianie w formie zrzutów ekranu, dźwięku lub ujęć wideo. Funkcja HS Power Control pozwala natomiast uniknąć przegrzania nawet przy długotrwałym graniu. Aby ...

-

![Mniej firm wykrywa oprogramowanie ransomware we własnym środowisku IT [© Andrey Popov - Fotolia.com] Mniej firm wykrywa oprogramowanie ransomware we własnym środowisku IT]()

Mniej firm wykrywa oprogramowanie ransomware we własnym środowisku IT

... r. średni czas utrzymywania się botnetów przed ustaniem komunikacji z serwerami command and control (C2) wynosił 83 dni, co stanowi ponad 1000-krotny wzrost w porównaniu z okresem ... takich jak Red Zone i nowy ranking Exploit Prediction Scoring System, aby pomóc zespołom ds. bezpieczeństwa proaktywnie ustalać priorytety dotyczące łatania systemów ...

-

![Jak przebiega atak ransomware i jak się przed nim obronić? Jak przebiega atak ransomware i jak się przed nim obronić?]()

Jak przebiega atak ransomware i jak się przed nim obronić?

... systemów operacyjnych i plikami binarnymi living-off-the-land, aby wtopić się w system operacyjny, co pozwala atakującym na kamuflaż oraz wykorzystanie zaufanych aplikacji ... opracowali system, dzięki któremu mogą przesyłać te dane do zewnętrznych zasobów przez nich kontrolowanych lub za pomocą mechanizmu C2 (command and control). Narzędzia ...

-

![Tydzień 31/2003 (28.07-03.08.2003) [© RVNW - Fotolia.com] Tydzień 31/2003 (28.07-03.08.2003)]()

Tydzień 31/2003 (28.07-03.08.2003)

... PKB w strefie euro: wyniesie on prawdopodobnie 2,0% (wcześniej 2,4%). Mikrokomentarz do wydarzeń gospodarczych HACCP (Hazard Analysis Critical Control Points), czyli Analiza Zagrożeń w Krytycznych Punktach to system rozpoznania i kontroli zagrożeń przy produkcji i składowaniu żywności. Powstał on w USA w okresie pionierskich prac nad programem ...

Tematy: -

![Zintegrowana ochrona [© Nmedia - Fotolia.com] Zintegrowana ochrona]()

Zintegrowana ochrona

... (IDS), skanera zawartości poczty elektronicznej i ruchu w sieci WWW (F-Secure E-mail Scanning) oraz kontrolę na poziomie aplikacji (Application Control). Integracja pięciu funkcji zabezpieczeń, w połączeniu z centralnym zarządzaniem, zapewnia przedsiębiorstwom kompleksową ochronę przed dzisiejszymi zagrożeniami internetowymi. F-Secure Anti-Virus ...

Tematy: f-secure, anti-virus client security -

![Nowe odtwarzacze MP3 Panasonic Nowe odtwarzacze MP3 Panasonic]()

Nowe odtwarzacze MP3 Panasonic

... w obydwu wersjach zapewnić ma wysoką jakość dźwięku. W modelach SV-MP710V i SV-MP720V dodatkowo poprawia ją system D.sound, który składa się ze wzmacniacza cyfrowego, cyfrowego korektora dźwięku (Digital Audio Gain Control - D-AGC), systemu wzmacniającego niskie tony S-XBS oraz specjalnie dobranych słuchawek. Modele SV-MP110V i SV-MP120V są ...

-

![Podsłuchiwanie klawiatury [© Nmedia - Fotolia.com] Podsłuchiwanie klawiatury]()

Podsłuchiwanie klawiatury

... nagrania, i to niezależnie od typu używanej klawiatury. Na szczęście system ma (przynajmniej na razie) pewne ograniczenia. Przede wszystkim działa tylko w języku angielskim, ponadto w trakcie testowania nie wykorzystywano kombinacji klawiszy dodatkowych (np.: shift, control, alt). Oczywiście jest jeszcze jedna prosta metoda zabezpieczenia się ...

-

![BMC integruje procesy biznesowe [© Nmedia - Fotolia.com] BMC integruje procesy biznesowe]()

BMC integruje procesy biznesowe

BMC Software, dostawca rozwiązań do zarządzania korporacyjnymi systemami informatycznymi wzbogaciła BMC CONTROL-M o pakiet Business Process Integration Suite obsługujący oprogramowanie do przesyłania wiadomości, aplikacje Java oraz usługi webowe. Twórcy są zdania, że jest to pierwszy tego typu pakiet na rynku, który pozwala klientom integrować ...

-

![Nagrywarka DVD z technologią LightScribe Nagrywarka DVD z technologią LightScribe]()

Nagrywarka DVD z technologią LightScribe

... ), TAC (Tilt Actuator Compensation), Double OPC (Optimum Power Control). Umożliwiają poprawną pracę z nośnikami wszystkich marek znajdującymi się na rynku. Ważne są także Buffer Under Run Free Technology, Magic Speed i ABS (Automatic Ball Balancing System). Podstawowe szybkości zapisu to: • DVD+R : 16X • DVD+RW ...

-

![Szybka nagrywarka Samsunga [© violetkaipa - Fotolia.com] Szybka nagrywarka Samsunga]()

Szybka nagrywarka Samsunga

... SAT1 (Speed Adjustment Technology), TAC 2 (Tilt Actuator Compensation), Double OPC3 (Optimum Power Control), Buffer Under Run Free Technology, Buffer Under Run Error, Magic Speed5 oraz technologię WBS (Weight Balanced System). Jak podaje producent, zwiększona szybkość zapisu umożliwia zapełnienie dysku DVD R/RW o pojemności ...

-

![Lustrzanka cyfrowa Nikon D2Xs Lustrzanka cyfrowa Nikon D2Xs]()

Lustrzanka cyfrowa Nikon D2Xs

... - czarno-biały (sRGB). Aparat D2Xs jest częścią systemu Nikon Total Imaging System, co oznacza, że jest zgodny z obiektywami DX Nikkor przeznaczonymi wyłącznie ... przesyłanie zdjęć. Za pomocą komputera z zainstalowanym (opcjonalnym) oprogramowaniem Camera Control Pro można zdalnie bezprzewodowo sterować aparatem D2Xs z komputera. Aparat Nikon ...

-

![Szybkie dyski Hitachi Szybkie dyski Hitachi]()

Szybkie dyski Hitachi

... TFC (Thermal Fly-height Control) mające zapobiegać uszkodzeniom, powodowanym przez wibracje i nadmierne wydzielanie ciepła. 300GB to maksymalna pojemność w tej serii, oprócz tego dostępne będą dyski 73GB i 147GB. Ultrastar 15K300 o pojemności 147GB i prędkości 10000rpm jest dyskiem 2,5-calowym. Wyposażony jest w funkcje TFV i system ochrony danych ...

-

![Projektor DLP BenQ MP523 Projektor DLP BenQ MP523]()

Projektor DLP BenQ MP523

... i czarny). Projektor MP523 umożliwia pracę przez 4000 godzin (w trybie ekonomicznym) oraz posiada wbudowany system inteligentnej ochrony lampy i konstrukcję pozbawioną filtra. Technologia ochrony przed kurzem – Anti-dust DLP zabezpiecza ... Off; Security Password; High Altitude Mode Akcesoria standardowe: Quick start Guide; Manual CD; Remote control; ...

-

![Monitor NEC MultiSync LCD2690WUXi2 Monitor NEC MultiSync LCD2690WUXi2]()

Monitor NEC MultiSync LCD2690WUXi2

... do systemów softproofingu. NEC MultiSync LCD2690WUXi2 wyposażony został w układ DUC (Digital Uniformity Control), który odpowiada za jednorodność podświetlenia oraz dystrybucję koloru na całej powierzchni ekranu. Nowy monitor posiada również system podświetlenia panelu X-Light Pro. Czujnik umieszczony pod panelem mierzy jasność oraz temperaturę ...

-

![Aparaty Panasonic Lumix z serii FS Aparaty Panasonic Lumix z serii FS]()

Aparaty Panasonic Lumix z serii FS

... przez Panasonic nowości - aparat Lumix DMC-FS12 oraz model DMC-FS62 wyposażono w system optycznej stabilizacji obrazu (MEGA O.I.S.), który eliminuje na zdjęciach skutki ... DMC-FS62) i trybie Auto Scene w modelu DMC-FS42 dodatkowo wspomaga funkcja Intelligent ISO Control, która automatycznie dopasowuje czułość matrycy do warunków fotografowania, dzięki ...

-

![Projektor Vivitek D935VX Projektor Vivitek D935VX]()

Projektor Vivitek D935VX

... , port HDMI oraz pozwalający na zdalne sterowanie port RS232 (oprócz RJ45). Zaopatrzony jest także w system wymiany lampy. Projektor charakteryzuje poziom hałasu pracy wynoszący 29 dB w trybie ekonomicznym, zaś żywotność ... Zasilanie: AC 100-240V, 50/60Hz Akcesoria w zestawie: AC Power cord, VGA-VGA cable, User Manual (CD), Remote Control, Batteries ...

-

![Notebooki Toshiba z serii Satellite Notebooki Toshiba z serii Satellite]()

Notebooki Toshiba z serii Satellite

... głowicę dysku twardego. Nowy model stosuje takie funkcje jak: Multi-Touch Control, Toshiba ConfigFree, czy PC Health Monitor umożliwiająca kontrolowanie temperatury oraz stanu ... Super Multi (Dual Layer) oraz kamerę internetową HD, która wspiera system rozpoznawania twarzy Toshiba, przeznaczony do logowania się do komputera. Notebook L500 został ...

-

![Notebook Toshiba Satellite U500-10L Notebook Toshiba Satellite U500-10L]()

Notebook Toshiba Satellite U500-10L

... a bateria pozwala na użytkowanie laptopa do 2,5 godzin nieprzerwanej pracy. Urządzenia posiada funkcję Multi-Touch Control, która daje możliwość pracy z touchpadem więcej niż jednym palcem. ... Multi (Dual Layer) oraz oferuje kamerę internetową HD, która wspiera system rozpoznawania twarzy Toshiba, aby przyspieszyć logowanie do komputera. Na polskim ...

-

![Zagrożenia w Internecie: botnet Zagrożenia w Internecie: botnet]()

Zagrożenia w Internecie: botnet

... za pomocą pięciu lub sześciu centrów dowodzenia i kontroli (command and control - C&C). Jeżeli domena C&C zostanie usunięta przez operatora Internetu, to gang ... komputerów. Trend Micro wykrywa zagrożenia i chroni komputery przed infekcją, wykorzystując system Smart Protection Network. Składa się on z trzech głównych obszarów - oceny reputacji poczty ...

-

![Nowe notebooki Toshiba Satellite Nowe notebooki Toshiba Satellite]()

Nowe notebooki Toshiba Satellite

... 8GB, napędem DVD-Super Multi oraz 15,6 calowym ekranem HD z systemem TruBrite. Laptop został wyposażony w płaską klawiaturę, Touch Pad oraz system Gesture Control. Aplikacja Toshiba LifeSpace pomaga planować pracę, dokumentować projekty oraz segregować dokumenty. Obudowa Satellite C650 pokryta jest warstwą black scratch, która ...

-

![Audyt projektów unijnych [© Minerva Studio - Fotolia.com] Audyt projektów unijnych]()

Audyt projektów unijnych

... of Chartered Certified Accountants (ACCA), Certified Fraud Examiner (CFE), Certification in Control Self Assessment (CCSA), Certified Financial Services Auditor (CFSA) lub Chartered Financial ... zgodność projektu z prawodawstwem krajowym i unijnym oraz politykami horyzontalnymi, system kontroli wewnętrznej beneficjenta, merytoryczną część projektu i ...

-

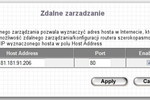

![Bezpieczna sieć WiFi Bezpieczna sieć WiFi]()

Bezpieczna sieć WiFi

... bezprzewodowy, który wspiera protokoły WPA / WPA2. Ustawienia reguł dostępu MAC (Media Access Control) Kolejnym sposobem odfiltrowania intruzów jest zdefiniowanie reguł weryfikujących tożsamość komputera, który próbuje ... sieci podłącza się inny komputer. Jest to pomocne do określenia czy system podłączający się do sieci należy faktycznie do ...

-

![Urządzenie wielofunkcyjne Brother DCP-J140W Urządzenie wielofunkcyjne Brother DCP-J140W]()

Urządzenie wielofunkcyjne Brother DCP-J140W

... Wi-Fi) materiały ze smartfonów i tabletów wyposażonych w system iOS, Windows oraz Android, a także skanować dokumenty bezpośrednio do urządzeń mobilnych. Aplikację można pobrać za darmo w sklepie z aplikacjami odpowiednim dla wybranego systemu operacyjnego. Do urządzenia dołączono oprogramowanie Brother Control Center, dzięki któremu można zmieniać ...

-

![Skaner Brother ADS-2600W Skaner Brother ADS-2600W]()

Skaner Brother ADS-2600W

... zaoszczędzić czas i zmniejsza wielkość zapisanych plików. Dołączone do skanera oprogramowanie „Brother Control Center” pozwala na łatwą i szybką edycję zeskanowanych plików przed ich ... zapisywania plików w formatach PDF, HTML, RTF oraz TXT. ADS-2600W obsługuje także system cyfrowego obiegu dokumentów ISIS, który pozwala na szybkie i bezpieczne ...

-

![Smartfon HUAWEI Ascend P2 Smartfon HUAWEI Ascend P2]()

Smartfon HUAWEI Ascend P2

... pobrać filmiki online, strony internetowe, utwory muzyczne lub eBooki. Opracowany przez HUAWEI system "swift sharing" wspiera pobieranie i wysyłanych danych przez Wi-Fi dwa ... o pojemności 2420 mAh a dzięki autorskim systemom oszczędności energii Quick Power Control (QPC) i Automated Discontinuous Reception (ADRX) Ascend P2 zużywa jej o 30% mniej i ...

-

![Trend Micro wprowadza Worry-Free 9.0 [© bloomua - Fotolia.com] Trend Micro wprowadza Worry-Free 9.0]()

Trend Micro wprowadza Worry-Free 9.0

... ułatwiająca zarządzanie urządzeniami mobilnymi Rozbudowane polityki bezpieczeństwa takie jak Remote Wipe i Device Access Control pozwalające bezpiecznie usunąć wszystkie dane z urządzeń BYOD w przypadku kradzieży lub włamania do system Obsługa Windows 8.1, Microsoft Exchange 2013 oraz ulepszone zabezpieczenia dla platform Mac Poprawiona wydajność ...

-

![Karta graficzna SAPPHIRE R9 380 ITX Compact Karta graficzna SAPPHIRE R9 380 ITX Compact]()

Karta graficzna SAPPHIRE R9 380 ITX Compact

... niej układ graficzny i pamięć utrzymywane są w niskiej temperaturze przez wydajny system chłodzenia z kilkoma rurkami cieplnymi oraz pojedynczym wentylatorem z podwójnym łożyskiem kulkowym ... FreeSync AMD TrueAudio AMD LiquidVR AMD VSR scaling AMD Frame Rate Target Control Kartę wyposażono w dwa złącza Mini DisplayPort, jedno HDMI 1.4a oraz jedno DVI-I ...

-

![Karta graficzna SAPPHIRE Radeon RX 580 NITRO+ w wersji Limited Edition Karta graficzna SAPPHIRE Radeon RX 580 NITRO+ w wersji Limited Edition]()

Karta graficzna SAPPHIRE Radeon RX 580 NITRO+ w wersji Limited Edition

... komponentów karty. Jest to wynik zastosowania innej konfiguracji heatpipe (2x 8 mm + 2x 6 mm) oraz większej powierzchni radiatora. Ponadto usprawniono system Intelligent Fan Control III, który obecnie oferuje większą precyzję sterowania pracą wentylatorów. Możliwa różnica pomiędzy stanem faktycznym, a zadaną prędkością obrotową została zmniejszona ...

-

![W Google Play znów groźny malware [© alswart - Fotolia.com] W Google Play znów groźny malware]()

W Google Play znów groźny malware

... hakerów. W Google Play co i rusz pojawiają się złośliwe aplikacje na ten system operacyjny. Tym razem Bitdefender odkrył niebezpieczne aplikacje, z których większość znajdowała się w kategorii ... aplikacja do SMS-ów. Warto też zauważyć, że serwer CnC (command and control) dostarcza do aplikacji złośliwe apk w różnym czasie. Wynika to prawdopodobnie z ...

-

![Ransomware bardziej przerażający niż inne cyberataki [© zimmytws - Fotolia.com] Ransomware bardziej przerażający niż inne cyberataki]()

Ransomware bardziej przerażający niż inne cyberataki

... prywatne VPN oraz mechanizmy kontroli dostępu do sieci (Network Access Control). Widać po tym, że przedstawiciele firm najbardziej martwią się o pracowników zdalnych i ... te muszą być również zaprojektowane tak, aby współpracować ze sobą jako jednolity system i być wzbogacone o sztuczną inteligencję i uczenie maszynowe, aby lepiej wykrywać ransomware i ...

-

![Acer Predator Orion 5000 i Predator Orion 3000 Acer Predator Orion 5000 i Predator Orion 3000]()

Acer Predator Orion 5000 i Predator Orion 3000

... nawet gdy w grę wchodzą najbardziej wymagające graficznie tytuły. Wewnątrz komputera znajdziemy również system Windows 11, 64 GB pamięci RAM DDR5 4000 MHz, aż do 2 ... Killer E2600 Ethernet, moduł Intel Wi-Fi 6E AX211 (Gig+) i oprogramowanie Control Center 2.0 zapewniają graczom wszystko, co niezbędne do pokonania przeciwnika w rozgrywce sieciowej, a ...

-

![Bitdefender wykrył 189 odmian ransomware’u w X 2022 [© DD Images - Fotolia.com] Bitdefender wykrył 189 odmian ransomware’u w X 2022]()

Bitdefender wykrył 189 odmian ransomware’u w X 2022

... Androida. Dzieje się tak z dwóch powodów: po pierwsze jest to najpopularniejszy system operacyjny na smartfony z blisko 80 procentowym udziałem w rynku, a po ... , zbiera przychodzące i wychodzące wiadomości użytkownika i przekazuje je do serwera Command & Control (C&C). Wysokie miejsca wśród najbardziej rozpowszechnionych wirusów na Androida znajdują ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Beta Bot za 500 euro [© Amir Kaljikovic - Fotolia.com] Beta Bot za 500 euro](https://s3.egospodarka.pl/grafika2/GData/Beta-Bot-za-500-euro-117886-150x100crop.jpg)

![5 trendów wpływających na bezpieczeństwo IT [© Creativa Images - Fotolia.com] 5 trendów wpływających na bezpieczeństwo IT](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/5-trendow-wplywajacych-na-bezpieczenstwo-IT-164939-150x100crop.jpg)

![Mniej firm wykrywa oprogramowanie ransomware we własnym środowisku IT [© Andrey Popov - Fotolia.com] Mniej firm wykrywa oprogramowanie ransomware we własnym środowisku IT](https://s3.egospodarka.pl/grafika2/cyberataki/Mniej-firm-wykrywa-oprogramowanie-ransomware-we-wlasnym-srodowisku-IT-254634-150x100crop.jpg)

![Tydzień 31/2003 (28.07-03.08.2003) [© RVNW - Fotolia.com] Tydzień 31/2003 (28.07-03.08.2003)](https://s3.egospodarka.pl/grafika//Tydzien-31-2003-28-07-03-08-2003-sNRO59.jpg)

![Zintegrowana ochrona [© Nmedia - Fotolia.com] Zintegrowana ochrona](https://s3.egospodarka.pl/grafika/f-secure/Zintegrowana-ochrona-Qq30bx.jpg)

![Podsłuchiwanie klawiatury [© Nmedia - Fotolia.com] Podsłuchiwanie klawiatury](https://s3.egospodarka.pl/grafika/bezpieczenstwo-danych/Podsluchiwanie-klawiatury-Qq30bx.jpg)

![BMC integruje procesy biznesowe [© Nmedia - Fotolia.com] BMC integruje procesy biznesowe](https://s3.egospodarka.pl/grafika/BMC/BMC-integruje-procesy-biznesowe-Qq30bx.jpg)

![Szybka nagrywarka Samsunga [© violetkaipa - Fotolia.com] Szybka nagrywarka Samsunga](https://s3.egospodarka.pl/grafika/nagrywarka-DVD/Szybka-nagrywarka-Samsunga-SdaIr2.jpg)

![Audyt projektów unijnych [© Minerva Studio - Fotolia.com] Audyt projektów unijnych](https://s3.egospodarka.pl/grafika/audyt/Audyt-projektow-unijnych-iG7AEZ.jpg)

![Trend Micro wprowadza Worry-Free 9.0 [© bloomua - Fotolia.com] Trend Micro wprowadza Worry-Free 9.0](https://s3.egospodarka.pl/grafika2/Worry-Free-9-0/Trend-Micro-wprowadza-Worry-Free-9-0-137765-150x100crop.jpg)

![W Google Play znów groźny malware [© alswart - Fotolia.com] W Google Play znów groźny malware](https://s3.egospodarka.pl/grafika2/malware/W-Google-Play-znow-grozny-malware-232789-150x100crop.jpg)

![Ransomware bardziej przerażający niż inne cyberataki [© zimmytws - Fotolia.com] Ransomware bardziej przerażający niż inne cyberataki](https://s3.egospodarka.pl/grafika2/ransomware/Ransomware-bardziej-przerazajacy-niz-inne-cyberataki-240930-150x100crop.jpg)

![Bitdefender wykrył 189 odmian ransomware’u w X 2022 [© DD Images - Fotolia.com] Bitdefender wykrył 189 odmian ransomware’u w X 2022](https://s3.egospodarka.pl/grafika2/ransomware/Bitdefender-wykryl-189-odmian-ransomware-u-w-X-2022-249620-150x100crop.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025 [© Andrey Popov - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-czerwcu-2025-267094-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw. [© matthias21 - Fotolia.com] Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw.](https://s3.egospodarka.pl/grafika2/wydatki-na-paliwo/Jaki-jest-koszt-przejechania-100-km-samochodem-Sprawdz-porownanie-benzyny-oleju-napedowego-LPG-i-innych-paliw-262279-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami [© wygenerowane przez AI] 700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami](https://s3.egospodarka.pl/grafika2/badania-i-rozwoj/700-mln-zl-na-innowacje-PARP-uruchamia-nowa-edycje-Sciezki-SMART-z-uproszczonymi-zasadami-270788-150x100crop.jpg)

![Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać? [© wygenerowane przez AI] Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/Faktury-poza-KSeF-a-koszty-i-VAT-Co-sie-zmienilo-po-1-lutego-2026-i-czy-mozna-je-rozliczac-270769-150x100crop.jpg)

![Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny [© pexels] Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny](https://s3.egospodarka.pl/grafika2/remont-mieszkania/Ile-kosztuje-remont-mieszkania-w-2026-Blisko-70-tys-zl-to-wariant-ekonomiczny-270777-150x100crop.jpg)

![KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania [© wygenerowane przez AI] KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania](https://s3.egospodarka.pl/grafika2/zwolnienie-z-VAT/KSeF-dla-zwolnionych-z-VAT-Przewodnik-po-nowych-zasadach-fakturowania-270768-150x100crop.jpg)

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)