-

![Trojan udający aplikację Clubhouse w natarciu [© andriano_cz - Fotolia.com] Trojan udający aplikację Clubhouse w natarciu]()

Trojan udający aplikację Clubhouse w natarciu

... utworzy nakładkę żądającą logowania się. Zamiast się logować, użytkownik nieświadomie przekazuje swoje dane cyberprzestępcom. Korzystanie z uwierzytelniania dwuskładnikowego opartego na wiadomościach SMS (2FA), by zapobiec infiltracji kont, może być w tym przypadku niewystarczające, ponieważ złośliwe oprogramowanie zainstalowane na smartfonie jest ...

-

![Nowa przeglądarka internetowa Ulaa Nowa przeglądarka internetowa Ulaa]()

Nowa przeglądarka internetowa Ulaa

... danych użytkownika żadnym stronom trzecim. Pre-fetching DNS jest zabroniony, więc dane nie mogą być buforowane, podobnie jak czujniki ruchu, które śledzą ruchy ... rekordy wyszukiwania, ulubione strony i dane z cookies bez konieczności logowania się do Ulaa. Tryb ten umożliwia bezpieczne logowanie do kont użytkowników, zapobiega wyświetlaniu reklam i ...

-

![Inżynieria społeczna i ChatGPT kluczowymi metodami hakerów? [© pixabay.com] Inżynieria społeczna i ChatGPT kluczowymi metodami hakerów?]()

Inżynieria społeczna i ChatGPT kluczowymi metodami hakerów?

... oprogramowanie (65%), czyli działania z wykorzystaniem oprogramowania przejmującego kontrolę nad urządzeniem, wykradającego dane czy szpiegującego; oraz socjotechnika (niemal 60%), czyli manipulacja, ... (na początku 2021 r) przez hakerów danych osobowych ponad 214 milionów kont na Facebooku, Instagramie i Linkedin. Hakerzy uzyskali dostęp do danych, ...

-

![Zniżka za aplikację sklepu, czyli jak Polacy dbają o bezpieczeństwo smartfonów Zniżka za aplikację sklepu, czyli jak Polacy dbają o bezpieczeństwo smartfonów]()

Zniżka za aplikację sklepu, czyli jak Polacy dbają o bezpieczeństwo smartfonów

... instalowania nowych aplikacji na smartfonie. Zniżka w zamian za prywatne dane? Wiele osób mówi „tak” Kontrolowanie dostępu aplikacji ... dane gromadzi i przechowuje aplikacja? Do czego będą one wykorzystywane? Co w sytuacji, gdy dane te zostaną utracone, skradzione lub sprzedane. Ponadto zawsze warto rozważyć odinstalowanie aplikacji i zamknięcie kont ...

-

![Minecraft na celowniku. Polscy gracze wśród najbardziej zagrożonych [© DC Studio na Freepik] Minecraft na celowniku. Polscy gracze wśród najbardziej zagrożonych]()

Minecraft na celowniku. Polscy gracze wśród najbardziej zagrożonych

... być wypełniona złośliwym oprogramowaniem. Cyberprzestępcy bardzo często przejmują dane osobowe graczy np. za pomocą tzw. infostealerów. Dane ESET pokazują, że ostatnio są one dość aktywne ... zasoby nie są wolne od luk w zabezpieczeniach. Jakiś czas temu 50 000 kont Minecraft zostało zainfekowanych z powodu skórek, do których wstrzyknięto złośliwe ...

-

![Wybory prezydenckie w USA: oszustwa zalewają darknet [© Freepik] Wybory prezydenckie w USA: oszustwa zalewają darknet]()

Wybory prezydenckie w USA: oszustwa zalewają darknet

... e-mail i hasłami, które mogą być wykorzystane do prowadzenia ataków typu credential stuffing. Dokonujący ich cyberprzestępcy wykorzystują skradzione dane uwierzytelniające do uzyskania nieautoryzowanego dostępu do kont, co stanowi istotne zagrożenie dla bezpieczeństwa. Odkryto bazę zawierającą 300 tys. rekordów z danymi kart kredytowych (imię ...

-

![Cyberbezpieczeństwo 2026: 6 trendów, które zmienią zasady gry Cyberbezpieczeństwo 2026: 6 trendów, które zmienią zasady gry]()

Cyberbezpieczeństwo 2026: 6 trendów, które zmienią zasady gry

... wszystkim maszynowa. W firmach trwa bezprecedensowa eksplozja liczby autonomicznych systemów i kont technicznych. Na jednego pracownika przypadają już 82 cyfrowe tożsamości, ... pracowników i systemów AI – pełnoprawną przestrzenią pracy, przez którą przepływają dane, decyzje i zadania. To oznacza, że staje się również najłatwiej dostępną bramą dla ...

-

![Bezpłatny audyt sieci [© Nmedia - Fotolia.com] Bezpłatny audyt sieci]()

Bezpłatny audyt sieci

... „z grubsza” dwa rodzaje ataków: snajperskie, których celem są konkretne firmy lub dane oraz automatyczne ataki masowe uderzające we wszystkich użytkowników Internetu. ... . Z wykorzystaniem naszego adresu może wysyłać spam lub ściągać dane z banku dotyczące kont, kart kredytowych, itp. W 2004 r. najwięcej problemów przysporzyły cztery wirusy: dwa z ...

-

![Google rozwija serwis o finansach [© stoupa - Fotolia.com] Google rozwija serwis o finansach]()

Google rozwija serwis o finansach

... tworzyć żadnych własnych informacji, polegając na dostarczycielach treści takich jak Reuters, Hoovers i Morningstar, wytwarzających dane i wykresy. Google wykorzysta swoje własne oprogramowanie typu Webcrawler do integrowania danych takich jak wiadomości, ... jest wolne od spamu. Każdy może wejść na stronę finansową Google, ale tylko posiadacze kont ...

-

![Gry online na celowniku hakerów [© stoupa - Fotolia.com] Gry online na celowniku hakerów]()

Gry online na celowniku hakerów

... zabezpieczone przed atakami. Hakerzy mogą używać złośliwego oprogramowania, by kraść dane graczy, aby później za prawdziwe pieniądze sprzedawać wirtualne przedmioty: złoto ... powiedział, że zajmował się już setkami złośliwych programów, których zadaniem jest kradzież danych kont graczy. "To nie jest naciągany problem" - powiedział BBC News. Czarny ...

-

![Trojany a oszustwa internetowe Trojany a oszustwa internetowe]()

Trojany a oszustwa internetowe

... bankami, 20% z aukcjami internetowymi i wymianą pieniędzy a 5% z fałszywymi stronami oferującymi doładowania kont telefonów komórkowych. W roku 2003 prawie 7 milionów ludzi padło ... oraz polityką prywatności danej witryny, aby sprawdzić jak firma wykorzystuje dane z karty kredytowej i inne poufne informacje. W wyniku fałszerstw i kradzieży tożsamości ...

-

![Najpopularniejsze wirusy X 2006 Najpopularniejsze wirusy X 2006]()

Najpopularniejsze wirusy X 2006

... pobiera groźne aplikacje z sieci, umożliwia atak intruzom, ale także wykrada poufne dane z komputerów. Kolejnym przejawem wzrostu aktywności internetowych przestępców jest pojawienie się na trzecim miejscu ... Jeżeli będziemy dokonywali ich za pośrednictwem Internetu i zainfekowanych komputerów, nasze poufne dane dotyczące kont bankowych czy numerów ...

-

![Rośnie ilość cyfrowych danych na świecie [© Scanrail - Fotolia.com] Rośnie ilość cyfrowych danych na świecie]()

Rośnie ilość cyfrowych danych na świecie

... eksabajtów informacji. Komunikatory internetowe – w 2010 r. wykorzystywanych będzie 250 milionów kont w komunikatorach, uwzględniając konta konsumenckie, na które wysyłane ... 500 milionów użytkowników. Dane pozbawione struktury – ponad 95% cyfrowego świata stanowią dane pozbawione ścisłej struktury. W organizacjach dane tego typu stanowią ponad 80 ...

-

![Profil polskiego inwestora [© Scanrail - Fotolia.com] Profil polskiego inwestora]()

Profil polskiego inwestora

... ma też lokaty bankowe, za to ten rodzaj inwestorów najrzadziej korzysta z kont internetowych, co da się wytłumaczyć zaawansowanym na ogół wiekiem obligatariuszy (osoby ... temat." Informacje o badaniu Dane zawarte w niniejszym raporcie pochodzą z deklaracji osób, które wypełniły Ogólnopolski Kwestionariusz Produktów i Usług. Dane zostały zebrane na ...

-

![Hakerzy a regionalne ataki internetowe [© Scanrail - Fotolia.com] Hakerzy a regionalne ataki internetowe]()

Hakerzy a regionalne ataki internetowe

... kierują się chęcią zysku. Starają się raczej zdobyć lub usunąć poufne dane przechowywane w pamięciach komputerów. Innym, częstym obiektem ataków w Japonii jest Ichitaro, ... spektakularny sposób rabują internetowe konta bankowe. Większość banków w Brazylii oferujących prowadzenie kont bankowych online jest narażonych na ataki przestępców wirtualnych ...

-

![Sophos: bezpieczeństwo IT 2010 Sophos: bezpieczeństwo IT 2010]()

Sophos: bezpieczeństwo IT 2010

... Liczba członków największej sieci, Facebook, wzrosła w na świecie do 500 mln. Wzrosła również liczba kont przedsiębiorstw na Facebooku. „W przypadku tak wielu stron i aplikacji dla ... postępowania, aby w przypadku ataku móc zapobiec większym szkodom. Szyfrowanie chroni dane przedsiębiorstwa W 2010 r. temat szyfrowania był w większym stopniu w centrum ...

-

![Portale społecznościowe - zagrożenia Portale społecznościowe - zagrożenia]()

Portale społecznościowe - zagrożenia

... 500 milionów profili Facebooka i zapisał zawarte w tych profilach publicznie dostępne dane użytkowników. Następnie udostępnił do pobrania kolekcję danych wielkości około 2,8 GB. Co ... spamu. Koobface rozprzestrzenia się (między innymi) za pośrednictwem istniejących kont użytkowników oraz list znajomych na portalach społecznościowych. W tym celu ...

-

![Mniej spamu, więcej precyzyjnych ataków [© stoupa - Fotolia.com] Mniej spamu, więcej precyzyjnych ataków]()

Mniej spamu, więcej precyzyjnych ataków

... APT (Advanced Persistent Threat), aby móc przez dłuższy czas zbierać pożądane dane. Przykładem ataku skierowanego przeciw określonym celom jest robak internetowy Stuxnet, ... konkretnym osobom ataków, mających na celu uzyskanie dostępu do zasobnych kont bankowych przedsiębiorstw i cennej własności intelektualnej. Działania organów ścigania zmniejszają ...

-

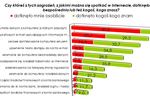

![Polscy internauci a bezpieczeństwo internetowe Polscy internauci a bezpieczeństwo internetowe]()

Polscy internauci a bezpieczeństwo internetowe

... coraz częściej do naszych drzwi pukają cyberprzestępcy w celu kradzieży wrażliwych informacji. Poufne dane mogą zostać wyłudzone za pomocą fałszywych emaili lub stron z formularzem ... użytkownika sieci bardzo różne. Na wyobraźnię najsilniej oddziałują włamania do kont bankowych – aż 11% polskich internautów zna kogoś, kto padł ofiarą takiego ...

-

![Kaspersky PURE 2.0 Kaspersky PURE 2.0]()

Kaspersky PURE 2.0

... wyposażonego w Bluetooth (łącznie z telefonem komórkowym). Menedżer haseł obsługuje kilka kont, co oznacza, że każdy użytkownik komputera PC może posiadać swoją własną ... w Kaspersky PURE 2.0 skutecznie usuwa wszystkie skasowane przez użytkownika prywatne i poufne dane. Ceny i dostępność Kaspersky PURE 2.0 jest dostępny w Polsce od 15 maja 2012 r. w ...

-

![Bezpieczeństwo IT: trendy 2013 Bezpieczeństwo IT: trendy 2013]()

Bezpieczeństwo IT: trendy 2013

... wydawać nieszkodliwe, to warto zwrócić uwagę na zjawisko handlu informacjami. Cybeprzestępcy, kupując szczątkowe dane, potrafią stworzyć z nich profil użytkownika, który mogą następnie wykorzystać, aby zdobyć dostęp do jego kont internetowych. 5. UŻYTKOWNICY PRZECHODZĄ NA CHMURĘ I URZĄDZENIA MOBILNE, A ZA NIMI CYBERPRZESTĘPCY W 2013 r. platformy ...

-

![Zagrożenia internetowe dla graczy Zagrożenia internetowe dla graczy]()

Zagrożenia internetowe dla graczy

... sposób na szybkie zarobienie brudnych pieniędzy. Cyberprzestępcy kradną także informacje związane z bankowością i systemami płatności online - dane te mogą posłużyć do wyciągnięcia pieniędzy bezpośrednio z kont bankowych atakowanych graczy. Według statystyk Kaspersky Lab każdego dnia cyberprzestępcy aktywują średnio 10 kampanii spamowych mających ...

-

![Kaspersky Lab: "Icefog" atakuje łańcuchy dostaw Kaspersky Lab: "Icefog" atakuje łańcuchy dostaw]()

Kaspersky Lab: "Icefog" atakuje łańcuchy dostaw

... Osoby atakujące przechwytują poufne dokumenty i plany korporacyjne, dane uwierzytelniające dostęp do kont e-mail, jak również hasła dostępu do różnych zasobów ... miesiące czy nawet lata, a w tym czasie osoby atakujące nieustannie wyprowadzają dane, operatorzy Icefoga wykorzystują swoje ofiary kolejno - lokalizując i kopiując jedynie określone ...

-

![Spam w VIII 2013 r. [© eugenesergeev - Fotolia.com] Spam w VIII 2013 r.]()

Spam w VIII 2013 r.

... nadawcy, ale również podają informacje o nieistniejącym zamówieniu, prawdziwe dane kontaktowe z oficjalnych stron oraz kopię informacji o prywatności. Załączone ... wykorzystywany do kradzieży informacji osobistych użytkowników oraz haseł do ich kont w systemach płatności i bankowości. Fałszywe powiadomienia wysyłane w imieniu UPS zawierały trojana ...

-

![Generacja Y a BYOD 2013 [© ra2 studio - Fotolia.com] Generacja Y a BYOD 2013]()

Generacja Y a BYOD 2013

... 34% z nich w ogóle nie korzysta z prywatnych kont cloud w celach służbowych. O wiele mniej z nich trzyma w chmurze najbardziej poufne dane. Na świecie prawie jedna trzecia (32%) ... fakt, że dla dyrektorów działów informatycznych śledzenie tego, gdzie są przechowywane dane firmowe i w jaki sposób jest uzyskiwany dostęp do nich stanowi poważny problem. ...

-

![Bezpieczeństwo IT a niefrasobliwość pracowników [© alphaspirit - Fotolia.com] Bezpieczeństwo IT a niefrasobliwość pracowników]()

Bezpieczeństwo IT a niefrasobliwość pracowników

... wydziału. Uniwersytet oficjalnie potwierdził, że potajemnie uzyskał dostęp do kont email 16 prodziekanów, tłumacząc to koniecznością ochrony danych studentów uwikłanych w ... nie jesteśmy pewni jakie zasady bezpieczeństwa IT stosować aby chronić służbowe dane warto wdrażać w życie poniższe wskazówki: Warto sprawdzić czy wszystkie urządzenia: laptopy, ...

-

![Zadania menedżera ds. social media [© vetkit - Fotolia.com] Zadania menedżera ds. social media]()

Zadania menedżera ds. social media

... wnioski. Chodzi tu głównie o dane typu makro - ogólny zasięg kampanii, liczba pozyskanych potencjalnych klientów lub liczba obsłużonych klientów. Dane typu mikro, takie ... członkami poszczególnych społeczności. Aktywne społeczności nie komunikują się wyłącznie z administratorem kont w social media. Użytkownicy wchodzą raczej w interakcje między sobą, ...

-

![Szkodliwe oprogramowanie w sektorze bankowym V-VI 2014 [© Brian Jackson - Fotolia.com] Szkodliwe oprogramowanie w sektorze bankowym V-VI 2014]()

Szkodliwe oprogramowanie w sektorze bankowym V-VI 2014

... użyciu programów adware oferujących płatne nagrania z „najlepszej kamery” – z kont użytkowników wypływały znaczne kwoty, w zamian jednak nie otrzymali niczego ... kradzieży danych uwierzytelniających, jak również rozprzestrzeniania oprogramowania Cryptolocker, które szyfruje dane użytkownika i żąda okupu za klucz odszyfrowujący. FBI szacuje, że szkody ...

-

![ESET: zagrożenia internetowe VIII 2014 [© hakandogu - Fotolia.com] ESET: zagrożenia internetowe VIII 2014]()

ESET: zagrożenia internetowe VIII 2014

... w serwisie aukcyjnym. Jak podkreślają eksperci z firmy ESET, dane o użytkowniku mogą posłużyć nie tylko do tworzenia personalizowanych ... dane wprowadzane w formularzach i polach wyszukiwania, a także hasła, listy pobieranych plików i ciasteczka. Nie używaj tego samego hasła do zabezpieczenia różnych usług w sieci Dostęp do każdego ze swoich kont ...

-

![Cyberprzestępcy lubią Boże Narodzenie Cyberprzestępcy lubią Boże Narodzenie]()

Cyberprzestępcy lubią Boże Narodzenie

... tożsamości i oszustw. Konta mogą zostać przejęte w wyniku oszustwa, mogą zostać zmienione dane kontaktowe i przejęty rachunek bankowy jak i konta sklepów internetowych. Nowe oszustwa mogą wykorzystywać twoją tożsamość do otwierania kont internetowych w twoim imieniu. Docelowe kampanie Bożonarodzeniowego malware Złośliwe kampanie mnożą się przed ...

-

![Prywatność w sieci: ile jej jeszcze zostało? Prywatność w sieci: ile jej jeszcze zostało?]()

Prywatność w sieci: ile jej jeszcze zostało?

... zbyt pewny” lub „nie jestem przekonany, że podmioty mogą skutecznie chronić te dane”. Tylko niewielka część badanych twierdzi, że ma pełną kontrolę nad zbieraniem i ... to żadnego problemu, ale co, kiedy pytaniem pomocniczym do odzyskiwania jednego z naszym, któregoś z kont jest „Jak nazywa się szkoła podstawowa, do której uczęszczałeś?”. Nie trzeba ...

-

![Jak wygląda informatyzacja sektora MSP? [© Olivier Le Moal - Fotolia.com] Jak wygląda informatyzacja sektora MSP?]()

Jak wygląda informatyzacja sektora MSP?

... programów, dostępnych bezpłatnie w internecie. Oczywiście nie deprecjonuje to ich skuteczności, jednak firma, która przechowuje w pamięci komputerów wrażliwe dane, jak chociażby dotyczące kont bankowych, czy umów biznesowych - powinna korzystać z bardziej zaawansowanych rozwiązań. Koszt takiego rozwiązania jest o wiele mniejszy niż ewentualne ...

-

![W mediach społecznościowych najważniejsza jest strategia [© shutterstock] W mediach społecznościowych najważniejsza jest strategia]()

W mediach społecznościowych najważniejsza jest strategia

... takie, że w Polsce mamy 13 milionów aktywnych kont w mediach społecznościowych, czyli zanotowaliśmy 8% wzrostu od stycznia 2014 – to dane, które możemy znaleźć w raporcie in 2015 ... planowania, a tak naprawdę jego początek, bo mamy dane, jak użytkownicy reagują na nasze wpisy, więc musimy na te dane sprawnie reagować i wymyślić, co zrobić, żeby ...

-

![Chroń swoje urządzenia mobilne: liczba malware zatrważa Chroń swoje urządzenia mobilne: liczba malware zatrważa]()

Chroń swoje urządzenia mobilne: liczba malware zatrważa

... Hakerzy ostrzą sobie zęby na przechowywane w mobilnych urządzeniach dane oraz na przepływające przez nie ważne informacje. Inne dane ujawnione w raporcie: W ciągu ostatnich 6 ... dostęp do Internetu, książki z kontaktami lub skonfigurowanych na urządzeniu kont pocztowych, a nawet bankowych. Najbardziej niebezpieczne jest udzielnie zgody na dostęp ...

-

![W wakacje szczególnie uważaj na publiczne WiFi [© travnikovstudio - Fotolia.com] W wakacje szczególnie uważaj na publiczne WiFi]()

W wakacje szczególnie uważaj na publiczne WiFi

... po Internecie powinieneś korzystać w przeglądarce z trybu prywatnego lub incognito, ponieważ w tym wypadku żadne dane nie są zapisywanie. Po zakończeniu sesji po raz kolejny wyloguj się ze wszystkich kont i wyczyść historię przeglądania. Oprogramowanie: Oprogramowanie zabezpieczające to doskonały sposób na utrudnienie życia cyberprzestępcom ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Trojan udający aplikację Clubhouse w natarciu [© andriano_cz - Fotolia.com] Trojan udający aplikację Clubhouse w natarciu](https://s3.egospodarka.pl/grafika2/trojany/Trojan-udajacy-aplikacje-Clubhouse-w-natarciu-236701-150x100crop.jpg)

![Inżynieria społeczna i ChatGPT kluczowymi metodami hakerów? [© pixabay.com] Inżynieria społeczna i ChatGPT kluczowymi metodami hakerów?](https://s3.egospodarka.pl/grafika2/ChatGPT/Inzynieria-spoleczna-i-ChatGPT-kluczowymi-metodami-hakerow-252568-150x100crop.jpg)

![Minecraft na celowniku. Polscy gracze wśród najbardziej zagrożonych [© DC Studio na Freepik] Minecraft na celowniku. Polscy gracze wśród najbardziej zagrożonych](https://s3.egospodarka.pl/grafika2/Minecraft/Minecraft-na-celowniku-Polscy-gracze-wsrod-najbardziej-zagrozonych-261408-150x100crop.jpg)

![Wybory prezydenckie w USA: oszustwa zalewają darknet [© Freepik] Wybory prezydenckie w USA: oszustwa zalewają darknet](https://s3.egospodarka.pl/grafika2/wybory-prezydenckie-w-USA/Wybory-prezydenckie-w-USA-oszustwa-zalewaja-darknet-262748-150x100crop.jpg)

![Bezpłatny audyt sieci [© Nmedia - Fotolia.com] Bezpłatny audyt sieci](https://s3.egospodarka.pl/grafika/hakerzy/Bezplatny-audyt-sieci-Qq30bx.jpg)

![Google rozwija serwis o finansach [© stoupa - Fotolia.com] Google rozwija serwis o finansach](https://s3.egospodarka.pl/grafika/Google/Google-rozwija-serwis-o-finansach-MBuPgy.jpg)

![Gry online na celowniku hakerów [© stoupa - Fotolia.com] Gry online na celowniku hakerów](https://s3.egospodarka.pl/grafika/gry-online/Gry-online-na-celowniku-hakerow-MBuPgy.jpg)

![Rośnie ilość cyfrowych danych na świecie [© Scanrail - Fotolia.com] Rośnie ilość cyfrowych danych na świecie](https://s3.egospodarka.pl/grafika/dane/Rosnie-ilosc-cyfrowych-danych-na-swiecie-apURW9.jpg)

![Profil polskiego inwestora [© Scanrail - Fotolia.com] Profil polskiego inwestora](https://s3.egospodarka.pl/grafika/profil-inwestora-indywidualnego/Profil-polskiego-inwestora-apURW9.jpg)

![Hakerzy a regionalne ataki internetowe [© Scanrail - Fotolia.com] Hakerzy a regionalne ataki internetowe](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/Hakerzy-a-regionalne-ataki-internetowe-apURW9.jpg)

![Mniej spamu, więcej precyzyjnych ataków [© stoupa - Fotolia.com] Mniej spamu, więcej precyzyjnych ataków](https://s3.egospodarka.pl/grafika/ataki-hakerskie/Mniej-spamu-wiecej-precyzyjnych-atakow-MBuPgy.jpg)

![Spam w VIII 2013 r. [© eugenesergeev - Fotolia.com] Spam w VIII 2013 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-VIII-2013-r-124877-150x100crop.jpg)

![Generacja Y a BYOD 2013 [© ra2 studio - Fotolia.com] Generacja Y a BYOD 2013](https://s3.egospodarka.pl/grafika2/urzadzenia-przenosne/Generacja-Y-a-BYOD-2013-126717-150x100crop.jpg)

![Bezpieczeństwo IT a niefrasobliwość pracowników [© alphaspirit - Fotolia.com] Bezpieczeństwo IT a niefrasobliwość pracowników](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Bezpieczenstwo-IT-a-niefrasobliwosc-pracownikow-127033-150x100crop.jpg)

![Zadania menedżera ds. social media [© vetkit - Fotolia.com] Zadania menedżera ds. social media](https://s3.egospodarka.pl/grafika2/social-media/Zadania-menedzera-ds-social-media-140114-150x100crop.jpg)

![Szkodliwe oprogramowanie w sektorze bankowym V-VI 2014 [© Brian Jackson - Fotolia.com] Szkodliwe oprogramowanie w sektorze bankowym V-VI 2014](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Szkodliwe-oprogramowanie-w-sektorze-bankowym-V-VI-2014-141300-150x100crop.jpg)

![ESET: zagrożenia internetowe VIII 2014 [© hakandogu - Fotolia.com] ESET: zagrożenia internetowe VIII 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-VIII-2014-143291-150x100crop.jpg)

![Jak wygląda informatyzacja sektora MSP? [© Olivier Le Moal - Fotolia.com] Jak wygląda informatyzacja sektora MSP?](https://s3.egospodarka.pl/grafika2/informatyzacja-przedsiebiorstwa/Jak-wyglada-informatyzacja-sektora-MSP-165912-150x100crop.jpg)

![W mediach społecznościowych najważniejsza jest strategia [© shutterstock] W mediach społecznościowych najważniejsza jest strategia](https://s3.egospodarka.pl/grafika2/media-spolecznosciowe/W-mediach-spolecznosciowych-najwazniejsza-jest-strategia-167595-150x100crop.jpg)

![W wakacje szczególnie uważaj na publiczne WiFi [© travnikovstudio - Fotolia.com] W wakacje szczególnie uważaj na publiczne WiFi](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-internecie/W-wakacje-szczegolnie-uwazaj-na-publiczne-WiFi-194911-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Ranking najlepszych kont osobistych [© wygenerowane przez AI] Ranking najlepszych kont osobistych](https://s3.egospodarka.pl/grafika2/konto-osobiste/Ranking-najlepszych-kont-osobistych-267141-150x100crop.png)

![Ryczałt ewidencjonowany i składka zdrowotna 2026. Znamy nowe stawki [© wygenerowane przez AI] Ryczałt ewidencjonowany i składka zdrowotna 2026. Znamy nowe stawki](https://s3.egospodarka.pl/grafika2/skladka-na-ubezpieczenie-zdrowotne/Ryczalt-ewidencjonowany-i-skladka-zdrowotna-2026-Znamy-nowe-stawki-270498-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne [© pexels] Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne](https://s3.egospodarka.pl/grafika2/leasing/Leasing-w-2025-roku-stabilny-wzrost-i-boom-na-auta-elektryczne-270728-150x100crop.jpg)

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)

![Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu [© pixabay] Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu](https://s3.egospodarka.pl/grafika2/awaria-rur/Peknieta-rura-zagrozenie-dla-nieruchomosci-zdrowia-i-budzetu-270708-150x100crop.jpg)

![Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia [© pexels] Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-w-IT-gdzie-spada-popyt-a-gdzie-rosna-wynagrodzenia-270707-150x100crop.jpg)