-

![Oszustwa finansowe [© Scanrail - Fotolia.com] Oszustwa finansowe]()

Oszustwa finansowe

... ankietowanych odpowiedziało, że powinni zawsze i bardzo starannie niszczyć dokumenty zawierające dane personalne, np. wyciągi bankowe. 22 proc. klientów uważa, że w tej ... przestępców i bezpośrednio przekłada się na miliony funtów, które co roku znikają z kont klientów w Wielkiej Brytanii. Obecnie wiele instytucji finansowych jest po prostu ...

-

![Ranking wirusów III 2006 [© Scanrail - Fotolia.com] Ranking wirusów III 2006]()

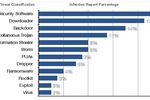

Ranking wirusów III 2006

... . Podobnie jak w zeszłym miesiącu, ogromną większość szkodników stanowiły programy trojańskie z najbardziej rozpowszechnionych i niebezpiecznych klas: Trojan-Spy oraz Trojan-Downloader. Na dane dotyczące kont bankowych polują Banker.anv (6 pozycja), Bancos.ha oraz Banker.ark. Liczną rodzinę trojanów LDPinch reprezentuje na 13 miejscu LdPinch.ais ...

-

![Multimedialny LG VX9800 Multimedialny LG VX9800]()

Multimedialny LG VX9800

... warta uwagi jest funkcja zrobienia zdjęcia wizytówce - dane zostają zeskanowane i automatycznie zapisane w książce telefonicznej, bez potrzeby ręcznego ich przepisywania. Możliwości telefonu nie ograniczają się jednak tylko do fotografii. Telefon skonfigurowano tak, aby użytkownicy kont E-mail mieli łatwy dostęp do swoich skrzynek pocztowych ...

-

![Oszustwa internetowe VII 2006 [© Scanrail - Fotolia.com] Oszustwa internetowe VII 2006]()

Oszustwa internetowe VII 2006

... link do strony internetowej, która udaje bank internetowy (jest do niej bardzo podobna). W rzeczywistości phisher przechwytuje wpisywane tam dane, takie jak: loginy i hasła do kont internetowych, by później je użyć do kradzieży realnych pieniędzy. Koń trojański (trojan) to program, który wykonuje na ...

-

![Oszustwa internetowe VIII 2006 [© Scanrail - Fotolia.com] Oszustwa internetowe VIII 2006]()

Oszustwa internetowe VIII 2006

... link do strony internetowej, która udaje bank internetowy (jest do niej bardzo podobna). W rzeczywistości phisher przechwytuje wpisywane tam dane, takie jak: loginy i hasła do kont internetowych, by później je użyć do kradzieży realnych pieniędzy. Koń trojański (trojan) to program, który wykonuje na ...

-

![Pamięci masowe NETGEAR ReadyNAS 1100 Pamięci masowe NETGEAR ReadyNAS 1100]()

Pamięci masowe NETGEAR ReadyNAS 1100

... dodawać kolejne dla zapewnienia nadmiarowości lub większej pojemności. Podczas rozbudowy pojemności dane są chronione. ReadyNAS 1100 obsługuje również konfiguracje RAID 0, 1 i 5, a ... zabezpieczeń: udostępnianiu plików tylko użytkownikom znającym hasło, tworzeniu kont użytkowników i dostępie po zalogowaniu (identyfikator i hasło) oraz domenie ...

-

![Panda: nadchodzi szkodliwy Icepack [© stoupa - Fotolia.com] Panda: nadchodzi szkodliwy Icepack]()

Panda: nadchodzi szkodliwy Icepack

... do kont FTP na serwerach www oraz weryfikowania ich poprawności. Dodatkowo, złośliwy program instaluje exploity wykorzystujące niedawno wykryte luki systemowe, których użytkownicy nie zdążyli jeszcze najprawdopodobniej wyeliminować. „Icepack to nowej generacji samonapędzający się automat do infekowania komputerów – program wykrada poufne dane ...

-

![Ewolucja spamu I-VI 2007 Ewolucja spamu I-VI 2007]()

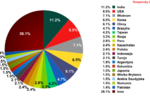

Ewolucja spamu I-VI 2007

... serię ataków na elektroniczny system płatności Yandex.Dengi. Były to typowe ataki: w celu uzyskania dostępu do kont w systemie płatności spamerzy próbowali nakłonić użytkowników, aby wprowadzili swoje dane osobowe na stronie phishingowej. W obu przypadkach użytkownicy, którzy nie zauważyli niczego podejrzanego, narazili swoje oszczędności ...

-

![Bezpieczne Święta przez Internet [© stoupa - Fotolia.com] Bezpieczne Święta przez Internet]()

Bezpieczne Święta przez Internet

... czwartą infekcji komputerowych i które służą cyberprzestępcom do wykradania poufnych danych (numerów kont czy haseł dostępu do platform płatniczych jak PayPal). „Hakerzy wiedzą doskonale, ... którzy podszywają się pod sklep czy bank, by wykraść nasze dane. Co gorsze, my te dane im podajemy, a potem jesteśmy okradani - według Anti-Phishing working Group ...

-

![Zagrożenia płynące z Internetu 2008 [© Scanrail - Fotolia.com] Zagrożenia płynące z Internetu 2008]()

Zagrożenia płynące z Internetu 2008

... . 3. Gracze pod ostrzałem. Gracze od dawna należą do głównych celów ataków przestępców internetowych, a dane uwierzytelniające do ich kont są bardzo cennym łupem. Problem jest o tyle poważny, że gracze zazwyczaj większą wagę przykładają ... Security Advisor i zgłoszone przez klientów firmy CA do października 2007 r., a także powszechnie dostępne dane ...

-

![RSA: gang Rock Phish znów atakuje [© stoupa - Fotolia.com] RSA: gang Rock Phish znów atakuje]()

RSA: gang Rock Phish znów atakuje

... celem było zainfekowanie sprzętu niczego niepodejrzewających użytkowników szkodliwym oprogramowaniem wyłudzającym dane finansowe. Rock Phish to działająca prawdopodobnie z Europy grupa przestępców, którzy ... świecie i jest odpowiedzialny za kradzież dziesiątków milionów dolarów z kont użytkowników usług bankowości internetowej. Aż do dziś jednak ...

-

![Windows Live Wave 3 po polsku [© Nmedia - Fotolia.com] Windows Live Wave 3 po polsku]()

Windows Live Wave 3 po polsku

... nowych funkcji. Lista najważniejszych zmian to: Windows Live Hotmail – usługa kont pocztowych. Pojemność Windows Live Hotmail została powiększona do 5GB. Jednocześnie programiści ... dyskusje za pomocą chata. Windows Live FrameIt – usługa, która pozwala przesyłać dane bezpośrednio na cyfrowe ramki. FrameIt pozwala przesyłać zdjęcia, informacje z ...

-

![Cyberprzestępcy szybsi i skuteczniejsi [© Scanrail - Fotolia.com] Cyberprzestępcy szybsi i skuteczniejsi]()

Cyberprzestępcy szybsi i skuteczniejsi

... poprawek. W 2008 r. znacznie wzrosła też liczba ataków szkodliwego oprogramowania wykradającego dane. Ataki te inicjowane są przez konia trojańskiego a ich głównym celem jest ... szkodliwych programów wykradających informacje, takie jak dane do logowania oraz numery i kody dostępu do kont bankowych i kart kredytowych, będzie rosła. Co więcej, fałszywe ...

-

![Jakie korzyści daje firmowa strona internetowa? [© Minerva Studio - Fotolia.com] Jakie korzyści daje firmowa strona internetowa?]()

Jakie korzyści daje firmowa strona internetowa?

... nielimitowana liczba baz danych, które można stworzyć w ramach powierzchni serwera oraz kont e-mail, np. dla pracowników firmy. Wszystkie parametry powinny być dobrane do ... działalność ma być postrzegana jako wiarygodna i fachowa, powinna udostępnić w serwisie WWW takie dane identyfikacyjne, jak NIP, REGON czy KRS. Tak wykonana strona WWW spełnia ...

-

![Jaki hosting wybrać: płatny czy darmowy? [© stoupa - Fotolia.com] Jaki hosting wybrać: płatny czy darmowy?]()

Jaki hosting wybrać: płatny czy darmowy?

... każdy użytkownik otrzymuje do swojej dyspozycji przestrzeń dyskową na serwerze, możliwość utworzenia kont pocztowych oraz dodatkowe usługi, takie jak panel, służący do zarządzania kontem. W ... na naszej stronie. Znane są również przypadki, kiedy sieciowi włamywacze kradli dane firm po to, aby wyłudzić pieniądze od właścicieli. Eksperci zaznaczają, iż ...

-

![Phishing z użyciem certyfikatów SSL [© stoupa - Fotolia.com] Phishing z użyciem certyfikatów SSL]()

Phishing z użyciem certyfikatów SSL

... sektor administracji rządowej (1%). Firma Symantec nie zauważyła zmian motywacji cyberprzestępców przy przeprowadzaniu tego typu ataków. W sektorze finansowym Internetowi przestępcy przechwytywali dane w celu wykradania pieniędzy z kont bankowych, z kolei w sektorze usług informacyjnych zdobyte informacje wykorzystywane były do rozsyłania spamu.

-

![Merlin.pl: bezpieczne zakupy w Internecie [© stoupa - Fotolia.com] Merlin.pl: bezpieczne zakupy w Internecie]()

Merlin.pl: bezpieczne zakupy w Internecie

... phishingu (przechwytywanie poufnych danych takich , jak loginy i hasła, numery kont i kart kredytowych, danych adresowych). Sprawdź sklep: Zdobądź więcej informacji o sklepie. ... towaru. Przeczytaj wszystkie dostępne na stronie internetowej informacje o produkcie, przeanalizuj dane techniczne. Upewnij się, że jest to dokładnie ten produkt, którego ...

-

![GData: nowe antywirusy dla firm GData: nowe antywirusy dla firm]()

GData: nowe antywirusy dla firm

... , stronami wykradającymi prywatne dane. Moduł kontroli rodzicielskiej chroni dzieci przed nieocenzurowaną treścią oraz ogranicza dostęp do komputera, podczas nieobecności rodziców. Dzięki modułom heurystyki oraz behawioralnym metodom blokowania zapobiega wykradaniu prywatnych danych, haseł, nr kont bankowych. Umożliwia bezpieczne korzystanie ...

-

![Bezpieczne surfowanie Bezpieczne surfowanie]()

Bezpieczne surfowanie

... Trojany są wykorzystywane do przechwytywania informacji, takich jak hasła czy dane dotyczące kart kredytowych. Większość szkodliwych programów "chowa w rękawie" wiele sztuczek, dzięki ... użyciu kart kredytowych lub polecenia zapłaty. Ponieważ ujawnianie danych dotyczących kont lub numerów kart kredytowych zawsze stanowi pewne ryzyko, użytkownicy ...

-

![Rola CFO w zarządach firm coraz większa Rola CFO w zarządach firm coraz większa]()

Rola CFO w zarządach firm coraz większa

... spośród luk efektywności jest podnoszenie integracji informacji (dane operacyjne, finansowe i dane o ryzyku). Odpowiedzi dyrektorów finansowych wskazują kluczowe znaczenie ... księgowych (organizacje ze wspólnymi systemami wdrażają standardowe procesy, definicje danych i wykresy kont od dwóch do czterech razy częściej niż ich konkurenci) oraz ...

-

![Zagrożenia internetowe II kw. 2010 Zagrożenia internetowe II kw. 2010]()

Zagrożenia internetowe II kw. 2010

... w Stanach Zjednoczonych. Jeżeli weźmiemy pod uwagę, jakie dane gromadzi ZeuS, mianowicie dane dostępu do systemów bankowości online – będzie to całkowicie logiczny krok: ... jako Trojan-Spy.Win32.Zbot.gen i została stworzona specjalnie w celu kradzieży kont bankowych klientów dużego banku Bank of America. Kolejną innowacją jest rozprzestrzenianie ...

-

![Atak phishingowy na Allegro Atak phishingowy na Allegro]()

Atak phishingowy na Allegro

... brakiem ważnego certyfikatu. Nawet doświadczony internauta może paść ofiarą takiego ataku. Dane wprowadzone w sfałszowanym formularzu trafią do cyberprzestępcy, który będzie miał do dyspozycji konto ... strony WWW, na której „schwytana ryba" wprowadza poufne informacje dotyczące numerów kont bankowych, kart kredytowych, haseł dostępu itp. lub pobiera ...

-

![Bezpieczeństwo Internetu 2010 Bezpieczeństwo Internetu 2010]()

Bezpieczeństwo Internetu 2010

... się nowe aplikacje i usługi społecznościowe, które obejmują programy do sprawdzania kont, publikowania na tablicy, używania funkcji „Lubię to” na tablicy, ... wymienić takie zagrożenia, jak przekierowywanie ruchu, ransomware (czyli oprogramowanie blokujące dane i żądające „okupu” za ich odblokowanie) oraz znany program szpiegowski „OpinionSpy ...

-

![Bezpieczna sieć WiFi Bezpieczna sieć WiFi]()

Bezpieczna sieć WiFi

... z innych komputerów w poszukiwaniu wartościowych informacji, takich jak nazwy użytkowników i hasła, interesujące konwersacje prowadzone przez komunikatory IM, albo jeszcze lepiej, dane dostępu do kont bankowych. Wskazane jest przykładanie wielkiej uwagi do usług, z jakich korzystamy podczas połączenia przez hot spot, oraz unikanie logowania jeśli ...

-

![PandaLabs: zagrożenia internetowe II kw. 2011 PandaLabs: zagrożenia internetowe II kw. 2011]()

PandaLabs: zagrożenia internetowe II kw. 2011

... PII, takich jak adresy e-mail i hasła, czego skutkiem było przejmowanie kont i inne formy kradzieży tożsamości. Pod koniec czerwca LulzSec połączył siły z Anonymous w ... , największego dostawcy usług informatycznych dla rządu i armii USA. Włamanie umożliwiły skradzione dane dotyczące RSA. Wygląda na to, że cyber-złodzieje zdołali złamać algorytm ...

-

![Atak phishingowy na klientów Deutsche Banku Atak phishingowy na klientów Deutsche Banku]()

Atak phishingowy na klientów Deutsche Banku

... identycznie jak ta należąca do Deutsche Banku. Jeżeli użytkownik wprowadzi dane logowania i kliknie przycisk „Wejście”, informacje trafią do cyberprzestępców, a na ekranie ... na której – jeżeli da się złapać – wprowadza poufne informacje dotyczące numerów kont bankowych, kart kredytowych, haseł dostępu itp. lub pobiera szkodliwy kod, który następnie ...

-

![Ataki hakerskie na celebrytów [© stoupa - Fotolia.com] Ataki hakerskie na celebrytów]()

Ataki hakerskie na celebrytów

... przestępcy mogą uzyskać od nich spore sumy pieniędzy. Tym bardziej, że dane znanych osób są łatwo dostępne, chociażby za sprawą portali społecznościowych. ... bezpieczeństwo. Przede wszystkim trzeba poświęcić to chwilę – wymyślić skomplikowane hasła do kont internetowych, ustawić niestandardowe pytania bezpieczeństwa. Coraz więcej serwisów oferuje też ...

-

![ESET Cyber Security Pro w wersji testowej ESET Cyber Security Pro w wersji testowej]()

ESET Cyber Security Pro w wersji testowej

... internetowych zawierających nieodpowiednie treści, np. erotykę. Pakiet pozwala na powiązanie kont w systemie Mac OS X z kontami użytkowników w ESET Cyber Security Pro. Dzięki ... DVD, Fire wire), przez które można zainfekować komputer lub wykraść z niego dane użytkownika. Istnieje możliwość zablokowania konkretnych nośników w oparciu o ID urządzenia, ...

-

![Spam w IV 2012 r. Spam w IV 2012 r.]()

Spam w IV 2012 r.

... rejestracyjnych użytkownika battle.net szkodliwi użytkownicy mieli dostęp do jego kont dla popularnych gier, takich jak World of Warcraft oraz Starcraft ... wyglądał jak strona HTML stanowiąca formularz rejestracyjny organizacji finansowej lub serwisu online. Dane rejestracyjne wprowadzane na tej stronie są następnie wysyłane szkodliwym użytkownikom. ...

-

![Szkodliwy program Flame - analiza Szkodliwy program Flame - analiza]()

Szkodliwy program Flame - analiza

... dźwięk w formacie skompresowanym, a robi to używając ogólnie dostępnej biblioteki. Zapisane dane są regularnie wysyłane do centrum kontroli poprzez utajniony kanał SSL. ... cyberprzestępcy oraz rządy państw. Flame nie został zaprojektowany do wykradania pieniędzy z kont bankowych. Różni się również od dość prostych narzędzi hakerskich i złośliwego ...

-

![Spam w I 2013 r. [© Alina G - Fotolia.com] Spam w I 2013 r.]()

Spam w I 2013 r.

... kradzież haseł – nie tylko do bankowości online, ale również do innych kont online. W pierwszej 10 znajdują się również dwa inne szkodliwe programy kradnące hasła ... razem phisherzy próbowali wyłudzić od użytkowników dane dotyczące kart kredytowych. Odbiorcy wiadomości dowiadywali się, że ich dane dotyczące karty kredytowej nie zostały przyjęte ...

-

![Kaspersky PURE 3.0 Total Security Kaspersky PURE 3.0 Total Security]()

Kaspersky PURE 3.0 Total Security

... posiadają średnio pięć kont chronionych hasłem, w których stosowane są różne kombinacje znaków i symboli w celu zapewnienia bezpiecznego logowania. Pojawia się zatem problem z pamiętaniem tych wszystkich informacji. Oferowany przez Kaspersky Lab sejf haseł online pozwala użytkownikom przechowywać wszystkie swoje dane dotyczące logowania w jednym ...

-

![Spam w V 2013 r. [© Nmedia - Fotolia.com] Spam w V 2013 r.]()

Spam w V 2013 r.

... szkodliwych programów. Celem tego szkodnika są poufne informacje użytkowników, w tym dane uwierzytelniające karty kredytowe. Udział tego trojana w majowym rankingu wynosił 26 ... za pośrednictwem odsyłaczy zawartych w e-mailach. Nie straszą również zablokowaniem kont klientów. Nigdy nie należy klikać odsyłaczy zablokowanych przez program ...

-

![Najgroźniejsze trojany bankowe Najgroźniejsze trojany bankowe]()

Najgroźniejsze trojany bankowe

... : próbują uniknąć wykrycia przez oprogramowanie antywirusowe, przechwytują znaki wprowadzane z klawiatury, kradną dane z przeglądarek internetowych i plików na dysku oraz wszystkie informacje, które mogą pomóc cyberprzestępcom włamać się do kont bankowych i serwisów finansowych online. Trojany te mogą nawet instalować mobilne szkodliwe programy ...

-

![Spam w III kw. 2013 r. [© santiago silver - Fotolia.com] Spam w III kw. 2013 r.]()

Spam w III kw. 2013 r.

... dysków), przechwytuje obrazy kamery internetowej oraz uderzenia klawiszy (keylogger) jak również zbiera poufne dane z różnych aplikacji. Na 10 miejscu znalazł się Trojan.Win32.Bublik.beyb. ... w pierwszej 10. Ten rodzaj trojana został stworzony w celu kradzieży haseł do kont użytkowników. Na trzecim miejscu znajduje się rodzina trojanów Fraud, w której ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Oszustwa finansowe [© Scanrail - Fotolia.com] Oszustwa finansowe](https://s3.egospodarka.pl/grafika/oszustwa-finansowe/Oszustwa-finansowe-apURW9.jpg)

![Ranking wirusów III 2006 [© Scanrail - Fotolia.com] Ranking wirusów III 2006](https://s3.egospodarka.pl/grafika/wirusy/Ranking-wirusow-III-2006-apURW9.jpg)

![Oszustwa internetowe VII 2006 [© Scanrail - Fotolia.com] Oszustwa internetowe VII 2006](https://s3.egospodarka.pl/grafika/oszustwa-internetowe/Oszustwa-internetowe-VII-2006-apURW9.jpg)

![Oszustwa internetowe VIII 2006 [© Scanrail - Fotolia.com] Oszustwa internetowe VIII 2006](https://s3.egospodarka.pl/grafika/oszustwa-internetowe/Oszustwa-internetowe-VIII-2006-apURW9.jpg)

![Panda: nadchodzi szkodliwy Icepack [© stoupa - Fotolia.com] Panda: nadchodzi szkodliwy Icepack](https://s3.egospodarka.pl/grafika/Icepack/Panda-nadchodzi-szkodliwy-Icepack-MBuPgy.jpg)

![Bezpieczne Święta przez Internet [© stoupa - Fotolia.com] Bezpieczne Święta przez Internet](https://s3.egospodarka.pl/grafika/zakupy-online/Bezpieczne-Swieta-przez-Internet-MBuPgy.jpg)

![Zagrożenia płynące z Internetu 2008 [© Scanrail - Fotolia.com] Zagrożenia płynące z Internetu 2008](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/Zagrozenia-plynace-z-Internetu-2008-apURW9.jpg)

![RSA: gang Rock Phish znów atakuje [© stoupa - Fotolia.com] RSA: gang Rock Phish znów atakuje](https://s3.egospodarka.pl/grafika/phishing/RSA-gang-Rock-Phish-znow-atakuje-MBuPgy.jpg)

![Windows Live Wave 3 po polsku [© Nmedia - Fotolia.com] Windows Live Wave 3 po polsku](https://s3.egospodarka.pl/grafika/Windows-Live/Windows-Live-Wave-3-po-polsku-Qq30bx.jpg)

![Cyberprzestępcy szybsi i skuteczniejsi [© Scanrail - Fotolia.com] Cyberprzestępcy szybsi i skuteczniejsi](https://s3.egospodarka.pl/grafika/ataki-internetowe/Cyberprzestepcy-szybsi-i-skuteczniejsi-apURW9.jpg)

![Jakie korzyści daje firmowa strona internetowa? [© Minerva Studio - Fotolia.com] Jakie korzyści daje firmowa strona internetowa?](https://s3.egospodarka.pl/grafika/domena-internetowa/Jakie-korzysci-daje-firmowa-strona-internetowa-iG7AEZ.jpg)

![Jaki hosting wybrać: płatny czy darmowy? [© stoupa - Fotolia.com] Jaki hosting wybrać: płatny czy darmowy?](https://s3.egospodarka.pl/grafika/hosting-platny/Jaki-hosting-wybrac-platny-czy-darmowy-MBuPgy.jpg)

![Phishing z użyciem certyfikatów SSL [© stoupa - Fotolia.com] Phishing z użyciem certyfikatów SSL](https://s3.egospodarka.pl/grafika/phishing/Phishing-z-uzyciem-certyfikatow-SSL-MBuPgy.jpg)

![Merlin.pl: bezpieczne zakupy w Internecie [© stoupa - Fotolia.com] Merlin.pl: bezpieczne zakupy w Internecie](https://s3.egospodarka.pl/grafika/zakupy-w-internecie/Merlin-pl-bezpieczne-zakupy-w-Internecie-MBuPgy.jpg)

![Ataki hakerskie na celebrytów [© stoupa - Fotolia.com] Ataki hakerskie na celebrytów](https://s3.egospodarka.pl/grafika/ataki-hakerskie/Ataki-hakerskie-na-celebrytow-MBuPgy.jpg)

![Spam w I 2013 r. [© Alina G - Fotolia.com] Spam w I 2013 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-I-2013-r-113736-150x100crop.jpg)

![Spam w V 2013 r. [© Nmedia - Fotolia.com] Spam w V 2013 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-V-2013-r-119909-150x100crop.jpg)

![Spam w III kw. 2013 r. [© santiago silver - Fotolia.com] Spam w III kw. 2013 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-III-kw-2013-r-127895-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Święta i dni wolne od pracy w Niemczech w 2025 roku [© Freepik] Święta i dni wolne od pracy w Niemczech w 2025 roku](https://s3.egospodarka.pl/grafika2/swieta/Swieta-i-dni-wolne-od-pracy-w-Niemczech-w-2025-roku-263408-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne [© pexels] Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne](https://s3.egospodarka.pl/grafika2/leasing/Leasing-w-2025-roku-stabilny-wzrost-i-boom-na-auta-elektryczne-270728-150x100crop.jpg)

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)

![Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu [© pixabay] Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu](https://s3.egospodarka.pl/grafika2/awaria-rur/Peknieta-rura-zagrozenie-dla-nieruchomosci-zdrowia-i-budzetu-270708-150x100crop.jpg)

![Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia [© pexels] Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-w-IT-gdzie-spada-popyt-a-gdzie-rosna-wynagrodzenia-270707-150x100crop.jpg)