-

![Trojan bankowy Mamont podszywa się pod Google Chrome Trojan bankowy Mamont podszywa się pod Google Chrome]()

Trojan bankowy Mamont podszywa się pod Google Chrome

... wyrafinowane metody wykorzystywania luk w zabezpieczeniach, kradzieży informacji i oszukiwania ofiar. Ważne jest, aby zachować czujność, aktualizować oprogramowanie i ... przed złośliwym oprogramowaniem. Powinniśmy działać ostrożnie, aby zapobiec atakom na nasze dane i urządzenia. - mówi Robert Dziemianko, Marketing Manager G DATA Software. Ważne jest, ...

-

![Cyberprzestępcy gotowi na igrzyska olimpijskie. Jakie działania podejmują? Cyberprzestępcy gotowi na igrzyska olimpijskie. Jakie działania podejmują?]()

Cyberprzestępcy gotowi na igrzyska olimpijskie. Jakie działania podejmują?

... phishingowej strony internetowej, jej treść oraz zdobyć listę potencjalnych ofiar. Sprzymierzeńcem w tym procederze okazały się usługi generatywnej sztucznej ... cyberzagrożeniami, dotyczących szczególnie prób manipulacji użytkowników internetu, aby wykraść ich dane i pieniądze. Grupa osób, które wystawione są na potencjalne ryzyko, jest duża ...

-

![Kopiesz kryptowaluty? Spodziewaj się problemów [© Freepik] Kopiesz kryptowaluty? Spodziewaj się problemów]()

Kopiesz kryptowaluty? Spodziewaj się problemów

... lepszy wynik w grze poprzez oszukiwanie. Za ich pomocą kradną kryptowaluty albo dane dostępowe do portfeli. Próba oszukiwania w grze może naprawdę słono kosztować. Najczęstsze sposoby ... usługi. Cyberprzestępcy nie znają granic i posuwają się nawet do uwodzenia swoich ofiar. Musimy pamiętać o tym, że to człowiek jest często najbardziej podatnym na ...

-

![Cło na import chińskiego e-commerce wyśle logistykę na morze i do magazynów [© Freepik] Cło na import chińskiego e-commerce wyśle logistykę na morze i do magazynów]()

Cło na import chińskiego e-commerce wyśle logistykę na morze i do magazynów

... w międzynarodowej logistyce zamówień internetowych. Nie obędzie się bez ofiar, ale będą także wygrani. Największym poszkodowanym będzie lotnictwo towarowe, ... nic spektakularnego w żegludze kontenerowej. Jeśli za punkt wyjścia obrać dane opublikowane niedawno przez analityków z Rotate, mówiące o 2,3 mln ton lotniczego cargo zaimportowanego w zeszłym ...

-

![TOP 5 malware w Polsce w kwietniu 2025. Liderem FakeUpdates [© Muhammad Saad z Pixabay] TOP 5 malware w Polsce w kwietniu 2025. Liderem FakeUpdates]()

TOP 5 malware w Polsce w kwietniu 2025. Liderem FakeUpdates

... o portfelach kryptowalutowych. Formbook – Infostealer działający w tle, kradnący dane logowania, zrzuty ekranu i dane z przeglądarek internetowych. Sektor edukacyjny ... dotąd falę ataków ransomware na całym świecie, a liczba publicznie ujawnionych ofiar wzrosła aż o 126% w porównaniu z rokiem ubiegłym, osiągając najwyższy poziom w historii. ...

-

![Cyberprzemoc nie dotyczy Twojego dziecka? Niekoniecznie. Poznaj 10 mitów, w które wierzą rodzice [© wygenerowane przez AI] Cyberprzemoc nie dotyczy Twojego dziecka? Niekoniecznie. Poznaj 10 mitów, w które wierzą rodzice]()

Cyberprzemoc nie dotyczy Twojego dziecka? Niekoniecznie. Poznaj 10 mitów, w które wierzą rodzice

... tych działań nie ograniczają się wyłącznie do internetu. Skutki psychiczne dla ofiar są jak najbardziej realne. 2. To tylko dzieci, które się droczą ... ze szkoły, dawni znajomi czy byli partnerzy. A platformy społecznościowe potrafią ujawnić dane użytkowników łamiących regulaminy. 7. Cyberprzemoc łatwo rozpoznać Nie zostawia fizycznych śladów ...

-

![Aleja gwiazd wirusów 2005 [© stoupa - Fotolia.com] Aleja gwiazd wirusów 2005]()

Aleja gwiazd wirusów 2005

... ofiar kataklizmu spowodowanego przez azjatyckie tsunami, a Downloader.ENC do huraganu Katherina. Naiwny użytkownik odwiedza spreparowaną stronę internetową i zamiast wesprzeć ofiary klęski żywiołowej, pobiera kopię trojana. Zorganizowana przestępczość – nawet złodzieje potrzebują zorganizowanej pracy. Biorąc pod uwagę wszystkie potencjalne dane ...

-

![Ranking wirusów III 2006 [© Scanrail - Fotolia.com] Ranking wirusów III 2006]()

Ranking wirusów III 2006

... on-line w marcu 2006 roku. Na pierwszy rzut oka, najnowsze dane pozwalają sądzić, że zestawienie On-line Scanner Top 20 radykalnie zmienia się ... dane dotyczące kont bankowych polują Banker.anv (6 pozycja), Bancos.ha oraz Banker.ark. Liczną rodzinę trojanów LDPinch reprezentuje na 13 miejscu LdPinch.ais. Trojany te dostarczane były na komputery ofiar ...

-

![Tydzień 43/2006 (23-29.10.2006) [© RVNW - Fotolia.com] Tydzień 43/2006 (23-29.10.2006)]()

Tydzień 43/2006 (23-29.10.2006)

... 1 mld zł rocznie. Ma to zdaniem resortu zrekompensować szpitalom leczenie i rehabilitację ofiar wypadków drogowych. Nie ulega wątpliwości, że spowoduje to wzrost opłat ... i import: IV kw. 2005 -6,3% / 7,1% I kw. 2006 -5,6% / 3,2% II kw. 2006 -0,5% / 1,1% Przytoczone dane nie zmieniają generalnej oceny o dobrym stanie naszej gospodarki, bo wzrost w ...

-

![Panda: nadchodzi szkodliwy Icepack [© stoupa - Fotolia.com] Panda: nadchodzi szkodliwy Icepack]()

Panda: nadchodzi szkodliwy Icepack

... USD na zakup takiego programu jest niczym w porównaniu do korzyści, które może odnieść haker np. rabując internetowe konta swoich ofiar czy sprzedając poufne dane. Niestety, należy się spodziewać, że tego rodzaju aplikacje będą coraz popularniejsze wśród coraz szerszego grona przestępców, gdyż nie ...

-

![Bezpieczne Święta przez Internet [© stoupa - Fotolia.com] Bezpieczne Święta przez Internet]()

Bezpieczne Święta przez Internet

... świętami ruch w sklepach internetowych jest większy i wykorzystują to. Więcej potencjalnych ofiar oznacza więcej trojanów w obiegu” – wyjaśnia Piotr Walas z Panda Security. Dlatego zanim ... którzy podszywają się pod sklep czy bank, by wykraść nasze dane. Co gorsze, my te dane im podajemy, a potem jesteśmy okradani - według Anti-Phishing working Group ...

-

![Zagrożenia płynące z Internetu 2008 [© Scanrail - Fotolia.com] Zagrożenia płynące z Internetu 2008]()

Zagrożenia płynące z Internetu 2008

... pod ostrzałem. Gracze od dawna należą do głównych celów ataków przestępców internetowych, a dane uwierzytelniające do ich kont są bardzo cennym łupem. Problem jest o ... one bardziej narażone na ataki. Duża liczba zgromadzonych w jednym miejscu potencjalnych ofiar (które na dodatek stosunkowo słabo orientują się w kwestiach bezpieczeństwa komputerów) ...

-

![Zagrożenia internetowe I-VI 2008 [© Scanrail - Fotolia.com] Zagrożenia internetowe I-VI 2008]()

Zagrożenia internetowe I-VI 2008

... handlu elektronicznego. Niedawno powstała nowa forma phishingu polegająca na ostrzeganiu potencjalnych ofiar przed wiadomościami mającymi na celu wyłudzenie danych osobowych. Jest to ... stron, na które przesyłane są wyłudzone dane osobowe. Fast-flux przedłuża okres aktywności stron wyłudzających dane osobowe i pozwala oszukać większą liczbę ...

-

![Rynek pracy specjalistów w 2009 r. Rynek pracy specjalistów w 2009 r.]()

Rynek pracy specjalistów w 2009 r.

... by o 1/3 ograniczyć liczbę poszukiwanych pracowników. Ostatnie, dość dobre dane gospodarcze, mogą korzystnie wpłynąć na nastroje przedsiębiorców i jest szansa ... i członek zarządu w Training Partners Branża szkoleniowa jest jedną z największych ofiar spowolnienia gospodarczego. Przedsiębiorstwa – ograniczając koszty – przede wszystkim zmniejszają ...

-

![Sophos: zagrożenia internetowe 2009 [© stoupa - Fotolia.com] Sophos: zagrożenia internetowe 2009]()

Sophos: zagrożenia internetowe 2009

... zaniepokojona jest zachowaniem swoich pracowników na portalach społecznościowych, które naraża ich biznes oraz cenne dane. Badanie bezpieczeństwa sieci społecznościowych to zaledwie jedna część raportu zagrożeń Sophos 2010, który zgłębia obecne ... firmowy, zawierający nazwiska i stanowiska pracowników. To sprawia, że dotarcie do adresów email ofiar ...

-

![Najbardziej zakorkowane miasta Polski XII 2011 Najbardziej zakorkowane miasta Polski XII 2011]()

Najbardziej zakorkowane miasta Polski XII 2011

... części Krakowa można upatrywać między innymi w zakończeniu budowy wszystkich trzech poziomów ronda Ofiar Katynia. Szansę na dużo szybszą jazdę niż pól roku temu dostali ... w mieście. Informacje o badaniu Dane zostały zebrane przez serwis Korkowo.pl, który prezentuje aktualne informacje o korkach na polskich drogach. Analizie poddano dane z urządzeń GPS ...

-

![Spam w I 2013 r. [© Alina G - Fotolia.com] Spam w I 2013 r.]()

Spam w I 2013 r.

... ich dane dotyczące karty kredytowej nie zostały przyjęte. Aby uniknąć kary za anulowanie rezerwacji, którą przewidują warunki rezerwacji, użytkownicy zostali poproszeni o uaktualnienie danych dotyczących swojej karty kredytowej. Jest to kolejny przykład wykorzystania przez phisherów wypróbowanej metody straszenia potencjalnych ofiar. Stali klienci ...

-

![Spam: uważaj na spadek z Nigerii [© Stuart Miles - Fotolia.com] Spam: uważaj na spadek z Nigerii]()

Spam: uważaj na spadek z Nigerii

... napisany słabą angielszczyzną, ale za to zawierał niezwykłą wiadomość: Anna Crowley (dane personalne zostały zmienione), czyli matka mojego znajomego, miała otrzymać spadek wart ... translatory do odczytania odpowiedzi, jakie mogą otrzymać od potencjalnych ofiar. Do naszej skrzynki odbiorczej trafił e-mail pochodzący rzekomo od „córki ważnej figury ...

-

![Najgroźniejsze trojany bankowe Najgroźniejsze trojany bankowe]()

Najgroźniejsze trojany bankowe

... Szkodnik ten powstał, by kraść wrażliwe informacje użytkowników, takie jak dane logowania do serwisów bankowych i innych ważnych serwisów online. Skradzione informacje były ... szkodnik ten był prawdziwą zmorą banków i innych instytucji finansowych, a lista jego ofiar jest bardzo długa i obejmuje największe banki na świecie, korporacje oraz organizacje ...

-

![10 lat złośliwego oprogramowania na urządzenia mobilne [© Thomas Hansen - Fotolia.com] 10 lat złośliwego oprogramowania na urządzenia mobilne]()

10 lat złośliwego oprogramowania na urządzenia mobilne

... wiadomości e-mail, które w załączniku zawierały kopię robaka Chuli. Zbierał on następnie takie dane jak przychodzące SMS-y, dane kontaktowe przechowywane na karcie SIM i w telefonie oraz informacje o położeniu, a także rejestrował rozmowy telefoniczne ofiar. Wszystkie te informacje były wysyłane do zdalnego serwera. Rok 2013 może być ...

-

![Facebook phishing w natarciu Facebook phishing w natarciu]()

Facebook phishing w natarciu

... również skradzione konta w celu wysyłania spamu na listy kontaktowe swoich ofiar oraz publikowania spamu na osiach czasu ich znajomych. Porwane konta mogą ... portale społecznościowe na swoich urządzeniach mobilnych, ryzykują również, że ich prywatne dane zostaną skradzione. Sprawę pogarsza dodatkowo fakt, że niektóre przeglądarki mobilne ukrywają ...

-

![Spam V 2014 [© adimas - Fotolia.com] Spam V 2014]()

Spam V 2014

... Potrafi również instalować szkodliwy program o nazwie CryptoLocker, który szyfruje dane użytkowników i żąda okupu w zamian za ich odszyfrowanie. Na czwartym ... szpiegujące, które przechwytuje uderzenia klawiszy, gromadzi zrzuty ekranu z komputerów ofiar i wysyła przechwycone informacje na adresy e-mail przestępców. Wielka Brytania stanowiła ...

-

![Cyberprzestępcy wykorzystują firmy kurierskie Cyberprzestępcy wykorzystują firmy kurierskie]()

Cyberprzestępcy wykorzystują firmy kurierskie

... wizerunek firm kurierskich mają dwa podstawowe cele: Kradzież poufnych danych (dane dotyczące kart bankowych, loginy i hasła z kont online), głównie za pomocą fałszywych ... oszuści przekonają odbiorców, że ich e-mail jest prawdziwy, kolejnym krokiem jest poinstruowanie ofiar, jak mają rozwiązać swój „problem”. Wykonanie tych poleceń stanowi ostateczny ...

-

![Phishing: trendy grudzień 2014 Phishing: trendy grudzień 2014]()

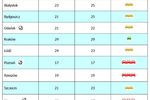

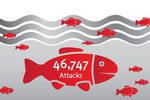

Phishing: trendy grudzień 2014

... ataków to Wielka Brytania, Niemcy oraz Chiny. Podane we wstępie dane pochodzą z najnowszego raportu RSA, działu zabezpieczeń firmy EMC, „Online Fraud ... sposób przeprowadzać nielegalne transakcje lub uzyskiwać wrażliwe informacje na temat potencjalnych ofiar kolejnych ataków. Według raportu RSA: W grudniu 2014 roku, RSA zidentyfikowało 46747 ataków ...

-

![Szyfrowanie danych - cyberprzestępcy to lubią [© a3701027 - Fotolia.com] Szyfrowanie danych - cyberprzestępcy to lubią]()

Szyfrowanie danych - cyberprzestępcy to lubią

... tylko wtedy, gdy ofiara korzysta z usług bankowości online – szkodliwe oprogramowanie szyfrujące zawsze znajdzie dane, za przywrócenie których będzie można zażądać okupu. Cyberprzestępcy preferują, by okup ... zwłaszcza na sensacyjne wiadomości, ponieważ cyberprzestępcy lubią za ich pomocą przyciągać uwagę swoich ofiar Dbaj o to, by system operacyjny, ...

-

![Spam w II kwartale 2015 r. [© ArtemSam - Fotolia.com] Spam w II kwartale 2015 r.]()

Spam w II kwartale 2015 r.

... spamowych. Niektóre wysyłki zawierały fałszywe wiadomości proszące odbiorców o datki dla ofiar trzęsienia ziemi w Nepalu. W innych masowych wiadomościach oszuści próbowali zwabić ... r., za pomocą których cyberprzestępcy chcieli skłonić odbiorców, aby przekazali oszustom swoje dane osobiste, rzekomo w celu odebrania „wygranej”. W II kwartale 2015 r. ...

-

![Trend Micro: zagrożenia internetowe II kw. 2015 [© Mikko Lemola - Fotolia.com] Trend Micro: zagrożenia internetowe II kw. 2015]()

Trend Micro: zagrożenia internetowe II kw. 2015

... CryptoWall, przy czym 79 procent infekcji tego typu miało miejsce w Stanach Zjednoczonych. „Badacze z Trend Micro analizowali również dane z Polski. Nasz kraj został wymieniony jako jedna z ofiar działania zagrożenia o nazwie TorrentLocker – obok między innymi Australii, Hiszpanii, Niemiec, Francji i Wielkiej Brytanii” – mówi Michał Jarski ...

-

![Ferie zimowe 2016: zamachy terrorystyczne zmienią kierunki wyjazdów [© hecke71 - Fotolia.com] Ferie zimowe 2016: zamachy terrorystyczne zmienią kierunki wyjazdów]()

Ferie zimowe 2016: zamachy terrorystyczne zmienią kierunki wyjazdów

... Piątkowy atak na hotel Radisson Blu w stolicy Mali Bamako, którego ostateczny bilans ofiar stanowi 21 osób, dodatkowo potwierdza powagę problemu. Coraz bardziej oczywiste ... , a różnica jest blisko 10 procentowa. Agenci rosną wraz z biznesem Rainbowa Dane podane przez organizatora wskazują po przeliczeniach, że udział własnych kanałów dystrybucji ( ...

-

![Ataki hakerskie: polskie instytucje rządowe na celowniku [© Lagarto Film - Fotolia.com] Ataki hakerskie: polskie instytucje rządowe na celowniku]()

Ataki hakerskie: polskie instytucje rządowe na celowniku

... instytucje. Atakujący wykorzystali znaną i wyjątkowo skuteczną technikę infekcji komputerów swoich ofiar – rozsyłali wiadomości mailowe łudząco przypominające te przesyłane przez znane firmy ... do obsługi poczty ofiary i za pomocą wiadomości e-mail przesłać wykradzione dane. Stosując podobne techniki jak te wykorzystywane w tzw. operacji Buhtrap (jej ...

-

![Co mówiły social media o 72. rocznicy Powstania Warszawskiego [© piaskun_ - Fotolia.com] Co mówiły social media o 72. rocznicy Powstania Warszawskiego]()

Co mówiły social media o 72. rocznicy Powstania Warszawskiego

... tegorocznych obchodów powstania. W nowym apelu znalazły się nazwiska niektórych ofiar katastrofy smoleńskiej. Związane z tym różnice zdań było widać także ... #powstanie #powstaniewarszawskie” – dodaje internautka na Twitterze. O badaniu: Badanie oparto o dane z monitoringu internetu i mediów społecznościowych. Monitoring przeprowadzono w okresie 25. ...

-

![Cisco: bezpieczeństwo w Internecie I poł. 2016 [© pichetw - Fotolia.com] Cisco: bezpieczeństwo w Internecie I poł. 2016]()

Cisco: bezpieczeństwo w Internecie I poł. 2016

... . Istotną kwestią jest również ewolucja w zakresie używanych sposobów atakowania ofiar. Największe zagrożenie: ransomware, czyli cyfrowy okup Ransomware zyskuje miano ... zasoby i przestarzała infrastruktura w wielu firmach utrudniają obrońcom walkę z cyberprzestępcami. Dane w raporcie sugerują, że im bardziej krytyczne znaczenie dla działania biznesu ...

-

![Mobilny trojan bankowy Gugi atakuje telefony [© stefan_weis - Fotolia.com] Mobilny trojan bankowy Gugi atakuje telefony]()

Mobilny trojan bankowy Gugi atakuje telefony

... to typowy trojan bankowy, który kradnie finansowe dane uwierzytelniające, SMS-y oraz kontakty, wysyła żądania USSD i SMS-y zgodnie z poleceniami serwera kontrolowanego przez cyberprzestępców. 93% użytkowników zaatakowanych przez trojana Gugi znajduje się w Rosji, jednak liczba jego ofiar wzrasta – w pierwszej połowie sierpnia 2016 r. była ona ...

-

![12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy [© chainat - Fotolia.com] 12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy]()

12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy

... łatwo uzyskali dostęp do dwóch komputerów zamiast jednego i zażądali okupu od dwóch ofiar. Autorzy szkodliwego oprogramowania zaczynają również używać innych technik niż szyfrowanie ... zostanie przejęte, może zagrozić innym sprzętom, takim jak laptopy, zawierającym istotne dane osobowe. Możemy spodziewać się, że liczba takich włamań, jak również ...

-

![Tak wygląda cyberwojna [© Alik Mulikov - Fotolia.com] Tak wygląda cyberwojna]()

Tak wygląda cyberwojna

... hakerskim na firmę Equifax, w wyniku którego do internetu w niepowołane ręce wyciekły dane 147 milionów obywateli. Te dwa wydarzenia zestawione razem wskazują, na jak ... wojsk rosyjskich, przestrzegał, że agresja w cyberprzestrzeni może doprowadzić do ofiar ludzkich. W państwach członkowskich NATO powstają regularne oddziały cyberobrony, a najlepsi ...

-

![Złośliwe oprogramowanie: wzrost liczby ataków skryptowych [© ipopba - Fotolia.com] Złośliwe oprogramowanie: wzrost liczby ataków skryptowych]()

Złośliwe oprogramowanie: wzrost liczby ataków skryptowych

... świecie. Ataki XSS, które umożliwiają cyberprzestępcom wprowadzanie złośliwego skryptu na stronach ofiar, nadal rosną w wyznaczonym tempie. Poprzednie raporty szczegółowo opisują ataki XSS ... a tylko 23,77% nowego malwaru lub typu zero-day mogło ominąć AV. Chociaż dane te są obiecujące, behawioralne rozwiązania do wykrywania są nadal ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Kopiesz kryptowaluty? Spodziewaj się problemów [© Freepik] Kopiesz kryptowaluty? Spodziewaj się problemów](https://s3.egospodarka.pl/grafika2/kryptowaluty/Kopiesz-kryptowaluty-Spodziewaj-sie-problemow-264582-150x100crop.jpg)

![Cło na import chińskiego e-commerce wyśle logistykę na morze i do magazynów [© Freepik] Cło na import chińskiego e-commerce wyśle logistykę na morze i do magazynów](https://s3.egospodarka.pl/grafika2/e-commerce/Clo-na-import-chinskiego-e-commerce-wysle-logistyke-na-morze-i-do-magazynow-264953-150x100crop.jpg)

![TOP 5 malware w Polsce w kwietniu 2025. Liderem FakeUpdates [© Muhammad Saad z Pixabay] TOP 5 malware w Polsce w kwietniu 2025. Liderem FakeUpdates](https://s3.egospodarka.pl/grafika2/cyberataki/TOP-5-malware-w-Polsce-w-kwietniu-2025-Liderem-FakeUpdates-266800-150x100crop.jpg)

![Cyberprzemoc nie dotyczy Twojego dziecka? Niekoniecznie. Poznaj 10 mitów, w które wierzą rodzice [© wygenerowane przez AI] Cyberprzemoc nie dotyczy Twojego dziecka? Niekoniecznie. Poznaj 10 mitów, w które wierzą rodzice](https://s3.egospodarka.pl/grafika2/cybernekanie/Cyberprzemoc-nie-dotyczy-Twojego-dziecka-Niekoniecznie-Poznaj-10-mitow-w-ktore-wierza-rodzice-268443-150x100crop.jpg)

![Aleja gwiazd wirusów 2005 [© stoupa - Fotolia.com] Aleja gwiazd wirusów 2005](https://s3.egospodarka.pl/grafika/wirusy/Aleja-gwiazd-wirusow-2005-MBuPgy.jpg)

![Ranking wirusów III 2006 [© Scanrail - Fotolia.com] Ranking wirusów III 2006](https://s3.egospodarka.pl/grafika/wirusy/Ranking-wirusow-III-2006-apURW9.jpg)

![Tydzień 43/2006 (23-29.10.2006) [© RVNW - Fotolia.com] Tydzień 43/2006 (23-29.10.2006)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-43-2006-23-29-10-2006-vgmzEK.jpg)

![Panda: nadchodzi szkodliwy Icepack [© stoupa - Fotolia.com] Panda: nadchodzi szkodliwy Icepack](https://s3.egospodarka.pl/grafika/Icepack/Panda-nadchodzi-szkodliwy-Icepack-MBuPgy.jpg)

![Bezpieczne Święta przez Internet [© stoupa - Fotolia.com] Bezpieczne Święta przez Internet](https://s3.egospodarka.pl/grafika/zakupy-online/Bezpieczne-Swieta-przez-Internet-MBuPgy.jpg)

![Zagrożenia płynące z Internetu 2008 [© Scanrail - Fotolia.com] Zagrożenia płynące z Internetu 2008](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/Zagrozenia-plynace-z-Internetu-2008-apURW9.jpg)

![Zagrożenia internetowe I-VI 2008 [© Scanrail - Fotolia.com] Zagrożenia internetowe I-VI 2008](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Zagrozenia-internetowe-I-VI-2008-apURW9.jpg)

![Sophos: zagrożenia internetowe 2009 [© stoupa - Fotolia.com] Sophos: zagrożenia internetowe 2009](https://s3.egospodarka.pl/grafika/Sophos/Sophos-zagrozenia-internetowe-2009-MBuPgy.jpg)

![Spam w I 2013 r. [© Alina G - Fotolia.com] Spam w I 2013 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-I-2013-r-113736-150x100crop.jpg)

![Spam: uważaj na spadek z Nigerii [© Stuart Miles - Fotolia.com] Spam: uważaj na spadek z Nigerii](https://s3.egospodarka.pl/grafika2/wiadomosci-spamowe/Spam-uwazaj-na-spadek-z-Nigerii-113753-150x100crop.jpg)

![10 lat złośliwego oprogramowania na urządzenia mobilne [© Thomas Hansen - Fotolia.com] 10 lat złośliwego oprogramowania na urządzenia mobilne](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/10-lat-zlosliwego-oprogramowania-na-urzadzenia-mobilne-130738-150x100crop.jpg)

![Spam V 2014 [© adimas - Fotolia.com] Spam V 2014](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Spam-V-2014-140971-150x100crop.jpg)

![Szyfrowanie danych - cyberprzestępcy to lubią [© a3701027 - Fotolia.com] Szyfrowanie danych - cyberprzestępcy to lubią](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Szyfrowanie-danych-cyberprzestepcy-to-lubia-153364-150x100crop.jpg)

![Spam w II kwartale 2015 r. [© ArtemSam - Fotolia.com] Spam w II kwartale 2015 r.](https://s3.egospodarka.pl/grafika2/phishing/Spam-w-II-kwartale-2015-r-161419-150x100crop.jpg)

![Trend Micro: zagrożenia internetowe II kw. 2015 [© Mikko Lemola - Fotolia.com] Trend Micro: zagrożenia internetowe II kw. 2015](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-zagrozenia-internetowe-II-kw-2015-162038-150x100crop.jpg)

![Ferie zimowe 2016: zamachy terrorystyczne zmienią kierunki wyjazdów [© hecke71 - Fotolia.com] Ferie zimowe 2016: zamachy terrorystyczne zmienią kierunki wyjazdów](https://s3.egospodarka.pl/grafika2/ferie-zimowe-2016/Ferie-zimowe-2016-zamachy-terrorystyczne-zmienia-kierunki-wyjazdow-166904-150x100crop.jpg)

![Ataki hakerskie: polskie instytucje rządowe na celowniku [© Lagarto Film - Fotolia.com] Ataki hakerskie: polskie instytucje rządowe na celowniku](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Ataki-hakerskie-polskie-instytucje-rzadowe-na-celowniku-178795-150x100crop.jpg)

![Co mówiły social media o 72. rocznicy Powstania Warszawskiego [© piaskun_ - Fotolia.com] Co mówiły social media o 72. rocznicy Powstania Warszawskiego](https://s3.egospodarka.pl/grafika2/social-media/Co-mowily-social-media-o-72-rocznicy-Powstania-Warszawskiego-179470-150x100crop.jpg)

![Cisco: bezpieczeństwo w Internecie I poł. 2016 [© pichetw - Fotolia.com] Cisco: bezpieczeństwo w Internecie I poł. 2016](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-I-pol-2016-179955-150x100crop.jpg)

![Mobilny trojan bankowy Gugi atakuje telefony [© stefan_weis - Fotolia.com] Mobilny trojan bankowy Gugi atakuje telefony](https://s3.egospodarka.pl/grafika2/socjotechnika/Mobilny-trojan-bankowy-Gugi-atakuje-telefony-181217-150x100crop.jpg)

![12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy [© chainat - Fotolia.com] 12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/12-najwiekszych-zagrozen-2017-Poznaj-pomysly-cyberprzestepcy-187616-150x100crop.jpg)

![Tak wygląda cyberwojna [© Alik Mulikov - Fotolia.com] Tak wygląda cyberwojna](https://s3.egospodarka.pl/grafika2/cyberwojna/Tak-wyglada-cyberwojna-199038-150x100crop.jpg)

![Złośliwe oprogramowanie: wzrost liczby ataków skryptowych [© ipopba - Fotolia.com] Złośliwe oprogramowanie: wzrost liczby ataków skryptowych](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Zlosliwe-oprogramowanie-wzrost-liczby-atakow-skryptowych-202962-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025 [© Andrey Popov - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-czerwcu-2025-267094-150x100crop.jpg)

![Ranking kont osobistych z najlepszymi korzyściami dla klientów [© Andrey Popov - Fotolia.com] Ranking kont osobistych z najlepszymi korzyściami dla klientów](https://s3.egospodarka.pl/grafika2/konto-osobiste/Ranking-kont-osobistych-z-najlepszymi-korzysciami-dla-klientow-266814-150x100crop.jpg)

![Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023 [© Nejron Photo - Fotolia.com] Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023](https://s3.egospodarka.pl/grafika2/koszty-podatkowe/Delegacje-krajowe-i-zagraniczne-nowe-stawki-diety-przy-podrozach-sluzbowych-od-29-11-2022-i-01-01-2023-249192-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)

![Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii? [© wygenerowane przez AI] Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii?](https://s3.egospodarka.pl/grafika2/polski-eksport/Umowa-handlowa-UE-Indie-Czy-polski-rynek-pracy-zostanie-zalany-pracownikami-z-Indii-270752-150x100crop.jpg)

![Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują [© pexels] Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują](https://s3.egospodarka.pl/grafika2/kupno-mieszkania/Czy-warto-brac-kredyt-hipoteczny-w-2026-roku-Eksperci-analizuja-270751-150x100crop.jpg)

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)