-

![Megapanel VII 2015 [© Monkey Business - Fotolia.com] Megapanel VII 2015]()

Megapanel VII 2015

... PBI/Gemius to ogólnopolskie badanie Internetu realizowane przez firmę Gemius na zlecenie spółki Polskie Badania Internetu. Na jego podstawie publikowane są dane statystyczne, które prezentują oglądalność stron www i aplikacji, korzystanie z materiałów audio i wideo w Polsce oraz związane z nimi profile społeczno-demograficzne internautów. Badanie ...

-

![Megapanel VIII 2015 [© goodluz - Fotolia.com] Megapanel VIII 2015]()

Megapanel VIII 2015

... PBI/Gemius to ogólnopolskie badanie Internetu realizowane przez firmę Gemius na zlecenie spółki Polskie Badania Internetu. Na jego podstawie publikowane są dane statystyczne, które prezentują oglądalność stron www i aplikacji, korzystanie z materiałów audio i wideo w Polsce oraz związane z nimi profile społeczno-demograficzne internautów. Badanie ...

-

![Megapanel IX 2015 [© LoloStock - Fotolia.com] Megapanel IX 2015]()

Megapanel IX 2015

... PBI/Gemius to ogólnopolskie badanie Internetu realizowane przez firmę Gemius na zlecenie spółki Polskie Badania Internetu. Na jego podstawie publikowane są dane statystyczne, które prezentują oglądalność stron www i aplikacji, korzystanie z materiałów audio i wideo w Polsce oraz związane z nimi profile społeczno-demograficzne internautów. Badanie ...

-

![Megapanel X 2015 [© Andrey Popov - Fotolia.com] Megapanel X 2015]()

Megapanel X 2015

... PBI/Gemius to ogólnopolskie badanie Internetu realizowane przez firmę Gemius na zlecenie spółki Polskie Badania Internetu. Na jego podstawie publikowane są dane statystyczne, które prezentują oglądalność stron www i aplikacji, korzystanie z materiałów audio i wideo w Polsce oraz związane z nimi profile społeczno-demograficzne internautów. Badanie ...

-

![Megapanel XI 2015 [© goodluz - Fotolia.com] Megapanel XI 2015]()

Megapanel XI 2015

... PBI/Gemius to ogólnopolskie badanie Internetu realizowane przez firmę Gemius na zlecenie spółki Polskie Badania Internetu. Na jego podstawie publikowane są dane statystyczne, które prezentują oglądalność stron www i aplikacji, korzystanie z materiałów audio i wideo w Polsce oraz związane z nimi profile społeczno-demograficzne internautów. Badanie ...

-

![Megapanel XII 2015 [© SkyLine - Fotolia.com] Megapanel XII 2015]()

Megapanel XII 2015

... PBI/Gemius to ogólnopolskie badanie Internetu realizowane przez firmę Gemius na zlecenie spółki Polskie Badania Internetu. Na jego podstawie publikowane są dane statystyczne, które prezentują oglądalność stron www i aplikacji, korzystanie z materiałów audio i wideo w Polsce oraz związane z nimi profile społeczno-demograficzne internautów. Badanie ...

-

![PESEL nie jest bezpieczny nawet w urzędzie? [© MaxPolis - Fotolia.com] PESEL nie jest bezpieczny nawet w urzędzie?]()

PESEL nie jest bezpieczny nawet w urzędzie?

... pl wynika, że 46 % Polaków przekazuje swoje dane osobowe w urzędach. 31 % badanych, co jest bardzo groźne, nie ma pojęcia jakie dane zostały spisane z ich dokumentów, a ... Zawsze więc warto upewnić się w jakim celu i w jaki sposób podane przez nas dane będą później wykorzystywane – ostrzega Anna Marcinkowska, ekspert serwisu ChronPESEL.pl. Eksperci ...

-

![Nie bądź Kingą Rusin. Dbaj o prywatność w sieci [© Maksym Yemelyanov - Fotolia.com] Nie bądź Kingą Rusin. Dbaj o prywatność w sieci]()

Nie bądź Kingą Rusin. Dbaj o prywatność w sieci

... zarządzania lotem. Tam czekały na niego kolejne wrażliwe dane, a wśród nich: dane karty kredytowej, numer konta stałego klienta w Lufthansie, szczegóły odnośnie wcześniejszych i przyszłych połączeń, dane osobowe, w tym pełne brzmienie imion i nazwisko, data urodzenia, pełne dane paszportowe, łącznie z jego numerem i datą ważności. Dzięki temu ...

-

![Bezpieczeństwo polskich internautów [© Scanrail - Fotolia.com] Bezpieczeństwo polskich internautów]()

Bezpieczeństwo polskich internautów

... na surfowanie czy komunikację e-mailową ponad 40 godzin tygodniowo. Analizując dane, charakteryzujące uczestników badania i korelując je z liczbą spędzonych w Internecie godzin można ... komputerach. Okazuje się, że 10% badanych przechowuje dane służbowe, 20% - hasła, zaś 50% - ważne dane prywatne. Konie trojańskie Internet powoli opanowują konie ...

-

![Wirusy i ataki sieciowe IV-VI 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe IV-VI 2005]()

Wirusy i ataki sieciowe IV-VI 2005

... i kont bankowych itd. W grę wchodzi również szpiegostwo przemysłowe, które staje się coraz powszechniejsze. Informacje na temat działalności konkurencji (takie jak dane finansowe oraz dotyczące pracowników), które wcześniej zdobywano przy użyciu urządzeń podsłuchowych, magnetofonów i kamer, dostępne są teraz poprzez sieć komputerową organizacji ...

-

![Czy Bluetooth jest bezpieczny? Czy Bluetooth jest bezpieczny?]()

Czy Bluetooth jest bezpieczny?

... momencie, na polecenie jednostki nadrzędnej, w oparciu o pseudolosową sekwencję skoku. Pasmo częstotliwości jest podzielone na 79 kanałów oddzielonych od siebie o 1 MHz. Dane przesyłane są w ramkach, które mieć rozpiętość 1, 3 lub 5 slotów. Istnieją dwa rodzaje łączy: ACL (asynchroniczne łącze bezpołączeniowe) oraz SCO (synchroniczne łącze ...

-

![Niebezpieczne zachowania młodych internautów [© Scanrail - Fotolia.com] Niebezpieczne zachowania młodych internautów]()

Niebezpieczne zachowania młodych internautów

... online młodzieży oraz sposobu, w jaki wyszukują informacji w sieci, korzystają z poczty elektronicznej i czatów, jak również programów ochrony prywatności i stron internetowych. Osobiste dane Wszyscy respondenci, w szczególności dzieci w wieku od 10 do 18 lat wydają się być ostrożni w korzystaniu z internetu: 56% odmawia przyjęcia zaproszeń ...

-

![Keyloggery - jak działają i jak można je wykryć Keyloggery - jak działają i jak można je wykryć]()

Keyloggery - jak działają i jak można je wykryć

... wykorzystywane jest jedno z wyżej wymienionych narzędzi, procedura wygląda następująco: użytkownik łączy się z Internetem i otwiera okno dialogowe, do którego należy wprowadzić dane osobowe, następnie użytkownik naciska przycisk na urządzeniu w celu wygenerowania jednorazowego hasła, które będzie widniało na wyświetlaczu LCD urządzenia przez 15 ...

-

![Bezpieczeństwo dzieci w Internecie [© stoupa - Fotolia.com] Bezpieczeństwo dzieci w Internecie]()

Bezpieczeństwo dzieci w Internecie

... była związana z konkursem, ale tak naprawdę pochodzi od przestępców, którzy próbują wyłudzić dane osobowe lub informacje finansowe. Robaki, wirusy, konie trojańskie: Tak jak poczta ... osobę dorosłą. Nie klikaj nieznanych łączy ani załączników. Nawet gdy wydaje się, że dane łącze zostało przysłane przez osobę znajomą, może ono pochodzić od robaka ...

-

![Gry online: socjotechnika jedną z metod kradzieży haseł Gry online: socjotechnika jedną z metod kradzieży haseł]()

Gry online: socjotechnika jedną z metod kradzieży haseł

... szukał okien zatytułowanych "Legend of Mir 2", a następnie wysyłał wszystkie wprowadzone do okien dane na adres e-mail szkodliwego użytkownika. Szkodnik ten został stworzony w Chinach. Pod ... użytkownika, hasło lub adres serwera dla "Legend of Mir", zapisze te dane na serwerze FTP należącym do szkodliwego użytkownika. Pierwszą masową wysyłkę robaka ...

-

![Smartphony: zadbaj o bezpieczeństwo [© violetkaipa - Fotolia.com] Smartphony: zadbaj o bezpieczeństwo]()

Smartphony: zadbaj o bezpieczeństwo

... i danych. Odzyskanie informacji i przywrócenie wszystkich funkcji smartfonu kosztuje dział IT lub dostawcę czas i pieniądze. Program chroniący przed oprogramowaniem crimeware sprawdza dane wysyłane na telefon za pośrednictwem Bluetootha, WLAN, GPRS lub UMTS i natychmiast blokuje podejrzaną aktywność. Ponieważ w każdym czasie możesz stać się ...

-

![Ewolucja złośliwego oprogramowania 2008 Ewolucja złośliwego oprogramowania 2008]()

Ewolucja złośliwego oprogramowania 2008

... Lab, w 2008 roku powróciły wirusy plikowe. Pierwotna szkodliwa funkcjonalność, infekowanie plików, została rozszerzona o kilka nowych funkcji: wirusy potrafią teraz kraść dane i, co ważniejsze, mogą rozprzestrzeniać się za pośrednictwem nośników wymiennych, dzięki czemu w krótkim czasie mogą wywołać masowe infekcje. Prawie wszystkie z dzisiejszych ...

-

![Bankowość online a zabezpieczenia Bankowość online a zabezpieczenia]()

Bankowość online a zabezpieczenia

... danych, czynią ten serwis wyjątkowo bezpiecznym. Niewątpliwie jedną z największych zalet jest możliwość korzystania z kardy kredytowej bez ujawniania jej numeru. Poufne dane nie muszą być przekazywane sprzedającemu. Użytkownik jest informowany o każdej nieprawidłowości wykrytej na jego koncie. PayPal pośredniczy i obsługuje aukcje elektroniczne (np ...

-

![Tydzień 22/2009 (25-31.05.2009) [© RVNW - Fotolia.com] Tydzień 22/2009 (25-31.05.2009)]()

Tydzień 22/2009 (25-31.05.2009)

... Optymistycznie (na tle światowej i europejskiej gospodarki) wyglądają ostatnio opublikowane dane za I kwartał. Według GUS polski PKB w pierwszym kwartale 2009 roku, wzrósł o 0,8% r/r ... o jej dniu dzisiejszym też musimy mieć świadomość, że chociaż dane makroekonomiczne o gospodarce są ważne i interesują one społeczeństwo, to najbardziej interesuje ...

-

![Lista dłużników XI 2009 Lista dłużników XI 2009]()

Lista dłużników XI 2009

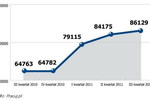

... raportu InfoDług, mówiącego o skali zaległych zobowiązań w naszym kraju” - mówi Mariusz Hildebrand, Prezes Zarządu InfoMonitor. „W najnowszej edycji raportu wyniki zostały poszerzone o dane z ostatniego dużego banku aktywnego na rynku consumer finance. Oznacza to, że obecnie raport przygotowywany przez InfoMonitor jeszcze pełniej oddaje skalę ...

-

![Ewolucja złośliwego oprogramowania 2009 Ewolucja złośliwego oprogramowania 2009]()

Ewolucja złośliwego oprogramowania 2009

... charakter cykliczny: osoby odwiedzające skompromitowane strony są aktywnie atakowane, następnie, po zainfekowaniu komputerów przy użyciu plików wykonywalnych Windowsa, zostają skradzione dane dostępu do konta FTP. Konta te są następnie wykorzystywane do infekowania wszystkich stron na nowych (wcześniej niezainfekowanych) serwerach sieciowych. W ten ...

-

![Lista dłużników II 2010 Lista dłużników II 2010]()

Lista dłużników II 2010

... niespełna 40%. Z kolei liczba osób, które mają problem z terminowym regulowaniem należności wzrosła w ciągu ostatnich trzech miesięcy o 102 418, czyli o 6,3%. „Najnowsze dane zawarte w raporcie InfoDług potwierdzają niepokojący trend regularnie zwiększającego się zadłużania Polaków. BIG InfoMonitor od sierpnia 2007 roku prowadzi stały monitoring ...

-

![Rynek apartamentów w Polsce 2009 Rynek apartamentów w Polsce 2009]()

Rynek apartamentów w Polsce 2009

... i w głównych miastach regionalnych w 2009 roku na etapie budowy znajdowało się 40 projektów apartamentowych, oferujących w sprzedaży łącznie ponad 4.160 mieszkań. Podstawowe dane ekonomiczne Polski i głównych miast regionalnych Infinite Investment podaje, iż w 2009 roku Polska jako jedyny kraj Unii Europejskiej odnotowała dodatni wzrost ...

-

![Trojan ZeuS wciąż groźny Trojan ZeuS wciąż groźny]()

Trojan ZeuS wciąż groźny

... 40 000 wariantów tego trojana. Pod względem liczby wersji i liczby różnych adresów (często zwanych "centrami kontroli"), pod którymi przechowywane są dane szkodliwych użytkowników i z których wysyłane są polecenia maszynom zombie, ZeuS jest z pewnością jednym z najpopularniejszych istniejących szkodliwych programów. Skala infekcji Aby mieć ...

-

![Polski rynek pracy I-III 2010 Polski rynek pracy I-III 2010]()

Polski rynek pracy I-III 2010

... pracy nie mogli narzekać również mieszkańcy Wielkopolski, skąd pochodziło 9,4 proc. wszystkich ogłoszeń i Małopolski, gdzie można było przejrzeć 6,7 proc. ofert zatrudnienia. Dane pokazują, że pracodawcy tylko z tych pięciu regionów zamieścili 52,7% wszystkich ofert pracy. Z największymi problemami w znalezieniu pracy borykają się osoby pochodzące ...

-

![Kaspersky Lab: szkodliwe programy IV 2010 Kaspersky Lab: szkodliwe programy IV 2010]()

Kaspersky Lab: szkodliwe programy IV 2010

... z 10 miejsca na 6, natomiast tylko w kwietniu został zneutralizowany na ponad 70 000 komputerów. Szkodliwe programy w Internecie Drugie zestawienie Top20 przedstawia dane wygenerowane przez moduł ochrona WWW, odzwierciedlające krajobraz zagrożeń online. Zestawienie to zawiera szkodliwe programy wykryte na stronach internetowych oraz pobrane ...

-

![Crimeware a sektor finansowy Crimeware a sektor finansowy]()

Crimeware a sektor finansowy

... nowe ofiary. Statystyki pokazują wyraźny wzrost liczby szkodliwych programów atakujących klientów banków i innych organizacji finansowych w ciągu minionych kilku lat. Zaprezentowane dane pokazują wykładniczy wzrost liczby finansowych szkodliwych programów - od momentu, gdy pojawiły się po raz pierwszy, do chwili obecnej. Sytuację pogarsza ...

-

![MSP: ochrona danych sprawą priorytetową [© Scanrail - Fotolia.com] MSP: ochrona danych sprawą priorytetową]()

MSP: ochrona danych sprawą priorytetową

... średnie przedsiębiorstwa narażone są na utratę poufnych danych takich jak numery kont bankowych, dane kart kredytowych czy informacje dotyczące klientów i pracowników. Bez względu na ... elektronicznych danych. 47 procent spośród przebadanych firm utraciło w przeszłości dane poufne. Jednym z najpoważniejszych problemów, z którymi borykają się małe i ...

-

![Szkodliwe programy 2010 i prognozy na 2011 [© stoupa - Fotolia.com] Szkodliwe programy 2010 i prognozy na 2011]()

Szkodliwe programy 2010 i prognozy na 2011

... się nowej klasy programów spyware, których celem będzie kradzież wszystkiego, co popadnie. Programy te będą gromadziły wszystkie informacje o użytkowniku: czyli dane dotyczące jego lokalizacji, pracy, przyjaciół, przychodów, rodziny, koloru oczu i włosów itd. Nie pogardzą niczym, analizując każdy dokument i każde zdjęcie przechowywane ...

-

![Kradzież danych bankowych: czarny rynek kwitnie Kradzież danych bankowych: czarny rynek kwitnie]()

Kradzież danych bankowych: czarny rynek kwitnie

... bankowych i kart kredytowych skradzionych użytkownikom z całego świata, poszerzył działalność. Przestępcy oferują teraz znacznie szerszy zakres kradzionych poufnych danych, takich jak dane bankowe, loginy, hasła bankowe i fałszywe karty kredytowe. Pomimo, że oszuści nie kryją się z posiadaniem takich informacji na sprzedaż, laboratorium PandaLabs ...

-

![Ewolucja spamu 2010 Ewolucja spamu 2010]()

Ewolucja spamu 2010

... , ponieważ również wymagają informacji dotyczących karty kredytowej. Dzięki temu cyberprzestępcy mogą upiec dwie pieczenie na jednym ogniu: zdobyć dane dotyczące kont oraz dane finansowe swoich ofiar. Popularnym celem ataków phishingowych była również gra online World of Warcraft. Oszustów interesowały zarówno postacie z zaawansowanego ...

-

![Europejczycy wobec bezpieczeństwa smartfonów Europejczycy wobec bezpieczeństwa smartfonów]()

Europejczycy wobec bezpieczeństwa smartfonów

... właściciela, zmiana ustawień, usuwanie i kradzież plików, wyłudzenia itd. Poufne dane mogą również być przeglądane i kradzione podczas przeglądania Internetu lub korzystania ... użytkowników z wszystkich krajów objętych ankietą przechowuje na swoich urządzeniach dane uwierzytelniające, takie jak kody PIN, hasła oraz nazwy użytkowników w celu ...

-

![ZeuS-in-the-Mobile coraz groźniejszy ZeuS-in-the-Mobile coraz groźniejszy]()

ZeuS-in-the-Mobile coraz groźniejszy

... ze stroną instytucji finansowej i modyfikuje tę stronę w przeglądarce w ten sposób, że wprowadzone dane osobiste służące do autoryzacji nie są wysyłane do banku, ale do ... do swojego konta, zobaczy stronę zmodyfikowaną przez ZeuSa, która żąda wprowadzenia danych. Dane te są następnie wysyłane na serwer cyberprzestępcy, a nie do banku. Ataki z użyciem ...

-

![Rynek pracy specjalistów III kw. 2011 Rynek pracy specjalistów III kw. 2011]()

Rynek pracy specjalistów III kw. 2011

... poprzedniego kwartału. Jak widać, niełatwo przestraszyć firmy rekrutujące specjalistów i menedżerów: póki co nie przestały szukać nowej kadry. Biorąc pod uwagę dane z rynków europejskich, trudno jednoznacznie prognozować kolejne kroki pracodawców. Mało optymistyczne sygnały z gospodarek strefy Euro i USA wpłyną zapewne na decyzje firm ...

-

![Kadra kierownicza zdominowana przez mężczyzn Kadra kierownicza zdominowana przez mężczyzn]()

Kadra kierownicza zdominowana przez mężczyzn

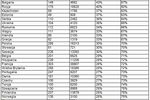

... kobiety stanowią 29% badanej próby, zaś mężczyźni aż 71%. Mercer przeanalizował dane dla 264 tysięcy pracowników zatrudnionych na stanowiskach starszych managerów i ... planu EU Gender Action Plan). Chociaż pojawia się sprzeciw łączenia polityki z pracą, dane Mercer podkreślają, jaką rolę może odegrać polityczna interwencja w walce z nierównością płci ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Megapanel VII 2015 [© Monkey Business - Fotolia.com] Megapanel VII 2015](https://s3.egospodarka.pl/grafika2/MegaPanel-PBI-Gemius/Megapanel-VII-2015-162164-150x100crop.jpg)

![Megapanel VIII 2015 [© goodluz - Fotolia.com] Megapanel VIII 2015](https://s3.egospodarka.pl/grafika2/MegaPanel-PBI-Gemius/Megapanel-VIII-2015-163895-150x100crop.jpg)

![Megapanel IX 2015 [© LoloStock - Fotolia.com] Megapanel IX 2015](https://s3.egospodarka.pl/grafika2/MegaPanel-PBI-Gemius/Megapanel-IX-2015-165564-150x100crop.jpg)

![Megapanel X 2015 [© Andrey Popov - Fotolia.com] Megapanel X 2015](https://s3.egospodarka.pl/grafika2/MegaPanel-PBI-Gemius/Megapanel-X-2015-167370-150x100crop.jpg)

![Megapanel XI 2015 [© goodluz - Fotolia.com] Megapanel XI 2015](https://s3.egospodarka.pl/grafika2/MegaPanel-PBI-Gemius/Megapanel-XI-2015-168706-150x100crop.jpg)

![Megapanel XII 2015 [© SkyLine - Fotolia.com] Megapanel XII 2015](https://s3.egospodarka.pl/grafika2/MegaPanel-PBI-Gemius/Megapanel-XII-2015-170194-150x100crop.jpg)

![PESEL nie jest bezpieczny nawet w urzędzie? [© MaxPolis - Fotolia.com] PESEL nie jest bezpieczny nawet w urzędzie?](https://s3.egospodarka.pl/grafika2/dane-osobowe/PESEL-nie-jest-bezpieczny-nawet-w-urzedzie-219320-150x100crop.jpg)

![Nie bądź Kingą Rusin. Dbaj o prywatność w sieci [© Maksym Yemelyanov - Fotolia.com] Nie bądź Kingą Rusin. Dbaj o prywatność w sieci](https://s3.egospodarka.pl/grafika2/media-spolecznosciowe/Nie-badz-Kinga-Rusin-Dbaj-o-prywatnosc-w-sieci-220179-150x100crop.jpg)

![Bezpieczeństwo polskich internautów [© Scanrail - Fotolia.com] Bezpieczeństwo polskich internautów](https://s3.egospodarka.pl/grafika/bezpieczenstwo/Bezpieczenstwo-polskich-internautow-apURW9.jpg)

![Wirusy i ataki sieciowe IV-VI 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe IV-VI 2005](https://s3.egospodarka.pl/grafika/Wirusy/Wirusy-i-ataki-sieciowe-IV-VI-2005-apURW9.jpg)

![Niebezpieczne zachowania młodych internautów [© Scanrail - Fotolia.com] Niebezpieczne zachowania młodych internautów](https://s3.egospodarka.pl/grafika/bezpieczenstwo-dzieci-w-internecie/Niebezpieczne-zachowania-mlodych-internautow-apURW9.jpg)

![Bezpieczeństwo dzieci w Internecie [© stoupa - Fotolia.com] Bezpieczeństwo dzieci w Internecie](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-internecie/Bezpieczenstwo-dzieci-w-Internecie-MBuPgy.jpg)

![Smartphony: zadbaj o bezpieczeństwo [© violetkaipa - Fotolia.com] Smartphony: zadbaj o bezpieczeństwo](https://s3.egospodarka.pl/grafika/wirusy-na-komorki/Smartphony-zadbaj-o-bezpieczenstwo-SdaIr2.jpg)

![Tydzień 22/2009 (25-31.05.2009) [© RVNW - Fotolia.com] Tydzień 22/2009 (25-31.05.2009)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-22-2009-25-31-05-2009-vgmzEK.jpg)

![MSP: ochrona danych sprawą priorytetową [© Scanrail - Fotolia.com] MSP: ochrona danych sprawą priorytetową](https://s3.egospodarka.pl/grafika/bezpieczenstwo-IT/MSP-ochrona-danych-sprawa-priorytetowa-apURW9.jpg)

![Szkodliwe programy 2010 i prognozy na 2011 [© stoupa - Fotolia.com] Szkodliwe programy 2010 i prognozy na 2011](https://s3.egospodarka.pl/grafika/Kaspersky-Lab/Szkodliwe-programy-2010-i-prognozy-na-2011-MBuPgy.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Ryczałt ewidencjonowany i składka zdrowotna 2026. Znamy nowe stawki [© wygenerowane przez AI] Ryczałt ewidencjonowany i składka zdrowotna 2026. Znamy nowe stawki](https://s3.egospodarka.pl/grafika2/skladka-na-ubezpieczenie-zdrowotne/Ryczalt-ewidencjonowany-i-skladka-zdrowotna-2026-Znamy-nowe-stawki-270498-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)

![Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii? [© wygenerowane przez AI] Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii?](https://s3.egospodarka.pl/grafika2/polski-eksport/Umowa-handlowa-UE-Indie-Czy-polski-rynek-pracy-zostanie-zalany-pracownikami-z-Indii-270752-150x100crop.jpg)

![Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują [© pexels] Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują](https://s3.egospodarka.pl/grafika2/kupno-mieszkania/Czy-warto-brac-kredyt-hipoteczny-w-2026-roku-Eksperci-analizuja-270751-150x100crop.jpg)

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)