-

![Tydzień 6/2006 (06-12.02.2006) [© Alexandr Mitiuc Fotolia.com] Tydzień 6/2006 (06-12.02.2006)]()

Tydzień 6/2006 (06-12.02.2006)

... tego okresu dodał spodziewane koszty stacjonowania wojsk i koszty sprzętu, koszty odszkodowań dla ofiar po stronie amerykańskiej, koszty leczenia rannych, dożywotnich rent i opieki nad ... gdyby wydane na wojnę kwoty zostały przeznaczone na rozwój. Według oficjalnych danych wojna w Iraku kosztowała dotąd ... ok.200 mld USD, a co miesiąc tak liczone ...

-

![Tydzień 43/2006 (23-29.10.2006) [© RVNW - Fotolia.com] Tydzień 43/2006 (23-29.10.2006)]()

Tydzień 43/2006 (23-29.10.2006)

... 1 mld zł rocznie. Ma to zdaniem resortu zrekompensować szpitalom leczenie i rehabilitację ofiar wypadków drogowych. Nie ulega wątpliwości, że spowoduje to wzrost ... spowoduje zmniejszenie kontroli ich działań ze strony polskich instytucji nadzorujących. PKB (po weryfikacji danych przez GUS) w I kw. wyniósł 5,2%, a w II kw. 2006 roku był na poziomie ...

-

![Metody rekrutacji do cybergangów [© Scanrail - Fotolia.com] Metody rekrutacji do cybergangów]()

Metody rekrutacji do cybergangów

... skuteczne i trudne do wykrycia. Socjotechnika: Cyberprzestępcy atakują duże grupy ofiar związane z sieciami społecznymi i serwisami społecznościowymi. Twórcy szkodliwego ... członków internetowych społeczności i wykorzystują kopie ich profili w celach przestępczych. Wycieki danych: Dane są wciąż narażone na kradzież nawet bez konieczności stosowania ...

-

![Panda: adware i spyware najgroźniejsze w listopadzie 2007 [© Scanrail - Fotolia.com] Panda: adware i spyware najgroźniejsze w listopadzie 2007]()

Panda: adware i spyware najgroźniejsze w listopadzie 2007

... danych zebranych przy użyciu skanerów online TotalScan i NanoScan wynika, że 14% komputerów przeskanowanych w pierwszych dwóch tygodniach listopada 2007 jest zainfekowanych złośliwymi ...

-

![Zagrożenia płynące z Internetu 2008 [© Scanrail - Fotolia.com] Zagrożenia płynące z Internetu 2008]()

Zagrożenia płynące z Internetu 2008

... Stanach Zjednoczonych i Igrzyska Olimpijskie w Pekinie. Raport opracowany na podstawie danych zgromadzonych przez pracowników serwisu CA Global Security Advisor zawiera między ... bardziej narażone na ataki. Duża liczba zgromadzonych w jednym miejscu potencjalnych ofiar (które na dodatek stosunkowo słabo orientują się w kwestiach bezpieczeństwa ...

-

![Rozwój rynku telekomunikacyjnego 2008 [© Scanrail - Fotolia.com] Rozwój rynku telekomunikacyjnego 2008]()

Rozwój rynku telekomunikacyjnego 2008

... ten trend. Czołowi operatorzy na rynkach wschodzących mogą przekształcić się z ofiar w łowców dzięki funduszom pozyskanym od setek milionów nowych abonentów, mniejszym ... oraz ciągle niezadowalający, niewspółmierny do poniesionych inwestycji, udział usług przesyłu danych w całkowitych przychodach operatorów. Operatorzy GSM, pomimo ich silnej pozycji, ...

-

![Mistrzostwa 2008 a ataki internetowe [© stoupa - Fotolia.com] Mistrzostwa 2008 a ataki internetowe]()

Mistrzostwa 2008 a ataki internetowe

... Labs przewiduje, iż Mistrzostwa przyniosą miliony spamu oraz prób pozyskania poufnych danych: "Masowe wydarzenia sportowe obiecują zbyt kuszące zyski, aby społeczność przestępców ... przez złodziei dostępu do kont bankowych, kart kredytowych oraz poczty elektronicznej ofiar.” Ataki na społeczności internetowe kibiców W 2007 cyberprzestępcy włamali się ...

-

![Serwisy Web 2.0 a bezpieczeństwo firmy [© Scanrail - Fotolia.com] Serwisy Web 2.0 a bezpieczeństwo firmy]()

Serwisy Web 2.0 a bezpieczeństwo firmy

... 2007 r. zainfekowany banerami reklamowymi, które instalowały szkodliwe pliki i programy na komputerach ofiar. W innych serwisach znaleziono wbudowane kody kierujące użytkowników na fałszywe strony w celu kradzieży ich tożsamości i danych osobowych. Serwisy społecznościowe mogą też być siedliskiem oprogramowania typu adware i programów szpiegujących ...

-

![Najciekawsze wirusy i robaki I-VI 2008 [© stoupa - Fotolia.com] Najciekawsze wirusy i robaki I-VI 2008]()

Najciekawsze wirusy i robaki I-VI 2008

... uznano MalwareProtector2008 oraz AdvancedXpFixer. Te dwa złośliwe kody zapełniają komputery ofiar robakami. Są to wirtualne karaluchy dosłownie ‘zżerające’ pulpit. Wirus ma ... w komputerze, żądając następnie pieniędzy w zamian za klucz potrzebny do dekrypcji danych. Szkodnik ten doskonale obrazuje, jak szybko przestępstwa w sieci upodabniają się do ...

-

![Cyberprzestępcy atakują konta bankowe [© stoupa - Fotolia.com] Cyberprzestępcy atakują konta bankowe]()

Cyberprzestępcy atakują konta bankowe

... Gliwic i 2 osoby w Bydgoszczy. Klienci polskich banków dołączyli do grona ofiar przestępców działających w kilku krajach europejskich. Co najgorsze w pomoc przestępcom ... Za pomocą rozwiązań informatycznych przestępcy wchodzą w posiadanie loginów, haseł i innych danych potrzebnych do dostępu do konta przez Internet” – mówi Sebastian Małycha, ...

-

![Atak pharming przez plik wideo o iPhone [© stoupa - Fotolia.com] Atak pharming przez plik wideo o iPhone]()

Atak pharming przez plik wideo o iPhone

... ataku typu pharming, wykorzystującego trojana Banker.LKC. W wyniku tego ataku dane bankowe ofiar trafiają w ręce cyberprzestępców. Pharming to zaawansowana wersja phishingu. Polega na manipulowaniu ... Security radzi: podczas łączenia się ze stroną, na której wymagane jest podanie poufnych danych, należy upewnić się, że adres URL jest taki sam jak ...

-

![Zagrożenia internetowe VII-IX 2008 Zagrożenia internetowe VII-IX 2008]()

Zagrożenia internetowe VII-IX 2008

... wykorzystywanych do oszukiwania użytkowników, infekowania komputerów i wreszcie okradania ofiar. Fikcyjny skan systemu Panda Security podała, że fałszywe ... inny który odwiedzi jego profil zostaje również automatycznie zainfekowany. Mnóstwo danych personalnych. Aby korzystać z serwisu użytkownik musi stworzyć swój osobisty profil. Informacje to ...

-

![Tydzień 47/2008 (17-23.11.2008) [© RVNW - Fotolia.com] Tydzień 47/2008 (17-23.11.2008)]()

Tydzień 47/2008 (17-23.11.2008)

... musieli co miesiąc wnosić do Narodowego Funduszu Zdrowia opłatę na leczenie ofiar wypadków komunikacyjnych (12% ze składek pochodzących z OC płaconego przez kierowców). To ... Niemiec, Francji, Wielkiej Brytanii, czy Hiszpanii. Europejską gospodarkę dotknął kryzys i według danych Eurostatu jest ona w stanie recesji mimo, że jeszcze na początku roku ...

-

![Cyberprzestępcy wykorzystują Google Trends Cyberprzestępcy wykorzystują Google Trends]()

Cyberprzestępcy wykorzystują Google Trends

... skuteczniejsze sposoby wabienia nowych ofiar. Jeden z nich polega na wykorzystaniu narzędzia Google Trends, które między innymi prezentuje najbardziej popularne frazy wyszukiwane w danym dniu (przykładowo: „przemówienie inauguracyjne prezydenta Obamy”, czy „nominacje do Oscarów”). Po uzyskaniu danych o najpopularniejszych frazach i tematach danego ...

-

![Rynek pracy specjalistów w 2009 r. Rynek pracy specjalistów w 2009 r.]()

Rynek pracy specjalistów w 2009 r.

... W nadchodzących miesiącach najczęściej poszukiwanymi specjalistami będą nadal handlowcy. Z naszych danych wynika, że nieco łatwiej będzie znaleźć pracę w branży ... i członek zarządu w Training Partners Branża szkoleniowa jest jedną z największych ofiar spowolnienia gospodarczego. Przedsiębiorstwa – ograniczając koszty – przede wszystkim zmniejszają ...

-

![PandaLabs: złośliwe oprogramowanie 2009 PandaLabs: złośliwe oprogramowanie 2009]()

PandaLabs: złośliwe oprogramowanie 2009

... e-mail zostało sklasyfikowanych jako spam. Sztuczki stosowane do nakłonienia potencjalnych ofiar do otworzenia takich e-maili polegały głównie na wykorzystaniu aktualnych ... użytkowników na strony zawierające złośliwe oprogramowanie). Polska zainfekowana Bazując na danych pochodzących z komputerów skanowanych i oczyszczanych bezpłatnie za pomocą Panda ...

-

![Fałszywe maile pod marką Microsoft Fałszywe maile pod marką Microsoft]()

Fałszywe maile pod marką Microsoft

... osadzona w pozornie profesjonalnym szablonie z pewnością podziałała na wielu odbiorców. Cyberprzestępcy dzięki nielegalnym działaniom pozyskali wiele prywatnych danych, a tym samym zwiększyli ilość potencjalnych ofiar swoich przyszłych ataków. Niestety phishing dzięki dużej skuteczności i łatwym mechanizmom działania staje się coraz częstszą formą ...

-

![Sophos: zagrożenia internetowe 2009 [© stoupa - Fotolia.com] Sophos: zagrożenia internetowe 2009]()

Sophos: zagrożenia internetowe 2009

... sieć, Sophos radzi, aby zachować ostrożność, ponieważ za pośrednictwem portalu można przekazać pokaźną pulę danych hakerom. "Ataki wycelowane w przedsiębiorstwa to w chwili obecnej duży problem, im więcej informacji przestępca zdobędzie o ... katalog firmowy, zawierający nazwiska i stanowiska pracowników. To sprawia, że dotarcie do adresów email ofiar ...

-

![TNS OBOP: handel ludźmi w opinii Polaków TNS OBOP: handel ludźmi w opinii Polaków]()

TNS OBOP: handel ludźmi w opinii Polaków

Większość Polaków (65%) uważa, że w naszym kraju mają miejsce przypadki handlu ludźmi, a zdaniem 36% badanych skala tego zjawiska jest w Polsce na przestrzeni ostatnich 10 lat coraz większa. Według 44% respondentów ofiarami handlu ludźmi są równie często obywatele innych krajów w Polsce, jak i Polacy (w Polsce i w innych krajach) - wynika z ...

-

![Gry na Facebooku groźne [© stoupa - Fotolia.com] Gry na Facebooku groźne]()

Gry na Facebooku groźne

... gry. Pięć zasad bezpiecznego korzystania z Facebooka Sprawdź ustawienia ochrony danych: Użytkownicy Facebooka powinni wiedzieć, które informacje będą widzieli ich znajomi ... , gdzie przestępcy stworzyli profile użytkowników i wykorzystali je do szantażowania swoich ofiar, które musiały zapłacić pewną kwotę, aby uratować swoją reputację. Groźby ...

-

![Spam w XI 2010 r. Spam w XI 2010 r.]()

Spam w XI 2010 r.

... Trojan-Spy.Win32.Zbot.assl. Trojan ten został stworzony w celu kradzieży danych uwierzytelniających użytkowników. Na początku listopada w Wielkiej Brytanii i Stanach ... oraz oprogramowanie adware lub ich aktualizacje i uruchamiają je na komputerach ofiar. Nowe zagrożenia stanowiły niecałe 5% wszystkich szkodliwych programów wykrytych w ruchu pocztowym ...

-

![Bezpieczeństwo w sieci 2010 Bezpieczeństwo w sieci 2010]()

Bezpieczeństwo w sieci 2010

... z koniem trojańskim klikało 2000 osób w ciągu godziny. Istotnym problemem jest też kwestia kradzieży danych osobowych. Polska pod tym względem nie odbiega od światowych średnich. Jak wynika z ... wniosków, jaki po poprzednich 12 miesiącach płynął z raportu Panda Security - miliony użytkowników, to miliony potencjalnych ofiar. Z takiego potencjału ...

-

![Trend Micro: zagrożenia internetowe 2010 [© stoupa - Fotolia.com] Trend Micro: zagrożenia internetowe 2010]()

Trend Micro: zagrożenia internetowe 2010

... miało źródło w sieci. Większość złośliwych adresów URL, a w rezultacie ofiar szkodliwego oprogramowania, zanotowano w Stanach Zjednoczonych i Chinach. Również Rosja była ważnym ... . Dzięki korelacji poszczególnych komponentów zagrożeń i stałej aktualizacji swoich baz danych firma Trend Micro może reagować w czasie rzeczywistym, zapewniając automatyczną ...

-

![Spam w III 2011 r. Spam w III 2011 r.]()

Spam w III 2011 r.

... ich funkcja polega na instalowaniu nowych wersji szkodliwych programów na komputerach ofiar bez ich wiedzy. Dwa szkodniki z pierwszej dziesiątki reprezentują rodzinę Trojan-Spy.Win32.SpyEyes – programy, których celem jest kradzież poufnych danych użytkowników. Jak już wspominaliśmy, w marcu spamerzy rozsyłający e-maile z zainfekowanymi odsyłaczami ...

-

![Ataki na Google Plus Ataki na Google Plus]()

Ataki na Google Plus

... społecznościowych, niepokoić może fakt, że domyślnie włączone jest udostępnianie zbyt wielu danych. Co ciekawe, portal ten zwrócił już uwagę cyberprzestępców, mimo że ... formularz stworzony przez cyberprzestępców w celu gromadzenia nazwisk i adresów e-mail nowych ofiar. Eksperci z Kaspersky Lab poinformowali już Google o wspomnianym szkodliwym pliku i ...

-

![Cyberprzestępca wg Polaków Cyberprzestępca wg Polaków]()

Cyberprzestępca wg Polaków

... jako nielegalne takie aktywności, jak: wysyłanie fałszywych wiadomości e-mail celem wyłudzenia danych lub pieniędzy, włamanie się albo przejęcie kontroli nad cudzym komputerem, a także zainfekowanie ... się do kont. Nagminnie zdarza się, że oszuści wykorzystują pełne dane swoich ofiar, aby robić zakupy on-line. Potem to na osobie, której dane zostały ...

-

![Ewolucja spamu VII-IX 2011 Ewolucja spamu VII-IX 2011]()

Ewolucja spamu VII-IX 2011

... strony, na której phisherzy próbowali wyłudzić poufne informacje od swoich potencjalnych ofiar. Na szczęście, użytkownicy nie są tak naiwni, żeby kliknąć odsyłacz zawarty ... się Trojan-Spy.Win32.Zbot.ccvt - trojan szpiegujący, którego celem jest kradzież danych użytkowników oraz przekazywanie przechwyconych informacji oszustom. Tajny kod Jak wiadomo, ...

-

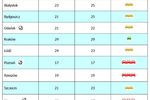

![Najbardziej zakorkowane miasta Polski XII 2011 Najbardziej zakorkowane miasta Polski XII 2011]()

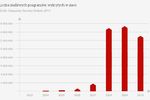

Najbardziej zakorkowane miasta Polski XII 2011

... w północnej części Krakowa można upatrywać między innymi w zakończeniu budowy wszystkich trzech poziomów ronda Ofiar Katynia. Szansę na dużo szybszą jazdę niż pól roku temu dostali także ... centrum zbadano główne trasy dojazdowe do centrum miast. W analizie nie wzięto pod uwagę danych z pojazdów poruszających się po autostradach A1, A2, A4, które ...

-

![Informatyka śledcza 2011 Informatyka śledcza 2011]()

Informatyka śledcza 2011

... je potem do wysyłania pornograficznych zdjęć i tzw. cyberseksu. Rodzicie jednej z ofiar zreflektowali się, iż ich dziecko spędza dużo czasu przy komputerze ... ma kolosalne znaczenie dla wartości dowodowej zebranych informacji. Zabezpieczenie danych elektronicznych bez wiedzy oraz specjalistycznego sprzętu i oprogramowania może prowadzić do podważenia ...

-

![Polacy nie zważają na bezpieczeństwo w sieci Polacy nie zważają na bezpieczeństwo w sieci]()

Polacy nie zważają na bezpieczeństwo w sieci

... i narzędzi sprzyjających ochronie przed zagrożeniami o charakterze społecznym, które polegają na oszukiwaniu ofiar lub kradzieży. Polska: wciąż za mała świadomość, coraz nowsze zagrożenia ... nie podejmuje działań chroniących przed oszustwami prowadzącymi do kradzieży pieniędzy i danych osobistych. Na przykład zaledwie jedna trzecia badanych w Polsce ...

-

![Trend Micro: zagrożenia internetowe I kw. 2012 [© stoupa - Fotolia.com] Trend Micro: zagrożenia internetowe I kw. 2012]()

Trend Micro: zagrożenia internetowe I kw. 2012

... , z którego część była powiązana z innymi kampaniami prowadzącymi do kradzieży danych. „Cybeprzestępcy cały czas wykorzystują do swych celów wszystko to, co jest ... może posłużyć jako przypomnienie ważnego faktu: hakerzy bardzo uważnie śledzą zachowanie swoich ofiar i stale udoskonalają swój sposób działania i stosowane środki" – dodaje Rik Ferguson ...

-

![Użytkownicy Internetu a ataki sieciowe Użytkownicy Internetu a ataki sieciowe]()

Użytkownicy Internetu a ataki sieciowe

... celu tworzą strony na portalach społecznościowych, wykorzystując je do wabienia swoich ofiar, rozprzestrzeniania spamu w prywatnych wiadomościach i aktywnego komentowania popularnych ... szkodliwego kodu, sprawdzanie reputacji odsyłaczy, wykrywanie i blokowanie odsyłaczy phishingowych w celu uniemożliwienia kradzieży danych osobistych, ochronę przed ...

-

![Symantec: cyberprzestępczość 2012 Symantec: cyberprzestępczość 2012]()

Symantec: cyberprzestępczość 2012

... ofiarą cyberprzestępstw pada 18 dorosłych osób. W skali globalnej oznacza to ponad półtora miliona ofiar dziennie. Bezpośrednio pokrzywdzeni tracą średnio 197 dolarów rocznie. W Polsce kwota ... informacji osobistych, np. usuwa podejrzane wiadomości e-mail i unika podawania swoich danych osobowych online. Jednak inne ważne środki ostrożności są ...

-

![Ewolucja spamu VII-IX 2012 [© raywoo - Fotolia.com] Ewolucja spamu VII-IX 2012]()

Ewolucja spamu VII-IX 2012

... przedstawiciel tej rodziny zajął 10 miejsce. Po zainstalowaniu się na komputerach ofiar zagrożenia te pobierają do systemu inne szkodliwe programy, łącznie ze ... ostatnich trzech miesięcy Kaspersky Lab zarejestrował wysyłki, których celem była kradzież danych zarejestrowanych użytkowników z serwisu battle.net. Wskazuje to na ponowne zainteresowanie ...

-

![Spam w I kw. 2013 r. [© Tijana - Fotolia.com] Spam w I kw. 2013 r.]()

Spam w I kw. 2013 r.

... Im więcej e-maili potrafią rozprzestrzenić oszuści w tak krótkim okresie, tym więcej potencjalnych ofiar zakupi udziały. Źródła spamu według państwa W pierwszym kwartale 2013 roku ... znanych banków i systemów e-płatności. Phisherzy wykorzystują je do kradzieży danych uwierzytelniających systemy bankowości online. Na drugim miejscu znalazła ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Tydzień 6/2006 (06-12.02.2006) [© Alexandr Mitiuc Fotolia.com] Tydzień 6/2006 (06-12.02.2006)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-6-2006-06-12-02-2006-12AyHS.jpg)

![Tydzień 43/2006 (23-29.10.2006) [© RVNW - Fotolia.com] Tydzień 43/2006 (23-29.10.2006)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-43-2006-23-29-10-2006-vgmzEK.jpg)

![Metody rekrutacji do cybergangów [© Scanrail - Fotolia.com] Metody rekrutacji do cybergangów](https://s3.egospodarka.pl/grafika/McAfee/Metody-rekrutacji-do-cybergangow-apURW9.jpg)

![Panda: adware i spyware najgroźniejsze w listopadzie 2007 [© Scanrail - Fotolia.com] Panda: adware i spyware najgroźniejsze w listopadzie 2007](https://s3.egospodarka.pl/grafika/trojany/Panda-adware-i-spyware-najgrozniejsze-w-listopadzie-2007-apURW9.jpg)

![Zagrożenia płynące z Internetu 2008 [© Scanrail - Fotolia.com] Zagrożenia płynące z Internetu 2008](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/Zagrozenia-plynace-z-Internetu-2008-apURW9.jpg)

![Rozwój rynku telekomunikacyjnego 2008 [© Scanrail - Fotolia.com] Rozwój rynku telekomunikacyjnego 2008](https://s3.egospodarka.pl/grafika/rynek-telekomunikacyjny/Rozwoj-rynku-telekomunikacyjnego-2008-apURW9.jpg)

![Mistrzostwa 2008 a ataki internetowe [© stoupa - Fotolia.com] Mistrzostwa 2008 a ataki internetowe](https://s3.egospodarka.pl/grafika/Mistrzostwa-Europy-w-Pilce-Noznej/Mistrzostwa-2008-a-ataki-internetowe-MBuPgy.jpg)

![Serwisy Web 2.0 a bezpieczeństwo firmy [© Scanrail - Fotolia.com] Serwisy Web 2.0 a bezpieczeństwo firmy](https://s3.egospodarka.pl/grafika/serwisy-spolecznosciowe/Serwisy-Web-2-0-a-bezpieczenstwo-firmy-apURW9.jpg)

![Najciekawsze wirusy i robaki I-VI 2008 [© stoupa - Fotolia.com] Najciekawsze wirusy i robaki I-VI 2008](https://s3.egospodarka.pl/grafika/wirusy/Najciekawsze-wirusy-i-robaki-I-VI-2008-MBuPgy.jpg)

![Cyberprzestępcy atakują konta bankowe [© stoupa - Fotolia.com] Cyberprzestępcy atakują konta bankowe](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Cyberprzestepcy-atakuja-konta-bankowe-MBuPgy.jpg)

![Atak pharming przez plik wideo o iPhone [© stoupa - Fotolia.com] Atak pharming przez plik wideo o iPhone](https://s3.egospodarka.pl/grafika/pharming/Atak-pharming-przez-plik-wideo-o-iPhone-MBuPgy.jpg)

![Tydzień 47/2008 (17-23.11.2008) [© RVNW - Fotolia.com] Tydzień 47/2008 (17-23.11.2008)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-47-2008-17-23-11-2008-vgmzEK.jpg)

![Sophos: zagrożenia internetowe 2009 [© stoupa - Fotolia.com] Sophos: zagrożenia internetowe 2009](https://s3.egospodarka.pl/grafika/Sophos/Sophos-zagrozenia-internetowe-2009-MBuPgy.jpg)

![Gry na Facebooku groźne [© stoupa - Fotolia.com] Gry na Facebooku groźne](https://s3.egospodarka.pl/grafika/Facebook/Gry-na-Facebooku-grozne-MBuPgy.jpg)

![Trend Micro: zagrożenia internetowe 2010 [© stoupa - Fotolia.com] Trend Micro: zagrożenia internetowe 2010](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Trend-Micro-zagrozenia-internetowe-2010-MBuPgy.jpg)

![Trend Micro: zagrożenia internetowe I kw. 2012 [© stoupa - Fotolia.com] Trend Micro: zagrożenia internetowe I kw. 2012](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-zagrozenia-internetowe-I-kw-2012-MBuPgy.jpg)

![Ewolucja spamu VII-IX 2012 [© raywoo - Fotolia.com] Ewolucja spamu VII-IX 2012](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Ewolucja-spamu-VII-IX-2012-108860-150x100crop.jpg)

![Spam w I kw. 2013 r. [© Tijana - Fotolia.com] Spam w I kw. 2013 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-I-kw-2013-r-117689-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025 [© freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-we-wrzesniu-2025-268649-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Nowe limity podatkowe na 2025 rok [© cookie_studio na Freepik] Nowe limity podatkowe na 2025 rok](https://s3.egospodarka.pl/grafika2/limity-podatkowe/Nowe-limity-podatkowe-na-2025-rok-262813-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują [© pexels] Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują](https://s3.egospodarka.pl/grafika2/kupno-mieszkania/Czy-warto-brac-kredyt-hipoteczny-w-2026-roku-Eksperci-analizuja-270751-150x100crop.jpg)

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)

![Tłusty Czwartek 2026: Ile zapłacisz za pączka? Przegląd cen i najgorętsze trendy smakowe [© wygenerowane przez AI] Tłusty Czwartek 2026: Ile zapłacisz za pączka? Przegląd cen i najgorętsze trendy smakowe](https://s3.egospodarka.pl/grafika2/Tlusty-Czwartek/Tlusty-Czwartek-2026-Ile-zaplacisz-za-paczka-Przeglad-cen-i-najgoretsze-trendy-smakowe-270747-150x100crop.jpg)

![Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne [© pexels] Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne](https://s3.egospodarka.pl/grafika2/leasing/Leasing-w-2025-roku-stabilny-wzrost-i-boom-na-auta-elektryczne-270728-150x100crop.jpg)