-

![TikTok. Jak nie dać się cyberprzestępcom? [© pixabay.com] TikTok. Jak nie dać się cyberprzestępcom?]()

TikTok. Jak nie dać się cyberprzestępcom?

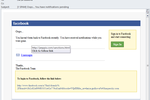

... uwierzytelniania dwuskładnikowego (które konta TikTok domyślnie nie mają) po przekazaniu danych hakerzy będą mieli kontrolę nad kontem, a nawet mogą zablokować prawdziwego ... konta, które będą próbować nakłonić Cię do udostępnienia Twoich danych osobowych, zwykle za pośrednictwem poczty e-mail lub wiadomości w aplikacji – ostrzega ekspert z ESET. ...

-

![iPhone też można zhakować. Jak zapobiec włamaniu? [© pixabay.com] iPhone też można zhakować. Jak zapobiec włamaniu?]()

iPhone też można zhakować. Jak zapobiec włamaniu?

... jailbreaking unieważnia gwarancję urządzenia. Uważaj na phishing. Nie otwieraj linków od osób, których nie znasz, a szczególnie e-maili, które wymagają podania danych osobowych. Używaj uwierzytelniania wieloskładnikowego. Wzmocni to Twoją ochronę przed ewentualnym niepowołanym dostępem do Twoich kont i usług. Zawsze aktualizuj swój telefon. Upewnij ...

-

![Hakerzy udają firmy kurierskie. Jak poznać oszustwo na dostawę towaru? [© pixabay.com] Hakerzy udają firmy kurierskie. Jak poznać oszustwo na dostawę towaru?]()

Hakerzy udają firmy kurierskie. Jak poznać oszustwo na dostawę towaru?

... cyberbezpieczeństwa, pozwalające uniknąć ewentualnych nieprzyjemności. Nie klikaj linków w podejrzanych wiadomościach e-mail lub SMS. Pod żadnym pozorem nie wprowadzaj swoich danych osobowych, w tym danych logowania i informacji finansowych na stronach, do których przeniósł Cię link zawarty w e-mailu lub SMS-ie. Zwróć uwagę na charakterystyczne ...

-

![3 trendy w atakach hakerskich w 2023 roku [© pixabay.com] 3 trendy w atakach hakerskich w 2023 roku]()

3 trendy w atakach hakerskich w 2023 roku

... i prywatne. Środowiska oparte na chmurze mają ogromny potencjał i wciąż będą pomagać milionom użytkowników w tworzeniu, przechowywaniu i udostępnianiu ogromnych ilości danych osobowych i własności intelektualnej. Ta kopalnia informacji kusi jednak nie tylko zwykłych użytkowników i firmy, ale również cyberprzestępców. Jak zatem będzie wyglądał 2023 ...

-

![TikTok w rękach polskich polityków i...chińskiego rządu? TikTok w rękach polskich polityków i...chińskiego rządu?]()

TikTok w rękach polskich polityków i...chińskiego rządu?

... bardzo podatne na luki w zabezpieczeniach, ponieważ stanowią bogate źródło prywatnych danych i oferują dobrą bramę do ataku. Hakerzy wydają duże kwoty i ... razy za wykorzystywanie danych osobowych i powiązania z chińskim rządem. Właściciel aplikacji co prawda twierdził, że chińscy urzędnicy państwowi nie mają dostępu do danych użytkowników TikToka ...

-

![Jakie są najpopularniejsze ataki hakerskie na pracowników zdalnych? [© pixabay.com] Jakie są najpopularniejsze ataki hakerskie na pracowników zdalnych?]()

Jakie są najpopularniejsze ataki hakerskie na pracowników zdalnych?

... ataków i jak im zapobiegać? Zgodnie z nowymi przepisami dotyczącymi pracy zdalnej, pracodawcy są zobowiązani m.in. do uaktualnienia procedur ochrony danych osobowych oraz uregulowania zasad instalacji, inwentaryzacji, konserwacji, aktualizacji oprogramowania i serwisu powierzonych pracownikowi narzędzi pracy. W tych tematach, zdecydowanie lepiej ...

-

![Quishing. Co trzeba wiedzieć o atakach phishingowych przy użyciu kodów QR? [© pixabay.com] Quishing. Co trzeba wiedzieć o atakach phishingowych przy użyciu kodów QR?]()

Quishing. Co trzeba wiedzieć o atakach phishingowych przy użyciu kodów QR?

... danych do logowania, które są następnie przechwytywane przez przestępcę. Fałszywe kody QR mogą również prowadzić do ankiet lub formularzy, które żądają danych osobowych, ... taki sposób oprogramowanie szpiegujące lub ransomware pozwala atakującym na kradzież danych lub przejęcie kontroli nad skompromitowanym urządzeniem. Przejmowanie urządzeń Kody QR ...

-

![5 cyberoszustw wymierzonych w seniorów [© Steve Buissinne z Pixabay] 5 cyberoszustw wymierzonych w seniorów]()

5 cyberoszustw wymierzonych w seniorów

... z ofiarami. Pierwszym krokiem jest zwykle bardzo szybkie przekonywanie ofiary do przekazania danych: numeru telefonu, adresu mailowego lub loginu do mediów społecznościowych, pod ... problem. Oczywiście pretekst jest fałszywy, ale wynikające z tego szkody – utrata danych osobowych i pieniędzy – już bardzo realne. Rozmawiajmy ze starszymi osobami o tym, ...

-

![3 typy cyberataków na pocztę e-mail, które najtrudniej wykryć [© Gerd Altmann z Pixabay] 3 typy cyberataków na pocztę e-mail, które najtrudniej wykryć]()

3 typy cyberataków na pocztę e-mail, które najtrudniej wykryć

... wprowadzenia danych logowania lub innych danych osobowych. W drugim – używa sfałszowanej domeny, aby podszyć się pod znaną firmę i wysyłać w jej imieniu sfałszowane wiadomości. Dlaczego ten atak trudno jest wykryć? Użytkownicy przyzwyczaili się do otrzymywania wiadomości z aplikacji z prośbą o ponowne wprowadzenie danych uwierzytelniających ...

-

![Cyberataki na LinkedIn: jak zagrażają bezpieczeństwu IT firm? Cyberataki na LinkedIn: jak zagrażają bezpieczeństwu IT firm?]()

Cyberataki na LinkedIn: jak zagrażają bezpieczeństwu IT firm?

... czatowania, takiej jak WhatsApp, i zastępuje rozmowę kwalifikacyjną. Celem jest uzyskanie danych osobowych, takich jak dane bankowe, lub nakłonienie ofiar do wpłacenia zaliczki na sprzęt do ... postępowania", który reguluje na przykład udostępnianie poufnych danych. W końcu im więcej poufnych danych, takich jak prywatne szczegóły z codziennej pracy ...

-

![Clickjacking - niewidzialna technika cyberprzestępców [© jcomp na Freepik] Clickjacking - niewidzialna technika cyberprzestępców]()

Clickjacking - niewidzialna technika cyberprzestępców

... logowania, a wprowadzone do nich wrażliwe dane trafiają prosto do bazy danych cyberprzestępców i zostaną przez nich wykorzystane lub odsprzedane dalej. Ataki tego ... podejrzenia. Przykładowo, jeśli po kliknięciu na okienko ze zgodą na przetwarzanie danych osobowych następuje widoczna, szybka podmiana treści albo strona nie reaguje na kliknięcia ...

-

![Uważaj na ChatGPT! Setki tysięcy oszustw żerujących na sztucznej inteligencji [© frimufilms na Freepik] Uważaj na ChatGPT! Setki tysięcy oszustw żerujących na sztucznej inteligencji]()

Uważaj na ChatGPT! Setki tysięcy oszustw żerujących na sztucznej inteligencji

... urządzeniem, a tym samym zyskać dostęp do przechowywanych tam wszelkich danych: osobowych (także klientów), finansowych czy innych. To już z kolei otwiera ... inteligencji, nie pamiętają o zasadach bezpieczeństwa cyfrowego. Jak wynika z danych Cyberhaven Labs, ilość danych wprowadzanych przez pracowników do narzędzi Gen AI gwałtownie skoczyła – tylko ...

-

![SIM SWAP. Na czym polega i jak się ochronić? [© Freepik] SIM SWAP. Na czym polega i jak się ochronić?]()

SIM SWAP. Na czym polega i jak się ochronić?

... dotkliwe, co finansowe. Oszuści po uzyskaniu kontroli nad numerem telefonu, mogą kontaktować się też z rodziną lub współpracownikami ofiary w celu zebrania danych osobowych lub szantażu w celu wyłudzenia pieniędzy. Oszuści w Polsce znają ten mechanizm Mechanizm SWIM SWAP jest doskonale znany cyberprzestępcom w Polsce. Kilkanaście dni ...

-

![1/3 pracowników nie dba o bezpieczeństwo haseł [© Freepik] 1/3 pracowników nie dba o bezpieczeństwo haseł]()

1/3 pracowników nie dba o bezpieczeństwo haseł

... od przejęcia danych klientów, tajemnic przedsiębiorstw, w tym tajemnic handlowych, danych osobowych. Zwróciłbym jednak uwagę na jeszcze jedno niebezpieczne zjawisko, a mianowicie używanie tego samego hasła do celów prywatnych i służbowych, co w przypadku wycieku takiego hasła daje cyberprzestępcom możliwość dotarcia do newralgicznych danych z dwóch ...

-

![Scam finansowy zbiera obfite żniwo Scam finansowy zbiera obfite żniwo]()

Scam finansowy zbiera obfite żniwo

... zaufanie, oszuści wykorzystują wizerunki celebrytów, polityków, sportowców, a nawet instytucji publicznych czy banków. Po kliknięciu w reklamę, użytkownik jest proszony o podanie danych osobowych w celu rejestracji lub instalację aplikacji do inwestowania. Na tym etapie cyberprzestępcy mogą od razu wyczyścić konto bankowe za pomocą uzyskanego ...

-

![Jaką rolę odegrają metody płatności w dalszej transformacji handlu? [© Freepik] Jaką rolę odegrają metody płatności w dalszej transformacji handlu?]()

Jaką rolę odegrają metody płatności w dalszej transformacji handlu?

... Globalne przemiany wiążą się z rosnącą troską o ochronę danych osobowych oraz przeciwdziałanie oszustwom. Z badania Adyen Retail Report 2024 wynika, że 1 na 3 polskie przedsiębiorstwo handlu detalicznego (30 proc.) tylko w ciągu zeszłego roku padło ofiarą oszustwa, cyberataku lub wycieku danych. Ponad połowa (55 proc.) respondentów w badaniu ...

-

![6 trendów AI, które zdefiniują biznes w 2026 roku [© pexels] 6 trendów AI, które zdefiniują biznes w 2026 roku]()

6 trendów AI, które zdefiniują biznes w 2026 roku

... zarządzania na wcześniejsze etapy – zastosowanie reguł polityki jako kodu, prowadzenie testów bezpieczeństwa, wdrażanie bramek jakości, mechanizmów automatycznego wykrywania danych osobowych czy scenariuszy reagowania na incydenty. Menedżerowie powinni również traktować programowanie z udziałem sztucznej inteligencji jako proces, z pomiarem jakości ...

-

![Dzieci i Internet [© Scanrail - Fotolia.com] Dzieci i Internet]()

Dzieci i Internet

... się z osobą poznaną w Internecie. Spotkanie z osobą poznaną w Internecie jest, według internautów w wieku 12-17 lat, o wiele bezpieczniejsze niż podawanie w Sieci swoich danych osobowych – wskazują wyniki najnowszego badania zrealizowanego przez firmę badawczą Gemius SA dla Fundacji Dzieci Niczyje, organizatora kampanii społecznej "Dziecko w sieci ...

-

![Jak przechytrzyć Google [© stoupa - Fotolia.com] Jak przechytrzyć Google]()

Jak przechytrzyć Google

... na sprawowanie kontroli nad swoim „sieciowym wizerunkiem”. Wraz z popularyzacją internetu, wyszukiwarki takie jak Google stały się bardzo istotnym elementem pozyskiwania danych osobowych. Pracodawcy coraz częściej „googlują” kandydatów na nowe stanowiska, by zdobyć o nich więcej informacji. Dlatego niepożądane informacje pojawiające się na czyjś ...

-

![Skuteczny mailing - podstawowe zasady e-mail marketingu Skuteczny mailing - podstawowe zasady e-mail marketingu]()

Skuteczny mailing - podstawowe zasady e-mail marketingu

... klientów a także poprawić wizerunek firmy a tym samym zwiększyć przychody. Zanim jednak zaczniecie wysyłać masową korespondencję, zaleca się zapoznanie z Ustawą o ochronie danych osobowych oraz Ustawą o świadczeniu usług drogą elektroniczną, gdyż bez lektury powyższych artykułów nadawca mailingu, nieświadomie może stać się tzw. spamerem i trafić ...

-

![Jak bezpiecznie kupować online? Jak bezpiecznie kupować online?]()

Jak bezpiecznie kupować online?

... dokonać. W przypadku otrzymania maila z prośbą o ponowne podanie swoich danych w żadnym przypadku tego nie rób. Możesz zadzwonić do sklepu internetowego i poinformować o takim wydarzeniu. Żaden dbający o bezpieczeństwo sklep nie będzie wymagał podawania danych osobowych w e-mailu. Tego typu działania powinno się przeprowadzać wyłącznie podczas ...

-

![Bezpieczeństwo w sieci - wskazówki [© stoupa - Fotolia.com] Bezpieczeństwo w sieci - wskazówki]()

Bezpieczeństwo w sieci - wskazówki

... . Należy zawsze czytać umowy licencyjne i przerywać proces instalacji, jeżeli razem z daną aplikacją mają być zainstalowane inne „programy”. Nie należy podawać danych osobowych w przypadku nieprzewidzianego żądania informacji. Dane osobowe można podawać tylko w przypadku takich serwisów, w których u dołu okna wyświetla się ikona kłódki (w przypadku ...

-

![Cyberprzestępcy szybsi i skuteczniejsi [© Scanrail - Fotolia.com] Cyberprzestępcy szybsi i skuteczniejsi]()

Cyberprzestępcy szybsi i skuteczniejsi

... wojen między gangami tworzącymi wirusy, robaki i sieci botnet. Wynikają one z coraz większej rywalizacji o korzyści majątkowe czerpane z wyłudzania danych osobowych i oszustw, jak również z mniejszej liczebności poszczególnych gangów i rozwoju zabezpieczeń. Należy się spodziewać coraz ostrzejszej rywalizacji pomiędzy cyberprzestępcami z Europy ...

-

![Chroń swoją domenę internetową [© stoupa - Fotolia.com] Chroń swoją domenę internetową]()

Chroń swoją domenę internetową

... okazji zwrócić uwagę – czy wręcz dopytać rejestratora domen – czy posiada on stosowne zaświadczenie wydawane przez GIODO, które chroni i gwarantuje poufność danych osobowych właściciela domeny. Pamiętaj o przedłużeniu Domeny rejestrujemy na okres minimum jednego roku, nie ma zaś możliwości wykupienia adresu internetowego dożywotnio. Większość ...

-

![Bezpieczeństwo dzieci w Internecie: porozumienie Bezpieczeństwo dzieci w Internecie: porozumienie]()

Bezpieczeństwo dzieci w Internecie: porozumienie

... gronie Sygnatariuszy znajduje się obecnie 20 podmiotów: ArcaBit, ASTER, Fundacja Dzieci Niczyje, Fundacja Kidprotect.pl, Fundacja Orange, Generalny Inspektor Ochrony Danych Osobowych, Interia.pl, Krajowa Izba Gospodarcza Elektroniki i Telekomunikacji, NASK, Netia, P4 (Play), Polska Izba Informatyki i Telekomunikacji, Polskie Badania Internetu (PBI ...

-

![Bezpieczeństwo IT niedostateczne [© Scanrail - Fotolia.com] Bezpieczeństwo IT niedostateczne]()

Bezpieczeństwo IT niedostateczne

... . „Cyfrowe zanieczyszczenie jest wszędzie – dotyka zarówno naszego życia prywatnego jak i zawodowego. Ataki hakerów, wirusy, spam, kradzież tożsamości oraz danych osobowych mogą być bardzo uciążliwe, a czasami powodować straty finansowe użytkowników komputerów i telefonów komórkowych. Jak pokazuje badanie, wielu użytkowników Internetu doświadczyło ...

-

![Świąteczne e-zakupy bez pułapek [© stoupa - Fotolia.com] Świąteczne e-zakupy bez pułapek]()

Świąteczne e-zakupy bez pułapek

... odrobinę rozsądku. Podczas e-zakupów pamiętajmy o zasadach bezpieczeństwa, a na pewno uda nam się wybrać wyjątkowe prezenty gwiazdkowe bez narażania naszych pieniędzy i danych osobowych, radzą organizatorzy akcji.

-

![Kaspersky Lab: szkodliwe programy IV 2011 Kaspersky Lab: szkodliwe programy IV 2011]()

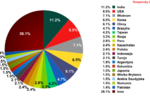

Kaspersky Lab: szkodliwe programy IV 2011

... Firma potwierdziła, że niezidentyfikowany haker znalazł się w posiadaniu wszelkiego rodzaju danych dotyczących użytkowników, łącznie z nazwiskiem, adresem e-mail, adresem pocztowym, datą ... jest około 75 milionów kont, dlatego incydent ten stanowi największy wyciek danych osobowych. Użytkownikom PSN zalecamy, aby bacznie obserwowali operacje na swoich ...

-

![Ewolucja spamu IV-VI 2011 Ewolucja spamu IV-VI 2011]()

Ewolucja spamu IV-VI 2011

... oprogramowania wysłanego do tego kraju stanowiły szkodniki, których celem jest kradzież danych finansowych użytkownika (trojany bankowe) lub wyłudzanie pieniędzy (pornblockery i fałszywe ... podanie loginu i hasła. Innym szkodnikiem z pierwszej 10 stworzonym w celu kradzieży danych finansowych użytkowników jest Trojan.HTML.Fraud.fc. Jego funkcjonalność ...

-

![Anonimowa rekrutacja do pracy? [© Scanrail - Fotolia.com] Anonimowa rekrutacja do pracy?]()

Anonimowa rekrutacja do pracy?

... wstępną selekcję. Oczywiście jednak, gdy już chcemy się z nim spotkać, to uzyskanie danych osobowych i kontaktu do niego jest konieczne. Na pierwszym etapie rekrutacji ... Coraz więcej pracodawców sprawdza też informacje o kandydacie w sieci. Jak wynika z danych serwisu Lifehacker, prawie 80% rekruterów wrzuca nazwisko kandydata do wyszukiwarki, by ...

-

![Spam w IV 2012 r. Spam w IV 2012 r.]()

Spam w IV 2012 r.

... Internetu często nawet nie podejrzewają, że ich aktywność komputerowa wiąże się z jakimkolwiek ryzykiem, nie mówiąc już o zagrożeniu ich danych osobowych czy pieniędzy, w przypadku otworzenia wiadomości spamowej”. W nadchodzących miesiącach spodziewamy się powrotu dobrze znanych wysyłek spamowych zawierających skandaliczne doniesienia na ...

-

![Seniorzy w Internecie a działania marketingowe [© nyul - Fotolia.com] Seniorzy w Internecie a działania marketingowe]()

Seniorzy w Internecie a działania marketingowe

... . Z drugiej strony warto wykorzystać technologiczne możliwości filtrowania komunikacji przez kryterium wieku – korzystanie z baz danych, zasobów portali wymagających logowania się i podawania podstawowych danych osobowych ułatwią precyzyjne dotarcie w postaci banera lub mailingu. Również większość portali społecznościowych pozwala na kierowanie ...

-

![Google i "prawo do bycia zapomnianym" na razie bez decyzji [© Sergej Khackimullin - Fotolia.com] Google i "prawo do bycia zapomnianym" na razie bez decyzji]()

Google i "prawo do bycia zapomnianym" na razie bez decyzji

... przez użytkownika dotyczące go dane oraz linki do stron z takimi danymi. Trybunał rozpatrywał tę kwestię w wyniku skargi hiszpańskiego urzędu ochrony danych osobowych, który zakwestionował wyświetlanie w wynikach wyszukiwania informacji o licytacji nieruchomości za niepłacone składki ubezpieczeniowe. Oczywiście kwestia "prawa do bycia zapomnianym ...

-

![E-administracja wymaga poprawy [© Andres Rodriguez - Fotolia.com] E-administracja wymaga poprawy]()

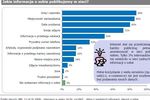

E-administracja wymaga poprawy

... , że tradycyjne metody komunikacji są bardziej efektywne (19% badanych). Co ciekawe, niewielka grupa badanych (11%) wykazała obawy związane z bezpieczeństwem danych osobowych. - Znaczenie cyfrowych kanałów komunikacji rośnie. Ma to związek ze znacznie niższymi kosztami, niż w przypadku kontaktu telefonicznego lub bezpośredniego. Władze państw ...

-

![Rekrutacja pracowników: czy referencje są potrzebne? [© contrastwerkstatt - Fotolia.com] Rekrutacja pracowników: czy referencje są potrzebne?]()

Rekrutacja pracowników: czy referencje są potrzebne?

... pracy.” Były pracodawca podczas przekazywania informacji o pracowniku musi zachować w tajemnicy fakty dotyczące życia prywatnego pracownika. „Nie może również udostępniać danych osobowych byłego pracownikach takich jak np. jego adres zamieszkania.” - dodaje prawnik. Nieco inaczej wygląda kwestia etyczna pozyskiwania referencji bez zgody kandydata ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![TikTok. Jak nie dać się cyberprzestępcom? [© pixabay.com] TikTok. Jak nie dać się cyberprzestępcom?](https://s3.egospodarka.pl/grafika2/TikTok/TikTok-Jak-nie-dac-sie-cyberprzestepcom-247684-150x100crop.jpg)

![iPhone też można zhakować. Jak zapobiec włamaniu? [© pixabay.com] iPhone też można zhakować. Jak zapobiec włamaniu?](https://s3.egospodarka.pl/grafika2/iPhone/iPhone-tez-mozna-zhakowac-Jak-zapobiec-wlamaniu-247975-150x100crop.jpg)

![Hakerzy udają firmy kurierskie. Jak poznać oszustwo na dostawę towaru? [© pixabay.com] Hakerzy udają firmy kurierskie. Jak poznać oszustwo na dostawę towaru?](https://s3.egospodarka.pl/grafika2/hakerzy/Hakerzy-udaja-firmy-kurierskie-Jak-poznac-oszustwo-na-dostawe-towaru-248939-150x100crop.jpg)

![3 trendy w atakach hakerskich w 2023 roku [© pixabay.com] 3 trendy w atakach hakerskich w 2023 roku](https://s3.egospodarka.pl/grafika2/ataki-hakerskie/3-trendy-w-atakach-hakerskich-w-2023-roku-250246-150x100crop.jpg)

![Jakie są najpopularniejsze ataki hakerskie na pracowników zdalnych? [© pixabay.com] Jakie są najpopularniejsze ataki hakerskie na pracowników zdalnych?](https://s3.egospodarka.pl/grafika2/ataki-hakerskie/Jakie-sa-najpopularniejsze-ataki-hakerskie-na-pracownikow-zdalnych-251856-150x100crop.jpg)

![Quishing. Co trzeba wiedzieć o atakach phishingowych przy użyciu kodów QR? [© pixabay.com] Quishing. Co trzeba wiedzieć o atakach phishingowych przy użyciu kodów QR?](https://s3.egospodarka.pl/grafika2/quishing/Quishing-Co-trzeba-wiedziec-o-atakach-phishingowych-przy-uzyciu-kodow-QR-255781-150x100crop.jpg)

![5 cyberoszustw wymierzonych w seniorów [© Steve Buissinne z Pixabay] 5 cyberoszustw wymierzonych w seniorów](https://s3.egospodarka.pl/grafika2/senior/5-cyberoszustw-wymierzonych-w-seniorow-257476-150x100crop.jpg)

![3 typy cyberataków na pocztę e-mail, które najtrudniej wykryć [© Gerd Altmann z Pixabay] 3 typy cyberataków na pocztę e-mail, które najtrudniej wykryć](https://s3.egospodarka.pl/grafika2/cyberataki/3-typy-cyberatakow-na-poczte-e-mail-ktore-najtrudniej-wykryc-258655-150x100crop.jpg)

![Clickjacking - niewidzialna technika cyberprzestępców [© jcomp na Freepik] Clickjacking - niewidzialna technika cyberprzestępców](https://s3.egospodarka.pl/grafika2/clickjacking/Clickjacking-niewidzialna-technika-cyberprzestepcow-261147-150x100crop.jpg)

![Uważaj na ChatGPT! Setki tysięcy oszustw żerujących na sztucznej inteligencji [© frimufilms na Freepik] Uważaj na ChatGPT! Setki tysięcy oszustw żerujących na sztucznej inteligencji](https://s3.egospodarka.pl/grafika2/sztuczna-inteligencja/Uwazaj-na-ChatGPT-Setki-tysiecy-oszustw-zerujacych-na-sztucznej-inteligencji-261501-150x100crop.jpg)

![SIM SWAP. Na czym polega i jak się ochronić? [© Freepik] SIM SWAP. Na czym polega i jak się ochronić?](https://s3.egospodarka.pl/grafika2/SIM-swap/SIM-SWAP-Na-czym-polega-i-jak-sie-ochronic-261596-150x100crop.jpg)

![1/3 pracowników nie dba o bezpieczeństwo haseł [© Freepik] 1/3 pracowników nie dba o bezpieczeństwo haseł](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/1-3-pracownikow-nie-dba-o-bezpieczenstwo-hasel-263033-150x100crop.jpg)

![Jaką rolę odegrają metody płatności w dalszej transformacji handlu? [© Freepik] Jaką rolę odegrają metody płatności w dalszej transformacji handlu?](https://s3.egospodarka.pl/grafika2/metody-platnosci/Jaka-role-odegraja-metody-platnosci-w-dalszej-transformacji-handlu-264278-150x100crop.jpg)

![6 trendów AI, które zdefiniują biznes w 2026 roku [© pexels] 6 trendów AI, które zdefiniują biznes w 2026 roku](https://s3.egospodarka.pl/grafika2/trendy-technologiczne/6-trendow-AI-ktore-zdefiniuja-biznes-w-2026-roku-270140-150x100crop.jpg)

![Dzieci i Internet [© Scanrail - Fotolia.com] Dzieci i Internet](https://s3.egospodarka.pl/grafika/mlodzi-internauci/Dzieci-i-Internet-apURW9.jpg)

![Jak przechytrzyć Google [© stoupa - Fotolia.com] Jak przechytrzyć Google](https://s3.egospodarka.pl/grafika/Google/Jak-przechytrzyc-Google-MBuPgy.jpg)

![Bezpieczeństwo w sieci - wskazówki [© stoupa - Fotolia.com] Bezpieczeństwo w sieci - wskazówki](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-sieci/Bezpieczenstwo-w-sieci-wskazowki-MBuPgy.jpg)

![Cyberprzestępcy szybsi i skuteczniejsi [© Scanrail - Fotolia.com] Cyberprzestępcy szybsi i skuteczniejsi](https://s3.egospodarka.pl/grafika/ataki-internetowe/Cyberprzestepcy-szybsi-i-skuteczniejsi-apURW9.jpg)

![Chroń swoją domenę internetową [© stoupa - Fotolia.com] Chroń swoją domenę internetową](https://s3.egospodarka.pl/grafika/domena/Chron-swoja-domene-internetowa-MBuPgy.jpg)

![Bezpieczeństwo IT niedostateczne [© Scanrail - Fotolia.com] Bezpieczeństwo IT niedostateczne](https://s3.egospodarka.pl/grafika/bezpieczenstwo-IT/Bezpieczenstwo-IT-niedostateczne-apURW9.jpg)

![Świąteczne e-zakupy bez pułapek [© stoupa - Fotolia.com] Świąteczne e-zakupy bez pułapek](https://s3.egospodarka.pl/grafika/porady-dla-konsumentow/Swiateczne-e-zakupy-bez-pulapek-MBuPgy.jpg)

![Anonimowa rekrutacja do pracy? [© Scanrail - Fotolia.com] Anonimowa rekrutacja do pracy?](https://s3.egospodarka.pl/grafika/rynek-pracy/Anonimowa-rekrutacja-do-pracy-apURW9.jpg)

![Seniorzy w Internecie a działania marketingowe [© nyul - Fotolia.com] Seniorzy w Internecie a działania marketingowe](https://s3.egospodarka.pl/grafika2/internet-dla-seniorow/Seniorzy-w-Internecie-a-dzialania-marketingowe-102039-150x100crop.jpg)

![Google i "prawo do bycia zapomnianym" na razie bez decyzji [© Sergej Khackimullin - Fotolia.com] Google i "prawo do bycia zapomnianym" na razie bez decyzji](https://s3.egospodarka.pl/grafika2/Google/Google-i-prawo-do-bycia-zapomnianym-na-razie-bez-decyzji-113751-150x100crop.jpg)

![E-administracja wymaga poprawy [© Andres Rodriguez - Fotolia.com] E-administracja wymaga poprawy](https://s3.egospodarka.pl/grafika2/e-administracja/E-administracja-wymaga-poprawy-118623-150x100crop.jpg)

![Rekrutacja pracowników: czy referencje są potrzebne? [© contrastwerkstatt - Fotolia.com] Rekrutacja pracowników: czy referencje są potrzebne?](https://s3.egospodarka.pl/grafika2/rekrutacja-pracownikow/Rekrutacja-pracownikow-czy-referencje-sa-potrzebne-126183-150x100crop.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Ranking najlepszych kont osobistych [© wygenerowane przez AI] Ranking najlepszych kont osobistych](https://s3.egospodarka.pl/grafika2/konto-osobiste/Ranking-najlepszych-kont-osobistych-267141-150x100crop.png)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki [© pixabay.com] Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki](https://s3.egospodarka.pl/grafika2/praca-zdalna/Praca-zdalna-po-nowelizacji-Kodeksu-pracy-korzysci-i-obowiazki-250502-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy? [© wygenerowane przez AI] Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy?](https://s3.egospodarka.pl/grafika2/maly-ZUS-plus/Maly-ZUS-Plus-2026-Jak-wykorzystac-czysta-karte-i-obnizyc-skladki-na-36-miesiecy-270333-150x100crop.jpg)

![Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach? [© wygenerowane przez AI] Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach?](https://s3.egospodarka.pl/grafika2/mroz/Praca-na-mrozie-Kiedy-pracownik-moze-odmowic-pracy-przy-niskich-temperaturach-270325-150x100crop.jpg)

![Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej [© pixabay] Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej](https://s3.egospodarka.pl/grafika2/praca-w-HR/Wynagrodzenia-w-HR-2025-gdzie-rosly-najszybciej-a-gdzie-najwolniej-270312-150x100crop.png)

![KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku? [© wygenerowane przez AI] KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/KSeF-a-odliczenie-VAT-w-2026-czy-faktura-spoza-KSeF-pozwala-na-odliczenie-podatku-270317-150x100crop.jpg)

![Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek? [© pexels] Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek?](https://s3.egospodarka.pl/grafika2/nowe-mieszkania-od-deweloperow/Sprzedaz-nowych-mieszkan-wyzsza-niz-prognozy-Dokad-zmierza-rynek-270285-150x100crop.jpg)