-

![Sprawdź, czy potrzebujesz systemu ERP. 4 przesłanki wdrożenia Sprawdź, czy potrzebujesz systemu ERP. 4 przesłanki wdrożenia]()

Sprawdź, czy potrzebujesz systemu ERP. 4 przesłanki wdrożenia

... jak i postępującą cyfryzacją, kluczowy staje się bieżący dostęp do danych i łatwa wymiana informacji – także dzięki mobilnemu dostępowi do nich, niezależnie od lokalizacji. ... przychodów nie są – jak często bywa w tradycyjnych organizacjach – elementem wiedzy danego pracownika, który w każdej chwili może odejść z firmy. Są one przechowywane wewnątrz ...

-

![Zabezpiecz PESEL w Orange - teraz dla firm [© Tanusha - Fotolia.com] Zabezpiecz PESEL w Orange - teraz dla firm]()

Zabezpiecz PESEL w Orange - teraz dla firm

... ich danych – np. do założenia firmy czy zaciągnięcia kredytu. Jeśli ktoś spróbuje użyć zarejestrowanego w usłudze numeru PESEL do takich celów, ... dostęp do raportów o swojej sytuacji i monitorowanych przez siebie podmiotach gospodarczych. Właściciel biznesu może zamówić usługę nie tylko dla siebie, ale także dla innej osoby (np. pracownika ...

-

![Benefity dla pracowników jak nietrafione prezenty [© Andrey Popov - Fotolia.com] Benefity dla pracowników jak nietrafione prezenty]()

Benefity dla pracowników jak nietrafione prezenty

... Polaków, a w wielu branżach wciąż mamy do czynienia z rynkiem pracownika. Dlatego pracodawcy szukając sposobów na ... do poprawy ich dobrostanu, rozwoju osobistego, satysfakcji oraz zadowolenia, takie jak opieka medyczna, karty sportowe, dostęp do ... uwagę coraz większa liczba pracowników. Według danych Deloitte 46 proc. osób z pokolenia Z i 38 proc ...

-

![Jak stworzyć mocne hasło, czyli długość ma znaczenie [© Freepik] Jak stworzyć mocne hasło, czyli długość ma znaczenie]()

Jak stworzyć mocne hasło, czyli długość ma znaczenie

... dostęp do dokumentu na komputerze, może przejąć wszystkie hasła. Spektakularnym przykładem ataku ransomware, który powiódł się dzięki złamaniu osobistego hasła pracownika ...

-

![Ransomware 2025: Małe firmy na celowniku, ataki coraz bardziej wyrafinowane [© wygenerowane przez AI] Ransomware 2025: Małe firmy na celowniku, ataki coraz bardziej wyrafinowane]()

Ransomware 2025: Małe firmy na celowniku, ataki coraz bardziej wyrafinowane

... ulec żądaniom przestępców. Od szyfrowania do kradzieży danych Szyfrowanie plików, choć obecne w blisko ... pracownika i oszukiwanie działu wsparcia technicznego w celu wyłudzenia dostępu do konta lub otrzymania dodatkowych uprawnień. W drugim cyberprzestępcy udawali pracowników z działów IT i nakłaniali zatrudnionych do zainstalowania oprogramowania do ...

-

![Microsoft Dynamics CRM Online [© Nmedia - Fotolia.com] Microsoft Dynamics CRM Online]()

Microsoft Dynamics CRM Online

... dostęp, zaawansowane możliwości personalizacji oraz dopasowanie funkcji do roli pracownika ...

-

![Bezpieczeństwo IT a niefrasobliwość pracowników [© alphaspirit - Fotolia.com] Bezpieczeństwo IT a niefrasobliwość pracowników]()

Bezpieczeństwo IT a niefrasobliwość pracowników

... do dymisji po skandalu związanym z nieposzanowaniem polityki prywatności innych pracowników naukowych wydziału. Uniwersytet oficjalnie potwierdził, że potajemnie uzyskał dostęp do kont email 16 prodziekanów, tłumacząc to koniecznością ochrony danych ... pracownika przed sytuacją, w której niepożądana treść trafi w ręce szefa lub osoby niepowołanej do ...

-

![Sophos Mobile Control 6.0 dla ochrony sieci mobilnej [© thodonal - Fotolia.com] Sophos Mobile Control 6.0 dla ochrony sieci mobilnej]()

Sophos Mobile Control 6.0 dla ochrony sieci mobilnej

... do zarządzania prywatnymi informacjami zawartymi w wiadomościach, kalendarzu i kontaktach. Dane firmowe i osobiste mogą zostać rozdzielone, co umożliwiłoby łatwe zarządzanie bezpieczeństwem danych biznesowych przy jednoczesnym zwiększeniu prywatności pracownika. Administratorzy IT mogą zdalnie konfigurować konto pracownika ...

-

![Praca w IT: liczą się nie tylko zarobki [© GaToR-GFX - Fotolia.com] Praca w IT: liczą się nie tylko zarobki]()

Praca w IT: liczą się nie tylko zarobki

... dostęp do eksperckiej wiedzy, jak i z punktu widzenia optymalizacji finansowej i administracyjnej. Obecnie, kandydaci do pracy w IT częściej wybierają kontrakt, jako dogodną dla nich formę zatrudnienia. Taka współpraca jest też atrakcyjna z punktu widzenia pracodawców. Zatrudniając pracownika ...

-

![Jak ochronić firmowy smartfon przed cyberatakami? Jak ochronić firmowy smartfon przed cyberatakami?]()

Jak ochronić firmowy smartfon przed cyberatakami?

... do urządzenia mobilnego. Czasami wiąże się z częściowym przejęciem kontroli nad nim. Ransomware Jest to oprogramowanie, które najpierw blokuje dostęp do systemu operacyjnego, uniemożliwia odczytanie zapisanych w nim danych ... pracownika można szybko włączyć blokadę urządzenia z jednoczesnym wyświetleniem odpowiedniego komunikatu, zresetować je do ...

-

![3 typy cyberataków na pocztę e-mail, które najtrudniej wykryć [© Gerd Altmann z Pixabay] 3 typy cyberataków na pocztę e-mail, które najtrudniej wykryć]()

3 typy cyberataków na pocztę e-mail, które najtrudniej wykryć

... do czynienia wtedy, gdy ktoś podszywa się pod przedstawiciela jakiejś organizacji, pracownika atakowanej firmy, jej klienta czy partnera po to, by uzyskać pożądane informacje lub namówić atakowaną osobę do wykonania jakiegoś działania. Najczęściej cyberprzestępcy mają na celu nakłonienie ofiary do przekazania pieniędzy, danych ...

-

![Masz telefon z NFC? Wraca niebezpieczne oszustwo wycelowane w klientów banków [© wygenerowane przez AI] Masz telefon z NFC? Wraca niebezpieczne oszustwo wycelowane w klientów banków]()

Masz telefon z NFC? Wraca niebezpieczne oszustwo wycelowane w klientów banków

... do telefonu z modułem NFC. Następnie aplikacja wymusza wpisanie kodu PIN karty. Powyższe dane są wystarczające do wypłacenia gotówki z bankomatu przy wykorzystaniu specjalnie opracowanego do tego celu urządzenia. Co więcej, oszuści posiadając dostęp do ...

-

![Mobilny Manager w mSymfonii [© Nmedia - Fotolia.com] Mobilny Manager w mSymfonii]()

Mobilny Manager w mSymfonii

... dostęp do raportów całej firmy dotyczących sprzedaży, zamówień i zestawień notatek z wizyt. Nowością mSymfonii 2.10 jest zastosowanie komunikatora, który pozwala na wysyłanie wiadomości do pojedynczych pracowników lub do grup pracowników mobilnych, a także przekazywanie notatek do ...

-

![Plus Mailbox Plus Mailbox]()

Plus Mailbox

... dostęp do informacji z dowolnego miejsca, system pocztowy wykorzystujący Microsoft Exchange Server i oprogramowanie Microsoft Outlook dobra jakość usług, bezpieczny dostęp do informacji wraz z ochroną antywirusową oraz antyspamową. Dostępne są trzy rodzaje usługi: Plus Mailbox – pojedyncza skrzynka dostępna na komputerze z podłączeniem do ...

-

![Nowe technologie a bezpieczeństwo informacji [© Scanrail - Fotolia.com] Nowe technologie a bezpieczeństwo informacji]()

Nowe technologie a bezpieczeństwo informacji

... do dotkliwych w skutkach incydentów bezpieczeństwa, takich jak kradzież danych itp." – ostrzega Kazimierz Klonecki. Prawie 90% ankietowanych popiera zewnętrzną certyfikację, a prawie połowa (45%) twierdzi, że powinna ona przebiegać według ustalonych wcześniej standardów. Połowa firm blokuje pracownikom dostęp do ...

-

![5 powodów, dla których warto korzystać z Business Intelligence [© gustavofrazao - Fotolia.com] 5 powodów, dla których warto korzystać z Business Intelligence]()

5 powodów, dla których warto korzystać z Business Intelligence

... dostęp do potrzebnych danych z dowolnego miejsca i przy wykorzystaniu różnych urządzeń, jak np. tablet czy coraz częściej smartfon. To rozwiązania stworzone dla strategów, wizjonerów, którzy czasem wpadają na nowe pomysły poza biurem i muszą w krótkim czasie sprawdzić, czy te koncepcje są realne w odniesieniu do dostępnych danych ...

-

![Pokolenie X, Y i Z - 3 rodzaje problemów [© contrastwerkstatt - Fotolia.com] Pokolenie X, Y i Z - 3 rodzaje problemów]()

Pokolenie X, Y i Z - 3 rodzaje problemów

... dostęp do takich lekarzy specjalistów jak kardiolog, onkolog, ginekolog czy urolog oraz odpowiednich badań profilaktycznych, m.in. różnego rodzaju USG i EKG oraz badań poziomów markerów nowotworowych. Co więcej, warto też zadbać o pakiet dodatkowych usług wspierających pracownika ...

-

![Kaspersky Digital Footprint Intelligence Kaspersky Digital Footprint Intelligence]()

Kaspersky Digital Footprint Intelligence

... danych z usług hostingowych, publicznych forów, mediów społecznościowych, kanałów i grup opartych na komunikatorach, „podziemnych” forów oraz społeczności online o ograniczonym dostępnie pozwala dostarczyć klientowi dane dotyczące dowolnego konta pracownika, które zostało zhakowane, wycieków danych ... kanał dostępu do danych analitycznych dotyczących ...

-

![Pracownik fizyczny czy biurowy? Kogo częściej dopada wypalenie zawodowe? [© alphaspirit - Fotolia] Pracownik fizyczny czy biurowy? Kogo częściej dopada wypalenie zawodowe?]()

Pracownik fizyczny czy biurowy? Kogo częściej dopada wypalenie zawodowe?

... dostęp do szkoleń z radzenia sobie ze stresem. Takie udogodnienie interesuje o 11% mniej pracowników fizycznych. Ze szkoleń z work-life balance chętnie skorzystałoby 22% badanych pracowników biurowych i 14% pracowników fizycznych. Jak oczekiwania mają się do ...

-

![Nowe trendy w benefitach pracowniczych. Co oferują pracodawcy w 2026 roku? Nowe trendy w benefitach pracowniczych. Co oferują pracodawcy w 2026 roku?]()

Nowe trendy w benefitach pracowniczych. Co oferują pracodawcy w 2026 roku?

... wyborze świadczeń decydują realne potrzeby pracownika w danym momencie życia, nie zaś ... danych Incentive Research Foundation (IRF) udział kart podarunkowych o wartości powyżej 400 euro wzrósł w ciągu roku z 6% do 17%. To sygnał, że firmy traktują benefity jako rzeczywiste wsparcie finansowe dla pracowników. Edukacja finansowa, doradztwo i dostęp do ...

-

![Nowe wersje SYMFONII [© Nmedia - Fotolia.com] Nowe wersje SYMFONII]()

Nowe wersje SYMFONII

... danych ujmowanych w rejestrach VAT. Użytkownik programu ma także możliwość przeglądania rejestrów VAT i kontrolowania danych istotnych przy tworzeniu prostych symulacji podatkowych. W wersji 5.10 zostały rozwinięte mechanizmy parametryzacji ułatwiające szybki dostęp do ...

-

![Efektywna praca w biurze - podstawy Efektywna praca w biurze - podstawy]()

Efektywna praca w biurze - podstawy

... dostęp do danych, których naprawdę potrzebujemy. Dlatego więc jedną z głównych zasad organizowania jest konsolidowanie informacji, aby pozbyć się rzeczy niepotrzebnych i pogrupować dane, które chcemy zatrzymać. Aby rozpocząć konsolidację, musisz oczyścić zasoby swoich danych - zarówno te na papierze, jak i dokumenty elektroniczne, materiały do ...

-

![Check Point: zagrożenia bezpieczeństwa 2014 [© alphaspirit - Fotolia.com] Check Point: zagrożenia bezpieczeństwa 2014]()

Check Point: zagrożenia bezpieczeństwa 2014

... do czynienia z dużym ryzykiem, tak jak we wspomnianej wcześniej sprawie wycieku danych z NSA, gdzie atakującym był zaufany pracownik wewnętrzny. Najważniejsi pracownicy NSA przyznali, że tylko 20 osób z personelu powinno mieć dostęp do ściśle tajnych danych ...

-

![Wychodzimy z własnej skorupy. Wywiad z Michałem Chyczewskim, p.o. prezesa zarządu Alior Banku [© Antonio - Fotolia.com] Wychodzimy z własnej skorupy. Wywiad z Michałem Chyczewskim, p.o. prezesa zarządu Alior Banku]()

Wychodzimy z własnej skorupy. Wywiad z Michałem Chyczewskim, p.o. prezesa zarządu Alior Banku

... . Jednocześnie widać bardzo duże luki pod względem wartości dodanej na pracownika. Przykładowo różnica między przedsiębiorstwami mikro a wielkimi korporacjami jest w Polsce prawie ... (KYC), można skrócić do kilku minut. Platformy, takie jak np. Kabbage czy Ezbob dają dostęp do finansowania praktycznie automatyczny, bazując na danych, które nie są ...

-

![Jak nowe technologie wpływają na wellbeing pracowników? [© pixabay.com] Jak nowe technologie wpływają na wellbeing pracowników?]()

Jak nowe technologie wpływają na wellbeing pracowników?

... narzędzia do analizy danych o użytkownikach szkoleń, upowszechniają rozwiązania wspierające dopasowanie materiałów szkoleniowych do profilu, preferencji i indywidualnych potrzeb pracownika ... jej organizacji, np. Colliers Mobility Pass w ramach jednej aplikacji oferuje użytkownikom dostęp do ponad 5000 co-worków na świecie, w tym ponad 70 w Polsce. W ...

-

![Workation a cyberbezpieczeństwo - jak chronić firmowe dane przed cyberatakami [© wygenerowane przez AI] Workation a cyberbezpieczeństwo - jak chronić firmowe dane przed cyberatakami]()

Workation a cyberbezpieczeństwo - jak chronić firmowe dane przed cyberatakami

... dostęp do zasobów ... danych Eurostatu. W odpowiedzi na te zagrożenia na rynku ubezpieczeń zaczęły pojawiać się cyberpolisy. Nie zastępują inwestycji w infrastrukturę czy szkolenia, ale stanowią dopełnienie działań zabezpieczających, jednocześnie wymuszając na firmach podnoszenie standardów bezpieczeństwa. Chronią one zarówno firmę jak i pracownika ...

-

![Social Engineering czyli współczesne zagrożenia sieci komputerowych [© Minerva Studio - Fotolia.com] Social Engineering czyli współczesne zagrożenia sieci komputerowych]()

Social Engineering czyli współczesne zagrożenia sieci komputerowych

... Dostęp do powłoki systemowej tzw. Shell, unixowe konto mail wraz z WWW (bez shella), wirtualne konto mail (bazujące na plikach, nie wymaga tworzenia konta w w systemie). Wskazane jest także prowadzenie dokładnej ewidencji kont tzn. mieć bazę danych ...

Tematy: -

![BYOD - firmy bagatelizują bezpieczeństwo BYOD - firmy bagatelizują bezpieczeństwo]()

BYOD - firmy bagatelizują bezpieczeństwo

... danych firmowych z takich urządzeń oraz zablokować dostęp do ...

-

![Spam i phishing w biznesie Spam i phishing w biznesie]()

Spam i phishing w biznesie

... zawierają prawdziwe logo, nazwisko oraz stanowisko autentycznego pracownika, jak również załączniki, które nie są ... webie uzyskiwały dane uwierzytelniające dostęp do znanych serwisów internetowych. Na przykład wartość loginów do Facebooka wzrosła niemal ... do ich klientów wiadomości phishingowe związane z RODO, w których prosili o uaktualnienie danych ...

-

![Scam telefoniczny - wszystko, co musisz o nim wiedzieć [© Freepik] Scam telefoniczny - wszystko, co musisz o nim wiedzieć]()

Scam telefoniczny - wszystko, co musisz o nim wiedzieć

... danych osobowych ani finansowych przez telefon. Równie ważne jest, aby nigdy nie pozwalać nikomu na zdalne instalowanie oprogramowania na naszym komputerze – takie działania to prosta droga do utraty kontroli nad własnymi danymi. Jeżeli dzwoni ktoś podający się za pracownika ...

-

![Drukarki laserowe HP - 20 lat historii [© violetkaipa - Fotolia.com] Drukarki laserowe HP - 20 lat historii]()

Drukarki laserowe HP - 20 lat historii

... Do pierwszej połowy lat 80. stosowano w firmach dwa rodzaje drukarek: mozaikowe, które głośno zgrzytając sporządzały niskiej rozdzielczości wydruki danych ... przez każdego pracownika biura. ... do dyspozycji wyłącznie centralne drukowanie wielkonakładowe. Drukarki laserowe LaserJet przede wszystkim zdecentralizowały drukowanie, ułatwiając dostęp do ...

-

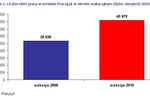

![Jakie oferty pracy w VII-VIII 2010? Jakie oferty pracy w VII-VIII 2010?]()

Jakie oferty pracy w VII-VIII 2010?

... dostęp do ... do działów obsługi klienta i call center (ponad 7 600 propozycji), a na trzecim miejscu uplasowali się specjaliści IT (ponad 7 200 ofert.) Jak zauważa Przemysław Gacek, mimo wzrostu liczby ogłoszeń trudno jeszcze mówić o powrocie rynku pracownika ...

-

![Studia wyższe nie chronią przed bezrobociem [© Scanrail - Fotolia.com] Studia wyższe nie chronią przed bezrobociem]()

Studia wyższe nie chronią przed bezrobociem

... wdrożenia absolwenta znacznie przewyższają wydatki, jakie należy ponieść na pracownika, który już ma za sobą doświadczenia zawodowe. Dlatego już w czasie ... w przyszłości dostęp do dobrej pracy. Dokonywanie wyborów na podstawie mody, a nie potrzeb rynku, może skutkować dużymi problemami ze znalezieniem pracy po studiach. Z danych Work Service SA ...

-

![Praca tymczasowa w Polsce ma się dobrze [© contrastwerkstatt - Fotolia.com] Praca tymczasowa w Polsce ma się dobrze]()

Praca tymczasowa w Polsce ma się dobrze

... danych opublikowanych przez Europejską Konfederację Prywatnych Agencji ... rozwijają. Dzięki nim nie ma problemów z szybkim pozyskaniem pracownika w trudnej sytuacji rynkowej. To jednak powoduje, że rynek pracy ... - za pomocą których będziemy mogli publikować oferty pracy, czy dostęp do bazy osób bezrobotnych - to tylko niektóre z pomysłów jakie ...

-

![Pozycjonowanie stron bez pułapek [© Creativa - Fotolia.com] Pozycjonowanie stron bez pułapek]()

Pozycjonowanie stron bez pułapek

... dostęp do monitorowania pozycji fraz, może być to raport miesięczny, jak i dostęp do ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Zabezpiecz PESEL w Orange - teraz dla firm [© Tanusha - Fotolia.com] Zabezpiecz PESEL w Orange - teraz dla firm](https://s3.egospodarka.pl/grafika2/Zabezpiecz-PESEL/Zabezpiecz-PESEL-w-Orange-teraz-dla-firm-234770-150x100crop.jpg)

![Benefity dla pracowników jak nietrafione prezenty [© Andrey Popov - Fotolia.com] Benefity dla pracowników jak nietrafione prezenty](https://s3.egospodarka.pl/grafika2/swiadczenia-dodatkowe/Benefity-dla-pracownikow-jak-nietrafione-prezenty-254151-150x100crop.jpg)

![Jak stworzyć mocne hasło, czyli długość ma znaczenie [© Freepik] Jak stworzyć mocne hasło, czyli długość ma znaczenie](https://s3.egospodarka.pl/grafika2/mocne-haslo/Jak-stworzyc-mocne-haslo-czyli-dlugosc-ma-znaczenie-266275-150x100crop.jpg)

![Ransomware 2025: Małe firmy na celowniku, ataki coraz bardziej wyrafinowane [© wygenerowane przez AI] Ransomware 2025: Małe firmy na celowniku, ataki coraz bardziej wyrafinowane](https://s3.egospodarka.pl/grafika2/ransomware/Ransomware-2025-Male-firmy-na-celowniku-ataki-coraz-bardziej-wyrafinowane-268553-150x100crop.jpg)

![Microsoft Dynamics CRM Online [© Nmedia - Fotolia.com] Microsoft Dynamics CRM Online](https://s3.egospodarka.pl/grafika/Microsoft/Microsoft-Dynamics-CRM-Online-Qq30bx.jpg)

![Bezpieczeństwo IT a niefrasobliwość pracowników [© alphaspirit - Fotolia.com] Bezpieczeństwo IT a niefrasobliwość pracowników](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Bezpieczenstwo-IT-a-niefrasobliwosc-pracownikow-127033-150x100crop.jpg)

![Sophos Mobile Control 6.0 dla ochrony sieci mobilnej [© thodonal - Fotolia.com] Sophos Mobile Control 6.0 dla ochrony sieci mobilnej](https://s3.egospodarka.pl/grafika2/Sophos/Sophos-Mobile-Control-6-0-dla-ochrony-sieci-mobilnej-170402-150x100crop.jpg)

![Praca w IT: liczą się nie tylko zarobki [© GaToR-GFX - Fotolia.com] Praca w IT: liczą się nie tylko zarobki](https://s3.egospodarka.pl/grafika2/zarobki-w-IT/Praca-w-IT-licza-sie-nie-tylko-zarobki-223950-150x100crop.jpg)

![3 typy cyberataków na pocztę e-mail, które najtrudniej wykryć [© Gerd Altmann z Pixabay] 3 typy cyberataków na pocztę e-mail, które najtrudniej wykryć](https://s3.egospodarka.pl/grafika2/cyberataki/3-typy-cyberatakow-na-poczte-e-mail-ktore-najtrudniej-wykryc-258655-150x100crop.jpg)

![Masz telefon z NFC? Wraca niebezpieczne oszustwo wycelowane w klientów banków [© wygenerowane przez AI] Masz telefon z NFC? Wraca niebezpieczne oszustwo wycelowane w klientów banków](https://s3.egospodarka.pl/grafika2/NFC/Masz-telefon-z-NFC-Wraca-niebezpieczne-oszustwo-wycelowane-w-klientow-bankow-269703-150x100crop.jpg)

![Mobilny Manager w mSymfonii [© Nmedia - Fotolia.com] Mobilny Manager w mSymfonii](https://s3.egospodarka.pl/grafika/Mobilny-Manager/Mobilny-Manager-w-mSymfonii-Qq30bx.jpg)

![Nowe technologie a bezpieczeństwo informacji [© Scanrail - Fotolia.com] Nowe technologie a bezpieczeństwo informacji](https://s3.egospodarka.pl/grafika/bezpieczenstwo-informacji/Nowe-technologie-a-bezpieczenstwo-informacji-apURW9.jpg)

![5 powodów, dla których warto korzystać z Business Intelligence [© gustavofrazao - Fotolia.com] 5 powodów, dla których warto korzystać z Business Intelligence](https://s3.egospodarka.pl/grafika2/Business-Intelligence/5-powodow-dla-ktorych-warto-korzystac-z-Business-Intelligence-196808-150x100crop.jpg)

![Pokolenie X, Y i Z - 3 rodzaje problemów [© contrastwerkstatt - Fotolia.com] Pokolenie X, Y i Z - 3 rodzaje problemów](https://s3.egospodarka.pl/grafika2/ubezpieczenie-zdrowotne/Pokolenie-X-Y-i-Z-3-rodzaje-problemow-218946-150x100crop.jpg)

![Pracownik fizyczny czy biurowy? Kogo częściej dopada wypalenie zawodowe? [© alphaspirit - Fotolia] Pracownik fizyczny czy biurowy? Kogo częściej dopada wypalenie zawodowe?](https://s3.egospodarka.pl/grafika2/sytuacja-na-rynku-pracy/Pracownik-fizyczny-czy-biurowy-Kogo-czesciej-dopada-wypalenie-zawodowe-254133-150x100crop.jpg)

![Nowe wersje SYMFONII [© Nmedia - Fotolia.com] Nowe wersje SYMFONII](https://s3.egospodarka.pl/grafika/matrix-pl/Nowe-wersje-SYMFONII-Qq30bx.jpg)

![Check Point: zagrożenia bezpieczeństwa 2014 [© alphaspirit - Fotolia.com] Check Point: zagrożenia bezpieczeństwa 2014](https://s3.egospodarka.pl/grafika2/Check-Point/Check-Point-zagrozenia-bezpieczenstwa-2014-129562-150x100crop.jpg)

![Wychodzimy z własnej skorupy. Wywiad z Michałem Chyczewskim, p.o. prezesa zarządu Alior Banku [© Antonio - Fotolia.com] Wychodzimy z własnej skorupy. Wywiad z Michałem Chyczewskim, p.o. prezesa zarządu Alior Banku](https://s3.egospodarka.pl/grafika2/Michal-Chyczewski/Wychodzimy-z-wlasnej-skorupy-Wywiad-z-Michalem-Chyczewskim-p-o-prezesa-zarzadu-Alior-Banku-197187-150x100crop.jpg)

![Jak nowe technologie wpływają na wellbeing pracowników? [© pixabay.com] Jak nowe technologie wpływają na wellbeing pracowników?](https://s3.egospodarka.pl/grafika2/well-being/Jak-nowe-technologie-wplywaja-na-wellbeing-pracownikow-237599-150x100crop.jpg)

![Workation a cyberbezpieczeństwo - jak chronić firmowe dane przed cyberatakami [© wygenerowane przez AI] Workation a cyberbezpieczeństwo - jak chronić firmowe dane przed cyberatakami](https://s3.egospodarka.pl/grafika2/workation/Workation-a-cyberbezpieczenstwo-jak-chronic-firmowe-dane-przed-cyberatakami-268232-150x100crop.png)

![Social Engineering czyli współczesne zagrożenia sieci komputerowych [© Minerva Studio - Fotolia.com] Social Engineering czyli współczesne zagrożenia sieci komputerowych](https://s3.egospodarka.pl/grafika//Social-Engineering-czyli-wspolczesne-zagrozenia-sieci-komputerowych-iG7AEZ.jpg)

![Scam telefoniczny - wszystko, co musisz o nim wiedzieć [© Freepik] Scam telefoniczny - wszystko, co musisz o nim wiedzieć](https://s3.egospodarka.pl/grafika2/scam/Scam-telefoniczny-wszystko-co-musisz-o-nim-wiedziec-263556-150x100crop.jpg)

![Drukarki laserowe HP - 20 lat historii [© violetkaipa - Fotolia.com] Drukarki laserowe HP - 20 lat historii](https://s3.egospodarka.pl/grafika/HP-LaserJet/Drukarki-laserowe-HP-20-lat-historii-SdaIr2.jpg)

![Studia wyższe nie chronią przed bezrobociem [© Scanrail - Fotolia.com] Studia wyższe nie chronią przed bezrobociem](https://s3.egospodarka.pl/grafika/rynek-pracy/Studia-wyzsze-nie-chronia-przed-bezrobociem-apURW9.jpg)

![Praca tymczasowa w Polsce ma się dobrze [© contrastwerkstatt - Fotolia.com] Praca tymczasowa w Polsce ma się dobrze](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-tymczasowa-w-Polsce-ma-sie-dobrze-135207-150x100crop.jpg)

![Pozycjonowanie stron bez pułapek [© Creativa - Fotolia.com] Pozycjonowanie stron bez pułapek](https://s3.egospodarka.pl/grafika2/strategia-SEO/Pozycjonowanie-stron-bez-pulapek-136843-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025 [© freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-we-wrzesniu-2025-268649-150x100crop.jpg)

![Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone [© virtua73 - Fotolia.com] Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone](https://s3.egospodarka.pl/grafika2/kodeks-pracy/Dodatkowy-urlop-opiekunczy-i-nowe-umowy-na-okres-probny-Zmiany-w-Kodeksie-pracy-uchwalone-250696-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny [© pexels] Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny](https://s3.egospodarka.pl/grafika2/remont-mieszkania/Ile-kosztuje-remont-mieszkania-w-2026-Blisko-70-tys-zl-to-wariant-ekonomiczny-270777-150x100crop.jpg)

![KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania [© wygenerowane przez AI] KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania](https://s3.egospodarka.pl/grafika2/zwolnienie-z-VAT/KSeF-dla-zwolnionych-z-VAT-Przewodnik-po-nowych-zasadach-fakturowania-270768-150x100crop.jpg)

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)

![Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii? [© wygenerowane przez AI] Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii?](https://s3.egospodarka.pl/grafika2/polski-eksport/Umowa-handlowa-UE-Indie-Czy-polski-rynek-pracy-zostanie-zalany-pracownikami-z-Indii-270752-150x100crop.jpg)