-

![Sektor MSP: tworzenie kopii zapasowych to kłopot [© Schlierner - Fotolia.com] Sektor MSP: tworzenie kopii zapasowych to kłopot]()

Sektor MSP: tworzenie kopii zapasowych to kłopot

... koszty w wysokości co najmniej 150 tys. dolarów za każdą godzinę – uważa tak aż 41% respondentów. Biorąc pod uwagę podawany czas odtwarzania danych, każda ... występują problemy, które powodują wydłużenie czasu odtwarzania i wzrost kosztów przestojów. Nie jest to zaskoczeniem, ponieważ zaledwie 8% kopii zapasowych jest testowanych. Zdaniem 63% firm ...

-

![Większy dostęp do Internetu to mniejsze ubóstwo [© vege - Fotolia.com] Większy dostęp do Internetu to mniejsze ubóstwo]()

Większy dostęp do Internetu to mniejsze ubóstwo

... ta może wzrosnąć nawet o 31 proc., podczas gdy w Afryce i Azji Południowo-Wschodniej może to być odpowiednio 29 proc. i 26 proc., a w Ameryce Łacińskiej – 13 proc. Internet znacząco ... dla gospodarki, ale także ogromny wpływ na standard życia mieszkańców, również w tak w ważnych kwestiach jak ochrona zdrowia czy edukacja. Brak dostępu do podstawowych ...

-

![Renta wyższa od emerytury? Wkrótce to może być problem [© olly - Fotolia.com] Renta wyższa od emerytury? Wkrótce to może być problem]()

Renta wyższa od emerytury? Wkrótce to może być problem

... świadczenia niż przechodząca na emeryturę osoba pracująca. I tak, już w 2010 roku relacja emerytury do średniej pensji (tzw. wskaźnik adekwatności) wyniosła 47%, podczas gdy dla rent przyznanych pierwszorazowo 55-letnim kobietom była wyższa o 1 punkt procentowy. W kolejnych latach to rozwarstwienie będzie się pogłębiać – w 2020 r. w analizowanym ...

-

![Zmiana pracy: dla menedżera to żaden problem [© BillionPhotos.com - Fotolia.com] Zmiana pracy: dla menedżera to żaden problem]()

Zmiana pracy: dla menedżera to żaden problem

... zaproszeń do rekrutacji, w ostatnim roku. „Rynek IT to już nie jest tylko tak zwany rynek kandydata. Najwięcej ofert otrzymują specjaliści posiadający 2- oraz 3-letnie doświadczenie, których oczekiwania finansowe rosną bardzo szybko i coraz częściej zaczynają dorównywać oczekiwaniom osób z dużo większym doświadczeniem. To ...

-

![To zrobił Victor Orban, co zrobi rząd PiS? [© gustavofrazao - Fotolia.com] To zrobił Victor Orban, co zrobi rząd PiS?]()

To zrobił Victor Orban, co zrobi rząd PiS?

... ., podczas gdy w Europie Zachodniej to 18-24 proc., a w rozwiniętych krajach azjatyckich 32 proc. Reforma systemu świadczeń socjalnych kładąca nacisk na aktywizację zawodową: olbrzymim problemem Węgier była likwidacja półtora miliona, czyli 30 proc. miejsc pracy w czasie transformacji ustrojowej. Do tak znaczącego zmniejszenia zatrudnienia, oprócz ...

-

![Wakacje z dziećmi: gruby portfel to konieczność [© Valua Vitaly - Fotolia.com ] Wakacje z dziećmi: gruby portfel to konieczność]()

Wakacje z dziećmi: gruby portfel to konieczność

... jeśli wybieramy się na urlop z dwójką pociech. Nawet jeśli będą to małe dzieci, to i tak za jedno przeważnie trzeba będzie już zapłacić. W naszym przykładzie zakładamy, ... rodziny z jednym dzieckiem o 10%, z dwójką o 20%, a z trójką o 30%, co uznajemy za i tak bardzo zachowawczy szacunek. Jak długi dystans przejedziemy w trakcie urlopu? Znowu trzeba ...

-

![Praca zdalna? Tak, ale tęsknimy za biurem i work-life balance [© Monkey Business - Fotolia.com] Praca zdalna? Tak, ale tęsknimy za biurem i work-life balance]()

Praca zdalna? Tak, ale tęsknimy za biurem i work-life balance

... Słowacji, Czech oraz Rumunii niemal jednogłośnie przyznają, iż laptop i łącze internetowe to właściwie jedyne narzędzia, które są im potrzebne podczas home office. Zgodność ... więcej jedna trzecia pracowników wszystkich analizowanych krajów wskazuje, że praca zdalna to tak naprawdę praca przez cały dzień, bez narzuconych ram czasowych. Największy ...

-

![Wiek emerytalny to tylko cyfra. Silversi pracują coraz dłużej [© gpointstudio na Freepik] Wiek emerytalny to tylko cyfra. Silversi pracują coraz dłużej]()

Wiek emerytalny to tylko cyfra. Silversi pracują coraz dłużej

... to, osób starszych korzystających z dużej i szeroko rozwiniętej oferty uniwersytetów trzeciego wieku działających w całej Polsce czy też innych form aktywizujących (w tym w zakresie aktywności fizycznej w ramach innych form, np. klubów lub centrów seniorów) nie jest aż tak ... emerytura. Bilans Kapitału Ludzkiego to największe badanie rynku pracy w ...

-

![Rynki finansowe to my [© mudretsov - Fotolia.com] Rynki finansowe to my]()

Rynki finansowe to my

... r., z tygodnia na tydzień zyskać miano „toksycznych aktywów”. To ich sprzedawcy wprowadzali te „bezpieczne” papiery na rynek tak skutecznie, że znalazły się one w ... gwarancjach emisji i doradztwie, oraz na tradycyjną bankowość depozytowo-kredytową. Miało to na celu zapobieżenie „efektowi domina”, który był jedną z przyczyn i konsekwencji Wielkiego ...

-

![Polak-malkontent to jedynie stereotyp? [© Jeanette Dietl - Fotolia.com] Polak-malkontent to jedynie stereotyp?]()

Polak-malkontent to jedynie stereotyp?

... z nieba, zaczęliśmy dostrzegać też dobre strony. Prezentowany raport to potwierdzenie, że tak faktycznie jest. – Chcieliśmy zbadać, czy stereotyp związany z malkontenctwem Polaków ... specjalnego rejestru. Dzięki temu, mogą zbudować swoją wiarygodność finansową, a to w niedalekiej przyszłości, przyniesie im konkretne korzyści w postaci lepszych ...

-

![Uchodźcy w Polsce: a co na to internauci? Uchodźcy w Polsce: a co na to internauci?]()

Uchodźcy w Polsce: a co na to internauci?

... , ogrodzić granicę płotem pod napięciem rozstawić wieżyczki strzelnicze i napie........ć ile wejdzie, a tak na poważnie to bez zamknięcia granic chyba się nie obejdzie”, „Czy tylko ... przez ujawnianie danych osób czy ich wizerunku na swojej stronie. Czy jest to dobra metoda na internetowych hejterów? Najważniejsze, że zauważamy problem, który z każdą ...

-

![Rynek ubezpieczeń w Polsce to nie tylko wyższe ceny OC [© thodonal - Fotolia.com] Rynek ubezpieczeń w Polsce to nie tylko wyższe ceny OC]()

Rynek ubezpieczeń w Polsce to nie tylko wyższe ceny OC

... cenowego w ubezpieczeniach komunikacyjnych, 2016 r. zdecydowanie należał do II działu ubezpieczeń. To za sprawą ubezpieczeń majątkowych, których wartość według danych PIU wyniosła po trzech kwartałach 10 ... , dużo niepewnych. Jednak daleko mi do pesymizmu, poradzimy sobie z tym tak samo, jak z każdą inną sytuacją. Nie martwmy się zatem zawczasu. Warto ...

-

![Media to sfera wrażliwa. Wywiad z prezesem UOKiK [© domoskanonos - Fotolia.com] Media to sfera wrażliwa. Wywiad z prezesem UOKiK]()

Media to sfera wrażliwa. Wywiad z prezesem UOKiK

... mediów lokalnych. Z naszych analiz wynika, że w miastach wojewódzkich wygląda to tak, że konsumenci czytają gazetę codzienną, ale w mniejszych miastach wojewódzkich (teraz ... to, co następuje dziś nigdy nie jest stałym elementem, wszystko się może zmienić. Czy nastąpi renesans prasy lokalnej? Trudno powiedzieć, ale nie zakładałbym z góry, że tak ...

-

![GIG economy w Polsce: czy GIGerzy to przyszłość rynku pracy? [© pixabay.com] GIG economy w Polsce: czy GIGerzy to przyszłość rynku pracy?]()

GIG economy w Polsce: czy GIGerzy to przyszłość rynku pracy?

... – freelancer, osoba pracująca tymczasowo, osoba zatrudniona lub niezależny kontraktor. To człowiek, który preferuje elastyczny model współpracy, wykonywanej często dla kilku firm ... dla GIGera powinno uwzględniać także wymogi prawno-podatkowe, pozwalające władzom skarbowym tak samo klasyfikować faktyczne źródła jego dochodów. Badanie pokazuje, że już ...

-

![Sport to nie tylko odchudzanie. Sprawdź 5 nietypowych korzyści płynących z aktywności [© dubova - fotolia.com] Sport to nie tylko odchudzanie. Sprawdź 5 nietypowych korzyści płynących z aktywności]()

Sport to nie tylko odchudzanie. Sprawdź 5 nietypowych korzyści płynących z aktywności

... koncentrację. Sprawdźcie 5 korzyści, płynących z uprawiania sportu, o których mogliście nie wiedzieć. „Tak” dla sportu, to „nie” dla stresu Żyjemy coraz szybciej, więc stres ... poprawiać naszą koncentrację, a nawet pamięć. Ruch poprawia krążenie krwi w organizmie, a to wpływa na lepszą pracę naszego mózgu – jesteśmy bardziej skoncentrowani, szybciej ...

Tematy: sport, zdrowie, zdrowy styl życia, aktywność fizyczna, fitness, uprawianie sportu, rekreacja -

![Black Friday zwiększa sprzedaż, ale nie lojalność klienta. Jak to zmienić? [© pixabay] Black Friday zwiększa sprzedaż, ale nie lojalność klienta. Jak to zmienić?]()

Black Friday zwiększa sprzedaż, ale nie lojalność klienta. Jak to zmienić?

... Kubicki. Zamienić Black Friday w długofalową relację Czy zatem można wykorzystać Black Friday do budowania trwałych i spersonalizowanych relacji z klientem? Tak. Ważne jest w tym przypadku to, aby potraktować sezonową wyprzedaż jako akcelerator programu lojalnościowego. Samo zaoferowanie rabatu w Czarny Piątek nie wystarczy. Strategia firm powinna ...

-

![Europa: wydarzenia tygodnia 10/2013 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 10/2013]()

Europa: wydarzenia tygodnia 10/2013

... w Polsce złóż gazu, które będzie się opłacało wydobywać, a jeśli tak, to czy wykorzystamy taką szansę. Według Eurostat-u PKB strefy euro (wyrównany sezonowo) w IV kw. ... obecność w Polsce złóż gazu, które będzie się opłacało wydobywać, a jeśli tak, to czy wykorzystamy taką szansę... Jak wiadomo (a pisaliśmy o tym kilkukrotnie) szczelinowanie polega ...

-

![Uwaga na nowy backdoor dla Linuxa [© Spectral-Design - Fotolia.com] Uwaga na nowy backdoor dla Linuxa]()

Uwaga na nowy backdoor dla Linuxa

... grupa hakerów ChinaZ. Kiedy Linux.BackDoor.Xnote.1 dostanie się do maszyny, sprawdza czy jego kopia działa już w zainfekowanym systemie. Jeśli tak, to backdoor przerywa swoją instalację. Złośliwy program zostanie zainstalowany w systemie wówczas, gdy został uruchomiony z uprawnieniami głównego administratora (root). Podczas instalacji, złośliwy ...

-

![Prasa, radio, Internet: media komplementarne? [© Scanrail - Fotolia.com] Prasa, radio, Internet: media komplementarne?]()

Prasa, radio, Internet: media komplementarne?

... było przeanalizowanie współużytkowania mediów w poszczególnych grupach społecznych oraz sprawdzenie, czy rzeczywiście rosnące korzystanie z internetu wpływa na konsumpcję innych mediów, a jeśli tak, to jakich. Przede wszystkim współużytkowanie mediów zależy od tego, o jakie media pytamy i jakie grupy bierzemy pod uwagę. Wbrew oczekiwaniom z badania ...

Tematy: prasa i radio, Internet, media, media tradycyjne, telewizja, prasa, radio, popularność mediów, źródła informacji -

![Klikanie w linki nie jest bezpieczne Klikanie w linki nie jest bezpieczne]()

Klikanie w linki nie jest bezpieczne

... pośrednictwem serwisów społecznościowych czy komunikatorów internetowych. Irlandzki oddział firmy antywirusowej ESET sprawdził, czy w takie podejrzane linki internauci w ogóle klikają, a jeśli tak, to jaka tematyka skłania ich do wybrania danego odnośnika. Analizując wyniki badania, można wysnuć hipotezę, że wielu internautów wie jakie zagrożenia ...

-

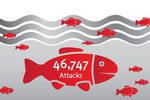

![Cyberataki: szybsze i coraz bardziej zautomatyzowane [© pixabay.com] Cyberataki: szybsze i coraz bardziej zautomatyzowane]()

Cyberataki: szybsze i coraz bardziej zautomatyzowane

... Phobos, Yanluowang i BlackMatter. Operatorzy BlackMatter deklarowali, że nie będą atakować podmiotów z branży ochrony zdrowia i innych sektorów infrastruktury krytycznej, ale i tak to robili. Ataki typu ransomware pozostają rzeczywistością dla wszystkich firm i instytucji, niezależnie od branży i wielkości. Muszą one przyjąć proaktywne podejście ...

-

![Telefon przyjemny w dotyku Telefon przyjemny w dotyku]()

Telefon przyjemny w dotyku

... telefonu decyduje nie tylko finezja techniczna, kształt i cena. Ogromne znaczenie ma także to, czy telefon jest przyjemny w dotyku. Aż 2/3 ankietowanych uważa, że komfort ... znaczenie przy wyborze produktu – komentuje Bartłomiej Ślęczka, prezes DORO ATLANTEL – Ma to większe znaczenie niż cena, zastosowana technika i wygląd telefonu. Kierując się ...

Tematy: doro, telefony bezprzewodowe -

![Kolorowy e-papier Fujitsu Kolorowy e-papier Fujitsu]()

Kolorowy e-papier Fujitsu

... zasilania wyświetla ostatnio prezentowany obraz. Istotne jest także to, że po zagięciu nowość Fujitsu zachowuje wierność odwzorowania barw. Zmiana prezentowanego ... przez elektroniczny papier obrazu wymaga niewielkiej ilości energii, dzięki czemu jest to produkt doskonale nadający się do prezentowania informacji np. w miejscach publicznych. O ...

-

![Phishing: trendy grudzień 2014 Phishing: trendy grudzień 2014]()

Phishing: trendy grudzień 2014

... raporcie LusyPOS. Drugi obszar, w którym widoczna jest większa aktywność cyberprzestępców, to urządzenia mobilne. Fakt ten jest związany m.in. z rosnącą popularnością ... ukierunkowanych na Stany Zjednoczone. Inne kraje, które najczęściej były celem tego typu ataków to Kanada (12%), Wielka Brytania (8%) i Indie (4%). Straty finansowe wynikające z ...

-

![Facebook znowu zaatakowany [© stoupa - Fotolia.com] Facebook znowu zaatakowany]()

Facebook znowu zaatakowany

... użytkowników. Treść rozesłanej informacji: „Czy Twój Facebook ostatnio działał wolniej? Jeżeli tak, to przejdź do zakładki „Ustawień” i wybierz „Ustawienia aplikacji”. Zmień listę rozwijaną na „Dodane do profilu”. Jeżeli wśród wpisów jedna z nazw to „Un named app” - usuń ją. Wewnętrzny spaybot tej aplikacji minutę ...

-

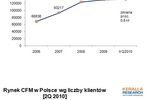

![Flota samochodowa: CFM w Polsce II kw. 2010 Flota samochodowa: CFM w Polsce II kw. 2010]()

Flota samochodowa: CFM w Polsce II kw. 2010

... objęto 41. Do ważniejszych wydarzeń w minionym okresie należą: historyczny, bo pierwszy tak poważny przetarg i podpisany kontrakt na outsourcing 18 aut w administracji publicznej, który ... zarządu spółki, czy firma w ogóle powalczy jeszcze o segment CFM, a jeśli tak, to z jaką strategią? Dowiemy się niebawem. Tymczasem w gronie ważniejszych oferentów ...

-

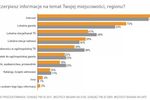

![Internet jako źródło informacji regionalnych Internet jako źródło informacji regionalnych]()

Internet jako źródło informacji regionalnych

... lat wiedzę na temat swojej miejscowości (regionu) czerpie z internetu. Jest to najchętniej wybierane źródło informacji na ten temat. W następnej kolejności, w poszukiwaniu ... 2009 roku jedynie 48 proc. zapytanych udostępniało takie wiadomości online. Obecnie robi to 71 proc. respondentów. Internauci najczęściej przesyłają linki do ciekawych stron i ...

-

![Phishing: trendy kwiecień 2014 [© weerapat1003 - Fotolia.com] Phishing: trendy kwiecień 2014]()

Phishing: trendy kwiecień 2014

... phishingowych było hostowanych przez Stany Zjednoczone. Inne kraje z największym odsetkiem hostingu ataków to Niemcy (7%), Holandia i Włochy (po 5%). 76% ataków phishingowych w ... Zjednoczone. Inne kraje, które najczęściej były celem tego typu ataków to Wielka Brytania (4%), Holandia (3%) i RPA (3%). Straty finansowe wynikające z ataków phishingowych ...

-

![Wybory parlamentarne: o wynikach zdecydowała aktywność w social media? Wybory parlamentarne: o wynikach zdecydowała aktywność w social media?]()

Wybory parlamentarne: o wynikach zdecydowała aktywność w social media?

... Duda może poszczycić się również popularnością w sieci. Według raportu SoTrender, w ubiegłym miesiącu to właśnie jego tweet był jednym z najlepszych pod względem aktywności użytkowników ... politycznych ma tylko ok. 1,5 tys. fanów. Na dodatek, ich strona internetowa wygląda tak: Nieco większą wagę do komunikacji w sieci przywiązała .Nowoczesna. Jak na ...

-

![O tym, jak ekspres do kawy może wpędzić cię w kłopoty [© RAM - Fotolia.com] O tym, jak ekspres do kawy może wpędzić cię w kłopoty]()

O tym, jak ekspres do kawy może wpędzić cię w kłopoty

... . I właściwie nie byłoby w tym nic nadzwyczajnego (cyberataki to już chleb powszedni), gdyby nie to, że sprawcą problemów był...ekspres do kawy. Historia może wydawać ... lokalnej sterowni. Szybko okazało się, że jej komputery zaatakował ransomware. Było to jednak o tyle zaskakujące, że lokalne zasoby w sterowni działały offline. - Pomimo wymazania ...

-

![Dostałeś powiadomienie o naruszeniu danych? Co należy zrobić? [© Andrey Burmakin - Fotolia.com] Dostałeś powiadomienie o naruszeniu danych? Co należy zrobić?]()

Dostałeś powiadomienie o naruszeniu danych? Co należy zrobić?

... jakie dane zostały wykradzione i jakie mogą być konsekwencje tej kradzieży – to pierwsze kroki, które powinniśmy poczynić, zanim zdecydujemy się na zablokowanie ... organizacji będzie w stanie wyjaśnić, czy rzeczywiście doszło do naruszenia, a jeśli tak, to jakie mogą być tego ewentualne konsekwencje – mówi Kamil Sadkowski, starszy specjalista ...

-

![Akcja "Podaj książkę" Akcja "Podaj książkę"]()

Akcja "Podaj książkę"

... inni też ją przeczytali? Jeśli odpowiedź brzmi tak, to włącz się do rozpoczynającej się w czwartek - 23 października - akcji "Podaj książkę". Celem akcji ... ), który otrzymuje się przy rejestracji książek w specjalnej bazie na portalu Gazeta.pl. Tak przygotowaną książkę należy zostawić w dowolnym publicznym miejscu lub w jednej ze stref wymiany ...

Tematy: bookcrossing, podaj książkę -

![Internetowe znajomości Polaków Internetowe znajomości Polaków]()

Internetowe znajomości Polaków

... (25%). „Ja nie jestem maniaczką gier, potrzebuję czegoś bardziej związanego z ludźmi. Tak to się zaczęło, spodobało mi się i zostało.” (Małgorzata, 25 lat) Wykres. Powody ... wydają się internautom bardzo atrakcyjne, to wirtualny seks nie może być równie satysfakcjonujący jak seks z rzeczywistym partnerem – uważają tak niemal wszyscy pytani (97 ...

-

![Wyjazdy motywacyjne: najnowsze trendy [© .shock - Fotolia.com] Wyjazdy motywacyjne: najnowsze trendy]()

Wyjazdy motywacyjne: najnowsze trendy

... przeznaczanego na organizację imprez MICE jest w kompetencjach Prezesa, CEO i Top managementu (42%). Następne osoby w przedsiębiorstwach, które podejmują tego typu decyzje to HR Managerowie (20%) i Sales Managerowie (17%). Kwoty przeznaczane na noclegi są uzależnione od charakteru zaplanowanego wydarzenia. Na spotkania i eventy przedsiębiorstwa ...

-

![Phishing: trendy czerwiec 2014 [© JumalaSika ltd - Fotolia.com] Phishing: trendy czerwiec 2014]()

Phishing: trendy czerwiec 2014

... hostowana przez Stany Zjednoczone. Inne kraje z największym hostingu ataków to Niemcy, Holandia oraz Rosja - wynika najnowszego raportu RSA, „Online ... phishingowych było hostowanych przez Stany Zjednoczone. Inne kraje z największym odsetkiem hostingu ataków to Niemcy (7%), Holandia (5%) i Rosja (4%). 57% ataków phishingowych w czerwcu było ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Sektor MSP: tworzenie kopii zapasowych to kłopot [© Schlierner - Fotolia.com] Sektor MSP: tworzenie kopii zapasowych to kłopot](https://s3.egospodarka.pl/grafika2/sektor-msp/Sektor-MSP-tworzenie-kopii-zapasowych-to-klopot-121282-150x100crop.jpg)

![Większy dostęp do Internetu to mniejsze ubóstwo [© vege - Fotolia.com] Większy dostęp do Internetu to mniejsze ubóstwo](https://s3.egospodarka.pl/grafika2/internet/Wiekszy-dostep-do-Internetu-to-mniejsze-ubostwo-135749-150x100crop.jpg)

![Renta wyższa od emerytury? Wkrótce to może być problem [© olly - Fotolia.com] Renta wyższa od emerytury? Wkrótce to może być problem](https://s3.egospodarka.pl/grafika2/renta/Renta-wyzsza-od-emerytury-Wkrotce-to-moze-byc-problem-154931-150x100crop.jpg)

![Zmiana pracy: dla menedżera to żaden problem [© BillionPhotos.com - Fotolia.com] Zmiana pracy: dla menedżera to żaden problem](https://s3.egospodarka.pl/grafika2/rynek-pracy/Zmiana-pracy-dla-menedzera-to-zaden-problem-167783-150x100crop.jpg)

![To zrobił Victor Orban, co zrobi rząd PiS? [© gustavofrazao - Fotolia.com] To zrobił Victor Orban, co zrobi rząd PiS?](https://s3.egospodarka.pl/grafika2/rzad-PiS/To-zrobil-Victor-Orban-co-zrobi-rzad-PiS-167877-150x100crop.jpg)

![Wakacje z dziećmi: gruby portfel to konieczność [© Valua Vitaly - Fotolia.com ] Wakacje z dziećmi: gruby portfel to konieczność](https://s3.egospodarka.pl/grafika2/wakacje-2018/Wakacje-z-dziecmi-gruby-portfel-to-koniecznosc-207013-150x100crop.jpg)

![Praca zdalna? Tak, ale tęsknimy za biurem i work-life balance [© Monkey Business - Fotolia.com] Praca zdalna? Tak, ale tęsknimy za biurem i work-life balance](https://s3.egospodarka.pl/grafika2/praca-w-biurze/Praca-zdalna-Tak-ale-tesknimy-za-biurem-i-work-life-balance-229927-150x100crop.jpg)

![Wiek emerytalny to tylko cyfra. Silversi pracują coraz dłużej [© gpointstudio na Freepik] Wiek emerytalny to tylko cyfra. Silversi pracują coraz dłużej](https://s3.egospodarka.pl/grafika2/rynek-pracy/Wiek-emerytalny-to-tylko-cyfra-Silversi-pracuja-coraz-dluzej-261581-150x100crop.jpg)

![Rynki finansowe to my [© mudretsov - Fotolia.com] Rynki finansowe to my](https://s3.egospodarka.pl/grafika2/rynki-finansowe/Rynki-finansowe-to-my-145576-150x100crop.jpg)

![Polak-malkontent to jedynie stereotyp? [© Jeanette Dietl - Fotolia.com] Polak-malkontent to jedynie stereotyp?](https://s3.egospodarka.pl/grafika2/media-spolecznosciowe/Polak-malkontent-to-jedynie-stereotyp-147321-150x100crop.jpg)

![Rynek ubezpieczeń w Polsce to nie tylko wyższe ceny OC [© thodonal - Fotolia.com] Rynek ubezpieczeń w Polsce to nie tylko wyższe ceny OC](https://s3.egospodarka.pl/grafika2/rynek-ubezpieczen/Rynek-ubezpieczen-w-Polsce-to-nie-tylko-wyzsze-ceny-OC-186419-150x100crop.jpg)

![Media to sfera wrażliwa. Wywiad z prezesem UOKiK [© domoskanonos - Fotolia.com] Media to sfera wrażliwa. Wywiad z prezesem UOKiK](https://s3.egospodarka.pl/grafika2/media/Media-to-sfera-wrazliwa-Wywiad-z-prezesem-UOKiK-201549-150x100crop.jpg)

![GIG economy w Polsce: czy GIGerzy to przyszłość rynku pracy? [© pixabay.com] GIG economy w Polsce: czy GIGerzy to przyszłość rynku pracy?](https://s3.egospodarka.pl/grafika2/gig-economy/GIG-economy-w-Polsce-czy-GIGerzy-to-przyszlosc-rynku-pracy-245584-150x100crop.jpg)

![Sport to nie tylko odchudzanie. Sprawdź 5 nietypowych korzyści płynących z aktywności [© dubova - fotolia.com] Sport to nie tylko odchudzanie. Sprawdź 5 nietypowych korzyści płynących z aktywności](https://s3.egospodarka.pl/grafika2/sport/Sport-to-nie-tylko-odchudzanie-Sprawdz-5-nietypowych-korzysci-plynacych-z-aktywnosci-252479-150x100crop.jpg)

![Black Friday zwiększa sprzedaż, ale nie lojalność klienta. Jak to zmienić? [© pixabay] Black Friday zwiększa sprzedaż, ale nie lojalność klienta. Jak to zmienić?](https://s3.egospodarka.pl/grafika2/sprzedaz-w-internecie/Black-Friday-zwieksza-sprzedaz-ale-nie-lojalnosc-klienta-Jak-to-zmienic-269740-150x100crop.jpg)

![Europa: wydarzenia tygodnia 10/2013 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 10/2013](https://s3.egospodarka.pl/grafika/gospodarka/Europa-wydarzenia-tygodnia-10-2013-sNRO59.jpg)

![Uwaga na nowy backdoor dla Linuxa [© Spectral-Design - Fotolia.com] Uwaga na nowy backdoor dla Linuxa](https://s3.egospodarka.pl/grafika2/backdoor/Uwaga-na-nowy-backdoor-dla-Linuxa-151222-150x100crop.jpg)

![Prasa, radio, Internet: media komplementarne? [© Scanrail - Fotolia.com] Prasa, radio, Internet: media komplementarne?](https://s3.egospodarka.pl/grafika/prasa-i-radio/Prasa-radio-Internet-media-komplementarne-apURW9.jpg)

![Cyberataki: szybsze i coraz bardziej zautomatyzowane [© pixabay.com] Cyberataki: szybsze i coraz bardziej zautomatyzowane](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cyberataki-szybsze-i-coraz-bardziej-zautomatyzowane-243996-150x100crop.jpg)

![Facebook znowu zaatakowany [© stoupa - Fotolia.com] Facebook znowu zaatakowany](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Facebook-znowu-zaatakowany-MBuPgy.jpg)

![Phishing: trendy kwiecień 2014 [© weerapat1003 - Fotolia.com] Phishing: trendy kwiecień 2014](https://s3.egospodarka.pl/grafika2/ataki-phishingowe/Phishing-trendy-kwiecien-2014-138254-150x100crop.jpg)

![O tym, jak ekspres do kawy może wpędzić cię w kłopoty [© RAM - Fotolia.com] O tym, jak ekspres do kawy może wpędzić cię w kłopoty](https://s3.egospodarka.pl/grafika2/ataki-hakerow/O-tym-jak-ekspres-do-kawy-moze-wpedzic-cie-w-klopoty-204183-150x100crop.jpg)

![Dostałeś powiadomienie o naruszeniu danych? Co należy zrobić? [© Andrey Burmakin - Fotolia.com] Dostałeś powiadomienie o naruszeniu danych? Co należy zrobić?](https://s3.egospodarka.pl/grafika2/naruszenie-danych/Dostales-powiadomienie-o-naruszeniu-danych-Co-nalezy-zrobic-242258-150x100crop.jpg)

![Wyjazdy motywacyjne: najnowsze trendy [© .shock - Fotolia.com] Wyjazdy motywacyjne: najnowsze trendy](https://s3.egospodarka.pl/grafika2/wyjazdy-sluzbowe/Wyjazdy-motywacyjne-najnowsze-trendy-128198-150x100crop.jpg)

![Phishing: trendy czerwiec 2014 [© JumalaSika ltd - Fotolia.com] Phishing: trendy czerwiec 2014](https://s3.egospodarka.pl/grafika2/ataki-phishingowe/Phishing-trendy-czerwiec-2014-142183-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz? [© ksushsh - Fotolia.com] Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz?](https://s3.egospodarka.pl/grafika2/skladki-ZUS/Od-2025-r-zmiany-m-in-w-skladkach-ZUS-skladce-zdrowotnej-podatku-VAT-i-podatku-od-nieruchomosci-Co-warto-wiedziec-juz-teraz-262291-150x100crop.jpg)

![Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL? [© wygenerowane przez AI] Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL? [© wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/chinskie-auta/Chinskie-auta-Od-niskiej-jakosci-do-globalnego-lidera-Co-pokazuje-raport-EFL-270009-50x33crop.jpg) Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL?

Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL?

![Raport płacowy 2025: Jak kształtują się wynagrodzenia w branży energetycznej i ciepłowniczej? [© wygenerowane przez AI] Raport płacowy 2025: Jak kształtują się wynagrodzenia w branży energetycznej i ciepłowniczej?](https://s3.egospodarka.pl/grafika2/branza-energetyczna/Raport-placowy-2025-Jak-ksztaltuja-sie-wynagrodzenia-w-branzy-energetycznej-i-cieplowniczej-269992-150x100crop.jpg)

![Reforma PIP najmocniej może uderzyć w cudzoziemców. Czy stracą prawo do legalnej pracy w Polsce? [© wygenerowane przez AI] Reforma PIP najmocniej może uderzyć w cudzoziemców. Czy stracą prawo do legalnej pracy w Polsce?](https://s3.egospodarka.pl/grafika2/zatrudnianie-cudzoziemcow/Reforma-PIP-najmocniej-moze-uderzyc-w-cudzoziemcow-Czy-straca-prawo-do-legalnej-pracy-w-Polsce-270115-150x100crop.jpg)

![Rozporządzenia wykonawcze do KSeF podpisane. Co znajduje się w nowych przepisach? [© wygenerowane przez AI] Rozporządzenia wykonawcze do KSeF podpisane. Co znajduje się w nowych przepisach?](https://s3.egospodarka.pl/grafika2/KSeF/Rozporzadzenia-wykonawcze-do-KSeF-podpisane-Co-znajduje-sie-w-nowych-przepisach-270113-150x100crop.jpg)

![Widełki zarobków w ogłoszeniu o pracę: jak daleko sięga jawność wynagrodzeń [© pexels] Widełki zarobków w ogłoszeniu o pracę: jak daleko sięga jawność wynagrodzeń](https://s3.egospodarka.pl/grafika2/tendencje-na-rynku-pracy/Widelki-zarobkow-w-ogloszeniu-o-prace-jak-daleko-siega-jawnosc-wynagrodzen-270104-150x100crop.jpg)

![Sztuczna inteligencja w HR. Gdzie kończy się automatyzacja, a zaczyna dyskryminacja? [© pexels] Sztuczna inteligencja w HR. Gdzie kończy się automatyzacja, a zaczyna dyskryminacja?](https://s3.egospodarka.pl/grafika2/rekrutacja/Sztuczna-inteligencja-w-HR-Gdzie-konczy-sie-automatyzacja-a-zaczyna-dyskryminacja-270092-150x100crop.jpg)

![Rosną koszty utrzymania mieszkania. W 2026 r. opłaty jeszcze wyższe? [© pixabay] Rosną koszty utrzymania mieszkania. W 2026 r. opłaty jeszcze wyższe?](https://s3.egospodarka.pl/grafika2/koszty-utrzymania-mieszkania/Rosna-koszty-utrzymania-mieszkania-W-2026-r-oplaty-jeszcze-wyzsze-270085-150x100crop.jpg)