-

![Aparat cyfrowy Nikon COOLPIX S60 Aparat cyfrowy Nikon COOLPIX S60]()

Aparat cyfrowy Nikon COOLPIX S60

... „Wykrywania zarysów twarzy” śledzi poruszające się obiekty, utrzymując na nich ostrość. Aparat został wyposażony w trzy funkcje ograniczające rozmycie obrazu. Są to: redukcja drgań (VR) z przesunięciem matrycy CCD, która pozwala rejestrować ostre zdjęcia także przy zbliżeniach uzyskiwanych z użyciem zoomu optycznego i cyfrowego; czułość ...

-

![Nowe Gadu-Gadu beta już dostępne [© Nmedia - Fotolia.com] Nowe Gadu-Gadu beta już dostępne]()

Nowe Gadu-Gadu beta już dostępne

... błędów i crashe, w tym błąd w obsłudze socketów w warstwie komunikacji z serwerem GG, czy w przesyłaniu plików. Inne wprowadzone zmiany i poprawki to m.in.: Powiadomienia o nadchodzących wiadomościach: Dźwięk powiadomienia o przychodzącej wiadomości przy każdej wiadomości; Wydłużenie czasu pokazywania powiadomienia; Czekające powiadomienia pokażą ...

-

![Franczyza bankowa: PKO BP prekursorem Franczyza bankowa: PKO BP prekursorem]()

Franczyza bankowa: PKO BP prekursorem

... więcej niż jedną placówkę tego samego banku. Obecnie ich liczba szacowana jest na około 500 (włączając agentów PKO BP). Jest to trend, dotyczący całego rynku franczyzy – wg statystyk przygotowanych przez PROFIT system niemal 7 tysięcy jednostek franczyzowych i agencyjnych prowadzonych jest jako kolejna ...

-

![ESET: lista wirusów VIII 2008 ESET: lista wirusów VIII 2008]()

ESET: lista wirusów VIII 2008

... ESET najczęściej atakującym zagrożeniem sierpnia okazał się właśnie koń trojański Win32/PSW.OnLineGames, będący przyczyną nieco ponad 16% wszystkich wykrytych infekcji. To kolejny już miesiąc, w którym tego rodzaju zagrożenia zajmują czołowe miejsce w rankingu ESET. Zaraz za Win32/PSW.OnlineGames uplasowała się rodzina złośliwych ...

-

![Urządzenie Konica Minolta bizhub C200 Urządzenie Konica Minolta bizhub C200]()

Urządzenie Konica Minolta bizhub C200

... swojej oferty kolorową kopiarko-drukarkę bizhub C200. Urządzenie, wyposażone także w funkcje skanowania i faksowania, zostało przeznaczone dla małych i średnich firm. bizhub C200 to rozwiązanie przeznaczone dla małych i średnich biur, którego prędkość drukowania i kopiowania wynosi 20 stron na minutę, zarówno w wersji kolorowej, jak i czarno-białej ...

-

![Najliczniejsze rodzaje wirusów VIII 2008 [© Scanrail - Fotolia.com] Najliczniejsze rodzaje wirusów VIII 2008]()

Najliczniejsze rodzaje wirusów VIII 2008

... 26,9 procent wszystkich złośliwych programów. Konie trojańskie (często nazywane też Trojanami, co w kontekście historycznym nie jest do końca właściwą formą) to pliki zawierające ukryte programy, wykonujące bez wiedzy użytkownika niechciane lub/i złośliwe operacje. Kolejną liczną grupą szkodliwego oprogramowania stanowią tzw. backdoory ...

-

![Serwisy społecznościowe drogą do klienta Serwisy społecznościowe drogą do klienta]()

Serwisy społecznościowe drogą do klienta

... otwarty kanał dyskusyjny." Zdaniem coraz większej liczby przedsiębiorstw, prowadzących handel elektroniczny, istnieje przyzwolenie klientów na kontakt z nimi przez serwisy społecznościowe. To też potwierdzone zostało w badaniu z sierpnia 2008 r., przeprowadzonym przez Vovici Corporation dla Internet Retailer. Prawie czterech na dziesięciu badanych ...

-

![Nowe Gadu-Gadu beta (build 7218) [© Nmedia - Fotolia.com] Nowe Gadu-Gadu beta (build 7218)]()

Nowe Gadu-Gadu beta (build 7218)

... stacjonarnych i komórkowych oraz dzwonić pomiędzy numerami GG w sieci w oparciu o infrastrukturę technologiczną. Inne zmiany w wersji Nowe Gadu-Gadu beta - build 7218, to m.in.: Wyświetlanie obrazków z MojejGeneracji w oknie rozmowy Konfiguracja połączenia przy użyciu proxy Wybór urządzenia audio dla rozmowy głosowej Przywrócenie emotek z Gadu-Gadu ...

-

![UE: Internet w firmach 2008 [© Scanrail - Fotolia.com] UE: Internet w firmach 2008]()

UE: Internet w firmach 2008

... 60% przedsiębiorstw. Dane wskazują, że podczas gdy rynek internetowy wśród przedsiębiorstw, w prawie wszystkich Państwach Członkowskich UE wydaje się być nasycony, to jednak poziom szerokopasmowego dostępu wciąż wzrasta. Ponad 80% przedsiębiorstw w Danii, Szwecji oraz Holandii i Finlandii ma swoją stronę internetową Udział przedsiębiorstw ...

-

![Zakup nieruchomości: pośrednicy za drodzy Zakup nieruchomości: pośrednicy za drodzy]()

Zakup nieruchomości: pośrednicy za drodzy

... biura pośrednictwa, które wprowadzają nowe standardy. Druga duża grupa ankietowanych (40%) przyznaje, że samodzielnie potrafi przeprowadzić transakcję na rynku. „Jest to wysoki odsetek, który z jednej strony świadczy o dużej wierze we własne możliwości, a z drugiej podtrzymuje stereotypy o niewielkim stopniu skomplikowania transakcji”, mówi Marcin ...

-

![Wirusy i robaki I 2009 Wirusy i robaki I 2009]()

Wirusy i robaki I 2009

... .Agent.aak. Z rankingu zniknął robak AutoRun.eee, zastąpiony szkodnikiem Worm.Win32.AutoRun.vnq. Nie ma w tym nic dziwnego, ponieważ są to klasy szkodliwych programów, które charakteryzują się częstą zmianą modyfikacji. Do gry powrócił Trojan-Downloader.WMA.Wimad.n, który wypadł z rankingu w listopadzie. W ten ...

-

![Pliki multimedialne: uwaga na trojana [© stoupa - Fotolia.com] Pliki multimedialne: uwaga na trojana]()

Pliki multimedialne: uwaga na trojana

... w sieci może być zainfekowanych destrukcyjnym kodem. Firma Symantec w ostatnim czasie odnotowała rosnącą ilość komputerów zaatakowanych przez trojana o nazwie Brisv.A. Brisv.A to trojan, który modyfikuje kod plików multimedialnych o rozszerzeniu .asf, .mp2, .mp3, .wma czy .wmv. W momencie ich odtwarzania program Windows Media Player ...

-

![Inwestycje budowlane w Rosji obiecujące [© Scanrail - Fotolia.com] Inwestycje budowlane w Rosji obiecujące]()

Inwestycje budowlane w Rosji obiecujące

... poza zasięgiem wielu klientów, a stopy procentowe dochodzą nawet do 30%. To jednak skutki krótkoterminowe, bowiem w ujęciu długookresowym Rosja wyda ok. 1 bilion USD ... rządowych, natomiast pozostałą część mają wyłożyć inwestorzy prywatni. W obliczu tak ogromnej transformacji i potężnych inwestycji infrastrukturalnych Soczi już zmieniło się w ...

-

![33% firm ograniczy podwyżki płac 33% firm ograniczy podwyżki płac]()

33% firm ograniczy podwyżki płac

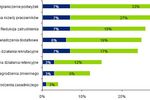

... podwyżki. Obniżeniu ulegną wynagrodzenia zmienne, natomiast pensje zasadnicze nieznacznie wzrosną - to główne wnioski z raportu Trendy HRM w Polsce 2009 przygotowanego ... odpowiedzi na kryzys finansowy. Najpowszechniejszą praktyką będzie ograniczenie podwyżek, zrobi tak 33% firm. Obniżenie nakładów na rozwój pracowników deklaruje 27% przedsiębiorstw ...

-

![Bezpłatny numer 116 000 TP i ITAKA [© pizuttipics - Fotolia.com] Bezpłatny numer 116 000 TP i ITAKA]()

Bezpłatny numer 116 000 TP i ITAKA

... interwencyjny w sprawie zaginionych dzieci, 116 111 - telefon zaufania dla dzieci i młodzieży, 116 123 - telefon wsparcia emocjonalnego dla dorosłych), to grupa ogólnoeuropejskich bezpłatnych linii telefonicznych o charakterze społecznym stworzonych z inicjatywy Komisji Europejskiej. Decyzja Komisji zobowiązuje państwa członkowskie do udostępnienia ...

-

![Najczęściej cytowane media 2008 Najczęściej cytowane media 2008]()

Najczęściej cytowane media 2008

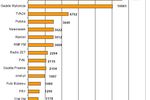

... w 2008 roku był artykuł z Dziennika „Wojna polsko-polska”. Ponadto, aż sześć artykułów z pierwszej dziesiątki najczęściej cytowanych publikacji, pochodzi właśnie z Dziennika. Świadczy to o dużym zaufaniu do pracy dziennikarzy tego medium, szczególnie w zakresie dziennikarstwa śledczego. Tuż za podium znalazła się stacja TVN24 (4792 cytowań ...

-

![Drukarki HP Officejet dla MSP Drukarki HP Officejet dla MSP]()

Drukarki HP Officejet dla MSP

... w czerni i w kolorze oraz opcje łączności bezprzewodowej. Drukarki z serii HP Officejet Pro 8000 używają wkłady z atramentem HP 940/940XL Officejet Ink. Są to atramenty pigmentowe, które zapewniają dobrą jakość wydruków oraz odporność na wilgoć i zalanie. Natomiast seria HP Officejet 6500 All-in-One jest zgodna ...

-

![Numer informacyjny 118 118 [© pizuttipics - Fotolia.com] Numer informacyjny 118 118]()

Numer informacyjny 118 118

... 118 118, uruchomiony przez Eniro, został udostępniony we wszystkich sieciach komórkowych, czyli w Plusie, Orange, Play, a teraz także w Erze. 118 118 to numer informacyjny, pod którym można znaleźć telefony do firm oraz informacje o ich ofercie, np. godziny otwarcia, oferowane produkty i usługi oraz ...

-

![Wirusy i robaki V 2009 Wirusy i robaki V 2009]()

Wirusy i robaki V 2009

... zdolne do infekowania plików. Wbrew trendowi występującemu w ostatnich miesiącach, w maju odnotowano więcej zmian w drugim rankingu niż pierwszym. Najbardziej interesujące zmiany to trzecie miejsce zajmowane przez debiutanta - Trojan-Clicker.HTML.IFrame.aga - oraz pojawienie się, co prawda na samym dole rankingu, wirusa Virus ...

-

![Wtórny rynek nieruchomości V 2009 Wtórny rynek nieruchomości V 2009]()

Wtórny rynek nieruchomości V 2009

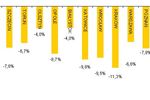

... cena metra kwadratowego w Krakowie czy Sopocie. Średni spadek cen we wszystkich 15 analizowanych miastach, w maju wyniósł 0,5%, podczas, gdy w kwietniu było to -1%. Jeśli tendencja ta się utrzyma można będzie liczyć na ustabilizowanie się cen nieruchomości. Do stabilizacji sytuacji może przyczynić się ...

-

![Tablet PC ASUS Eee PC T91 Tablet PC ASUS Eee PC T91]()

Tablet PC ASUS Eee PC T91

... GB dysk SSD, kamerę, mikrofon, głośniki stereo, moduł Bluetooth i moduł Wi-Fi. Notebook wykorzystuje także technologię Super Hybryd Engine (SHE). Jest to połączenie dedykowanych układów elektronicznych wbudowanych w płytę główną z oprogramowaniem sterującym. Automatycznie przydziela ono moc do aktualnie wykonywanych zadań. Dzięki tej technologii ...

-

![Rynek IT boleśnie odczuwa kryzys [© Scanrail - Fotolia.com] Rynek IT boleśnie odczuwa kryzys]()

Rynek IT boleśnie odczuwa kryzys

... 130 wiodących firm branży IT wykazują spadki, czasami kilkuprocentowe, niekiedy dużo większe. O ile w telekomunikacji zagregowany spadek sprzedaży jest jeszcze nieduży (0,5%), to spadek wartości sprzedaży IT na poziomie 7,9%, wydaje się trudny do opanowania w ciągu następnych kwartałów 2009 r. Rekordowe spadki Z badań wynika, że ...

-

![Agencje marketingowe wybierają Internet Agencje marketingowe wybierają Internet]()

Agencje marketingowe wybierają Internet

... skłania klientów do przedefiniowania swoich dotychczasowych strategii reklamowych, co przejawia się rosnącym zainteresowaniem reklamodawców Internetem. Dlatego też jest to czas „żniw” dla agencji interaktywnych i pozycjonujących w Internecie. W tegorocznych strategiach e-marketingowych dominują trzy kanały promocji: social media, e-mail marketing ...

-

![Płyta główna GIGABYTE GA-P43-ES3G Płyta główna GIGABYTE GA-P43-ES3G]()

Płyta główna GIGABYTE GA-P43-ES3G

... Windows 7. Nowy model, który otrzymał pozytywną ocenę po testach WHQL (Windows Hardware Quality Labs) to GA-P43-ES3G. GA-P43-ES3G bazuje na chipsecie Intel P43 (P43+ICH10) wspierającym procesory Intel wykonane w ... SATAII PATA: 1 LAN: 1*GbE LAN USB 2.0: 12 (F6, B6) Audio: ALC888 BIOS: Dual BIOS Ilość warstw PCB: 4 RoHS: Tak Kable: 2 kable SATA II ...

-

![Sexy View i Space: pierwszy robak SMS-owy [© pizuttipics - Fotolia.com] Sexy View i Space: pierwszy robak SMS-owy]()

Sexy View i Space: pierwszy robak SMS-owy

... jego kolejne wcielenie Sexy Space to pierwszy robak rozsyłany za pomocą wiadomości tekstowych, który rozprzestrzenia się głównie z Chinach i ... o zagrożeniu, ponieważ złośliwa aplikacja została zaakceptowana przez korporację Symbian. Stało się tak najprawdopodobniej dlatego, że autor poddał swój kod procedurze sprawdzania przez Express Signing, ...

-

![ESET: polska lista zagrożeń VII 2009 ESET: polska lista zagrożeń VII 2009]()

ESET: polska lista zagrożeń VII 2009

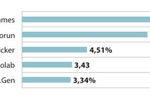

... również każdorazowo sprawdzać programem antywirusowym lub skaner online dane, które chcemy skopiować z nośnika na swój dysk. Trzecie zagrożenie na liście to Conficker (4,51% wszystkich wykrytych infekcji), lider światowego zestawienia najczęściej atakujących wirusów. Nowym zagrożeniem na liście jest Win32/TrojanDownloader.Bredolab (3,43% wszystkich ...

-

![Phishing z użyciem certyfikatów SSL [© stoupa - Fotolia.com] Phishing z użyciem certyfikatów SSL]()

Phishing z użyciem certyfikatów SSL

... . W rzeczywistości sfałszowana strona wykorzystująca wizerunek danej marki, np. instytucji finansowej, nie łączy się z jej autentycznym serwerem i certyfikatem. Korzysta za to z certyfikatu przechwyconego wcześniej serwera innej firmy, dzięki czemu na górnym pasku przeglądarki internetowej wyświetla się charakterystyczny znak kłódki, informujący ...

-

![Alternatywne źródła energii: biogaz Alternatywne źródła energii: biogaz]()

Alternatywne źródła energii: biogaz

... 2,65% w 2003 roku do 9% w 2010 roku. W 2006 roku przyjęto nowelizację ustawy, ustalając nowy poziom 10,4% w 2010 roku . W 2020 roku, ma to być już 15%! Nad regulacją rynku energetyki w Polsce czuwa Urząd Regulacji Energetyki (URE). Do jego obowiązków należą między innymi: kontrola ...

-

![Dyski sieciowe NAS dla biznesu Dyski sieciowe NAS dla biznesu]()

Dyski sieciowe NAS dla biznesu

... większej liczby użytkowników, bezpieczeństwo danych, kwestie zasilania oraz dostępu sieciowego. Procesor Jednostka sterująca odpowiada za szybkość przetwarzania danych. Przekłada się to m.in. na komfort korzystania z dysku sieciowego i dostępu do danych. Zaprezentowany niedawno model Thecus N8800 posiada procesor Intel Core 2 Duo, który ...

-

![Ceny produktów rolnych VIII 2009 [© Scanrail - Fotolia.com] Ceny produktów rolnych VIII 2009]()

Ceny produktów rolnych VIII 2009

... w porównaniu z sierpniem ub. roku. Na targowiskach za 1 kg żywca wieprzowego płacono 4,77 zł, tj. o 0,2% mniej niż przed miesiącem, ale za to o 8,7% więcej niż przed rokiem. W porównaniu do lipca, w sierpniu br. poprawiła się relacja cen skupu żywca wieprzowego do targowiskowych cen żyta ...

-

![Wyniki ubezpieczycieli I-VI 2009 [© Scanrail - Fotolia.com] Wyniki ubezpieczycieli I-VI 2009]()

Wyniki ubezpieczycieli I-VI 2009

... miało sześćdziesiąt sześć zakładów ubezpieczeń (tak jak przed rokiem) oraz jeden oddział główny zagranicznej firmy ubezpieczeniowej. W ubezpieczeniach na życie ... zmiennej kwocie dochodu (udziały, akcje, certyfikaty inwestycyjne) obniżyły się (o 5,8%), ale nie miało to znaczącego wpływu na dynamikę lokat finansowych tego działu. W dziale II lokaty ...

-

![Świadczenia pozapłacowe głównie z ZFŚS Świadczenia pozapłacowe głównie z ZFŚS]()

Świadczenia pozapłacowe głównie z ZFŚS

... moc obowiązującą, bowiem jak stanowi art. 2 ustawy zmieniającej, uchwalone przepisy mają zastosowanie do dochodów uzyskanych od dnia 1 stycznia 2009 r. „Oznacza to, iż zwolnienie można zastosować także do świadczeń, które zostały przyznane pracownikom przed dniem wejścia w życie nowelizacji, a zatem w okresie od dnia ...

-

![Inflacja I-VI 2009: ujęcie terytorialne [© Scanrail - Fotolia.com] Inflacja I-VI 2009: ujęcie terytorialne]()

Inflacja I-VI 2009: ujęcie terytorialne

... i najwyższy wzrost cen w poszczególnych grupach towarów i usług odnotowano w różnych województwach, im większa miejscowość tym ceny są przeciętnie nieco wyższe. Zjawisko to widoczne jest m.in. dla artykułów żywnościowych i wyrobów tytoniowych oraz opłat za świadczone usługi, nie stwierdzono wyraźnej zależności pomiędzy wielkością aglomeracji ...

-

![Cyberprzestępcy a Halloween Cyberprzestępcy a Halloween]()

Cyberprzestępcy a Halloween

... jak Facebook oraz Twitter. Tradycyjnie już wszystkie te działania zostaną okraszone solidną dawką socjotechniki oraz szczyptą cmentarnego humoru. Wszystko po to, aby pozyskać od nieostrożnych internautów ich cenne dane lub stworzyć nowe sieci zombie. Wnioskując na podstawie ubiegłych lat, najpopularniejszym działaniem ...

-

![McAfee: zagrożenia internetowe III kw.2009 [© stoupa - Fotolia.com] McAfee: zagrożenia internetowe III kw.2009]()

McAfee: zagrożenia internetowe III kw.2009

... chronionych prawem autorskim, jak grzyby po deszczu zaczęły powstawać nowe strony, na które przenoszono zawartość Zatoki Piratów. Bardzo często były to efemerydy, które znikały jak tylko oryginalny serwis wznawiał działalność. Tym niemniej cyberprzestępcy podłączyli się do tego ruchu tworząc strony, na ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Nowe Gadu-Gadu beta już dostępne [© Nmedia - Fotolia.com] Nowe Gadu-Gadu beta już dostępne](https://s3.egospodarka.pl/grafika/komunikatory-internetowe/Nowe-Gadu-Gadu-beta-juz-dostepne-Qq30bx.jpg)

![Najliczniejsze rodzaje wirusów VIII 2008 [© Scanrail - Fotolia.com] Najliczniejsze rodzaje wirusów VIII 2008](https://s3.egospodarka.pl/grafika/rodzaje-wirusow/Najliczniejsze-rodzaje-wirusow-VIII-2008-apURW9.jpg)

![Nowe Gadu-Gadu beta (build 7218) [© Nmedia - Fotolia.com] Nowe Gadu-Gadu beta (build 7218)](https://s3.egospodarka.pl/grafika/komunikatory-internetowe/Nowe-Gadu-Gadu-beta-build-7218-Qq30bx.jpg)

![UE: Internet w firmach 2008 [© Scanrail - Fotolia.com] UE: Internet w firmach 2008](https://s3.egospodarka.pl/grafika/Internet-w-unii/UE-Internet-w-firmach-2008-apURW9.jpg)

![Pliki multimedialne: uwaga na trojana [© stoupa - Fotolia.com] Pliki multimedialne: uwaga na trojana](https://s3.egospodarka.pl/grafika/trojany/Pliki-multimedialne-uwaga-na-trojana-MBuPgy.jpg)

![Inwestycje budowlane w Rosji obiecujące [© Scanrail - Fotolia.com] Inwestycje budowlane w Rosji obiecujące](https://s3.egospodarka.pl/grafika/rosja/Inwestycje-budowlane-w-Rosji-obiecujace-apURW9.jpg)

![Bezpłatny numer 116 000 TP i ITAKA [© pizuttipics - Fotolia.com] Bezpłatny numer 116 000 TP i ITAKA](https://s3.egospodarka.pl/grafika/numer-116/Bezplatny-numer-116-000-TP-i-ITAKA-QhDXHQ.jpg)

![Numer informacyjny 118 118 [© pizuttipics - Fotolia.com] Numer informacyjny 118 118](https://s3.egospodarka.pl/grafika/numer-118-118/Numer-informacyjny-118-118-QhDXHQ.jpg)

![Rynek IT boleśnie odczuwa kryzys [© Scanrail - Fotolia.com] Rynek IT boleśnie odczuwa kryzys](https://s3.egospodarka.pl/grafika/polski-rynek-it/Rynek-IT-bolesnie-odczuwa-kryzys-apURW9.jpg)

![Sexy View i Space: pierwszy robak SMS-owy [© pizuttipics - Fotolia.com] Sexy View i Space: pierwszy robak SMS-owy](https://s3.egospodarka.pl/grafika/Sexy-Space/Sexy-View-i-Space-pierwszy-robak-SMS-owy-QhDXHQ.jpg)

![Phishing z użyciem certyfikatów SSL [© stoupa - Fotolia.com] Phishing z użyciem certyfikatów SSL](https://s3.egospodarka.pl/grafika/phishing/Phishing-z-uzyciem-certyfikatow-SSL-MBuPgy.jpg)

![Ceny produktów rolnych VIII 2009 [© Scanrail - Fotolia.com] Ceny produktów rolnych VIII 2009](https://s3.egospodarka.pl/grafika/rynek-rolny/Ceny-produktow-rolnych-VIII-2009-apURW9.jpg)

![Wyniki ubezpieczycieli I-VI 2009 [© Scanrail - Fotolia.com] Wyniki ubezpieczycieli I-VI 2009](https://s3.egospodarka.pl/grafika/sektor-ubezpieczeniowy/Wyniki-ubezpieczycieli-I-VI-2009-apURW9.jpg)

![Inflacja I-VI 2009: ujęcie terytorialne [© Scanrail - Fotolia.com] Inflacja I-VI 2009: ujęcie terytorialne](https://s3.egospodarka.pl/grafika/ceny-towarow-i-uslug-konsumpcyjnych/Inflacja-I-VI-2009-ujecie-terytorialne-apURW9.jpg)

![McAfee: zagrożenia internetowe III kw.2009 [© stoupa - Fotolia.com] McAfee: zagrożenia internetowe III kw.2009](https://s3.egospodarka.pl/grafika/McAfee/McAfee-zagrozenia-internetowe-III-kw-2009-MBuPgy.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w sierpniu 2025 [© Freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w sierpniu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-sierpniu-2025-268073-150x100crop.jpg)

![Długie weekendy - jak wygląda kalendarz 2025? [© snowing na Freepik] Długie weekendy - jak wygląda kalendarz 2025?](https://s3.egospodarka.pl/grafika2/dlugie-weekendy/Dlugie-weekendy-jak-wyglada-kalendarz-2025-263192-150x100crop.jpg)

![Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL? [© wygenerowane przez AI] Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL? [© wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/chinskie-auta/Chinskie-auta-Od-niskiej-jakosci-do-globalnego-lidera-Co-pokazuje-raport-EFL-270009-50x33crop.jpg) Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL?

Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL?

![Opłaty i podatki lokalne w 2026 r. wzrosną o 4,5% Ile więcej za nieruchomości, posiadanie psa i opłatę uzdrowiskową? [© wygenerowane przez AI] Opłaty i podatki lokalne w 2026 r. wzrosną o 4,5% Ile więcej za nieruchomości, posiadanie psa i opłatę uzdrowiskową?](https://s3.egospodarka.pl/grafika2/opodatkowanie-budowli/Oplaty-i-podatki-lokalne-w-2026-r-wzrosna-o-4-5-Ile-wiecej-za-nieruchomosci-posiadanie-psa-i-oplate-uzdrowiskowa-270114-150x100crop.jpg)

![Restrukturyzacja czy upadłość? Kluczowe decyzje przed 2026 rokiem [© pexels] Restrukturyzacja czy upadłość? Kluczowe decyzje przed 2026 rokiem](https://s3.egospodarka.pl/grafika2/restrukturyzacja/Restrukturyzacja-czy-upadlosc-Kluczowe-decyzje-przed-2026-rokiem-270125-150x100crop.jpg)

![Świadectwa EUR.1 dla używanych samochodów - nowe podejście organów celnych [© wygenerowane przez AI] Świadectwa EUR.1 dla używanych samochodów - nowe podejście organów celnych](https://s3.egospodarka.pl/grafika2/samochody-uzywane/Swiadectwa-EUR-1-dla-uzywanych-samochodow-nowe-podejscie-organow-celnych-270119-150x100crop.jpg)

![Raport płacowy 2025: Jak kształtują się wynagrodzenia w branży energetycznej i ciepłowniczej? [© wygenerowane przez AI] Raport płacowy 2025: Jak kształtują się wynagrodzenia w branży energetycznej i ciepłowniczej?](https://s3.egospodarka.pl/grafika2/branza-energetyczna/Raport-placowy-2025-Jak-ksztaltuja-sie-wynagrodzenia-w-branzy-energetycznej-i-cieplowniczej-269992-150x100crop.jpg)

![Reforma PIP najmocniej może uderzyć w cudzoziemców. Czy stracą prawo do legalnej pracy w Polsce? [© wygenerowane przez AI] Reforma PIP najmocniej może uderzyć w cudzoziemców. Czy stracą prawo do legalnej pracy w Polsce?](https://s3.egospodarka.pl/grafika2/zatrudnianie-cudzoziemcow/Reforma-PIP-najmocniej-moze-uderzyc-w-cudzoziemcow-Czy-straca-prawo-do-legalnej-pracy-w-Polsce-270115-150x100crop.jpg)

![Rozporządzenia wykonawcze do KSeF podpisane. Co znajduje się w nowych przepisach? [© wygenerowane przez AI] Rozporządzenia wykonawcze do KSeF podpisane. Co znajduje się w nowych przepisach?](https://s3.egospodarka.pl/grafika2/KSeF/Rozporzadzenia-wykonawcze-do-KSeF-podpisane-Co-znajduje-sie-w-nowych-przepisach-270113-150x100crop.jpg)