-

![Marketerzy nie doceniają pokolenia baby-boomers [© Scanrail - Fotolia.com] Marketerzy nie doceniają pokolenia baby-boomers]()

Marketerzy nie doceniają pokolenia baby-boomers

... komunikacyjnych skierowanych specjalnie do osób z tego pokolenia, tak aby przedstawiać ich w realnych, ... to, że baby-boomers spędzają większość czasu na dyskusjach o różnych aspektach swojego życia, niezwiązanych z kwestiami finansowymi. Wyniki badania wskazują na istnienie komunikacyjnej luki, którą firmy muszą wypełnić, jeśli chcą zapewnić tak ...

-

![Albo Photosop albo Vista [© Nmedia - Fotolia.com] Albo Photosop albo Vista]()

Albo Photosop albo Vista

... na ich nowe wersje. Firma Adobe nie planuje bowiem żadnych uaktualnień obecnych wersji tak, aby były one kompatybilne z Windows Vista. Oznacza to, że użytkownicy będą musieli sięgnąć do swoich portfeli, jeżeli zamierzają kupić sprzęt ... innych programów będą musieli poczekać na nowe wersje kompatybilne z Windows Vista. Spodziewany termin ich wydania to ...

-

![Wodoodporna klawiatura Wodoodporna klawiatura]()

Wodoodporna klawiatura

... trzeba ją wyczyścić. Zazwyczaj polega to na wyciąganiu osobno każdego klawisza, czyszczeniu go i wkładaniu z powrotem. Mając przed sobą wizję ... niepożądany. Jednak klawiaturę Washable Keyboard można swobodnie myć pod kranem. Pozwala na to technologia SpillSeal, chroniąca produkt przed kurzem i płynami. Unotron produkuje jeszcze dwa inne urządzenia, ...

-

![Wirusy i robaki IV 2007 Wirusy i robaki IV 2007]()

Wirusy i robaki IV 2007

... niezidentyfikowanych cyberprzestępców, prawdopodobnie z Chin. Mimo, że ta wersja nie była tak popularna w mediach jak Warezov.nf, statystyki Kaspersky Lab pokazują, że wariant .ms ... robaka Zhelatin, który towarzyszy Warezovowi zajmują trzy miejsca w zestawieniu, nie są to jednak miejsca wysokie: 6, 18 oraz 20. Phishing nie przestaje ewoluować. W ...

-

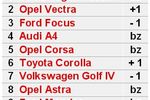

![Sprzedaż samochodów IV 2007 [© Scanrail - Fotolia.com] Sprzedaż samochodów IV 2007]()

Sprzedaż samochodów IV 2007

... sprzedaż wyniosła w kwietniu 1.055 aut, a więc o 19 sztuk więcej niż w marcu. Przy tak wysokiej średniej wynik miesięczny mógłby osiągnąć wielkość 28,5 tys. sprzedanych aut, w kwietniu ... 6.935 aut, o 21,4 procent większym niż w ubiegłym roku, w tym 2.043 auta to rezultat kwietniowej sprzedaży, o 35,6 procent większy niż rok wcześniej. Na szóstej ...

-

![Phishing - kradzież danych w Internecie Phishing - kradzież danych w Internecie]()

Phishing - kradzież danych w Internecie

... , na którą zostaje skierowany niczego nie podejrzewający internauta jest spreparowana tak, aby użytkownik nie zauważył różnicy. Na stronie podającej się za witrynę ... finansowe stosują protokół HTTPS tam, gdzie konieczne jest zalogowanie do systemu, choć i to zabezpieczenie może także zostać sfałszowane przez phisherów. Nie zaleca się używania ...

-

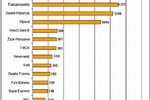

![Najpopularniejsze auta używane VI 2007 Najpopularniejsze auta używane VI 2007]()

Najpopularniejsze auta używane VI 2007

... znacznie różniące się wyniki procentowe. I tak w czerwcowych statystykach ... tak dużym zainteresowaniem gdyż oferta marek i modeli niemieckich aut jest największa na rynku europejskim. W dodatku nabywcy mają do wyboru samochody wszystkich możliwych segmentów - od luksusowych, poprzez sportowe, aż po auta rodzinne i najmniejsze. Druga kwestia to ...

-

![Tydzień 31/2007 (30.07-05.08.2007) [© Alexandr Mitiuc Fotolia.com] Tydzień 31/2007 (30.07-05.08.2007)]()

Tydzień 31/2007 (30.07-05.08.2007)

... Powstał, lecz w świecie nie zrobił kariery. Europa uznała ten problem za istotny tak z punktu widzenia politycznego (zmniejszenie zależności od USA), biznesowego (można sporo zarobić na ... przyszłości będą mogły przyczynić się do przyspieszenia rozwoju innych dziedzin. Galileo to prestiżowe przedsięwzięcie unijne i ma on być konkurencyjny także do ...

-

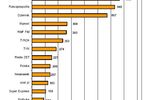

![Najczęściej cytowane media VII 2007 Najczęściej cytowane media VII 2007]()

Najczęściej cytowane media VII 2007

... aż 1096 razy (to 490 cytowań więcej niż w czerwcu). Tygodnik po raz pierwszy przekroczył pułap 1000 cytowań. Wprost osiągnął tak dobry wynik dzięki artykułom dotyczącym ujawnienia "taśm Rydzyka": "Spowiedź Rydzyka" i "Sługa burzy". W lipcu były to najczęściej przywoływane przez media ...

-

![Komputer zombie - zagrożenie nie tylko w Halloween [© stoupa - Fotolia.com] Komputer zombie - zagrożenie nie tylko w Halloween]()

Komputer zombie - zagrożenie nie tylko w Halloween

... to czas należący do duchów, wampirów, upiorów, a także zombie. Te ostatnie egzystują jednak nie ... atakami radzi G DATA - producent oprogramowania zabezpieczającego komputery. Choć w rzeczywistości trudno jest natknąć się na zombie, to z filmów wiemy, że ich główną cechą jest błyskawiczne zwiększanie swoich szeregów poprzez zarażanie kolejnych ofiar. ...

-

![Wirusy i robaki XI 2007 Wirusy i robaki XI 2007]()

Wirusy i robaki XI 2007

... tak dużą zmiennością, że każdy szkodnik z rankingu może w przyszłym miesiącu albo znaleźć się na szczycie, albo zupełnie zniknąć z zestawienia. Listopadowe zestawienie zawiera tylko jeden program, który prawie nie zmienił swojej pozycji, i jest to ... plik PDF, który działa jak downloader) zniknęły tak szybko, jak się pojawiły. Rekord w tym miesiącu ...

-

![Najpopularniejsze wirusy II 2008 Najpopularniejsze wirusy II 2008]()

Najpopularniejsze wirusy II 2008

... zagrażających nam złośliwych kodów, lecz liczba wykrywanych infekcji nie wzrasta tak szybko jak w roku ubiegłym. Utrzymała się natomiast tendencja wzrostowa, jeśli chodzi o ... specjalista ds. bezpieczeństwa Panda Security. Do niedawna robaki tworzono głównie po to, aby infekować kolejne komputery. W ostatnich miesiącach wzrosła jednak liczba odmian, ...

-

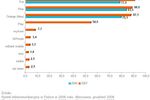

![Najczęściej cytowane media II 2008 Najczęściej cytowane media II 2008]()

Najczęściej cytowane media II 2008

... 163 razy. Drugie miejsce na podium należy do Rzeczpospolitej, której wynik to 945 powołań. Ranking lutowy przynosi zaskakujące zmiany. Na czwarte miejsce powrócił tygodnik ... osiągnął lepszy wynik niż w styczniu, ale nie uchroniło go to przed spadkiem na 11. miejsce (183 cytowania). Super Express tak samo jak w styczniu zajmuje 12. lokatę z wynikiem ...

-

![Telewizja HD: FreeSat wzorem dla TVP Telewizja HD: FreeSat wzorem dla TVP]()

Telewizja HD: FreeSat wzorem dla TVP

... cyfrowej, polscy konsumenci chętniej ponosiliby opłaty na rzecz telewizji publicznej, tak samo, jak płacą stacjom prywatnym. Opłata za usługi telewizji cyfrowej powinna ... abonamentowych przekraczających 1,5 mld zł rocznie. Instytut Globalizacji zaznacza, że jest to dwukrotnie więcej od obecnych wpływów z abonamentu. Dzięki lepszej ofercie i ...

-

![Lotniska: liczba pasażerów rośnie wolniej [© Scanrail - Fotolia.com] Lotniska: liczba pasażerów rośnie wolniej]()

Lotniska: liczba pasażerów rośnie wolniej

... tak dynamiczny jak w poprzednich latach. Największym lotniskiem pozostaje wciąż Warszawskie Okęcie, które obsłużyło o około 440 tys. pasażerów więcej aniżeli przed rokiem, a jego udział w rynku wyniósł 47 procent, podczas gdy rok wcześniej było to ...

-

![Telefonia komórkowa 2006/2007 Telefonia komórkowa 2006/2007]()

Telefonia komórkowa 2006/2007

... najwięcej zyskała w latach 2006-2007 PTC Sp. z o.o. - wzrost rozpoznawalności marki Era o ponad 12%. Dzięki tak dynamicznemu wzrostowi marka Era była w końcu 2007 roku najbardziej rozpoznawalną ... może w przyszłości skutkować większą skłonnością konsumentów do zmiany sieci. To wymusi jeszcze aktywniejszą rywalizację rynku po stronie podaży, również o ...

-

![Hakerzy komputerowi (nie)groźni [© stoupa - Fotolia.com] Hakerzy komputerowi (nie)groźni]()

Hakerzy komputerowi (nie)groźni

... go do przechowywania „gorących materiałów” np. pornografii dziecięcej. Jak haker to robi? Najczęściej losowo wybiera komputer i próbuje znaleźć zabezpieczenie, które jest w ... są centra dowodzenia, które zatrudniają doświadczonych programistów z doskonałą wiedzą – tak, jak przeciętna, legalnie działająca firma tworząca oprogramowanie. W opinii ...

-

![Atak pharming przez plik wideo o iPhone [© stoupa - Fotolia.com] Atak pharming przez plik wideo o iPhone]()

Atak pharming przez plik wideo o iPhone

... .LKC. W wyniku tego ataku dane bankowe ofiar trafiają w ręce cyberprzestępców. Pharming to zaawansowana wersja phishingu. Polega na manipulowaniu systemem DNS (Domain Name ... padają ofiarą ataku, gdy wprowadzają adres internetowy banku. Dlatego atak jest tak niebezpieczny. Jego celem jest okradanie kont użytkowników, a informacja o iPhone stanowi ...

-

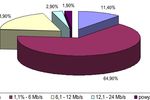

![Sektor MSP w Polsce a łącza internetowe Sektor MSP w Polsce a łącza internetowe]()

Sektor MSP w Polsce a łącza internetowe

... do zasobów Internetu przez pracodawców będzie coraz częstsze – prognozuje Mariusz Piaseczny z firmy D-Link. – To efekt tzw. cyberslackingu, czyli wykorzystywania Internetu w pracy do celów prywatnych. W Stanach Zjednoczonych, gdzie to zjawisko dokładnie przebadano, na prywatne sprawy załatwiane przez Internet, pracownik przeznacza dziennie ok ...

-

![Tydzień 42/2008 (13-19.10.2008) [© RVNW - Fotolia.com] Tydzień 42/2008 (13-19.10.2008)]()

Tydzień 42/2008 (13-19.10.2008)

... do porozumienia jeszcze przed 1 stycznia 2009 roku, kiedy to rotacyjne przewodnictwo w UE obejmą Czechy. Według Eurostat-u inflacja w strefie euro wyniosła we ... wobec 4,4% w poprzednich prognozach), a w 2009 o 2,5% (wobec 3,8 poprzednio). Dla Węgier jest to odpowiednio wzrost o 2,2% (poprzednio 2,3%) i w 2009 roku 1,5% (poprzednia prognoza 2,5%). ...

-

![Metody socjotechniki: świąteczny ranking [© stoupa - Fotolia.com] Metody socjotechniki: świąteczny ranking]()

Metody socjotechniki: świąteczny ranking

... metod. W okresie urlopowym większość użytkowników jest w radosnym i hojnym nastroju, jest to więc dla przestępców najlepszy czas na wypróbowanie swoich sposobów. Wspaniałomyślni ... ogłoszenia. W tej metodzie jest wykorzystywana skłonność użytkowników do sprawdzania tak zwanych okazji. Reklamy umieszczane na często odwiedzanych stronach internetowych ...

-

![Wirus komórkowy kradnie pieniądze [© stoupa - Fotolia.com] Wirus komórkowy kradnie pieniądze]()

Wirus komórkowy kradnie pieniądze

... na ich konto może być całkiem spora. "Nie ma wątpliwości co to tego, że autorzy trojana chcą zarobić pieniądze", mówi Denis Maslennikow, starszy analityk szkodliwych ... programy wysyłające SMS-y na płatne numery bez wiedzy użytkownika zainfekowanego telefonu to typowo rosyjskie zjawisko, które nie opuszcza granic tego kraju. Teraz widzimy, że problem ...

-

![Atak wirusów: uważaj na Sality.AO [© stoupa - Fotolia.com] Atak wirusów: uważaj na Sality.AO]()

Atak wirusów: uważaj na Sality.AO

... środków ostrożności z uwagi na ryzyko zmasowanego ataku. Sality.AO to wirus, który łączy w sobie funkcje tradycyjnych wirusów z cechami nowych złośliwych programów: z ... ataków DoS. Infekcje nie ograniczają się wyłącznie do plików, tak jak miało to miejsce w przypadku dawnych wirusów. Zgodnie z najnowszymi tendencjami zagrożenia rozprzestrzeniają ...

-

![Polski rynek IT spowolnił w 2008 r. Polski rynek IT spowolnił w 2008 r.]()

Polski rynek IT spowolnił w 2008 r.

... roczna rynku IT ogółem w 2008 r. wyniosła 5,5%. W porównaniu z 2007 r. oznaczało to spadek trzykrotny. Wyniki te nadal nastrajają optymistycznie. Dynamika była ... telefonii komórkowej uległa zatem z powrotem pewnemu przyspieszeniu. Dlaczego jest tak dobrze skoro jest tak źle Utrzymanie się dodatniego tempa rozwoju zarówno w rynku informatyki w ...

-

![Robak internetowy Kido na oku Kaspersky Lab [© stoupa - Fotolia.com] Robak internetowy Kido na oku Kaspersky Lab]()

Robak internetowy Kido na oku Kaspersky Lab

... usunąć „wykryte wirusy” za opłatą 49,95 dolarów. To fałszywe oprogramowanie antywirusowe jest tak irytujące, że istnieje duże prawdopodobieństwo, że użytkownicy ... Lab, komentując obecną sytuację. „Prawie każda wiadomość e-mail zawierała unikatową domenę. Miało to na celu uniemożliwienie filtrom antyspmowym wykrycie masowych wysyłek przy użyciu metod ...

-

![Uwaga na fałszywe komentarze na YouTube Uwaga na fałszywe komentarze na YouTube]()

Uwaga na fałszywe komentarze na YouTube

... link prowadzi do fałszywego programu antywirusowego. Eksperci podają, iż działanie to jest kolejnym przykładem tego, w jaki sposób cyberprzestępcy atakują popularne ... , które poddaliśmy analizie przekierowuje internautów na tę samą stronę. Sugeruje to, iż aby publikować komentarze prowadzące do strony ze złośliwym oprogramowaniem w sposób masowy, ...

-

![Kryzys a rynek pracy w I kw. 2009 Kryzys a rynek pracy w I kw. 2009]()

Kryzys a rynek pracy w I kw. 2009

... , wyższego wynagrodzenia. W pierwszym kwartale 2009 roku osoby pracujące nie były już tak otarte na zmianę, obawiając się obecnej sytuacji na rynku, pracodawcy ... wysuwa się odpowiadanie na oferty pracy znalezione w Internecie lub prasie. To właśnie Internet stał się najskuteczniejszym i jednocześnie najwygodniejszym sposobem na szukanie i znalezienie ...

-

![Polski branding narodowy w powijakach [© Scanrail - Fotolia.com] Polski branding narodowy w powijakach]()

Polski branding narodowy w powijakach

... to ważny element tożsamości rynkowej. Każda firma na świecie jest postrzegana właśnie w kontekście kraju, z którego pochodzi. Kraje, które chcą się liczyć i konkurować na skalę międzynarodową, muszą mieć silne marki. Dzięki marce kraj buduje swój wizerunek, autorytet, bogactwo i dobrobyt. Dlatego tak ... polskich marek nie odniosła tak naprawdę sukcesu ...

-

![Zarządzanie kadrami: 83% firm potrzebuje zmian [© Scanrail - Fotolia.com] Zarządzanie kadrami: 83% firm potrzebuje zmian]()

Zarządzanie kadrami: 83% firm potrzebuje zmian

... Generalny JBA. "W obecnych realiach prowadzenia biznesu należy podejmować radykalne kroki. Implementacja nowych sposobów zarządzania miejscami pracy pozwoli pracownikom być tak elastycznymi jak to tylko możliwe. Ułatwi także rekrutację najzdolniejszych osób i poprawi efektywność. Będzie mieć korzystny wpływ na rozwój technologii. I co najważniejsze ...

-

![Atak phishingowy na BZ WBK Atak phishingowy na BZ WBK]()

Atak phishingowy na BZ WBK

... . Cyberprzestępcy do wyłudzenia danych wykorzystują standardową metodę ataku, tzw. phishing. To nie pierwsza próba ataku na BZ WBK, cyberprzestępcy już kilkukrotnie ... Nowatkowski z G Data Software - „Wyłapany przez nasze serwery atak na Klientów BZ WBK to standardowa metoda wyłudzania danych realizowana poprzez atak phishingowy. Zauważyć jednak można ...

-

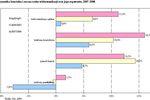

![Zatrudnienie absolwenta - przyczyny Zatrudnienie absolwenta - przyczyny]()

Zatrudnienie absolwenta - przyczyny

... tak twierdzą inżynierowie, którzy wzięli udział w sondażu Banku Danych o Inżynierach. Obecnie rynek pracy nie jest łaskawy dla absolwentów poszukujących swojej pierwszej pracy w wyuczonym zawodzie. Co piąty bezrobotny to ... pewną praktyką zawodową. To wszystko powoduje, iż absolwentom, również kierunków technicznych, nie jest tak prosto w krótkim ...

-

![Sprawozdania finansowe a ocena ryzyka Sprawozdania finansowe a ocena ryzyka]()

Sprawozdania finansowe a ocena ryzyka

... procesu ujmowania ryzyka w sprawozdaniu finansowym podzielony jest na pięć głównych etapów. „Najistotniejszym i jednocześnie najtrudniejszym z nich jest identyfikacja ryzyk. Kolejne kroki to analiza i ocena, podczas których powinien powstać model wyceny ryzyka dla potrzeb „zaksięgowania” ryzyka w bilansie zysków i strat. Ostatnim etapem jest ...

-

![Sektor energetyczny: brak specjalistów [© christian42 - Fotolia.com] Sektor energetyczny: brak specjalistów]()

Sektor energetyczny: brak specjalistów

... . Może się wówczas okazać, iż zabraknie inżynierów posiadających doświadczenie w prowadzeniu tego typu inwestycji. Jaki jest powód takiego stanu rzeczy? Na to pytanie starają się odpowiedzieć eksperci z HAYS Poland. Przyczyny niedoboru doświadczonych inżynierów W ostatnim dziesięcioleciu w Polsce powstało niewiele nowych bloków mocy wytwórczych ...

-

![Kaspersky Lab: szkodliwe programy XI 2009 Kaspersky Lab: szkodliwe programy XI 2009]()

Kaspersky Lab: szkodliwe programy XI 2009

... Inną nowością, o której warto wspomnieć, jest Packed.Win32.Krap.ag. Tak jak inni przedstawiciele rodziny Packed, Krap.ag wykrywa specjalny program pakujący ... dane wygenerowane przez moduł ochrona WWW, odzwierciedlające krajobraz zagrożeń online. Zestawienie to zawiera szkodliwe programy wykryte na stronach internetowych oraz pobrane na maszyny ...

-

![Kaspersky Lab: zagrożenia internetowe 2010 [© stoupa - Fotolia.com] Kaspersky Lab: zagrożenia internetowe 2010]()

Kaspersky Lab: zagrożenia internetowe 2010

... w przyszłości przewidujemy większą liczbę „szarych” przedsięwzięć na rynku usług botnetowych. Tak zwane „programy partnerskie” pozwalają właścicielom botnetów zarabiać na takiej działalności, ... ’ów zagrożeni będą tylko posiadacze „złamanych” urządzeń. Niestety nie odnosi się to do użytkowników telefonów z systemem Android OS, bowiem wszyscy oni będą ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Marketerzy nie doceniają pokolenia baby-boomers [© Scanrail - Fotolia.com] Marketerzy nie doceniają pokolenia baby-boomers](https://s3.egospodarka.pl/grafika/seniorzy/Marketerzy-nie-doceniaja-pokolenia-baby-boomers-apURW9.jpg)

![Albo Photosop albo Vista [© Nmedia - Fotolia.com] Albo Photosop albo Vista](https://s3.egospodarka.pl/grafika/Windows-Vista/Albo-Photosop-albo-Vista-Qq30bx.jpg)

![Sprzedaż samochodów IV 2007 [© Scanrail - Fotolia.com] Sprzedaż samochodów IV 2007](https://s3.egospodarka.pl/grafika/sprzedaz-samochodow/Sprzedaz-samochodow-IV-2007-apURW9.jpg)

![Tydzień 31/2007 (30.07-05.08.2007) [© Alexandr Mitiuc Fotolia.com] Tydzień 31/2007 (30.07-05.08.2007)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-31-2007-30-07-05-08-2007-12AyHS.jpg)

![Komputer zombie - zagrożenie nie tylko w Halloween [© stoupa - Fotolia.com] Komputer zombie - zagrożenie nie tylko w Halloween](https://s3.egospodarka.pl/grafika/botnet/Komputer-zombie-zagrozenie-nie-tylko-w-Halloween-MBuPgy.jpg)

![Lotniska: liczba pasażerów rośnie wolniej [© Scanrail - Fotolia.com] Lotniska: liczba pasażerów rośnie wolniej](https://s3.egospodarka.pl/grafika/transport-lotniczy/Lotniska-liczba-pasazerow-rosnie-wolniej-apURW9.jpg)

![Hakerzy komputerowi (nie)groźni [© stoupa - Fotolia.com] Hakerzy komputerowi (nie)groźni](https://s3.egospodarka.pl/grafika/hakerzy/Hakerzy-komputerowi-nie-grozni-MBuPgy.jpg)

![Atak pharming przez plik wideo o iPhone [© stoupa - Fotolia.com] Atak pharming przez plik wideo o iPhone](https://s3.egospodarka.pl/grafika/pharming/Atak-pharming-przez-plik-wideo-o-iPhone-MBuPgy.jpg)

![Tydzień 42/2008 (13-19.10.2008) [© RVNW - Fotolia.com] Tydzień 42/2008 (13-19.10.2008)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-42-2008-13-19-10-2008-sNRO59.jpg)

![Metody socjotechniki: świąteczny ranking [© stoupa - Fotolia.com] Metody socjotechniki: świąteczny ranking](https://s3.egospodarka.pl/grafika/oszustwa-internetowe/Metody-socjotechniki-swiateczny-ranking-MBuPgy.jpg)

![Wirus komórkowy kradnie pieniądze [© stoupa - Fotolia.com] Wirus komórkowy kradnie pieniądze](https://s3.egospodarka.pl/grafika/trojany/Wirus-komorkowy-kradnie-pieniadze-MBuPgy.jpg)

![Atak wirusów: uważaj na Sality.AO [© stoupa - Fotolia.com] Atak wirusów: uważaj na Sality.AO](https://s3.egospodarka.pl/grafika/wirusy/Atak-wirusow-uwazaj-na-Sality-AO-MBuPgy.jpg)

![Robak internetowy Kido na oku Kaspersky Lab [© stoupa - Fotolia.com] Robak internetowy Kido na oku Kaspersky Lab](https://s3.egospodarka.pl/grafika/Kido/Robak-internetowy-Kido-na-oku-Kaspersky-Lab-MBuPgy.jpg)

![Polski branding narodowy w powijakach [© Scanrail - Fotolia.com] Polski branding narodowy w powijakach](https://s3.egospodarka.pl/grafika/wizerunek-panstwa/Polski-branding-narodowy-w-powijakach-apURW9.jpg)

![Zarządzanie kadrami: 83% firm potrzebuje zmian [© Scanrail - Fotolia.com] Zarządzanie kadrami: 83% firm potrzebuje zmian](https://s3.egospodarka.pl/grafika/zarzadzanie-kadrami/Zarzadzanie-kadrami-83-firm-potrzebuje-zmian-apURW9.jpg)

![Sektor energetyczny: brak specjalistów [© christian42 - Fotolia.com] Sektor energetyczny: brak specjalistów](https://s3.egospodarka.pl/grafika/branza-energetyczna/Sektor-energetyczny-brak-specjalistow-zaGbha.jpg)

![Kaspersky Lab: zagrożenia internetowe 2010 [© stoupa - Fotolia.com] Kaspersky Lab: zagrożenia internetowe 2010](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Kaspersky-Lab-zagrozenia-internetowe-2010-MBuPgy.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju [© sasun Bughdaryan - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-jeszcze-w-maju-266937-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Składka zdrowotna 2026 i podatek liniowy - ile wynosi, jaki limit odliczenia [© wygenerowane przez AI] Składka zdrowotna 2026 i podatek liniowy - ile wynosi, jaki limit odliczenia](https://s3.egospodarka.pl/grafika2/skladka-na-ubezpieczenie-zdrowotne/Skladka-zdrowotna-2026-i-podatek-liniowy-ile-wynosi-jaki-limit-odliczenia-270127-150x100crop.jpg)

![Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL? [© wygenerowane przez AI] Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL? [© wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/chinskie-auta/Chinskie-auta-Od-niskiej-jakosci-do-globalnego-lidera-Co-pokazuje-raport-EFL-270009-50x33crop.jpg) Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL?

Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL?

![Opłaty i podatki lokalne w 2026 r. wzrosną o 4,5% Ile więcej za nieruchomości, posiadanie psa i opłatę uzdrowiskową? [© wygenerowane przez AI] Opłaty i podatki lokalne w 2026 r. wzrosną o 4,5% Ile więcej za nieruchomości, posiadanie psa i opłatę uzdrowiskową?](https://s3.egospodarka.pl/grafika2/opodatkowanie-budowli/Oplaty-i-podatki-lokalne-w-2026-r-wzrosna-o-4-5-Ile-wiecej-za-nieruchomosci-posiadanie-psa-i-oplate-uzdrowiskowa-270114-150x100crop.jpg)

![Restrukturyzacja czy upadłość? Kluczowe decyzje przed 2026 rokiem [© pexels] Restrukturyzacja czy upadłość? Kluczowe decyzje przed 2026 rokiem](https://s3.egospodarka.pl/grafika2/restrukturyzacja/Restrukturyzacja-czy-upadlosc-Kluczowe-decyzje-przed-2026-rokiem-270125-150x100crop.jpg)

![Świadectwa EUR.1 dla używanych samochodów - nowe podejście organów celnych [© wygenerowane przez AI] Świadectwa EUR.1 dla używanych samochodów - nowe podejście organów celnych](https://s3.egospodarka.pl/grafika2/samochody-uzywane/Swiadectwa-EUR-1-dla-uzywanych-samochodow-nowe-podejscie-organow-celnych-270119-150x100crop.jpg)

![Raport płacowy 2025: Jak kształtują się wynagrodzenia w branży energetycznej i ciepłowniczej? [© wygenerowane przez AI] Raport płacowy 2025: Jak kształtują się wynagrodzenia w branży energetycznej i ciepłowniczej?](https://s3.egospodarka.pl/grafika2/branza-energetyczna/Raport-placowy-2025-Jak-ksztaltuja-sie-wynagrodzenia-w-branzy-energetycznej-i-cieplowniczej-269992-150x100crop.jpg)

![Reforma PIP najmocniej może uderzyć w cudzoziemców. Czy stracą prawo do legalnej pracy w Polsce? [© wygenerowane przez AI] Reforma PIP najmocniej może uderzyć w cudzoziemców. Czy stracą prawo do legalnej pracy w Polsce?](https://s3.egospodarka.pl/grafika2/zatrudnianie-cudzoziemcow/Reforma-PIP-najmocniej-moze-uderzyc-w-cudzoziemcow-Czy-straca-prawo-do-legalnej-pracy-w-Polsce-270115-150x100crop.jpg)