-

![Agentic AI: czym jest i jak zmieni handel oraz biznes? Agentic AI: czym jest i jak zmieni handel oraz biznes?]()

Agentic AI: czym jest i jak zmieni handel oraz biznes?

... jest jedynie kolejnym etapem automatyzacji – to przełom o charakterze systemowym, który redefiniuje sposób funkcjonowania biznesu, handlu i codziennego życia konsumentów. Raport Mastercard Signals (Q3 2025), zatytułowany „The Agentic Shift”, analizuje, w jaki sposób ... aż 74 z 144 startupów pracowało nad rozwiązaniami opartymi na agentic AI. Już trzy ...

-

![Nowy sposób badania e-skuteczności [© stoupa - Fotolia.com] Nowy sposób badania e-skuteczności]()

Nowy sposób badania e-skuteczności

... realizacja założeń marketingowych kampanii (Post Click Analysis). W trakcie trwania kampanii przeprowadzane jest również badanie ankietowe online dla dwóch grup respondentów rekrutowanych z populacji użytkowników witryn internetowych, na których wyświetlana jest kampania. Pierwszą grupę stanowią osoby, które miały styczność z reklamą, drugą - które ...

-

![Rośnie ilość cyfrowych danych na świecie [© Scanrail - Fotolia.com] Rośnie ilość cyfrowych danych na świecie]()

Rośnie ilość cyfrowych danych na świecie

... na istniejącą obecnie infrastrukturę informatyczną. Ten ogromny wzrost zmieni sposób, w jaki organizacje i wykwalifikowany personel wykonują swe zadania. Zmieni także sposób ... informacji. Zgodność z przepisami i zabezpieczenia – obecnie 20% cyfrowego wszechświata objęte jest wymogami regulacji prawnych i norm, zaś około 30% podlega potencjalnie różnym ...

-

![Kryzys a wpływ mediów na obawy Polaków Kryzys a wpływ mediów na obawy Polaków]()

Kryzys a wpływ mediów na obawy Polaków

... jest zdania, że sposób informowania przez media o światowym kryzysie wpływa na pogorszenie społecznych obaw związanych ze spowolnieniem. Wspólne ... jest zdania, że media informując o sytuacji gospodarczej kraju są obiektywne - nie umniejszają, ani nie powiększają rozmiarów kryzysu. Taką opinię stosunkowo najczęściej deklarują osoby mieszkające na ...

-

![Największe lotniska świata stawiają na samoobsługę [© Scanrail - Fotolia.com] Największe lotniska świata stawiają na samoobsługę]()

Największe lotniska świata stawiają na samoobsługę

... jest upowszechnienie kart pokładowych w formie kodów paskowych przesyłanych na telefony komórkowe pasażerów. Ankieta SITA Airport IT Trends, której wyniki zostały ogłoszone na ... Prawie 80% naszych respondentów zamierza w ten sposób uprościć swoje odprawy pasażerskiej 2010 roku, a z czołowej setki lotnisk na świecie 40% oferuje już właśnie teraz ...

-

![Polska gospodarka: co jest siłą napędową? Polska gospodarka: co jest siłą napędową?]()

Polska gospodarka: co jest siłą napędową?

... łączności jest dobra, niezależnie od koniunktury. Wzrost sprzedaży nie zawsze będzie szedł w 2010 r. w parze ze wzrostem zysku: W 2010 r. w sposób ... większość przedsiębiorstw prawie we wszystkich sektorach gospodarki planuje utrzymanie inwestycji na poziomie z 2009 r. Firmy z sektora „hotele i restauracje” zakończyły w większości swoje inwestycje w ...

-

![Zamiana mieszkania na dom w 2011 r. Zamiana mieszkania na dom w 2011 r.]()

Zamiana mieszkania na dom w 2011 r.

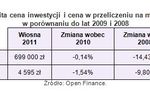

... ceny metra kwadratowego domu – z 3889 zł do 4312 zł. Jedyną pozytywną zmianą jest wzrost wielkości największej – spośród oferowanych w tym segmencie – działki o ponad 8,5 proc., do ... etapy inwestycji. Przyjmujemy, że w ten sposób koszt wykonania domu można zbić o 10 proc., nie tracąc przy tym na jakości, a nierzadko wręcz ją podnosząc. Oznaczałoby ...

-

![Gadu-Gadu na iPada Gadu-Gadu na iPada]()

Gadu-Gadu na iPada

... na systemy Android i iOS. Nie dotyczy to transferu danych, którego sposób rozliczania zależy od sieci komórkowej. Ze wszystkich wersji Mobilnego GG w maju skorzystało blisko 700 tysięcy użytkowników. Wraz z wydaniem Mobilnego Gadu-Gadu na iPada ukazała się aktualizacja wersji GG na ...

-

![Polskie firmy stawiają na aplikacje mobilne [© Scanrail - Fotolia.com] Polskie firmy stawiają na aplikacje mobilne]()

Polskie firmy stawiają na aplikacje mobilne

... na przedsiębiorstwa Wdrożenia rozwiązań mobilnych wiążą się z pewnym ryzykiem, a firmy IT są tego świadome. Mniej więcej trzy spośród czterech zbadanych firm w skali globalnej twierdzi, że zachowanie wysokiego stopnia bezpieczeństwa jest ... IT i realizowane w ten sam sposób — najlepiej z wykorzystaniem kompatybilnych urządzeń i ujednoliconych ...

-

![Nowe groźne odnośniki na Facebooku Nowe groźne odnośniki na Facebooku]()

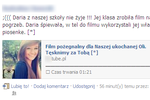

Nowe groźne odnośniki na Facebooku

... z filmem powoduje przeniesienie do serwisu Facebook. Tam wyświetlana jest obietnica odtworzenia materiału wideo po kliknięciu przycisku "Lubię to". Postąpienie zgodnie ze wskazówką sprawia, że na profilu internauty dodawana jest miniatura jednego z kontrowersyjnych filmów. W ten sposób znajomi użytkownika dowiadują się jaki film internauta chciał ...

-

![Dobry Klimat dla Rodziny lepszy niż ulga na dzieci? [© drubig-photo - Fotolia.com] Dobry Klimat dla Rodziny lepszy niż ulga na dzieci?]()

Dobry Klimat dla Rodziny lepszy niż ulga na dzieci?

... podatkowym jest tak skonstruowana, aby nie wpłynęła negatywnie na sytuację rodzin, które obecnie w pełni wykorzystują przysługujące im korzyści z tytułu ulgi na dzieci. ... miesięcznie. Eksperci Fundacji CenEA zwracają też uwagę na fakt, iż ze względu na funkcjonujący w Polsce progowy sposób wycofywania świadczeń rodzinnych, dla niektórych rodzin z ...

-

![6 sposobów na bankowe ataki APT [© tiero - Fotolia.com] 6 sposobów na bankowe ataki APT]()

6 sposobów na bankowe ataki APT

... ataków APT w standardowy sposób jest niemożliwe, dlatego Wojciech Kraśniewski, certyfikowany inżynier Barracuda Networks, zaleca: uruchomienie wielopoziomowej ochrony opartej o systemy IPS/IDS; zainstalowanie programu antywirusowego na stacjach końcowych oraz antywirusa z funkcją sandboxingu na bramie; podział sieci na sekcje zawierające komputery ...

-

![5 sposobów na sprzedaż przez content marketing [© Michail Petrov - Fotolia.com] 5 sposobów na sprzedaż przez content marketing]()

5 sposobów na sprzedaż przez content marketing

... sztuką jest np. pojawiać się we wszystkich możliwych serwisach społecznościowych, generując na nich podobne treści. Lepiej zaplanować strategię dystrybucji contentu, biorąc pod uwagę, w którym miejscu może znajdować się grupa celu i w jaki sposób najskuteczniej ją zaangażować, biorąc pod uwagę specyfikę danego serwisu. I na koniec najważniejsza ...

-

![Zamówienia publiczne. Lista problemów jest długa [© pressmaster - Fotolia.com] Zamówienia publiczne. Lista problemów jest długa]()

Zamówienia publiczne. Lista problemów jest długa

... Polskich wynika niestety, że ich lista jest długa. Znajduje się na niej chociażby nadużywanie instytucji kary umownej ... na rynku zamówień publicznych. Dzięki temu faktycznie zabezpieczony będzie interes przedsiębiorców realizujących zadania, a także zapewniona będzie właściwa jakość świadczeń. Standardem powinno być formułowanie zapisów SIWZ w sposób ...

-

![Czy brak zaufania do szefa jest normą? [© Nomad_Soul - Fotolia.com] Czy brak zaufania do szefa jest normą?]()

Czy brak zaufania do szefa jest normą?

... pracodawcy?". Na brak zaufania wskazuje jedynie 17% badanych, a jego powodem jest najczęściej brak dostępu do informacji (48% badanych), manipulowanie informacjami lub niemówienie całej prawdy (41% respondentów). Wprawdzie brak zaufania do szefa jest obecnie zjawiskiem rzadszym niż w poprzednich latach, to jednak nie sposób pominąć milczeniem ...

-

![Polak jedzie na wakacje, ale jak? [© GTeam - Fotolia.com] Polak jedzie na wakacje, ale jak?]()

Polak jedzie na wakacje, ale jak?

... sposób lokomocji wybiera aż 6 na 10 z nas - wynika ze zrealizowanego na zlecenie firmy Kongsberg Automotive raportu "Polak jedzie na wakacje". Na drugim miejscu plasuje się podróż samolotem, ale tę wybiera już zaledwie 12 proc. badanych. Na ...

-

![Kryptowaluty, czyli oszustwa na 10 milionów dolarów Kryptowaluty, czyli oszustwa na 10 milionów dolarów]()

Kryptowaluty, czyli oszustwa na 10 milionów dolarów

... na pasku adresu przeglądarki. Powinien on zawierać np. „blockchain.info”, a nie „blackchaen.info”. Zapisz adres swojego e-portfela w zakładce, abyś mógł stamtąd uzyskiwać do niego dostęp – w ten sposób ...

-

![Fala włamań na konta Instagram Fala włamań na konta Instagram]()

Fala włamań na konta Instagram

... nick, zdjęcie profilowe, adres e-mail i numer telefonu, co sprawia, że przywrócenie dostępu jest niemal niemożliwe. Na razie dokładnie nie wiadomo w jaki sposób cyberprzestępcom udało się uzyskać dostęp do profili użytkowników na Instagramie. Najprawdopodobniej wykorzystali oni ataki typu phishing, czyli wyłudzanie informacji od samych ofiar ...

-

![5 trendów, na które polski biznes powinien zwrócić uwagę [© Irina - Fotolia.com] 5 trendów, na które polski biznes powinien zwrócić uwagę]()

5 trendów, na które polski biznes powinien zwrócić uwagę

... sposób pracy w projektach IT. Ciężko już ich dzisiaj zachęcić do innej metody pracy. Zarówno dostawcy, jak i odbiorcy oprogramowania muszą więc być przygotowani na nowy sposób realizacji projektów, powoli odchodząc od dotychczasowych modeli współpracy, utartych wzorców i wzajemnych oczekiwań. Model pracy w agile nie jest ...

-

![Phishing: co 10. atak żeruje na popularności Apple Phishing: co 10. atak żeruje na popularności Apple]()

Phishing: co 10. atak żeruje na popularności Apple

... Na co należy szczególnie uważać w kanale mobile? Potwierdzeniem niegasnącej popularności phishingu był chociażby ubiegłoroczny raport Verizon, który pokazał, że technika ta została wykorzystana w co trzecim z przeprowadzonych ataków (32%). Nie sposób ...

-

![Mało chętnych na ubezpieczenia online. Polisy kupujemy od agenta [© thodonal - Fotolia.com] Mało chętnych na ubezpieczenia online. Polisy kupujemy od agenta]()

Mało chętnych na ubezpieczenia online. Polisy kupujemy od agenta

... EY badania „Jak Polacy kupują ubezpieczenia?” wynika, że statystyczny Kowalski polisę kupuje przede wszystkim w sposób tradycyjny. Do takiego zachowania przyznaje się 2 na 3 respondentów. 27% badanych deklaruje z kolei, że internet jest jedynym miejscem pozyskiwania informacji o ofercie ubezpieczycieli, a co trzeci (35%) szuka informacji w sieci ...

-

![T-Mobile na kartę - nielimitowane rozmowy, SMS-y i 20 GB za 25 zł na 30 dni [© dandyandy - Fotolia.com] T-Mobile na kartę - nielimitowane rozmowy, SMS-y i 20 GB za 25 zł na 30 dni]()

T-Mobile na kartę - nielimitowane rozmowy, SMS-y i 20 GB za 25 zł na 30 dni

... rozmowy, SMS-y i 10 GB za 25 zł na 30 dni” na jeden z poniższych sposobów: wybierając właściwą opcję w aplikacji ... sposób cykliczny, po upływie 30 dni. Wystartuj za 5 zł i skorzystaj z promocji W przypadku nowych użytkowników zasady korzystania z promocji są podobne, konieczny jest jednak zakup startera. Użytkownicy na start otrzymują ofertę na ...

-

![Oszustwo na kryptowalutę Squid Game można było wykryć [© pixabay.com] Oszustwo na kryptowalutę Squid Game można było wykryć]()

Oszustwo na kryptowalutę Squid Game można było wykryć

... na dużą skalę. Przede wszystkim jednak jest to dobra lekcja dla wszystkich osób, które chcą być posiadaczem kryptowalut, a które nie wiedzą, na jakie ... , opisujący np. cele, założenia lub sposób funkcjonowania waluty czy też sprawdzenie „kontraktu” (kodu kryptowaluty) na stronach mierzących bezpieczeństwo związane z daną kryptowalutą i potencjalne ...

-

![Ranking dark stores. Na podium Lisek APP, Jush! oraz BOLT Market [© pixabay.com] Ranking dark stores. Na podium Lisek APP, Jush! oraz BOLT Market]()

Ranking dark stores. Na podium Lisek APP, Jush! oraz BOLT Market

... dark store’ów. Na warsztat wzięli 11 czynników warunkujących poziom i rodzaj świadczonej usługi, przyznali punkty i w ten sposób powstał autorski ranking. Ranking dark store’ów Polacy zamawiają zakupy do domu w dwóch sytuacjach. Gdy nie chcą lub nie mogą udać się do sklepu lub gdy zależy im na czasie a lista zakupów jest ...

-

![Firma odporna na wyciek danych - jak to zrobić? [© pixabay.com] Firma odporna na wyciek danych - jak to zrobić?]()

Firma odporna na wyciek danych - jak to zrobić?

... chronić się przed utratą danych od wewnątrz firmy? Bez względu na to, jakie dane przetwarza organizacja, istnieje kilka uniwersalnych sposobów ochrony ... sposób można postępować z danymi wrażliwymi, kto może uzyskać do nich dostęp i w jakim celu. Upewnij się, że zasady są łatwe do zrozumienia. Edukuj pracowników i wyjaśniaj im, jak ważne jest ...

-

![Co kupuje Polak na wakacjach? [© pixabay.com] Co kupuje Polak na wakacjach?]()

Co kupuje Polak na wakacjach?

... na ulicach (65% kupujących w ten sposób), stoiskach z pamiątkami (62%) oraz lokalnych targowiskach (62%). Odwiedzamy te lokalne miejsca głównie dlatego, aby znaleźć tam produkty regionalne (52%), a także w celu sprawienia sobie przyjemności przez zakup czegoś (41%). Część badanych dodaje, że jest ...

-

![WhatsApp i Telegram - uwaga na nowe zagrożenie [© pixabay.com] WhatsApp i Telegram - uwaga na nowe zagrożenie]()

WhatsApp i Telegram - uwaga na nowe zagrożenie

... w ten sposób m.in. kryptowaluty. Eksperci ESET zdemaskowali dziesiątki witryn, podszywających się pod oficjalne strony aplikacji Telegram i WhatsApp. Cyberprzestępcy wzięli na ... ekranu przechowywanych na zainfekowanych urządzeniach. OCR był wykorzystywany m.in. w celu znalezienia i kradzieży frazy początkowej, która jest kodem mnemonicznym ...

-

![Boże Narodzenie 2023: kiedy, ile i na co wydajemy? Boże Narodzenie 2023: kiedy, ile i na co wydajemy?]()

Boże Narodzenie 2023: kiedy, ile i na co wydajemy?

... sposób uszczęśliwiania bliskich – mówi Marta Życińska, dyrektorka generalna Mastercard Polska. Z czego finansujemy wydatki na święta? Mastercard zapytał również konsumentów o to, w jaki sposób ...

-

![Czy inteligentne zabawki to dobry wybór na prezent świąteczny? Czy inteligentne zabawki to dobry wybór na prezent świąteczny?]()

Czy inteligentne zabawki to dobry wybór na prezent świąteczny?

... na poniższe pytania, aby zminimalizować ryzyko przykrej niespodzianki: Jakie dane są gromadzone przez urządzenie i w jaki sposób są dalej przetwarzane? Czy zabawka i powiązane z nią aplikacje są zgodne z przepisami prawnymi dotyczącymi ochrony danych? Jakie uprawnienia dostępu są przyznawane zabawce i powiązanym z nią aplikacjom? Czy możliwe jest ...

-

![3 mity i 2 porady na Światowy Dzień Backupu 3 mity i 2 porady na Światowy Dzień Backupu]()

3 mity i 2 porady na Światowy Dzień Backupu

... odpowiednich warunków do bezpiecznego odzyskiwania danych. Narażają się tym samym na to, że elementy oprogramowania ransomware mogą zostać ponownie wprowadzone ... obrony w starciu z oprogramowaniem ransomware jest zapewnienie, że repozytoria kopii zapasowych są bezpiecznie przechowywane w sposób, który uniemożliwia ich uszkodzenie, zaszyfrowanie lub ...

-

![Aplikacja mObywatel: wszystko o dokumentach i usługach na wakacyjny wyjazd [© Freepik] Aplikacja mObywatel: wszystko o dokumentach i usługach na wakacyjny wyjazd]()

Aplikacja mObywatel: wszystko o dokumentach i usługach na wakacyjny wyjazd

... dostęp do elektronicznych odpowiedników, np. mDowodu czy mPrawa jazdy - każdy z nich jest uznawany na terenie całej Polski. Zwróć uwagę, żeby opuszczając granice ... z plaży. Dzięki usłudze Bilkom kupisz bilet na interesujące Cię połączenie, a potem, w czasie kontroli, w wygodny sposób okażesz go na smartfonie. mObywatel to Twoje osobiste centrum ...

-

![Czym jest marketing wirusowy? [© Minerva Studio - Fotolia.com] Czym jest marketing wirusowy?]()

Czym jest marketing wirusowy?

... na końcu coś od siebie, na ogół jest to jakaś reklama, lub zachęta do założenia podobnego konta. Uwierz mi, to naprawdę działa! Marketing wirusowy kształtuje sposób myślenia wielu ludzi. Gdy od osoby do której mają zaufanie, słyszą że coś jest dobre i warto wydać na ...

Tematy: marketing wirusowy, techniki promocji -

![Newsy na pulpicie [© Nmedia - Fotolia.com] Newsy na pulpicie]()

Newsy na pulpicie

... gospodarczą lub wykonywaną usługę (nie trzeba posiadać REGON-u). Za jego pomocą można w prosty sposób odnaleźć firmę na podstawie prowadzonej przez nią działalności, a następnie porozmawiać z nią za pomocą komunikatora. Jeżeli firma jest aktualnie off-line, system automatycznie zapamięta wiadomość i przekaże ją po uruchomieniu programu. Komunikator ...

Tematy: multimedia cafe, cafe news -

![Innowacja na rynku komórkowym Innowacja na rynku komórkowym]()

Innowacja na rynku komórkowym

... Display, w skrócie NED) polega na nanoszeniu nanorurek węglowych bezpośrednio na szklane podłoże i w ten sposób tworzenie wydajnego w zakresie emisji elektronów i sprawnego energetycznie układu katody wyświetlacza. Proces nanoszenia nie wymaga stosowania wysokich temperatur, co jest bardzo ważne z uwagi na wrażliwość cieplną używanych materiałów ...

-

![Reklamy internetowe pop-up na oku UOKiK [© stoupa - Fotolia.com] Reklamy internetowe pop-up na oku UOKiK]()

Reklamy internetowe pop-up na oku UOKiK

... ). Formą komunikacji za pośrednictwem sieci jest m.in. reklama typu pop-up, czyli wyskakujące na ekranie monitora okienka prezentujące treści promocyjne – ... sposób, aby były one zgodne z prawem. Międzynarodowa Sieć Ochrony Konsumentów (International Consumer Protection and Enforcement Network – ICPEN), w ramach której realizowany jest Internet Sweep ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Nowy sposób badania e-skuteczności [© stoupa - Fotolia.com] Nowy sposób badania e-skuteczności](https://s3.egospodarka.pl/grafika/prawdziwy-efekt/Nowy-sposob-badania-e-skutecznosci-MBuPgy.jpg)

![Rośnie ilość cyfrowych danych na świecie [© Scanrail - Fotolia.com] Rośnie ilość cyfrowych danych na świecie](https://s3.egospodarka.pl/grafika/dane/Rosnie-ilosc-cyfrowych-danych-na-swiecie-apURW9.jpg)

![Największe lotniska świata stawiają na samoobsługę [© Scanrail - Fotolia.com] Największe lotniska świata stawiają na samoobsługę](https://s3.egospodarka.pl/grafika/najwieksze-lotniska-swiata/Najwieksze-lotniska-swiata-stawiaja-na-samoobsluge-apURW9.jpg)

![Polskie firmy stawiają na aplikacje mobilne [© Scanrail - Fotolia.com] Polskie firmy stawiają na aplikacje mobilne](https://s3.egospodarka.pl/grafika/polskie-firmy/Polskie-firmy-stawiaja-na-aplikacje-mobilne-apURW9.jpg)

![Dobry Klimat dla Rodziny lepszy niż ulga na dzieci? [© drubig-photo - Fotolia.com] Dobry Klimat dla Rodziny lepszy niż ulga na dzieci?](https://s3.egospodarka.pl/grafika2/ulgi-podatkowe/Dobry-Klimat-dla-Rodziny-lepszy-niz-ulga-na-dzieci-119163-150x100crop.jpg)

![6 sposobów na bankowe ataki APT [© tiero - Fotolia.com] 6 sposobów na bankowe ataki APT](https://s3.egospodarka.pl/grafika2/ataki-apt/6-sposobow-na-bankowe-ataki-APT-153677-150x100crop.jpg)

![5 sposobów na sprzedaż przez content marketing [© Michail Petrov - Fotolia.com] 5 sposobów na sprzedaż przez content marketing](https://s3.egospodarka.pl/grafika2/content-marketing/5-sposobow-na-sprzedaz-przez-content-marketing-181770-150x100crop.jpg)

![Zamówienia publiczne. Lista problemów jest długa [© pressmaster - Fotolia.com] Zamówienia publiczne. Lista problemów jest długa](https://s3.egospodarka.pl/grafika2/pzp/Zamowienia-publiczne-Lista-problemow-jest-dluga-192661-150x100crop.jpg)

![Czy brak zaufania do szefa jest normą? [© Nomad_Soul - Fotolia.com] Czy brak zaufania do szefa jest normą?](https://s3.egospodarka.pl/grafika2/pracodawcy/Czy-brak-zaufania-do-szefa-jest-norma-193323-150x100crop.jpg)

![Polak jedzie na wakacje, ale jak? [© GTeam - Fotolia.com] Polak jedzie na wakacje, ale jak?](https://s3.egospodarka.pl/grafika2/wakacje-2017/Polak-jedzie-na-wakacje-ale-jak-194514-150x100crop.jpg)

![5 trendów, na które polski biznes powinien zwrócić uwagę [© Irina - Fotolia.com] 5 trendów, na które polski biznes powinien zwrócić uwagę](https://s3.egospodarka.pl/grafika2/polski-biznes/5-trendow-na-ktore-polski-biznes-powinien-zwrocic-uwage-214544-150x100crop.jpg)

![Mało chętnych na ubezpieczenia online. Polisy kupujemy od agenta [© thodonal - Fotolia.com] Mało chętnych na ubezpieczenia online. Polisy kupujemy od agenta](https://s3.egospodarka.pl/grafika2/ubezpieczenia/Malo-chetnych-na-ubezpieczenia-online-Polisy-kupujemy-od-agenta-229349-150x100crop.jpg)

![T-Mobile na kartę - nielimitowane rozmowy, SMS-y i 20 GB za 25 zł na 30 dni [© dandyandy - Fotolia.com] T-Mobile na kartę - nielimitowane rozmowy, SMS-y i 20 GB za 25 zł na 30 dni](https://s3.egospodarka.pl/grafika2/T-Mobile-na-karte/T-Mobile-na-karte-nielimitowane-rozmowy-SMS-y-i-20-GB-za-25-zl-na-30-dni-230163-150x100crop.jpg)

![Oszustwo na kryptowalutę Squid Game można było wykryć [© pixabay.com] Oszustwo na kryptowalutę Squid Game można było wykryć](https://s3.egospodarka.pl/grafika2/kryptowaluty/Oszustwo-na-kryptowalute-Squid-Game-mozna-bylo-wykryc-241421-150x100crop.jpg)

![Ranking dark stores. Na podium Lisek APP, Jush! oraz BOLT Market [© pixabay.com] Ranking dark stores. Na podium Lisek APP, Jush! oraz BOLT Market](https://s3.egospodarka.pl/grafika2/dark-stores/Ranking-dark-stores-Na-podium-Lisek-APP-Jush-oraz-BOLT-Market-245719-150x100crop.jpg)

![Firma odporna na wyciek danych - jak to zrobić? [© pixabay.com] Firma odporna na wyciek danych - jak to zrobić?](https://s3.egospodarka.pl/grafika2/wyciek-danych/Firma-odporna-na-wyciek-danych-jak-to-zrobic-245988-150x100crop.jpg)

![Co kupuje Polak na wakacjach? [© pixabay.com] Co kupuje Polak na wakacjach?](https://s3.egospodarka.pl/grafika2/wakacje/Co-kupuje-Polak-na-wakacjach-246645-150x100crop.jpg)

![WhatsApp i Telegram - uwaga na nowe zagrożenie [© pixabay.com] WhatsApp i Telegram - uwaga na nowe zagrożenie](https://s3.egospodarka.pl/grafika2/WhatsApp/WhatsApp-i-Telegram-uwaga-na-nowe-zagrozenie-251394-150x100crop.jpg)

![Aplikacja mObywatel: wszystko o dokumentach i usługach na wakacyjny wyjazd [© Freepik] Aplikacja mObywatel: wszystko o dokumentach i usługach na wakacyjny wyjazd](https://s3.egospodarka.pl/grafika2/mObywatel/Aplikacja-mObywatel-wszystko-o-dokumentach-i-uslugach-na-wakacyjny-wyjazd-268149-150x100crop.jpg)

![Czym jest marketing wirusowy? [© Minerva Studio - Fotolia.com] Czym jest marketing wirusowy?](https://s3.egospodarka.pl/grafika/marketing-wirusowy/Czym-jest-marketing-wirusowy-iG7AEZ.jpg)

![Newsy na pulpicie [© Nmedia - Fotolia.com] Newsy na pulpicie](https://s3.egospodarka.pl/grafika/multimedia-cafe/Newsy-na-pulpicie-Qq30bx.jpg)

![Reklamy internetowe pop-up na oku UOKiK [© stoupa - Fotolia.com] Reklamy internetowe pop-up na oku UOKiK](https://s3.egospodarka.pl/grafika/reklamy-internetowe/Reklamy-internetowe-pop-up-na-oku-UOKiK-MBuPgy.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025 [© freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-we-wrzesniu-2025-268649-150x100crop.jpg)

![Jak temat maila wpływa na open rate i skuteczność mailingu? [© thodonal - Fotolia.com] Jak temat maila wpływa na open rate i skuteczność mailingu?](https://s3.egospodarka.pl/grafika2/mailing/Jak-temat-maila-wplywa-na-open-rate-i-skutecznosc-mailingu-216671-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Długie weekendy - jak wygląda kalendarz 2025? [© snowing na Freepik] Długie weekendy - jak wygląda kalendarz 2025?](https://s3.egospodarka.pl/grafika2/dlugie-weekendy/Dlugie-weekendy-jak-wyglada-kalendarz-2025-263192-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Rynek pracy w marketingu i PR hamuje. Kto nadal może liczyć na wysokie zarobki? [© pexels] Rynek pracy w marketingu i PR hamuje. Kto nadal może liczyć na wysokie zarobki?](https://s3.egospodarka.pl/grafika2/PR/Rynek-pracy-w-marketingu-i-PR-hamuje-Kto-nadal-moze-liczyc-na-wysokie-zarobki-270620-150x100crop.jpg)

![KSeF wie niemal wszystko o każdej polskiej firmie. Czy dane w KSeF są bezpieczne? [© wygenerowane przez AI] KSeF wie niemal wszystko o każdej polskiej firmie. Czy dane w KSeF są bezpieczne?](https://s3.egospodarka.pl/grafika2/KSeF/KSeF-wie-niemal-wszystko-o-kazdej-polskiej-firmie-Czy-dane-w-KSeF-sa-bezpieczne-270615-150x100crop.jpg)

![Najlepsze lokaty 2026? Średnie oprocentowanie spadło poniżej 4,7% [© pexels] Najlepsze lokaty 2026? Średnie oprocentowanie spadło poniżej 4,7%](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Najlepsze-lokaty-2026-Srednie-oprocentowanie-spadlo-ponizej-4-7-270611-150x100crop.jpg)

![Do 20 lutego można zmienić formę opodatkowania. Kiedy to się opłaca i jakich błędów unikać? [© wygenerowane przez AI] Do 20 lutego można zmienić formę opodatkowania. Kiedy to się opłaca i jakich błędów unikać?](https://s3.egospodarka.pl/grafika2/wybor-formy-opodatkowania/Do-20-lutego-mozna-zmienic-forme-opodatkowania-Kiedy-to-sie-oplaca-i-jakich-bledow-unikac-270608-150x100crop.jpg)

![Sprzedażowe praktyki on-line pod lupą UOKiK: 5 zakazanych technik, które musisz wyeliminować [© wygenerowane przez AI] Sprzedażowe praktyki on-line pod lupą UOKiK: 5 zakazanych technik, które musisz wyeliminować](https://s3.egospodarka.pl/grafika2/dark-patterns/Sprzedazowe-praktyki-on-line-pod-lupa-UOKiK-5-zakazanych-technik-ktore-musisz-wyeliminowac-270586-150x100crop.jpg)