-

![Mobilne trojany szukają nowych metod [© Production Perig - Fotolia.com] Mobilne trojany szukają nowych metod]()

Mobilne trojany szukają nowych metod

... ukradkowo instalować niepożądane programy, jak i bombardować niechcianymi reklamami, które w znaczny sposób utrudniają korzystanie ze smartfona. Takie trojany są coraz trudniejsze do wykrycia ... aby zainstalowali na swoich urządzeniach niezawodne rozwiązanie bezpieczeństwa, takie jak Kaspersky Internet Security for Android którego celem jest ochrona ...

-

![Monitor Lenovo Legion Y25f Monitor Lenovo Legion Y25f]()

Monitor Lenovo Legion Y25f

... Overwatch lub Counter-Strike: Global Offensive. Monitor osadzony został na podstawie, w kształcie litery Y. Montaż wszystkich elementów jest bardzo prosty. Producent zadbał także o ... oraz DisplayPorty. Znalazło się także miejsce na 3 porty USB 3.0, w tym jeden BC1.2, dzięki któremu w bezpieczny sposób można ładować urządzenia zewnętrzne takie jak ...

-

![Edytory zdjęć ukrywają złośliwe oprogramowanie w Google Play! [© Myst - Fotolia.com] Edytory zdjęć ukrywają złośliwe oprogramowanie w Google Play!]()

Edytory zdjęć ukrywają złośliwe oprogramowanie w Google Play!

... na początku 2018 roku. Podobnie jak wcześniejsze aplikacje, najnowsze ukrywają swoje obciążenia w folderach zasobów (ze ściągniętymi aplikacjami) jako pliki tekstowe. Tym razem wokół aplikacji używają nazw plików atop.txt lub atgl.txt. W oczywisty sposób ...

-

![Koparki kryptowaluty czyli 2,7 mln ofiar Koparki kryptowaluty czyli 2,7 mln ofiar]()

Koparki kryptowaluty czyli 2,7 mln ofiar

... i ryzykowny sposób zarabiania pieniędzy — zwraca uwagę mediów i państw. Model dotyczący wydobywania kryptowaluty jest z kolei łatwiejszy w aktywacji i stabilniejszy – cyberprzestępca atakuje ofiary, dyskretnie generuje kryptowalutę, wykorzystując moc obliczeniową ich procesorów i/lub kart graficznych, a następnie zamienia ją na realne pieniądze ...

-

![Car sharing i cyberprzestępcy Car sharing i cyberprzestępcy]()

Car sharing i cyberprzestępcy

... na czarnym rynku. W ten sposób przestępcy mogliby np. wykonywać nielegalne i niebezpieczne manewry na drogach, podszywając się pod inne osoby. Wniosek z naszego badania jest taki, że w swej obecnej formie aplikacje umożliwiające wspólne przejazdy nie są gotowe na ...

-

![Działy IT nieświadome zagrożeń ze strony cryptominerów [© Nuthawut - Fotolia.com] Działy IT nieświadome zagrożeń ze strony cryptominerów]()

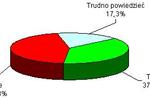

Działy IT nieświadome zagrożeń ze strony cryptominerów

... ataków, które zaprojektowane są w taki sposób, aby stały się niewidoczne dla firmowych specjalistów od bezpieczeństwa IT. Wskazuje także na rodzaje cyberataków, które w mniemaniu ... została zarażona złośliwym oprogramowaniem. 37% firm na świecie zostało zaatakowanych cryptominerami w 2018 roku i 20% firm jest nadal co tydzień celem tego typu ataków, ...

-

![Trojan bankowy RTM wciąż groźny Trojan bankowy RTM wciąż groźny]()

Trojan bankowy RTM wciąż groźny

... IT oraz prawnym. W ten sposób ataki RTM wpisują się w ogólny trend, w którym cyberprzestępcy tracą zainteresowanie organizacjami finansowymi, skupiając się zamiast tego na sektorze prywatnym, w którym podmioty na ogół w mniejszym stopniu inwestują w rozwiązania bezpieczeństwa. Trojan RTM jest rozprzestrzeniany za pośrednictwem phishingowych ...

-

![Acer Nitro 7 i zmodernizowany Nitro 5 Acer Nitro 7 i zmodernizowany Nitro 5]()

Acer Nitro 7 i zmodernizowany Nitro 5

... odpowiedzi wyświetlacza do 3ms. Postaw granie na pierwszym miejscu dzięki karcie Killer Ethernet Zarówno Nitro 7 ... wybrania trybu Auto optymalizator sieci Acer jest w stanie zaszeregować programy o wysokich wymaganiach ... optymalizacji dźwięku MaxxAudio. Funkcja MaxxBass w inteligenty sposób podbija niskie tony. MaxxDialog inteligentnie podbija mowę ...

-

![Przez cyfrowy bałagan firmowe pliki mają nawet ekspracownicy [© trekandphoto - Fotolia.com] Przez cyfrowy bałagan firmowe pliki mają nawet ekspracownicy]()

Przez cyfrowy bałagan firmowe pliki mają nawet ekspracownicy

... na całym świecie. Tworzą go setki plików, dokumentów oraz usług współdzielenia danych, w przypadku których brak jest 100-procentowej pewności co do tego, kto może uzyskać do nich dostęp i w jaki sposób ...

-

![Ewolucja złośliwego oprogramowania II kw. 2019 Ewolucja złośliwego oprogramowania II kw. 2019]()

Ewolucja złośliwego oprogramowania II kw. 2019

... okup, działać jest dość łatwo. Na udane ataki pozwala im prosta i niezwykle skuteczna funkcjonalność. Szkodniki te szyfrują pliki znajdujące się na komputerze swojej ... żadnym wypadku nie płać okupu. W ten sposób jedynie zachęcisz cyberprzestępców do infekowania urządzeń kolejnych osób i możesz trafić na listę ludzi, którzy chętnie płacą okup, co ...

-

![Automatyka behawioralna a indywidualizm w komunikacji z klientem [© Stanisic Vladimir - Fotolia.com] Automatyka behawioralna a indywidualizm w komunikacji z klientem]()

Automatyka behawioralna a indywidualizm w komunikacji z klientem

... sposób zaprzeczyć, że życie społeczeństwa epoki informacyjnej wyróżnia kilka głównych czynników tj.: szybki przepływ komunikatu, automatyzacja oraz uproszczenie procesu, a także cyfryzacja relacji. Z socjologicznego punktu widzenia, rzutuje to na ...

-

![Nowe smartfony Kruger&Matz DRIVE 8 i LIVE 8 Nowe smartfony Kruger&Matz DRIVE 8 i LIVE 8]()

Nowe smartfony Kruger&Matz DRIVE 8 i LIVE 8

... przedni 5 Mpx. Jest wyposażony w technologię NFC. Funkcjonalność smartfona podnosi też dodatkowy slot na kartę SIM umożliwiający korzystanie z drugiego numeru telefonu, albo rozbudowanie pamięci telefonu za pomocą karty pamięci. Dużą zaletą jest też czytnik linii papilarnych, który pozwoli w szybki i wygodny sposób odblokować telefon. Kruger&Matz ...

-

![Veeam Backup dla Microsoft Office 365 rozszerzony o zabezpieczenia dla Microsoft Teams [© phasin - Fotolia.com] Veeam Backup dla Microsoft Office 365 rozszerzony o zabezpieczenia dla Microsoft Teams]()

Veeam Backup dla Microsoft Office 365 rozszerzony o zabezpieczenia dla Microsoft Teams

... szybki i łatwy sposób. Warto wspomnieć, że zarówno w przypadku usługi Microsoft Teams, jak i całego środowiska Office 365 każde przedsiębiorstwo jest odpowiedzialne za ... Nowe rozszerzenia architektury umożliwiają aż pięciokrotne rozszerzenie systemu, co pozwala na obsługę większych przedsiębiorstw, a interfejs użytkownika może być przeglądany przez ...

-

![W Orange Love więcej internetu i telewizji [© pixabay.com] W Orange Love więcej internetu i telewizji]()

W Orange Love więcej internetu i telewizji

... – z 20 GB na 50 GB, w Extra ( za 209,99 zł za miesiąc) – z 40 GB na 80 GB. Do każdego z pakietów Love (również w opcji z 5G, co jest ... złotych. Aby otrzymać zniżkę wystarczy zaakceptować zgodę na przesyłanie e-faktur, a także minimum raz w miesiącu logować się na konto w Mój Orange. W ten sposób użytkownicy oszczędzają czas i pieniądze, ułatwiając ...

-

![Ataki DDoS - wzrost o 24% w III kwartale 2021 [© WrightStudio - Fotolia.com] Ataki DDoS - wzrost o 24% w III kwartale 2021]()

Ataki DDoS - wzrost o 24% w III kwartale 2021

... na ataki DDoS. Sprawdź umowy z podmiotami zewnętrznymi oraz informacje kontaktowe, łącznie z tymi zawartymi z dostawcami usług internetowych. W ten sposób ...

-

![Dostałeś powiadomienie o naruszeniu danych? Co należy zrobić? [© Andrey Burmakin - Fotolia.com] Dostałeś powiadomienie o naruszeniu danych? Co należy zrobić?]()

Dostałeś powiadomienie o naruszeniu danych? Co należy zrobić?

... dane wyciekły, aby wyłudzić od nich jeszcze więcej informacji, takich jak na przykład dane logowania czy dane kart płatniczych. Dlatego zalecana jest szczególna ostrożność wobec wszelkiej korespondencji, którą otrzymamy po naruszeniu naszych ... się bez szkody dla klienta banku, a wszelkie środki pobrane przez oszustów w ten sposób z konta wrócą na ...

-

![Monitor dla graczy AGON PRO PD32M Monitor dla graczy AGON PRO PD32M]()

Monitor dla graczy AGON PRO PD32M

... w ten sposób komputerów za pomocą jednego zestawu klawiatury i myszy. Dodatkowo, funkcja Picture-by-Picture pozwala na jednoczesne wyświetlanie treści z dwóch źródeł podłączonych do monitora. Dostęp do specjalnie zaprojektowanego menu OSD ułatwia dołączony pilot bezprzewodowy. Cena i dostępność PORSCHE DESIGN AOC AGON PRO PD32M jest dostępny ...

-

![Raport zamożności: rzesza milionerów powiększa się o 8 proc. Raport zamożności: rzesza milionerów powiększa się o 8 proc.]()

Raport zamożności: rzesza milionerów powiększa się o 8 proc.

... na danych, menedżerowie ds. majątków mogą zapewnić hiperspersonalizowane doświadczenia, aby sprostać oczekiwaniom nowych – młodych i różnorodnych klientów. CCO będą odgrywać integralną rolę w budowaniu takich zintegrowanych ekosystemów, jednocześnie zwiększając możliwości swoich doradców poprzez praktyczną analizę danych. W ten sposób ...

-

![Cyberataki BEC, czyli 1 klik wart 5 mln USD [© ptnphotof - Fotolia.com] Cyberataki BEC, czyli 1 klik wart 5 mln USD]()

Cyberataki BEC, czyli 1 klik wart 5 mln USD

... Wiadomość zawierała polecenie zmiany danych kontrahenta. W efekcie firma przelała 42 mln euro na konto hakerów. Te przykłady pokazują, że cyberataki mogą dotyczyć każdego. Wszyscy jesteśmy ... kuchni społecznej, mającego służyć tej organizacji. W ten sposób ukradli 923 533 dolarów. Choć nie jest to aż tak wysoka kwota, jak w przypadku opisanych wyżej ...

-

![Jak uchronić dzieci przed sextortion w sieci? [© pixabay.com] Jak uchronić dzieci przed sextortion w sieci?]()

Jak uchronić dzieci przed sextortion w sieci?

... dostępu do określonych witryn, to na dłuższą metę bardziej skuteczne będzie tworzenie atmosfery uczciwości i wzajemnego zaufania. Rodzice i opiekunowie muszą najpierw sami zrozumieć skalę niebezpieczeństwa, a następnie podzielić się swoimi spostrzeżeniami z dziećmi w sposób nieoceniający. Komunikacja dwukierunkowa jest niezbędna. Dzieci muszą mieć ...

-

![Monitor Philips Evnia 34M2C6500 Monitor Philips Evnia 34M2C6500]()

Monitor Philips Evnia 34M2C6500

... x 1440 px (WQHD), przekłada się na wysoką szczegółowość wyświetlanego obrazu. Odświeżanie ekranu na poziomie nawet 175 Hz jest wspierane przez technologię FlickerFree. Dodatkowym atutem sprzętu jest zgodność z certyfikatem VESA ClearMR 9000. Ponadto dzięki funkcji ShadowBoost, ciemne obszary na ekranie mogą w łatwy sposób zostać rozjaśnione, bez ...

-

![Lotnisko Poznań-Ławica: nowe skanery, szybsza odprawa [© Freepik] Lotnisko Poznań-Ławica: nowe skanery, szybsza odprawa]()

Lotnisko Poznań-Ławica: nowe skanery, szybsza odprawa

... sposób zapewniający ich bezpieczeństwo. Nowoczesne technologie w kontroli bagaży pozwalają na utrzymanie wysokich standardów bezpieczeństwa przy jednoczesnym zwiększeniu komfortu podróży. Cieszymy się, że takie rozwiązania będą teraz dostępne również w Polsce, co pozytywnie wpłynie na jakość obsługi podróżnych na ...

-

![Oszczędzanie w 2025 roku to plan połowy Polaków [© Andrey Popov - Fotolia.com] Oszczędzanie w 2025 roku to plan połowy Polaków]()

Oszczędzanie w 2025 roku to plan połowy Polaków

... sposób mężczyźni niż kobiety (48,8 vs. 41,5 proc.). Natomiast prawie co czwarty (24,3 proc.) ankietowany sfinansuje je z bieżących dochodów. Cześć badanych planuje zwrócić się o pomoc do instytucji finansowej – 8,4 proc. weźmie kredyt lub pożyczkę w banku, 7,4 proc. zamierza dokonać zakupu na ...

-

![Inżynieria społeczna: rośnie liczba cyberataków wspieranych przez AI [© pixabay.com] Inżynieria społeczna: rośnie liczba cyberataków wspieranych przez AI]()

Inżynieria społeczna: rośnie liczba cyberataków wspieranych przez AI

... na phishing? W jaki sposób chronić firmy przed ... sposób często udaje im się zresetować hasło dostępowe i niepostrzeżenie wejść do systemu informatycznego organizacji – mówi Tomasz Pietrzyk, szef zespołu ds. rozwiązań technicznych Palo Alto Networks. Wobec rosnących napięć geopolitycznych warto podkreślić, że zaawansowana inżynieria społeczna nie jest ...

-

![Awans, czyli najtrudniejszy moment w karierze zawodowej menedżera [© pixabay.com] Awans, czyli najtrudniejszy moment w karierze zawodowej menedżera]()

Awans, czyli najtrudniejszy moment w karierze zawodowej menedżera

... . Należyta staranność włożona w rozwój talentów młodych menadżerów jest kluczowa dla budowania przyszłych pokoleń polskich liderów. Przecież będą kształtować przyszłość biznesu w Polsce i na świecie. To, w jaki sposób przygotujemy ich do tej roli, będzie miało fundamentalny wpływ na konkurencyjność i innowacyjność firm oraz polskiej gospodarki ...

-

![Lenovo ThinkCentre neo Gen 6 - nowa era komputerów AI PC dla małych i średnich firm Lenovo ThinkCentre neo Gen 6 - nowa era komputerów AI PC dla małych i średnich firm]()

Lenovo ThinkCentre neo Gen 6 - nowa era komputerów AI PC dla małych i średnich firm

... na sztucznej inteligencji i osiągać wymierne rezultaty w krótszym czasie, a także szereg innych korzyści. Sztuczna inteligencja już zmienia – i nadal będzie zmieniać – sposób, w jaki ... w regionie EMEA (Europa, Bliski Wschód i Afryka) Model Lenovo ThinkCentre neo 55a Gen 6 jest już dostępny w sprzedaży, a jego cena minimalna wynosi 750 euro (bez VAT). ...

-

![Złośliwe reklamy z Google Play drenowały baterie i dane milionów użytkowników [© wygenerowane przez AI] Złośliwe reklamy z Google Play drenowały baterie i dane milionów użytkowników]()

Złośliwe reklamy z Google Play drenowały baterie i dane milionów użytkowników

... artykułu dowiesz się: Jak działa adware GhostAd i dlaczego jest niebezpieczny dla użytkowników Androida. Jakie objawy mogą świadczyć ... był JobScheduler, który co kilka sekund uruchamiał na nowo zadania odpowiedzialne za wczytywanie reklam, ... MBridge, AppLovin czy BIGO, jednak wykorzystywał je w sposób naruszający dozwolone użycie. Co więcej, badacze ...

-

![Intel nagradza najbardziej innowacyjne komputery PC [© violetkaipa - Fotolia.com] Intel nagradza najbardziej innowacyjne komputery PC]()

Intel nagradza najbardziej innowacyjne komputery PC

... na najbardziej innowacyjny komputer PC: - Acer TravelMate 100 (kategoria: Slate / Tablet Mobile PC) - komputer typu Tablet PC, który ma zaspokajać naturalne i praktyczne potrzeby użytkowników i rewolucjonizuje sposób ... 20GB i 128 MB pamięci RAM w tak małym urządzeniu. Model ten dostępny jest w Japonii. Zdjęcia wszystkich nagrodzonych przez Intela ...

Tematy: intel innovative pc awards 2002 -

![Tydzień 10/2003 (03-09.03.2003) [© Alexandr Mitiuc Fotolia.com] Tydzień 10/2003 (03-09.03.2003)]()

Tydzień 10/2003 (03-09.03.2003)

... na stal, a także subsydia eksportowe. Wprowadzono też rozłożoną na kilka lat pomoc państwa dla farmerów, która jeszcze bardziej ma zwiększyć ich konkurencyjność na światowym rynku producentów żywności. Rok 2003 w stosunkach amerykańsko-europejskich też nie zaczął się najlepiej. Spór polityczny o sposób ...

Tematy: -

![Tydzień 14/2003 (31.03-06.04.2003) [© Alexandr Mitiuc Fotolia.com] Tydzień 14/2003 (31.03-06.04.2003)]()

Tydzień 14/2003 (31.03-06.04.2003)

... od wielu już lat głównym partnerem i klientem Reutersa jest świat biznesu. Rynek, na którym działa dzisiejszy REUTERS to: serwisy walutowe, usługi dla bankowości inwestycyjnej i firm ... gospodarczych. Na rynku obrotu informacjami powstało bardzo wiele nowych firm, oferujących tańszy i nieco inny sposób dostępu do informacji biznesowych. Na obecne ...

Tematy: -

![Tydzień 16/2003 (14-20.04.2003) [© Alexandr Mitiuc Fotolia.com] Tydzień 16/2003 (14-20.04.2003)]()

Tydzień 16/2003 (14-20.04.2003)

... w Europie 760 tys. (wzrost o 13%) Jej wartość sprzedaży oceniana jest na ok. 140mld USD. Kończący się w marcu rok obrotowy koncern zakończył ... sposób Pfizer został trzecią największą firmą świata. Koncern będzie miał 11% globalnego rynku leków przepisywanych na recepty. Przychód obu firm w ubiegłym roku wyniósł w sumie 46mld USD, a wartość budżetu na ...

Tematy: -

![Telekomunikacja górą - Raport o operatorach telefonicznych Telekomunikacja górą - Raport o operatorach telefonicznych]()

Telekomunikacja górą - Raport o operatorach telefonicznych

... ARC Rynek i Opinia uważa, że sposób dostępu do konkurencyjnej oferty, polegający na podpisaniu umowy jest dla nich niewygodny. Wykres 2: Ocena wygody dostępu abonentów TP do usług innych operatorów międzymiastowych (konieczność podpisania umowy) Na rynku połączeń międzymiastowych dominującym operatorem jest Telekomunikacja Polska, z usług której ...

Tematy: -

![E-learning bez uproszczeń [© stoupa - Fotolia.com] E-learning bez uproszczeń]()

E-learning bez uproszczeń

... na celu pogłębienie wiedzy rośnie z wiekiem. Najmniej aktywni są ludzie w wieku poniżej 20 lat, najbardziej – osoby w wieku... powyżej 51 lat. Statystycznie częściej z udogodnień jakie daje Internet korzystają studenci z prowincji, gdyż w ten sposób ...

Tematy: e-learning -

![Ogólnokrajowe biuro numerów [© pizuttipics - Fotolia.com] Ogólnokrajowe biuro numerów]()

Ogólnokrajowe biuro numerów

... na TP S.A. obowiązku udostępnienia biura numerów również na stronie internetowej". Prezes URTiP zobowiązał TP S.A. do udostępniania wszystkim użytkownikom publicznych sieci telefonicznych odpowiednich danych w sposób ... przeszkodą w korzystaniu z tego uprawnienia. Na pisemny wniosek abonenta, TP S.A. jest zobowiązana poszerzyć udostępniane dane ...

Tematy: biuro numerów -

![Nie warto personalizować? [© Scanrail - Fotolia.com] Nie warto personalizować?]()

Nie warto personalizować?

... wszystkie procesy można zautomatyzować i potrzebne jest zaangażowanie pracowników – dane zbierane przez system muszą być oceniane, by na tej podstawie optymalizować usługę. ... "Ludzie muszą zmienić sposób myślenia o personalizacji. Spersonalizowana informacja została tu sprowadzona do powierzchownej obietnicy wzrostu sprzedaży, opartego na dostarczeniu ...

Tematy: personalizacja witryn

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Mobilne trojany szukają nowych metod [© Production Perig - Fotolia.com] Mobilne trojany szukają nowych metod](https://s3.egospodarka.pl/grafika2/urzadzenia-mobilne/Mobilne-trojany-szukaja-nowych-metod-203437-150x100crop.jpg)

![Edytory zdjęć ukrywają złośliwe oprogramowanie w Google Play! [© Myst - Fotolia.com] Edytory zdjęć ukrywają złośliwe oprogramowanie w Google Play!](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Edytory-zdjec-ukrywaja-zlosliwe-oprogramowanie-w-Google-Play-205821-150x100crop.jpg)

![Działy IT nieświadome zagrożeń ze strony cryptominerów [© Nuthawut - Fotolia.com] Działy IT nieświadome zagrożeń ze strony cryptominerów](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Dzialy-IT-nieswiadome-zagrozen-ze-strony-cryptominerow-215098-150x100crop.jpg)

![Przez cyfrowy bałagan firmowe pliki mają nawet ekspracownicy [© trekandphoto - Fotolia.com] Przez cyfrowy bałagan firmowe pliki mają nawet ekspracownicy](https://s3.egospodarka.pl/grafika2/ochrona-danych/Przez-cyfrowy-balagan-firmowe-pliki-maja-nawet-ekspracownicy-218656-150x100crop.jpg)

![Automatyka behawioralna a indywidualizm w komunikacji z klientem [© Stanisic Vladimir - Fotolia.com] Automatyka behawioralna a indywidualizm w komunikacji z klientem](https://s3.egospodarka.pl/grafika2/jak-podwyzszyc-sprzedaz/Automatyka-behawioralna-a-indywidualizm-w-komunikacji-z-klientem-231140-150x100crop.jpg)

![Veeam Backup dla Microsoft Office 365 rozszerzony o zabezpieczenia dla Microsoft Teams [© phasin - Fotolia.com] Veeam Backup dla Microsoft Office 365 rozszerzony o zabezpieczenia dla Microsoft Teams](https://s3.egospodarka.pl/grafika2/Veeam-Backup-dla-Microsoft-Office-365/Veeam-Backup-dla-Microsoft-Office-365-rozszerzony-o-zabezpieczenia-dla-Microsoft-Teams-234322-150x100crop.jpg)

![W Orange Love więcej internetu i telewizji [© pixabay.com] W Orange Love więcej internetu i telewizji](https://s3.egospodarka.pl/grafika2/Orange-Love/W-Orange-Love-wiecej-internetu-i-telewizji-239366-150x100crop.jpg)

![Ataki DDoS - wzrost o 24% w III kwartale 2021 [© WrightStudio - Fotolia.com] Ataki DDoS - wzrost o 24% w III kwartale 2021](https://s3.egospodarka.pl/grafika2/ataki-DDoS/Ataki-DDoS-wzrost-o-24-w-III-kwartale-2021-241462-150x100crop.jpg)

![Dostałeś powiadomienie o naruszeniu danych? Co należy zrobić? [© Andrey Burmakin - Fotolia.com] Dostałeś powiadomienie o naruszeniu danych? Co należy zrobić?](https://s3.egospodarka.pl/grafika2/naruszenie-danych/Dostales-powiadomienie-o-naruszeniu-danych-Co-nalezy-zrobic-242258-150x100crop.jpg)

![Cyberataki BEC, czyli 1 klik wart 5 mln USD [© ptnphotof - Fotolia.com] Cyberataki BEC, czyli 1 klik wart 5 mln USD](https://s3.egospodarka.pl/grafika2/cyberataki/Cyberataki-BEC-czyli-1-klik-wart-5-mln-USD-246660-150x100crop.jpg)

![Jak uchronić dzieci przed sextortion w sieci? [© pixabay.com] Jak uchronić dzieci przed sextortion w sieci?](https://s3.egospodarka.pl/grafika2/pornografia/Jak-uchronic-dzieci-przed-sextortion-w-sieci-248555-150x100crop.jpg)

![Lotnisko Poznań-Ławica: nowe skanery, szybsza odprawa [© Freepik] Lotnisko Poznań-Ławica: nowe skanery, szybsza odprawa](https://s3.egospodarka.pl/grafika2/lot-samolotem/Lotnisko-Poznan-Lawica-nowe-skanery-szybsza-odprawa-264048-150x100crop.jpg)

![Oszczędzanie w 2025 roku to plan połowy Polaków [© Andrey Popov - Fotolia.com] Oszczędzanie w 2025 roku to plan połowy Polaków](https://s3.egospodarka.pl/grafika2/finanse-Polakow/Oszczedzanie-w-2025-roku-to-plan-polowy-Polakow-264109-150x100crop.jpg)

![Inżynieria społeczna: rośnie liczba cyberataków wspieranych przez AI [© pixabay.com] Inżynieria społeczna: rośnie liczba cyberataków wspieranych przez AI](https://s3.egospodarka.pl/grafika2/ChatGPT/Inzynieria-spoleczna-rosnie-liczba-cyberatakow-wspieranych-przez-AI-268617-150x100crop.jpg)

![Awans, czyli najtrudniejszy moment w karierze zawodowej menedżera [© pixabay.com] Awans, czyli najtrudniejszy moment w karierze zawodowej menedżera](https://s3.egospodarka.pl/grafika2/rynek-pracy/Awans-czyli-najtrudniejszy-moment-w-karierze-zawodowej-menedzera-268867-150x100crop.jpg)

![Złośliwe reklamy z Google Play drenowały baterie i dane milionów użytkowników [© wygenerowane przez AI] Złośliwe reklamy z Google Play drenowały baterie i dane milionów użytkowników](https://s3.egospodarka.pl/grafika2/adware/Zlosliwe-reklamy-z-Google-Play-drenowaly-baterie-i-dane-milionow-uzytkownikow-269828-150x100crop.jpg)

![Intel nagradza najbardziej innowacyjne komputery PC [© violetkaipa - Fotolia.com] Intel nagradza najbardziej innowacyjne komputery PC](https://s3.egospodarka.pl/grafika/intel-innovative-pc-awards-2002/Intel-nagradza-najbardziej-innowacyjne-komputery-PC-SdaIr2.jpg)

![Tydzień 10/2003 (03-09.03.2003) [© Alexandr Mitiuc Fotolia.com] Tydzień 10/2003 (03-09.03.2003)](https://s3.egospodarka.pl/grafika//Tydzien-10-2003-03-09-03-2003-12AyHS.jpg)

![Tydzień 14/2003 (31.03-06.04.2003) [© Alexandr Mitiuc Fotolia.com] Tydzień 14/2003 (31.03-06.04.2003)](https://s3.egospodarka.pl/grafika//Tydzien-14-2003-31-03-06-04-2003-12AyHS.jpg)

![Tydzień 16/2003 (14-20.04.2003) [© Alexandr Mitiuc Fotolia.com] Tydzień 16/2003 (14-20.04.2003)](https://s3.egospodarka.pl/grafika//Tydzien-16-2003-14-20-04-2003-12AyHS.jpg)

![E-learning bez uproszczeń [© stoupa - Fotolia.com] E-learning bez uproszczeń](https://s3.egospodarka.pl/grafika/e-learning/E-learning-bez-uproszczen-MBuPgy.jpg)

![Ogólnokrajowe biuro numerów [© pizuttipics - Fotolia.com] Ogólnokrajowe biuro numerów](https://s3.egospodarka.pl/grafika/biuro-numerow/Ogolnokrajowe-biuro-numerow-QhDXHQ.jpg)

![Nie warto personalizować? [© Scanrail - Fotolia.com] Nie warto personalizować?](https://s3.egospodarka.pl/grafika/personalizacja-witryn/Nie-warto-personalizowac-apURW9.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Jaki podatek od nieruchomości zapłacą w 2026 r. właściciele mieszkań i domów? [© wygenerowane przez AI] Jaki podatek od nieruchomości zapłacą w 2026 r. właściciele mieszkań i domów?](https://s3.egospodarka.pl/grafika2/podatki-i-oplaty-lokalne/Jaki-podatek-od-nieruchomosci-zaplaca-w-2026-r-wlasciciele-mieszkan-i-domow-268193-150x100crop.png)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![KSeF wie niemal wszystko o każdej polskiej firmie. Czy dane w KSeF są bezpieczne? [© wygenerowane przez AI] KSeF wie niemal wszystko o każdej polskiej firmie. Czy dane w KSeF są bezpieczne?](https://s3.egospodarka.pl/grafika2/KSeF/KSeF-wie-niemal-wszystko-o-kazdej-polskiej-firmie-Czy-dane-w-KSeF-sa-bezpieczne-270615-150x100crop.jpg)

![Najlepsze lokaty 2026? Średnie oprocentowanie spadło poniżej 4,7% [© pexels] Najlepsze lokaty 2026? Średnie oprocentowanie spadło poniżej 4,7%](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Najlepsze-lokaty-2026-Srednie-oprocentowanie-spadlo-ponizej-4-7-270611-150x100crop.jpg)

![Do 20 lutego można zmienić formę opodatkowania. Kiedy to się opłaca i jakich błędów unikać? [© wygenerowane przez AI] Do 20 lutego można zmienić formę opodatkowania. Kiedy to się opłaca i jakich błędów unikać?](https://s3.egospodarka.pl/grafika2/wybor-formy-opodatkowania/Do-20-lutego-mozna-zmienic-forme-opodatkowania-Kiedy-to-sie-oplaca-i-jakich-bledow-unikac-270608-150x100crop.jpg)

![Sprzedażowe praktyki on-line pod lupą UOKiK: 5 zakazanych technik, które musisz wyeliminować [© wygenerowane przez AI] Sprzedażowe praktyki on-line pod lupą UOKiK: 5 zakazanych technik, które musisz wyeliminować](https://s3.egospodarka.pl/grafika2/dark-patterns/Sprzedazowe-praktyki-on-line-pod-lupa-UOKiK-5-zakazanych-technik-ktore-musisz-wyeliminowac-270586-150x100crop.jpg)