-

![Pobrałeś Minecraft z Google Play? Spodziewaj się problemów Pobrałeś Minecraft z Google Play? Spodziewaj się problemów]()

Pobrałeś Minecraft z Google Play? Spodziewaj się problemów

... z przyciskiem „pobierz”. Użytkownik, który kliknął w przycisk, nie otrzymywał modów do Minecraft, lecz był przekierowany na stronę WWW wyświetlającą: reklamy, ankiety wyłudzające numery telefonu, kody rabatowe, pornografię, fałszywe aktualizacje czy fałszywe ostrzeżenia o zainfekowaniu urządzenia wirusami. Zawartość stron wyświetlana była w różnych ...

-

![Najpopularniejsze wirusy - X 2003 Najpopularniejsze wirusy - X 2003]()

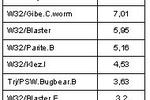

Najpopularniejsze wirusy - X 2003

... wirusów. Osiem miejsc w światowym Top Ten to złośliwe kody rozprzestrzeniające się przy wykorzystaniu luk bezpieczeństwa w zainstalowanym oprogramowaniu. Pierwszy wirus nie wykorzystujący takiej metody działania polimorficzny wirus infekujący pliki EXE i COM Parite.B jest na świecie dopiero czwarty (pierwszy w naszym kraju). Poniżej prezentujemy ...

-

![Kradzież tożsamości w sieci [© Scanrail - Fotolia.com] Kradzież tożsamości w sieci]()

Kradzież tożsamości w sieci

... się coraz trudniejsze ze względu na rosnącą liczbę stosowanych zabezpieczeń, takich jak karty chipowe czy kody PIN, złodzieje szukają nowych sposobów. Dostęp do tożsamości wirtualnych z wykorzystaniem danych osobowych i haseł jest nowym, łatwym celem. Gospodarka brytyjska traci co roku miliony funtów na ...

-

![Rynek oprogramowania dla MŚP 2004 Rynek oprogramowania dla MŚP 2004]()

Rynek oprogramowania dla MŚP 2004

... popytu na specjalizację i ograniczonego zapotrzebowania na usługi. Rynek ... na rynku średnich przedsiębiorstw postępuje też specjalizacja branżowa (sieci aptek, handel hurtowy i detaliczny, różne dziedziny przemysłu czy usług), specjalizacja funkcjonalna (mała księgowość, kadry-płace, controlling, ERP, magazyny wysokiego składowania, EDI, kody ...

-

![Serwisy Web 2.0 a bezpieczeństwo firmy [© Scanrail - Fotolia.com] Serwisy Web 2.0 a bezpieczeństwo firmy]()

Serwisy Web 2.0 a bezpieczeństwo firmy

... na komputerach ofiar. W innych serwisach znaleziono wbudowane kody kierujące użytkowników na ...

-

![Kradzież tożsamości: wzrost infekcji [© Scanrail - Fotolia.com] Kradzież tożsamości: wzrost infekcji]()

Kradzież tożsamości: wzrost infekcji

... dowodzą, że w ciągu ostatniego roku ponad 10 milionów użytkowników na całym świecie zostało zainfekowanych przez niebezpieczne aplikacje do kradzieży tożsamości ... dodaje. Trojany kradną nasze hasła Eksperci podają, że trojany bankowe to złośliwe kody stworzone specjalnie do kradzieży danych klientów korzystających z bankowości elektronicznej. Stają ...

-

![Panda Antivirus dla Mac Panda Antivirus dla Mac]()

Panda Antivirus dla Mac

... na żądanie. Dodatkowo, program umożliwia skanowanie iPhone’ów, iPadów i iPodów, dzięki czemu mamy pewność, że jeśli któreś z tych urządzeń zawiera złośliwe kody, nie zainfekują one podobnych urządzeń, komputerów lub serwerów Mac. Rozwiązanie zaprojektowano specjalnie w taki sposób, by nie wpływało na wydajność systemu. ...

-

![ESET Mobile Security w nowej wersji [© jamdesign - Fotolia.com] ESET Mobile Security w nowej wersji]()

ESET Mobile Security w nowej wersji

... instalacji mogą np. próbować okradać użytkowników, rozsyłając dziesiątki wiadomości SMS na numery o podwyższonej opłacie. Sama aplikacja posiada również zabezpieczenie, które uniemożliwia ... tego typu kody służą do diagnostyki smartfonów - za ich pomocą można m.in. sprawdzić numer IMEI. Jednak odpowiednio spreparowany i ukryty na stronie internetowej ...

-

![Masz silne hasło? To nie znaczy, że nie grozi ci wyciek danych [© designer491 - Fotolia.com] Masz silne hasło? To nie znaczy, że nie grozi ci wyciek danych]()

Masz silne hasło? To nie znaczy, że nie grozi ci wyciek danych

... hasła i pozbawić go dostępu do najważniejszych usług internetowych, z których korzysta na co dzień. Mógł również śledzić uważnie jego aktywność w sieci i ... znaków specjalnych. Niektóre polskie banki wprowadzają dodatkową, dwuskładniową autoryzację wykorzystującą kody przesłane przez SMS, wygenerowane z listy lub z aplikacji mobilnej (albo tokena). ...

-

![Smartfon Samsung Galaxy XCover Pro Smartfon Samsung Galaxy XCover Pro]()

Smartfon Samsung Galaxy XCover Pro

... zatrudnione w handlu detalicznym mogą śledzić stany magazynowe i przetwarzać płatności, a także skanować kody kreskowe. Mają ponadto możliwość korzystania z gotowych do użytku mobilnych punktów sprzedaży ... POS. Zaawansowane oprogramowanie terminalu Tap to Phone opiera się na transakcjach z użyciem chipów EMV. Klienci będą mogli dokonać płatności w ...

-

![Zakupy online: pandemia zmienia zachowania konsumentów [© william_potter - Fotolia.com] Zakupy online: pandemia zmienia zachowania konsumentów]()

Zakupy online: pandemia zmienia zachowania konsumentów

... z przyzwyczajeniem do handlu tradycyjnego. Pytani o kwestie, które mogłyby zachęcić ich do e-zakupów w przyszłości, niekupujący wskazywali najczęściej na niższe koszty dostawy i produktów oraz kody rabatowe dostępne online. W grupie niekupujących dominują najstarsi badani i osoby z mniejszych miejscowości oraz z niższym wykształceniem. Urządzenia ...

-

![Wirusy atakują konsole do gier [© stoupa - Fotolia.com] Wirusy atakują konsole do gier]()

Wirusy atakują konsole do gier

... gier” - mówi Piotr Walas, kierownik PogotoVia AntyVirusowego Panda Software - „Należy jednak zwrócić szczególną uwagę na fakt, że wciąż pojawiają się nieznane złośliwe kody oparte na coraz nowszej technologii. Szanse na wystąpienie poważnego zagrożenia zależą również od funkcji zaimplementowanych w kolejnych wersjach konsoli do gier” – dodaje ...

-

![Aplikacja mobilna banku: narzędzia finansowe to za mało [© pictoores - Fotolia.com] Aplikacja mobilna banku: narzędzia finansowe to za mało]()

Aplikacja mobilna banku: narzędzia finansowe to za mało

... m.in. w zmianie dostawcy prądu, telewizji kablowej czy usług komórkowych na najtańszego na rynku, pełniąc rolę pośrednika, bez konieczności przedłożenia dodatkowych dokumentów papierowych ... , kupić bilet na autobus, do kina, teatru, a także na inne wydarzenia. Aplikacja umożliwia również zamówienie taksówki i jedzenia, płacenie przez QR kody czy zakup ...

-

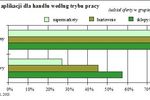

![Informatyka w polskim handlu 2005-2007 Informatyka w polskim handlu 2005-2007]()

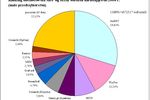

Informatyka w polskim handlu 2005-2007

... informatyki w handlu będą w najbliższych latach nadal systemy kas fiskalnych, standardy EDI, kody kreskowe, systemy ERP, narzędzia Business Intelligence oraz ogólnie integracja rozproszonych systemów informacyjnych. Jednocześnie warto też zwrócić uwagę na nowe możliwości dla handlu i logistyki, które niosą ze sobą najnowsze zdobycze informatyki ...

-

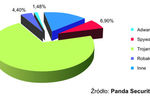

![Panda: adware i spyware najgroźniejsze w listopadzie 2007 [© Scanrail - Fotolia.com] Panda: adware i spyware najgroźniejsze w listopadzie 2007]()

Panda: adware i spyware najgroźniejsze w listopadzie 2007

... jest polecenie, które wyłącza firewall systemowy. Następnie trojan jest pobierany i uruchamiany z określonego adresu internetowego. Od tej chwili EbodaR.A może pobierać na zainfekowany komputer inne złośliwe kody.

-

![Trend Micro Longevity for Android [© Nmedia - Fotolia.com] Trend Micro Longevity for Android]()

Trend Micro Longevity for Android

... lub zmienić ustawienia). Alarm Power Hog App (prądożerna aplikacja) — na podstawie inteligentnej analizy informacji w chmurze ostrzega użytkownika, jeśli nowa ... na trwałość akumulatora w smartfonie. Jest to pierwsza aplikacja Trend Micro zintegrowana z niedawno zaprezentowaną technologią Trend Micro Mobile App Reputation, która analizuje kody i ...

-

![Zombie groźne nie tylko w Halloween [© lolloj - Fotolia.com] Zombie groźne nie tylko w Halloween]()

Zombie groźne nie tylko w Halloween

... na dyskach ponad miliona urządzeń na całym świecie, mimo że od wykrycia go po raz pierwszy minęło sześć lat. Zeus – złośliwe oprogramowanie, które nie tylko zamienia komputer w zombie, ale także wykrada jednorazowe kody ... zasadą bezpiecznego komputera jest aktualizowanie oprogramowania zainstalowanego na urządzeniu. Pamiętaj, że wszystkie programy ...

-

![Smartfony Samsung Galaxy A55 5G i A35 5G Smartfony Samsung Galaxy A55 5G i A35 5G]()

Smartfony Samsung Galaxy A55 5G i A35 5G

... i odporne na manipulacje rozwiązanie Samsung Knox Vault zapewnia kompleksową ochronę przed atakami na sprzęt i oprogramowanie, tworząc bezpieczne środowisko pracy aplikacji, które jest fizycznie odizolowane od głównego procesora i pamięci systemu. Może pomóc chronić najważniejsze dane w urządzeniu, w tym dane odblokowania ekranu, takie jak kody PIN ...

-

![Najpopularniejsze wirusy II 2005 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy II 2005]()

Najpopularniejsze wirusy II 2005

... niezachwiana. W ostatnim miesiącu Downloader.GK spowodował ponad 4.5 % wszystkich infekcji na świecie. Oznacza to spory spadek w porównaniu ze styczniem (8.5%). Drugie ... po udanej infekcji systemów komputerowych pobierała następnie różnorodne złośliwe kody, umożliwiając mu działanie. Oprogramowanie typu spyware zbiera poufne informacje zawarte ...

-

![Zagrożenia w sieci I-VI 2011 wg CERT Polska Zagrożenia w sieci I-VI 2011 wg CERT Polska]()

Zagrożenia w sieci I-VI 2011 wg CERT Polska

... tym te dotyczące autoryzacji transakcji bankowych. Z kolei w kwietniu zaatakował trojan Spy-Eye, ukryty w elektronicznych fakturach, który wykradał poufne informacje wprowadzane na stronach internetowych (np. kody dostępowe). „Cyberprzestępczość to realny problem i to w skali całej gospodarki. Dlatego tak ważne jest, aby dostawcy usług i operatorzy ...

-

![Cisco: bezpieczeństwo w Internecie 2014 [© R.Studio - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2014]()

Cisco: bezpieczeństwo w Internecie 2014

... udziałem wciąż rośnie i to w alarmującym tempie. Flash i JavaScript – nowa kombinacja: złośliwe kody Flash mogą obecnie wchodzić w interakcję ze skryptami JavaScript by ukryć ... obecnie wersji OpenSSL jest starsza niż 50 miesięcy, czyniąc je podatnymi na atak w wyniku niezaktualizowania. Przeglądarki internetowe: Internet Explorer jest przeglądarką ...

-

![SIM swapping - jak się bronić? [© pixabay.com] SIM swapping - jak się bronić?]()

SIM swapping - jak się bronić?

... kategorie osób, które mogą zobaczyć nasze wpisy. Tam, gdzie to możliwe, korzystajmy z uwierzytelniania wieloetapowego, zwłaszcza w oparciu o aplikację zainstalowaną na telefonie (bezpieczniejsza opcja niż kody jednorazowe w wiadomościach SMS) lub klucz sprzętowy (bezpieczniejsza opcja niż dwie poprzednie). Warto również zwracać uwagę, aby nie być ...

-

![Transakcje online firm źle zabezpieczone [© stoupa - Fotolia.com] Transakcje online firm źle zabezpieczone]()

Transakcje online firm źle zabezpieczone

... transakcji online. Brak zabezpieczeń pozwala przestępcom na przechwytywanie przekazów pieniężnych przy użyciu następujących sposobów: Na komputerze ofiary instalowany jest trojan/keylogger przechwytujący informacje wyświetlane na ekranie, takie jak numery rachunków bankowych, dane dostępowe, kody PIN itp. Sytuację pogarsza ryzykowne zachowanie ...

-

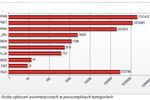

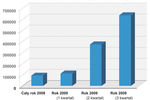

![Drastycznie wzrasta ilość rogueware Drastycznie wzrasta ilość rogueware]()

Drastycznie wzrasta ilość rogueware

... one automatyczne skanowanie, po czym informują użytkownika o rzekomej infekcji komputera. Następnie zalecają mu wykupienie licencji na pełną wersję „antywirusa”, aby usunąć pozornie wykryte złośliwe kody. Wabiąc nieświadomych podstępu internautów do inwestowania w fałszywe aplikacje ochronne, cyberprzestępcy wyłudzają od nich pieniądze. Badania ...

-

![Jak zabezpieczyć smartfon przed utratą lub kradzieżą? [© pixabay.com] Jak zabezpieczyć smartfon przed utratą lub kradzieżą?]()

Jak zabezpieczyć smartfon przed utratą lub kradzieżą?

... kody dostępu, hasła, kombinacje graficzne i zabezpieczenia biometryczne. Najlepszym sposobem na zapewnienie bezpieczeństwa jest wykorzystywanie więcej niż jednej opcji, na ...

-

![Złośliwe oprogramowanie w grafikach. Czy rozpoznasz taki obrazek? Złośliwe oprogramowanie w grafikach. Czy rozpoznasz taki obrazek?]()

Złośliwe oprogramowanie w grafikach. Czy rozpoznasz taki obrazek?

... , nie musimy tak bardzo martwić się o wykorzystanie steganografii. Dodatkowo, niektóre kody wydobywane z obrazów potrafią wykorzystywać luki w oprogramowaniu, aby dokonać dalszego ataku. Regularne aktualizowanie oprogramowania eliminuje wszystkie luki, na które dostawca oprogramowania udostępnił tzw. „łatki” w danej aktualizacji – wyjaśnia Kamil ...

-

![Europa w cyberzagrożeniu: złośliwe oprogramowanie spada z chmury [© happystock - Fotolia.com] Europa w cyberzagrożeniu: złośliwe oprogramowanie spada z chmury]()

Europa w cyberzagrożeniu: złośliwe oprogramowanie spada z chmury

... ich skłonność do klikania linków i pobierania złośliwego oprogramowania ze względu na obeznanie z aplikacją. Github znalazł się na trzecim miejscu pod względem liczby pobrań złośliwego oprogramowania, ponieważ atakujący chcieli wykorzystać programistów pobierających kody w celu przyspieszenia swojej pracy. Wśród najbardziej rozpowszechnionych grup ...

-

![Niezamówiona darmowa paczka to nie prezent, a oszustwo. Jak działa brushing scam i jak się bronić? [© wygenerowane przez AI] Niezamówiona darmowa paczka to nie prezent, a oszustwo. Jak działa brushing scam i jak się bronić?]()

Niezamówiona darmowa paczka to nie prezent, a oszustwo. Jak działa brushing scam i jak się bronić?

... być ona wstępem do znacznie poważniejszych konsekwencji. Niektóre z takich przesyłek zawierają kody QR prowadzące do stron wyłudzających dane logowania lub infekujących urządzenie złośliwym ... brushingu” pochodzą najczęściej z masowych wycieków ze sklepów internetowych, które trafiają na czarny rynek w Dark Webie. W obliczu takich zdarzeń, naszą ...

-

![Internet a ochrona prywatności dziecka [© stoupa - Fotolia.com] Internet a ochrona prywatności dziecka]()

Internet a ochrona prywatności dziecka

... także otrzymują spam i niepożądane wiadomości. Co więcej, są bardziej podatne na manipulacje. Część tej poczty może mieć charakter reklamowy lub marketingowy i ... pozwala hakerom oraz złodziejom tożsamości na uzyskanie dostępu do komputera. Pobierane pliki muzyczne mogą również zawierać wirusy lub inne destrukcyjne kody. Gry: Interaktywne witryny ...

-

![Zagrożenia internetowe IV-VI 2009 Zagrożenia internetowe IV-VI 2009]()

Zagrożenia internetowe IV-VI 2009

... wyżej w rankingu najpopularniejszych tematów. Komentarze zawierały linki do zainfekowanych stron, z których użytkownicy portalu nieświadomie pobierali złośliwe kody. Pierwszy atak był skoncentrowany na jednym temacie, ale kilka dni później ilość ataków znacznie wzrosła i wszystkie najpopularniejsze wątki zostały zainfekowane. Inne zagadnienia ...

-

![Po ransomware idzie nowe: raport McAfee Labs XII 2016 [© kaptn - Fotolia.com] Po ransomware idzie nowe: raport McAfee Labs XII 2016]()

Po ransomware idzie nowe: raport McAfee Labs XII 2016

... Jeśli dodać do tego jeszcze hakerów, którzy zarażają legalne kody trojanami, pozostając w ten sposób w ukryciu, staje się jasne, że w kwestiach związanych ... w sektorze. Widzimy, że zaczyna przynosić to konkretne rezultaty w walce z cyberprzestępcami. Liczymy na to, że głównie z tego względu rok 2017 przyniesie spowolnienie fali ransomware. ...

-

![Kup Teraz Zapłać Później. Oszustwa i mechanizmy obrony [© merydolla - Fotolia.com] Kup Teraz Zapłać Później. Oszustwa i mechanizmy obrony]()

Kup Teraz Zapłać Później. Oszustwa i mechanizmy obrony

... dostawcy usługi. Po weryfikacji użytkownika, dostawca usługi udostępnia mu bezpłatną linię kredytową. Proces płatności obejmuje m.in. kody QR, mobilne potwierdzenia transakcji czy wpisywanie haseł jednorazowych wysyłanych na telefon. Techniki oszustw w praktyce Przejęcie konta KTZP zwykle udostępnia wstępną (ograniczoną) linię kredytową dla nowych ...

-

![Ransomware to biznes. Jak się chronić? Ransomware to biznes. Jak się chronić?]()

Ransomware to biznes. Jak się chronić?

... postawiono w stan oskarżenia twórcę TrickBota oraz przejęto kody Emoteta – jedno z najbardziej ekspansywnych złośliwych narzędzi. Sukcesem zakończyły się też działania podjęte przeciwko kampaniom ransomware Egregor i NetWalker. Było to możliwe dzięki współpracy rządów i organów ścigania na całym świecie. Odpowiedzialność dotyczy nie tylko twórców ...

-

![Silne hasło, czyli jakie? Silne hasło, czyli jakie?]()

Silne hasło, czyli jakie?

... na swoim urządzeniu, a tym bardziej na karteczce samoprzylepnej pod klawiaturą. Zamiast tego lepiej rozważyć użycie menedżera haseł, który nie tylko generuje skomplikowane kody, ale także umożliwia przechowywanie własnych haseł w lokalnym lub bazującym na ...

-

![Phishing: sztuczna inteligencja pomaga cyberprzestępcom Phishing: sztuczna inteligencja pomaga cyberprzestępcom]()

Phishing: sztuczna inteligencja pomaga cyberprzestępcom

... pośrednictwem wiadomości SMS), Quishing (wykorzystujący spreparowane kody QR), Vishing (złośliwe połączenia telefoniczne). Nie każdy phishing odbywa się online. Niektórzy cyberprzestępcy stosują podejście hybrydowe, w którym maile phishingowe zawierają numer telefonu, pod którym kontynuowany jest atak na ofiarę. AI tworzy coraz bardziej wiarygodne ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Kradzież tożsamości w sieci [© Scanrail - Fotolia.com] Kradzież tożsamości w sieci](https://s3.egospodarka.pl/grafika/przestepstwa-internetowe/Kradziez-tozsamosci-w-sieci-apURW9.jpg)

![Serwisy Web 2.0 a bezpieczeństwo firmy [© Scanrail - Fotolia.com] Serwisy Web 2.0 a bezpieczeństwo firmy](https://s3.egospodarka.pl/grafika/serwisy-spolecznosciowe/Serwisy-Web-2-0-a-bezpieczenstwo-firmy-apURW9.jpg)

![Kradzież tożsamości: wzrost infekcji [© Scanrail - Fotolia.com] Kradzież tożsamości: wzrost infekcji](https://s3.egospodarka.pl/grafika/kradziez-tozsamosci/Kradziez-tozsamosci-wzrost-infekcji-apURW9.jpg)

![ESET Mobile Security w nowej wersji [© jamdesign - Fotolia.com] ESET Mobile Security w nowej wersji](https://s3.egospodarka.pl/grafika2/ESET/ESET-Mobile-Security-w-nowej-wersji-121983-150x100crop.jpg)

![Masz silne hasło? To nie znaczy, że nie grozi ci wyciek danych [© designer491 - Fotolia.com] Masz silne hasło? To nie znaczy, że nie grozi ci wyciek danych](https://s3.egospodarka.pl/grafika2/wyciek-danych/Masz-silne-haslo-To-nie-znaczy-ze-nie-grozi-ci-wyciek-danych-215063-150x100crop.jpg)

![Zakupy online: pandemia zmienia zachowania konsumentów [© william_potter - Fotolia.com] Zakupy online: pandemia zmienia zachowania konsumentów](https://s3.egospodarka.pl/grafika2/zachowania-konsumentow/Zakupy-online-pandemia-zmienia-zachowania-konsumentow-240676-150x100crop.jpg)

![Wirusy atakują konsole do gier [© stoupa - Fotolia.com] Wirusy atakują konsole do gier](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-atakuja-konsole-do-gier-MBuPgy.jpg)

![Aplikacja mobilna banku: narzędzia finansowe to za mało [© pictoores - Fotolia.com] Aplikacja mobilna banku: narzędzia finansowe to za mało](https://s3.egospodarka.pl/grafika2/bankowosc-internetowa/Aplikacja-mobilna-banku-narzedzia-finansowe-to-za-malo-224579-150x100crop.jpg)

![Panda: adware i spyware najgroźniejsze w listopadzie 2007 [© Scanrail - Fotolia.com] Panda: adware i spyware najgroźniejsze w listopadzie 2007](https://s3.egospodarka.pl/grafika/trojany/Panda-adware-i-spyware-najgrozniejsze-w-listopadzie-2007-apURW9.jpg)

![Trend Micro Longevity for Android [© Nmedia - Fotolia.com] Trend Micro Longevity for Android](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-Longevity-for-Android-Qq30bx.jpg)

![Zombie groźne nie tylko w Halloween [© lolloj - Fotolia.com] Zombie groźne nie tylko w Halloween](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zombie-grozne-nie-tylko-w-Halloween-145832-150x100crop.jpg)

![Najpopularniejsze wirusy II 2005 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy II 2005](https://s3.egospodarka.pl/grafika/wirusy/Najpopularniejsze-wirusy-II-2005-apURW9.jpg)

![Cisco: bezpieczeństwo w Internecie 2014 [© R.Studio - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2014](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-2014-151918-150x100crop.jpg)

![SIM swapping - jak się bronić? [© pixabay.com] SIM swapping - jak się bronić?](https://s3.egospodarka.pl/grafika2/SIM-swapping/SIM-swapping-jak-sie-bronic-238476-150x100crop.jpg)

![Transakcje online firm źle zabezpieczone [© stoupa - Fotolia.com] Transakcje online firm źle zabezpieczone](https://s3.egospodarka.pl/grafika/transakcje-online/Transakcje-online-firm-zle-zabezpieczone-MBuPgy.jpg)

![Jak zabezpieczyć smartfon przed utratą lub kradzieżą? [© pixabay.com] Jak zabezpieczyć smartfon przed utratą lub kradzieżą?](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-smartfonow/Jak-zabezpieczyc-smartfon-przed-utrata-lub-kradzieza-241472-150x100crop.jpg)

![Europa w cyberzagrożeniu: złośliwe oprogramowanie spada z chmury [© happystock - Fotolia.com] Europa w cyberzagrożeniu: złośliwe oprogramowanie spada z chmury](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Europa-w-cyberzagrozeniu-zlosliwe-oprogramowanie-spada-z-chmury-260183-150x100crop.jpg)

![Niezamówiona darmowa paczka to nie prezent, a oszustwo. Jak działa brushing scam i jak się bronić? [© wygenerowane przez AI] Niezamówiona darmowa paczka to nie prezent, a oszustwo. Jak działa brushing scam i jak się bronić?](https://s3.egospodarka.pl/grafika2/scam/Niezamowiona-darmowa-paczka-to-nie-prezent-a-oszustwo-Jak-dziala-brushing-scam-i-jak-sie-bronic-270399-150x100crop.jpg)

![Internet a ochrona prywatności dziecka [© stoupa - Fotolia.com] Internet a ochrona prywatności dziecka](https://s3.egospodarka.pl/grafika/ochrona-danych-osobowych/Internet-a-ochrona-prywatnosci-dziecka-MBuPgy.jpg)

![Po ransomware idzie nowe: raport McAfee Labs XII 2016 [© kaptn - Fotolia.com] Po ransomware idzie nowe: raport McAfee Labs XII 2016](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Po-ransomware-idzie-nowe-raport-McAfee-Labs-XII-2016-186212-150x100crop.jpg)

![Kup Teraz Zapłać Później. Oszustwa i mechanizmy obrony [© merydolla - Fotolia.com] Kup Teraz Zapłać Później. Oszustwa i mechanizmy obrony](https://s3.egospodarka.pl/grafika2/Kup-Teraz-Zaplac-Pozniej/Kup-Teraz-Zaplac-Pozniej-Oszustwa-i-mechanizmy-obrony-240569-150x100crop.jpg)

![Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r. [© DigitalMarketingAgency - pixabay.com] Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r.](https://s3.egospodarka.pl/grafika2/konto-firmowe/Ranking-kont-firmowych-w-jakim-banku-zalozysz-najlepsze-konto-firmowe-w-2025-r-266886-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels] Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels]](https://s3.egospodarka.pl/grafika2/Rejestr-Cen-Nieruchomosci/Co-zmienia-darmowy-dostep-do-Rejestru-Cen-Nieruchomosci-270800-50x33crop.jpg) Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?

Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?

![Faktura w walucie obcej w KSeF. Co się zmieniło i jak unikać błędów? Nowe zasady i obowiązki [© wygenerowane przez AI] Faktura w walucie obcej w KSeF. Co się zmieniło i jak unikać błędów? Nowe zasady i obowiązki](https://s3.egospodarka.pl/grafika2/faktury-w-walutach-obcych/Faktura-w-walucie-obcej-w-KSeF-Co-sie-zmienilo-i-jak-unikac-bledow-Nowe-zasady-i-obowiazki-270879-150x100crop.jpg)

![Bezpłatne szkolenia z AI od Google i SGH. Rusza nowa edycja "Umiejętności Jutra AI". Jak wziąć udział? [© wygenerowane przez AI] Bezpłatne szkolenia z AI od Google i SGH. Rusza nowa edycja "Umiejętności Jutra AI". Jak wziąć udział?](https://s3.egospodarka.pl/grafika2/AI/Bezplatne-szkolenia-z-AI-od-Google-i-SGH-Rusza-nowa-edycja-Umiejetnosci-Jutra-AI-Jak-wziac-udzial-270878-150x100crop.jpg)

![Wzrost PKB nie pomógł. Rekordowa liczba niewypłacalności firm w 2025 roku [© pexels] Wzrost PKB nie pomógł. Rekordowa liczba niewypłacalności firm w 2025 roku](https://s3.egospodarka.pl/grafika2/niewyplacalnosc-firmy/Wzrost-PKB-nie-pomogl-Rekordowa-liczba-niewyplacalnosci-firm-w-2025-roku-270876-150x100crop.jpg)

![Wynajem mieszkania czy kredyt? Gdzie rata jest tańsza niż czynsz? [© pexels] Wynajem mieszkania czy kredyt? Gdzie rata jest tańsza niż czynsz?](https://s3.egospodarka.pl/grafika2/rynek-najmu/Wynajem-mieszkania-czy-kredyt-Gdzie-rata-jest-tansza-niz-czynsz-270870-150x100crop.jpg)