-

![Polska: wydarzenia tygodnia 5/2019 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 5/2019]()

Polska: wydarzenia tygodnia 5/2019

... wykluczone z przetargu na polską sieć 5G. Mimo, że wg ekspertów Chińczycy technologicznie wyprzedzają konkurencję o 1,5 roku, to jednak prawdopodobne jest niedopuszczenie ich do przetargu. Huawei chcąc odeprzeć zarzuty dotyczące problemów z bezpieczeństwem ich systemu ogłosiło, że jest w stanie pokazać nawet swoje kody źródłowe... Przedstawili ...

-

![4 najlepsze chatboty w marketingu [© besjunior - Fotolia.com] 4 najlepsze chatboty w marketingu]()

4 najlepsze chatboty w marketingu

... , czy chcą wiedzieć więcej o cenie usługi. Chatbot jest zaprogramowany na konkretne odpowiedź. Z grona rozmówców ma wyłonić tych, którzy realnie są zainteresowani ... z Chatbotem i stosunek 70% do 30 na korzyść aplikacji, jako miejscu, gdzie uczestnicy gry zgłaszali swoje kody[6]. Chatbot na platformie InteliWISE zrewolucjonizował podejście do loterii ...

-

![Laptopy gamingowe Acer Predator Triton 17 X i Predator Helios Neo 16 Laptopy gamingowe Acer Predator Triton 17 X i Predator Helios Neo 16]()

Laptopy gamingowe Acer Predator Triton 17 X i Predator Helios Neo 16

... ) ma na wierzchu czarnej obudowy laserowo wygrawerowane zaszyfrowane kody. Co takiego kryje się za nimi? Aby się tego dowiedzieć, trzeba podjąć mini-wyzwanie i trochę pogłówkować. Predator Helios Neo 16 oferowany będzie w opcji z procesorem Intel® Core™ HX 13. generacji i kartą graficzną NVIDIA GeForce RTX 4070 o wskaźniku MGP na ...

-

![Bezpieczeństwo IT 2011 Bezpieczeństwo IT 2011]()

Bezpieczeństwo IT 2011

... IRC Federal i ManTech (firm pracujących odpowiednio na kontraktach FBI i amerykańskiego Departamentu Obrony) oraz CIA. Co ciekawe, niektóre z tych incydentów, np. włamanie do sieci Stratfor, ujawniły poważne zaniedbania w zakresie bezpieczeństwa, takie jak przechowywanie numerów CVV (kody służące do weryfikacji kart płatniczych) w niezaszyfrowanej ...

-

![Kaspersky Lab: szkodliwe programy II 2012 Kaspersky Lab: szkodliwe programy II 2012]()

Kaspersky Lab: szkodliwe programy II 2012

... Field Communication). Aplikacja Google Wallet jest instalowana na smartfonie, a użytkownik określa, jaka karta ... na poziomie root, który można uzyskać przy użyciu dobrze znanych taktyk hakerskich. Ponieważ kody PIN posiadają jedynie cztery cyfry, szkodliwi użytkownicy nie muszą tracić wiele czasu na wypróbowywanie kombinacji w celu trafienia na ...

-

![E-mail marketing: jak zbierać adresy? [© Javierafael - Fotolia.com] E-mail marketing: jak zbierać adresy?]()

E-mail marketing: jak zbierać adresy?

... kody QR. Jeśli zarządzasz centrum handlowym, które posiada własną aplikację na ...

-

![Polski Internet a festiwale muzyczne 2013 [© DWP - Fotolia.com] Polski Internet a festiwale muzyczne 2013]()

Polski Internet a festiwale muzyczne 2013

... facebookowej aplikacji pytał internautów o wymarzonych artystów podczas przyszłorocznej edycji. Inne imprezy zachęcały do check-inów na terenie festiwalu bądź wykorzystywały kody kreskowe ułatwiające pobranie aplikacji z planem koncertów. Z roku na rok festiwalowa oferta w Polsce jest nie tylko coraz bardziej atrakcyjna, ale też coraz mocniej ...

-

![Świat: wydarzenia tygodnia 36/2018 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 36/2018]()

Świat: wydarzenia tygodnia 36/2018

... i rozmawiać z osobami, które posługują się innymi językami. Opieramy się na Google Translate i innych tego typu silnikach, więc jesteśmy w stanie wybrać najlepszy silnik ... , ale potrafi też zbudować poprawne gramatycznie zdanie. – Urządzenie opiera się na wielu silnikach, więc w porównaniu z aplikacją, gdzie użytkownik korzysta z silnika danej ...

-

![Świat: wydarzenia tygodnia 37/2019 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 37/2019]()

Świat: wydarzenia tygodnia 37/2019

... , przejmą stery w efekcie zakończonych niepowodzeniem działań banków centralnych. Globalny wolumen obligacji o ujemnej rentowności to jeden z głównych powodów, dla których inwestorzy na całym świecie stali się bardziej skłonni do rozszerzania swoich zwykłych portfeli akcji i obligacji o aktywa alternatywne. Wolumen ten osiągnął wartość szczytową ...

-

![Jak dostosować e-commerce do wymogów B2B? [© duncanandison - Fotolia.com] Jak dostosować e-commerce do wymogów B2B?]()

Jak dostosować e-commerce do wymogów B2B?

... kody QR i aplikacje do skanowania, mogą być wykorzystane do natychmiastowego wyświetlenia pełnych szczegółów produktu na ...

-

![Siła nabywcza w Polsce 2023: pogłębiają się różnice regionalne [© pixabay.com] Siła nabywcza w Polsce 2023: pogłębiają się różnice regionalne]()

Siła nabywcza w Polsce 2023: pogłębiają się różnice regionalne

... zmniejsza – wskazuje Przemek Dwojak. O badaniu Badanie "GfK Purchasing Power Europe 2023" jest dostępne dla 42 krajów europejskich na szczegółowych poziomach regionalnych, takich jak gminy i kody pocztowe, wraz z płynnie dopasowanymi danymi dotyczącymi mieszkańców i gospodarstw domowych, a także mapami cyfrowymi. Siła nabywcza jest miarą dochodu ...

-

![Działanie 6.1: Paszport do eksportu [© Minerva Studio - Fotolia.com] Działanie 6.1: Paszport do eksportu]()

Działanie 6.1: Paszport do eksportu

... i merytoryczne Przed przystąpieniem do wypełniania wniosku należy bezwzględnie sprawdzić czy wsparcie może zostać udzielone na realizację danego projektu ze względu na zakres działalności gospodarczej, czyli tzw. kody PKD/EKD (niektóre typy działalności wyłączone są z możliwości dofinansowania). Aby uzyskać pozytywną decyzję odnośnie wsparcia ...

-

![Kaspersky Lab: szkodliwe programy III 2012 Kaspersky Lab: szkodliwe programy III 2012]()

Kaspersky Lab: szkodliwe programy III 2012

... plik skryptowy z serwera kontrolowanego przez cyberprzestępców. Gdy ofiara weszła na swoją stronę na Facebooku, skrypt był osadzany w kodzie HTML strony. Celem ... został zidentyfikowany szkodliwy program, którego celem były nie tylko wiadomości SMS zawierające kody mTAN, ale również dane uwierzytelniające transakcje bankowości online. Kaspersky ...

-

![Wywiad gospodarczy w warunkach wojen ekonomicznych [© javi_indy na Freepik] Wywiad gospodarczy w warunkach wojen ekonomicznych]()

Wywiad gospodarczy w warunkach wojen ekonomicznych

... łamiące reguły wolnego rynku i wynoszące tajemnice przedsiębiorstw, ponoszą sankcje finansowe i skazywane są na kary więzienia. Przykładem może tu być S. Alejnikov – programista banku inwestycyjnego Goldman Sachs, który ukradł kody oprogramowania operacji giełdowych z zamiarem przekazania nowemu pracodawcy, firmie Teza Technologies z Chicago. Za ...

-

![Luki w sprzęcie i oprogramowaniu w 2005 [© Scanrail - Fotolia.com] Luki w sprzęcie i oprogramowaniu w 2005]()

Luki w sprzęcie i oprogramowaniu w 2005

... nich zagrożeń internetowych (m. in. wirusów i robaków) miało wbudowane złośliwe kody, które rozpowszechniane były w Internecie w przeciągu 24 godzin od momentu opublikowania ... typu “zero-day”, czyli takich, które następują natychmiast po ogłoszeniu informacji o podatności na atak danego miejsca w sprzęcie czy oprogramowaniu,” komentuje Gunter Ollman, ...

-

![RSA Security oraz iRevolution uzupełniają Microsoft Passport [© stoupa - Fotolia.com] RSA Security oraz iRevolution uzupełniają Microsoft Passport]()

RSA Security oraz iRevolution uzupełniają Microsoft Passport

... i infrastrukturę SMS, aby dostarczać użytkownikom jednorazowe kody dostępu, potrzebne do wejścia na strony chronione usługą Passport. RSA Mobile tworzy jednorazowe kody dostępu, generowane w czasie logowania, i dostarcza je do telefonu komórkowego, pagera, asystenta cyfrowego albo na konto e-mail użytkownika końcowego. Użytkownik wpisuje po ...

-

![Nowa wersja Płatnika [© Nmedia - Fotolia.com] Nowa wersja Płatnika]()

Nowa wersja Płatnika

... będzie obowiązywał płatników składek od 1 października 2003 r.. Tego dnia wchodzą bowiem w życie nowe kody określone w rozporządzeniu Ministra Gospodarki, Pracy i Polityki Społecznej z dnia 6 sierpnia 2003 r. ... PŁATNIK - PRZEKAZ ELEKTRONICZNY wersja 2.03.005, jak i nowej wersji 5.01.001 programu PŁATNIK. Na nośniku CD-ROM obok nowej wersji programu ...

Tematy: pŁatnik -

![Phishing atakuje e-handel [© Scanrail - Fotolia.com] Phishing atakuje e-handel]()

Phishing atakuje e-handel

... się coraz bardziej wyszukane. W ubiegłym miesiącu zanotowano 1125 ataków, polegających na wykorzystaniu fałszywych stron internetowych i poczty elektronicznej do zdobycia poufnych informacji od ... odbiorcami fałszywych ofert scamowych, wyjawia hakerom swój login, hasło a nawet kody PIN. "Podobnie jak hakerzy, złodzieje czy twórcy wirusów nasilają ...

-

![Zapłać za Coca Cole komórką Zapłać za Coca Cole komórką]()

Zapłać za Coca Cole komórką

... tylko dla posiadaczy telefonów komórkowych wyposażonych w usługę FeliCa, która pozwala na wypłacanie pieniędzy z konta, czy płatności w kasach za zakupy podobnie jak ma ... mają rozszerzony interfejs obsługujący układy FeliCa, podczas gdy poprzednik wykorzystywał dwuwymiarowe kody kreskowe oraz komunikował się z telefonem przez port podczerwieni. Coca ...

-

![Groźny spam z załącznikami report.pdf Groźny spam z załącznikami report.pdf]()

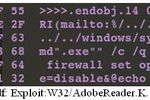

Groźny spam z załącznikami report.pdf

... Explorer 7 są pobierane złośliwe kody z serwera zlokalizowanego w Malezji. Prawdopodobnie celem jest stworzenie ogromnej sieci zainfekowanych komputerów, które posłużą do kolejnych ataków. "Duże zagrożenie stanowi wykorzystanie formatu PDF, który nie jest filtrowany przez większość dostępnych na rynku urządzeń zabezpieczających typu gateway ...

-

![Zainfekowane pliki o High School Musical Zainfekowane pliki o High School Musical]()

Zainfekowane pliki o High School Musical

... utworów i filmów przemycają stworzone przez siebie złośliwe kody. Dodatkowe niebezpieczeństwo tkwi w tym, że znaczną część fanów popularnego musicalu stanowią osoby bardzo młode, które są szczególnie podatne na zagrożenia. Dlatego tak ważne jest uświadamianie dzieci i młodzieży na temat zachowywania bezpieczeństwa podczas korzystania z Internetu ...

-

![Smartfony - chleb powszedni [© anyaberkut - Fotolia.com] Smartfony - chleb powszedni]()

Smartfony - chleb powszedni

... ze smartfona. Bardzo ważne jest również to, że rośnie świadomość polskich konsumentów na temat telefonów nowej generacji. Teraz praktycznie każdy użytkownik smartfona odróżnia go od ... kodów i aż 33% deklarowało chęć́ skorzystania z tej możliwości w przyszłości. W 2013 roku kody QR nadal były wykorzystywane przez małą grupę osób (6% Polaków) i nawet ...

-

![Szkodliwe programy mobilne 2011 Szkodliwe programy mobilne 2011]()

Szkodliwe programy mobilne 2011

... niewygodny, dlatego strony internetowe oferujące aplikacje dla smartfonów zwykle posiadają kody QR. Wiele szkodliwych programów dla urządzeń mobilnych (a zwłaszcza trojany SMS) jest rozprzestrzenianych na stronach internetowych, na których wszystkie programy są zainfekowane. Na stronach tych, oprócz bezpośrednich odsyłaczy prowadzących do zagrożeń ...

-

![PandaLabs: malware w I kw. 2011 PandaLabs: malware w I kw. 2011]()

PandaLabs: malware w I kw. 2011

... laboratorium systemów zabezpieczających firmy Panda Security, obserwowało wzrost liczby nowych zagrożeń z kwartału na kwartał, nie był to jednak przyrost tak znaczący jak w ostatnim okresie. ... proc. wszystkich nowych złośliwych kodów. Nie jest to niespodzianka, zważywszy na to, że oszustwa i kradzieże pieniędzy przez Internet to niezwykle lukratywny ...

-

![Najpopularniejsze wirusy 2004 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy 2004]()

Najpopularniejsze wirusy 2004

... Spróbujmy zapomnieć teraz o statystykach i spojrzeć na problem z innej strony. Przyjrzyjmy się dokładnie, czym właściwie wyróżniły się złośliwe kody w mijającym roku i co spowodowało, ... złośliwe kody StartPage.AV, Harnig.B oraz Multidropper.AM. Wszystkie były na tyle dobrze wychowane, że informowały użytkownika o swoim istnieniu i o udanej infekcji na ...

-

![Bluetooth marketing, czyli reklama w komórce [© pizuttipics - Fotolia.com] Bluetooth marketing, czyli reklama w komórce]()

Bluetooth marketing, czyli reklama w komórce

... wolą technologię Code 2D. Polega ona na tym, że telefony komórkowe wyposaża się w aparaty, które odczytują kody kreskowe, a następnie odsyłają użytkownika do strony internetowej. Code 2D jest bardziej opłacalna dla operatorów, gdyż wejście na stronę wymaga bezprzewodowego dostępu do internetu ...

-

![Samsung GALAXY Tab Active – tablet dla biznesu Samsung GALAXY Tab Active – tablet dla biznesu]()

Samsung GALAXY Tab Active – tablet dla biznesu

... kody kreskowe, a technologia NFC skraca czas komunikacji i zarządzania procesami w pracy. Te kluczowe cechy mogą istotnie zwiększyć wydajność, na ...

-

![Windows 10 po aktualizacji: "ekran śmierci" niebezpieczny? Windows 10 po aktualizacji: "ekran śmierci" niebezpieczny?]()

Windows 10 po aktualizacji: "ekran śmierci" niebezpieczny?

... użytkowników może okazać się nad wyraz niebezpieczne dla peceta :-). Ale żarty na bok, wyobraźmy sobie następującą sytuację: cyberprzestępcy kopiują „BSOD” (niebieski ekran śmierci), zastępują ... o wrażliwe loginy do usług Microsoftu, a może nawet numery seryjne dla licencji Windows. Kody QR jako żródło ryzyka nie są oczywiście niczym nowym. Od ...

-

![Karty kredytowe a bezpieczeństwo płatności [© Minerva Studio - Fotolia.com] Karty kredytowe a bezpieczeństwo płatności]()

Karty kredytowe a bezpieczeństwo płatności

... , daty wydania i terminy ważności, kody CVV2/CVC2) mogą pozyskiwać na wiele sposobów. Może to być kradzież ... na ogół pozbawione hologramu i paska magnetycznego, nie można więc nimi płacić w tradycyjnym sklepie, nie można też z nich skorzystać przy wypłatach z bankomatu.. Do kart wirtualnych nie jest generowany kod PIN, generowane są jednak kody ...

-

![Fałszywe strony WWW: firma Ford przynętą Fałszywe strony WWW: firma Ford przynętą]()

Fałszywe strony WWW: firma Ford przynętą

... stron na temat Forda, które pojawiają się w wyszukiwarkach internetowych. Internauta, który kliknie na złośliwą stronę automatycznie przekierowywany jest na witrynę, na której ... o 20% więcej niż w ciągu całego 2008 roku. „Tego rodzaju złośliwe kody tworzone są w celu generowania zysków poprzez nakłanianie użytkowników do zakupu bardziej ...

-

![Skaner kodów QR od Kaspersky Lab Skaner kodów QR od Kaspersky Lab]()

Skaner kodów QR od Kaspersky Lab

... i może szybko zaakceptować ustawienia Wi-Fi oraz połączyć urządzenie z siecią. Kody QR pozwalają na wygodne przekazywanie odsyłaczy do urządzeń mobilnych z monitorów komputerowych ... obrazki z kodami online, ale również fizycznie przyklejać swoje szkodliwe kody QR, np. na plakatach reklamowych. Aplikacja Kaspersky QR Scanner jest dostępna bezpłatnie w ...

-

![Blockchain i co jeszcze? Główne trendy technologiczne 2020 roku [© Production Perig - Fotolia.com] Blockchain i co jeszcze? Główne trendy technologiczne 2020 roku]()

Blockchain i co jeszcze? Główne trendy technologiczne 2020 roku

... lokalizacji pracowników. Rosną ich oczekiwania względem technologii do rejestrowania danych wykorzystujących kody kreskowe 2D, komputerowe systemy wizyjne i RFID. Kody kreskowe 2D są codziennością na listach przewozowych, w sklepach spożywczych, na opaskach szpitalnych i przy płatnościach mobilnych, a ich popularność będzie niewątpliwie rosnąć. Co ...

-

![Bankowość online a zabezpieczenia Bankowość online a zabezpieczenia]()

Bankowość online a zabezpieczenia

... wiadomości SMS, wysyłanej na wcześniej wskazany przez klienta nr telefonu komórkowego. Przy pomocy tokenu, który sam generuje kody jednorazowe, ważne jedynie przez ... np. kody jednorazowe na karcie lub przez token. 2. Phishing Jedną z najczęściej stosowanych metod ataku na banki jest phishing. Phishing to zwrot wskazujący na łowienie (fishing), lecz ...

-

![Płatne archiwum w gazeta.pl [© stoupa - Fotolia.com] Płatne archiwum w gazeta.pl]()

Płatne archiwum w gazeta.pl

... i dostęp do trzech archiwalnych tekstów (kosztuje 4,88 PLN z VAT). W obu przypadkach kody dostępu uzyskuje się wysyłając SMS. "Takie są trendy światowego internetu. Przyglądaliśmy się podobnym ... mówi Maciej Wicha. Teksty archiwalne można znaleźć korzystając z pól wyszukiwarki rozmieszczonych na większości stron portalu Gazeta.pl - od strony głównej ...

Tematy: gazeta.pl, płatny dostęp do treści -

![Bezpłatny anty-spyware online [© stoupa - Fotolia.com] Bezpłatny anty-spyware online]()

Bezpłatny anty-spyware online

... . Według IT Observer 90% komputerów jest zainfekowanych przez tego typu złośliwe kody. Dzieje się tak dlatego, że twórcy tych złośliwych aplikacji potrafią ... programów typu spyware. Jest prosty w użyciu, wystarczy połączenie z Internetem na początku i na końcu procesu skanowania komputera. Oprócz programów szpiegujących Panda spyXposer wykrywa także ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Polska: wydarzenia tygodnia 5/2019 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 5/2019](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-5-2019-vgmzEK.jpg)

![4 najlepsze chatboty w marketingu [© besjunior - Fotolia.com] 4 najlepsze chatboty w marketingu](https://s3.egospodarka.pl/grafika2/chatboty/4-najlepsze-chatboty-w-marketingu-218378-150x100crop.jpg)

![E-mail marketing: jak zbierać adresy? [© Javierafael - Fotolia.com] E-mail marketing: jak zbierać adresy?](https://s3.egospodarka.pl/grafika2/e-mail-marketing/E-mail-marketing-jak-zbierac-adresy-119492-150x100crop.jpg)

![Polski Internet a festiwale muzyczne 2013 [© DWP - Fotolia.com] Polski Internet a festiwale muzyczne 2013](https://s3.egospodarka.pl/grafika2/imprezy-artystyczno-rozrywkowe/Polski-Internet-a-festiwale-muzyczne-2013-124264-150x100crop.jpg)

![Świat: wydarzenia tygodnia 36/2018 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 36/2018](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-36-2018-12AyHS.jpg)

![Świat: wydarzenia tygodnia 37/2019 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 37/2019](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-37-2019-12AyHS.jpg)

![Jak dostosować e-commerce do wymogów B2B? [© duncanandison - Fotolia.com] Jak dostosować e-commerce do wymogów B2B?](https://s3.egospodarka.pl/grafika2/e-commerce/Jak-dostosowac-e-commerce-do-wymogow-B2B-244300-150x100crop.jpg)

![Siła nabywcza w Polsce 2023: pogłębiają się różnice regionalne [© pixabay.com] Siła nabywcza w Polsce 2023: pogłębiają się różnice regionalne](https://s3.egospodarka.pl/grafika2/sila-nabywcza-pieniadza/Sila-nabywcza-w-Polsce-2023-poglebiaja-sie-roznice-regionalne-255737-150x100crop.jpg)

![Działanie 6.1: Paszport do eksportu [© Minerva Studio - Fotolia.com] Działanie 6.1: Paszport do eksportu](https://s3.egospodarka.pl/grafika/dzialanie-6-1/Dzialanie-6-1-Paszport-do-eksportu-iG7AEZ.jpg)

![Wywiad gospodarczy w warunkach wojen ekonomicznych [© javi_indy na Freepik] Wywiad gospodarczy w warunkach wojen ekonomicznych](https://s3.egospodarka.pl/grafika2/wywiad-gospodarczy/Wywiad-gospodarczy-w-warunkach-wojen-ekonomicznych-261958-150x100crop.jpg)

![Luki w sprzęcie i oprogramowaniu w 2005 [© Scanrail - Fotolia.com] Luki w sprzęcie i oprogramowaniu w 2005](https://s3.egospodarka.pl/grafika/X-Force/Luki-w-sprzecie-i-oprogramowaniu-w-2005-apURW9.jpg)

![RSA Security oraz iRevolution uzupełniają Microsoft Passport [© stoupa - Fotolia.com] RSA Security oraz iRevolution uzupełniają Microsoft Passport](https://s3.egospodarka.pl/grafika/uwierzytelnianie-dwuskladnikowe/RSA-Security-oraz-iRevolution-uzupelniaja-Microsoft-Passport-MBuPgy.jpg)

![Nowa wersja Płatnika [© Nmedia - Fotolia.com] Nowa wersja Płatnika](https://s3.egospodarka.pl/grafika/pLatnik/Nowa-wersja-Platnika-Qq30bx.jpg)

![Phishing atakuje e-handel [© Scanrail - Fotolia.com] Phishing atakuje e-handel](https://s3.egospodarka.pl/grafika/phishing/Phishing-atakuje-e-handel-apURW9.jpg)

![Smartfony - chleb powszedni [© anyaberkut - Fotolia.com] Smartfony - chleb powszedni](https://s3.egospodarka.pl/grafika2/smartfony/Smartfony-chleb-powszedni-131902-150x100crop.jpg)

![Najpopularniejsze wirusy 2004 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy 2004](https://s3.egospodarka.pl/grafika/trojany/Najpopularniejsze-wirusy-2004-apURW9.jpg)

![Bluetooth marketing, czyli reklama w komórce [© pizuttipics - Fotolia.com] Bluetooth marketing, czyli reklama w komórce](https://s3.egospodarka.pl/grafika/Bluetooth-marketing/Bluetooth-marketing-czyli-reklama-w-komorce-QhDXHQ.jpg)

![Karty kredytowe a bezpieczeństwo płatności [© Minerva Studio - Fotolia.com] Karty kredytowe a bezpieczeństwo płatności](https://s3.egospodarka.pl/grafika/karty-kredytowe/Karty-kredytowe-a-bezpieczenstwo-platnosci-iG7AEZ.jpg)

![Blockchain i co jeszcze? Główne trendy technologiczne 2020 roku [© Production Perig - Fotolia.com] Blockchain i co jeszcze? Główne trendy technologiczne 2020 roku](https://s3.egospodarka.pl/grafika2/nowe-technologie/Blockchain-i-co-jeszcze-Glowne-trendy-technologiczne-2020-roku-225677-150x100crop.jpg)

![Płatne archiwum w gazeta.pl [© stoupa - Fotolia.com] Płatne archiwum w gazeta.pl](https://s3.egospodarka.pl/grafika/gazeta-pl/Platne-archiwum-w-gazeta-pl-MBuPgy.jpg)

![Bezpłatny anty-spyware online [© stoupa - Fotolia.com] Bezpłatny anty-spyware online](https://s3.egospodarka.pl/grafika/antywirusowy-skaner-online/Bezplatny-anty-spyware-online-MBuPgy.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Mały ZUS Plus od 2026 roku: nowe zasady, dłuższa ulga i ważne terminy [© wygenerowane przez AI] Mały ZUS Plus od 2026 roku: nowe zasady, dłuższa ulga i ważne terminy](https://s3.egospodarka.pl/grafika2/preferencyjne-skladki/Maly-ZUS-Plus-od-2026-roku-nowe-zasady-dluzsza-ulga-i-wazne-terminy-270249-150x100crop.jpg)

![Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels] Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels]](https://s3.egospodarka.pl/grafika2/Rejestr-Cen-Nieruchomosci/Co-zmienia-darmowy-dostep-do-Rejestru-Cen-Nieruchomosci-270800-50x33crop.jpg) Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?

Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?

![Faktura w walucie obcej w KSeF. Co się zmieniło i jak unikać błędów? Nowe zasady i obowiązki [© wygenerowane przez AI] Faktura w walucie obcej w KSeF. Co się zmieniło i jak unikać błędów? Nowe zasady i obowiązki](https://s3.egospodarka.pl/grafika2/faktury-w-walutach-obcych/Faktura-w-walucie-obcej-w-KSeF-Co-sie-zmienilo-i-jak-unikac-bledow-Nowe-zasady-i-obowiazki-270879-150x100crop.jpg)

![Bezpłatne szkolenia z AI od Google i SGH. Rusza nowa edycja "Umiejętności Jutra AI". Jak wziąć udział? [© wygenerowane przez AI] Bezpłatne szkolenia z AI od Google i SGH. Rusza nowa edycja "Umiejętności Jutra AI". Jak wziąć udział?](https://s3.egospodarka.pl/grafika2/AI/Bezplatne-szkolenia-z-AI-od-Google-i-SGH-Rusza-nowa-edycja-Umiejetnosci-Jutra-AI-Jak-wziac-udzial-270878-150x100crop.jpg)

![Wzrost PKB nie pomógł. Rekordowa liczba niewypłacalności firm w 2025 roku [© pexels] Wzrost PKB nie pomógł. Rekordowa liczba niewypłacalności firm w 2025 roku](https://s3.egospodarka.pl/grafika2/niewyplacalnosc-firmy/Wzrost-PKB-nie-pomogl-Rekordowa-liczba-niewyplacalnosci-firm-w-2025-roku-270876-150x100crop.jpg)

![Wynajem mieszkania czy kredyt? Gdzie rata jest tańsza niż czynsz? [© pexels] Wynajem mieszkania czy kredyt? Gdzie rata jest tańsza niż czynsz?](https://s3.egospodarka.pl/grafika2/rynek-najmu/Wynajem-mieszkania-czy-kredyt-Gdzie-rata-jest-tansza-niz-czynsz-270870-150x100crop.jpg)