-

![Natłok informacji zmniejsza wydajność pracownika [© Jakub Jirsák - Fotolia] Natłok informacji zmniejsza wydajność pracownika]()

Natłok informacji zmniejsza wydajność pracownika

... podejmowanie decyzji biznesowych. Jednym z nich było obarczenie pracowników zbyt dużą ilością informacji. „Stały dostęp do skrzynki pocztowej i natłok wiadomości, z którymi należy się zapoznać, powodują, że pracownicy nie mają czasu na rzeczywiste i efektywne zaangażowanie w pracę. Jest to poważny problem dla przedsiębiorstwa, jednak z naszego ...

-

![Kampania SMS: jak mierzyć jej efektywność? Kampania SMS: jak mierzyć jej efektywność?]()

Kampania SMS: jak mierzyć jej efektywność?

... skuteczności marketingu SMS warto rozważyć już na etapie planowania kampanii. Należy zastanowić się, jakiej reakcji oczekujemy od odbiorów wiadomości? Czy kampania ma za ... obejmujących działania SMS oraz kampanii prowadzonych z pominięciem tego narzędzia. Oczywiście należy pamiętać, że dane dotyczące średniej sprzedaży są wrażliwe na wiele ...

-

![Co technologia 5G oznacza dla reklamy? Co technologia 5G oznacza dla reklamy?]()

Co technologia 5G oznacza dla reklamy?

... świecie. Dziś 5G oczekuje już tylko na wdrożenia, więc należy się spodziewać że superszybka sieć jest kwestią kolejnych ... należy zacząć tworzyć atrakcyjne treści dla interaktywnych platform i urządzeń AR, które mogą być wyświetlane na wielu kanałach. Wszystko po to, aby być w pełni gotowym na rewolucję, która z pewnością nadejdzie szybciej niż nam się ...

-

![Nie wierz w darmowy Internet od WhatsApp! [© pixabay] Nie wierz w darmowy Internet od WhatsApp!]()

Nie wierz w darmowy Internet od WhatsApp!

... na której umieszczono fałszywą ankietę, prowadzonych jest więcej podobnych kampanii, podszywających się pod inne popularne marki (m.in. Adidas, L'Oréal, Nescafé). Świadczy ... bardzo atrakcyjną ofertę w Internecie, należy zachować ostrożność i zawsze upewnić się, że faktycznie pochodzi ona od firmy, która widnieje w danym komunikacie. W tym celu należy ...

-

![AI i machine learning w służbie bezpieczeństwa [© alphaspirit - Fotolia.com] AI i machine learning w służbie bezpieczeństwa]()

AI i machine learning w służbie bezpieczeństwa

... się ze sporą inwestycją, która wymaga czasu, zanim przyniesie zwrot. Miecz o dwóch ostrzach Należy ...

-

![Wartość inwestycji w nieruchomości spadła o 100 mld USD, ale jest szansa na wzrost [© Arkadiusz Burcon - Fotolia.com] Wartość inwestycji w nieruchomości spadła o 100 mld USD, ale jest szansa na wzrost]()

Wartość inwestycji w nieruchomości spadła o 100 mld USD, ale jest szansa na wzrost

... portfolia. Nasz model przewiduje, że po krótkiej recesji, odnotujemy znaczny wzrost w drugiej połowie roku. Należy jednak pamiętać, że opiera się on na prognozach silnego ożywienia gospodarczego w drugiej połowie roku i należy go traktować z pewną ostrożnością – zaznacza Oliver Kolodseike, dyrektor w Dziale Badań i Prognoz Rynkowych w Colliers ...

-

![Zarządzanie projektami: jak i po co zidentyfikować role projektowe? [© pixabay.com] Zarządzanie projektami: jak i po co zidentyfikować role projektowe?]()

Zarządzanie projektami: jak i po co zidentyfikować role projektowe?

... można zorganizować różnie, nie ma w tym miejscu określonej, jedynej słusznej koncepcji, jednak to co jest ważne należy w organizacji jednoznacznie zdefiniować. Jeśli tego nie zrobimy, z pewnością pojawią się problemy komunikacyjne i koordynacyjne, które z kolei negatywnie wpłyną na ostateczny rezultat projektu. Powszechną praktyką jest, że ...

-

![Wojna w Ukrainie zwiększa ryzyko cyberataków na firmy [© Artur Marciniec - Fotolia.com] Wojna w Ukrainie zwiększa ryzyko cyberataków na firmy]()

Wojna w Ukrainie zwiększa ryzyko cyberataków na firmy

... muszą posiadać politykę bezpieczeństwa cybernetycznego. W pierwszym kroku specjaliści powinni sprawdzić, czy jest ona aktualna i zgodna ze stanem faktycznym. W dalszej kolejności należy dowiedzieć się, jakie są firmowe scenariusze na wypadek cyberataku. Priorytetem jest przeprowadzenie ćwiczeń, np. próbnego cyberataku, który pokaże, czy wszyscy ...

-

![6G umożliwi całkowite wyeliminowanie komunikacji przewodowej? [© pixabay.com] 6G umożliwi całkowite wyeliminowanie komunikacji przewodowej?]()

6G umożliwi całkowite wyeliminowanie komunikacji przewodowej?

... z siecią zewnętrzną, należy również wprowadzić rozproszone rozwiązania w zakresie zarządzania zakłóceniami. W rozwiązaniu rozproszonym każda podsieć decyduje o zasobach częstotliwości, z których będzie korzystać, mierząc miejscowe warunki. Tutaj kluczową rolę mogą odegrać techniki sztucznej inteligencji, takie jak uczenie się przez wzmacnianie. Era ...

-

![Personalizacja w marketingu kluczem do wzrostu konwersji [© AdobeStock_autor putilov_denis_] Personalizacja w marketingu kluczem do wzrostu konwersji]()

Personalizacja w marketingu kluczem do wzrostu konwersji

... przekaz nie przynosi już pożądanych efektów, na personalizację w marketingu powinien zdecydować się każdy, komu zależy na wzroście konwersji. Od czego jednak zacząć i jakie praktyki ... stronie internetowej, narzędziach analitycznych typu Hotjar. Przed wdrożeniem personalizacji należy jak najlepiej poznać zachowania odbiorców w witrynie. W tym celu ...

-

![Infrastruktura krytyczna coraz częściej celem cyberataków Infrastruktura krytyczna coraz częściej celem cyberataków]()

Infrastruktura krytyczna coraz częściej celem cyberataków

... Brak zaufania może prowadzić do paniki i chaosu w sytuacjach kryzysowych. Aby ich uniknąć, należy pamiętać o tym, jak ważne są systemy wczesnego ostrzegania. Społeczeństwo powinno ... rolę w systemie bezpieczeństwa – już sama świadomość istnienia nowych rodzajów przestępstw i dzielenie się nimi z tymi, którzy być może jeszcze o nich nie wiedzą (np. ...

-

![Social Engineering czyli współczesne zagrożenia sieci komputerowych [© Minerva Studio - Fotolia.com] Social Engineering czyli współczesne zagrożenia sieci komputerowych]()

Social Engineering czyli współczesne zagrożenia sieci komputerowych

... się przed atakami typu Social Engineeringu oraz jego skutkami. Wskazówki dla administratorów. Jeśli zarządzamy serwerem dużej firmy i musimy założyć konto prawie każdemu pracownikowi, to nie możemy bezmyślnie wydawać polecenia adduser (tworzenie kont użytkowników). W takim przypadku należy ...

Tematy: -

![Internet i bezpieczne komputery [© Minerva Studio - Fotolia.com] Internet i bezpieczne komputery]()

Internet i bezpieczne komputery

... pewności, czy otrzymana wiadomość e-mail pochodzi z pewnego źródła, należy w pierwszej kolejności otworzyć przeglądarkę internetową i wpisać adres firmy (nie należy klikać łącza znajdującego się w wiadomości e-mail). Gdy zostanie wyświetlona prawdziwa witryna firmy, będzie można się zorientować, czy są jej potrzebne nasze informacje osobiste. Krok ...

-

![Roaming - czyli jak tanio dzwonić za granicą? Roaming - czyli jak tanio dzwonić za granicą?]()

Roaming - czyli jak tanio dzwonić za granicą?

... roamingowych nie oznacza rozwiązania wszystkich problemów z tym związanych. Narzucona przez rozporządzenie obniżka taryf dotyczy wyłącznie połączeń głosowych, dlatego przed wyjazdem należy upewnić się, co do kosztów korzystania z usług transmisji danych i SMS. Dlatego dobrze jest uważnie przeczytać dalsze informacje o tym jak świadomie korzystać ...

-

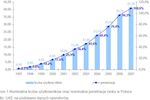

![Telefonia komórkowa: penetracja rynku rośnie Telefonia komórkowa: penetracja rynku rośnie]()

Telefonia komórkowa: penetracja rynku rośnie

... nominalnej i rzeczywistej penetracji rynku, z założeniem, iż przez penetrację: nominalną należy rozumieć powszechnie stosowaną, tj. odnoszącą się do wszystkich zarejestrowanych klientów sieci telefonii ruchomych do ogółu ludności, rzeczywistą należy rozumieć odnoszącą się do aktywnych klientów sieci telefonii ruchomych do ogółu ludności, gdzie ...

-

![Jak podejmować trafne decyzje biznesowe? Jak podejmować trafne decyzje biznesowe?]()

Jak podejmować trafne decyzje biznesowe?

... Gestalt, które opiera się na następujących zasadach: nie należy ograniczać się do mechanicznego objaśniania zachowań, ale trzeba szukać ich ogólnego znaczenia; nie należy koncentrować się na samych zdarzeniach, ale trzeba szukać powiązań między nimi; żadne zdarzenie nie następuje w izolacji, ale pojawia się w pewnych okolicznościach, które ...

-

![Boom na social media trwa Boom na social media trwa]()

Boom na social media trwa

... to, że firmy prowadzą działania reklamowe w społecznościówkach nie jest nową tendencją. Okazuje się, że już wkrótce stanowisko social media marketera może stać się jednym z obowiązkowych w przedsiębiorstwach. Jako przykład takich działań należy podać wyżej wymienione korporacje. Warto w tym miejscu powiedzieć o liczbach i o znaczeniu social media ...

-

![Świat: wydarzenia tygodnia 22/2010 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 22/2010]()

Świat: wydarzenia tygodnia 22/2010

... (prognoza: 5,6 proc.), czyli o 0,41 mln domów do 5,77 mln. Należy również zaznaczyć, iż w tym samym miesiącu ... się, to straty mogą znacznie ograniczyć jego sens ekonomiczny. Może się też okazać, że prace u wybrzeży mogą wkrótce zablokować władze administracyjne południowych stanów amerykańskich. Niezależnie od kosztów tej obecnej awarii należy się ...

-

![UKE a rynek telekomunikacyjny 2006-2011 UKE a rynek telekomunikacyjny 2006-2011]()

UKE a rynek telekomunikacyjny 2006-2011

... gr/min (ok. 4 eurocenty/min) znajduje się wśród najniższych stawek Wspólnoty. Planowana na 2011 r. stawka 9,66 gr/min, która zacznie obowiązywać, o ile nie dojdzie w maju do podpisania decyzji w sprawie ustalenia stawek MTR na poziomie modyfikowanym deklaracjami inwestycyjnymi operatorów komórkowych, także należy do najniższych stawek planowanych ...

-

![Ataki na Google Plus Ataki na Google Plus]()

Ataki na Google Plus

... , oferując wszechstronny interfejs pozwalający na indywidualne określenie, jakie informacje i komu chcemy udostępniać. Zalecamy skorzystanie z tej funkcji. Jeden „krąg”, by ... Upload zdjęcia i filmy użytkownika są automatycznie wrzucane do chmury Google’a. Nie należy się jednak martwić – zdjęcia nie są domyślnie współdzielone, ale przechowywane w ...

-

![Rynek usług pocztowych 2011 Rynek usług pocztowych 2011]()

Rynek usług pocztowych 2011

... w latach 2006-2011 utrzymuje się na stałym poziomie. Głównym beneficjentem korzyści z działalności w tym dość stabilnym i atrakcyjnym obszarze rynku pozostaje Poczta Polska, co jest zgodne z intencją ustawodawcy, który ustanowił obszar zastrzeżony w celu finansowania obowiązku świadczenia powszechnych usług pocztowych. Należy jednak pamiętać, że ...

-

![Strony WWW - błędy serwera HTTP Strony WWW - błędy serwera HTTP]()

Strony WWW - błędy serwera HTTP

... Komunikat 403 jest wirtualnym odpowiednikiem zamkniętych drzwi – dalej internauta już się nie dostanie (Forbidden). Aby wejść na daną witrynę należy uzyskać prawo dostępu, a jeśli jest to witryna ogólnodostępna powinniśmy skontaktować się z administratorem sieci. Należy także sprawdzić poprawność wpisanego adresu. Może on także oznaczać nieaktualne ...

-

![Kadra zarządzająca w social media X 2012 Kadra zarządzająca w social media X 2012]()

Kadra zarządzająca w social media X 2012

... się rozpoczęta przez niego dyskusja na temat „łupki czy atom?”. Prezes Kilian twierdzi, że należy skoncentrować się tylko na jednym z projektów. Nie jest w tej opinii odosobniony. Na drugim miejscu znalazła się ...

-

![Branża ICT: za mało kobiet [© Kurhan - Fotolia.com] Branża ICT: za mało kobiet]()

Branża ICT: za mało kobiet

... skorzystały z ogromnego potencjału kobiet.” W badaniu wyróżniono cztery obszary priorytetowe, w których należy podjąć działania: poprawa wizerunku branży wśród kobiet i w społeczeństwie, np. ... wcześnie przerywają karierę w sektorze: spośród kobiet w wieku 30 lat legitymujących się dyplomem związanym z ICT w sektorze pracuje 20 proc. Ten sam wskaźnik ...

-

![PMI rośnie, ale wzrost spowalnia [© industrieblick - Fotolia.com] PMI rośnie, ale wzrost spowalnia]()

PMI rośnie, ale wzrost spowalnia

... tekstyliów już niekoniecznie. Jednak sam fakt, że menedżerowie ankietowanych firm deklarują przekonanie o poprawiających się prognozach rocznych, należy przyjąć za dobrą monetę. Mimo ogólnego optymizmu w komunikacie znajdują się sygnały niekorzystnych zjawisk. Jednym z nich jest ograniczanie zatrudnienia. Niski popyt, zwłaszcza gdyby dochodzenie ...

-

![O krok przed atakiem ransomware, czyli cyber deception O krok przed atakiem ransomware, czyli cyber deception]()

O krok przed atakiem ransomware, czyli cyber deception

... ataków jest wdrożenie modelu work from anywhere (WFA) w przedsiębiorstwie. Pracownicy łączą się z zasobami firmowymi ze słabo zabezpieczonych sieci domowych i urządzeń, co ułatwia ... a przez to ograniczania szkód lub zapobiegnięcia im w ogóle. Takie urządzenie końcowe należy też automatycznie odizolować od reszty sieci. Każdy element infrastruktury ...

-

![Sieci bezprzewodowe łatwym łupem dla hakerów Sieci bezprzewodowe łatwym łupem dla hakerów]()

Sieci bezprzewodowe łatwym łupem dla hakerów

... usługi (DoS). Badania, zlecone przez RSA Security, firmę cieszącą się największym zaufaniem w branży e-security, zostały przeprowadzone przez specjalistów z firmy Z/Yen Limited ... , dyrektor działu marketingu strategicznego w RSA Security. Każdą infrastrukturę bezprzewodową należy uzupełnić o mocne, dwuskładnikowe mechanizmy uwierzytelniania, które ...

-

![Dylematy moralne [© Minerva Studio - Fotolia.com] Dylematy moralne]()

Dylematy moralne

... , nikomu niepotrzebnego systemu? Czy analityk powinien wstydzić się, że prezes jest złodziejem? Czy wreszcie należy oczekiwać, że pracownicy ci odejdą ze swoich ... wielu moich przyjaciół chce być programistami, analitykami, szefami projektów i nie chce zastanawiać się, komu służą, a jedynie uczciwie wykonywać swoja pracę. Pytania można jednak postawić ...

Tematy: -

![Branża motoryzacyjna w Polsce 2007 Branża motoryzacyjna w Polsce 2007]()

Branża motoryzacyjna w Polsce 2007

... . samochodów. Stanowiło to 97,2 proc. wyprodukowanych pojazdów, o 1,51 proc. więcej niż przed rokiem. Kolejność eksporterów pokrywa się z listą producentów pojazdów. Pierwsze miejsce należy do Fiata, dalej plasuje się General Motors, i z trzecim wynikiem Volkswagen - Poznań. Największym odbiorcą są kraje Unii Europejskiej. W ubiegłym roku Polacy ...

-

![Rynek pracy specjalistów 2008 Rynek pracy specjalistów 2008]()

Rynek pracy specjalistów 2008

... z miesiąca na miesiąc rosła. W III i IV kwartale zaobserwowano już nieznaczny spadek. Należy jednak pamiętać, że rynek pracy charakteryzuje duża okresowość. Liczba ... faktyczną sytuację na rynku pracy, konsultanci Pracuj.pl przyjrzeli się dokładniej okresowi, w którym pojawiły się pierwsze doniesienia o kryzysie gospodarczym. W tym celu porównali ...

-

![Jak promować firmę w Internecie? [© Minerva Studio - Fotolia.com] Jak promować firmę w Internecie?]()

Jak promować firmę w Internecie?

... się pod daną domeną znajduje. Wybór nazwy domeny dla firmowego serwisu to bardzo ważna kwestia, do której należy podejść odpowiedzialnie. Domena powinna spełniać kilka warunków, aby mogła stać się skutecznym narzędziem marketingowym. Należy ... hostingiem a serwerem dedykowanym. W tym celu należy zapoznać się z ofertą poszczególnych firm świadczących ...

-

![Bezpieczna cesja domen [© Minerva Studio - Fotolia.com] Bezpieczna cesja domen]()

Bezpieczna cesja domen

... się, że pracownicy firmy muszą mieć dostęp do administrowania usługami, aby móc wykonywać swoje obowiązki. Z tego względu należy uważnie monitorować komu przekazywane są hasła oraz do jakich czynności są wykorzystywane. Należy ...

-

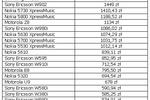

![Telefony muzyczne: Samsung najdroższy Telefony muzyczne: Samsung najdroższy]()

Telefony muzyczne: Samsung najdroższy

... należy do Sony Ericssona W902, którego cena średnia wynosi 1449 zł. Natomiast brąz zdobyła dotykowa Nokia 5730 XpressMusic, której cena to 1410,43 zł. Tuż za podium uplasowała się Nokia 5800 XpressMusic z średnią na poziomie 1182,52 zł. Na dalszym miejscu znalazła się ...

-

![Telefony z aparatem - ranking Telefony z aparatem - ranking]()

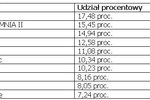

Telefony z aparatem - ranking

... się LG KU990 Viewty, który zdobył 13,13 proc. i przegrał z modelem LG KM900 Arena zaledwie o 0,14 proc. Natomiast 5 miejsce należy do telefonu wyróżniającego się niebagatelnym design`em – LG BL40 Chocolate, który uzyskał 10,69 proc. Kolejne miejsce należy ... który uzyskał 25,4 proc. Natomiast brąz należy się do HTC Touch 2 z udziałem procentowym na ...

-

![Przykłady błędów w negocjacjach [© Minerva Studio - Fotolia.com] Przykłady błędów w negocjacjach]()

Przykłady błędów w negocjacjach

... negocjacyjnej, a czynniki te mimo iż niekiedy mogą podlegać częściowej kontroli, to należy mieć na uwadze, że często decydujące znaczenie dla finału negocjacji ... popełnianych przy negocjacjach jest nieracjonalna eskalacja. Mówimy o niej gdy uczestnik nie chcący pogodzić się ze swoją wcześniejszą stratą ryzykuje coraz większe zasoby lub straty ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Natłok informacji zmniejsza wydajność pracownika [© Jakub Jirsák - Fotolia] Natłok informacji zmniejsza wydajność pracownika](https://s3.egospodarka.pl/grafika2/dzialy-HR/Natlok-informacji-zmniejsza-wydajnosc-pracownika-140330-150x100crop.jpg)

![Nie wierz w darmowy Internet od WhatsApp! [© pixabay] Nie wierz w darmowy Internet od WhatsApp!](https://s3.egospodarka.pl/grafika2/spam/Nie-wierz-w-darmowy-Internet-od-WhatsApp-221410-150x100crop.jpg)

![AI i machine learning w służbie bezpieczeństwa [© alphaspirit - Fotolia.com] AI i machine learning w służbie bezpieczeństwa](https://s3.egospodarka.pl/grafika2/nowe-technologie/AI-i-machine-learning-w-sluzbie-bezpieczenstwa-222136-150x100crop.jpg)

![Wartość inwestycji w nieruchomości spadła o 100 mld USD, ale jest szansa na wzrost [© Arkadiusz Burcon - Fotolia.com] Wartość inwestycji w nieruchomości spadła o 100 mld USD, ale jest szansa na wzrost](https://s3.egospodarka.pl/grafika2/rynek-nieruchomosci/Wartosc-inwestycji-w-nieruchomosci-spadla-o-100-mld-USD-ale-jest-szansa-na-wzrost-228830-150x100crop.jpg)

![Zarządzanie projektami: jak i po co zidentyfikować role projektowe? [© pixabay.com] Zarządzanie projektami: jak i po co zidentyfikować role projektowe?](https://s3.egospodarka.pl/grafika2/zarzadzanie-projektami/Zarzadzanie-projektami-jak-i-po-co-zidentyfikowac-role-projektowe-237117-150x100crop.jpg)

![Wojna w Ukrainie zwiększa ryzyko cyberataków na firmy [© Artur Marciniec - Fotolia.com] Wojna w Ukrainie zwiększa ryzyko cyberataków na firmy](https://s3.egospodarka.pl/grafika2/cyberataki/Wojna-w-Ukrainie-zwieksza-ryzyko-cyberatakow-na-firmy-244422-150x100crop.jpg)

![6G umożliwi całkowite wyeliminowanie komunikacji przewodowej? [© pixabay.com] 6G umożliwi całkowite wyeliminowanie komunikacji przewodowej?](https://s3.egospodarka.pl/grafika2/6G/6G-umozliwi-calkowite-wyeliminowanie-komunikacji-przewodowej-248560-150x100crop.jpg)

![Personalizacja w marketingu kluczem do wzrostu konwersji [© AdobeStock_autor putilov_denis_] Personalizacja w marketingu kluczem do wzrostu konwersji](https://s3.egospodarka.pl/grafika2/marketing/Personalizacja-w-marketingu-kluczem-do-wzrostu-konwersji-255439-150x100crop.jpg)

![Social Engineering czyli współczesne zagrożenia sieci komputerowych [© Minerva Studio - Fotolia.com] Social Engineering czyli współczesne zagrożenia sieci komputerowych](https://s3.egospodarka.pl/grafika//Social-Engineering-czyli-wspolczesne-zagrozenia-sieci-komputerowych-iG7AEZ.jpg)

![Internet i bezpieczne komputery [© Minerva Studio - Fotolia.com] Internet i bezpieczne komputery](https://s3.egospodarka.pl/grafika/bezpieczenstwo/Internet-i-bezpieczne-komputery-iG7AEZ.jpg)

![Świat: wydarzenia tygodnia 22/2010 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 22/2010](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-22-2010-12AyHS.jpg)

![Branża ICT: za mało kobiet [© Kurhan - Fotolia.com] Branża ICT: za mało kobiet](https://s3.egospodarka.pl/grafika2/branza-ICT/Branza-ICT-za-malo-kobiet-125296-150x100crop.jpg)

![PMI rośnie, ale wzrost spowalnia [© industrieblick - Fotolia.com] PMI rośnie, ale wzrost spowalnia](https://s3.egospodarka.pl/grafika2/przemysl/PMI-rosnie-ale-wzrost-spowalnia-231422-150x100crop.jpg)

![Dylematy moralne [© Minerva Studio - Fotolia.com] Dylematy moralne](https://s3.egospodarka.pl/grafika//Dylematy-moralne-iG7AEZ.jpg)

![Jak promować firmę w Internecie? [© Minerva Studio - Fotolia.com] Jak promować firmę w Internecie?](https://s3.egospodarka.pl/grafika/promocja-w-sieci/Jak-promowac-firme-w-Internecie-iG7AEZ.jpg)

![Bezpieczna cesja domen [© Minerva Studio - Fotolia.com] Bezpieczna cesja domen](https://s3.egospodarka.pl/grafika/domena-internetowa/Bezpieczna-cesja-domen-iG7AEZ.jpg)

![Przykłady błędów w negocjacjach [© Minerva Studio - Fotolia.com] Przykłady błędów w negocjacjach](https://s3.egospodarka.pl/grafika/negocjacje/Przyklady-bledow-w-negocjacjach-iG7AEZ.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Ranking kont osobistych z najlepszymi korzyściami dla klientów [© Andrey Popov - Fotolia.com] Ranking kont osobistych z najlepszymi korzyściami dla klientów](https://s3.egospodarka.pl/grafika2/konto-osobiste/Ranking-kont-osobistych-z-najlepszymi-korzysciami-dla-klientow-266814-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Lider i czas pracy, czyli jak stawiać granice, nie tracąc autorytetu? [© wygenerowane przez AI] Lider i czas pracy, czyli jak stawiać granice, nie tracąc autorytetu?](https://s3.egospodarka.pl/grafika2/lider/Lider-i-czas-pracy-czyli-jak-stawiac-granice-nie-tracac-autorytetu-270856-150x100crop.jpg)

![Interpretacja indywidualna PIP: nowe rozwiązanie chroniące przedsiębiorców. Co warto wiedzieć? [© wygenerowane przez AI] Interpretacja indywidualna PIP: nowe rozwiązanie chroniące przedsiębiorców. Co warto wiedzieć?](https://s3.egospodarka.pl/grafika2/interpretacja-indywidualna/Interpretacja-indywidualna-PIP-nowe-rozwiazanie-chroniace-przedsiebiorcow-Co-warto-wiedziec-270854-150x100crop.jpg)

![Program Aktywni Rodzice w Pracy: 1500 zł miesięcznie dla pracujących mam. Jak skorzystać? [© wygenerowane przez AI] Program Aktywni Rodzice w Pracy: 1500 zł miesięcznie dla pracujących mam. Jak skorzystać?](https://s3.egospodarka.pl/grafika2/ZUS/Program-Aktywni-Rodzice-w-Pracy-1500-zl-miesiecznie-dla-pracujacych-mam-Jak-skorzystac-270853-150x100crop.jpg)

![Najwyższe zarobki w Polsce: kto zarabia powyżej 20 tys. zł i jak dołączyć do elity? [© pexels] Najwyższe zarobki w Polsce: kto zarabia powyżej 20 tys. zł i jak dołączyć do elity?](https://s3.egospodarka.pl/grafika2/wynagrodzenia/Najwyzsze-zarobki-w-Polsce-kto-zarabia-powyzej-20-tys-zl-i-jak-dolaczyc-do-elity-270843-150x100crop.jpg)

![Ceny mieszkań rosną wolniej niż zarobki Polaków. Stać nas na większe mieszkania [© pexels] Ceny mieszkań rosną wolniej niż zarobki Polaków. Stać nas na większe mieszkania](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-rosna-wolniej-niz-zarobki-Polakow-Stac-nas-na-wieksze-mieszkania-270848-150x100crop.jpg)

![Etat z decyzji urzędnika. Nowelizacja ustawy o PIP zagraża rynkowi B2B [© wygenerowane przez AI] Etat z decyzji urzędnika. Nowelizacja ustawy o PIP zagraża rynkowi B2B](https://s3.egospodarka.pl/grafika2/ustawa-o-PIP/Etat-z-decyzji-urzednika-Nowelizacja-ustawy-o-PIP-zagraza-rynkowi-B2B-270840-150x100crop.jpg)