-

![Centra danych celem cyberataków. Jak je chronić? [© pixabay.com] Centra danych celem cyberataków. Jak je chronić?]()

Centra danych celem cyberataków. Jak je chronić?

... ataku w 80% okazały się systemy zlokalizowane w Ukrainie, w tym strategiczne elementy ukraińskiej infrastruktury takie jak ministerstwa, banki, systemy metra i przedsiębiorstwa państwowe – ... rekonesansu przed przystąpieniem do wrogich działań. Dlatego też wzmocnienie zabezpieczeń jest kwestią, którą operatorzy centrów danych stanowczo muszą wziąć ...

-

![Ewolucja cyberataków i cyberbezpieczeństwa. Jak atakujący i obrońcy uczą się od siebie nawzajem? [© Artur Marciniec - Fotolia.com] Ewolucja cyberataków i cyberbezpieczeństwa. Jak atakujący i obrońcy uczą się od siebie nawzajem?]()

Ewolucja cyberataków i cyberbezpieczeństwa. Jak atakujący i obrońcy uczą się od siebie nawzajem?

... 2016 roku Cyberataki stały się coraz powszechniejsze i bardziej destrukcyjne. Połączone systemy Internetu rzeczy (IoT) oraz hybrydowych środowisk IT dały hakerom szerszą ... cyberbezpieczeństwa? Internet rzeczy rozwija się w kierunku Internetu wszystkiego (IoE). Świat zabezpieczeń nie nadąża za tym trendem, co prowadzi do luk i podatności szybko ...

Tematy: cyberataki, cyberbezpieczeństwo, ataki hakerów, cyberzagrożenia, phishing, ransomware, spyware, botnet, DDoS -

![3 filary cyberbezpieczeństwa firm [© DC Studio na Freepik] 3 filary cyberbezpieczeństwa firm]()

3 filary cyberbezpieczeństwa firm

... Jak widać, nie są to nowe metody i w wielu przypadkach stosowanie odpowiednich zabezpieczeń może uchronić firmę przed sukcesem hakerów. Kluczem jest dokładna analiza, ... w zaawansowane oprogramowanie ochronne. Najbardziej efektywne okazują się systemy typu EDR (Endpoint Detection and Response). Te systemy mają na celu nie tylko ochronę, ale także ...

-

![Ataki na cyberbezpieczeństwo to codzienność. Jak się bronimy? [© ptnphotof - Fotolia.com] Ataki na cyberbezpieczeństwo to codzienność. Jak się bronimy?]()

Ataki na cyberbezpieczeństwo to codzienność. Jak się bronimy?

... Rzeczy (Internet of Things) zaatakowane mogą być np. inteligentne lodówki, oświetlenie, systemy ogrzewania, smartwatche, systemy domowe. Posłużyć mogą one do ataków typu DDoS (rozproszony ... zdaje sobie sprawę, że to mit. Tym ważniejsze jest zapewnienie zabezpieczeń adekwatnych do używanego urządzenia. Smartfony ze względu na częstotliwość, z jaką ...

-

![NIS2, DORA i AI Act weszły już w życie. Czy to koniec wyzwań dla zespołów compliance i cybersec? [© Freepik] NIS2, DORA i AI Act weszły już w życie. Czy to koniec wyzwań dla zespołów compliance i cybersec?]()

NIS2, DORA i AI Act weszły już w życie. Czy to koniec wyzwań dla zespołów compliance i cybersec?

... wciąż nie korzysta z oprogramowania zabezpieczającego, a jedynie 32% regularnie testuje swoje systemy pod kątem podatności1. W obliczu rosnącej skali zagrożeń taki poziom przygotowania ... nowych narzędzi, zwłaszcza opartych na AI, oraz wdrażanie odpowiednich zabezpieczeń. Regularny monitoring bezpieczeństwa, przegląd procedur i szybkie reagowanie na ...

-

![Dzień Własności Intelektualnej - jak bronić się przed cyberzagrożeniami? [© Freepik] Dzień Własności Intelektualnej - jak bronić się przed cyberzagrożeniami?]()

Dzień Własności Intelektualnej - jak bronić się przed cyberzagrożeniami?

... reputację autora. Utrata kontroli nad własnością intelektualną Brak odpowiednich zabezpieczeń (np. licencji, znaków wodnych czy ograniczeń dostępu) powoduje, że inni ... autora i odstrasza potencjalnych złodziei. Regularnie aktualizuj oprogramowanie Nieaktualne systemy operacyjne czy aplikacje są częstym celem ataków. Automatyczne aktualizacje to ...

-

![Cyberataki uderzają w szkoły i uczelnie wyższe Cyberataki uderzają w szkoły i uczelnie wyższe]()

Cyberataki uderzają w szkoły i uczelnie wyższe

... Zielonogórski. W wyniku tego incydentu przestały działać m.in. poczta elektroniczna, systemy biblioteczne oraz system pobierania kluczy do sal wykładowych. Choć zajęcia odbywały się zgodnie z planem, uczelnia musiała przeprowadzić analizę zabezpieczeń i stopniowo przywracać działanie systemów. W tym samym okresie rosyjscy cyberprzestępcy mieli ...

-

![Cyberzagrożenia w chmurze wymykają się spod kontroli Cyberzagrożenia w chmurze wymykają się spod kontroli]()

Cyberzagrożenia w chmurze wymykają się spod kontroli

... 10 rozproszonych rozwiązań, a tylko 35% incydentów wykrywane jest przez dedykowane systemy bezpieczeństwa. Zdecydowana większość pochodzi od użytkowników, audytów lub podmiotów ... się przygotowanych na ataki z użyciem AI, takie jak automatyczne omijanie zabezpieczeń, malware generowany przez modele językowe czy phishing oparty na danych behawioralnych ...

-

![Gen AI awansuje z pomocnika na współpracownika. Są korzyści i jest ryzyko [© pixabay.com] Gen AI awansuje z pomocnika na współpracownika. Są korzyści i jest ryzyko]()

Gen AI awansuje z pomocnika na współpracownika. Są korzyści i jest ryzyko

... do tej technologii. Większość organizacji ma trudności z wprowadzeniem solidnych zabezpieczeń i jasnych zasad dotyczących AI. Podejścia skrajne – dopuścić wszystkie ... . Co ciekawe, większość organizacji zakłada, że w najbliższych latach autonomiczne systemy będą wspierały wybrane procesy, zamiast całkowicie przejmować poszczególne stanowiska. Aż ...

-

![Atest dla RSA [© Nmedia - Fotolia.com] Atest dla RSA]()

Atest dla RSA

... and Technology (NIST) i National Security Agency (NSA). Systemy bezpieczeństwa są oceniane i zatwierdzane pod kątem zgodności z poziomami zaufania - Evaluation Assurance Levels (EAL). EAL 4+ to niezależnie przyznawana gwarancja wysokiego poziomu bezpieczeństwa, oparta na analizie zabezpieczeń i ocenie masowego zastosowania do celów komercyjnych ...

Tematy: rsa keon ca, rsa security -

![Kim są hakerzy? [© stoupa - Fotolia.com] Kim są hakerzy?]()

Kim są hakerzy?

... wirusów wyrządzających największe szkody. Co miesiąc powstaje około 1000 nowych wirusów. Wciąż pojawiają się nowe pomysły na obejście zabezpieczeń systemów, jak również nowe systemy, co także przyczynia się do wzrostu liczby wirusów. Eksperci z Sophosa twierdzą, że liczba wirusów będzie systematycznie rosnąć, należy ...

Tematy: hakerzy -

![Nadchodzi Novell NetWare 6.5 [© Nmedia - Fotolia.com] Nadchodzi Novell NetWare 6.5]()

Nadchodzi Novell NetWare 6.5

... Funkcje NetWare 6.5: · Zapewnienie ciągłości biznesowej. NetWare 6.5 pozwala konsolidować serwery i systemy w centralne sieci pamięci masowej (SAN) o wysokiej dostępności, ... source, zintegrowanych z produktami Novella do obsługi usług katalogowych, zabezpieczeń i zarządzania. · Usługi aplikacji webowych. W skład NetWare 6.5 wchodzi oprogramowanie ...

Tematy: novell netware 6.5, novell -

![Czy powstanie alternatywa dla Windows? [© Minerva Studio - Fotolia.com] Czy powstanie alternatywa dla Windows?]()

Czy powstanie alternatywa dla Windows?

... Microsoft stworzył przyjazne dla użytkownika środowisko, jednak ciągle odkrywane luki w systemach zabezpieczeń pozostają przysłowiową "pięta Achillesową". Japoński rząd ma zamiar ... się konkurencji ze strony systemów opartych na standardzie open source. Ponadto, systemy linuksowe cechuje wysoki poziom bezpieczeństwa oraz są coraz bardziej przyjazne w ...

Tematy: -

![McAfee dla małych i średnich McAfee dla małych i średnich]()

McAfee dla małych i średnich

... McAfee dla małych i średnich przedsiębiorstw jest McAfee ProtectionPilot, który w prosty sposób zapewnia automatyczne uaktualnianie zabezpieczeń. Administratorzy systemów informatycznych mogą monitorować wszystkie systemy pod kątem aktywności wirusów i uzyskiwać aktualny status za pomocą interaktywnego panelu ochrony. Zabezpieczenia są kontrolowane ...

-

![Tydzień 18/2004 (26.04-02.05.2004) [© RVNW - Fotolia.com] Tydzień 18/2004 (26.04-02.05.2004)]()

Tydzień 18/2004 (26.04-02.05.2004)

... kraje "10" przekształciły swoje systemy ekonomiczne dopasowując je do warunków gospodarki rynkowej. Wprowadzono reformy dotyczące liberalizacji cen i handlu, zlikwidowano szereg barier w działalności gospodarczej, dokonano prywatyzacji i restrukturyzacji przemysłu, zmieniono system zabezpieczeń socjalnych, dokonano reformy prawa i administracji ...

Tematy: -

![Ekstranet dla zaufanych i wybranych [© Minerva Studio - Fotolia.com] Ekstranet dla zaufanych i wybranych]()

Ekstranet dla zaufanych i wybranych

... salda i limitów kredytowych, stanów magazynowych oraz czasu realizacji zamówień. KOMU EKSTRANET? Systemy ekstranetowe zdobywają coraz większą popularność. Ich zastosowanie, podobnie jak w ... poprzez wykorzystanie systemu autoryzacji, szyfrowania przesyłanych danych, zabezpieczeń fizycznych serwera etc. Aspekt społeczny Nakłonienie i przekonanie ...

-

![Bezpieczeństwo w Internecie VII-XII 2004 [© Scanrail - Fotolia.com] Bezpieczeństwo w Internecie VII-XII 2004]()

Bezpieczeństwo w Internecie VII-XII 2004

... dać atakującym dostęp do poufnych informacji bez konieczności łamania zabezpieczeń żadnego serwera. Luki w zabezpieczeniach aplikacji internetowych stanowią blisko 48% wszystkich luk ... antywirusowe, co zwiększa presję na pracowników odpowiedzialnych za systemy informatyczne. Rosnąca liczba poważnych, łatwych do zdalnego wykorzystania luk ...

-

![Bezpieczeństwo marki w internecie [© Minerva Studio - Fotolia.com] Bezpieczeństwo marki w internecie]()

Bezpieczeństwo marki w internecie

... kolei podawanie w wątpliwość prezentowanych informacji, niska użyteczność serwisu, poziom zabezpieczeń i „amatorszczyzna” buduje niebezpieczny obraz internetowej witryny sygnowanej daną ... mediom. W trosce o postrzeganie naszej marki należy monitorować także systemy wyszukiwawcze. Jak podawał serwis WirtualneMedia: słynna francuska firma Louis Vuitton ...

Tematy: marka, bezpieczeństwo marki -

![Zorganizowana przestępczość w Internecie [© Scanrail - Fotolia.com] Zorganizowana przestępczość w Internecie]()

Zorganizowana przestępczość w Internecie

... broni opartej na zaawansowanej technologii. Lee Fisher, strateg w dziedzinie zabezpieczeń z firmy McAfee, komentuje: „Coraz większa pomysłowość przestępców ... , że grupy przestępcze w Europie wynajmują hakerów do przeprowadzania ataków na systemy komputerowe”. Według raportu, gangi w Szwecji, Łotwie i Rosji atakują przedsiębiorstwa na całym ...

-

![Technologie niezbędne dla MSP [© Scanrail - Fotolia.com] Technologie niezbędne dla MSP]()

Technologie niezbędne dla MSP

... niezbędne dla funkcjonowania firm będą: szybki, szerokopasmowy dostęp do Internetu, systemy bezpieczeństwa, rozwiązania mobilne i bezprzewodowe oraz telefonia IP. Uważa się ... narażając się na ryzyko powstania nieodwracalnych strat, spowodowanych przełamaniem zabezpieczeń lub awariami systemu. W przeprowadzonym przez instytut badawczy Coleman Parkes ...

-

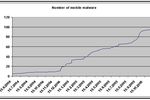

![Coraz większe zagrożenie wirusami Coraz większe zagrożenie wirusami]()

Coraz większe zagrożenie wirusami

... wydarzył się pod koniec listopada – w tym przypadku robak zaatakował masowo systemy poczty elektronicznej. Jednocześnie ogólna liczba wirusów nadal rosła w zastraszającym ... koni trojańskich. Inne fałszywe witryny związane z producentami zabezpieczeń to między innymi „f-secue.com”, „mesagelabs.com”, „mcafeeantiviru.com”, „bitdefneder.com”, ...

-

![Przestępczość internetowa [© Minerva Studio - Fotolia.com] Przestępczość internetowa]()

Przestępczość internetowa

... komputerowego, z nieoryginalnymi hasłami zabezpieczającymi bądź ze złamanymi systemami zabezpieczeń. Poprzez Internet może następować także wykorzystywania bez uprawnienia treści zawartych ... użytkownika. Internetowi włamywacze odchodzą już od poważnych ataków na tradycyjne systemy bezpieczeństwa (np. zapory ogniowe i routery), skupiając się na ...

-

![Panda: zagrożenia internetowe w 2007 [© Scanrail - Fotolia.com] Panda: zagrożenia internetowe w 2007]()

Panda: zagrożenia internetowe w 2007

... do kradzieży poufnych informacji staną się bardziej wyrafinowane, ponieważ automatyczne systemy do wykrywania phishingu są coraz skuteczniejsze. Obecnie, funkcje ... analizują działania podejmowane przez potencjalnie groźny program. Problem luk w systemie zabezpieczeń aplikacji i systemu operacyjnego będzie miał w roku 2007 szczególne znaczenie ze ...

-

![Zarządzanie ryzykiem informatycznym [© Scanrail - Fotolia.com] Zarządzanie ryzykiem informatycznym]()

Zarządzanie ryzykiem informatycznym

... jak awaria centrum danych, uszkodzenie danych czy naruszenie systemów zabezpieczeń. Wdrożenie mechanizmów kontroli procesów wypada gorzej w porównaniu z mechanizmami ... poznały i oszacowały różne czynniki ryzyka, które mogą mieć wpływ na ich systemy, a także całą działalność”. Rozbieżność ocen ryzyka między poszczególnymi rolami w działach ...

-

![Jak wirusy ukrywają się przed antywirusem? Jak wirusy ukrywają się przed antywirusem?]()

Jak wirusy ukrywają się przed antywirusem?

... tego, autor takiego programu tworzy dla niego rodzaj tarczy. Aktywniejsze systemy autoochrony celowo stosują agresywne techniki. Drugim kryterium jest stopień ... Ktoś z podziemia cyberprzestępczego (lub "badacze" ubrani w białe kapelusze - specjaliści od zabezpieczeń wykorzystujący techniki hakerskie do legalnych, etycznych celów) rozwija kod typu " ...

-

![Zagrożenia płynące z Internetu 2008 [© Scanrail - Fotolia.com] Zagrożenia płynące z Internetu 2008]()

Zagrożenia płynące z Internetu 2008

... luki w zabezpieczeniach” — powiedział Bartosz Świderski, Konsultant CA. „Chociaż systemy zabezpieczające pozwalają coraz skuteczniej wykrywać szkodliwe oprogramowanie, złodzieje ... rodzaju usług pada łatwym łupem, a przy tym zewnętrzne oznaki złamania zabezpieczeń są słabo widoczne. 7. Zagrożenie dla systemu Windows Vista. Firmy i klienci indywidualni ...

-

![Najliczniejsze rodzaje wirusów X 2008 [© Scanrail - Fotolia.com] Najliczniejsze rodzaje wirusów X 2008]()

Najliczniejsze rodzaje wirusów X 2008

... do systemu ofiary – stanowiły 23% nowych wirusów. Zainfekowane nimi systemy zazwyczaj zostają wciągnięte do sieci botów i stają się komputerami-zombie, służącymi ... z renomowanych rozwiązań antywirusowych oraz regularna aktualizacja zabezpieczeń. Ranking 5 najliczniejszych grup nowych wirusów: (źródło: G DATA Security Labs) Konie trojańskie ...

-

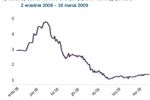

![Gospodarka światowa: banki wciąż w dołku Gospodarka światowa: banki wciąż w dołku]()

Gospodarka światowa: banki wciąż w dołku

... zauważa, że pomimo protestów bankierów, sądy upadłościowe otrzymają więcej swobody w przepisywaniu zabezpieczeń hipotecznych właścicieli domów, którzy znajdą się w finansowych tarapatach. Ponadto, w ... bankowego. Trwający kryzys finansowy w bolesny sposób udowodnił, że krajowe systemy nadzoru nie są dostatecznie skuteczne; dlatego, grupa ekspertów ...

-

![Wakacyjne zagrożenia internetowe 2009 [© Scanrail - Fotolia.com] Wakacyjne zagrożenia internetowe 2009]()

Wakacyjne zagrożenia internetowe 2009

... do kliknięcia łączy do fałszywych wiadomości lub materiałów wideo, które w rzeczywistości infekują systemy użytkowników. Wiadomość nt. "zaćmienia Słońca w 2009 r. w Ameryce" zawierała łącze do fałszywego ... serwisy typu Twitter stają się coraz nowocześniejsze i bardziej interaktywne, przestępstw komputerowych i przypadków łamania zabezpieczeń ...

-

![Polski rynek e-commerce celem ataków Polski rynek e-commerce celem ataków]()

Polski rynek e-commerce celem ataków

... szablony są niedoskonałe, a cyberprzestępcy chętnie wyłapują luki w skryptach oraz systemach zabezpieczeń serwerów, by w ten sposób wykorzystać wirtualne sklepy do rozsyłania ... się także luki w zabezpieczeniach popularnych aplikacji internetowych, takich jak systemy zarządzania treścią (między innymi sklep internetowy), programy do blogów i forów ...

-

![Średnie firmy mrożą wydatki na ochronę IT [© Scanrail - Fotolia.com] Średnie firmy mrożą wydatki na ochronę IT]()

Średnie firmy mrożą wydatki na ochronę IT

... w rezultacie wydają mniej, niż jedną trzecią tego, co firmy ignorujące problem zabezpieczeń”. Badanie opublikowane przez firmę McAfee wykazało, że 65% średniej wielkości ... 67%) poświęca więcej, niż dzień roboczy na usuwanie skutków ataków na ich systemy. Zarówno same zagrożenia, jak i reakcja na nie różnią się znacznie w poszczególnych państwach. ...

-

![Symantec Brightmail Gateway 9.0 [© Nmedia - Fotolia.com] Symantec Brightmail Gateway 9.0]()

Symantec Brightmail Gateway 9.0

... pierwszych kilku minut od opracowania nowej metody. Aby zagwarantować skuteczność zabezpieczeń, rozwiązanie Symantec Brightmail Gateway 9.0 aktualizuje reguły antyspamowe co ... skalowalności. Nowa architektura integracji z protokołem LDAP pozwala wdrażać rozległe systemy dla przedsiębiorstw oferujące funkcje sprawdzania poprawności, uwierzytelniania, ...

-

![Downadup/Conficker nadał groźny? [© stoupa - Fotolia.com] Downadup/Conficker nadał groźny?]()

Downadup/Conficker nadał groźny?

... poprawek bezpieczeństwa. Należy korzystać z renomowanych pakietów ochronnych, które posiadają wiele warstw zabezpieczeń – nie tylko czystą ochronę antywirusową. Taki pakiet powinien być zawsze włączony i aktualizowany, gdyż nawet zaktualizowane systemy operacyjne mogą zostać zainfekowane wariantami .A i .B – zdarza się tak, ponieważ robak może ...

-

![Dane cyfrowe: do 2020 r. znaczący wzrost [© Scanrail - Fotolia.com] Dane cyfrowe: do 2020 r. znaczący wzrost]()

Dane cyfrowe: do 2020 r. znaczący wzrost

... 2020 odsetek informacji cyfrowych, które będą wymagać wyższego niż podstawowy poziomu zabezpieczeń wzrośnie z 30% do 50%. Ilość obecnie tworzonych informacji w postaci cyfrowej jest ... centra przetwarzania danych, które będą oferować klientom wewnętrznym i zewnętrznym systemy informatyczne jako usługę. Prywatne środowiska cloud computing umożliwią ...

-

![Symantec: nowe pakiety zabezpieczające [© Nmedia - Fotolia.com] Symantec: nowe pakiety zabezpieczające]()

Symantec: nowe pakiety zabezpieczające

... kopii zapasowej pozwalają przedsiębiorstwom szybko odzyskać pojedyncze pliki i katalogi lub całe systemy Windows, nawet na innej konfiguracji sprzętowej lub w środowiskach ... budżety oraz brak zasobów informatycznych jako główne przeszkody do stosowania zabezpieczeń. Dzięki premierze Symantec Protection Suite Advanced Business Edition, małe i średnie ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Centra danych celem cyberataków. Jak je chronić? [© pixabay.com] Centra danych celem cyberataków. Jak je chronić?](https://s3.egospodarka.pl/grafika2/centra-danych/Centra-danych-celem-cyberatakow-Jak-je-chronic-244503-150x100crop.jpg)

![Ewolucja cyberataków i cyberbezpieczeństwa. Jak atakujący i obrońcy uczą się od siebie nawzajem? [© Artur Marciniec - Fotolia.com] Ewolucja cyberataków i cyberbezpieczeństwa. Jak atakujący i obrońcy uczą się od siebie nawzajem?](https://s3.egospodarka.pl/grafika2/cyberataki/Ewolucja-cyberatakow-i-cyberbezpieczenstwa-Jak-atakujacy-i-obroncy-ucza-sie-od-siebie-nawzajem-253844-150x100crop.jpg)

![3 filary cyberbezpieczeństwa firm [© DC Studio na Freepik] 3 filary cyberbezpieczeństwa firm](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/3-filary-cyberbezpieczenstwa-firm-261309-150x100crop.jpg)

![Ataki na cyberbezpieczeństwo to codzienność. Jak się bronimy? [© ptnphotof - Fotolia.com] Ataki na cyberbezpieczeństwo to codzienność. Jak się bronimy?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Ataki-na-cyberbezpieczenstwo-to-codziennosc-Jak-sie-bronimy-264038-150x100crop.jpg)

![NIS2, DORA i AI Act weszły już w życie. Czy to koniec wyzwań dla zespołów compliance i cybersec? [© Freepik] NIS2, DORA i AI Act weszły już w życie. Czy to koniec wyzwań dla zespołów compliance i cybersec?](https://s3.egospodarka.pl/grafika2/NIS2/NIS2-DORA-i-AI-Act-weszly-juz-w-zycie-Czy-to-koniec-wyzwan-dla-zespolow-compliance-i-cybersec-264858-150x100crop.jpg)

![Dzień Własności Intelektualnej - jak bronić się przed cyberzagrożeniami? [© Freepik] Dzień Własności Intelektualnej - jak bronić się przed cyberzagrożeniami?](https://s3.egospodarka.pl/grafika2/wlasnosc-intelektualna/Dzien-Wlasnosci-Intelektualnej-jak-bronic-sie-przed-cyberzagrozeniami-266289-150x100crop.jpg)

![Gen AI awansuje z pomocnika na współpracownika. Są korzyści i jest ryzyko [© pixabay.com] Gen AI awansuje z pomocnika na współpracownika. Są korzyści i jest ryzyko](https://s3.egospodarka.pl/grafika2/sztuczna-inteligencja/Gen-AI-awansuje-z-pomocnika-na-wspolpracownika-Sa-korzysci-i-jest-ryzyko-268636-150x100crop.jpg)

![Atest dla RSA [© Nmedia - Fotolia.com] Atest dla RSA](https://s3.egospodarka.pl/grafika/rsa-keon-ca/Atest-dla-RSA-Qq30bx.jpg)

![Kim są hakerzy? [© stoupa - Fotolia.com] Kim są hakerzy?](https://s3.egospodarka.pl/grafika/hakerzy/Kim-sa-hakerzy-MBuPgy.jpg)

![Nadchodzi Novell NetWare 6.5 [© Nmedia - Fotolia.com] Nadchodzi Novell NetWare 6.5](https://s3.egospodarka.pl/grafika/novell-netware-6-5/Nadchodzi-Novell-NetWare-6-5-Qq30bx.jpg)

![Czy powstanie alternatywa dla Windows? [© Minerva Studio - Fotolia.com] Czy powstanie alternatywa dla Windows?](https://s3.egospodarka.pl/grafika//Czy-powstanie-alternatywa-dla-Windows-iG7AEZ.jpg)

![Tydzień 18/2004 (26.04-02.05.2004) [© RVNW - Fotolia.com] Tydzień 18/2004 (26.04-02.05.2004)](https://s3.egospodarka.pl/grafika//Tydzien-18-2004-26-04-02-05-2004-vgmzEK.jpg)

![Ekstranet dla zaufanych i wybranych [© Minerva Studio - Fotolia.com] Ekstranet dla zaufanych i wybranych](https://s3.egospodarka.pl/grafika/ekstranet/Ekstranet-dla-zaufanych-i-wybranych-iG7AEZ.jpg)

![Bezpieczeństwo w Internecie VII-XII 2004 [© Scanrail - Fotolia.com] Bezpieczeństwo w Internecie VII-XII 2004](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-Internecie/Bezpieczenstwo-w-Internecie-VII-XII-2004-apURW9.jpg)

![Bezpieczeństwo marki w internecie [© Minerva Studio - Fotolia.com] Bezpieczeństwo marki w internecie](https://s3.egospodarka.pl/grafika/marka/Bezpieczenstwo-marki-w-internecie-iG7AEZ.jpg)

![Zorganizowana przestępczość w Internecie [© Scanrail - Fotolia.com] Zorganizowana przestępczość w Internecie](https://s3.egospodarka.pl/grafika/zorganizowana-przestepczosc/Zorganizowana-przestepczosc-w-Internecie-apURW9.jpg)

![Technologie niezbędne dla MSP [© Scanrail - Fotolia.com] Technologie niezbędne dla MSP](https://s3.egospodarka.pl/grafika/technologie-teleinformatyczne/Technologie-niezbedne-dla-MSP-apURW9.jpg)

![Przestępczość internetowa [© Minerva Studio - Fotolia.com] Przestępczość internetowa](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Przestepczosc-internetowa-iG7AEZ.jpg)

![Panda: zagrożenia internetowe w 2007 [© Scanrail - Fotolia.com] Panda: zagrożenia internetowe w 2007](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Panda-zagrozenia-internetowe-w-2007-apURW9.jpg)

![Zarządzanie ryzykiem informatycznym [© Scanrail - Fotolia.com] Zarządzanie ryzykiem informatycznym](https://s3.egospodarka.pl/grafika/ryzyko-informatyczne/Zarzadzanie-ryzykiem-informatycznym-apURW9.jpg)

![Zagrożenia płynące z Internetu 2008 [© Scanrail - Fotolia.com] Zagrożenia płynące z Internetu 2008](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/Zagrozenia-plynace-z-Internetu-2008-apURW9.jpg)

![Najliczniejsze rodzaje wirusów X 2008 [© Scanrail - Fotolia.com] Najliczniejsze rodzaje wirusów X 2008](https://s3.egospodarka.pl/grafika/rodzaje-wirusow/Najliczniejsze-rodzaje-wirusow-X-2008-apURW9.jpg)

![Wakacyjne zagrożenia internetowe 2009 [© Scanrail - Fotolia.com] Wakacyjne zagrożenia internetowe 2009](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Wakacyjne-zagrozenia-internetowe-2009-apURW9.jpg)

![Średnie firmy mrożą wydatki na ochronę IT [© Scanrail - Fotolia.com] Średnie firmy mrożą wydatki na ochronę IT](https://s3.egospodarka.pl/grafika/srednie-przedsiebiorstwa/Srednie-firmy-mroza-wydatki-na-ochrone-IT-apURW9.jpg)

![Symantec Brightmail Gateway 9.0 [© Nmedia - Fotolia.com] Symantec Brightmail Gateway 9.0](https://s3.egospodarka.pl/grafika/Symantec/Symantec-Brightmail-Gateway-9-0-Qq30bx.jpg)

![Downadup/Conficker nadał groźny? [© stoupa - Fotolia.com] Downadup/Conficker nadał groźny?](https://s3.egospodarka.pl/grafika/Symantec/Downadup-Conficker-nadal-grozny-MBuPgy.jpg)

![Dane cyfrowe: do 2020 r. znaczący wzrost [© Scanrail - Fotolia.com] Dane cyfrowe: do 2020 r. znaczący wzrost](https://s3.egospodarka.pl/grafika/informacje-cyfrowe/Dane-cyfrowe-do-2020-r-znaczacy-wzrost-apURW9.jpg)

![Symantec: nowe pakiety zabezpieczające [© Nmedia - Fotolia.com] Symantec: nowe pakiety zabezpieczające](https://s3.egospodarka.pl/grafika/Symantec/Symantec-nowe-pakiety-zabezpieczajace-Qq30bx.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w sierpniu 2025 [© Freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w sierpniu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-sierpniu-2025-268073-150x100crop.jpg)

![Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw. [© matthias21 - Fotolia.com] Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw.](https://s3.egospodarka.pl/grafika2/wydatki-na-paliwo/Jaki-jest-koszt-przejechania-100-km-samochodem-Sprawdz-porownanie-benzyny-oleju-napedowego-LPG-i-innych-paliw-262279-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![Kwartalne rozliczenie VAT w 2026 r. odracza o rok obowiązek JPK_PIT i JPK_CIT [© wygenerowane przez AI] Kwartalne rozliczenie VAT w 2026 r. odracza o rok obowiązek JPK_PIT i JPK_CIT](https://s3.egospodarka.pl/grafika2/obowiazki-sprawozdawcze/Kwartalne-rozliczenie-VAT-w-2026-r-odracza-o-rok-obowiazek-JPK-PIT-i-JPK-CIT-270372-150x100crop.jpg)

![2026 rok bez tarcz osłonowych. Jakie zmiany czekają domowe budżety? [© wygenerowane przez AI] 2026 rok bez tarcz osłonowych. Jakie zmiany czekają domowe budżety?](https://s3.egospodarka.pl/grafika2/zamrozenie-cen-energii/2026-rok-bez-tarcz-oslonowych-Jakie-zmiany-czekaja-domowe-budzety-270371-150x100crop.jpg)

![Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy? [© wygenerowane przez AI] Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy?](https://s3.egospodarka.pl/grafika2/maly-ZUS-plus/Maly-ZUS-Plus-2026-Jak-wykorzystac-czysta-karte-i-obnizyc-skladki-na-36-miesiecy-270333-150x100crop.jpg)

![Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach? [© wygenerowane przez AI] Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach?](https://s3.egospodarka.pl/grafika2/mroz/Praca-na-mrozie-Kiedy-pracownik-moze-odmowic-pracy-przy-niskich-temperaturach-270325-150x100crop.jpg)

![Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej [© pixabay] Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej](https://s3.egospodarka.pl/grafika2/praca-w-HR/Wynagrodzenia-w-HR-2025-gdzie-rosly-najszybciej-a-gdzie-najwolniej-270312-150x100crop.png)