-

![Płatności mobilne na celowniku hakerów Płatności mobilne na celowniku hakerów]()

Płatności mobilne na celowniku hakerów

... logowanie głosem. – Każdego dnia sektor finansowy jest celem cyberataków. Z naszych danych wynika, że aż 36% z nich skutkuje utratą danych – mówi Wojciech Ciesielski, manager ds. klientów sektora finansowego w firmie Fortinet. – Luki w aplikacjach, smartfonach i systemach POS (np. terminalach w placówce) umożliwiają hakerom wejście na konta ...

-

![Fintech na celowniku hakerów. Dlaczego tradycyjne metody ochrony nie działają? [© ra2 studio - Fotolia.com] Fintech na celowniku hakerów. Dlaczego tradycyjne metody ochrony nie działają?]()

Fintech na celowniku hakerów. Dlaczego tradycyjne metody ochrony nie działają?

... fintech wykorzystuje automatyzację do wielokrotnego logowania się na konto i przechwytywania treści – czasami nawet tysiące razy dziennie. Konta do testu kanarka (Canary ... aplikację służy do potwierdzania, czy nazwa użytkownika odpowiada prawidłowemu kontu. Jeśli nie, cyberprzestępca zyskuje pewność, że użycie hasła spowoduje nieudane logowanie. ...

-

![8 wskazówek dla użytkowników TikToka [© pixabay.com] 8 wskazówek dla użytkowników TikToka]()

8 wskazówek dla użytkowników TikToka

... użytkowników, które można podzielić na trzy kategorie. Do pierwszej grupy należą informacje podawane podczas tworzenia konta lub pozyskiwane podczas korzystania z platformy. Są to ... metody uwierzytelniania dwuskładnikowego, ale po dodaniu numeru telefonu do profilu, można wybrać logowanie z weryfikacją. Warto też wyłączyć zapisywanie danych ...

-

![Nowy system eZUS zastąpi PUE ZUS Nowy system eZUS zastąpi PUE ZUS]()

Nowy system eZUS zastąpi PUE ZUS

... i hasło, będzie musiał potwierdzić logowanie kodem weryfikacyjnym. Kod otrzyma SMS-em lub e-mailem. Sposób przekazania kodu zależy od tego, jaki kanał odzyskiwania dostępu użytkownik wybrał w ustawieniach portalu (zakładka [Dane profilu] sekcja [Dane kontaktowe, kanał odzyskiwania dostępu do Twojego konta PUE]) – dodaje Kowalska-Matis. W kolejnym ...

-

![Czemu służą portale społecznościowe? [© Minerva Studio - Fotolia.com] Czemu służą portale społecznościowe?]()

Czemu służą portale społecznościowe?

... do odpowiednich informacji czy wymianie doświadczeń między innymi osobami z danej grupy. Niektórzy otwarcie przyznają, że logowanie się na portalu jest sposobem na nudę. Najczęściej jednak przynależność do FB, MySpace czy Naszej-klasy wiąże się z modą i nadążaniem za aktualnymi trendami. Brak konta ...

-

![5 zasad tworzenia szkoleń w zakresie cyberbezpieczeństwa [© pixabay.com] 5 zasad tworzenia szkoleń w zakresie cyberbezpieczeństwa]()

5 zasad tworzenia szkoleń w zakresie cyberbezpieczeństwa

... łudząca przypomną tę należącą do organizacji. Budowanie wiedzy z ... konta prywatne mogą wyrządzić szkody również w obszarze służbowym. Jednym z zagrożeń jest podszywanie się pod pracowników i pracownice i rozsyłanie w ten sposób wiadomości phishingowych. Kolejnym niebezpieczeństwem jest logowanie się na prywatne, nieodpowiednio zabezpieczone konta ...

-

![Twój numer telefonu w rękach cyberprzestępcy. Jak tego uniknąć? [© Freepik] Twój numer telefonu w rękach cyberprzestępcy. Jak tego uniknąć?]()

Twój numer telefonu w rękach cyberprzestępcy. Jak tego uniknąć?

... do kliknięcia w link, co ma być kluczowe w obu przypadkach i odpowiednio – zapobiec próbie oszustwa lub uruchomić okazyjną ofertę. Logowanie w zewnętrznej, łudząco podobnej do ... społecznościowych lub aplikacjach do poszukiwania pracy może sprawić, że Twój numer telefonu będzie widoczny dla wszystkich. Kradzież konta: usługi online wymagają podania ...

-

![Bezpieczny Mac OS X Bezpieczny Mac OS X]()

Bezpieczny Mac OS X

... administratora oraz logowanie się z prawami administratora tylko wtedy, gdy konieczne jest wykonanie zadań takich jak instalacja nowych aplikacji lub modyfikacja ustawień. W tym celu przejdź do panelu „Użytkownicy i grupy” w „Preferencjach systemowych”, a następnie utwórz użytkownika bez praw administratora. Używaj tego nowego konta do wykonywania ...

-

![Jak cyberprzestępcy łamią nasze hasła? Jak cyberprzestępcy łamią nasze hasła?]()

Jak cyberprzestępcy łamią nasze hasła?

... ciągi różnych znaków i próbują wykorzystać je w charakterze hasła umożliwiającego dostęp do pojedynczego konta. Password spraying – Atakujący stosujący tę technikę wypróbowują ... logowania, a co za tym idzie – uzyskać dostępu do danych. Jednokrotne logowanie (SSO) – Umożliwia użytkownikom korzystanie z jednej, bezpiecznej nazwy użytkownika i hasła w ...

-

![Jak pozyskać i zatrzymać klienta w Internecie? [© Minerva Studio - Fotolia.com] Jak pozyskać i zatrzymać klienta w Internecie?]()

Jak pozyskać i zatrzymać klienta w Internecie?

... konta pocztowe, konkursy, kartki elektroniczne, etc. Taka forma promocji działa podobnie do marketingu wirusowego. Dla pozyskania e-klienta, oprócz wykorzystania promocji w samym Internecie, można zwrócić się do ... nieskomplikowany - od samego złożenia zamówienia aż do realizacji płatności. Logowanie będzie łatwiejsze przy użyciu e-maila klienta jako ...

-

![O cyberbezpieczeństwo zadbaj także w podróży [© anyaberkut - Fotolia.com] O cyberbezpieczeństwo zadbaj także w podróży]()

O cyberbezpieczeństwo zadbaj także w podróży

... dwuskładnikowe zawsze, gdy jest dostępne. W ten sposób będziesz musiał potwierdzać każde logowanie przy użyciu kodu bezpieczeństwa wysyłanego za pośrednictwem wiadomości SMS lub e-mail ... ktoś złamał lub ukradł Twoje hasło i próbuje uzyskać dostęp do Twojego konta). Należy również mieć na względzie bezpieczeństwo fizyczne, ponieważ dane są ...

-

![Black Friday i Cyber Monday. Na co trzeba uważać? Black Friday i Cyber Monday. Na co trzeba uważać?]()

Black Friday i Cyber Monday. Na co trzeba uważać?

... do poufnych informacji. Jedną z podstawowych metod ochrony danych jest stosowanie silnych haseł. Logowanie się do wielu kont za pomocą tego samego hasła zwiększa ryzyko kradzieży dużej ilości informacji, zarówno osobowych, jak i finansowych. Jeśli cyberprzestępcy ukradną dane uwierzytelniające do jednej witryny, mogą ich użyć także do ...

-

![Zagrożenia internetowe - trendy 2009 roku Zagrożenia internetowe - trendy 2009 roku]()

Zagrożenia internetowe - trendy 2009 roku

... się - toteż jedną z jego funkcji jest wykradanie haseł do kont ftp, logowanie się na te konta i infekowanie znajdujących się tam plików php/html. Kolejną kategorią ... się w sieci lokalnej. Co przesądziło o tym, że Kido został zaliczony do najbardziej niebezpiecznych zagrożeń 2009? Z pewnością specyfika jego działania, polegająca na wykradaniu poufnych ...

-

![Bezpieczna sieć WiFi Bezpieczna sieć WiFi]()

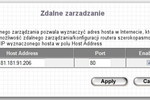

Bezpieczna sieć WiFi

... do którego podłącza się wpisując adres IP urządzenia w przeglądarce internetowej. Po udanym podłączeniu urządzenie prosi o podanie predefiniowanej nazwy użytkownika i hasła, które są typowe dla każdego modelu i publicznie dostępne w Internecie. Dostęp administracyjny i logowanie ...

-

![ESET: zagrożenia internetowe VIII 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe VIII 2013]()

ESET: zagrożenia internetowe VIII 2013

... . Logowanie się do internetowego konta bankowego, za pośrednictwem komputera, na którym taki serwer proxy działa, jest wyjątkowo niebezpieczne. Dlaczego? Dlatego, że wszystkie informacje przesyłane przez nieświadomego zagrożenia użytkownika zamiast trafiać bezpośrednio do banku, najpierw przechodzą przez wspomniany serwer proxy. Serwer, do którego ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Fintech na celowniku hakerów. Dlaczego tradycyjne metody ochrony nie działają? [© ra2 studio - Fotolia.com] Fintech na celowniku hakerów. Dlaczego tradycyjne metody ochrony nie działają?](https://s3.egospodarka.pl/grafika2/fintech/Fintech-na-celowniku-hakerow-Dlaczego-tradycyjne-metody-ochrony-nie-dzialaja-239266-150x100crop.jpg)

![8 wskazówek dla użytkowników TikToka [© pixabay.com] 8 wskazówek dla użytkowników TikToka](https://s3.egospodarka.pl/grafika2/TikTok/8-wskazowek-dla-uzytkownikow-TikToka-239307-150x100crop.jpg)

![Czemu służą portale społecznościowe? [© Minerva Studio - Fotolia.com] Czemu służą portale społecznościowe?](https://s3.egospodarka.pl/grafika/portale-spolecznosciowe/Czemu-sluza-portale-spolecznosciowe-iG7AEZ.jpg)

![5 zasad tworzenia szkoleń w zakresie cyberbezpieczeństwa [© pixabay.com] 5 zasad tworzenia szkoleń w zakresie cyberbezpieczeństwa](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/5-zasad-tworzenia-szkolen-w-zakresie-cyberbezpieczenstwa-255783-150x100crop.jpg)

![Twój numer telefonu w rękach cyberprzestępcy. Jak tego uniknąć? [© Freepik] Twój numer telefonu w rękach cyberprzestępcy. Jak tego uniknąć?](https://s3.egospodarka.pl/grafika2/numer-telefonu/Twoj-numer-telefonu-w-rekach-cyberprzestepcy-Jak-tego-uniknac-261113-150x100crop.jpg)

![Jak pozyskać i zatrzymać klienta w Internecie? [© Minerva Studio - Fotolia.com] Jak pozyskać i zatrzymać klienta w Internecie?](https://s3.egospodarka.pl/grafika/kampanie-promocyjne/Jak-pozyskac-i-zatrzymac-klienta-w-Internecie-iG7AEZ.jpg)

![O cyberbezpieczeństwo zadbaj także w podróży [© anyaberkut - Fotolia.com] O cyberbezpieczeństwo zadbaj także w podróży](https://s3.egospodarka.pl/grafika2/urzadzenia-mobilne/O-cyberbezpieczenstwo-zadbaj-takze-w-podrozy-155817-150x100crop.jpg)

![ESET: zagrożenia internetowe VIII 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe VIII 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-VIII-2013-123984-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku? [© katemangostar na Freepik] Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku?](https://s3.egospodarka.pl/grafika2/skladka-zdrowotna/Skladka-zdrowotna-co-sie-zmieni-po-1-stycznia-2025-roku-262018-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku [© wygenerowane przez AI] Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku](https://s3.egospodarka.pl/grafika2//Drukarki-Kluczowe-Wybory-dla-Twoich-Potrzeb-Druku-269687-150x100crop.png)

![Książka przychodów i rozchodów 2026: kompletne kompendium zmian w KPiR i księgowości 2026 [© wygenerowane przez AI] Książka przychodów i rozchodów 2026: kompletne kompendium zmian w KPiR i księgowości 2026](https://s3.egospodarka.pl/grafika2/prowadzenie-podatkowej-ksiegi-przychodow-i-rozchodow/Ksiazka-przychodow-i-rozchodow-2026-kompletne-kompendium-zmian-w-KPiR-i-ksiegowosci-2026-270665-150x100crop.jpg)

![IPO 2025 na świecie: 171 mld USD i rosnąca rola sztucznej inteligencji [© pexels] IPO 2025 na świecie: 171 mld USD i rosnąca rola sztucznej inteligencji](https://s3.egospodarka.pl/grafika2/debiuty-gieldowe/IPO-2025-na-swiecie-171-mld-USD-i-rosnaca-rola-sztucznej-inteligencji-270664-150x100crop.jpg)