-

![Novell PlateSpin Recon 3.6 [© Nmedia - Fotolia.com] Novell PlateSpin Recon 3.6]()

Novell PlateSpin Recon 3.6

... fizycznej i wirtualnej. Narzędzie PlateSpin Recon 3.6 pozwala na niwelowanie metody prób i błędów z procesu konsolidacji i planowania potencjału, przedstawiając optymalne ... zasobów, a ich rzeczywistym wykorzystaniem. PlateSpin Recon udostępnia funkcje zarządzania infrastrukturą wirtualną, które umożliwiają monitorowanie i zarządzanie rozwojem ...

-

![Branża metalowa: spada ilość konsolidacji [© christian42 - Fotolia.com] Branża metalowa: spada ilość konsolidacji]()

Branża metalowa: spada ilość konsolidacji

... obniżenie kosztów produkcji metali” – uważa Radosław Wojtasik, menedżer w dziale zarządzania ryzykiem Deloitte. „Niektóre z nich, wykorzystując transakcje pochodne, mogły ... eksperci Deloitte przedstawiają wyzwania związane z transakcjami przejęć oraz metody najpowszechniej stosowane w branży metalurgicznej. Trzy największe trudności, które należy ...

-

![Rynek mediów i reklamy 2009-2013 Rynek mediów i reklamy 2009-2013]()

Rynek mediów i reklamy 2009-2013

... modeli biznesowych i podejściem ściśle dopasowanym do potrzeb konsumentów. Jednak metody, które działają w przypadku określonego typu konsumentów, konkretnych treści lub ... dekoniunktury, dzięki większej mierzalności poszczególnych kampanii oraz elastyczności zarządzania budżetem reklamowym” – podkreśla Marcin Kałkucki, menedżer w zespole ds. usług ...

-

![Kreowanie wizerunku nowej marki - podstawy [© Minerva Studio - Fotolia.com] Kreowanie wizerunku nowej marki - podstawy]()

Kreowanie wizerunku nowej marki - podstawy

... pochłania ogromne koszty, jednakże jest bardzo skuteczny. Dodatkowo warto wypracować alternatywne metody budowania świadomości marki, wykorzystując do tego celu Internet. Dobrze ... narodzi, potrzebuje reklamy by żyć długo i szczęśliwie” – to podstawowe prawo zarządzania marką jest bardzo aktualne i nikogo nie trzeba przekonywać, o jego prawdziwości. ...

-

![Konkurencyjność branży w wymiarze lokalnym Konkurencyjność branży w wymiarze lokalnym]()

Konkurencyjność branży w wymiarze lokalnym

... do wprowadzania ulepszeń i innowacji. Dostawcy pomagają odbiorcom zauważyć nowe metody produkcji, nowe możliwości zastosowania technologii lub nowe technologie, poza tym ... Więcej interesujących informacji na temat konkurencyjności, konkurencji, strategii i zarządzania firmą na lokalnych, krajowych i międzynarodowych rynkach znajdziesz w książce „ ...

-

![Rekrutacja wewnętrzna motywuje personel Rekrutacja wewnętrzna motywuje personel]()

Rekrutacja wewnętrzna motywuje personel

... sposobów połączenia potrzeb przedsiębiorstwa z aspiracjami pracowników. Konsekwentne stosowanie tej metody oznacza, że zawsze, gdy pojawia się wakat, ... uszczęśliwieni” pracownicy, którzy wcale go nie pragną. Rekrutacja stanowi tę dziedzinę zarządzania zasobami ludzkimi, w której siła utartych przyzwyczajeń jest szczególnie wielka. Jak ...

-

![Symantec Brightmail Gateway 9.0 [© Nmedia - Fotolia.com] Symantec Brightmail Gateway 9.0]()

Symantec Brightmail Gateway 9.0

... jest przeprowadzana w ciągu pierwszych kilku minut od opracowania nowej metody. Aby zagwarantować skuteczność zabezpieczeń, rozwiązanie Symantec Brightmail Gateway 9.0 aktualizuje ... partnerami biznesowymi dzięki szyfrowaniu poufnych, wychodzących e-maili bez konieczności zarządzania dodatkową infrastrukturą we własnym zakresie. Wyższa skalowalność ...

-

![Handel emisjami w Polsce i Europie [© christian42 - Fotolia.com] Handel emisjami w Polsce i Europie]()

Handel emisjami w Polsce i Europie

... dotyczących redukcji emisji gazów cieplarnianych) wyznaczają podstawy prawne dla zarządzania emisjami i stanowią ramy dla pakietu energetyczno-klimatycznego w Unii Europejskiej. ... dyrektywą EU ETS (art. 10 ust. 1) jest ustanowienie aukcji, jako podstawowej metody rozdziału uprawnień do emisji. W trzecim okresie rozliczeniowym, który przypadnie na ...

-

![Nowa era innowacji Nowa era innowacji]()

Nowa era innowacji

... z doświadczenia pojedynczego konsumenta w jednym czasie przeniknie również sposób wewnętrznego zarządzania firmą. W obrębie korporacji emocjonalne i intelektualne zaangażowanie ... lub okresowa (jak porównywanie faktycznego zbytu z jego prognozami). Tradycyjne metody analityczne często nie są zsynchronizowane ze zmianami biznesu. Menedżerowie byli ...

-

![Logistyka a gospodarka Logistyka a gospodarka]()

Logistyka a gospodarka

... wrzucać wszystkiego do jednego worka, bo niszczy to sens zarządzania logistyką w ogóle. W zakresie pozyskiwania materiałów powstają następujące koszty: płace, narzuty, materiały, ... całego łańcucha dostaw (a nie tylko najbliższego punktu przeładunkowego), 5PL, który łączy metody 3PL i 4PL, a także kontroluje wszystkie operacje w łańcuchu dostaw przy ...

-

![Zarządzanie klientami - wskaźnik CLV Zarządzanie klientami - wskaźnik CLV]()

Zarządzanie klientami - wskaźnik CLV

... do prognozowania i oceny jego przyszłych zachowań i wartości. Poszczególne zmienne tej metody odpowiadają na następujące pytania: kiedy? (recency) – pokazuje ile czasu upłynęło od momentu ... . Więcej wskazówek na temat skutecznych i zyskownych strategii zarządzania klientami m.in. jednoczesne zarządzanie lojalnością i zyskownością, optymalna alokacja ...

-

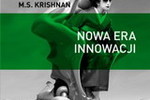

![Sztuczna inteligencja a bezpieczeństwo IT Sztuczna inteligencja a bezpieczeństwo IT]()

Sztuczna inteligencja a bezpieczeństwo IT

... pojawiają się dziesiątki nowych szkodliwych programów wykorzystujących coraz bardziej wyrafinowane metody osadzania się i ukrywania. Dlatego algorytmy wykrywania muszą być niezwykle ... klasyfikacja jest problematyczna, na przykład programów do zdalnych systemów zarządzania lub narzędzi zacierających ślady użytkownika – ich klasyfikacja może zmienić ...

-

![Analiza Kluczowych Czynników Sukcesu [© Minerva Studio - Fotolia.com] Analiza Kluczowych Czynników Sukcesu]()

Analiza Kluczowych Czynników Sukcesu

... zasada jest fundamentem analizy kluczowych czynników sukcesu − niedrogiej i efektywnej metody oceny potencjału firmy. Badanie potencjału przedsiębiorstwa jest, obok ... tym jakość produktów, umiejętności zatrudnionych pracowników, wydatki na innowacje), a także jakość zarządzania. Po zdefiniowaniu czynników specyficznych dla danego rynku przechodzimy ...

-

![Ataki internetowe z użyciem zestawów hakerskich [© stoupa - Fotolia.com] Ataki internetowe z użyciem zestawów hakerskich]()

Ataki internetowe z użyciem zestawów hakerskich

... zadbać o aktualizację oprogramowania przy pomocy poprawek udostępnianych przez dostawcę. Rozwiązania w zakresie zarządzania poprawkami mogą pomóc w zapewnieniu zgodności uaktualnień i ich regularnych instalacji . Firmy ... cyberataków. Raport zawiera przegląd zestawów, ich typy oraz rozwój, a także znane ataki i ich metody. Zawiera również omówienie ...

-

![Indeks globalizacji gospodarek światowych 2010 Indeks globalizacji gospodarek światowych 2010]()

Indeks globalizacji gospodarek światowych 2010

... z firm z całego świata pokazuje, że firmy powoli odchodzą od centralistycznego zarządzania, przekazując władze lokalnym menedżerom. Mimo to wciąż 30% badanych firm ... nieunikniony. Respondenci badania przeprowadzonego przez Ernst & Young na pytanie jakie metody naprawcze powinny być zastosowane przez poszczególne rządy wymieniają obniżenie podatków ( ...

-

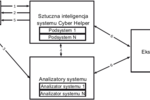

![Bezpieczna sieć WiFi Bezpieczna sieć WiFi]()

Bezpieczna sieć WiFi

... Jeśli router nie umożliwia utworzenia listy zaufanych adresów upoważnionych do zarządzania, wskazane jest zupełne wyłączenie zdalnego interfejsu administracyjnego. Szyfrowanie transmisji ... SSID lub Service Set ID). Chociaż jest to wygodne dla właściciela sieci, z metody tej korzystają również atakujący, ponieważ router przez cały czas “hałasuje” ...

-

![Bezpieczeństwo aplikacji to zapewnienie jej jakości [© Scanrail - Fotolia.com] Bezpieczeństwo aplikacji to zapewnienie jej jakości]()

Bezpieczeństwo aplikacji to zapewnienie jej jakości

... podkreślają, że dyscyplina zarządzania jakością, globalne zaopatrzenie i sprawne procesy muszą stać się integralną częścią strategii produkcji oprogramowania organizacji, aby móc efektywnie i szybko podnosić innowacyjność". Na koniec, raport zwraca uwagę na potrzebę standaryzacji zapewnienia jakości poprzez sprawdzone metody, takie jak podejście ...

-

![Centrum handlowe Dekada Myślenice Centrum handlowe Dekada Myślenice]()

Centrum handlowe Dekada Myślenice

... , Malborku, Skierniewicach Sieradzu i Żyrardowie. Przy ich realizacji Foren wykorzystuje najnowsze rozwiązania: architektoniczne, inżynieryjne, a także nowoczesne metody planowania inwestycji, zarządzania oraz starannie opracowuje koncepcję wynajmu. Każdy z projektów jest realizowany w ramach oddzielnej spółki celowej. Realizacja Za wynajem ...

-

![Kradzież tożsamości w Internecie [© stoupa - Fotolia.com] Kradzież tożsamości w Internecie]()

Kradzież tożsamości w Internecie

... tożsamości online sprowadza się do kradzieży loginu i hasła. O ile różnorodne metody i strategie złodziei ID zostały wnikliwie zbadane (phishing zwykły i spersonalizowany, robaki, konie trojańskie ... nie znamy. Na komputerach i serwerach zainstalować automatyczny system zarządzania poprawkami i dbać o bieżącą aktualizacje. Zwiększyć poziom wymaganych ...

-

![Branża TSL a systemy informatyczne Branża TSL a systemy informatyczne]()

Branża TSL a systemy informatyczne

... zaawansowanych narzędzi wspomagania zarządzania. Obecnie jednak również średniej wielkości przedsiębiorstwa branży wdrażają bardzo nowoczesne systemy IT. Wychodzi im naprzeciw zarówno technika (Internet, komunikacja mobilna, czy oprogramowanie wykorzystywane w trybie dzierżawy), jak i coraz bardziej atrakcyjne metody finansowania. Mniejszym firmom ...

-

![Przestępstwa gospodarcze - raport 2011 Przestępstwa gospodarcze - raport 2011]()

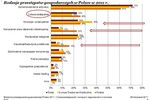

Przestępstwa gospodarcze - raport 2011

... badanych organizacji, które doświadczyły nadużyć, jedynie 3% odkryło je poprzez systemy zarządzania ryzykiem nadużyć (Fraud Risk Management) oraz kolejne 3% za pomocą formalnego systemu poufnego informowania (systemy whistleblowingu). Na świecie obie metody odpowiadają łącznie za 15% wykrytych przestępstw. „To, co istotnie odróżnia Polskę ...

-

![Bezpieczeństwo IT a młodzi pracownicy Bezpieczeństwo IT a młodzi pracownicy]()

Bezpieczeństwo IT a młodzi pracownicy

... bezpieczeństwa koniecznej dla zwiększenia mobilności i produktywności bez ograniczenia możliwości skutecznego zarządzania ryzykiem. Jeśli zasady bezpieczeństwa są dobrze opracowane i wdrożone, mogą ... rynek pracy wnosi ze sobą nowy potencjał, nowe podejście, nowe metody pracy, ale także nowe rodzaje oczekiwań wobec pracodawców, a nawet nowe rodzaje ...

-

![Kaspersky Lab: szkodliwe programy II 2012 Kaspersky Lab: szkodliwe programy II 2012]()

Kaspersky Lab: szkodliwe programy II 2012

... , że osoby odpowiedzialne za te ataki szukały głównie informacji o systemach zarządzania produkcją w różnych sektorach przemysłu w Iranie, jak również informacji o związkach handlowych ... inny sposób wpadł w cudze ręce. Następnie, na początku lutego, wykryto dwie metody włamania się do aplikacji Google Wallet. Najpierw Joshua Rubin, inżynier z firmy ...

-

![Botnet Flashfake infekuje Mac OS X Botnet Flashfake infekuje Mac OS X]()

Botnet Flashfake infekuje Mac OS X

... mogły zostać wykorzystane przez przestępców jako serwer służący do zarządzania botnetem. Metoda ta pozwoliła im przechwytywać i analizować komunikację między ... Wielka Brytania (47 109) oraz Australia (41 600). Przy użyciu heurystycznej metody „OS fingerprinting” analitycy z Kaspersky Lab zdołali ustalić, jakie systemy operacyjne były wykorzystywane ...

-

![Kaspersky PURE 2.0 Kaspersky PURE 2.0]()

Kaspersky PURE 2.0

... chmury oraz metody ochrony proaktywnej – wykorzystywane już w Kaspersky Internet Security 2012 – w celu zapewnienia szybszej, skuteczniejszej reakcji na dzisiejsze złożone, nieustannie ewoluujące zagrożenia. Kontrola sieci domowej. Kaspersky PURE 2.0 zawiera udoskonaloną, łatwą w użyciu funkcję scentralizowanego zarządzania bezpieczeństwem ...

-

![Szkodliwy program Flame - analiza Szkodliwy program Flame - analiza]()

Szkodliwy program Flame - analiza

... SQL, wiele metod szyfrowania, różne algorytmy kompresji, oskryptowana instrumentacja zarządzania Windows (WMI) itp. Uruchamianie i debugowanie tego złośliwego oprogramowania ... Flame'a mieli dostęp do technologii wykorzystanych w projekcie Stuxnet - takich jak użycie metody infekcji “autorun.inf”, wraz z jednoczesną eksploatacją luki bufora wydruku - ...

-

![Zagrożenia internetowe I kw. 2012 Zagrożenia internetowe I kw. 2012]()

Zagrożenia internetowe I kw. 2012

... tabletów z Androidem. RootSmart jest rozprzestrzeniany przy użyciu sprawdzonej metody: twórcy tego szkodliwego oprogramowania przepakowali legalny program i wrzucili ... udało się przejąć kontrolę nad botnetem Hlux (Kelihos), zdjąć centra zarządzania kilku botnetów ZeuSa i aresztować gang rosyjskich cyberprzestępców. Hlux.b – rozbicie 2.0 Pod koniec ...

-

![Internet a strategie marketingowe firmy [© alphaspirit - Fotolia.com] Internet a strategie marketingowe firmy]()

Internet a strategie marketingowe firmy

... i specyfikę od wielu lat niezmiennie największą popularnością cieszą się metody, których pomiar oparty jest na danych pochodzących bezpośrednio z mierzonego systemu, ... uczestnik „Małopolskiego Transferu Technologii Informatycznych – modelowego programu wymiany kompetencji w zakresie zarządzania firmą oraz wspierających ją systemów informatycznych”, ...

-

![Nowoczesna komunikacja: trendy 2013 [© alphaspirit - Fotolia.com] Nowoczesna komunikacja: trendy 2013]()

Nowoczesna komunikacja: trendy 2013

... czy urządzenia. Prywatne chmury będą wypierać pamięć USB i e-mail jako preferowane metody przekazywania danych i miejsce ich wygodnego przechowywania. Ponadto są bardzo dobrym ... technicznym działem IT obecnym w każdej korporacji. Logiczną konsekwencją tego trendu dla zarządzania IT w firmach jest to, że już nie będzie centralnego źródła rozporządzeń, ...

-

![F-Secure: zagrożenia internetowe II poł. 2012 [© HaywireMedia - Fotolia.com] F-Secure: zagrożenia internetowe II poł. 2012]()

F-Secure: zagrożenia internetowe II poł. 2012

... F-Secure. – To nie są zwykli hakerzy, ale całe grupy przestępcze, stosujące autorskie metody ataku. Było to szczególnie wyraźnie widoczne w drugiej połowie ubiegłego roku. ... komputery we Włoszech, Niemczech i USA. Autorzy raportu omawiają także kwestie zarządzania hasłami. Każdy z użytkowników ma ich przynajmniej kilka, ale zazwyczaj są to ...

Tematy: exploity, F-Secure, zagrożenia internetowe, ataki internetowe, cyberprzestępcy, spam, robaki, wirusy -

![Strategia CSR to rzadkość [© momius - Fotolia.com] Strategia CSR to rzadkość]()

Strategia CSR to rzadkość

... działalności firmy, jej strategii marketingowej i komunikacji. Niemniej jednak kolejne firmy muszą podążyć ich śladem i znacznie rozbudować strategie ochrony reputacji oraz zarządzania ryzykiem, włączając je do długoterminowej strategii działania, jeżeli chcą z tego tytułu czerpać wymierne korzyści. Mam nadzieję, że osoby odpowiedzialne za ...

-

![Sektor BPO poszukuje specjalistów [© apops - Fotolia.com] Sektor BPO poszukuje specjalistów]()

Sektor BPO poszukuje specjalistów

... międzynarodowym środowisku pracy, zdobycia unikatowych kompetencji czy poznania korporacyjnego sposobu zarządzania. Trudno zatem przecenić doświadczenie zdobywane w Centrach Usług Wspólnych ... w ramach strategicznych obszarów firmy, to dojrzałe organizacje wypracowały już metody zatrzymania najlepszych z nich. Przykładem może być promowanie pracownika ...

-

![Trend Micro: zagrożenia internetowe I kw. 2013 [© alphaspirit - Fotolia.com] Trend Micro: zagrożenia internetowe I kw. 2013]()

Trend Micro: zagrożenia internetowe I kw. 2013

... wykorzystujące luki typu zero-day są w dalszym ciągu groźne, a nowe metody działań cyberprzestępców stają się coraz bardziej wyrafinowane, częstsze i bardziej ... specjalnych środków przeciwdziałających obecnym w systemie zabezpieczeniom Przejmowania kontroli nad systemem zarządzania aktualizacjami i łatami „Biorąc pod uwagę skalę ataków w Korei ...

-

![Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe [© Sergey Nivens - Fotolia.com] Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe]()

Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe

... automatycznej ochrony przed exploitami, która wykorzystuje mechanizmy DEP i ASLR, metody analizy heurystycznej oraz kontrola kodu wykonywalnego, potrafią zablokować uruchomienie ... bezpieczeństwa, specjalne oprogramowanie pokaże użytkownikowi komunikat ostrzegawczy. Technologia zarządzania systemami może być wykorzystywana do szukania usług ...

-

![Cyberprzestępczość: spear-phishing coraz częstszy [© tiero - Fotolia.com] Cyberprzestępczość: spear-phishing coraz częstszy]()

Cyberprzestępczość: spear-phishing coraz częstszy

... metody działania oszustów stają się coraz bardziej wyrafinowane, a próby ataku coraz częściej dotyczą także właścicieli smartfonów i użytkowników aplikacji mobilnych. W najbliższej przyszłości nie należy spodziewać się zmniejszenia skali tego rodzaju przestępstw, a wręcz jego nasilenia” – wyjaśnia Piotr Szeptyński, Menadżer w Dziale Zarządzania ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Novell PlateSpin Recon 3.6 [© Nmedia - Fotolia.com] Novell PlateSpin Recon 3.6](https://s3.egospodarka.pl/grafika/Novell/Novell-PlateSpin-Recon-3-6-Qq30bx.jpg)

![Branża metalowa: spada ilość konsolidacji [© christian42 - Fotolia.com] Branża metalowa: spada ilość konsolidacji](https://s3.egospodarka.pl/grafika/branza-metalowa/Branza-metalowa-spada-ilosc-konsolidacji-zaGbha.jpg)

![Kreowanie wizerunku nowej marki - podstawy [© Minerva Studio - Fotolia.com] Kreowanie wizerunku nowej marki - podstawy](https://s3.egospodarka.pl/grafika/kreowanie-wizerunku-marki/Kreowanie-wizerunku-nowej-marki-podstawy-iG7AEZ.jpg)

![Symantec Brightmail Gateway 9.0 [© Nmedia - Fotolia.com] Symantec Brightmail Gateway 9.0](https://s3.egospodarka.pl/grafika/Symantec/Symantec-Brightmail-Gateway-9-0-Qq30bx.jpg)

![Handel emisjami w Polsce i Europie [© christian42 - Fotolia.com] Handel emisjami w Polsce i Europie](https://s3.egospodarka.pl/grafika/limity-emisji-CO2/Handel-emisjami-w-Polsce-i-Europie-zaGbha.jpg)

![Analiza Kluczowych Czynników Sukcesu [© Minerva Studio - Fotolia.com] Analiza Kluczowych Czynników Sukcesu](https://s3.egospodarka.pl/grafika/Analiza-Kluczowych-Czynnikow-Sukcesu/Analiza-Kluczowych-Czynnikow-Sukcesu-iG7AEZ.jpg)

![Ataki internetowe z użyciem zestawów hakerskich [© stoupa - Fotolia.com] Ataki internetowe z użyciem zestawów hakerskich](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Ataki-internetowe-z-uzyciem-zestawow-hakerskich-MBuPgy.jpg)

![Bezpieczeństwo aplikacji to zapewnienie jej jakości [© Scanrail - Fotolia.com] Bezpieczeństwo aplikacji to zapewnienie jej jakości](https://s3.egospodarka.pl/grafika/przetwarzanie-danych/Bezpieczenstwo-aplikacji-to-zapewnienie-jej-jakosci-apURW9.jpg)

![Kradzież tożsamości w Internecie [© stoupa - Fotolia.com] Kradzież tożsamości w Internecie](https://s3.egospodarka.pl/grafika/kradziez-danych/Kradziez-tozsamosci-w-Internecie-MBuPgy.jpg)

![Internet a strategie marketingowe firmy [© alphaspirit - Fotolia.com] Internet a strategie marketingowe firmy](https://s3.egospodarka.pl/grafika2/strategia-marketingowa/Internet-a-strategie-marketingowe-firmy-101102-150x100crop.jpg)

![Nowoczesna komunikacja: trendy 2013 [© alphaspirit - Fotolia.com] Nowoczesna komunikacja: trendy 2013](https://s3.egospodarka.pl/grafika2/komunikacja/Nowoczesna-komunikacja-trendy-2013-111013-150x100crop.jpg)

![F-Secure: zagrożenia internetowe II poł. 2012 [© HaywireMedia - Fotolia.com] F-Secure: zagrożenia internetowe II poł. 2012](https://s3.egospodarka.pl/grafika2/exploity/F-Secure-zagrozenia-internetowe-II-pol-2012-113262-150x100crop.jpg)

![Strategia CSR to rzadkość [© momius - Fotolia.com] Strategia CSR to rzadkość](https://s3.egospodarka.pl/grafika2/CSR/Strategia-CSR-to-rzadkosc-114875-150x100crop.jpg)

![Sektor BPO poszukuje specjalistów [© apops - Fotolia.com] Sektor BPO poszukuje specjalistów](https://s3.egospodarka.pl/grafika2/sektor-BPO/Sektor-BPO-poszukuje-specjalistow-115295-150x100crop.jpg)

![Trend Micro: zagrożenia internetowe I kw. 2013 [© alphaspirit - Fotolia.com] Trend Micro: zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-zagrozenia-internetowe-I-kw-2013-118078-150x100crop.jpg)

![Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe [© Sergey Nivens - Fotolia.com] Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Polityka-bezpieczenstwa-a-ataki-ukierunkowane-na-sieci-firmowe-121046-150x100crop.jpg)

![Cyberprzestępczość: spear-phishing coraz częstszy [© tiero - Fotolia.com] Cyberprzestępczość: spear-phishing coraz częstszy](https://s3.egospodarka.pl/grafika2/ataki-phishingowe/Cyberprzestepczosc-spear-phishing-coraz-czestszy-121130-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w sierpniu 2025 [© Freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w sierpniu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-sierpniu-2025-268073-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Święta i dni wolne od pracy w Niemczech w 2025 roku [© Freepik] Święta i dni wolne od pracy w Niemczech w 2025 roku](https://s3.egospodarka.pl/grafika2/swieta/Swieta-i-dni-wolne-od-pracy-w-Niemczech-w-2025-roku-263408-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki [© wygenerowane przez AI] Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki](https://s3.egospodarka.pl/grafika2/zatrudnianie-pracownikow/Praca-w-parze-pod-lupa-Czy-warto-zatrudniac-malzenstwa-i-partnerow-Zalety-i-pulapki-270789-150x100crop.jpg)

![700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami [© wygenerowane przez AI] 700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami](https://s3.egospodarka.pl/grafika2/badania-i-rozwoj/700-mln-zl-na-innowacje-PARP-uruchamia-nowa-edycje-Sciezki-SMART-z-uproszczonymi-zasadami-270788-150x100crop.jpg)

![Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać? [© wygenerowane przez AI] Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/Faktury-poza-KSeF-a-koszty-i-VAT-Co-sie-zmienilo-po-1-lutego-2026-i-czy-mozna-je-rozliczac-270769-150x100crop.jpg)

![Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny [© pexels] Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny](https://s3.egospodarka.pl/grafika2/remont-mieszkania/Ile-kosztuje-remont-mieszkania-w-2026-Blisko-70-tys-zl-to-wariant-ekonomiczny-270777-150x100crop.jpg)

![KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania [© wygenerowane przez AI] KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania](https://s3.egospodarka.pl/grafika2/zwolnienie-z-VAT/KSeF-dla-zwolnionych-z-VAT-Przewodnik-po-nowych-zasadach-fakturowania-270768-150x100crop.jpg)

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)