-

![Nieruchomości komercyjne w Polsce w I poł. 2012 r. Nieruchomości komercyjne w Polsce w I poł. 2012 r.]()

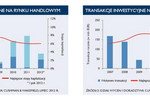

Nieruchomości komercyjne w Polsce w I poł. 2012 r.

... wyjścia z kryzysu strefy euro. Ze względu na niepewną sytuację na międzynarodowych rynkach finansowych priorytetem instytucji finansowych będzie przede wszystkim ochrona kapitału oraz utrzymanie jego wysokiej płynności, gwarantującej elastyczność działania na wypadek zmiany warunków rynkowych. O ile rentowność inwestycji w nieruchomości jest ...

-

![Zagrożenia internetowe I-VI 2012 Zagrożenia internetowe I-VI 2012]()

Zagrożenia internetowe I-VI 2012

... . Kolejną ważną zaletą tych serwerów – z punktu widzenia cyberprzestępców – jest to, że mogą one prowadzić ataki z legalnych stron, co sprawia, że ochrona w takim przypadku staje się o wiele trudniejsza. Po drugie, dla usługodawcy wcale nie jest prostą sprawą odróżnić serwer cyberprzestępczy od serwera ...

-

![Zakupy w sieci opłacane przelewami online Zakupy w sieci opłacane przelewami online]()

Zakupy w sieci opłacane przelewami online

... najczęściej obawiają się nieotrzymania towaru od nieuczciwego sprzedawcy lub dostarczenia uszkodzonego produktu. Inną ważną kwestią, na którą zwracają uwagę, jest ochrona danych osobowych. W tej sytuacji kluczowe znaczenie ma znowu wybór właściwego dostawcy płatności internetowych, czyli takiego, który wypełnia odpowiednie standardy bezpieczeństwa ...

-

![Polski Internet a "drugie exposé" premiera Polski Internet a "drugie exposé" premiera]()

Polski Internet a "drugie exposé" premiera

... mam za wysokie kompetencje, ale przede wszystkim z małym dzieckiem, nie będę już tak elastyczna, jak kiedyś (pracowałam po 12 godz.). Ochrona przy obniżonym wymiarze etatu, to fikcja. Po co "bredzić" ciągle o katastrofie demograficznej, skoro Państwo nie potrafi uchronić kobiet przed dyskryminacją ...

-

![Fortinet FortiOS 5.0 chroni środowisko BYOD [© JcJg Photography - Fotolia.com] Fortinet FortiOS 5.0 chroni środowisko BYOD]()

Fortinet FortiOS 5.0 chroni środowisko BYOD

Fortinet udostępnił nową wersję systemu operacyjnego FortiOS 5.0 dla platform FortiGate. Rozwiązanie eliminuje aktualne problemy bezpieczeństwa w zakresie niezidentyfikowanych jeszcze zagrożeń oraz braku kontroli nad użytkownikami urządzeń mobilnych w środowisku BYOD. Równocześnie zadebiutowały trzy nowe produkty FortiManager 5.0, FortiAnalyzer ...

-

![Szyfrowanie poufnych danych coraz częściej Szyfrowanie poufnych danych coraz częściej]()

Szyfrowanie poufnych danych coraz częściej

... Szyfrowanie najbardziej krytycznych danych znajduje się na drugiej pozycji wśród środków bezpieczeństwa, które firmy chcą ulepszyć - wyprzedza je jedynie ochrona przed szkodliwym oprogramowaniem. Jednocześnie firmy napotykają trudności podczas implementacji kompleksowych systemów szyfrowania, które nie zakwalifikowały się nawet do pierwszej piątki ...

-

![Zatrudnienie i kwestie społeczne w Europie 2012 [© adimas - Fotolia.com] Zatrudnienie i kwestie społeczne w Europie 2012]()

Zatrudnienie i kwestie społeczne w Europie 2012

... tworzenie stanowisk wymagających wysokich kwalifikacji w sektorach o dużym potencjale wzrostu, takich jak zielona gospodarka i zielone technologie, technologie informacyjno-komunikacyjne i ochrona zdrowia. W uruchomionym niedawno portalu EU Skills Panorama można znaleźć szczegółowe informacje o tym, gdzie jest zapotrzebowanie na pracowników ...

-

![Globalne trendy 2013 [© kange_one - Fotolia.com] Globalne trendy 2013]()

Globalne trendy 2013

... słowa rozpoczynające się od „współ-” (współtworzenie, współgranie, współdziałanie, nawet współistnienie) nabierają większego znaczenia, ponieważ „ty + ja” to swoisty pancerz i ochrona przed niebezpiecznym światem. 2. Twórz rozwiązania, nie problemy. Politycy zawsze zapewniają, że mają rozwiązanie nurtujących problemów, inaczej szybko straciliby ...

-

![Zaawansowane technologie zmniejszają bezpieczeństwo informacji [© Andrea Danti - Fotolia.com] Zaawansowane technologie zmniejszają bezpieczeństwo informacji]()

Zaawansowane technologie zmniejszają bezpieczeństwo informacji

... ochronę styku sieci i wykorzystanie rozwiązań opartych o znane wzorce, a ewoluować w kierunku bazujących na ryzyku programów, których głównym celem jest ochrona najważniejszych zasobów biznesowych w każdym możliwym kontekście ― w chmurze, w ramach infrastruktury mobilnej i w tradycyjnym centrum przetwarzania danych. Aby odnieść sukces, kierownicy ...

-

![Ontrack Eraser 4.0 Ontrack Eraser 4.0]()

Ontrack Eraser 4.0

... Security Threat Report , w 2011 roku naruszono bezpieczeństwo 234 milionów danych osobowych. Wiele z tych przypadków to wynik zaniedbania podstawowych procedur, a przecież ochrona firmowych informacji nie ogranicza się tylko do pieczy nad danymi osobowymi. Dotyczy również innych, ważnych dla funkcjonowania przedsiębiorstw informacji – Między ...

-

![Jakie cechy ma dobra nazwa marketingowa? [© Photo-K - Fotolia.com] Jakie cechy ma dobra nazwa marketingowa?]()

Jakie cechy ma dobra nazwa marketingowa?

... , jest własnością niematerialną przedsiębiorstwa. Tak jak każda własność i wartość, podlega ochronie. Niestety nie każda i nie zawsze. Innym obszarem problemów jest ochrona prawna nazw produktów. Na świecie ochroną praw własności intelektualnej zajmuje się World Intellectual Property Organization (WIPO). W Polsce podrabianie nazwy jest ...

-

![Zagrożenia internetowe dla graczy Zagrożenia internetowe dla graczy]()

Zagrożenia internetowe dla graczy

... Internet Security 2013. Rozwiązanie to, oprócz technologii zapewniających ochronę przed wszelkimi współczesnymi zagrożeniami, zawiera specjalny tryb gracza, który sprawia, że ochrona nie spowalnia gry i nie zakłóca jej powiadomieniami związanymi z bezpieczeństwem.

-

![Rynek targowy 2012 [© krooogle - Fotolia.com] Rynek targowy 2012]()

Rynek targowy 2012

... zwiedzających. W efekcie, w podstawowych sektorach dla gospodarki Polski, dla których organizujemy nasze imprezy targowe, takich jak budownictwo, energetyka, przemysł przetwórczy, ochrona środowiska, rolnictwo, wskaźniki ich rozwoju u nas rosły – powiedział Andrzej Byrt, prezes zarządu MTP. Targi Kraków również podejmują nowe wyzwania, aby ...

-

![Trend Micro Custom Defense chroni przed atakami APT [© Andrea Danti - Fotolia.com] Trend Micro Custom Defense chroni przed atakami APT]()

Trend Micro Custom Defense chroni przed atakami APT

... , a także odkrycie nowych adresów C&C podczas ataków zero-day oraz aktualizację bazy Smart Protection Network i zabezpieczeń punktów końcowych sieci klientów. Zintegrowana ochrona wszystkich produktów, scentralizowany system alertów i kontroli Najświeższe dane na temat wykrytej globalnej i lokalnej komunikacji C&C sprawiają, że zabezpieczenia Trend ...

-

![Big Data wspomoże firmy farmaceutyczne [© oksix - Fotolia.com] Big Data wspomoże firmy farmaceutyczne]()

Big Data wspomoże firmy farmaceutyczne

... ma zastosowanie także typowo biznesowe. Po latach wzrostu gospodarczego przedsiębiorstwa z sektora farmaceutycznego i ochrony zdrowia stanęły w obliczu kryzysu. Wygasająca ochrona patentowa, wzrost konkurencji na rynku leków generycznych, długotrwałe spowolnienie gospodarcze oraz rosnąca presja cenowa powodują, że firmy z branży zmuszone są ...

-

![Bezpieczeństwo IT w firmie: jak je zwiększyć? [© alphaspirit - Fotolia.com] Bezpieczeństwo IT w firmie: jak je zwiększyć?]()

Bezpieczeństwo IT w firmie: jak je zwiększyć?

... Ponadto w 2012 roku znaczna część wartych miliony dolarów strat w następstwie ataków została przeprowadzona z „użyciem” nieświadomych pracowników (np. Sony). Ochrona w tym obszarze powinna opierać się o kontrolę uprawnień, ochronę przed uruchamianiem niedozwolonego oprogramowania (BIT9) oraz systemy podstawowego monitoringu zachowań pracowników (np ...

-

![G Data AntiVirus, G Data InternetSecurity i G Data TotalProtection 2014 G Data AntiVirus, G Data InternetSecurity i G Data TotalProtection 2014]()

G Data AntiVirus, G Data InternetSecurity i G Data TotalProtection 2014

... wykorzystania zasobów komputera. Nowa technologia antywirusowa automatycznie wykrywa i wypełnia luki bezpieczeństwa systemu operacyjnego, bez spowalniania komputera. BankGuard – efektywna ochrona Twojego portfela – to nowa jakość ochrony bankowości internetowej. Od wersji 2014 technologia ta została zaimplementowana we wszystkich programach ...

-

![Bezpieczeństwo IT: błędy administratorów [© markrussellphoto - Fotolia.com] Bezpieczeństwo IT: błędy administratorów]()

Bezpieczeństwo IT: błędy administratorów

... , na których pracujemy – tak, aby w sytuacji kryzysowej rozważyć ryzyko, priorytety i zdecydować co jest pilniejsze – szybkie przywrócenie systemu do działania czy ochrona danych, jakie się w nim znajdują – podsumowuje Paweł Odor.

-

![Świat: wydarzenia tygodnia 25/2013 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 25/2013]()

Świat: wydarzenia tygodnia 25/2013

... i usług, a także inwestycji. Umowa ma także ustalać reguły w takich dziedzinach, jak własność intelektualna, transparentność umów handlowych, ujednolicenie zasad e-handlu oraz ochrona środowiska. Pierwszą rundę rozmów na ten temat delegacje rządowe trzech krajów odbyły w marcu tego roku w Seulu. Merytorycznym rozmowom nie przeszkodziły ...

-

![Cyberprzestępczość: spear-phishing coraz częstszy [© tiero - Fotolia.com] Cyberprzestępczość: spear-phishing coraz częstszy]()

Cyberprzestępczość: spear-phishing coraz częstszy

... wciąż skuteczne i opłacalne dla przestępców nie są wady oprogramowania lecz błędy użytkowników i ich zbytnia skłonność do postępowania według przyzwyczajeń. Dlatego ochrona przed phishingiem powinna skupić się na budowaniu świadomości oraz zmiany schematów. Powinny do nich należeć: ostrożne dzielenie się osobistymi informacjami ...

-

![Sektor MSP: tworzenie kopii zapasowych to kłopot [© Schlierner - Fotolia.com] Sektor MSP: tworzenie kopii zapasowych to kłopot]()

Sektor MSP: tworzenie kopii zapasowych to kłopot

Z badania przeprowadzonego na zlecenie firmy Veeam Software wynika, że do 2014 r. 55% respondentów zmieni narzędzie do tworzenia kopii zapasowych, aby skuteczniej chronić środowiska wirtualne. Firma Veeam® Software, innowacyjny dostawca rozwiązań do tworzenia kopii zapasowych, replikacji i zarządzania wirtualizacją w środowiskach VMware vSphere i ...

-

![Polska: wydarzenia tygodnia 30/2013 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 30/2013]()

Polska: wydarzenia tygodnia 30/2013

... i w czerwcu widać było w tej pozycji wpływów budżetowych wyraźną poprawę). Premier D. Tusk uzupełnił wypowiedź ministra finansów mówiąc, że w jego intencjach jest ochrona stopy życiowej obywateli oraz utrzymanie wzrostu gospodarczego, z czym mielibyśmy do czynienia, gdyby dla ratowania budżetu przyjęto tylko cięcia budżetowe (jego ...

-

![Ataki hakerskie generują wysokie straty Ataki hakerskie generują wysokie straty]()

Ataki hakerskie generują wysokie straty

... wynoszące około 5% rocznych przychodów. W jednym przypadku firma straciła wszystkich swoich klientów w regionie, w którym przed incydentem z sukcesem prowadziła działalność. Odpowiednia ochrona Główny wniosek, jaki należy wyciągnąć z tego badania, jest taki, że nawet najbardziej destrukcyjnym i kosztownym atakom można było zapobiec. Podczas ataków ...

-

![Luki w Javie: jak się chronić? [© alexskopje - Fotolia.com] Luki w Javie: jak się chronić?]()

Luki w Javie: jak się chronić?

W ciągu minionych sześciu miesięcy dwa miliony użytkowników stanowiło cel cyberataków z wykorzystaniem szkodliwych programów infekujących poprzez luki w Javie. Eksperci z Kaspersky Lab przeprowadzili badanie dotyczące jednej z najpopularniejszych metod atakowania komputerów - wykorzystywania pakietów exploitów, czyli szkodliwych programów ...

-

![Regionalne Strategie Innowacji nieefektywnie wdrażane [© analiza Deloitte] Regionalne Strategie Innowacji nieefektywnie wdrażane]()

Regionalne Strategie Innowacji nieefektywnie wdrażane

... regionów zdecydowało się na energetykę, a po pięć postawiło na przemysł metalowy i medycynę oraz farmację. Sporym zainteresowaniem cieszyła się także turystyka i ochrona środowiska. Trafny dobór specjalizacji, wynikający z potencjału gospodarczego i technologicznego regionu oraz oparty o efektywny regionalny system innowacji jest wielką szansą na ...

-

![Podróże służbowe: pracujemy w drodze [© olly - Fotolia.com] Podróże służbowe: pracujemy w drodze]()

Podróże służbowe: pracujemy w drodze

... , Szwecji i Wielkiej Brytanii. Respondenci to przedstawiciele różnych kluczowych sektorów gospodarki, takich jak produkcja przemysłowa, IT i nowe technologie, usługi finansowe czy ochrona zdrowia. Do badania zostały zakwalifikowane osoby spędzające ponad połowę swojego czasu pracy w podróży („wojownicy szos”) oraz podróżujące za granicę w celach ...

-

![Laptop Toshiba Portégé R30 Laptop Toshiba Portégé R30]()

Laptop Toshiba Portégé R30

... ekran HD LED pokryty został matową powłoką, redukującą rozpraszające uwagę pracującego refleksy świetlne i odbicia, co podnosi komfort pracy Zwiększone bezpieczeństwo i ochrona Rozbudowane możliwości w zakresie bezpieczeństwa oraz zastosowanie funkcji Toshiba EasyGuard sprawiają, że właściciele Toshiba Portégé R30 mogą spać spokojnie. W przypadku ...

-

![Utrata danych: sektor MSP bez planu B [© Sergey Nivens - Fotolia.com] Utrata danych: sektor MSP bez planu B]()

Utrata danych: sektor MSP bez planu B

... się nawet z utratą klientów i pozycji na rynku. MSP nie mają planu B Wiele firm nie ma świadomości tego, jak istotna jest ochrona infrastruktury IT. Według badań Deloitte z 2013 r. 70% małych i średnich przedsiębiorstw nie wierzy, że naruszenie bezpieczeństwa danych spowoduje finansowe konsekwencje i negatywnie ...

-

![Świat: wydarzenia tygodnia 47/2013 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 47/2013]()

Świat: wydarzenia tygodnia 47/2013

... , jak zarządzanie w gospodarce i administracji, rolnictwo, czy energetyka. Ważnym tematem było omówienie warunków współpracy w ważnych dziś sprawach światowych jak ochrona środowiska i zahamowanie zmian klimatycznych. Ważnym obszarem przyszłych negocjacji unijno-chińskich będzie nowa, dwustronna umowa inwestycyjna, usuwająca, lub przynajmniej ...

-

![Bankowość online: trojan Neverquest [© Greg Walker - Fotolia.com] Bankowość online: trojan Neverquest]()

Bankowość online: trojan Neverquest

... możliwość przelewania funduszy na własne konta, ale także pozwala im grać na giełdzie przy użyciu skradzionych kont i pieniędzy ofiar Neverquesta. Ochrona przed zagrożeniami takimi jak Neverquest wymaga czegoś więcej niż oferują standardowe programy antywirusowe. Użytkownicy potrzebują rozwiązania zaprojektowanego z myślą o zapewnianiu ochrony ...

-

![Bezpieczeństwo danych: jest wiele do zrobienia [© Sergey - Fotolia.com] Bezpieczeństwo danych: jest wiele do zrobienia]()

Bezpieczeństwo danych: jest wiele do zrobienia

... . W tej sytuacji działania na rzecz zapewnienia bezpieczeństwa informacyjnego powinny skupiać się na tych danych, które są najbardziej istotne dla firmy. Ochrona wszystkich danych na takim samym – najwyższym – poziomie przy obecnym ryzyku nie jest już możliwa” – mówi Patryk Gęborys, menedżer w zespole bezpieczeństwa ...

-

![Ataki hakerskie: portret użytkownika [© Amir Kaljikovic - Fotolia.com] Ataki hakerskie: portret użytkownika]()

Ataki hakerskie: portret użytkownika

... do czynienia z 10 takimi atakami rocznie. Najrzadziej incydenty występują wśród chińskich użytkowników - 8 razy w roku. Podobną sytuację zaobserwowano w rankingu użytkowników, u których ochrona WWW dokonała przynajmniej jednej interwencji. Rosja ma najwyższy wskaźnik - 55%, a Chiny najniższy - 32%. Ryzyko infekcji online w Polsce oszacowano na 38 ...

-

![Kaspersky Small Office Security w nowej wersji Kaspersky Small Office Security w nowej wersji]()

Kaspersky Small Office Security w nowej wersji

... , że w razie awarii sprzętu lub przypadkowego usunięcia danych zachowają dostęp do swoich najważniejszych biznesplanów, dokumentów finansowych oraz informacji dotyczących klientów. Ochrona i kontrola bez wysiłku Najistotniejszą funkcją Kaspersky Small Office Security jest łatwość użytkowania, dzięki której zaawansowane technologie ochrony stają się ...

-

![Ataki ddos: jak chronić firmę? [© ptnphotof - Fotolia.com] Ataki ddos: jak chronić firmę?]()

Ataki ddos: jak chronić firmę?

... jednej godziny. Ataki tego typu to obecnie jedne z najpopularniejszych narzędzi używanych przez społeczności cyberprzestępców i haktywistów. Wielopłaszczyznowa strategia zabezpieczeń, ochrona serwerów DNS i monitoring infrastruktury IT mogą oszczędzić firmom zarówno poniesienia ogromnych kosztów, jak i strat wizerunkowych. Jak chronić swój biznes ...

-

![Samsung GALAXY S5 Samsung GALAXY S5]()

Samsung GALAXY S5

... kształcie dostępna jest w kilku zdecydowanych wersjach kolorystycznych, m.in. węglowej czerni, migotliwej bieli, elektryzującym błękicie i miedzianym odcieniu złota. Niezbędna ochrona urządzenia GALAXY S5 jest wodo- i pyłoodporny zgodnie ze stopniem ochrony IP67. Posiada skaner linii papilarnych umożliwiający wprowadzenie bezpiecznej, biometrycznej ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Fortinet FortiOS 5.0 chroni środowisko BYOD [© JcJg Photography - Fotolia.com] Fortinet FortiOS 5.0 chroni środowisko BYOD](https://s3.egospodarka.pl/grafika2/srodowisko-BYOD/Fortinet-FortiOS-5-0-chroni-srodowisko-BYOD-107912-150x100crop.jpg)

![Zatrudnienie i kwestie społeczne w Europie 2012 [© adimas - Fotolia.com] Zatrudnienie i kwestie społeczne w Europie 2012](https://s3.egospodarka.pl/grafika2/zatrudnienie/Zatrudnienie-i-kwestie-spoleczne-w-Europie-2012-111233-150x100crop.jpg)

![Globalne trendy 2013 [© kange_one - Fotolia.com] Globalne trendy 2013](https://s3.egospodarka.pl/grafika2/trendy/Globalne-trendy-2013-111513-150x100crop.jpg)

![Zaawansowane technologie zmniejszają bezpieczeństwo informacji [© Andrea Danti - Fotolia.com] Zaawansowane technologie zmniejszają bezpieczeństwo informacji](https://s3.egospodarka.pl/grafika2/zaawansowane-technologie/Zaawansowane-technologie-zmniejszaja-bezpieczenstwo-informacji-111649-150x100crop.jpg)

![Jakie cechy ma dobra nazwa marketingowa? [© Photo-K - Fotolia.com] Jakie cechy ma dobra nazwa marketingowa?](https://s3.egospodarka.pl/grafika2/nazwa-marketingowa/Jakie-cechy-ma-dobra-nazwa-marketingowa-112473-150x100crop.jpg)

![Rynek targowy 2012 [© krooogle - Fotolia.com] Rynek targowy 2012](https://s3.egospodarka.pl/grafika2/targi/Rynek-targowy-2012-114173-150x100crop.jpg)

![Trend Micro Custom Defense chroni przed atakami APT [© Andrea Danti - Fotolia.com] Trend Micro Custom Defense chroni przed atakami APT](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Trend-Micro-Custom-Defense-chroni-przed-atakami-APT-115332-150x100crop.jpg)

![Big Data wspomoże firmy farmaceutyczne [© oksix - Fotolia.com] Big Data wspomoże firmy farmaceutyczne](https://s3.egospodarka.pl/grafika2/sektor-farmaceutyczny/Big-Data-wspomoze-firmy-farmaceutyczne-116549-150x100crop.jpg)

![Bezpieczeństwo IT w firmie: jak je zwiększyć? [© alphaspirit - Fotolia.com] Bezpieczeństwo IT w firmie: jak je zwiększyć?](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-danych/Bezpieczenstwo-IT-w-firmie-jak-je-zwiekszyc-118639-150x100crop.jpg)

![Bezpieczeństwo IT: błędy administratorów [© markrussellphoto - Fotolia.com] Bezpieczeństwo IT: błędy administratorów](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-danych/Bezpieczenstwo-IT-bledy-administratorow-119636-150x100crop.jpg)

![Świat: wydarzenia tygodnia 25/2013 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 25/2013](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-25-2013-12AyHS.jpg)

![Cyberprzestępczość: spear-phishing coraz częstszy [© tiero - Fotolia.com] Cyberprzestępczość: spear-phishing coraz częstszy](https://s3.egospodarka.pl/grafika2/ataki-phishingowe/Cyberprzestepczosc-spear-phishing-coraz-czestszy-121130-150x100crop.jpg)

![Sektor MSP: tworzenie kopii zapasowych to kłopot [© Schlierner - Fotolia.com] Sektor MSP: tworzenie kopii zapasowych to kłopot](https://s3.egospodarka.pl/grafika2/sektor-msp/Sektor-MSP-tworzenie-kopii-zapasowych-to-klopot-121282-150x100crop.jpg)

![Polska: wydarzenia tygodnia 30/2013 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 30/2013](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-30-2013-vgmzEK.jpg)

![Luki w Javie: jak się chronić? [© alexskopje - Fotolia.com] Luki w Javie: jak się chronić?](https://s3.egospodarka.pl/grafika2/Oracle-Java/Luki-w-Javie-jak-sie-chronic-123865-150x100crop.jpg)

![Regionalne Strategie Innowacji nieefektywnie wdrażane [© analiza Deloitte] Regionalne Strategie Innowacji nieefektywnie wdrażane](https://s3.egospodarka.pl/grafika2/Regionalne-Strategie-Innowacji/Regionalne-Strategie-Innowacji-nieefektywnie-wdrazane-124409-150x100crop.jpg)

![Podróże służbowe: pracujemy w drodze [© olly - Fotolia.com] Podróże służbowe: pracujemy w drodze](https://s3.egospodarka.pl/grafika2/podroze-zagraniczne/Podroze-sluzbowe-pracujemy-w-drodze-124544-150x100crop.jpg)

![Utrata danych: sektor MSP bez planu B [© Sergey Nivens - Fotolia.com] Utrata danych: sektor MSP bez planu B](https://s3.egospodarka.pl/grafika2/sektor-msp/Utrata-danych-sektor-MSP-bez-planu-B-126629-150x100crop.jpg)

![Świat: wydarzenia tygodnia 47/2013 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 47/2013](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-47-2013-12AyHS.jpg)

![Bankowość online: trojan Neverquest [© Greg Walker - Fotolia.com] Bankowość online: trojan Neverquest](https://s3.egospodarka.pl/grafika2/trojany/Bankowosc-online-trojan-Neverquest-128103-150x100crop.jpg)

![Bezpieczeństwo danych: jest wiele do zrobienia [© Sergey - Fotolia.com] Bezpieczeństwo danych: jest wiele do zrobienia](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Bezpieczenstwo-danych-jest-wiele-do-zrobienia-128853-150x100crop.jpg)

![Ataki hakerskie: portret użytkownika [© Amir Kaljikovic - Fotolia.com] Ataki hakerskie: portret użytkownika](https://s3.egospodarka.pl/grafika2/ataki-hakerskie/Ataki-hakerskie-portret-uzytkownika-129660-150x100crop.jpg)

![Ataki ddos: jak chronić firmę? [© ptnphotof - Fotolia.com] Ataki ddos: jak chronić firmę?](https://s3.egospodarka.pl/grafika2/ataki-ddos/Ataki-ddos-jak-chronic-firme-132978-150x100crop.jpg)

![Ranking najlepszych kont osobistych [© wygenerowane przez AI] Ranking najlepszych kont osobistych](https://s3.egospodarka.pl/grafika2/konto-osobiste/Ranking-najlepszych-kont-osobistych-267141-150x100crop.png)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels] Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels]](https://s3.egospodarka.pl/grafika2/Rejestr-Cen-Nieruchomosci/Co-zmienia-darmowy-dostep-do-Rejestru-Cen-Nieruchomosci-270800-50x33crop.jpg) Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?

Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?

![Wynajem mieszkania czy kredyt? Gdzie rata jest tańsza niż czynsz? [© pexels] Wynajem mieszkania czy kredyt? Gdzie rata jest tańsza niż czynsz?](https://s3.egospodarka.pl/grafika2/rynek-najmu/Wynajem-mieszkania-czy-kredyt-Gdzie-rata-jest-tansza-niz-czynsz-270870-150x100crop.jpg)

![Ile można dorobić do emerytury i renty? Nowe limity od 1 marca 2026 [© wygenerowane przez AI] Ile można dorobić do emerytury i renty? Nowe limity od 1 marca 2026](https://s3.egospodarka.pl/grafika2/ile-mozna-dorobic-do-emerytury/Ile-mozna-dorobic-do-emerytury-i-renty-Nowe-limity-od-1-marca-2026-270857-150x100crop.jpg)

![Budowa domu 2026: Co musisz wiedzieć o nowych planach ogólnych gmin i jak wpłyną na Twoją działkę? [© wygenerowane przez AI] Budowa domu 2026: Co musisz wiedzieć o nowych planach ogólnych gmin i jak wpłyną na Twoją działkę?](https://s3.egospodarka.pl/grafika2/budowa-domu/Budowa-domu-2026-Co-musisz-wiedziec-o-nowych-planach-ogolnych-gmin-i-jak-wplyna-na-Twoja-dzialke-270824-150x100crop.jpg)