-

![Dysk multimedialny Verbatim: MediaStation HD DVR Dysk multimedialny Verbatim: MediaStation HD DVR]()

Dysk multimedialny Verbatim: MediaStation HD DVR

... urządzenie, jak również odtwarzać je w czasie rzeczywistym na ekranie telewizora lub zestawie kina domowego. Do MediaStation HD DVR dołączono oprogramowanie 'Nero Move It Essentials', które umożliwia konwersję plików oraz ich transfer pomiędzy urządzeniami w celu natychmiastowego odtworzenia. Cena MediaStation HD DVR o pojemności 1TB ...

-

![Nowa pamięć NAS: Iomega StorCenter Nowa pamięć NAS: Iomega StorCenter]()

Nowa pamięć NAS: Iomega StorCenter

... Iomega StorCenter ix2-200 jest już dostępny w punktach sprzedaży detalicznej i resellerów IT oraz VAR w Europie i USA. Kompaktowy, biurkowy NAS StorCenter ix2-200 korzysta ... Bluetooth na USB, sprzedawany osobno). Pokaz zdjęć: Wbudowane oprogramowanie korzystające z technologii Cooliris umożliwia przeglądanie i współdzielenie zdjęć zgromadzonych ...

-

![HP Compaq 8000 Elite HP Compaq 8000 Elite]()

HP Compaq 8000 Elite

... jednolitych platform biznesowych oraz ułatwia proces planowania i wprowadzania zmian w infrastrukturze IT firmy dzięki dostępności procesorów przez co najmniej 15 miesięcy. ... kosztów energii, HP wyposaża komputery HP Compaq 8000 Elite w fabrycznie zainstalowane oprogramowanie HP Power Manager v2.0, które kontroluje zużycie energii przez komputer, ...

-

![Nowe serwery sieciowe QNAP Nowe serwery sieciowe QNAP]()

Nowe serwery sieciowe QNAP

... vSphere jest pierwszym systemem wirtualizacji, który umożliwia lepsze wykorzystanie możliwości sprzętu IT, a co za tym idzie zmniejsza koszty związane z zakupem nowego sprzętu ... 3.2. Poprawia on osiągi serwerów NAS wyposażonych w procesory firmy Intel. Oprogramowanie umożliwia ponadto segmentowanie targetów iSCSI i obsługę trwałej rezerwacji SPC-3. ...

-

![Symantec chroni urządzenia mobilne [© Nmedia - Fotolia.com] Symantec chroni urządzenia mobilne]()

Symantec chroni urządzenia mobilne

... danych - w tym również poufnych. Najważniejsze wyniki badania przeprowadzonego wśród menedżerów IT: 86 procent respondentów jest przekonanych, że urządzenia mobilne mają „krytyczne ... i aktualizacji. Przyczynia się tym samym do zwiększenia produktywności pracowników. Oprogramowanie można zintegrować z produktami firmy Symantec do ochrony urządzeń ...

-

![Urządzenia wielofunkcyjne Nashuatec Urządzenia wielofunkcyjne Nashuatec]()

Urządzenia wielofunkcyjne Nashuatec

... urządzenia z firmowym systemem DMS, workflow, czy też ERP. Widgety można już pobierać ze strony internetowej. Dołączone oprogramowanie narzędziowe daje administratorowi IT pełną kontrolę nad wszystkimi sieciowymi urządzeniami. Bezpieczeństwo dokumentów zapewniają zaawansowane ograniczenia dostępu przy wykorzystaniu różnego typu autoryzacji, w tym ...

-

![HP: nowe tablety i notebooki dla biznesu HP: nowe tablety i notebooki dla biznesu]()

HP: nowe tablety i notebooki dla biznesu

... LED o przekątnej 30,7 cm (12,1cala), opcjonalną kamerę internetową o rozdzielczości 2 megapikseli, oprogramowanie czytnika kart biznesowych oraz czytnik linii papilarnych HP. Wbudowana ... zalanie. Funkcja centralnego zarządzania pakietu HP ProtectTools udostępnia obsłudze IT zdalne narzędzie do wdrażania najważniejszych zasad bezpieczeństwa w całym ...

-

![QNAP: czterodyskowe serwery NAS QNAP: czterodyskowe serwery NAS]()

QNAP: czterodyskowe serwery NAS

... funkcjonalność tzw. chmury, co pozwala m.in. na redukcję kosztów systemów IT. Istotny element infrastruktury chmury (cloud computing) stanowi serwer sieciowy. Nowe modele QNAP ... mechanizm S.M.A.R.T. do monitorowania dysków twardych. Nowe modele mają preinstalowane oprogramowanie w wersji 3.2, które obsługuje w pełni protokół iSCSI, SPC-3 Persistent ...

-

![Globalny spam w II kw. 2010 Globalny spam w II kw. 2010]()

Globalny spam w II kw. 2010

... komputerów muszą przyjąć bardziej aktywne podejście do filtrowania spamu i bezpieczeństwa IT w celu uniknięcia własnego wkładu do tego globalnego problemu." Tak kształtuje ... dla zainstalowanego oprogramowania. Sophos zaleca, aby firmy automatycznie aktualizowały oprogramowanie antywirusowe i uruchomiły skonsolidowane rozwiązania dla poczty e-mail ...

-

![Trojan SMS dla smartfonów z Android [© pizuttipics - Fotolia.com] Trojan SMS dla smartfonów z Android]()

Trojan SMS dla smartfonów z Android

... się w 2009 roku. “IDC, firma zajmująca się badaniami i analizą rynku IT, zauważyła, że wśród producentów smartfonów największy wzrost sprzedaży odnotowują firmy sprzedające ... technologie i rozwiązania do ochrony tego systemu operacyjnego i planuje wprowadzić na rynek oprogramowanie Kaspersky Mobile Security for Android już na początku 2011 roku.” ...

-

![Cyberprzestępcy a luki w oprogramowaniu Cyberprzestępcy a luki w oprogramowaniu]()

Cyberprzestępcy a luki w oprogramowaniu

... wtedy jeden z exploitów wykorzystujących luki w zabezpieczeniach Javy zawartych w pakiecie pobierze szkodliwe oprogramowanie na komputer ofiary. Tego rodzaju atak jest określany jako “ ... , że pojawienie się robaka sieciowego Kido/Conficker było najważniejszym wydarzeniem w branży IT minionej dekady. Tym, co wyróżnia to zagrożenie, jest łatwość, z jaką ...

-

![Sektor MŚP: ocena IV kw. 2010 i prognoza I kw. 2011 Sektor MŚP: ocena IV kw. 2010 i prognoza I kw. 2011]()

Sektor MŚP: ocena IV kw. 2010 i prognoza I kw. 2011

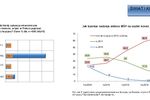

... . będą w większość inwestowały tyle samo lub więcej, niż wydatkowały trzy miesiące wcześniej. Na wzrosty sprzedaży w I kw. mogą liczyć firmy branży IT (oprogramowanie -57,43), firmy remontowo-budowlane (-47,72 pkt.) oraz podmioty modernizujące maszyny i urządzenia (-44,29 pkt.). Sprzedaży porównywalnej z poprzednim kwartałem mogą ...

-

![Spam w III 2011 r. Spam w III 2011 r.]()

Spam w III 2011 r.

... zmiany w ilości spamu dystrybuowanego z tych dwóch państw nie były znaczące. Szkodliwe oprogramowanie w ruchu pocztowym W marcu szkodliwe pliki zostały wykryte w 3,23 proc. wszystkich ... wiadomości. Wśród właścicieli praw autorskich znalazło się wiele największych firm IT oraz zasobów internetowych. Być może oszuści zastosowali to nieporadne podejście ...

-

![Globalny spam w I kw. 2011 Globalny spam w I kw. 2011]()

Globalny spam w I kw. 2011

... użytkownicy komputerów muszą przyjąć bardziej proaktywną postawę w filtrowaniu spamu i bezpieczeństwie IT w ogóle, aby uniknąć swojego udziału w tym globalnym problemie ... w kampaniach spam produktów." Sophos zaleca, aby firmy automatycznie aktualizowały oprogramowanie antywirusowe i uruchomiły skonsolidowane rozwiązania dla poczty e-mail ...

-

![Nowe smartfony BlackBerry Nowe smartfony BlackBerry]()

Nowe smartfony BlackBerry

... . Pięć nowych smartfonów z systemem BlackBerry 7 zawiera elementy sprzętowe i oprogramowanie RIM nowej generacji. Użytkownicy mają do wyboru modele o ... smartfonów BlackBerry z zachowaniem zaawansowanych zabezpieczeń i kontroli wymaganych przez działy IT. Popularna funkcja uniwersalnego wyszukiwania została rozbudowana o możliwość zamiany ...

-

![Sektor MŚP: ocena II kw. 2011 i prognoza III kw. 2011 Sektor MŚP: ocena II kw. 2011 i prognoza III kw. 2011]()

Sektor MŚP: ocena II kw. 2011 i prognoza III kw. 2011

... telekomunikacyjną - zaledwie 3,3 proc. small biznesu deklaruje inwestycje w tych obszarach w trzecim kwartale br. Na bardzo umiarkowane zakupy mogą liczyć firmy IT sprzedające oprogramowanie, sprzedający nieruchomości oraz szeroko rozumiane usługi Internetowe (zakupy deklaruje odpowiednio po 8 proc. oraz 8,5 proc. badanych). Spadł też odsetek firm ...

-

![Praca zdalna: blaski i cienie Praca zdalna: blaski i cienie]()

Praca zdalna: blaski i cienie

... jak Citrix, mogą zapewnić bezpieczny dostęp i ułatwić wdrożenie działowi IT. W przyszłości zdalni konsultanci powinni mieć możliwość wykorzystania pełnego zbioru funkcji ... , aby pilnować ich zaangażowania w pracę. W nowoczesnych firmach, wykorzystujących oprogramowanie komunikacji IP, podstawowym narzędziem kontroli staje się funkcjonalność „presence ...

-

![Internet UPC z usługą Office 365 Internet UPC z usługą Office 365]()

Internet UPC z usługą Office 365

... rozwiązanie. Małe i średnie przedsiębiorstwa, mimo ograniczonych środków finansowych, mają podobne potrzeby w zakresie usług IT, jak duże firmy. Są to m. in. tworzenie nowych kont pocztowych, zapewnienie licencji na oprogramowanie biurowe, czy bezpiecznego dostępu do firmowych danych. Szybki i niezawodny szerokopasmowy Internet, będący wyróżnikiem ...

-

![Skanery Epson GT-S55/85 Skanery Epson GT-S55/85]()

Skanery Epson GT-S55/85

... do poczty e-mail”, „skanuj do udostępnionego folderu” i wiele więcej. Oprogramowanie to zapewnia, że skomplikowane zadania takie jak organizowanie dokumentów i raportów ... Windows Server i Citrix, dzięki czemu łatwo integrują się ze złożonymi systemami IT. Wydajność i prostota obsługi przynoszą dalsze oszczędności z ich włączenia w firmowe systemy ...

-

![Skanery Fujitsu fi-6130Z, fi-6230Z, fi-6140Z i fi-6240Z Skanery Fujitsu fi-6130Z, fi-6230Z, fi-6140Z i fi-6240Z]()

Skanery Fujitsu fi-6130Z, fi-6230Z, fi-6140Z i fi-6240Z

... obsługi i wygodnym dostępem do podstawowych narzędzi; zaawansowane oprogramowanie do przechwytywania obrazu wraz z opatentowaną technologią przetwarzania obrazu ... przedsiębiorstwie. Nowe modele Z-Generation pozwalają na zintegrowanie ich z istniejącym środowiskiem IT i mogą być centralnie kontrolowane. Zarządzanie staje się bardziej przejrzyste, ...

-

![Botnet HLUX w nowej wersji [© stoupa - Fotolia.com] Botnet HLUX w nowej wersji]()

Botnet HLUX w nowej wersji

... HLUX – jest to zupełnie inna sieć zainfekowanych komputerów, jednak szkodliwe oprogramowanie wykorzystywane przez cyberprzestępców do atakowania i dołączania nowych maszyn zostało ... do rzadkości i stanowi jedno z wyzwań, jakie stoją przed branżą bezpieczeństwa IT” - komentuje Siergiej Golowanow, ekspert z Kaspersky Lab. „Możemy zneutralizować ...

-

![Ataki DoS i botnety najgroźniejsze dla firm [© Foto Zihlmann - Fotolia.com] Ataki DoS i botnety najgroźniejsze dla firm]()

Ataki DoS i botnety najgroźniejsze dla firm

... of Service (DoS). Współcześni cyberprzestępcy coraz częściej wykorzystują złośliwe oprogramowanie, boty i inne formy złożonych ataków, aby włamać się do różnych ... przeprowadzonych wśród 2618 głównych dyrektorów przedsiębiorstw oraz administratorów bezpieczeństwa IT w USA, Wielkiej Brytanii, Niemczech, Hong Kongu i Brazylii. Badana próba obejmowała ...

-

![Wzrośnie kradzież danych w regionie CEE Wzrośnie kradzież danych w regionie CEE]()

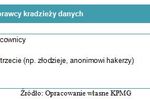

Wzrośnie kradzież danych w regionie CEE

... (61%). Pomimo to, zaledwie 45% badanych podmiotów stosuje oprogramowanie ochronne stacji roboczych w celu zminimalizowania stosowania nośników przenośnych, a ... doradczą KPMG w okresie luty-kwiecień 2012 roku. Respondentami badania byli pracownicy działów IT oraz bezpieczeństwa z 44 firm działających na rynkach dóbr konsumpcyjnych oraz w handlu, ...

-

![Notebooki Dell Vostro 3360, 3460 i 3560 Notebooki Dell Vostro 3360, 3460 i 3560]()

Notebooki Dell Vostro 3360, 3460 i 3560

... nakładu pracy ze strony działu IT. Nowa seria Vostro pozwala uwolnić się od tych problemów i skupić się na rozwoju firmy, a nie problemach technicznych związanych ze sprzętem. Standardowe w każdej konfiguracji czytniki linii papilarnych, szyfrowanie plików i folderów przez oprogramowanie digitalPersona File Protection oraz ochrona ...

-

![Urządzenia mobilne a odzyskiwanie danych 2013 [© Fotowerk - Fotolia.com] Urządzenia mobilne a odzyskiwanie danych 2013]()

Urządzenia mobilne a odzyskiwanie danych 2013

... poprawia efektywność prowadzonych działań, jednak polscy menedżerowie i kierownicy działów IT muszą mieć świadomość tego, że bez równoległych zmian w procedurach ... ze względu na szybkość przetwarzania danych i zaczęły wypierać z rynku specjalistyczne oprogramowanie przeznaczone do tego celu. W ubiegłym roku producenci coraz częściej fabrycznie ...

-

![Trend Micro - zagrożenia internetowe 2012 [© smex - Fotolia.com] Trend Micro - zagrożenia internetowe 2012]()

Trend Micro - zagrożenia internetowe 2012

... liczba wzrośnie do miliona w roku 2013. Poza radami dla użytkowników i profesjonalistów z branży IT, czytelnicy raportu znajdą w nim również następujące informacje: szczegóły dotyczące agresywnego adware’u wymierzonego ... 2012 jasno pokazał, że to prawda. Nadeszła epoka zagrożeń Post-PC, w której złośliwe oprogramowanie jest bardziej niebezpieczne, ...

-

![Spam w I 2013 r. [© Alina G - Fotolia.com] Spam w I 2013 r.]()

Spam w I 2013 r.

... spadku udziału spamu w ruchu pocztowym odsetek masowych wysyłek zawierających szkodliwe oprogramowanie utrzymuje się na dość wysokim poziomie. W styczniu szkodliwe załączniki zostały ... również udział ataków na wyszukiwarki (+3,6 punktu procentowego) i dostawców IT (+ 1,2 punktu procentowego), przez co kategorie te uplasowały się odpowiednio na 2 ...

-

![Nowy szkodliwy program MiniDuke Nowy szkodliwy program MiniDuke]()

Nowy szkodliwy program MiniDuke

... exploity wykorzystane w atakach MiniDuke'a wyposażone są we własne, niestandardowe złośliwe oprogramowanie. Kiedy exploit zostanie pomyślnie wdrożony w systemie ofiary, niewielki downloader ... dokładnie wiedzieli, co firmy antywirusowe i specjaliści ds. bezpieczeństwa IT robią w celu analizy i identyfikacji złośliwego oprogramowania. Jeśli ...

-

![Samsung GALAXY Mega Samsung GALAXY Mega]()

Samsung GALAXY Mega

... ze strony naszych klientów – JK Shin, CEO and Head of IT & Mobile Business, Samsung Electronics. To co najlepsze z obu światów GALAXY ... , w której można przechowywać ulubione aplikacje, muzykę, filmy, zdjęcia, itp.). Zaawansowane oprogramowanie tych urządzeń zapewnia efektywniejsze wykorzystanie procesora, a przez to dłuższą żywotność baterii, a ...

-

![Big Data wspomoże firmy farmaceutyczne [© oksix - Fotolia.com] Big Data wspomoże firmy farmaceutyczne]()

Big Data wspomoże firmy farmaceutyczne

... zdrowia” – mówi dr Bartłomiej Iwanowicz. Należy jednak pamiętać, że odpowiednie oprogramowanie nie wystarczy. Kluczem do sukcesu jest przede wszystkim człowiek. Komputery ... pozyskanie pracowników o odpowiednich kompetencjach, posiadających wiedzę i doświadczenie zarówno w obszarze IT, jak i biznesu, nie jest łatwe i może nastręczać wielu trudności ...

-

![Dział finansowy coraz istotniejszy [© olly - Fotolia.com] Dział finansowy coraz istotniejszy]()

Dział finansowy coraz istotniejszy

... rozlicznymi klientami wewnętrznymi i zewnętrznymi - poczynając od zarządu, poprzez sprzedaż czy IT, aż po inwestorów czy audytorów. Finansista musi rozumieć biznes i ... finansowych podlegają procesowi coraz większej automatyzacji, wykorzystywane jest nowsze i lepsze oprogramowanie – zwraca uwagę Witold Syrwid, członek ACCA, CFO w Cushmann&Wakefield. - ...

-

![Najcenniejsze marki technologiczne B2B w 2013 r. [© Scanrail - Fotolia.com] Najcenniejsze marki technologiczne B2B w 2013 r.]()

Najcenniejsze marki technologiczne B2B w 2013 r.

... swojej marki o 16% dzięki sukcesowi technologii Vertical IT, umożliwiającej wzajemną interakcję inteligentnych maszyn. Pierwsza dziesiątka marek telekomunikacyjnych jest warta ... w obszarze sprzętowym przeniosła punkt ciężkości w swojej działalności na oprogramowanie i usługi. Losy spółek telekomunikacyjnych są różne w różnych regionach: Wywodząca ...

-

![Spam w V 2013 r. [© Nmedia - Fotolia.com] Spam w V 2013 r.]()

Spam w V 2013 r.

... również backdoor z rodziny Androm, który został zauważony w zeszłym miesiącu, oraz oprogramowanie szpiegujące z rodziny Tepfer. Stany Zjednoczone pozostają państwem, które jest ... elektronicznych (14,93%), które uplasowały się odpowiednio na 2 i 3 miejscu. Producenci IT utrzymali się na 4 miejscu (9,93%). Za nimi znalazły się Sklepy internetowe (8, ...

-

![Trend Micro Deep Security i OfficeScan Intrusion Defense Firewall z virtual patching [© Pavel Ignatov - Fotolia.com] Trend Micro Deep Security i OfficeScan Intrusion Defense Firewall z virtual patching]()

Trend Micro Deep Security i OfficeScan Intrusion Defense Firewall z virtual patching

... powodu firma Trend Micro udostępnia swoim klientom rozwiązanie, pozwalające chronić oprogramowanie przed atakami, których celem są istniejące w nim luki – ... . Według specjalnego raportu Aberdeen Group coraz więcej przedsiębiorców oraz specjalistów IT twierdzi, że stosowanie tradycyjnych metod aktualizacji oprogramowania i systemu generuje ...

-

![Sektor ICT: koniec epoki produktów Sektor ICT: koniec epoki produktów]()

Sektor ICT: koniec epoki produktów

... która zdecydowała się na nowy model biznesu, był amerykański gigant z branży IT – IBM. W latach 90. z typowego producenta sprzętu (a dokładniej, mainframe’ów – komputerów ... z Korei Południowej jest największym producentem sprzętu, na którym wykorzystywane jest oprogramowanie giganta z Mountain View. W większości krajów świata telefon komórkowy ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Symantec chroni urządzenia mobilne [© Nmedia - Fotolia.com] Symantec chroni urządzenia mobilne](https://s3.egospodarka.pl/grafika/Symantec/Symantec-chroni-urzadzenia-mobilne-Qq30bx.jpg)

![Trojan SMS dla smartfonów z Android [© pizuttipics - Fotolia.com] Trojan SMS dla smartfonów z Android](https://s3.egospodarka.pl/grafika/Kaspersky-Lab/Trojan-SMS-dla-smartfonow-z-Android-QhDXHQ.jpg)

![Botnet HLUX w nowej wersji [© stoupa - Fotolia.com] Botnet HLUX w nowej wersji](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Botnet-HLUX-w-nowej-wersji-MBuPgy.jpg)

![Ataki DoS i botnety najgroźniejsze dla firm [© Foto Zihlmann - Fotolia.com] Ataki DoS i botnety najgroźniejsze dla firm](https://s3.egospodarka.pl/grafika2/ataki-DDoS/Ataki-DoS-i-botnety-najgrozniejsze-dla-firm-94854-150x100crop.jpg)

![Urządzenia mobilne a odzyskiwanie danych 2013 [© Fotowerk - Fotolia.com] Urządzenia mobilne a odzyskiwanie danych 2013](https://s3.egospodarka.pl/grafika2/odzyskiwanie-danych/Urzadzenia-mobilne-a-odzyskiwanie-danych-2013-111502-150x100crop.jpg)

![Trend Micro - zagrożenia internetowe 2012 [© smex - Fotolia.com] Trend Micro - zagrożenia internetowe 2012](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-zagrozenia-internetowe-2012-113002-150x100crop.jpg)

![Spam w I 2013 r. [© Alina G - Fotolia.com] Spam w I 2013 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-I-2013-r-113736-150x100crop.jpg)

![Big Data wspomoże firmy farmaceutyczne [© oksix - Fotolia.com] Big Data wspomoże firmy farmaceutyczne](https://s3.egospodarka.pl/grafika2/sektor-farmaceutyczny/Big-Data-wspomoze-firmy-farmaceutyczne-116549-150x100crop.jpg)

![Dział finansowy coraz istotniejszy [© olly - Fotolia.com] Dział finansowy coraz istotniejszy](https://s3.egospodarka.pl/grafika2/dyrektor-finansowy/Dzial-finansowy-coraz-istotniejszy-117593-150x100crop.jpg)

![Najcenniejsze marki technologiczne B2B w 2013 r. [© Scanrail - Fotolia.com] Najcenniejsze marki technologiczne B2B w 2013 r.](https://s3.egospodarka.pl/grafika2/najlepsza-marka/Najcenniejsze-marki-technologiczne-B2B-w-2013-r-118708-150x100crop.jpg)

![Spam w V 2013 r. [© Nmedia - Fotolia.com] Spam w V 2013 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-V-2013-r-119909-150x100crop.jpg)

![Trend Micro Deep Security i OfficeScan Intrusion Defense Firewall z virtual patching [© Pavel Ignatov - Fotolia.com] Trend Micro Deep Security i OfficeScan Intrusion Defense Firewall z virtual patching](https://s3.egospodarka.pl/grafika2/Trend-Micro-Deep-Security/Trend-Micro-Deep-Security-i-OfficeScan-Intrusion-Defense-Firewall-z-virtual-patching-122877-150x100crop.jpg)

![Jak temat maila wpływa na open rate i skuteczność mailingu? [© thodonal - Fotolia.com] Jak temat maila wpływa na open rate i skuteczność mailingu?](https://s3.egospodarka.pl/grafika2/mailing/Jak-temat-maila-wplywa-na-open-rate-i-skutecznosc-mailingu-216671-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw. [© matthias21 - Fotolia.com] Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw.](https://s3.egospodarka.pl/grafika2/wydatki-na-paliwo/Jaki-jest-koszt-przejechania-100-km-samochodem-Sprawdz-porownanie-benzyny-oleju-napedowego-LPG-i-innych-paliw-262279-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels] Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?](https://s3.egospodarka.pl/grafika2/Rejestr-Cen-Nieruchomosci/Co-zmienia-darmowy-dostep-do-Rejestru-Cen-Nieruchomosci-270800-150x100crop.jpg)

![Wynagrodzenia w obsłudze klienta, czyli nawet 12% podwyżki dla doradców [© pexels] Wynagrodzenia w obsłudze klienta, czyli nawet 12% podwyżki dla doradców](https://s3.egospodarka.pl/grafika2/rynek-pracy/Wynagrodzenia-w-obsludze-klienta-czyli-nawet-12-podwyzki-dla-doradcow-270797-150x100crop.jpg)

![Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum? [© pexels] Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum?](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Ceny-mieszkan-2026-ile-metrow-wiecej-w-obwarzanku-niz-w-centrum-270791-150x100crop.jpg)

![Sukcesja w firmie rodzinnej: 3 pułapki, które mogą zabić Twój biznes [© wygenerowane przez AI] Sukcesja w firmie rodzinnej: 3 pułapki, które mogą zabić Twój biznes](https://s3.egospodarka.pl/grafika2/sukcesja/Sukcesja-w-firmie-rodzinnej-3-pulapki-ktore-moga-zabic-Twoj-biznes-270766-150x100crop.jpg)

![Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki [© wygenerowane przez AI] Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki](https://s3.egospodarka.pl/grafika2/zatrudnianie-pracownikow/Praca-w-parze-pod-lupa-Czy-warto-zatrudniac-malzenstwa-i-partnerow-Zalety-i-pulapki-270789-150x100crop.jpg)

![700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami [© wygenerowane przez AI] 700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami](https://s3.egospodarka.pl/grafika2/badania-i-rozwoj/700-mln-zl-na-innowacje-PARP-uruchamia-nowa-edycje-Sciezki-SMART-z-uproszczonymi-zasadami-270788-150x100crop.jpg)

![Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać? [© wygenerowane przez AI] Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/Faktury-poza-KSeF-a-koszty-i-VAT-Co-sie-zmienilo-po-1-lutego-2026-i-czy-mozna-je-rozliczac-270769-150x100crop.jpg)