-

![Adobe AIR 2 i Flash Player 10.1 w wersjach beta [© Nmedia - Fotolia.com] Adobe AIR 2 i Flash Player 10.1 w wersjach beta]()

Adobe AIR 2 i Flash Player 10.1 w wersjach beta

... dostępne do bezpłatnego pobrania z serwisu Adobe Labs. Wersja Adobe AIR 2 beta jest oferowana do systemów operacyjnych Windows 7, Windows Vista , Windows XP, Windows Server 2003, Windows 2000, Mac OS X i Linux. Adobe Flash Player 10.1 jest dostępny do komputerów biurkowych z systemami operacyjnymi Windows, Macintosh i Linux oraz do ...

-

![Region CEE: rynek nieruchomości III kw. 2009 Region CEE: rynek nieruchomości III kw. 2009]()

Region CEE: rynek nieruchomości III kw. 2009

... do nowych projektów budowlanych - podał w swoim raporcie portal Citydom24.pl. Do pobrania ...

-

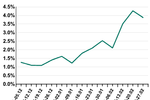

![Zatrudnienie niepełnosprawnych 1993-2009 Zatrudnienie niepełnosprawnych 1993-2009]()

Zatrudnienie niepełnosprawnych 1993-2009

... Program Operacyjny Kapitał Ludzki. Wówczas też PFRON zadania z zakresu rehabilitacji i aktywizacji zawodowej zlecał organizacjom pozarządowym. Chodzi tu o takie przedsięwzięcia, jak na przykład realizowane przez POPON Centra Aktywizacji Osób Niepełnosprawnych, Centra Pracy itp. Powyższe przekonuje do ... inwestycję dla środków publicznych. Do pobrania ...

-

![Kaspersky Lab: szkodliwe programy XI 2010 Kaspersky Lab: szkodliwe programy XI 2010]()

Kaspersky Lab: szkodliwe programy XI 2010

... dostęp do zawartości archiwum, jest proszony o wysłanie jednego lub więcej SMS-ów na numer o podwyższonej opłacie. Jednak zamiast otrzymać żądane informacje, użytkownicy zwykle stwierdzają, że archiwum jest puste, uszkodzone lub zawiera plik torrentowy itd. Zrzut ekranu poniżej pokazuje przykład fałszywej oferty pobrania zarchiwizowanych ...

-

![Wojsko Polskie niecelnie inwestuje Wojsko Polskie niecelnie inwestuje]()

Wojsko Polskie niecelnie inwestuje

... odnotowano ok. 1700 usterek, z czego co dziesiąta była poważna. Program (obliczony do 2012 roku), który miał kosztować ok. 3,8 miliarda dolarów, zwiększył się do sumy 4,5 miliarda dolarów. Już w pierwszym roku został zużyty cały sześcioletni budżet ... , a Wojsko Polskie otrzymywałoby sprzęt nowy, wysokiej jakości i objęty gwarancją. Do pobrania ...

-

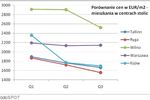

![Rynek nieruchomości mieszkaniowych I kw. 2011 Rynek nieruchomości mieszkaniowych I kw. 2011]()

Rynek nieruchomości mieszkaniowych I kw. 2011

... presję na spadek cen, którego, w przypadku kontynuacji tej tendencji, nie będzie w stanie powstrzymać rządowy program RnS. Generalnie jednak pomimo poprawy jakości kredytów oraz podwyżek stóp procentowych i marży dla dominujących kredytów ... projektów deweloperskich opracowano na podstawie danych firmy Real Estate Advisory Service. Do pobrania ...

-

![ESET: zagrożenia internetowe X 2011 ESET: zagrożenia internetowe X 2011]()

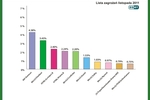

ESET: zagrożenia internetowe X 2011

... pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do ... dll i exe oraz wyszukuje pliki htm i html, w które wpisuje złośliwe instrukcje. Program uruchamia się przy każdym starcie systemu. Wykorzystuje lukę systemu, ...

-

![Eskalacja zagrożeń na urządzenia mobilne Eskalacja zagrożeń na urządzenia mobilne]()

Eskalacja zagrożeń na urządzenia mobilne

... mógł zalogować się do konta, zachęcali do pobrania aplikacji na swój telefon. Aby dopasować program do konkretnego platformy z jaką współpracował smartfon, użytkownik musiał podać markę i model urządzenia, a także wpisać swój numer telefonu. W krótkim czasie na wskazany numer był wysłany SMS z linkiem prowadzącym do strony, z której można ...

-

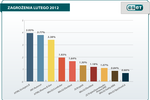

![ESET: zagrożenia internetowe II 2012 ESET: zagrożenia internetowe II 2012]()

ESET: zagrożenia internetowe II 2012

... się z ustalonymi domenami, z których pobiera instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 5. HTML/Fraud.BG Pozycja w poprzednim ...

-

![ESET: zagrożenia internetowe III 2012 ESET: zagrożenia internetowe III 2012]()

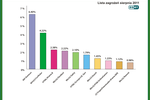

ESET: zagrożenia internetowe III 2012

... Eksperci z firmy ESET podkreślają, że pułapkę phishingową może unieszkodliwić sam program do obsługi poczty e-mail, który uniemożliwi uruchomienie załącznika. ... pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do ...

-

![Działalność UOKiK 2011 Działalność UOKiK 2011]()

Działalność UOKiK 2011

... o ochronie konkurencji i konsumentów, ustawą o kredycie konsumenckim, czy timeshare. W ubiegłym roku przeprowadzono także kampanie informacyjne: Fuzje pod kontrolą i promującą program łagodzenia kar leniency. Rozpoczęły się także prace nad wytycznymi dotyczącymi analiz rynku prowadzonych w trakcie postępowań w sprawach koncentracji. Do pobrania:

-

![ESET: zagrożenia internetowe IV 2013 [© aetb - Fotolia.com] ESET: zagrożenia internetowe IV 2013]()

ESET: zagrożenia internetowe IV 2013

... ustalonymi domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 10. JS/TrojanDownloader.Iframe.NKE Pozycja ...

-

![Jak przygotować prezentację? [© contrastwerkstatt - Fotolia.com] Jak przygotować prezentację?]()

Jak przygotować prezentację?

... lub fachowej literaturze . Przydatny jest też darmowy program do komputerowego sporządzania konspektów tą metodą – FreeMind (w wolnym tłumaczeniu: swobodny umysł). Wpisując nazwę tego programu do dowolnej wyszukiwarki internetowej, znajdziesz stronę z jego najnowszą wersją do pobrania i zainstalowania. Mapa myśli pozwala sformułować myśli ...

-

![ESET: zagrożenia internetowe XII 2013 [© Joerg Habermeier - Fotolia.com] ESET: zagrożenia internetowe XII 2013]()

ESET: zagrożenia internetowe XII 2013

... znajduje się plik mp3 z kierowaną do niego wiadomością głosową. W rzeczywistości załączony plik nie zawiera nagrania, ale złośliwy program, którego kliknięcie ... pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do ...

-

![ESET: zagrożenia internetowe IX 2014 [© lolloj - Fotolia.com] ESET: zagrożenia internetowe IX 2014]()

ESET: zagrożenia internetowe IX 2014

... , m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. Eksperci firmy ESET zwrócili uwagę na nową wersję LockScreena, który usiłuje zablokować dostęp do przeglądarki ...

-

![iPhone też można zhakować. Jak zapobiec włamaniu? [© pixabay.com] iPhone też można zhakować. Jak zapobiec włamaniu?]()

iPhone też można zhakować. Jak zapobiec włamaniu?

... na urządzeniu oprogramowanie może wykorzystywać transfer do przekazywania informacji. Pamiętajmy jednak, że najprawdopodobniej niektóre pełnoprawne i zaufane aplikacje mają zwyczajnie nasze zezwolenie na działanie w tle. Innym, wyraźnym sygnałem nieprawidłowości jest obecność na telefonie aplikacji, której pobrania nie pamiętamy lub takiej, która ...

-

![Nowe oszustwa na Telegramie Nowe oszustwa na Telegramie]()

Nowe oszustwa na Telegramie

... do pobrania pliku. To, w jaki dokładnie sposób działają cyberprzestępcy, odkryli analitycy z laboratorium antywirusowego ESET. Za pomocą kanałów, chatów i grup do odbiorcy dociera obraz do ... zadania, takie jak udział w specjalnych misjach, regularne logowania dla bonusów czy program poleceń daje szanse na zwiększanie zarobków, które można monetyzować ...

-

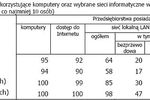

![Internet i komputery w Polsce - raport 2007 Internet i komputery w Polsce - raport 2007]()

Internet i komputery w Polsce - raport 2007

... jak dużo etapów załatwiania sprawy można przejść posługując się formą elektroniczną) zwykle nie wykraczał poza możliwość dotarcia do informacji na stronie internetowej urzędu, ewentualnie pobrania formularzy. Natomiast rzadko kiedy stworzone były możliwości odesłania wypełnionych formularzy lub wypełnienia ich on-line, sprawdzenia stanu załatwiania ...

-

![Spam w II 2011 r. Spam w II 2011 r.]()

Spam w II 2011 r.

... dostęp do określonych stron internetowych, z których pobierają inne szkodliwe programy. Na ósmym miejscu uplasował się szkodnik o bardziej złożonej funkcjonalności niż podstawowe robaki pocztowe - Email-Worm.Win32.Bagle.gt. Zamiast instalowania w systemie downloaderów program ten sam kontaktuje się ze stronami internetowymi w celu pobrania z nich ...

-

![Rynek nieruchomości mieszkaniowych III kw. 2011 Rynek nieruchomości mieszkaniowych III kw. 2011]()

Rynek nieruchomości mieszkaniowych III kw. 2011

... ścieżki równowagi rynkowej, jest praktycznie stabilna. Krótkookresowo w przeciwnym kierunku będzie jednak oddziaływał rządowy program dopłat do odsetek od kredytu mieszkaniowego Rodzina na Swoim (dalej RnS). Pomimo zredukowanych parametrów cenowych, ... lub Retail Research Forum Polskiej Rady Centrów Handlowych na rynku centrów handlowych. Do pobrania ...

-

![Ataki DDoS II poł. 2011 Ataki DDoS II poł. 2011]()

Ataki DDoS II poł. 2011

... . Z opublikowanych niejasnych oświadczeń jego „twórców” wynikało, że program został napisany w Javie lub być może JavaScript, wykorzystywał ... do jednej strony portalu. Drugim najbardziej rozpowszechnionym rodzajem (22%) są ataki na różne formy uwierzytelnienia. Trzecim najpopularniejszym rodzajem (12%) są ataki, które obejmują wiele prób pobrania ...

-

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013]()

Zagrożenia internetowe I kw. 2013

... do komputera ofiary przenikał unikatowy backdoor, o rozmiarze jedynie 20 KB, napisany w Assemblerze. W opisywanym ataku cyberprzestępcy wykorzystali Twittera: w celu uzyskania adresów serwera kontroli, a następnie pobrania ... dotyczące urządzenia. Następnie szkodliwy program szyfruje skradzione dane przy użyciu Base64 i wysyła je do serwera kontroli. ...

-

![Niebezpieczeństwa w Internecie Niebezpieczeństwa w Internecie]()

Niebezpieczeństwa w Internecie

... do zarabiania pieniędzy na swoich ofiarach. Atak Ogólnie, atak składa się z dwóch kroków: przekierowania użytkownika do zainfekowanego zasobu oraz pobrania szkodliwego pliku wykonywalnego na jego komputer. Cyberprzestępcy wykorzystują każdy możliwy kanał do zwabienia użytkowników do ... wariantów Trojan-Ransom.Win32.XBlocker. Program ten otwierał okno ...

-

![ZeuS-in-the-Mobile coraz groźniejszy ZeuS-in-the-Mobile coraz groźniejszy]()

ZeuS-in-the-Mobile coraz groźniejszy

... procesu autoryzacji transakcji internetowej, korzystając ze skradzionych kodów mTAN. W przyszłości ataki wykorzystujące trojana ZitMo (lub inny szkodliwy program z podobnymi funkcjami), który został zaprojektowany do kradzieży kodów mTAN (lub być może także innych poufnych informacji wysyłanych w wiadomościach tekstowych), będą wciąż mieć miejsce ...

-

![Ewolucja złośliwego oprogramowania I kw. 2015 [© Olivier Le Moal - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2015]()

Ewolucja złośliwego oprogramowania I kw. 2015

... słupów w celu pobrania ... do nowych szkodliwych programów zmniejszył się ostatnio. W trzecim kwartale 2014 roku na jeden szkodliwy program przypadało średnio 6,2 szkodliwych pakietów instalacyjnych, podczas gdy w czwartym kwartale – około dwa pakiety instalacyjne na jeden szkodliwy program. W pierwszym kwartale 2015 r. stosunek ten zmniejszył się do ...

-

![Telefon wyda naszą pensję? [© Nmedia - Fotolia.com] Telefon wyda naszą pensję?]()

Telefon wyda naszą pensję?

... pobrania z Internetu odpowiednich informacji, a kończy na dokonaniu rezerwacji hotelowych czy kupnie biletów. Takie rozwiązania są obecnie testowane na handheldach podłączonych do telefonu komórkowego, ale docelowo mają być dostępne jako program dla telefonów 3G. Finalna wersja produktu będzie gotowa za około 18 miesięcy. Oczywiście program ...

-

![Zagrożenia internetowe I kw. 2011 Zagrożenia internetowe I kw. 2011]()

Zagrożenia internetowe I kw. 2011

... program Kaspersky Mobile Security 9, byli w pełni chronieni. Mimo że trojany były stosunkowo nowe i nie zostały dodane do antywirusowych baz danych, rozwiązane Kaspersky Lab wykrywało exploity znajdujące się w tym samym pakiecie. Do ... większości Trojan-Downloader.Win32.Harnig, otrzymywało polecenie pobrania i zainstalowania botu spamowego Rustock. ...

-

![Zagrożenia internetowe I-VI 2012 Zagrożenia internetowe I-VI 2012]()

Zagrożenia internetowe I-VI 2012

... do dedykowanej strony zawierającej exploit, tj. szkodliwy program wykorzystujący luki w legalnym oprogramowaniu w celu wniknięcia do ... do wdrażania serwerów centrów kontroli i dystrybucji szkodliwego oprogramowania używają zainfekowanych witryn internetowych i bezpiecznych usług hostingowych wysokiej jakości. Niemalże 70 % odnotowanych prób pobrania ...

-

![Bezpieczeństwo sieci a koniec wakacji [© stoupa - Fotolia.com] Bezpieczeństwo sieci a koniec wakacji]()

Bezpieczeństwo sieci a koniec wakacji

... Sprawdź, czy oprócz możliwości wykrywania wirusów na podstawie sygnatur, program ten wyposażono także w technologię proaktywną, pozwalającą wykrywać nieznane zagrożenia. ... ukrytych w plikach, które noszą atrakcyjne nazwy, aby zachęcić użytkowników do ich pobrania i uruchomienia. Odrzucaj wszelkie pliki oferowane na czatach i grupach dyskusyjnych, ...

-

![Spam w XII 2011 r. Spam w XII 2011 r.]()

Spam w XII 2011 r.

... się na komputerze zagrożenia te wysyłają zapytania do określonych zasobów online i uzyskują odsyłacze w celu pobrania innych szkodliwych programów. Na szóstym miejscu uplasował się trojan z rodziny Trojan.Win32.Pakes. Jest to program pakujący wykorzystywany do przemycania modułów innych szkodliwych programów. Phishing Odsetek wiadomości ...

-

![Internet i komputery w Polsce - raport 2005 Internet i komputery w Polsce - raport 2005]()

Internet i komputery w Polsce - raport 2005

... pobrania oficjalnych formularzy ze strony internetowej. • Możliwość wyszukania informacji, pobrania oraz odesłania wypełnionych formularzy za pomocą Internetu. • Możliwość dokonania wszystkich czynności niezbędnych do ...

-

![Spam I kw. 2014 [© kmit - Fotolia.com] Spam I kw. 2014]()

Spam I kw. 2014

... do kont e-mail i FTP. Na trzecim miejscu znalazł się Email-Worm.Win32.Bagle.gt, który stanowi weterana rankingu Top 10. Główną funkcją każdego robaka jest zbieranie adresów e-mail znalezionych na zainfekowanym komputerze. Robak Bagle potrafi również przyjmować zdalne polecenia pobrania ... również zainstalować szkodliwy program o nazwie CryptoLocker ...

-

![ESET: zagrożenia internetowe XI 2011 ESET: zagrożenia internetowe XI 2011]()

ESET: zagrożenia internetowe XI 2011

... pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do ... dll i exe oraz wyszukuje pliki htm i html, w które wpisuje złośliwe instrukcje. Program uruchamia się przy każdym starcie systemu. Wykorzystuje lukę systemu, ...

-

![Zadbaj o anonimowość w sieci Zadbaj o anonimowość w sieci]()

Zadbaj o anonimowość w sieci

... nawet w przypadku próby pobrania niebezpiecznego pliku. Kolejnym problemem serwisów społecznościowych są fikcyjne konta zakładane w celu reklamowania produktów lub spamowania. Tym razem za przykład może posłużyć portal Nasza-Klasa. Dwóch nastolatków napisało program, który automatycznie dodawał komentarz do każdej nowo opublikowanej fotografii ...

-

![ESET: zagrożenia internetowe VIII 2011 ESET: zagrożenia internetowe VIII 2011]()

ESET: zagrożenia internetowe VIII 2011

... pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do ... zainstalować skuteczny program antywirusowy lub pakiet bezpieczeństwa, który wykryje zagrożenie już na zainfekowanym nośniku danych i nie dopuści do infekcji ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Adobe AIR 2 i Flash Player 10.1 w wersjach beta [© Nmedia - Fotolia.com] Adobe AIR 2 i Flash Player 10.1 w wersjach beta](https://s3.egospodarka.pl/grafika/Adobe-Flash-Player/Adobe-AIR-2-i-Flash-Player-10-1-w-wersjach-beta-Qq30bx.jpg)

![ESET: zagrożenia internetowe IV 2013 [© aetb - Fotolia.com] ESET: zagrożenia internetowe IV 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-IV-2013-118215-150x100crop.jpg)

![Jak przygotować prezentację? [© contrastwerkstatt - Fotolia.com] Jak przygotować prezentację?](https://s3.egospodarka.pl/grafika2/prezentacja/Jak-przygotowac-prezentacje-125222-150x100crop.jpg)

![ESET: zagrożenia internetowe XII 2013 [© Joerg Habermeier - Fotolia.com] ESET: zagrożenia internetowe XII 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-XII-2013-130521-150x100crop.jpg)

![ESET: zagrożenia internetowe IX 2014 [© lolloj - Fotolia.com] ESET: zagrożenia internetowe IX 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-IX-2014-145154-150x100crop.jpg)

![iPhone też można zhakować. Jak zapobiec włamaniu? [© pixabay.com] iPhone też można zhakować. Jak zapobiec włamaniu?](https://s3.egospodarka.pl/grafika2/iPhone/iPhone-tez-mozna-zhakowac-Jak-zapobiec-wlamaniu-247975-150x100crop.jpg)

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2015 [© Olivier Le Moal - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2015](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2015-157446-150x100crop.jpg)

![Telefon wyda naszą pensję? [© Nmedia - Fotolia.com] Telefon wyda naszą pensję?](https://s3.egospodarka.pl/grafika/telefony-komorkowe-nowosci/Telefon-wyda-nasza-pensje-Qq30bx.jpg)

![Bezpieczeństwo sieci a koniec wakacji [© stoupa - Fotolia.com] Bezpieczeństwo sieci a koniec wakacji](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-internecie/Bezpieczenstwo-sieci-a-koniec-wakacji-MBuPgy.jpg)

![Spam I kw. 2014 [© kmit - Fotolia.com] Spam I kw. 2014](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Spam-I-kw-2014-138092-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Jak temat maila wpływa na open rate i skuteczność mailingu? [© thodonal - Fotolia.com] Jak temat maila wpływa na open rate i skuteczność mailingu?](https://s3.egospodarka.pl/grafika2/mailing/Jak-temat-maila-wplywa-na-open-rate-i-skutecznosc-mailingu-216671-150x100crop.jpg)

![Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany? [© jrwasserman - Fotolia.com] Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Najem-prywatny-2023-Podatek-od-wynajmu-mieszkania-innych-nieruchomosci-i-ruchomosci-jakie-zmiany-249905-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Nowe zasady zwolnień lekarskich - praktyczne skutki dla pracowników i firm [© wygenerowane przez AI] Nowe zasady zwolnień lekarskich - praktyczne skutki dla pracowników i firm](https://s3.egospodarka.pl/grafika2/prawo-do-zasilku-chorobowego/Nowe-zasady-zwolnien-lekarskich-praktyczne-skutki-dla-pracownikow-i-firm-270823-150x100crop.jpg)

![150 mln zł z ZUS na bezpieczeństwo pracy. Kto może ubiegać się o dofinansowanie i jak złożyć wniosek? [© wygenerowane przez AI] 150 mln zł z ZUS na bezpieczeństwo pracy. Kto może ubiegać się o dofinansowanie i jak złożyć wniosek?](https://s3.egospodarka.pl/grafika2/ZUS/150-mln-zl-z-ZUS-na-bezpieczenstwo-pracy-Kto-moze-ubiegac-sie-o-dofinansowanie-i-jak-zlozyc-wniosek-270822-150x100crop.jpg)

![PIT za 2025 rok. Na co zwracać uwagę w rozliczeniach Twój e-PIT? [© wygenerowane przez AI] PIT za 2025 rok. Na co zwracać uwagę w rozliczeniach Twój e-PIT?](https://s3.egospodarka.pl/grafika2/zeznanie-podatkowe/PIT-za-2025-rok-Na-co-zwracac-uwage-w-rozliczeniach-Twoj-e-PIT-270820-150x100crop.jpg)

![Kontrola bezpieczeństwa na lotnisku - co musi wiedzieć pasażer [© wygenerowane przez AI] Kontrola bezpieczeństwa na lotnisku - co musi wiedzieć pasażer](https://s3.egospodarka.pl/grafika2/lotniska/Kontrola-bezpieczenstwa-na-lotnisku-co-musi-wiedziec-pasazer-270810-150x100crop.jpg)